Referenzarchitekturen der On-Premises-StoreFront-Authentifizierung für Citrix DaaS

Es gibt verschiedene Gründe, Citrix StoreFront im eigenen Rechenzentrum zu hosten, statt die Citrix Workspace-Plattform zu nutzen. Angesichts der Komplexität einiger Umgebungen ist es wichtig zu wissen, wie Citrix Cloud-Komponenten mit StoreFront und Active Directory interagieren, wenn StoreFront als primäres Benutzerfrontend für den Dienst fungiert.

Citrix Workspace erfüllt zwar die Anforderungen der meisten Anwendungsfälle von Citrix DaaS (früher Citrix Virtual Apps and Desktops Service), in Einzelfällen muss jedoch StoreFront im Rechenzentrum oder an Ressourcenstandorten des Kunden gehostet werden.

Gründe für das Hosten von StoreFront im eigenen Rechenzentrum

- Unterstützung der lokalen Hostcache-Funktionalität in Cloud Connectors

- Citrix Workspace unterstützt keine Authentifizierung per Smartcard

- Nicht standardmäßige Store-Konfigurationen (Änderungen in web.config)

- Hosting mehrerer Store-Konfigurationen für interne und externe Benutzer

Dieser Artikel enthält einen Überblick über die Architekturen und die Interaktion der Komponenten mit verschiedenen, von Active Directory-Designs unterstützten Authentifizierungsszenarien. Cloud Connectors treten einer Domäne bei und ermöglichen Citrix DaaS die Active Directory-Zuweisung von Benutzern und Gruppen der Domäne bzw. vertrauenswürdiger Domänen. Die Cloud Connectors fungieren außerdem als Delivery Controller und STA-Server für StoreFront- und Citrix Gateway-Komponenten.

In diesem Artikel wird davon ausgegangen, dass StoreFront- und Gateway-Komponenten im selben Rechenzentrum gehostet werden.

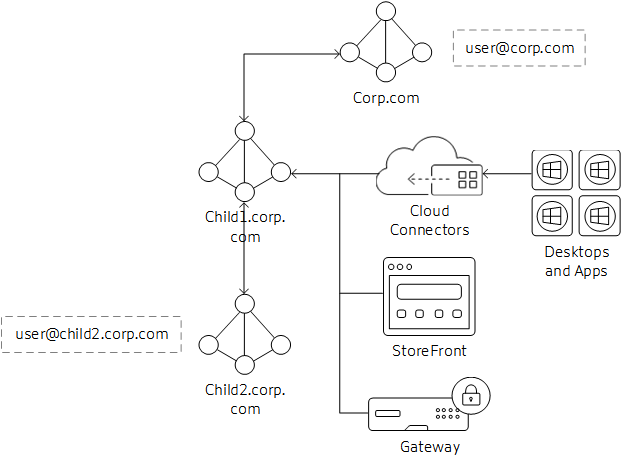

Übergeordnete und untergeordnete Domänen als Ressourcendomänen

In diesem Szenario fungiert die untergeordnete Domäne als Ressourcendomäne für Virtual Desktop Agents (VDAs) und StoreFront-Instanzen. Die übergeordnete Domäne enthält die Benutzer, die auf die Ressourcen in der untergeordneten Domäne zugreifen.

- Cloud Connectors treten nur der untergeordneten Domäne bei. Die bidirektionale, transitive Vertrauensstellung zwischen untergeordneter und übergeordneter Domäne ermöglicht dem Cloud Connector die Kommunikation mit dem globalen Katalog in der übergeordneten Domäne.

- StoreFront gehört der untergeordneten Domäne an. Die Store-Authentifizierung ist für Benutzername/Kennwort und Passthrough von Citrix Gateway konfiguriert. Die Benutzername/Kennwort-Authentifizierung ist so konfiguriert, dass jeder Domäne vertraut wird.

- Das Citrix Gateway-Authentifizierungsprofil ist so konfiguriert, dass die übergeordnete Domäne den UPN als primäre Anmeldemethode verwendet. Müssen sich auch Benutzer aus der untergeordneten Domäne authentifizieren, dann müssen LDAP-Authentifizierungsprofil und -richtlinie für die untergeordnete Domäne ebenfalls an den virtuellen Gateway-Server gebunden sein.

- Bearbeiten Sie die Citrix Gateway-Sitzungsbetriebssystem- und Webprofile und legen Sie die Option “Published Applications/Single Sign-On” auf leer fest (möglicherweise muss eine Außerkraftsetzung festgelegt werden).

Verbindungsworkflow

- User@corp.com meldet sich bei Citrix Gateway an. Gateway sucht den Benutzer anhand des Authentifizierungsprofils und wählt die Richtlinienaktion.

- Die Anmeldeinformationen werden an StoreFront übergeben. StoreFront akzeptiert die Anmeldeinformationen und übergibt sie an die Cloud Connectors (die als Delivery Controller fungieren).

- Die Cloud Connectors suchen die von Citrix Cloud benötigten Benutzerobjektdetails.

- Die Cloud Connectors übergeben die Identitätsinformationen an Citrix Cloud, der Benutzer wird durch Identitätstoken authentifiziert und ihm zugewiesenen Ressourcen werden aufgelistet.

- Die Cloud Connectors geben die zugewiesenen Ressourcen an StoreFront zurück, damit sie für den Benutzer aufgelistet werden.

- Wenn der Benutzer eine Anwendung oder einen Desktop startet, generiert Citrix Gateway mithilfe der konfigurierten Cloud Connectors eine STA-Ticketanforderung.

- Die Citrix Cloud-Broker verwalten die Sitzungen zwischen der Ressourcendomäne und den Cloud Connectors und VDAs, die am Ressourcenstandort registriert sind.

- Die Sitzung wird zwischen Client, Citrix Gateway und dem aufgelösten VDA eingerichtet.

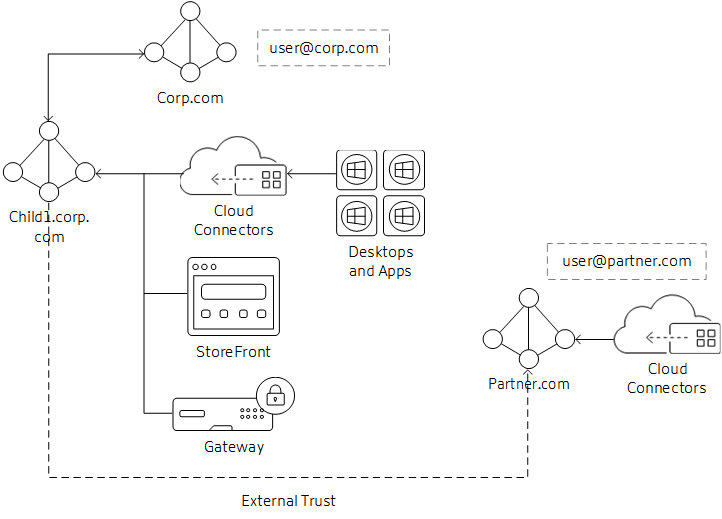

Externe vertrauenswürdige Domänen an Ressourcendomäne

In diesem Szenario benötigt ein Geschäftspartner Zugriff auf für Unternehmensbenutzer veröffentlichte Ressourcen. Die Unternehmensdomäne ist corp.com und die Partnerdomäne ist partner.com.

- Die Unternehmensdomäne hat eine ausgehende Vertrauensstellung zur Partnerdomäne. Die Benutzer der Partnerdomäne können sich bei Ressourcen in der Unternehmensdomäne authentifizieren.

- Der Citrix Cloud-Kunde benötigt zwei Ressourcenstandorte: einen für corp.com-Cloud Connectors und den zweiten für partner.com-Cloud Connectors. Die partner.com-Cloud Connectors werden nur für Authentifizierungs- und Identitätsaufrufe an die Domäne benötigt. Sie verhandeln keine VDAs oder Sitzungen.

- StoreFront gehört der Domäne corp.com an. Die Cloud Connectors in der Domäne corp.com werden als Delivery Controller in der Store-Konfiguration verwendet. Die Store-Authentifizierung ist für Benutzername/Kennwort und Passthrough von Citrix Gateway konfiguriert. Die Benutzername/Kennwort-Authentifizierung ist so konfiguriert, dass jeder Domäne vertraut wird.

- Das Citrix Gateway-Authentifizierungsprofil ist so konfiguriert, dass die Domäne corp.com den UPN als primäre Anmeldemethode verwendet. Konfigurieren Sie ein zweites Profil und eine zweite Richtlinie für die Domäne partner.com zur Verwendung des UPN und binden Sie diese an denselben virtuellen Gateway-Server wie für die Domäne corp.com.

- Bearbeiten Sie die Citrix Gateway-Sitzungsbetriebssystem- und Webprofile und legen Sie die Option “Published Applications/Single Sign-On” auf leer fest (möglicherweise muss eine Außerkraftsetzung festgelegt werden).

Hinweis:

Abhängig vom Standort der externen vertrauenswürdigen Domäne sind die Startzeiten für die externen Domänenbenutzer möglicherweise länger als für Benutzer in der übergeordneten Domäne.

Verbindungsworkflow

- User@partner.com meldet sich bei Citrix Gateway an. Gateway sucht anhand des Authentifizierungsprofils den Benutzer, der dem UPN entspricht, und wählt die Richtlinienaktion.

- Die Anmeldeinformationen werden an StoreFront übergeben. StoreFront akzeptiert die Anmeldeinformationen und übergibt sie an die Cloud Connectors (die als Delivery Controller fungieren).

- Die Cloud Connectors suchen die von Citrix Cloud benötigten Benutzerobjektdetails.

- Die Cloud Connectors übergeben die Identitätsinformationen an Citrix Cloud, der Benutzer wird durch Identitätstoken authentifiziert und ihm zugewiesenen Ressourcen werden aufgelistet.

- Die Cloud Connectors geben die zugewiesenen Ressourcen an StoreFront zurück, damit sie für den Benutzer aufgelistet werden.

- Wenn der Benutzer eine Anwendung oder einen Desktop startet, generiert Citrix Gateway mithilfe der konfigurierten Cloud Connectors (in diesem Fall aus child1.corp.com) eine STA-Ticketanforderung.

- Die Citrix Cloud-Broker verwalten die Sitzungen zwischen der Ressourcendomäne und den Cloud Connectors und VDAs, die am Ressourcenstandort registriert sind.

- Die Sitzung wird zwischen Client, Citrix Gateway und dem aufgelösten VDA eingerichtet.

Gesamtstruktur-/Verknüpfungsvertrauensstellungen an Ressourcendomänen

Domänen mit Gesamtstruktur- oder Verknüpfungsvertrauensstellung werden nur unterstützt, wenn sie als externe Domänenvertrauensstellung zur Ressourcendomäne behandelt werden. Für Gesamtstruktur-Vertrauensstellungen gilt das unter Externe vertrauenswürdige Domänen an Ressourcendomäne beschriebene Verfahren. Der Inhalt dieses Abschnitt kann sich künftig ändern, je nachdem wie native Gesamtstruktur-Vertrauensstellungen zwischen Benutzer- und Ressourcendomänen/-gesamtstrukturen unterstützt werden können.