ADFS als SAML-Anbieter für die Workspace-Authentifizierung konfigurieren

In diesem Artikel wird beschrieben, wie Sie die von Citrix Cloud für die Anmeldung bei Citrix Workspace oder Citrix Cloud mit SAML benötigte Vertrauensstellung zwischen vertrauenden Seiten konfigurieren.

Wenn Sie die Schritte in diesem Artikel ausgeführt haben, können Sie die SAML-Verbindung zwischen Ihrem AD FS-Server und Citrix Cloud gemäß den Anweisungen unter Connect SAML as an identity provider in Citrix Cloud konfigurieren. Informationen zur Eingabe der richtigen AD FS-Werte für Ihre SAML-Verbindung finden Sie in diesem Artikel unter SAML-Konfiguration in Citrix Cloud.

Voraussetzungen

Bei den Anweisungen in diesem Artikel wird davon ausgegangen, dass Sie über eine funktionierende AD FS-Serverbereitstellung mit Citrix FAS verfügen. Citrix FAS ist für das Single Sign-On bei VDAs während des Sitzungsstarts erforderlich.

Weitere Informationen hierzu finden Sie in den folgenden Artikeln:

- Citrix FAS-Dokumentation:

- Citrix Tech Zone: Referenzarchitektur: Übersicht über die Architekturen des Verbundauthentifizierungsdiensts

Vertrauensstellung für vertrauende Seite für Citrix Cloud konfigurieren

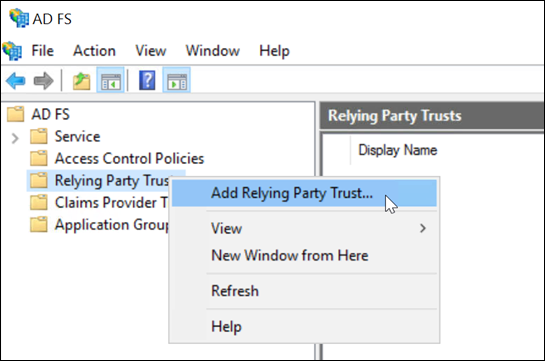

- Erweitern Sie in der AD FS-Verwaltungskonsole den Knoten AD FS im linken Bereich.

-

Klicken Sie mit der rechten Maustaste auf Vertrauensstellung der vertrauenden Seite und wählen Vertrauensstellung der vertrauenden Seite hinzufügen.

Der Assistent zum Hinzufügen vertrauender Seiten wird angezeigt.

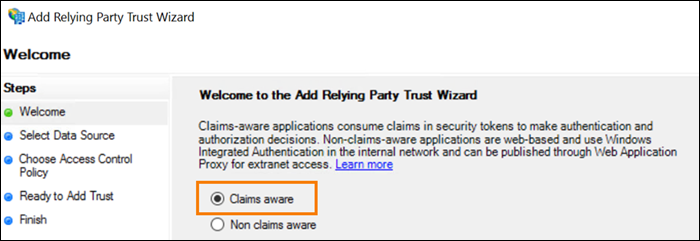

-

Wählen Sie Ansprüche unterstützend und dann Weiter.

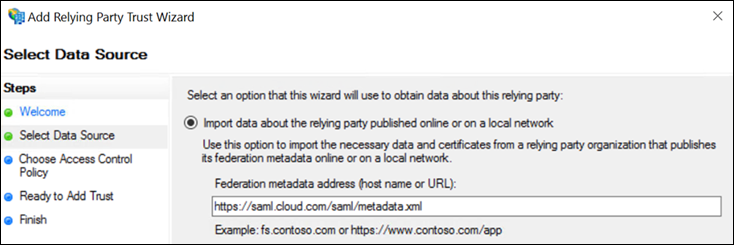

-

Geben Sie in Verbundmetadatenadresse

https://saml.cloud.com/saml/metadata.xmlein. Wählen Sie Weiter.

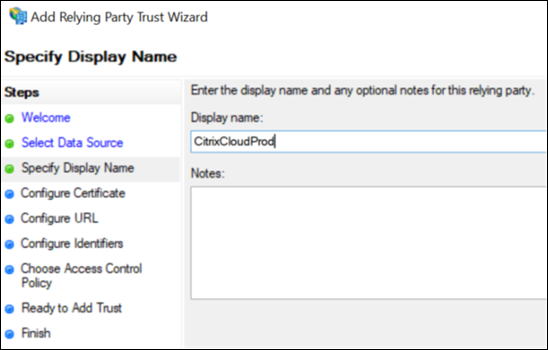

-

Geben Sie für den Anzeigenamen

CitrixCloudProdein. Wählen Sie Weiter.

-

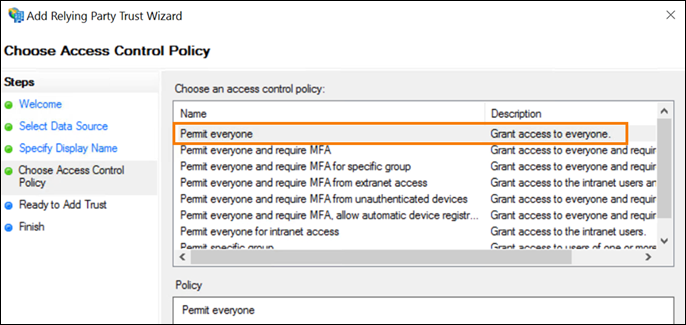

Wählen Sie als Zugriffssteuerungsrichtlinie Alle zulassen. Wählen Sie Weiter.

- Wählen Sie auf der Seite Bereit zum Hinzufügen der Vertrauensstellung die Option Weiter.

-

Wählen Sie auf der Seite Fertig stellen die Option Configure claims issuance policy for this application. Wählen Sie Weiter.

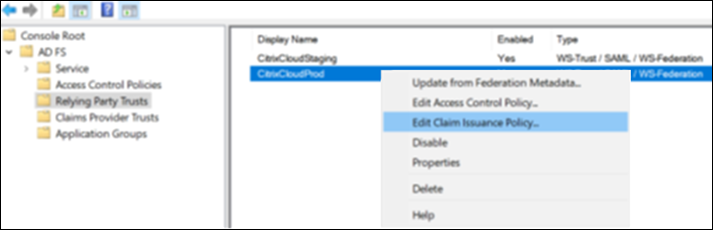

- Klicken Sie mit der rechten Maustaste auf die neue Vertrauensstellung und wählen Sie Edit Claim Issuance Policy.

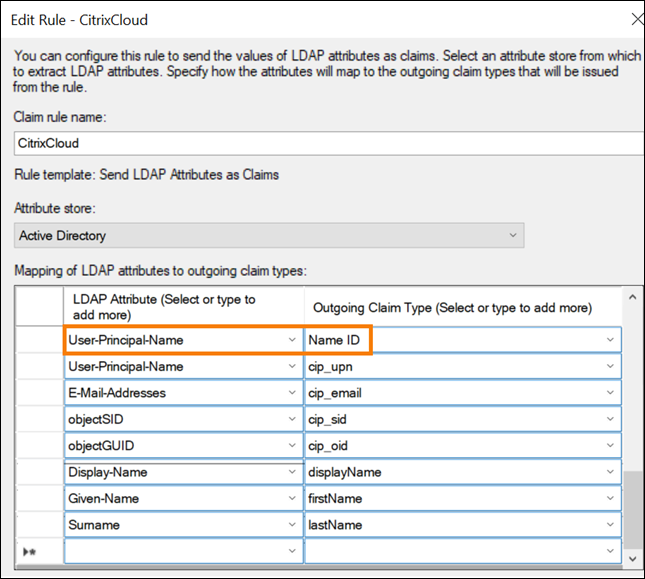

- Klicken Sie auf Regel hinzufügen und wählen Sie Send LDAP Attributes as Claims. Wählen Sie Weiter.

- Geben Sie in Name der Claim-Regel

CitrixCloudein. - Wählen Sie für Attributspeicher die Option Active Directory.

-

Fügen Sie unter Mapping of LDAP attributes to outgoing claim types die folgenden LDAP-Attribute genau wie hier gezeigt hinzu:

LDAP-Attribut Art des ausgehenden Anspruchs User-Principal-Name Name ID User-Principal-Name cip_upn E-Mail-Addresses cip_email objectSID cip_sid objectGUID cip_oid Display-Name displayName givenname firstName Nachname lastName Wichtig:

Die NameID muss immer der erste Anspruch sein, der der Liste der Ansprüche hinzugefügt wird, andernfalls funktioniert Single Logout (SLO) nicht richtig.

-

Wählen Sie Fertig stellen.

-

Klicken Sie mit der rechten Maustaste auf die neu erstellte Relaying Party-Vertrauensstellung namens “CitrixCloudProd” und wählen Sie “Eigenschaften” aus.

-

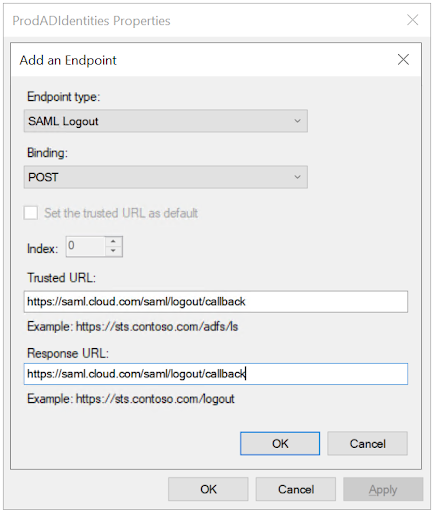

Wählen Sie die Registerkarte Endpunkte und klicken Sie auf SAML hinzufügen.

-

Wählen Sie aus der Dropdownliste “Endpunkttyp” die SAML-Abmeldung aus.

-

Wählen Sie POST aus der Dropdownliste “Bindung” aus.

-

Geben Sie

https://saml.cloud.com/saml/logout/callback>sowohl in “Vertrauenswürdige URL:” als auch in “Antwort-URL:” ein.

- Klicken Sie auf OK und Übernehmen.

Vertrauensstellung einer vertrauenden Citrix Cloud-Seite mit PowerShell ändern

Wenn Sie Ihren AD FS-Server mit der Standardkonfiguration konfiguriert haben, können Sie ihn anhand der Schritte in diesem Abschnitt aktualisieren, sodass er der von Citrix empfohlenen Konfiguration entspricht. Diese Aufgabe ist erforderlich, um ein Problem zu lösen, bei dem SAML Single Logout von Citrix Cloud oder Citrix Workspace fehlschlägt, wenn das Attribut nameidentifier nicht im Anspruchsregelsatz enthalten oder nicht das erste SAML-Attribut im Anspruchsregelsatz ist.

Hinweis:

Sie müssen diese Schritte nicht ausführen, wenn Sie Ihren Anspruchsregelsatz wie unter Vertrauensstellung für vertrauende Seite für Citrix Cloud konfigurieren in diesem Artikel erstellt haben.

Zum Erledigen der Aufgabe ersetzen Sie den vorhandenen Regelsatz mithilfe von PowerShell durch einen neuen Anspruchsregelsatz. Die AD FS-Verwaltungskonsole unterstützt diese Art von Vorgang nicht.

- Suchen Sie auf dem AD FS-Server das PowerShell ISE. Klicken Sie mit der rechten Maustaste darauf und wählen Sie Als Administrator ausführen.

-

Sichern Sie Ihre AD FS-Anspruchsregeln in einer Textdatei:

Get-ADFSRelyingPartyTrust -name "CitrixCloudProd" | Select-Object -ExpandProperty IssuanceTransformRules | Out-File "$env:USERPROFILE\desktop\claimrulesbackup.txt" <!--NeedCopy--> - Laden Sie die Datei claimrules.txt herunter, die Citrix unter https://github.com/citrix/sample-scripts/tree/master/citrix-cloud bereitstellt.

- Kopieren Sie die Datei claimrules.txt auf Ihren Desktop.

-

Importieren Sie die erforderlichen Anspruchsregeln mithilfe der Datei claimrules.txt:

Set-ADFSRelyingPartyTrust -Name "CitrixCloudProd" ` -MetadataUrl "https://saml.cloud.com/saml/metadata" ` -AutoUpdateEnabled $True ` -IssuanceTransformRulesFile "$env:USERPROFILE\desktop\claimrules.txt" ` -SignedSamlRequestsRequired $True ` -SamlResponseSignature "MessageAndAssertion" ` -Enabled $True <!--NeedCopy-->

Aktualisieren Sie die SAML-Signatureinstellungen für die Vertrauensstellung der vertrauenden Seite mithilfe von PowerShell

Standardmäßig haben Vertrauensstellungen der vertrauenden Seite bei AD FS die folgenden Einstellungen:

- EncryptClaims: True

- SignedSamlRequestsRequired: False

- SamlResponseSignature: AssertionOnly

Zur Erhöhung der Sicherheit empfiehlt Citrix, sowohl für Single Sign-On als auch für Single Logout signierte SAML-Anforderungen zu verwenden. In diesem Abschnitt wird beschrieben, wie Sie die Signatureinstellungen für die Vertrauensstellung einer vertrauenden Seite mit PowerShell aktualisieren, sodass sie der von Citrix empfohlenen Konfiguration entsprechen.

-

Rufen Sie die aktuelle RelyingPartyTrust-Konfiguration auf Ihrem AD FS-Server auf.

Get-ADFSRelyingPartyTrust -TargetName "CitrixCloudProd" <!--NeedCopy--> -

Aktualisieren Sie die Einstellungen der Vertrauensstellungen der vertrauenden Seite CitrixCloudProd.

Set-ADFSRelyingPartyTrust -Name "CitrixCloudProd" ` -SignedSamlRequestsRequired $True ` -SamlResponseSignature "MessageAndAssertion" <!--NeedCopy-->

SAML-Konfiguration in Citrix Cloud

Wenn Sie die SAML-Verbindung in Citrix Cloud konfigurieren (siehe SAML-Anbietermetadaten zu Citrix Cloud hinzufügen), geben Sie die Werte für AD FS wie folgt ein:

Verwenden Sie die empfohlenen Standardwerte für die SAML-Verbindung in Identitäts- und Zugriffsverwaltung > Authentifizierung > Identitätsanbieter hinzufügen > SAML.

| Feld in Citrix Cloud | Wert |

|---|---|

| Entitäts-ID |

https://adfs.YourDomain.com/adfs/services/trust, wobei YourDomain.com Ihre ADFS-Serverdomäne ist. |

| Authentifizierungsanforderung signieren | Ja |

| SSO-Dienst-URL |

https://adfs.YourDomain.com/adfs/ls, wobei YourDomain.com Ihre ADFS-Serverdomäne ist. |

| SSO-Bindungsmechanismus | HTTP-Post |

| SAML-Antwort | Antwort oder Assertion signieren |

| Authentifizierungskontext | Keine Angabe, exakt |

| Abmelde-URL |

https://adfs.YourDomain.com/adfs/ls, wobei YourDomain.com Ihre ADFS-Serverdomäne ist. |

| Abmeldeanforderung unterzeichnen | Ja |

| SLO-Bindungsmechanismus | HTTP-Post |

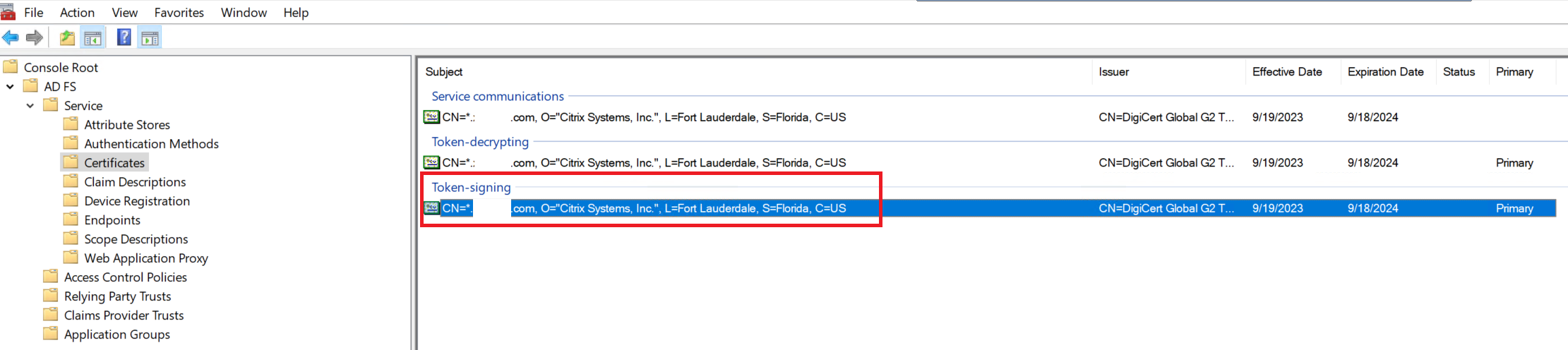

Exportieren Sie das ADFS-Signaturzertifikat von der MMC ADFS-Managementkonsole aus. Sehen Sie sich den Screenshot unten an, welches der 3 Zertifikate das richtige ist, um es innerhalb der SAML-Verbindung in Citrix Cloud hochzuladen.

In diesem Artikel

- Voraussetzungen

- Vertrauensstellung für vertrauende Seite für Citrix Cloud konfigurieren

- Vertrauensstellung einer vertrauenden Citrix Cloud-Seite mit PowerShell ändern

- Aktualisieren Sie die SAML-Signatureinstellungen für die Vertrauensstellung der vertrauenden Seite mithilfe von PowerShell

- SAML-Konfiguration in Citrix Cloud