カスタムドメインを使用してSAMLでワークスペースにサインインする

Citrix Workspaceでカスタムドメイン(https://workspaces.yourdomain.comなど)を構成している場合、Citrix CloudでサポートするSAMLサインインシナリオに応じて、Citrix CloudおよびSAMLプロバイダーで追加の構成が必要になる場合があります。

この構成には、SAMLアプリケーションのペアが必要になる場合があります。Citrix Cloudでは、SAMLアプリケーションがサインイン操作の実行にcloud.com URLを使用するかworkspaces.yourdomain.com URLを使用するかに応じて、異なるSAMLサービスプロバイダー(SP)エンドポイントが必要になります。

Citrix Workspaceでのカスタムドメインの構成について詳しくは、Citrix Workspace製品ドキュメントの「カスタムドメインの構成」を参照してください。

1つまたは2つのSAMLアプリケーションを展開する場合の考慮事項

シングルまたはデュアルSAMLアプリケーションソリューションのどちらを展開する必要があるかを判断するには、SAMLプロバイダーがサポートする必要があるSAMLサインインシナリオの組み合わせを見つけます。

次のサインインシナリオは、デフォルトで同じSAMLアプリケーション(SAMLアプリ1)を使用します:

- リージョンのワークスペースサインインURL(cloud.com、citrixcloud.jp、cloud.us)がSAMLプロバイダーでSPエンティティIDとして構成された、Citrix WorkspaceのSAML認証。

- 一意のサインインURL(例:

https://citrix.cloud.com/go/mycompany)を使用したCitrix CloudのSAML認証。このシナリオでは、管理者は、Active Directory(AD)グループのメンバーシップに基づいて、SAMLを使用してCitrix Cloudに認証されます。

ワークスペース構成で構成するカスタムドメイン(https://workspaces.mycompany.comなど)を介してユーザーにSAML認証を追加するには、2つ目のSAMLアプリケーション(SAMLアプリ2)が必要です。

注:

カスタムURLを追加してSAMLを構成すると、Citrix Cloudでのプロビジョニングに最大24時間かかります。

次の表に、SAMLサインインシナリオと必要なSAMLアプリのサポートされている組み合わせを示します。

| ワークスペースURLを使用してWorkspaceにサインイン | カスタムドメインURLを使用してWorkspaceにサインイン | SAMLサインインURLを使用してCitrix Cloudにサインイン | SAMLアプリ1は必要ですか? | SAMLアプリ2は必要ですか? |

|---|---|---|---|---|

| はい | いいえ | いいえ | はい - cloud.com SAMLエンドポイントを使用 | いいえ |

| いいえ | はい | いいえ | はい - カスタムドメインSAMLエンドポイントを使用 | いいえ |

| いいえ | いいえ | はい | はい - cloud.com SAMLエンドポイントを使用 | いいえ |

| はい | いいえ | はい | はい - cloud.com SAMLエンドポイントを使用 | いいえ |

| いいえ | いいえ | はい | はい - cloud.com SAMLエンドポイントを使用 | はい - カスタムドメインSAMLエンドポイントを使用 |

| はい | はい | はい | はい - cloud.com SAMLエンドポイントを使用 | はい - カスタムドメインSAMLエンドポイントを使用 |

シングルSAMLアプリケーション構成

- Citrix Cloudで [ワークスペース構成]>[アクセス] に移動し、カスタムドメインを構成します。詳しくは、「カスタムドメインの構成」を参照してください。

- SAMLプロバイダーの管理コンソールでカスタムドメインをSPエンドポイントとして使用して、単一のSAMLアプリケーションを構成します。

- SAMLアプリケーションのSAML署名証明書をダウンロードします。後の手順で、この証明書をCitrix Cloudにアップロードします。

-

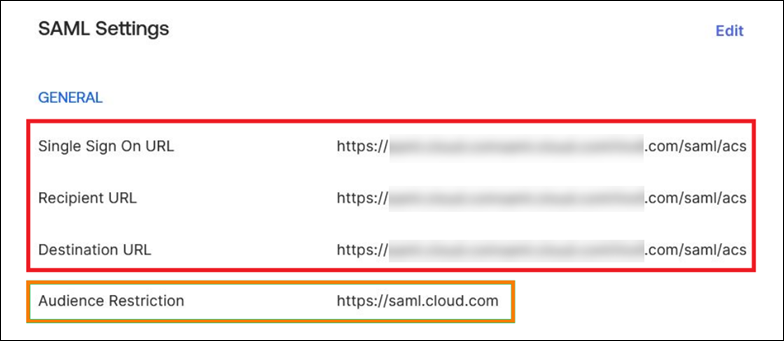

エンティティIDには

https://saml.cloud.comが入力されていることを確認してください。SAMLプロバイダーによっては、この設定には代わりにAudienceというラベルが付いている場合があります。他のすべてのエンドポイントで、https://saml.cloud.comを手順1で構成したワークスペースカスタムドメインに置き換えます。次の例は、Oktaのエンドポイント構成を示しています。ここでは、Audience RestrictionにエンティティID値が含まれています:

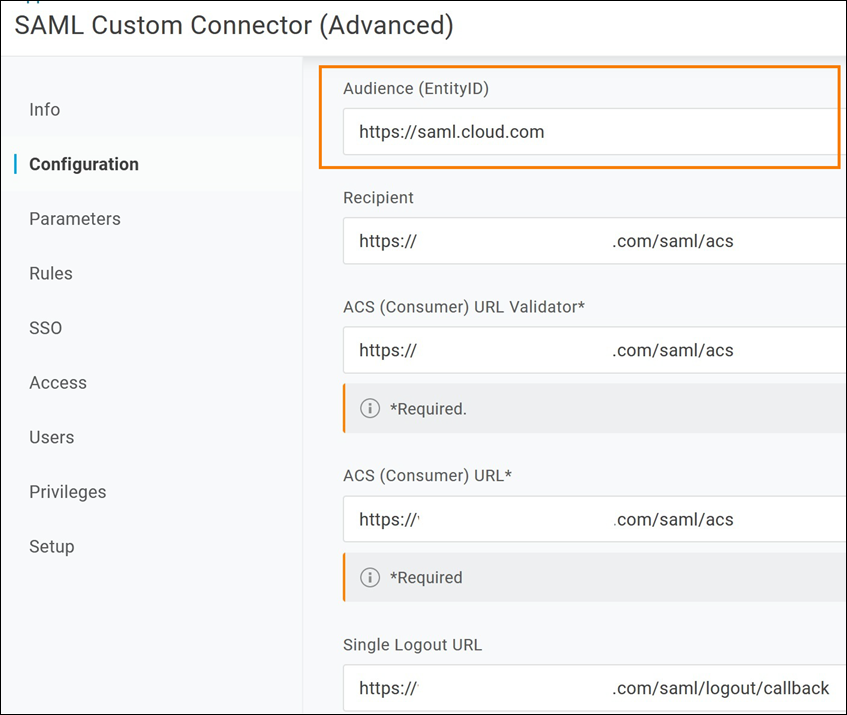

次の例は、OneLoginのエンドポイント構成を示しています。ここでは、AudienceにエンティティID値が含まれています:

- Citrix Cloudで [IDおよびアクセス管理]>[認証] に移動して、SAML認証を構成します。

- [ワークスペース構成]>[認証] に移動して [SAML 2.0] を選択します。

- [ワークスペース構成]>[カスタムワークスペースURL]>[編集] に移動して、[カスタムドメインURLのみを使用する] を選択します。

- [保存] を選択して変更内容を保存します。

- 構成をテストするには、カスタムワークスペースURL(

https://workspaces.mycompany.com)を使用してCitrix Workspaceにサインインします。

デュアルSAMLアプリケーション構成

- Citrix Cloudで [ワークスペース構成]>[アクセス] に移動し、カスタムドメインを構成します。詳しくは、「カスタムドメインの構成」を参照してください。

- SAMLプロバイダーの管理コンソールで、2つのSAMLアプリケーションを構成します。これらのアプリケーションに対して、SSOおよびSLO要求に関するサインイン設定、バインドの種類、ログアウト設定などを同一に構成します。これらのSAMLアプリケーションの構成が一致しない場合、ワークスペースURLとワークスペースカスタムドメインを切り替えるときに、サインインとログアウトの動作に違いが生じる可能性があります。

- 最初のSAMLアプリケーションで、次のSPエンドポイントを構成します:

- エンティティID:

https://saml.cloud.com - Assertion Consumer Service:

https://saml.cloud.com/saml/acs - ログアウト:

https://saml.cloud.com/saml/logout/callback

次の例は、Okta管理コンソールでのこのエンドポイント構成を示しています:

- エンティティID:

- 2つ目のSAMLアプリケーションで、次のSPエンドポイントを構成します。ワークスペースカスタムドメインは、Assertion Consumer Serviceおよびログアウトエンドポイントにのみ使用してください。

- エンティティID:

https://saml.cloud.com - Assertion Consumer Service:

https://workspaces.mycompany.com/saml/acs - ログアウト:

https://workspaces.mycompany.com/saml/logout/callback

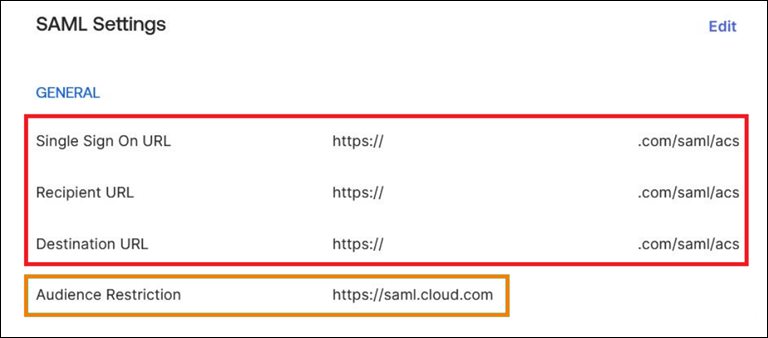

次の例は、Oktaコンソールでのこのエンドポイント構成を示しています。Audience RestrictionにはエンティティID値が含まれることに注意してください。

- エンティティID:

- 両方のSAMLアプリケーションのSAML署名証明書をダウンロードします。これらは後の手順でCitrix Cloudにアップロードします。

- Citrix Cloud管理コンソールで、SAML接続を構成します:

- Citrix Cloudメニューで、[IDおよびアクセス管理] を選択します。

- [認証] タブで、[SAML 2.0] を見つけて省略記号ボタンをクリックし、[接続] を選択します。

- [SAMLの構成] ページで、手順2で作成した最初のSAMLアプリケーションの詳細を入力します。

- 新しいSAML接続を使用するようにCitrix Workspaceを構成します:

- Citrix Cloudメニューから、[ワークスペース構成]を選択します。

- [認証] タブで、[SAML 2.0] を選択します。

- [アクセス] タブの [カスタムワークスペースURL]で、[編集] を選択します。

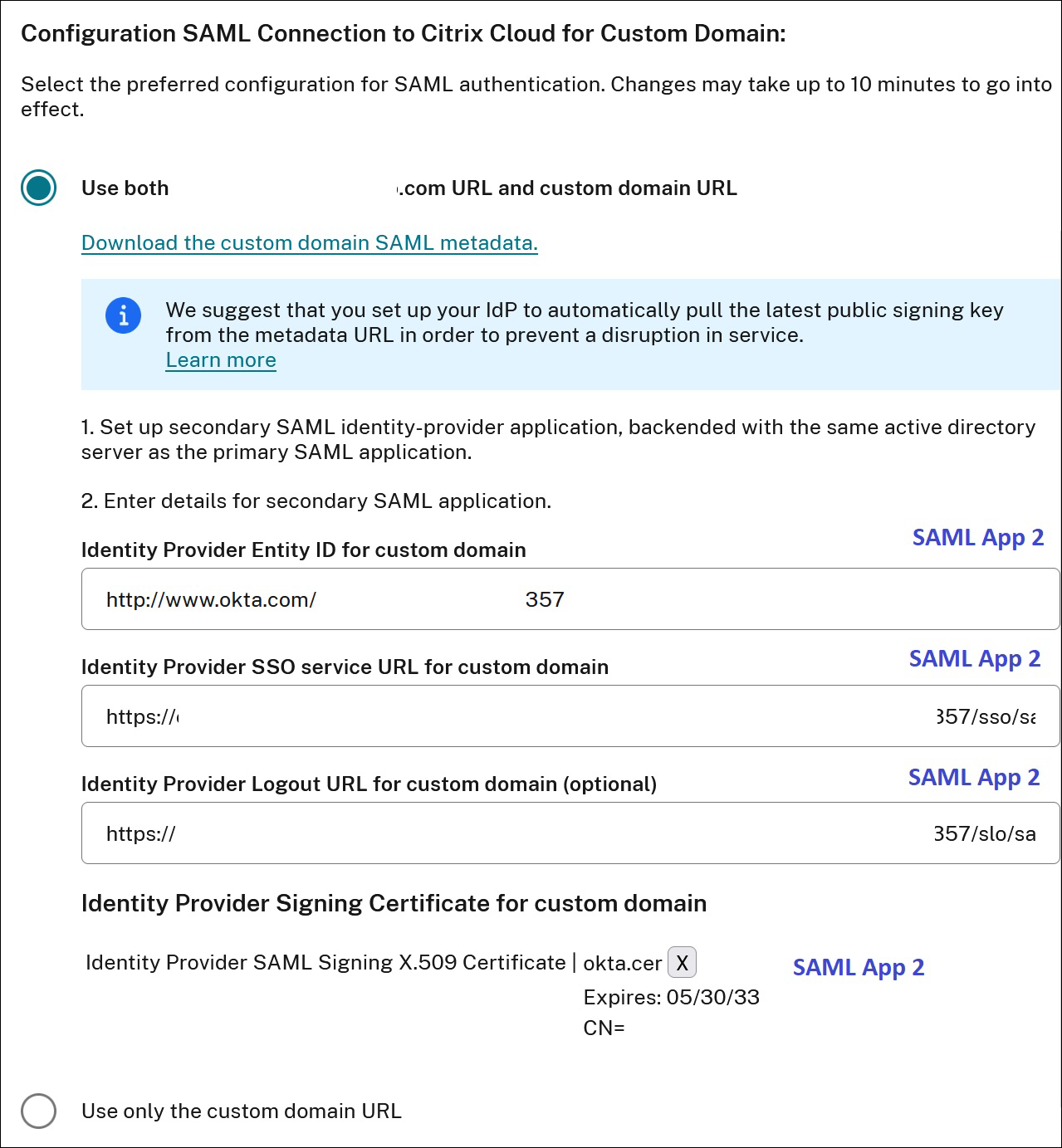

- [SAMLを構成する] ページで、[Use both customer.cloud.com URL and custom domain URL] を選択します。

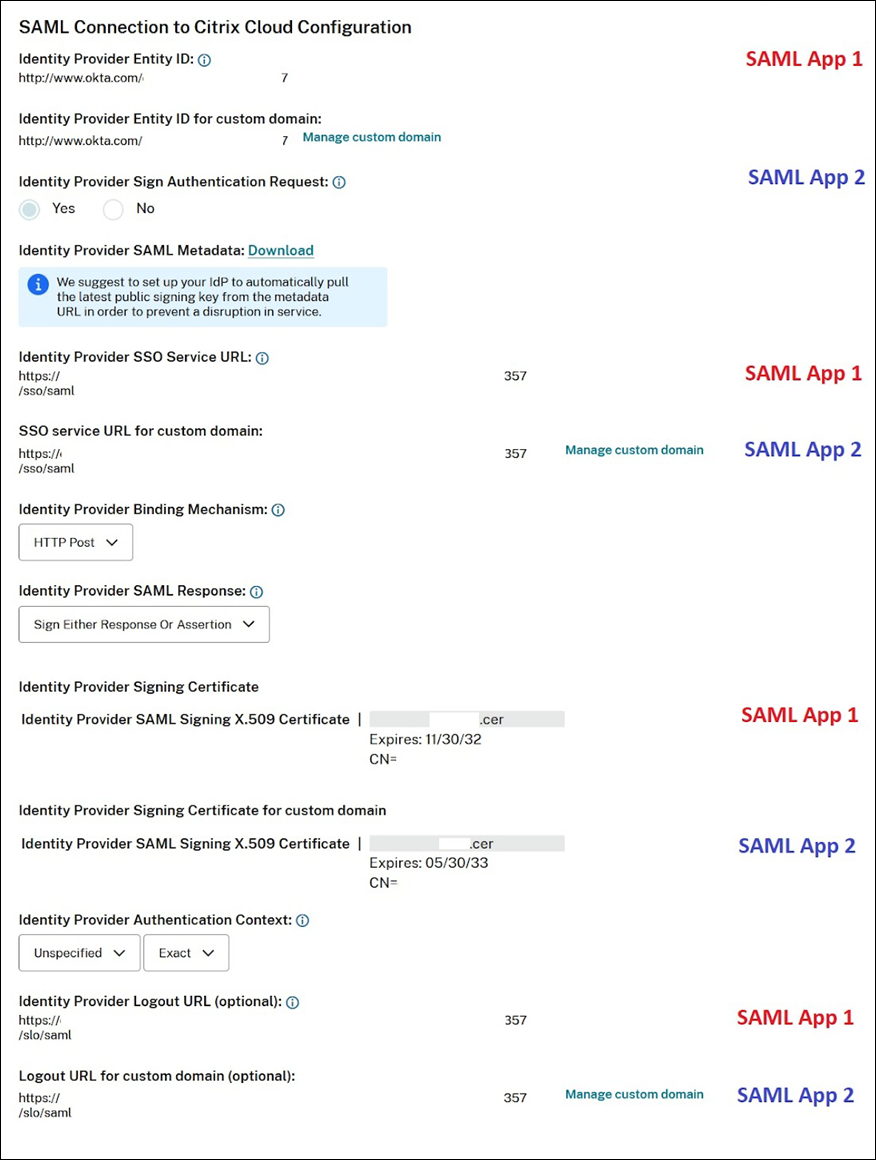

- 次の情報を入力します:

- [カスタムドメインのIDプロバイダーのエンティティID] に、手順2で作成した2つ目のSAMLアプリケーションのエンティティIDを入力します。

- [カスタムドメインのSSOサービスURL] に、2つ目のSAMLアプリケーションからのSSO URLを入力します。

- [カスタムドメインのログアウトURL] に、2つ目のSAMLアプリケーションからのSLO URLを入力します。

- [カスタムドメインのIDプロバイダー署名証明書] で、2つ目のSAMLアプリケーションからSAML署名証明書をアップロードします。

- [保存] を選択して変更内容を保存します。

SAML接続の詳細の表示

構成後、[IDおよびアクセス管理]>[認証] に移動します。[SAML 2.0] で、省略記号メニューから [Select SAML Provider]>[View] を選択します。SAMLの構成ページには、エンティティID、SSO URL、およびログアウトURLに対して構成されたSAMLエンドポイントのペアが表示されます。

他のすべてのSAML構成設定は、作成した1つ目と2つ目のSAMLアプリケーションの両方に適用されます。

Citrix Workspaceへのサインインを確認

構成したサインインおよびログアウトの動作を確認するには、次のテストを実行します:

- ワークスペースURL(

https://mycompany.cloud.com)とSAMLプロバイダーを使用してCitrix Workspaceにサインインします。 - ワークスペースカスタムドメイン(

https://workspace.mycompany.com)とSAMLプロバイダーを使用してCitrix Workspaceにサインインします。 - 一意のサインインURL(

https://citrix.cloud.com/go/mycompany)とSAMLプロバイダーを使用してCitrix Cloudにサインインします。