カスタムドメインの構成

cloud.com ドメインの代わりに、またはドメインと併せて、カスタム ドメインを使用してユーザーがストアにアクセスできるようにすることができます。 ドメインを所有する必要があり、各ドメインは 1 つのストアへのアクセスにのみ使用できます。

各アカウントには、プライマリ ストアにリンクされた単一のカスタム ドメインを設定できます。 追加のストアがある場合は、「cloud.com」URL を使用してのみアクセスできます。

サポートされているシナリオ

| シナリオ | サポート対象 | 未サポート |

|---|---|---|

| IDプロバイダー | AD(+トークン)、Microsoft Entra ID、Citrix Gateway、Okta、SAML | |

| リソースの種類 | Virtual Apps and Desktops | Web アプリ、SaaS アプリ、公開コンテンツ |

| アクセス方法 | ブラウザ、Citrix Workspace™アプリ | - |

前提条件

-

新しく登録したドメイン、またはすでに所有しているドメインを選択できます。 ドメインはサブドメイン形式(your.company.com)である必要があります。 Citrixは、ルートドメイン(company.com)のみの使用をサポートしていません。

-

Citrix Workspace アクセス用のカスタム ドメインとして専用ドメインを使用することをお勧めします。 必要に応じてドメインを簡単に変更できます。

- カスタムドメインにはCitrixの商標を含めることはできません。 完全なリストについては、 Cloud Software Group 商標ガイドラインを参照してください。

- 選択したドメインはパブリック DNS で設定されている必要があります。 ドメイン構成に含まれるCNAMEレコード名と値はすべて、Citrixによって解決可能である必要があります。

注:

プライベートDNS構成はサポートされていません。

- ドメイン名の長さは 64 文字を超えてはなりません。

カスタムドメインの構成

カスタムドメインを設定すると、URLや証明書の種類を変更することはできません。 削除することしかできません。 選択したドメインがまだDNSで構成されていないことを確認してください。 カスタムドメインを構成する前に、既存のCNAMEレコードをすべて削除してください。

SAMLを使用してIDプロバイダーに接続している場合は、SAML構成を完了するために追加の手順を実行する必要があります。 詳細については、「SAML」を参照してください。

注:

カスタム URL を追加して SAML を構成する場合、Citrix Cloud™ のプロビジョニングには 24 時間かかります。

カスタムドメインの追加

-

Citrix Cloudにサインインします。

-

Citrix Cloudメニューから [ワークスペース構成] を選択し、[アクセス] を選択します。

-

[アクセス]タブの[カスタムWorkspace URL]で、[+独自のドメインを追加]を選択します。

-

概要 ページに表示される情報を読み、 次へを選択します。

-

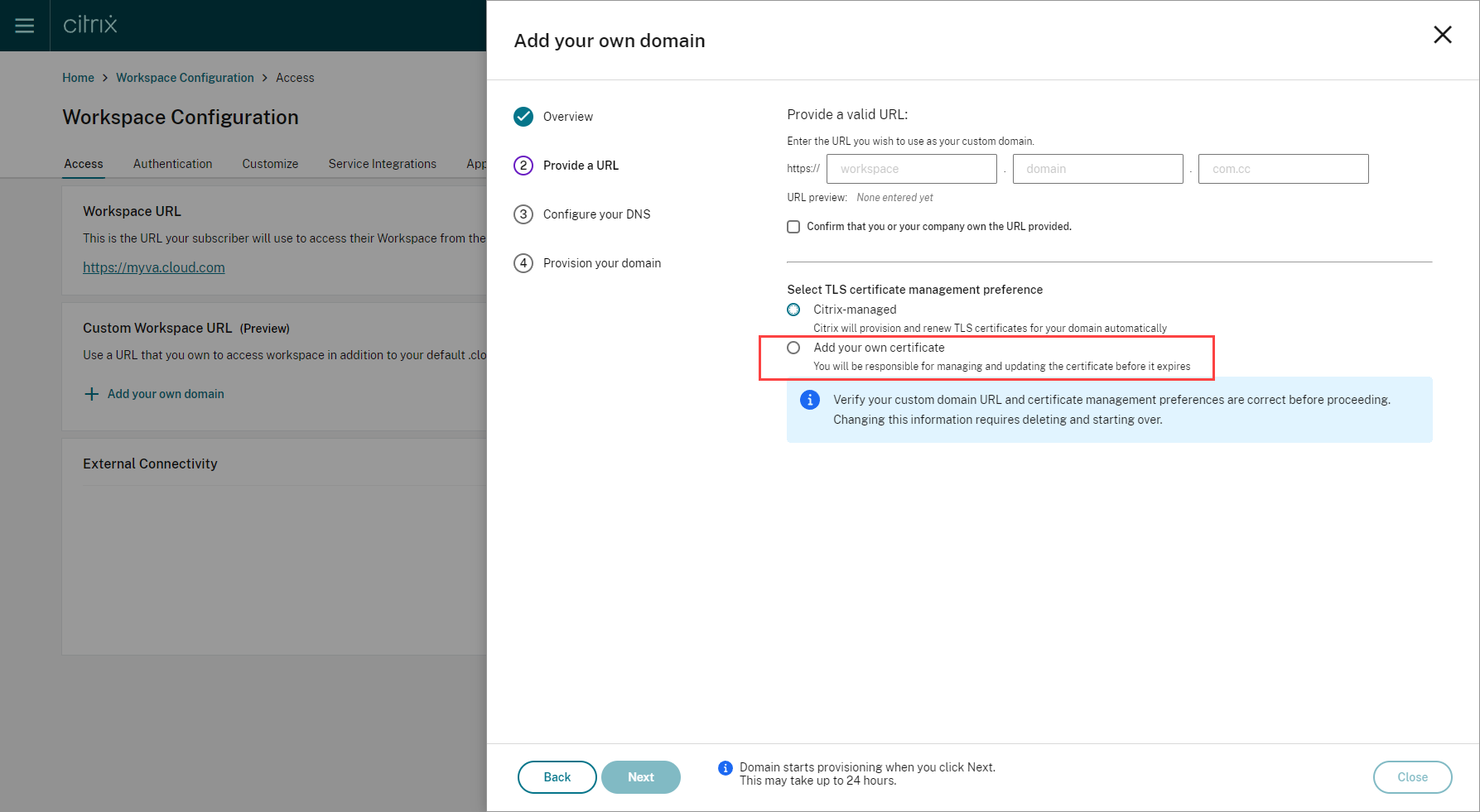

[URLを指定する]ページに選択したドメインを入力します。 [指定されたURLを自分または会社が所有していることを確認する] を選択して、指定したドメインを所有していることを確認し、TLS証明書管理設定を選択します。 証明書の更新は自動的に処理されるため、 管理対象を選択することをお勧めします。 詳しくは、「更新された証明書の提供」を参照してください。 [次へ] をクリックします。

このページに警告が表示された場合は、強調表示された問題を修正して続行します。

独自の証明書を提供することを選択した場合は、手順にある追加の手順を完了する必要があります。

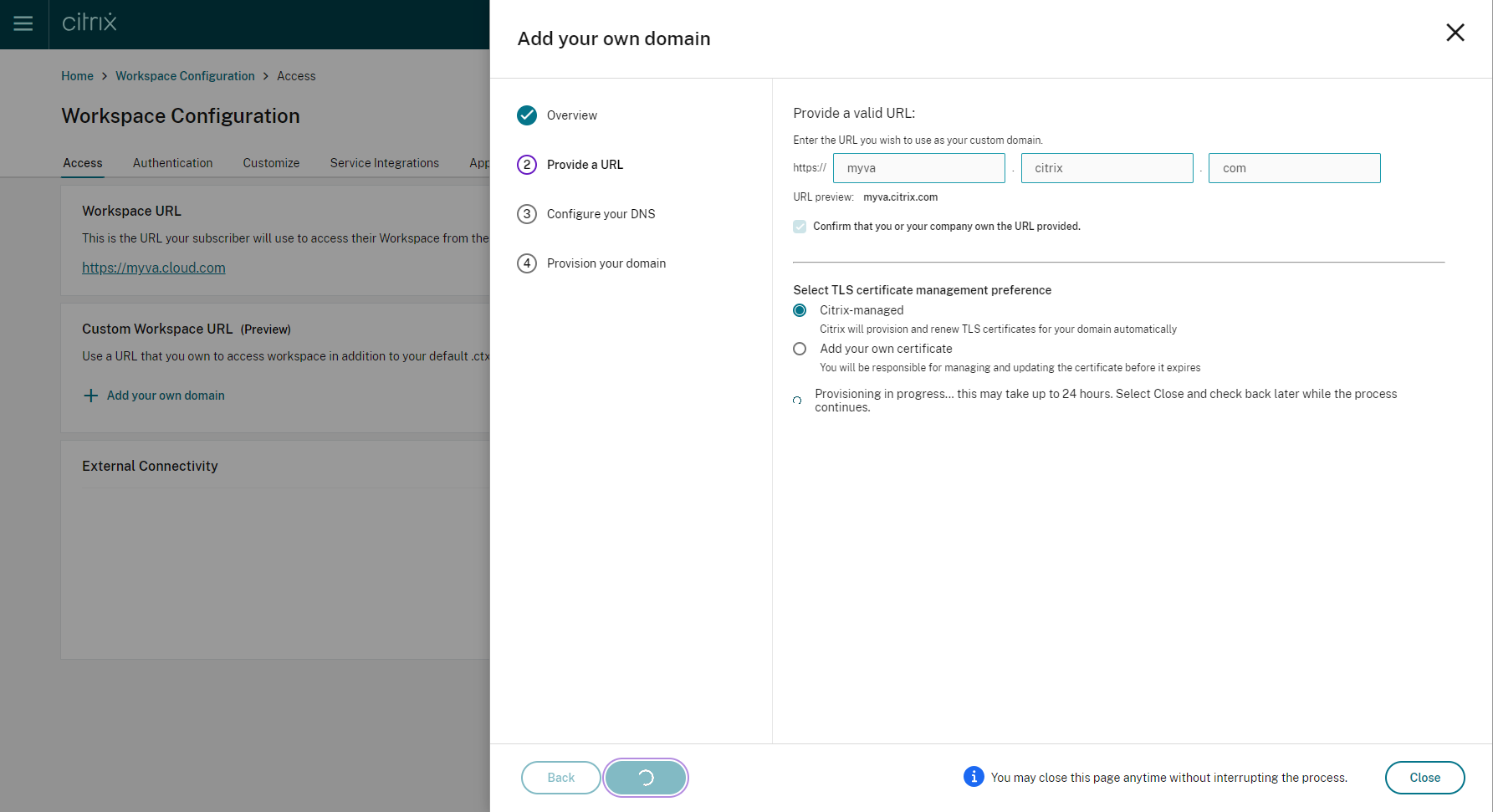

選択したドメインのプロビジョニングには時間がかかります。 プロビジョニングの進行中は、ページを開いたまま待つことも、ページを閉じることもできます。

-

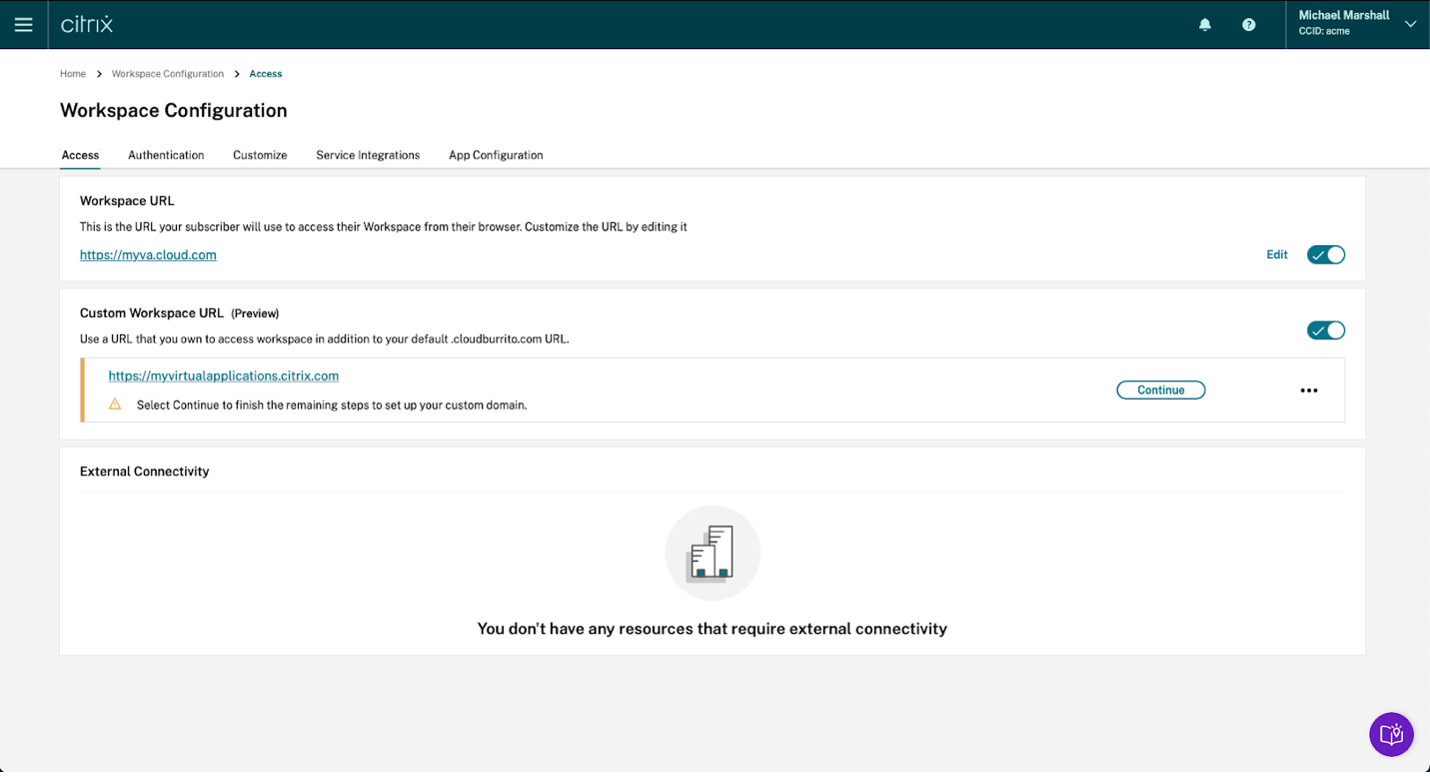

プロビジョニングの完了中に[URLを指定する] ページを開いている場合は、[DNSを構成する]ページが自動的に開きます。 ページを閉じた場合は、[アクセス]タブからカスタムドメインの[続行]ボタンを選択します。

-

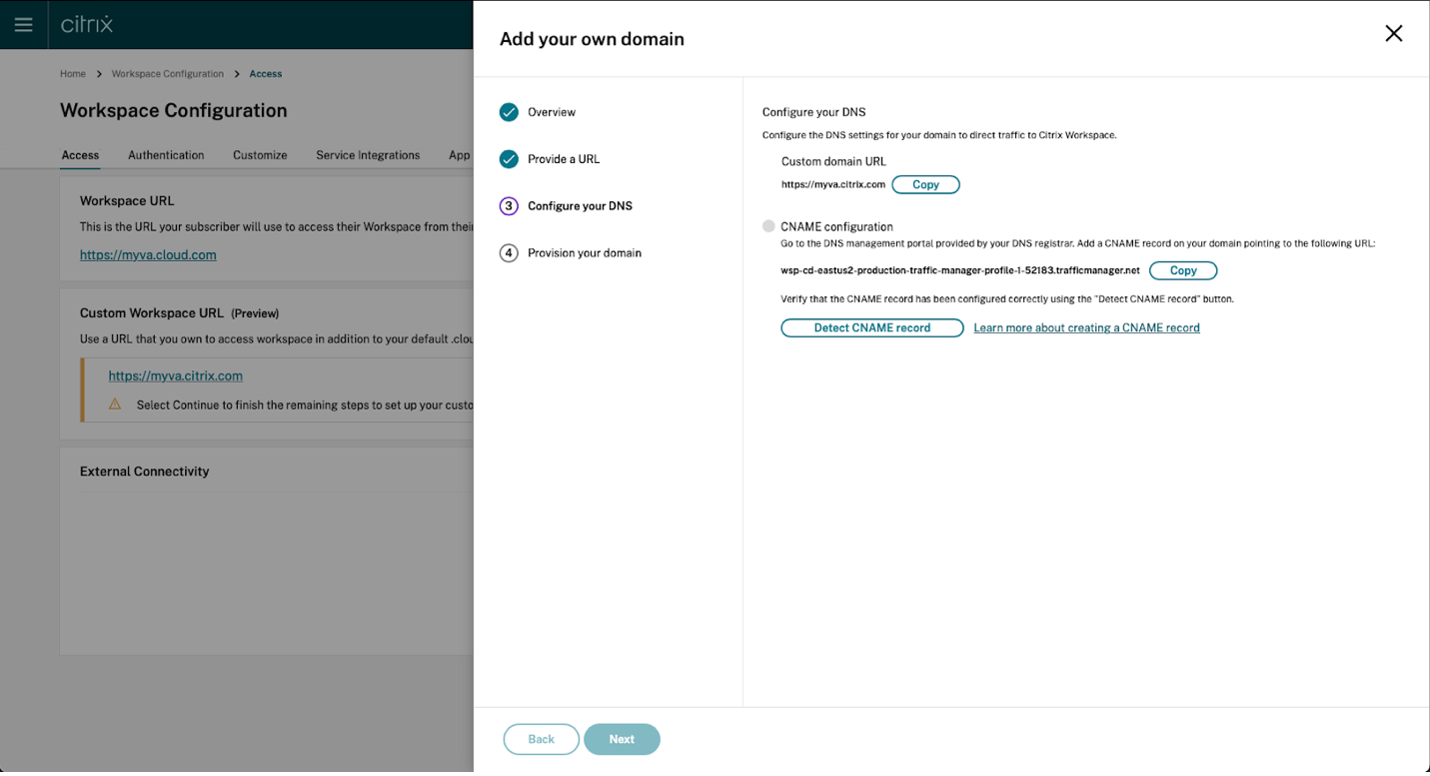

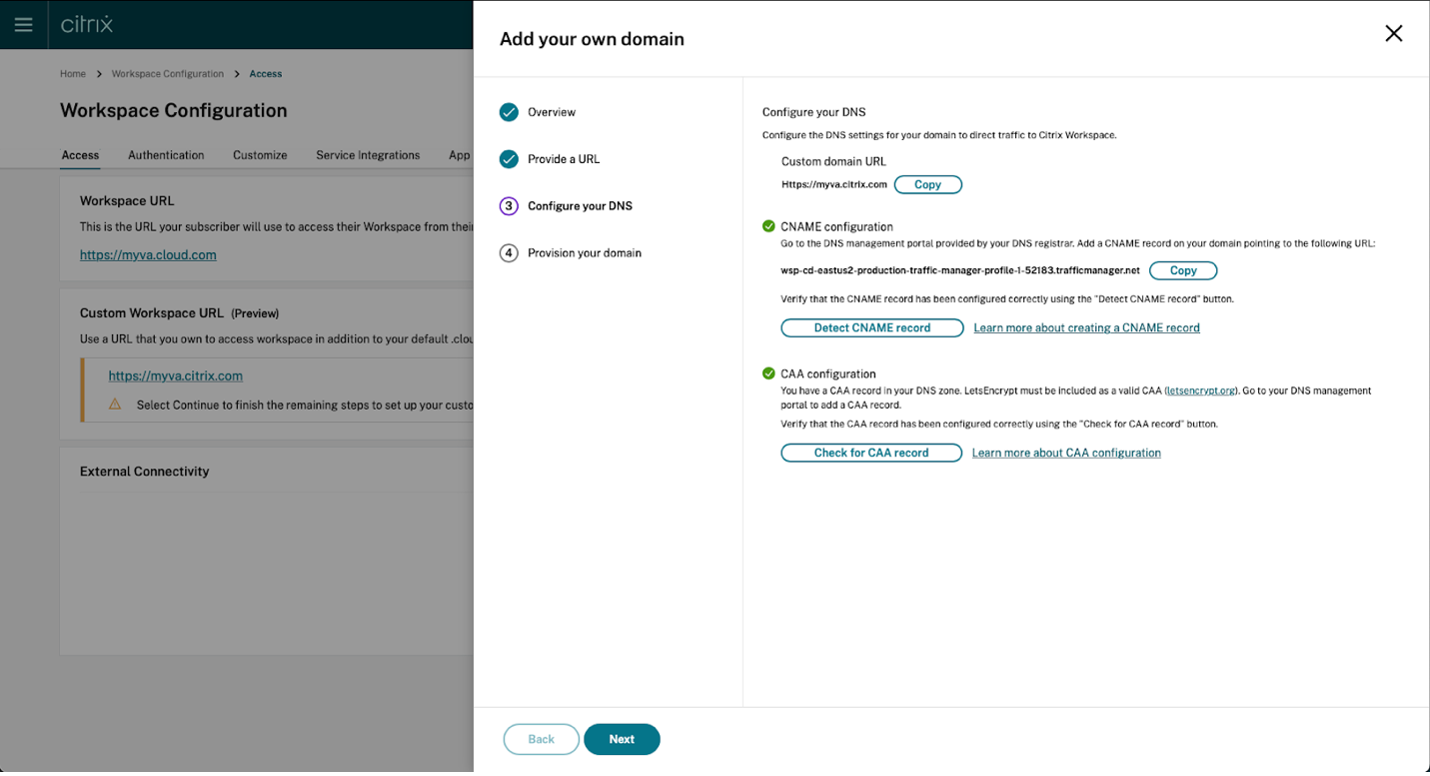

この手順は、DNSレジストラが提供する管理ポータルで実行します。 自分に割り当てられたAzure Traffic Managerを指す、選択したカスタムドメインのCNAMEレコードを追加します。

[DNSを構成する]ページからトラフィックマネージャーのアドレスをコピーします。 例のアドレスは次のとおりです。

wsp-cd-eastus2-production-traffic-manager-profile-1-52183.trafficmanager.net

DNSに証明機関承認(CAA)レコードが構成されている場合は、Let’s Encryptがドメインの証明書を生成できるようにするレコードを追加します。 Let’s Encryptは、Citrixがカスタムドメインの証明書を生成するために使用する証明機関(CA)です。 CAAレコードの値は次のようにする必要があります:0 issue “letsencrypt.org”

-

DNSプロバイダーでCNAMEレコードを構成したら、[CNAMEレコードの検出]を選択してDNS構成が正しいことを確認します。 CNAMEレコードが正しく構成されている場合は、[CNAME構成]セクションの横に緑色のチェックマークが表示されます。

このページに警告が表示された場合は、強調表示された問題を修正して続行してください。

DNSプロバイダーでCAAレコードが構成されている場合は、別のCAA構成が表示されます。 [CAAレコードの検出]を選択して、DNS構成が正しいことを確認します。 CAAレコードの構成が正しい場合は、[CAAの構成]セクションの横に緑色のチェックマークが表示されます。

DNS構成を確認したら、[次へ]をクリックします。

-

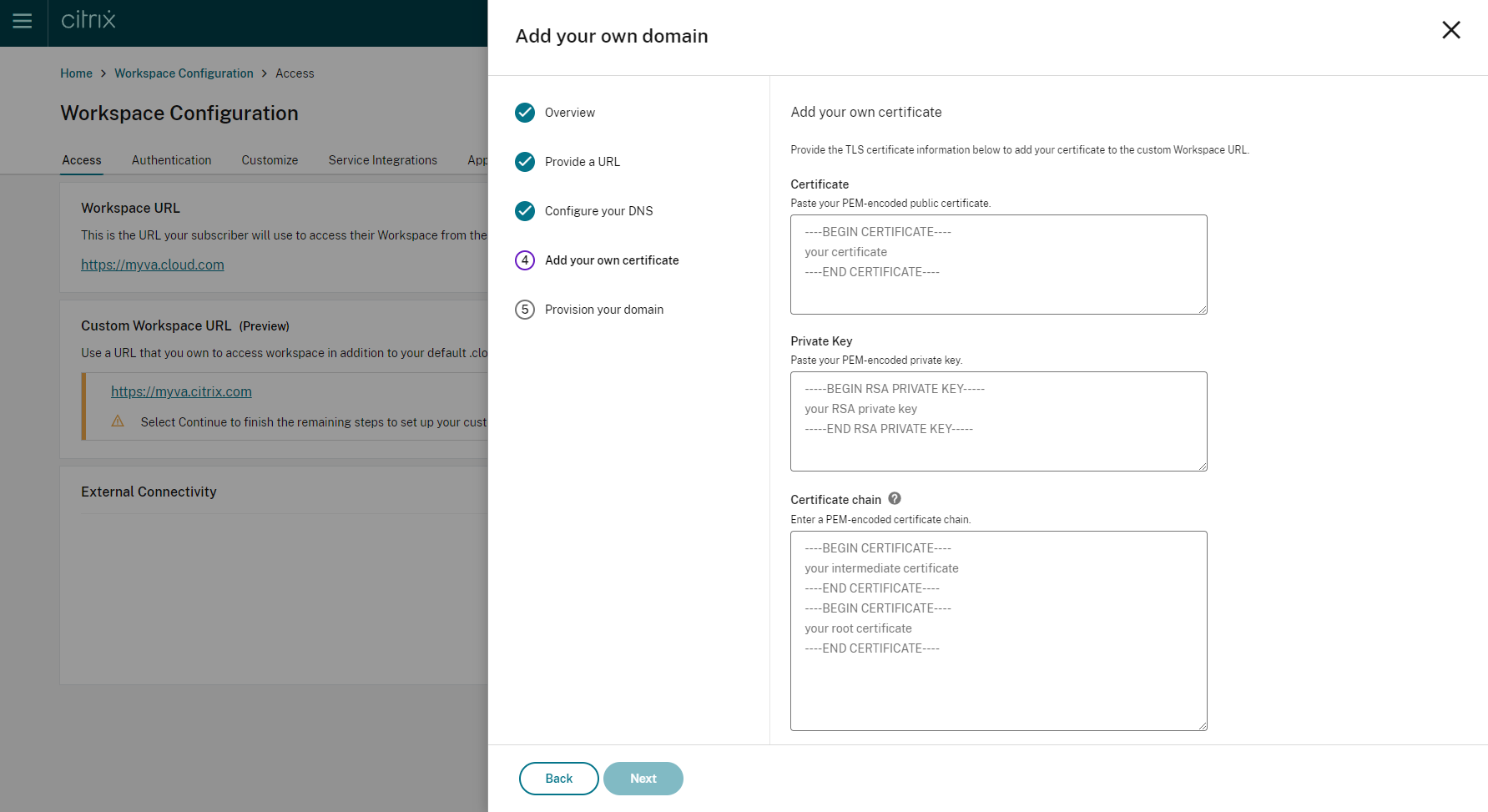

これはオプションの手順です。 独自の証明書を追加することを選択した場合は、[独自の証明書を追加する]ページで必要な情報を入力します。

注:

パスワードで保護された証明書はサポートされていません。

このページに警告が表示された場合は、強調表示された問題を修正して続行します。 証明書が次の条件を満たしていることを確認してください。

- PEM でエンコードされている必要があります。

- 少なくとも今後 30 日間は有効である必要があります。

- カスタム ワークスペース URL 専用に使用する必要があります。 ワイルドカード証明書は受け入れられません。

- 証明書の共通名はカスタム ドメインと一致する必要があります。

- 証明書の SAN はカスタム ドメイン用である必要があります。 追加の SAN は許可されません。

- 証明書の有効期間は 10 年を超えてはなりません。

注:

安全な暗号化ハッシュ関数(SHA 256以上)を使用した証明書を使用することをお勧めします。 証明書はユーザーが更新する必要があります。 証明書の有効期限が切れているか、切れそうになっている場合は、「 更新された証明書の提供 」セクションを参照してください。

-

これはオプションの手順です。 ID プロバイダーとして SAML を使用している場合は、関連する構成を指定します。 [SAMLの構成]ページに必要な情報を入力します。

IDプロバイダーでアプリケーションを構成する場合は、次の詳細を使用します。

プロパティ 値 オーディエンス https://saml.cloud.com受信者 https://<your custom domain>/saml/acsACS URLバリデーター https://<your custom domain>/saml/acsACSコンシューマーURL https://<your custom domain>/saml/acs単一のログアウトURL https://<your custom domain>/saml/logout/callback -

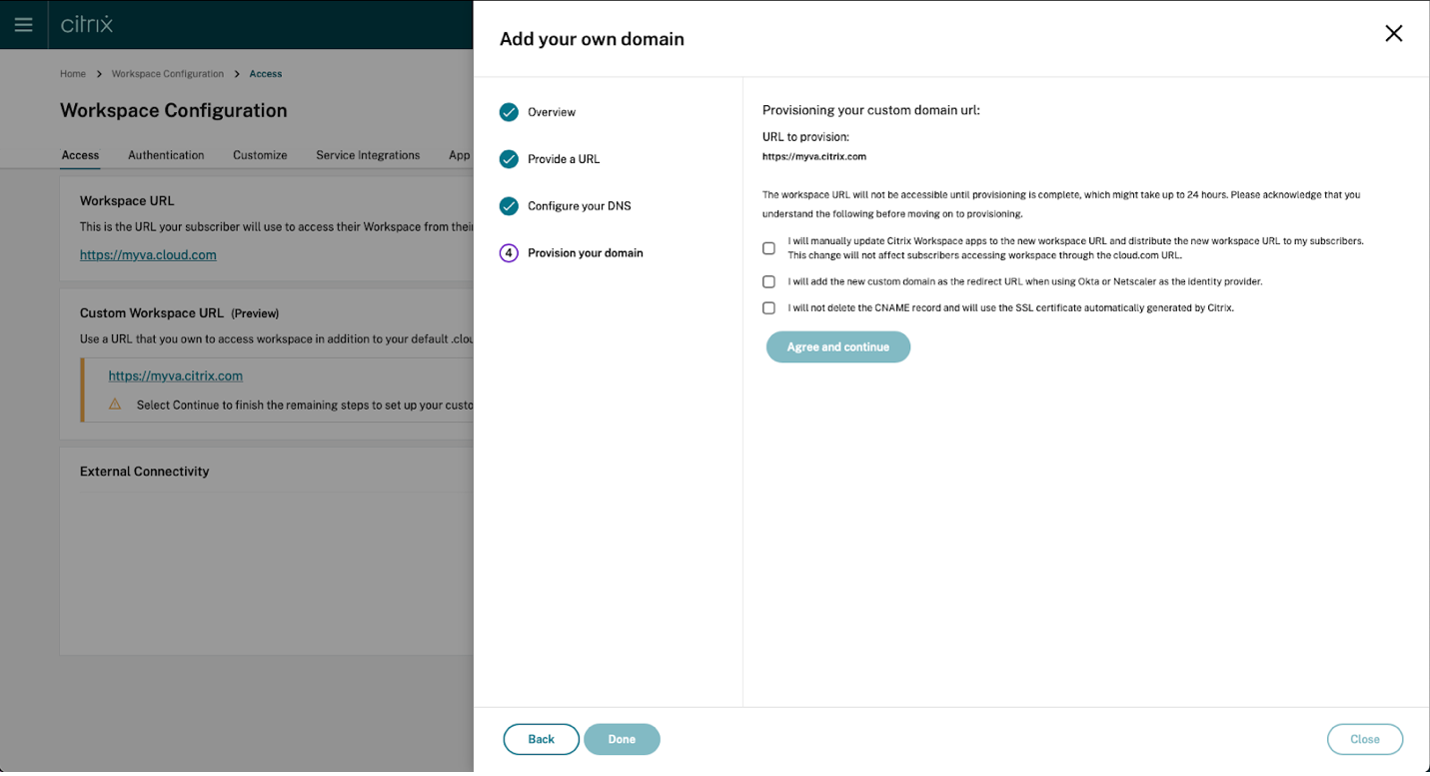

ドメインのプロビジョニング ページに表示される情報を読み、指示に従います。 続行する準備ができたら、[同意して続行する]を選択します。

この最後のプロビジョニング手順が完了するまでに時間がかかる場合があります。 操作が完了する間、ページを開いたまま待つことも、ページを閉じることもできます。

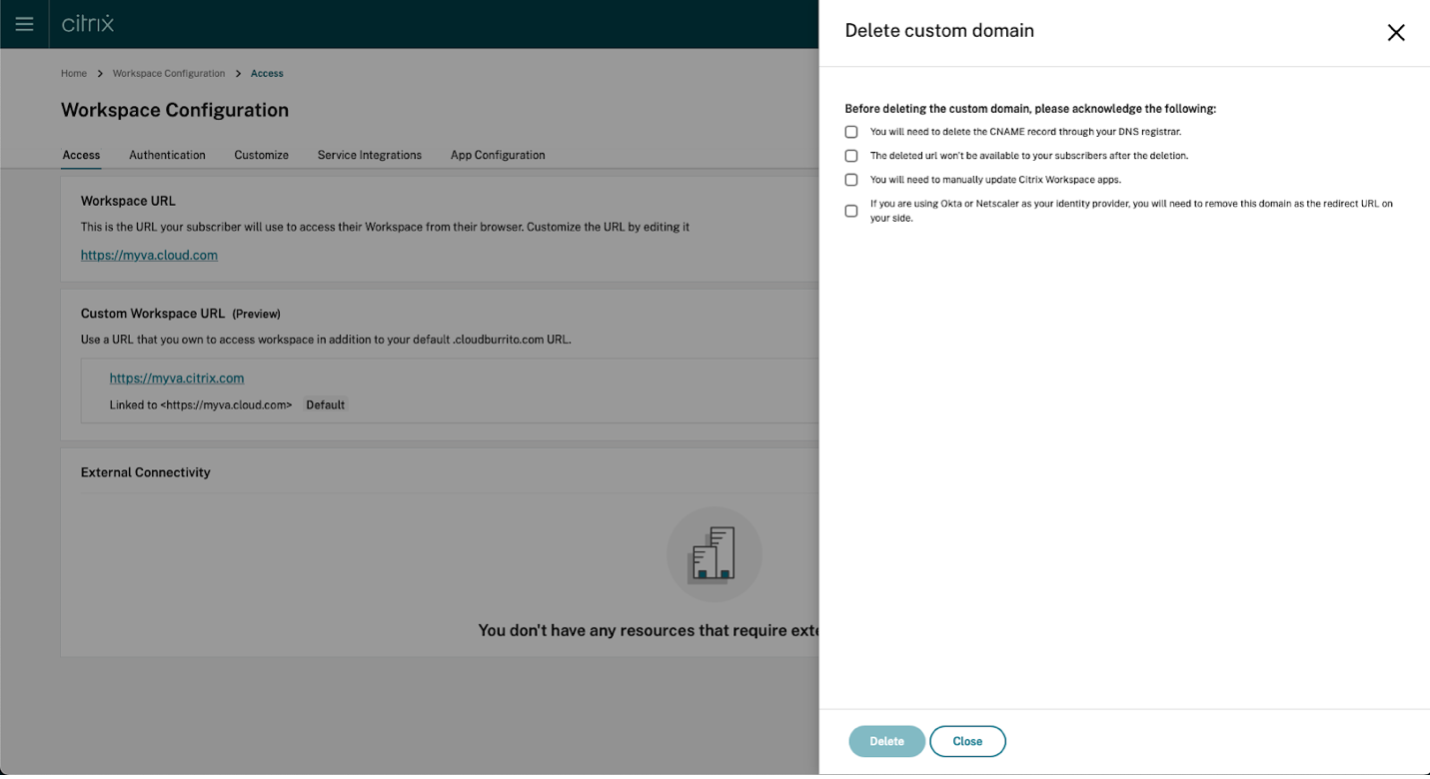

カスタムドメインの削除

顧客からカスタムドメインを削除すると、カスタムドメインを使用してCitrix Workspaceにアクセスできなくなります。 カスタムドメインを削除した後は、cloud.comアドレスを使用してのみCitrix Workspaceにアクセスできます。

カスタムドメインを削除するときは、CNAMEレコードがDNSプロバイダーから削除されていることを確認してください。

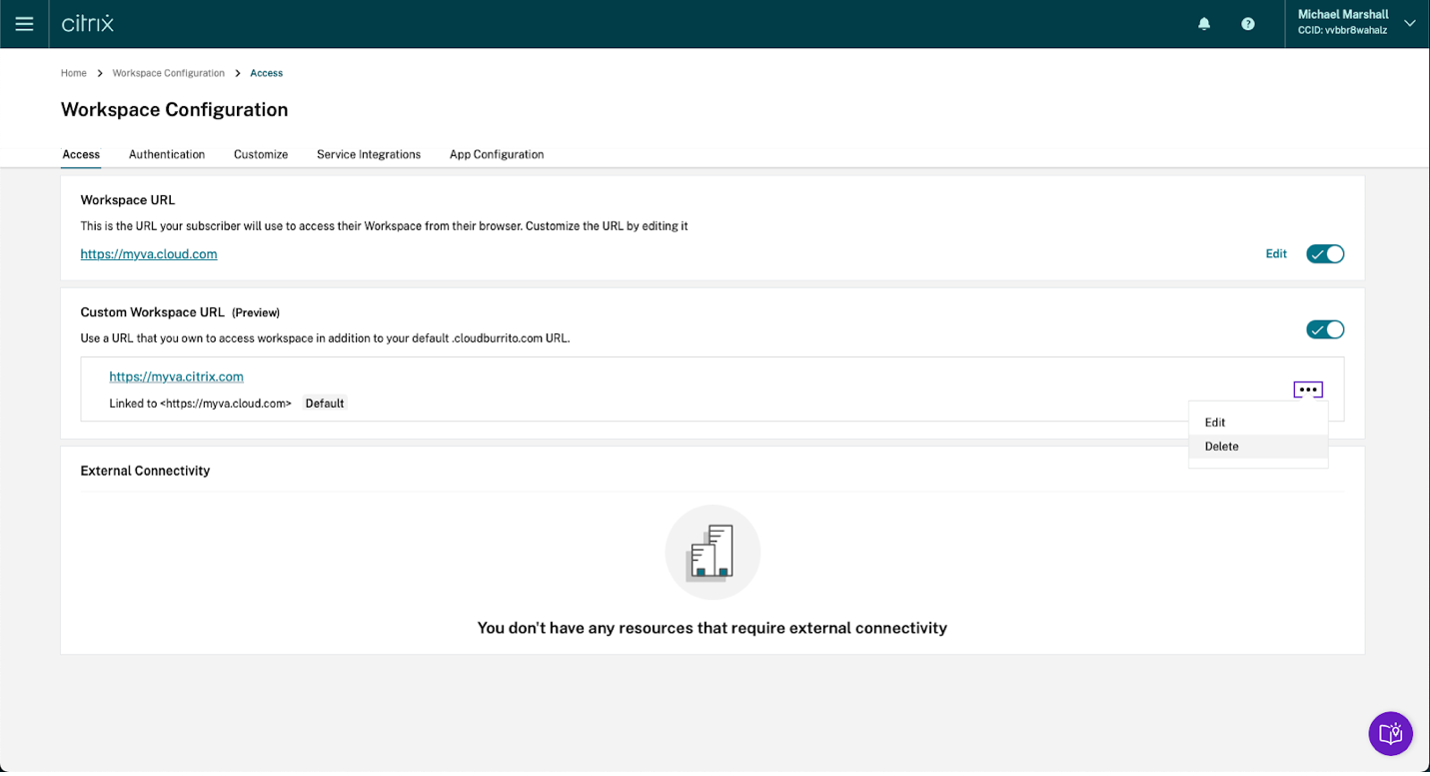

カスタムドメインを削除するには、

-

Citrix Cloudにサインインします。

-

Citrix Cloud メニューから、 [ワークスペース構成] > [アクセス]を選択します。

-

[アクセス]タブでカスタムドメインのコンテキストメニュー (…)を展開し、[削除]を選択します。

-

カスタム ドメインの削除 ページに表示される情報を読み、指示に従います。 続行する準備ができたら、[削除]を選択します。

カスタムドメインの削除は、完了するまでに時間がかかります。 操作が完了する間、ページを開いたまま待つことも、ページを閉じることもできます。

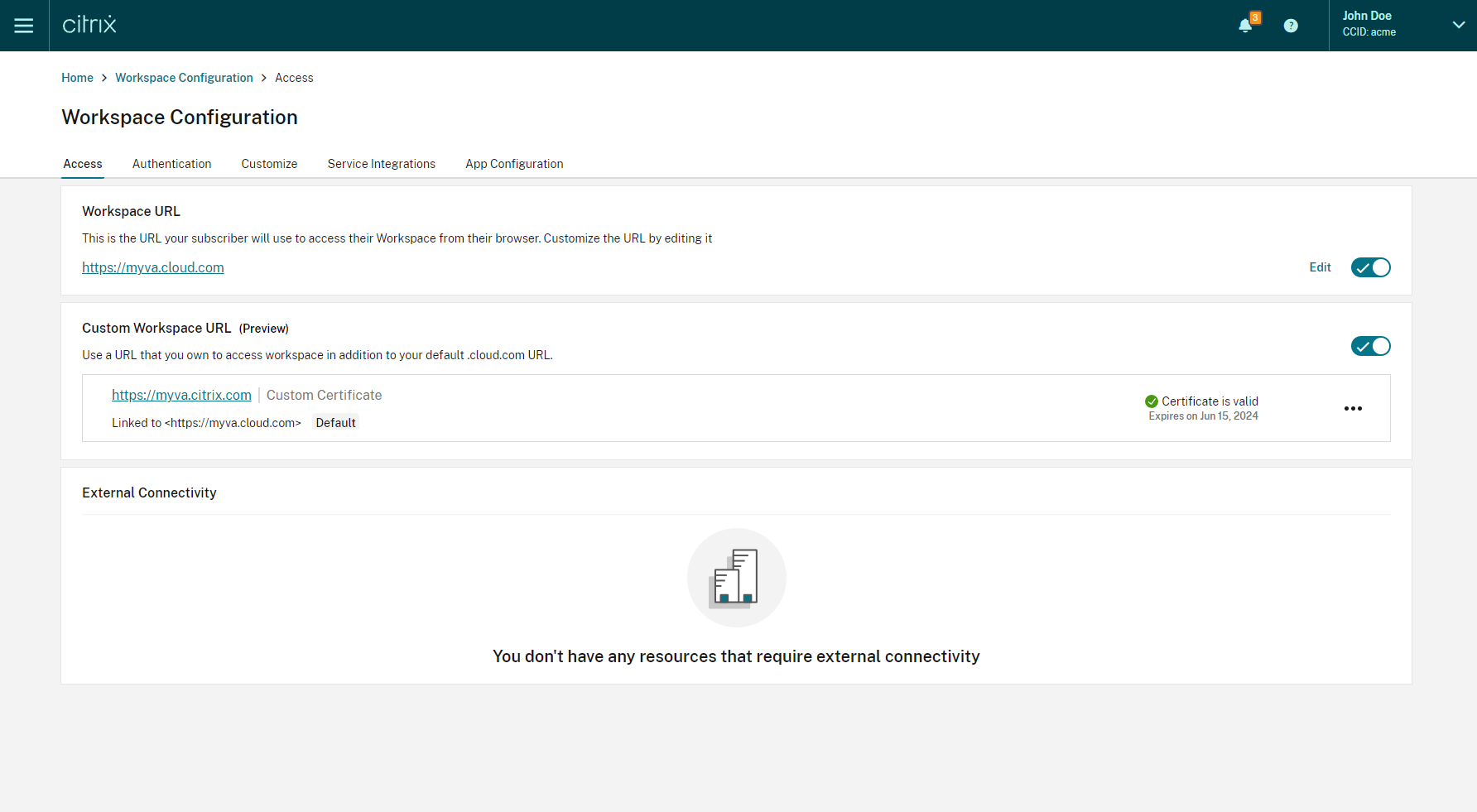

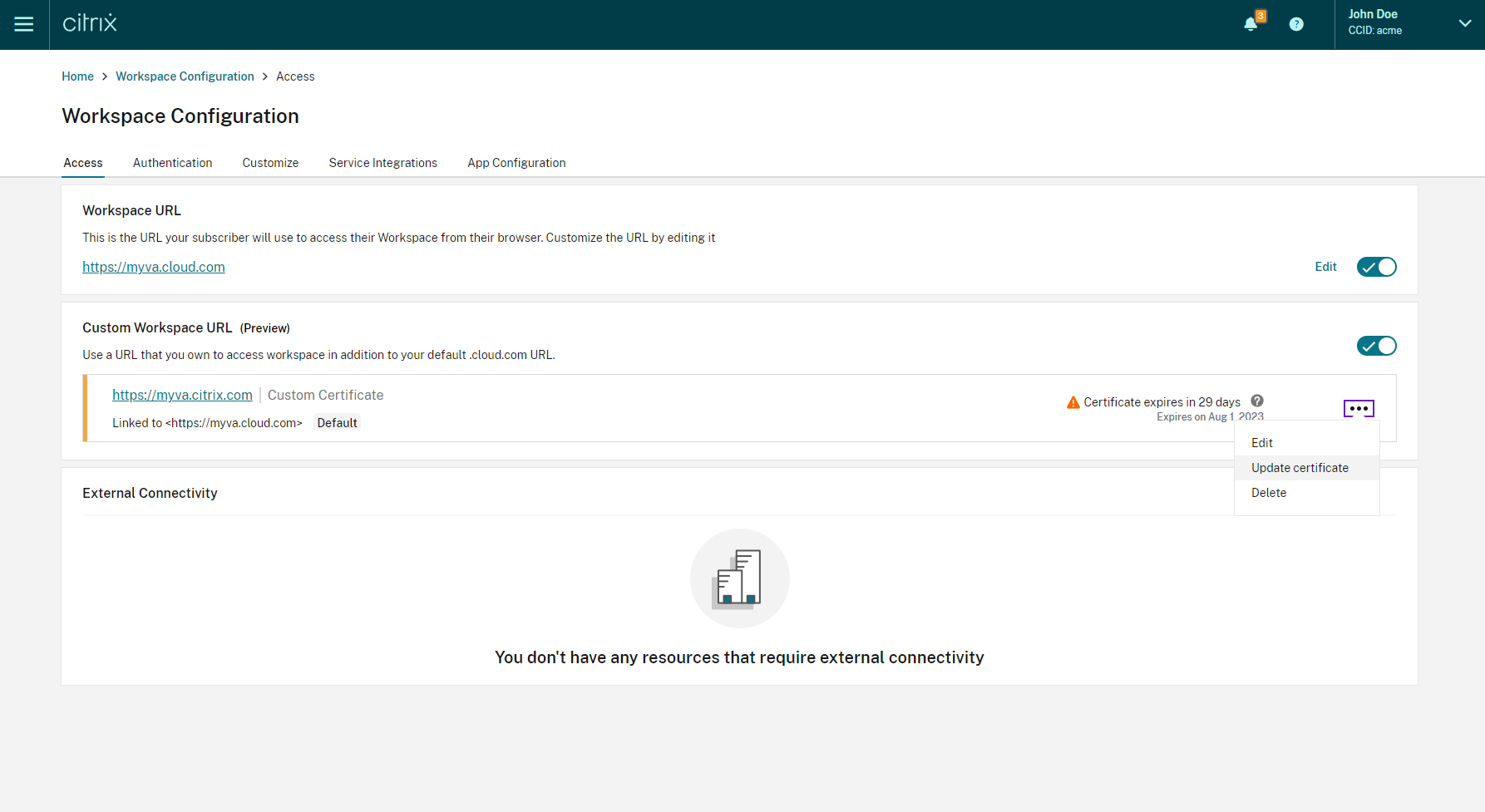

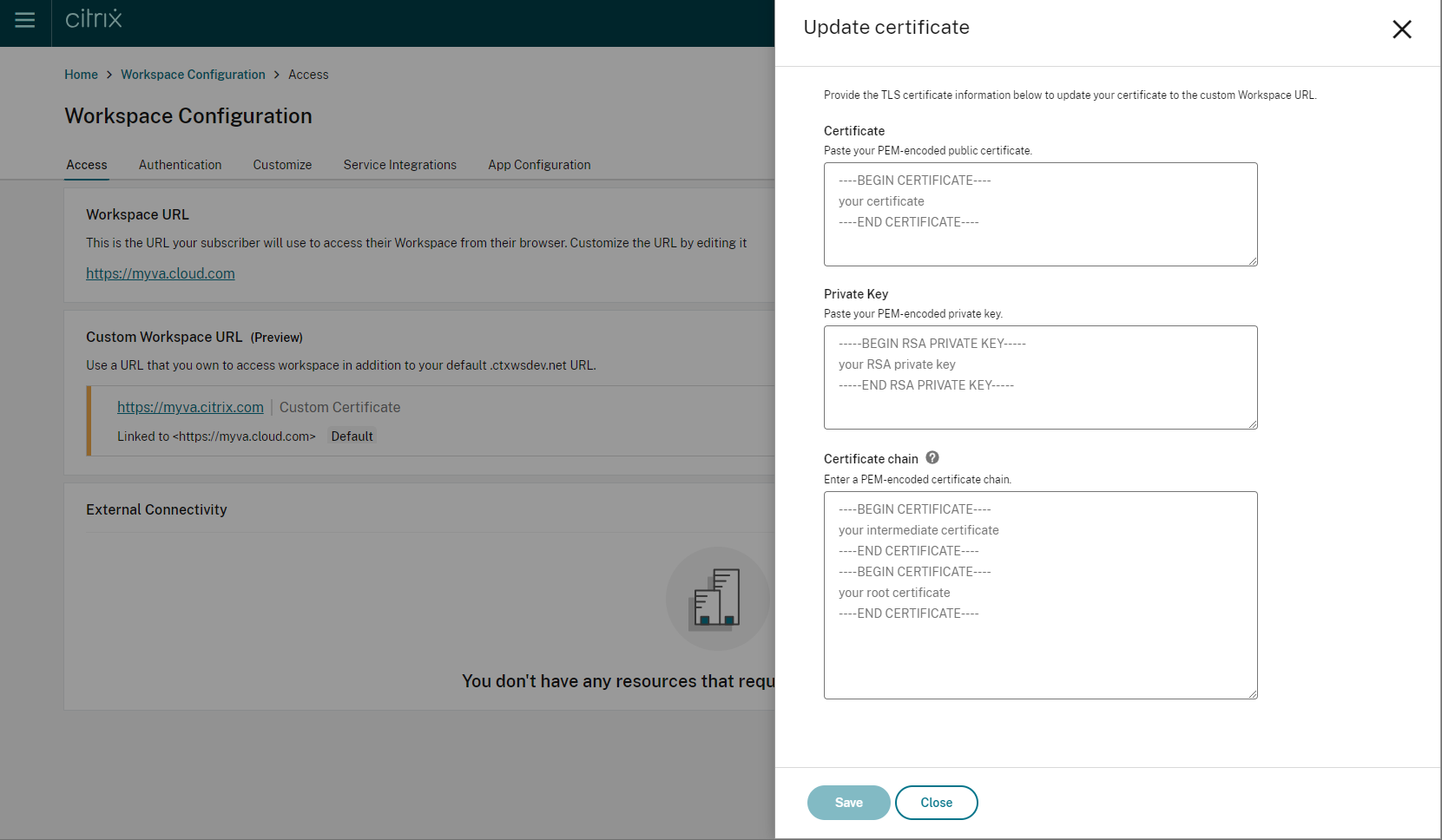

更新された証明書の提供

-

Citrix Cloudにサインインします。

-

Citrix Cloud メニューから、 ワークスペース構成 > アクセスを選択します。

-

証明書の有効期限は、証明書が割り当てられているカスタム ドメインの横に表示されます。

証明書の有効期限が 30 日以内に切れる場合、カスタム ドメインに警告が表示されます。

-

[アクセス] タブでカスタムドメインのコンテキストメニュー(…) を展開します。 [証明書を更新] を選択します。

-

[証明書を更新]ページで必要な情報を入力し、[保存] を選択します。

このページに警告が表示された場合は、強調表示された問題を修正して続行します。

証明書は、カスタム ドメインが作成されたときと同じ要件を満たしている必要があります。 詳細については、「カスタムドメインの追加」を参照してください。

IDプロバイダーの構成

Oktaの構成

Citrix WorkspaceアクセスのIDプロバイダーとしてOktaを使用している場合は、次の手順を実行します。

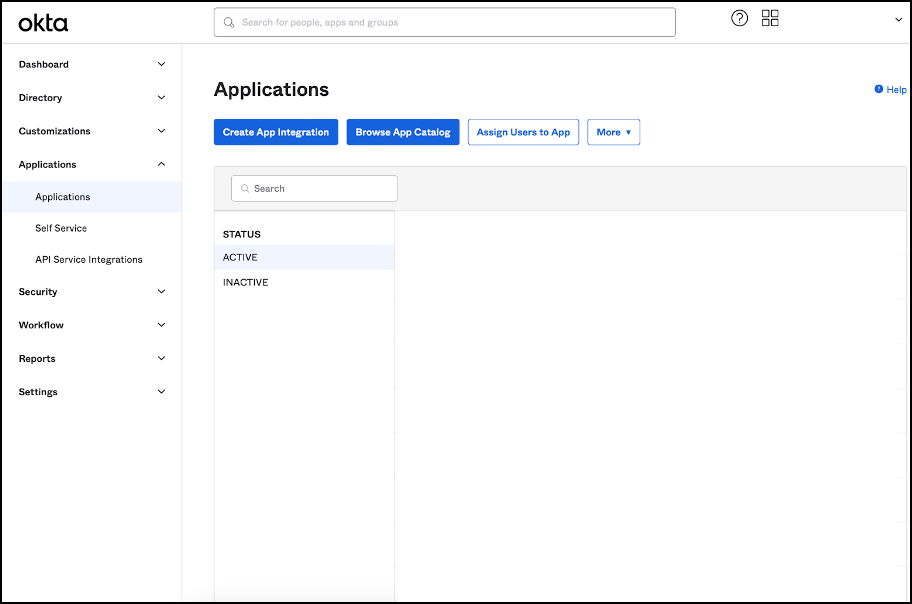

-

Oktaインスタンスの管理者ポータルにサインインします。 このインスタンスには、Citrix Cloudで使用されるアプリケーションが含まれています。

-

[アプリケーション]を展開し、メニューで[アプリケーション]を選択します。

- Citrix Cloudにリンクされているアプリケーションを開きます。

-

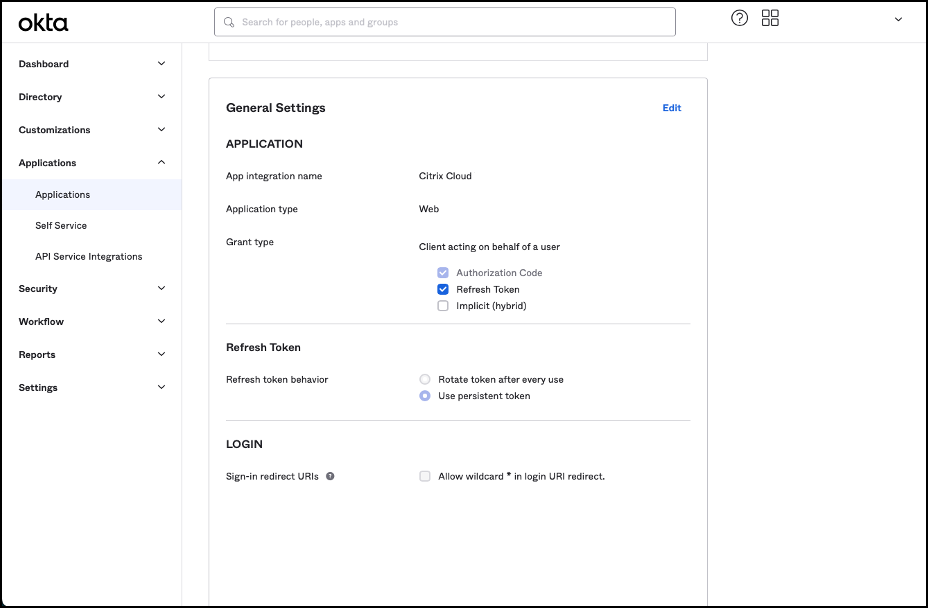

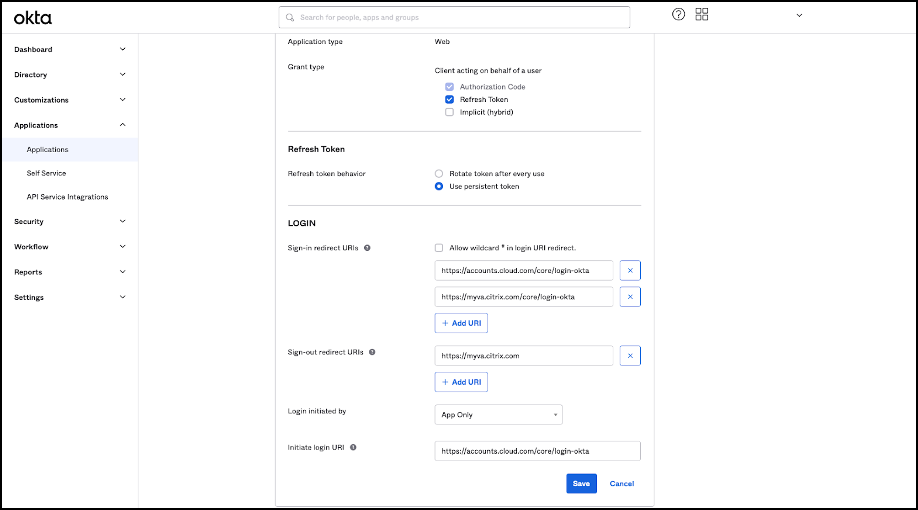

[全般設定]セクションで[編集]を選択します。

-

一般設定の ログイン セクションで、 サインイン リダイレクト URIの値を追加します。 既存の値を置き換えずに新しい値を追加します。 新しい値は次の形式にする必要があります:

<https://your.company.com/core/login-okta> -

同じセクションで、 サインアウト リダイレクト URIに別の値を追加します。 既存の値を置き換えずに新しい値を追加します。 新しい値は次の形式である必要があります:

<https://your.company.com>

- [保存]をクリックして新しい構成を保存します。

注:

カスタム ドメインで SAML を構成するには、 SAML 構成に記載されている手順に従います。

OAuthポリシーとプロファイルの構成

重要

Citrix Cloud と Citrix Gateway、または Adaptive Authentication HA ペアをリンクする既存の OAuth ポリシーとプロファイルは、OAuth 資格情報が失われた場合にのみ更新する必要があります。 このポリシーを変更すると、Citrix Cloud と Workspaces 間のリンクが切断されるリスクがあり、Workspaces にログインできなくなります。

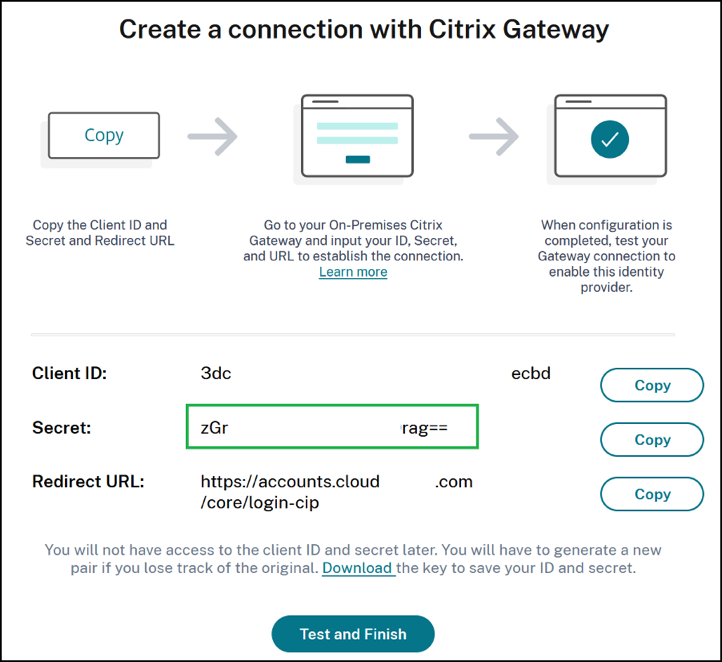

Citrix Gatewayの構成

Citrix Cloud管理者は、暗号化されていないクライアントシークレットにアクセスできます。 これらの資格情報は、 ID およびアクセス管理 > 認証内の Citrix Gateway リンクプロセス中に Citrix Cloud によって提供されます。 OAuth プロファイルとポリシーは、Citrix 管理者によって作成されます。 接続プロセス中に Citrix Gateway 上で手動で作成されます。

Citrix Gatewayの接続プロセス中に提供されたクライアントIDと暗号化されていないクライアントシークレットが必要です。 これらの資格情報はCitrix Cloudによって提供され、安全に保存されています。 Citrix ADC インターフェイスまたはコマンドライン インターフェイス (CLI) の両方を使用して OAuth ポリシーとプロファイルを作成するには、暗号化されていないシークレットが必要です。

以下は、クライアントIDとシークレットがCitrix管理者に提供されるときのユーザーインターフェイスの例です。

注:

Citrix Gateway が接続された後、管理者は暗号化されていないシークレットのコピーを取得できません。 接続プロセス中に資格情報を保存する必要があります。

Citrix Cloudの使用

Citrix Gateway インターフェイスを使用して別の OAuth プロファイルとポリシーを追加するには、次の手順を実行します。

-

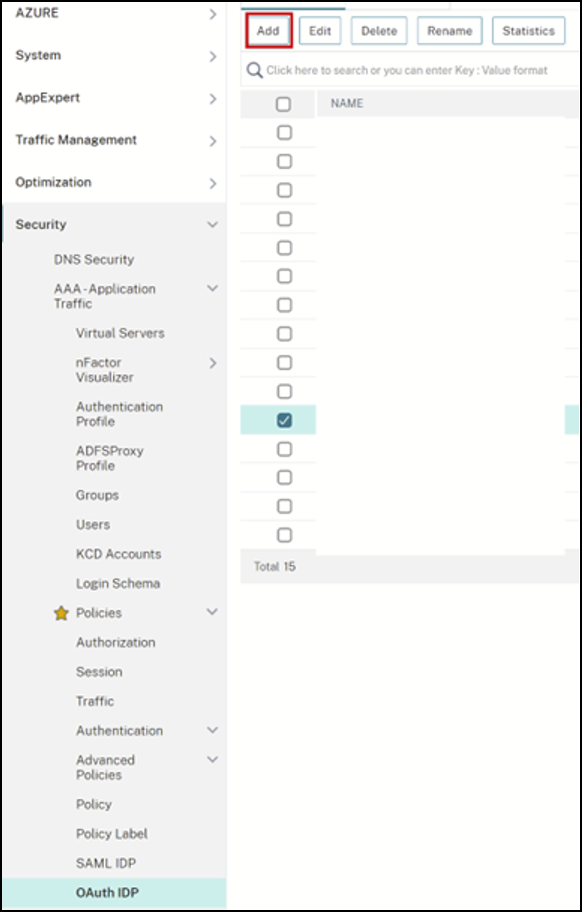

メニューから セキュリティ > AAA - アプリケーション トラフィック > OAuth IDPを選択します。 既存のOAuthポリシーを選択し、[追加]をクリックします。

-

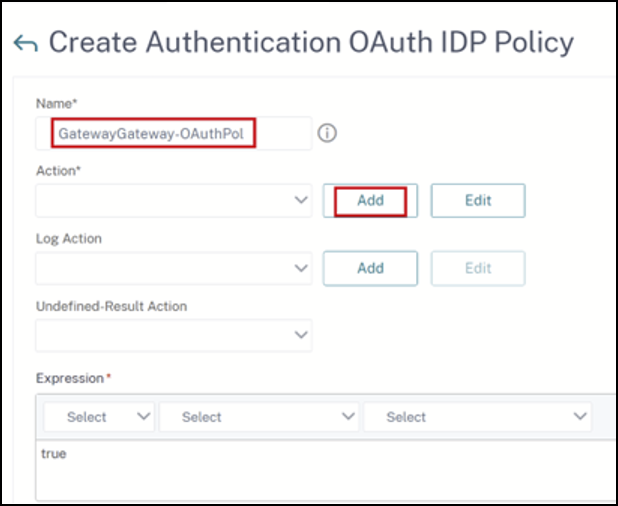

プロンプトが表示されたら、新しいOAuthポリシーの名前を、前の手順で選択した既存のポリシーとは異なる名前に変更します。 Citrix では、名前に カスタム URL を追加することをお勧めします。

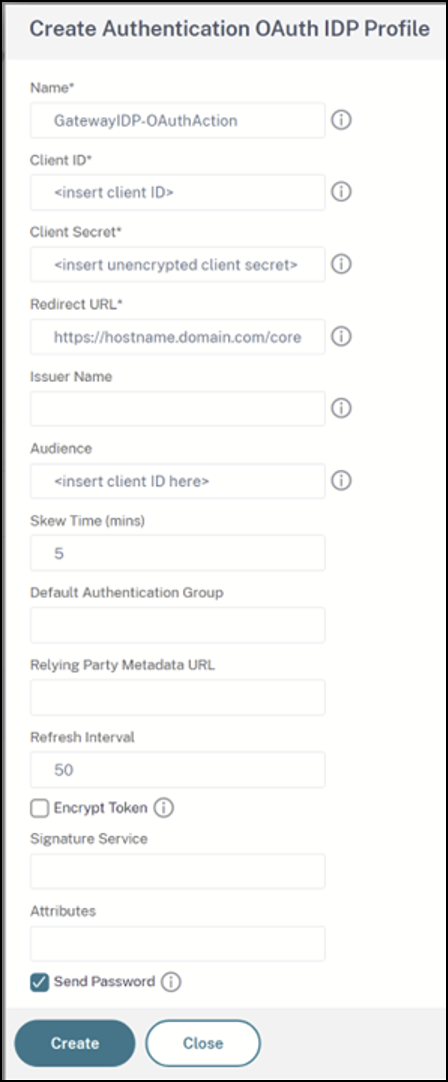

- Citrix Gateway GUIで、既存のOAuthプロファイルを作成します。

-

同じGUIメニューで、 追加をクリックします。

-

Citrix Gateway GUIで、新しいOAuthポリシーを既存の認証、承認、および監査の仮想サーバーにバインドします。

-

セキュリティ > 仮想サーバー > 編集に移動します。

コマンドラインインターフェース(CLI)の使用

重要

OAuth 資格情報のコピーが安全に保存されていない場合は、Citrix Gateway を切断して再接続する必要があります。 Citrix Cloud Identity and Access Management によって提供される新しい OAuth 資格情報を使用して、既存の OAuth プロファイルを更新します。 この手順は推奨されません。古い資格情報が回復できない場合にのみ使用する必要があります。

-

PuTTYなどのSSHツールを使用して、Citrix Gatewayインスタンスに接続します。

-

OAuthProfileとOAuthPolicyを作成します。 認証のOAuthIDPProfileを追加します。

"CustomDomain-OAuthProfile" -clientID "<clientID>" -clientSecret "<unencrypted client secret>" -redirectURL "https://hostname.domain.com/core/login-cip" -audience "<clientID>" -sendPassword ONadd authentication OAuthIDPPolicy "CustomDomain-OAuthPol" -rule true -action "CustomDomain-OAuthProfile" -

OAuthPolicyを、既存のポリシーよりも優先順位の低い、正しい認証、承認、および監査の仮想サーバーにバインドします。 このインスタンスでは、既存のポリシーの優先度が10であると想定しているため、新しいポリシーには20が使用されます。 認証仮想サーバーをバインドします。

"CitrixGatewayAAAvServer" -policy "CustomDomain-OAuthPol" -priority 20

アダプティブ認証の構成

重要

OAuthプロファイルの暗号化されたシークレットと暗号化パラメータは、アダプティブ認証のプライマリHAゲートウェイとセカンダリHAゲートウェイで異なります。 必ずプライマリHAゲートウェイから暗号化されたシークレットを取得し、これらのコマンドをプライマリHAゲートウェイで実行してください。

Citrix Cloud管理者は暗号化されていないクライアントシークレットにアクセスできません。 OAuthポリシーとプロファイルは、プロビジョニングフェーズ中にCitrixアダプティブ認証サービスによって作成されます。 OAuthプロファイルを作成するには、ns.confファイルから取得した暗号化されたシークレットとCLIコマンドを使用する必要があります。 これは、Citrix ADCユーザーインターフェイスを使用して実行することはできません。 既存の認証、承認、および監査の仮想サーバーにバインドされている既存のポリシーよりも高い優先度番号を使用して、新しいカスタムURL OAuthPolicyを既存の認証、承認、および監査の仮想サーバーにバインドします。 優先順位の低い番号が最初に評価されます。 既存のポリシーの優先度を10に設定し、新しいポリシーの優先度を20に設定して、それらが正しい順序で評価されるようにします。

-

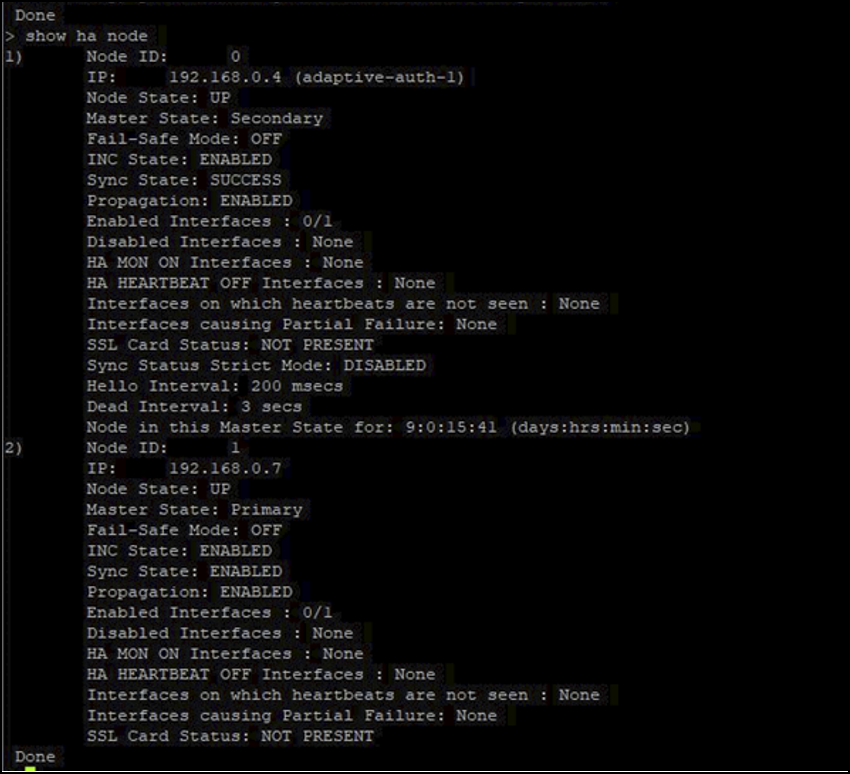

PuTTYなどのSSHツールを使用して、アダプティブ認証プライマリノードに接続します。

show ha node

-

プライマリHAゲートウェイの実行中の構成内で、既存のOAuthプロファイルを含む行を見つけます。

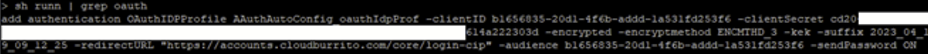

sh runn | grep oauth -

すべての暗号化パラメーターを含む、Citrix ADC CLIからの出力をコピーします。

-

前の手順でコピーした行を変更します。 これを使用して、クライアント ID の暗号化バージョンを使用して OAuth プロファイルを作成できる新しい CLI コマンドを作成します。 すべての暗号化パラメータを含める必要があります。

- OAuthプロファイルの名前をCustomDomain-OAuthProfileに更新します

- -redirectURL を https://hostname.domain.com/core/login-cipに更新します。

次の例は、両方の更新をカバーしています。

add authentication OAuthIDPProfile "CustomDomain-OAuthProfile" -clientID b1656835-20d1-4f6b-addd-1a531fd253f6 -clientSecret <long encrypted client Secret> -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_04_19_09_12_25 -redirectURL "https://hostname.domain.com/core/login-cip" -audience b1656835-20d1-4f6b-addd-1a531fd253f6 -sendPassword ONadd authentication OAuthIDPPolicy "CustomDomain-OAuthPol" -rule true -action "CustomDomain-OAuthProfile" -

OAuthPolicyを、既存のポリシーよりも優先順位の低い、正しい認証、承認、および監査の仮想サーバーにバインドします。 すべてのアダプティブ認証展開の認証、承認、および監査の仮想サーバー名はauth_vsになります。 このインスタンスでは、既存のポリシーの優先度が10であると想定しているため、新しいポリシーには20が使用されます。

bind authentication vserver "auth_vs" -policy "CustomDomain-OAuthPol" -priority 20

既知の制限事項

カスタムドメインソリューションの既知の制限は次のとおりです。

- カスタムドメインは、デフォルトのワークスペースURLにのみリンクできます。 マルチURL機能を通じて追加された他のワークスペースURLにはカスタムドメインを含めることはできません。

- カスタム ドメインでは条件付き認証を使用することはできません。

- この機能は、Windows向けCitrix Workspaceアプリバージョン2305および2307ではサポートされていません。 サポートされている最新バージョンに更新してください。