SAML-Signaturzertifikat des Identitätsanbieters aktualisieren

SAML-Verbindungen, die signierte Anfragen und Antworten verwenden, sind von zwei unterschiedlichen SAML-Signaturzertifikaten abhängig. Eine für jede Seite der SAML-Verbindung.

Signaturzertifikat des SAML-Anbieters

Dieses Zertifikat wird von Ihrem SAML-Anbieter bereitgestellt und in Citrix Cloud hochgeladen, wenn Sie die SAML-Verbindung konfigurieren.

SAML-Signaturzertifikate müssen vor ihrem Ablaufdatum rotiert werden, um Citrix Cloud-Administratoren Zeit für die Vorbereitung der Bereitstellung zu geben. Sowohl Dienstanbieter als auch Identitätsanbieter fordern eine Zertifikatsrotation, um die Ausrichtung sicherzustellen und Ausfallzeiten zu verhindern.

Häufig gestellte Fragen

Wofür wird das SAML-Anbieterzertifikat verwendet?

Das SAML-Anbieterzertifikat wird verwendet, um die Signatur von SAML-Antworten zu überprüfen, die während des Authentifizierungsprozesses vom SAML-Anbieter an Citrix Cloud gesendet werden.

Wo erhalte ich eine Kopie des neuesten Signaturzertifikats des Identitätsanbieters (IdP)?

Dieses Zertifikat wird von Ihrem SAML-Anbieter wie Azure AD, Okta, PingFederate oder ADFS bereitgestellt. Citrix hat keine Kontrolle über die Rotation und Aktualisierung dieses Zertifikats. Dieses Zertifikat wird in Citrix Cloud hochgeladen, wenn Sie die SAML-Verbindung zum ersten Mal erstellen. Das Ablaufdatum von IDP-Signaturzertifikaten ist in der Regel langlebig. Sie müssen möglicherweise alle paar Jahre ausgetauscht werden, und zwar mit einer niedrigeren Frequenz als das SP-Signaturzertifikat.

Woher weiß ich, ob mein SAML-Anbieter-Signaturzertifikat bald abläuft und sich auf meine Citrix Cloud SAML-Verbindung auswirkt?

Citrix Cloud zeigt 30 Tage vor Beginn des Ablaufdatums für Ihr SAML-Anbieter-Signaturzertifikatwarnungen an.

Certificate Expiring Soon: <certExpirationDate>

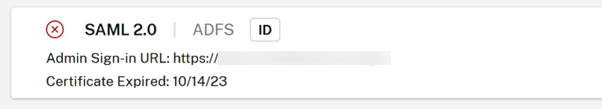

Es wird auch ein Fehler angezeigt, sobald das Zertifikat tatsächlich abgelaufen ist, wie unten gezeigt.

Kann ich das SAML-Anbieterzertifikat aktualisieren, während ich die SAML-Verbindung weiterhin ohne Ausfallzeiten verwende?

Nein. Es ist notwendig, während eines geplanten Wartungsfensters eine SAML-Verbindung zu trennen und die Verbindung erneut herzustellen. Das Identitätsanbieter-(IdP)-Signaturzertifikat aktualisieren

-

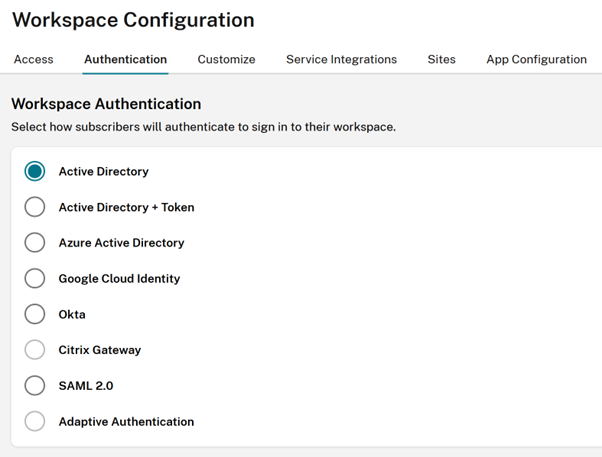

Wählen Sie in Workspace Configuration einen alternativen Identitätsanbieter aus und wählen Sie Authentifizierung, während Sie den SAML-Vorgang zum Trennen und erneuten Verbinden durchführen, z. B. Active Directory.

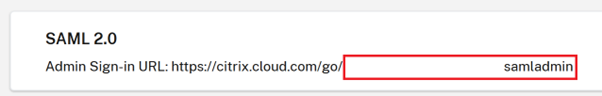

- Sichern Sie Ihre vorhandene GO-URL wie

https://citrix.cloud.com/go/<yourgourl>, die für die SAML-Anmeldung bei Citrix Cloud verwendet wird. -

Erstellen Sie ein Backup Ihrer vorhandenen SAML-Endpunkte. Diese können von der Citrix Cloud-Konsole kopiert werden. Sichern Sie die folgenden SAML-Endpunkte von Ihrer vorhandenen SAML-Verbindung aus.

- Entitäts-ID des Identitätsanbieters

- URL für den SSO-Dienst des Identitätsanbieters

- Abmelde-URL des Identitätsanbieters

Erstellen Sie ein Backup der EntityID, der SSO-URL und der Abmelde-URL.

Wichtig:

Sorgen Sie dafür, dass Sie über eine Kopie des vorhandenen und des Ersatz-IDP-Signaturzertifikats verfügen, bevor Sie die Verbindung trennen. Auf diese Weise können Sie zum alten Zertifikat zurückkehren, falls das neue SAML-Anbieterzertifikat ungültig ist und Anmeldeprobleme verursacht. Sie können keine Kopie des alten Zertifikats von der Citrix Cloud-Benutzeroberfläche abrufen, bevor Sie die Verbindung trennen. Sie müssen sie aus Ihrer SAML-Anwendung beziehen.

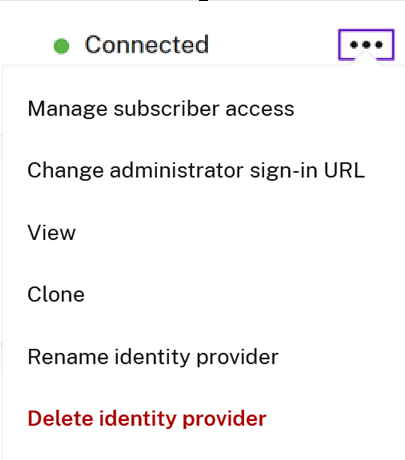

- Trennen Sie SAML in Identitäts- und Zugriffsverwaltung, navigieren Sie zu Authentifizierung, wählen Sie die SAML-Verbindung aus, klicken Sie auf die Ellipse und wählen Sie Identitätsanbieter löschen.

-

Verbinden Sie SAML erneut in Identitäts- und Zugriffsverwaltung und klicken Sie auf Authentifizierung.

- Akzeptieren Sie alle standardmäßigen SAML-Verbindungseinstellungen.

-

Geben Sie alle SAML-Anwendungsendpunkte, die Sie zuvor gesichert haben, erneut ein, oder rufen Sie diese erneut für Ihre SAML-App über die Benutzeroberfläche Ihres SAML-Anbieters ab.

- Entitäts-ID des Identitätsanbieters

- URL für den SSO-Dienst des Identitätsanbieters

- Abmelde-URL des Identitätsanbieters

Wichtig:

Wenn Sie das Feature Scoped EntityID verwenden, müssen Sie auch Ihre SAML-Anwendung mit der neuen Bereichs-ID aktualisieren, nachdem Sie die SAML-Verbindung trennen/erneut herstellen. Weitere Informationen zum Feature Scoped EntityID finden Sie unter SAML-Anwendung mit einer bereichsbezogenen Entitäts-ID in Citrix Cloud konfigurieren. Kopieren Sie die neu generierte Bereichs-ID aus der Citrix Cloud SAML-Benutzeroberfläche und aktualisieren Sie die Entitäts-ID Ihrer SAML-Anwendung mit der Ersatzbereichs-ID. entityId muss auf

https://saml.cloud.com/<new scope ID after reconnect>aktualisiert werden.