使用自定义域通过 SAML 登录 Workspace

如果您已在 Citrix Workspace 中配置了自定义域(例如 https://workspaces.yourdomain.com),则可能需要在 Citrix Cloud 和您的 SAML 提供程序中进行额外配置,具体取决于您希望在 Citrix Cloud 中支持的 SAML 登录场景。

您可能需要两个 SAML 应用程序才能进行此配置。Citrix Cloud 需要不同的 SAML 服务提供商 (SP) 端点,具体取决于 SAML 应用程序是使用 cloud.com 还是 workspaces.yourdomain.com URL 来执行登录操作。

有关在 Citrix Workspace 中配置自定义域的更多信息,请参阅 Citrix Workspace 产品文档中的配置自定义域。

部署一两个 SAML 应用程序的注意事项

要确定您需要部署单还是双 SAML 应用程序解决方案,请确定您需要您的 SAML 提供商支持哪种 SAML 登录场景组合。

默认情况下,以下登录场景共享相同的 SAML 应用程序(SAML 应用程序 1):

- Citrix Workspace 的 SAML 身份验证,其中在您的 SAML 提供商中将您所在区域(cloud.com、citrixcloud.jp、cloud.us)的 Workspace 登录 URL 配置为 SP 实体 ID。

- 使用您的唯一登录 URL(例如

https://citrix.cloud.com/go/mycompany)对 Citrix Cloud 进行 SAML 身份验证。在这种情况下,根据管理员的 Active Directory (AD) 组成员资格,使用 SAML 向 Citrix Cloud 进行身份验证。

通过您在 Workspace 配置中配置的自定义域(例如 https://workspaces.mycompany.com)为用户添加 SAML 身份验证需要第二个 SAML 应用程序(SAML 应用程序 2)。

注意:

添加自定义 URL 和配置 SAML 最多需要 24 小时才能在 Citrix Cloud 中进行配置。

下表列出了 SAML 登录场景和所需的 SAML 应用程序的支持组合。

| 使用 Workspace URL 登录 Workspace | 使用自定义域 URL 登录 Workspace | 使用 SAML 登录 URL 登录 Citrix Cloud | 需要 SAML 应用程序 1? | 需要 SAML 应用程序 2? |

|---|---|---|---|---|

| 是 | 否 | 否 | 是 - 使用 cloud.com SAML 端点 | 否 |

| 否 | 是 | 否 | 是 - 使用自定义域 SAML 端点 | 否 |

| 否 | 否 | 是 | 是 - 使用 cloud.com SAML 端点 | 否 |

| 是 | 否 | 是 | 是 - 使用 cloud.com SAML 端点 | 否 |

| 否 | 否 | 是 | 是 - 使用 cloud.com SAML 端点 | 是 - 使用自定义域 SAML 端点 |

| 是 | 是 | 是 | 是 - 使用 cloud.com SAML 端点 | 是 - 使用自定义域 SAML 端点 |

单个 SAML 应用程序配置

- 在 Citrix Cloud 中,转到 Workspace 配置 > 访问并配置自定义域。有关详细信息,请参阅配置自定义域。

- 在您的 SAML 提供商的管理控制台中,使用自定义域作为 SP 端点配置单个 SAML 应用程序。

- 下载 SAML 应用程序的 SAML 签名证书。在稍后的步骤中,您将此证书上载到 Citrix Cloud。

-

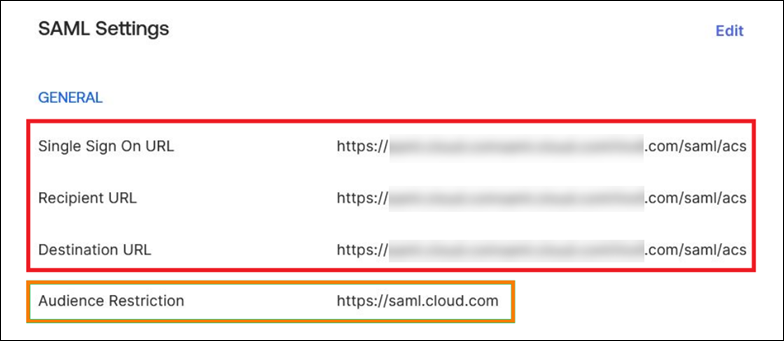

对于实体 ID,请确保已输入

https://saml.cloud.com。根据您的 SAML 提供商的不同,此设置可能会被标记为“受众”。对于所有其他端点,请将https://saml.cloud.com替换为您在步骤 1 中配置的 Workspace 自定义域。以下示例说明了 Okta 的端点配置,其中受众限制包含实体 ID 值:

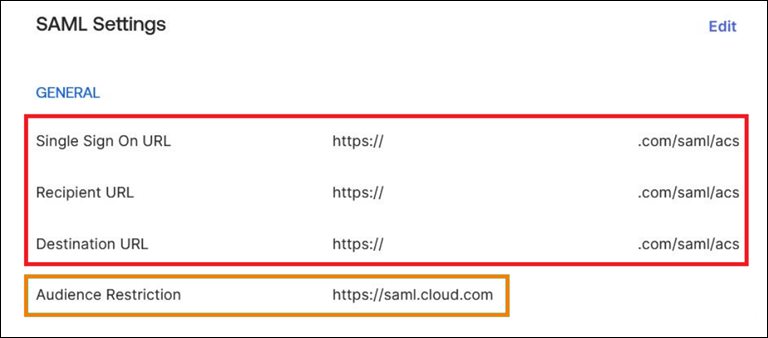

以下示例说明了 OneLogin 的端点配置,其中受众包含实体 ID 值:

- 在 Citrix Cloud 中,转到身份和访问管理 > 身份验证并配置 SAML 连接。

- 转到 Workspace 配置 > 身份验证,然后选择 SAML 2.0。

- 转到 Workspace 配置 > 自定义 Workspace URL > 编辑,然后选择仅使用自定义域。

- 选择“保存”以保存您的更改。

- 要测试配置,请使用您的自定义 Workspace URL (

https://workspaces.mycompany.com) 登录 Citrix Workspace。

双 SAML 应用程序配置

- 在 Citrix Cloud 中,转到 Workspace 配置 > 访问并配置自定义域。有关详细信息,请参阅配置自定义域。

- 在您的 SAML 提供商的管理控制台中,配置两个 SAML 应用程序。以相同方式配置这些应用程序,包括 SSO 和 SLO 请求的相同签名设置、绑定类型和注销设置。如果这些 SAML 应用程序中的配置不匹配,则在 Workspace URL 和 Workspace 自定义域之间切换时,您的登录和注销行为可能会有所不同。

- 在第一个 SAML 应用程序中,配置以下 SP 端点:

- 实体 ID:

https://saml.cloud.com - 声明使用者服务:

https://saml.cloud.com/saml/acs - 注销:

https://saml.cloud.com/saml/logout/callback

以下示例显示了 Okta 管理控制台中的此端点配置:

- 实体 ID:

- 在第二个 SAML 应用程序中,配置以下 SP 端点。仅将您的 Workspace 自定义域用于声明使用者服务和注销端点。

- 实体 ID:

https://saml.cloud.com - 声明使用者服务:

https://workspaces.mycompany.com/saml/acs - 注销:

https://workspaces.mycompany.com/saml/logout/callback

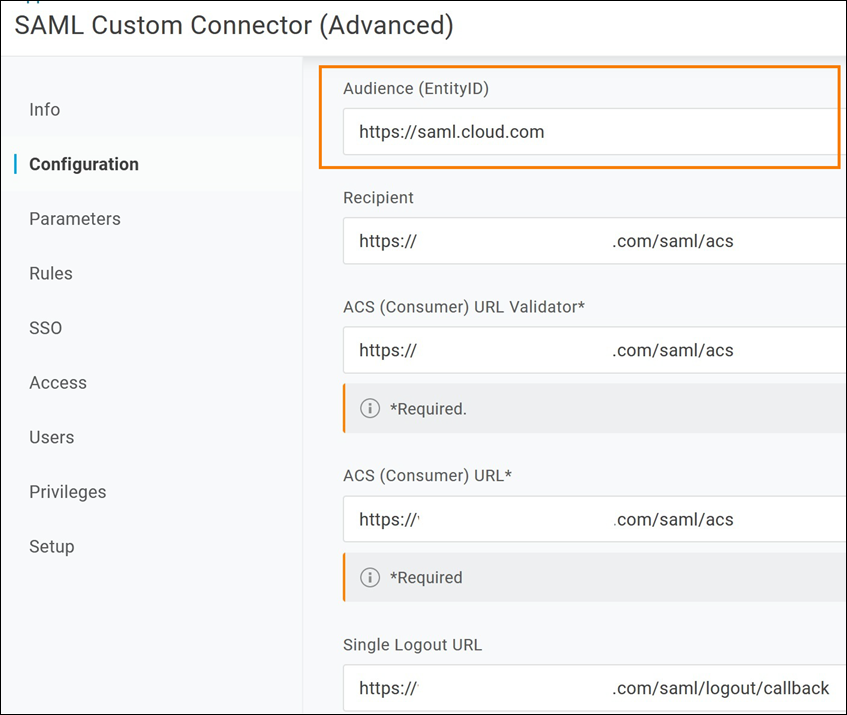

以下示例显示了 Okta 控制台中的此端点配置。请注意,受众限制包含实体 ID 值。

- 实体 ID:

- 下载两个 SAML 应用程序的 SAML 签名证书。您可以在稍后的步骤中将其上载到 Citrix Cloud。

- 在 Citrix Cloud 管理控制台中,配置 SAML 连接:

- 在 Citrix Cloud 菜单中,选择 Identity and Access Management(身份和访问管理)。

- 在身份验证选项卡上,找到 SAML 2.0,单击省略号按钮,然后选择连接。

- 在配置 SAML 页面上,输入您在步骤 2 中创建的第一个 SAML 应用程序的详细信息。

- 将 Citrix Workspace 配置为使用新的 SAML 连接:

- 在 Citrix Cloud 菜单中,选择 Workspace 配置。

- 在身份验证选项卡上,选择 SAML 2.0。

- 在访问选项卡的 自定义 Workspace URL 中,选择编辑。

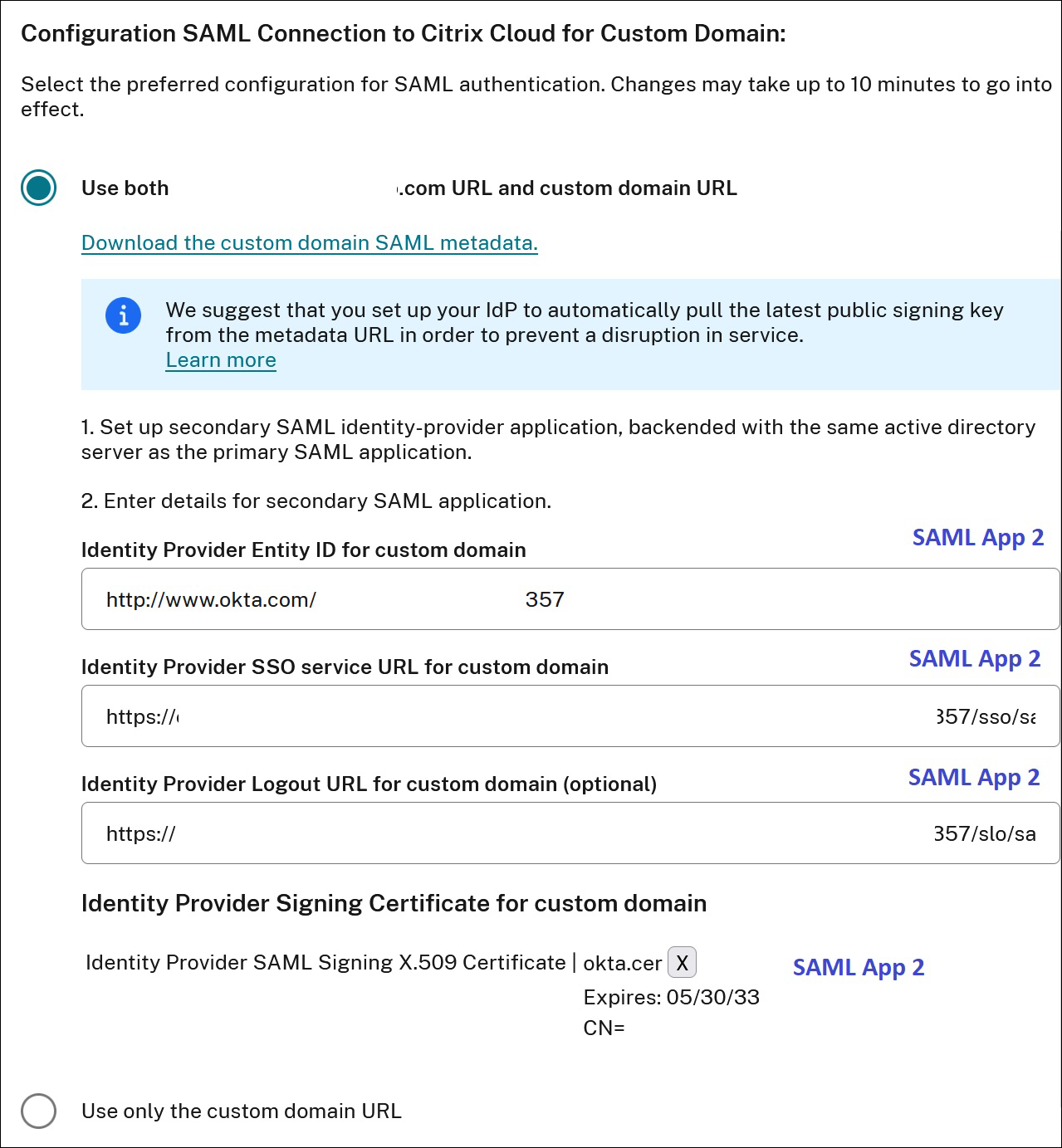

- 在“配置 SAML”页面上,选择“同时使用 customer.cloud.com URL 和自定义域 URL”。

- 输入以下信息:

- 在自定义域的身份提供商实体 ID 中,输入您在步骤 2 中创建的第二个 SAML 应用程序中的实体 ID。

- 在自定义域的 SSO 服务 URL 中,输入第二个 SAML 应用程序的 SSO URL。

- 在自定义域的注销 URL 中,输入第二个 SAML 应用程序的 SLO URL。

- 在自定义域的身份提供商签名证书中,从第二个 SAML 应用程序上载 SAML 签名证书。

- 选择“保存”以保存您的更改。

查看 SAML 连接的详细信息

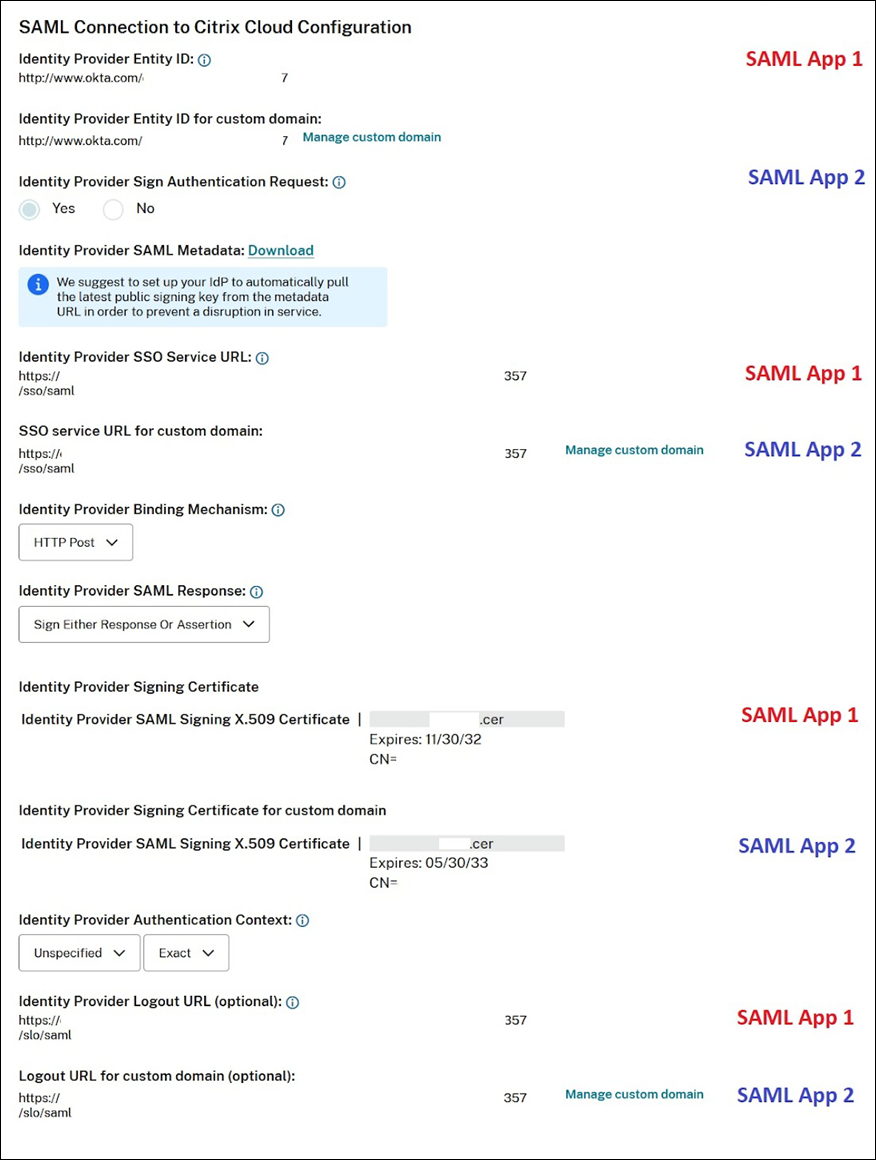

配置完成后,转到身份和访问管理 > 身份验证。在 SAML 2.0 中,从省略号菜单中选择选择 SAML 提供商 > 查看。SAML 配置页面显示为实体 ID、SSO URL 和注销 URL 配置的成对的 SAML 端点。

所有其他 SAML 配置设置适用于您创建的第一个和第二个 SAML 应用程序。

验证登录 Citrix Workspace

要验证您配置的登录和注销行为,请执行以下测试:

- 使用您的 Workspace URL (

https://mycompany.cloud.com) 和 SAML 提供程序登录 Citrix Workspace。 - 使用您的 Workspace 自定义域 (

https://workspace.mycompany.com) 和 SAML 提供程序登录 Citrix Workspace。 - 使用您的唯一登录 URL (

https://citrix.cloud.com/go/mycompany) 和您的 SAML 提供商登录 Citrix Cloud。