Implantações de smart card

Os seguintes tipos de implantações de smart card são suportados por esta versão do produto e por ambientes mistos que contêm esta versão. Outras configurações podem funcionar, mas não são suportadas.

| Tipo | Conectividade com o StoreFront™ |

|---|---|

| Computadores locais ingressados no domínio | Conectado diretamente |

| Acesso remoto de computadores ingressados no domínio | Conectado por meio do Citrix Gateway |

| Computadores não ingressados no domínio | Conectado diretamente |

| Acesso remoto de computadores não ingressados no domínio | Conectado por meio do Citrix Gateway |

| Computadores não ingressados no domínio e thin clients acessando o site do Desktop Appliance | Conectado por meio de sites do Desktop Appliance |

| Computadores ingressados no domínio e thin clients acessando o StoreFront por meio da URL dos Serviços XenApp® | Conectado por meio de URLs dos Serviços XenApp |

Os tipos de implantação são definidos pelas características do dispositivo do usuário ao qual o leitor de smart card está conectado:

- Se o dispositivo está ingressado no domínio ou não.

- Como o dispositivo está conectado ao StoreFront.

- Qual software é usado para visualizar desktops e aplicativos virtuais.

Além disso, aplicativos habilitados para smart card, como Microsoft Word e Microsoft Excel, podem ser usados nessas implantações. Esses aplicativos permitem que os usuários assinem digitalmente ou criptografem documentos.

Autenticação bimodal

Sempre que possível em cada uma dessas implantações, o Receiver oferece suporte à autenticação bimodal, oferecendo ao usuário a escolha entre usar um smart card e inserir seu nome de usuário e senha. Isso é útil se o smart card não puder ser usado (por exemplo, o usuário o deixou em casa ou o certificado de logon expirou).

Como os usuários de dispositivos não ingressados no domínio fazem logon no Receiver para Windows diretamente, você pode permitir que os usuários recorram à autenticação explícita. Se você configurar a autenticação bimodal, os usuários serão inicialmente solicitados a fazer logon usando seus smart cards e PINs, mas terão a opção de selecionar a autenticação explícita se tiverem algum problema com seus smart cards.

Se você implantar o Citrix Gateway, os usuários farão logon em seus dispositivos e serão solicitados pelo Receiver para Windows a se autenticarem no Citrix Gateway. Isso se aplica a dispositivos ingressados no domínio e não ingressados no domínio. Os usuários podem fazer logon no Citrix Gateway usando seus smart cards e PINs, ou com credenciais explícitas. Isso permite que você forneça aos usuários autenticação bimodal para logons no Citrix Gateway. Configure a autenticação pass-through do Citrix Gateway para o StoreFront e delegue a validação de credenciais ao Citrix Gateway para usuários de smart card, para que os usuários sejam autenticados silenciosamente no StoreFront.

Considerações sobre várias florestas do Active Directory

Em um ambiente Citrix, os smart cards são suportados em uma única floresta. Logons de smart card entre florestas exigem uma confiança de floresta bidirecional direta para todas as contas de usuário. Implantações multifloresta mais complexas envolvendo smart cards (ou seja, onde as confianças são apenas unidirecionais ou de tipos diferentes) não são suportadas.

Você pode usar smart cards em um ambiente Citrix que inclui desktops remotos. Esse recurso pode ser instalado localmente (no dispositivo do usuário ao qual o smart card está conectado) ou remotamente (no desktop remoto ao qual o dispositivo do usuário se conecta).

Política de remoção de smart card

A política de remoção de smart card definida no produto determina o que acontece se você remover o smart card do leitor durante uma sessão. A política de remoção de smart card é configurada e gerenciada pelo sistema operacional Windows.

| Configuração da política | Comportamento do desktop |

|---|---|

| Nenhuma ação | Nenhuma ação. |

| Bloquear estação de trabalho | A sessão do desktop é desconectada e o desktop virtual é bloqueado. |

| Forçar logoff | O usuário é forçado a fazer logoff. Se a conexão de rede for perdida e essa configuração estiver habilitada, a sessão poderá ser desconectada e o usuário poderá perder dados. |

| Desconectar se for uma sessão remota do Terminal Services | A sessão é desconectada e o desktop virtual é bloqueado. |

Verificação de revogação de certificado

Se a verificação de revogação de certificado estiver habilitada e um usuário inserir um smart card com um certificado inválido em um leitor de cartão, o usuário não poderá se autenticar ou acessar o desktop ou aplicativo relacionado ao certificado. Por exemplo, se o certificado inválido for usado para descriptografia de e-mail, o e-mail permanecerá criptografado. Se outros certificados no cartão, como os usados para autenticação, ainda forem válidos, essas funções permanecerão ativas.

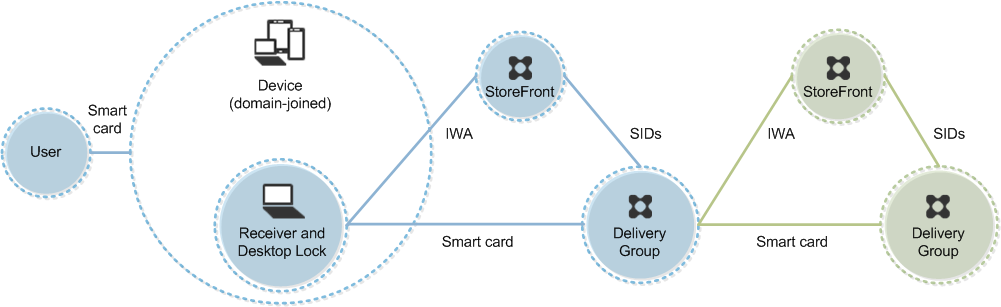

Exemplo de implantação: computadores ingressados no domínio

Esta implantação envolve dispositivos de usuário ingressados no domínio que executam o Desktop Viewer e se conectam diretamente ao StoreFront.

Um usuário faz logon em um dispositivo usando um smart card e PIN. O Receiver autentica o usuário em um servidor StoreFront usando a Autenticação Integrada do Windows (IWA). O StoreFront passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps ou Citrix Virtual Desktops. Quando o usuário inicia um desktop ou aplicativo virtual, ele não é solicitado a inserir um PIN novamente porque o recurso de logon único está configurado no Receiver.

Esta implantação pode ser estendida para um ‘double-hop’ com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro ‘hop’ pode ser reutilizada no segundo ‘hop’ ou usada apenas no segundo ‘hop’.

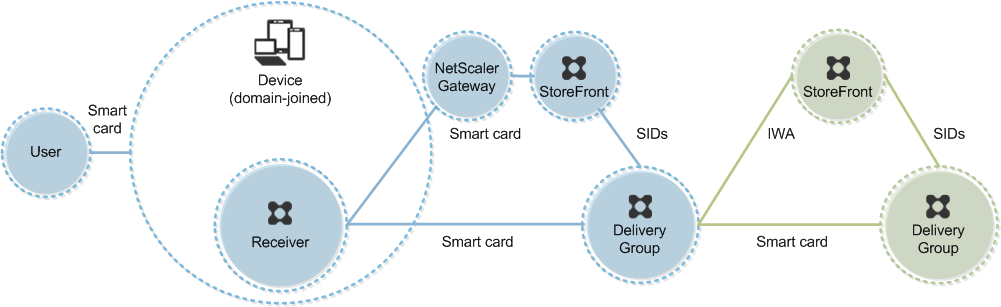

Exemplo de implantação: acesso remoto de computadores ingressados no domínio

Esta implantação envolve dispositivos de usuário ingressados no domínio que executam o Desktop Viewer e se conectam ao StoreFront por meio do Citrix Gateway/Access Gateway.

Um usuário faz logon em um dispositivo usando um smart card e PIN e, em seguida, faz logon novamente no Citrix Gateway/Access Gateway. Este segundo logon pode ser feito com o smart card e PIN ou com um nome de usuário e senha, pois o Receiver permite a autenticação bimodal nesta implantação.

O usuário é automaticamente conectado ao StoreFront, que passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps™ ou Citrix Virtual Desktops. Quando o usuário inicia um desktop ou aplicativo virtual, ele não é solicitado a inserir um PIN novamente porque o recurso de logon único está configurado no Receiver.

Esta implantação pode ser estendida para um ‘double-hop’ com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro ‘hop’ pode ser reutilizada no segundo ‘hop’ ou usada apenas no segundo ‘hop’.

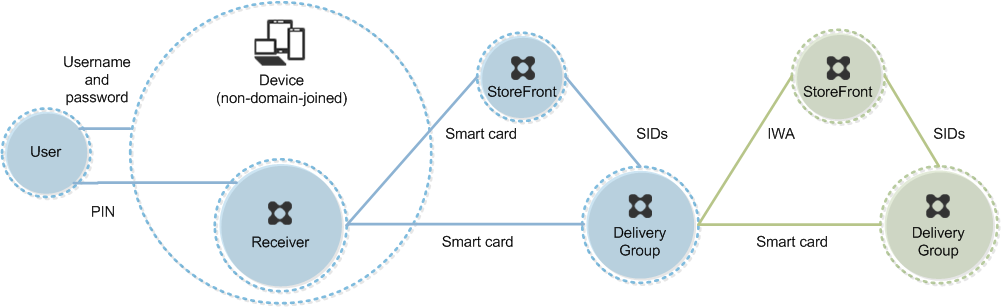

Exemplo de implantação: computadores não ingressados no domínio

Esta implantação envolve dispositivos de usuário não ingressados no domínio que executam o Desktop Viewer e se conectam diretamente ao StoreFront.

Um usuário faz logon em um dispositivo. Normalmente, o usuário insere um nome de usuário e senha, mas, como o dispositivo não está ingressado em um domínio, as credenciais para este logon são opcionais. Como a autenticação bimodal é possível nesta implantação, o Receiver solicita ao usuário um smart card e PIN ou um nome de usuário e senha. O Receiver então autentica-se no StoreFront.

O StoreFront passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps ou Citrix Virtual Desktops. Quando o usuário inicia um desktop ou aplicativo virtual, ele é solicitado a inserir um PIN novamente porque o recurso de logon único não está disponível nesta implantação.

Esta implantação pode ser estendida para um ‘double-hop’ com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro ‘hop’ pode ser reutilizada no segundo ‘hop’ ou usada apenas no segundo ‘hop’.

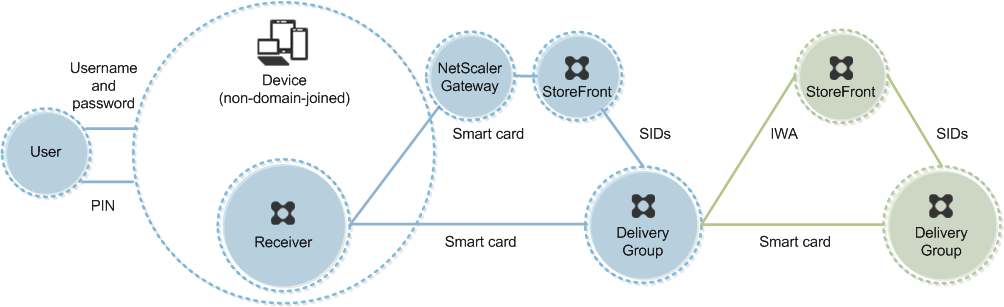

Exemplo de implantação: acesso remoto de computadores não ingressados no domínio

Esta implantação envolve dispositivos de usuário não ingressados no domínio que executam o Desktop Viewer e se conectam diretamente ao StoreFront.

Um usuário faz logon em um dispositivo. Normalmente, o usuário insere um nome de usuário e senha, mas, como o dispositivo não está ingressado em um domínio, as credenciais para este logon são opcionais. Como a autenticação bimodal é possível nesta implantação, o Receiver solicita ao usuário um smart card e PIN ou um nome de usuário e senha. O Receiver então autentica-se no StoreFront.

O StoreFront passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps ou Citrix Virtual Desktops. Quando o usuário inicia um desktop ou aplicativo virtual, ele é solicitado a inserir um PIN novamente porque o recurso de logon único não está disponível nesta implantação.

Esta implantação pode ser estendida para um ‘double-hop’ com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro ‘hop’ pode ser reutilizada no segundo ‘hop’ ou usada apenas no segundo ‘hop’.

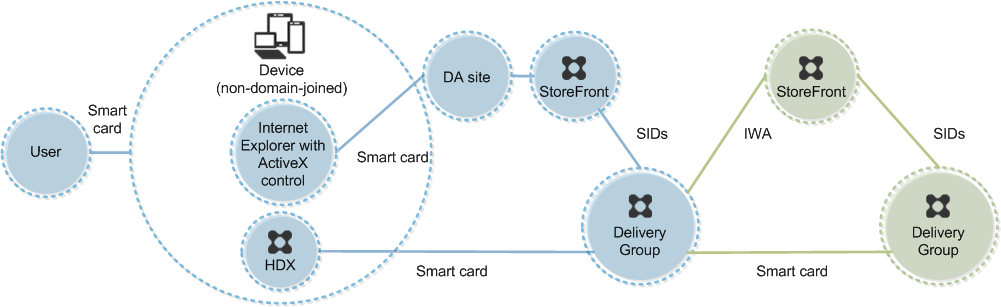

Exemplo de implantação: computadores não ingressados no domínio e thin clients acessando o site do Desktop Appliance

Esta implantação envolve dispositivos de usuário não ingressados no domínio que podem executar o Desktop Lock e se conectar ao StoreFront por meio de sites do Desktop Appliance.

O Desktop Lock é um componente separado que é lançado com o Citrix Virtual Apps, Citrix Virtual Desktops e VDI-in-a-Box. É uma alternativa ao Desktop Viewer e foi projetado principalmente para computadores Windows reaproveitados e thin clients Windows. O Desktop Lock substitui o shell do Windows e o Gerenciador de Tarefas nesses dispositivos de usuário, impedindo que os usuários acessem os dispositivos subjacentes. Com o Desktop Lock, os usuários podem acessar desktops de Máquinas de Servidor Windows e desktops de Máquinas de Desktop Windows. A instalação do Desktop Lock é opcional.

Um usuário faz logon em um dispositivo com um smart card. Se o Desktop Lock estiver em execução no dispositivo, o dispositivo será configurado para iniciar um site do Desktop Appliance por meio do Internet Explorer em execução no Modo Quiosque. Um controle ActiveX no site solicita ao usuário um PIN e o envia ao StoreFront. O StoreFront passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps ou Citrix Virtual Desktops. O primeiro desktop disponível na lista alfabética em um Grupo de Desktops atribuído é iniciado.

Esta implantação pode ser estendida para um ‘double-hop’ com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro ‘hop’ pode ser reutilizada no segundo ‘hop’ ou usada apenas no segundo ‘hop’.

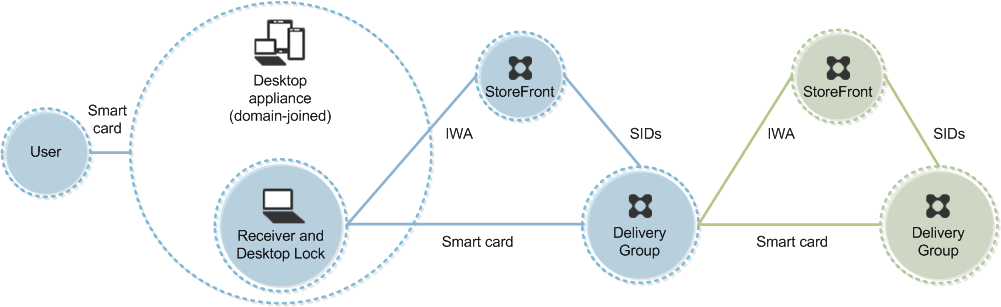

Exemplo de implantação: computadores ingressados no domínio e thin clients acessando o StoreFront por meio da URL dos Serviços XenApp

Esta implantação envolve dispositivos de usuário ingressados no domínio que executam o Desktop Lock e se conectam ao StoreFront por meio de URLs dos Serviços XenApp.

O Desktop Lock é um componente separado que é lançado com o Citrix Virtual Apps, Citrix Virtual Desktops e VDI-in-a-Box. É uma alternativa ao Desktop Viewer e foi projetado principalmente para computadores Windows reaproveitados e thin clients Windows. O Desktop Lock substitui o shell do Windows e o Gerenciador de Tarefas nesses dispositivos de usuário, impedindo que os usuários acessem os dispositivos subjacentes. Com o Desktop Lock, os usuários podem acessar desktops de Máquinas de Servidor Windows e desktops de Máquinas de Desktop Windows. A instalação do Desktop Lock é opcional.

Um usuário faz logon em um dispositivo usando um smart card e PIN. Se o Desktop Lock estiver em execução no dispositivo, ele autentica o usuário em um servidor StoreFront usando a Autenticação Integrada do Windows (IWA). O StoreFront passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps ou Citrix Virtual Desktops. Quando o usuário inicia um desktop virtual, ele não é solicitado a inserir um PIN novamente porque o recurso de logon único está configurado no Receiver.

Esta implantação pode ser estendida para um ‘double-hop’ com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro ‘hop’ pode ser reutilizada no segundo ‘hop’ ou usada apenas no segundo ‘hop’.

Neste artigo

- Autenticação bimodal

- Considerações sobre várias florestas do Active Directory

- Política de remoção de smart card

- Verificação de revogação de certificado

- Exemplo de implantação: computadores ingressados no domínio

- Exemplo de implantação: acesso remoto de computadores ingressados no domínio

- Exemplo de implantação: computadores não ingressados no domínio

- Exemplo de implantação: acesso remoto de computadores não ingressados no domínio

- Exemplo de implantação: computadores não ingressados no domínio e thin clients acessando o site do Desktop Appliance

- Exemplo de implantação: computadores ingressados no domínio e thin clients acessando o StoreFront por meio da URL dos Serviços XenApp