Connexion à Microsoft Azure

Remarque

Depuis juillet 2023, Microsoft a renommé Azure Active Directory (Azure AD) Microsoft Entra ID. Dans ce document, toute mention d’Azure Active Directory, d’Azure AD ou d’AAD fait désormais référence à Microsoft Entra ID.

La section Créer et gérer des connexions et des ressources décrit les assistants qui créent une connexion. Les informations suivantes couvrent les détails spécifiques aux environnements de cloud Azure Resource Manager.

Remarque

Avant de créer une connexion à Microsoft Azure, vous devez terminer la configuration de votre compte Azure en tant qu’emplacement de ressources. Consultez la page Environnements de virtualisation Microsoft Azure Resource Manager.

Créer des principaux de service et des connexions

Avant de créer des connexions, vous devez configurer les principaux de service que les connexions utilisent pour accéder aux ressources Azure. Vous pouvez créer une connexion de deux manières :

- Créer un principal de service et une connexion à l’aide de Studio

- Créer une connexion à l’aide d’un principal de service créé précédemment

Cette section explique comment effectuer les tâches suivantes :

- Créer un principal de service et une connexion à l’aide de Studio

- Créer un principal de service à l’aide de PowerShell

- Obtenir le secret d’application dans Azure

- Créer une connexion à l’aide d’un principal de service existant

Considérations

Avant de commencer, tenez compte des points suivants :

- Citrix recommande d’utiliser les principaux de service avec un rôle Contributeur. Consultez toutefois la section Autorisations minimales pour obtenir la liste des autorisations minimales.

- Lorsque vous créez la première connexion, Azure vous invite à leur accorder les autorisations nécessaires. Vous devrez toujours vous authentifier pour les futures connexions, mais Azure mémorise votre accord préalable et n’affiche plus l’invite.

- Une fois que vous vous êtes authentifié auprès d’Azure pour la première fois, une application multilocataire appartenant à Citrix (ID :

08b70dc3-76c5-4611-ba7d-3312ba36cb2b) est invitée sur votre Azure Active Directory au nom du compte authentifié. - Les comptes utilisés pour l’authentification doivent être autorisés à attribuer des rôles dans l’abonnement à l’aide du contrôle d’accès basé sur un rôle (RBAC) d’Azure. Il peut s’agir, par exemple, des rôles suivants: propriétaire, administrateur du contrôle d’accès basé sur un rôle ou administrateur des accès utilisateur de l’abonnement.

- Le compte utilisé pour l’authentification doit être un membre du répertoire de l’abonnement. Il existe deux types de comptes : « Professionnel ou école » et « compte Microsoft personnel ». Voir CTX219211 pour plus de détails.

-

Bien que vous puissiez utiliser un compte Microsoft existant en l’ajoutant en tant que membre du répertoire de l’abonnement, cela peut entraîner des complications si un accès invité à l’une des ressources du répertoire a précédemment été accordé à l’utilisateur. Dans ce cas, le répertoire peut contenir une entrée fictive qui ne lui accorde pas les autorisations nécessaires, et une erreur est renvoyée.

Corrigez cela en supprimant les ressources du répertoire et en les rajoutant explicitement. Soyez toutefois prudent, car cela a des effets indésirables sur d’autres ressources auxquelles ce compte peut accéder.

- Il existe un problème connu dans lequel certains comptes sont détectés en tant qu’invités du répertoire alors qu’ils en sont membres. Des configurations comme celle-ci se produisent généralement avec d’anciens comptes de répertoire établis. Solution : ajoutez un compte au répertoire, qui prend la valeur d’appartenance appropriée.

- Les groupes de ressources sont des conteneurs de ressources qui peuvent contenir des ressources provenant de régions autres que leur propre région. Cela peut porter à confusion si vous vous attendez à ce que les ressources affichées dans la région d’un groupe de ressources soient disponibles.

- Assurez-vous que votre réseau et sous-réseau sont suffisamment grands pour héberger le nombre de machines dont vous avez besoin. Cela nécessite une démarche prospective, mais Microsoft vous permet de spécifier les valeurs correctes, en fournissant des conseils sur la capacité de l’espace d’adressage.

Créer un principal de service et une connexion à l’aide de Studio

Important :

Cette fonctionnalité n’est pas encore disponible pour les abonnements Azure Chine.

Avec Studio, vous pouvez créer à la fois un principal de service et une connexion dans un seul workflow. Les principaux de service permettent aux connexions d’accéder aux ressources Azure. Lorsque vous vous authentifiez auprès d’Azure pour créer un principal de service, une application est enregistrée dans Azure. Une clé secrète (appelée clé secrète client ou secret d’application) est créée pour l’application enregistrée. L’application enregistrée (une connexion dans ce cas) utilise la clé secrète client pour s’authentifier auprès d’Azure AD.

Avant de commencer, assurez-vous de remplir les conditions préalables suivantes :

- Vous disposez d’un compte utilisateur dans le locataire Azure Active Directory de votre abonnement.

- Les comptes utilisés pour l’authentification doivent être autorisés à attribuer des rôles dans l’abonnement à l’aide du contrôle d’accès basé sur un rôle (RBAC) d’Azure. Il peut s’agir, par exemple, des rôles suivants: propriétaire, administrateur du contrôle d’accès basé sur un rôle ou administrateur des accès utilisateur de l’abonnement.

- Vous disposez d’autorisations d’administrateur global, d’administrateur d’application ou de développeur d’applications pour l’authentification. Les autorisations peuvent être révoquées après la création d’une connexion hôte. Pour plus d’informations sur les rôles, consultez la section Rôles intégrés d’Azure AD.

Utilisez l’assistant Ajouter une connexion et des ressources pour créer simultanément un principal de service et une connexion :

-

Sur la page Connexion, sélectionnez Créer une connexion, le type de connexion Microsoft Azure et votre environnement Azure.

-

Sélectionnez les outils à utiliser pour créer les machines virtuelles, puis cliquez sur Suivant.

-

Sur la page Détails de la connexion, créez un principal de service et définissez le nom de la connexion comme suit :

- Entrez votre ID d’abonnement Azure et un nom pour la connexion. Lorsque vous entrez l’ID d’abonnement, le bouton Créer nouveau est activé.

Remarque

Le nom de connexion peut contenir de 1 à 64 caractères et ne peut contenir uniquement des espaces ou les caractères

\/; :#.* ? =<>| [] {} "'()'.- Sélectionnez Créer, puis entrez le nom d’utilisateur et le mot de passe du compte Azure Active Directory.

- Sélectionnez Se connecter.

- Sélectionnez Accepter pour accorder à Citrix DaaS les autorisations indiquées. Azure crée un principal de service qui permet à Citrix DaaS de gérer les ressources Azure pour le compte de l’utilisateur spécifié.

> **Remarque** > > Citrix DaaS nécessite les autorisations suivantes pour créer un nouveau principal de service : > > - **Accédez à Azure Service Management comme vous le souhaitez** > - **Lisez et écrivez des applications** > - **Connectez-vous et lisez votre profil** > - **Conservez l'accès aux données auxquelles vous lui avez accordé l'accès**-

Une fois que vous avez sélectionné Accepter, vous êtes redirigé vers la page Détails de la connexion.

Remarque

Une fois que vous vous êtes authentifié auprès d’Azure, les boutons Créer et Utiliser existant disparaissent. La mention Connexion établie accompagnée d’une coche verte indique que la connexion à votre abonnement Azure a réussi.

-

Pour acheminer les requêtes d’API vers Azure via des composants Citrix Cloud Connector, cochez la case Acheminer le trafic via des Citrix Cloud Connector.

Vous pouvez également activer cette fonctionnalité à l’aide de PowerShell. Pour plus d’informations, consultez la section Créer un environnement sécurisé pour le trafic géré par Azure.

Remarque

Cette option n’est disponible que lorsque des Citrix Cloud Connector sont actifs dans votre déploiement. Actuellement, cette fonctionnalité n’est pas prise en charge pour les Connector Appliance.

-

Sélectionnez Suivant.

Remarque

Vous ne pouvez pas passer à la page suivante tant que vous ne vous êtes pas correctement authentifié auprès d’Azure et n’avez pas consenti à accorder les autorisations requises.

-

Configurez les ressources pour la connexion comme suit :

- Sur la page Région, sélectionnez une région.

- Sur la page Réseau, procédez comme suit :

- tapez un nom de ressource comportant entre 1 et 64 caractères pour vous aider à identifier la combinaison région/réseau. Le nom d’une ressource ne peut contenir uniquement des espaces ou les caractères

\/; :#.* ? =<>| [] {} "'()'. - Sélectionnez une paire réseau virtuel/groupe de ressources (si vous avez plusieurs réseaux virtuels avec le même nom, le couplage du nom du réseau avec le groupe de ressources fournit des combinaisons uniques). Si la région que vous avez sélectionnée sur la page précédente ne dispose pas de réseaux virtuels, retournez à cette page et sélectionnez une région contenant des réseaux virtuels.

- tapez un nom de ressource comportant entre 1 et 64 caractères pour vous aider à identifier la combinaison région/réseau. Le nom d’une ressource ne peut contenir uniquement des espaces ou les caractères

-

Sur la page Résumé, affichez un résumé des paramètres et sélectionnez Terminer pour terminer votre configuration.

Afficher l’ID de l’application

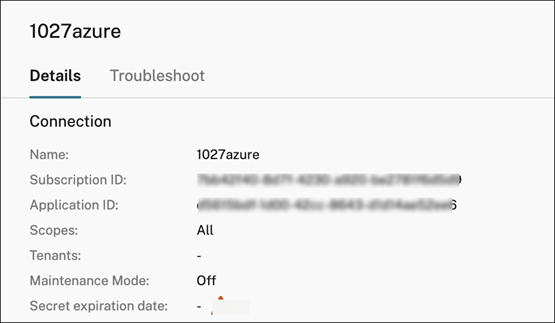

Après avoir créé une connexion de gestion des appareils cofEnable joints à Azure AD, vous pouvez consulter l’ID d’application utilisé par la connexion pour accéder aux ressources Azure.

Dans la liste Ajouter une connexion et des ressources, sélectionnez la connexion pour afficher les détails. L’onglet Détails affiche l’ID de l’application.

Créer un principal de service à l’aide de PowerShell

Pour créer un principal de service à l’aide de PowerShell, connectez-vous à votre abonnement Azure Resource Manager et utilisez les applets de commande PowerShell fournies dans les sections suivantes.

Assurez-vous que les éléments suivants sont prêts :

-

SubscriptionId :

SubscriptionIDd’Azure Resource Manager pour l’abonnement dans lequel vous souhaitez provisionner des VDA. - ActiveDirectoryID : ID de locataire de l’application que vous avez enregistrée auprès d’Azure AD.

- ApplicationName : nom de l’application à créer dans Azure AD.

Les étapes détaillées sont les suivantes :

-

Connectez-vous à votre abonnement Azure Resource Manager.

Connect-AzAccount -

Sélectionnez l’abonnement Azure Resource Manager sur lequel vous souhaitez créer le principal de service.

Get-AzSubscription -SubscriptionId $subscriptionId | Select-AzSubscription -

Créez l’application dans votre locataire AD.

$AzureADApplication = New-AzADApplication -DisplayName $ApplicationName -

Créez un principal de service.

New-AzADServicePrincipal -ApplicationId $AzureADApplication.AppId -

Attribuez un rôle au principal de service.

New-AzRoleAssignment -RoleDefinitionName Contributor -ServicePrincipalName $AzureADApplication.AppId –scope /subscriptions/$SubscriptionId -

Dans la sortie de la fenêtre de la console PowerShell, notez la valeur ApplicationId. Vous fournissez cet ID lors de la création de la connexion hôte.

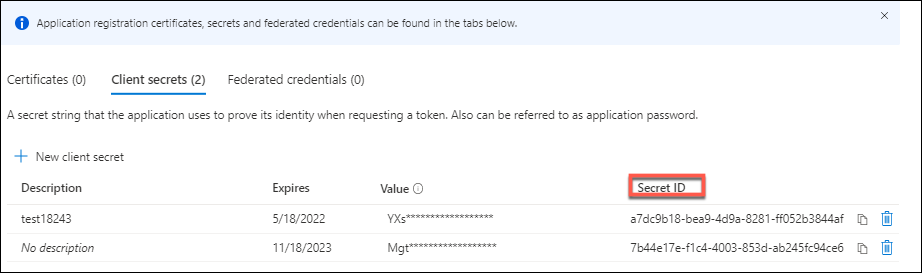

Obtenir le secret d’application dans Azure

Pour créer une connexion à l’aide d’un principal de service existant, vous devez d’abord obtenir l’ID d’application et le code secret du principal du service sur le portail Azure.

Les étapes détaillées sont les suivantes :

- Obtenez l’ID de l’application dans Studio ou à l’aide de PowerShell.

- Connectez-vous au portail Azure.

- Dans Azure, sélectionnez Azure Active Directory.

- Dans Inscriptions des applications dans Azure AD, sélectionnez votre application.

- Accédez à Certificats et secrets.

- Cliquez sur Clés secrètes client.

Créer une connexion à l’aide d’un principal de service existant

Si vous disposez déjà d’un principal de service, vous pouvez l’utiliser pour créer une connexion à l’aide de Studio.

Assurez-vous que les éléments suivants sont prêts :

- ID d’abonnement

- ID Active Directory (ID du locataire)

- ID de l’application

-

Secret d’application

Pour plus d’informations, consultez la section Obtenir le secret d’application.

- Date d’expiration du secret

Les étapes détaillées sont les suivantes :

Dans l’assistant Ajouter une connexion et des ressources :

-

Sur la page Connexion, sélectionnez Créer une connexion, le type de connexion Microsoft Azure et votre environnement Azure.

-

Sélectionnez les outils à utiliser pour créer les machines virtuelles, puis cliquez sur Suivant.

-

Sur la page Détails de la connexion, entrez votre ID d’abonnement Azure et un nom pour la connexion.

Remarque

Le nom de connexion peut contenir de 1 à 64 caractères et ne peut contenir uniquement des espaces ou les caractères

\/; :#.* ? =<>| [] {} "'()'. -

Sélectionnez Utiliser existant. Dans la fenêtre Détails du principal de service existant, entrez les paramètres suivants pour le principal de service existant. Une fois que vous avez saisi les détails, le bouton Enregistrer est activé. Sélectionnez Save. Vous ne pouvez pas avancer au-delà de cette page tant que vous n’avez pas fourni de détails valides.

- ID d’abonnement. Saisissez votre identifiant d’abonnement Azure. Pour obtenir votre ID d’abonnement, connectez-vous au portail Azure et accédez à Abonnements > Présentation.

- ID Active Directory (ID du locataire). Entrez l’ID du répertoire (locataire) de l’application que vous avez enregistrée auprès d’Azure AD.

- ID de l’application. Entrez l’ID d’application (client) de l’application que vous avez enregistrée auprès d’Azure AD.

- Secret d’application. Entrez une clé secrète (secret client). L’application enregistrée utilise la clé pour s’authentifier auprès d’Azure AD. Nous vous recommandons de modifier régulièrement les clés pour des raisons de sécurité. Assurez-vous d’enregistrer la clé car vous ne pouvez pas la récupérer ultérieurement.

-

Date d’expiration du secret. Entrez la date après laquelle le secret d’application expire. Vous recevez une alerte sur la console 14 jours avant l’expiration de la clé secrète. Toutefois, si la clé secrète expire, des erreurs s’affichent.

Remarque

Pour des raisons de sécurité, la période d’expiration ne peut pas dépasser deux ans.

- URL d’authentification. Ce champ est automatiquement renseigné et n’est pas modifiable.

- URL de gestion. Ce champ est automatiquement renseigné et n’est pas modifiable.

- Suffixe de stockage. Ce champ est automatiquement renseigné et n’est pas modifiable.

- Point de terminaison de stockage blob Azure pour charger et télécharger des disques et des instantanés. Ce champ est automatiquement renseigné et n’est pas modifiable.

- Service d’archivage sécurisé des clés. Ce champ est automatiquement renseigné et n’est pas modifiable.

-

Suffixe de bus de service. Ce champ est automatiquement renseigné et n’est pas modifiable.

L’accès aux points de terminaison suivants est requis pour créer un catalogue MCS dans Azure. L’accès à ces points de terminaison optimise la connectivité entre votre réseau et le portail Azure et ses services.

- URL d’authentification :

https://login.microsoftonline.com - URL de gestion :

https://management.azure.com. Il s’agit d’une URL de demande pour les API du fournisseur Azure Resource Manager. Le point de terminaison dédié à la gestion dépend de l’environnement. Par exemple, pour Azure Global, il s’agit dehttps://management.azure.com, et pour Azure US Government, il s’agit dehttps://management.usgovcloudapi.net. - Suffixe de stockage :

https://*.core.windows.net. Ce (*) est un caractère générique pour le suffixe de stockage. Par exemple,https://demo.table.core.windows.net. - Point de terminaison de stockage blob Azure pour charger ou télécharger des disques ou des instantanés :

https://*.storage.azure.net. Cet astérisque (*) est un caractère générique pour les opérations d’importation et d’exportation du stockage blob. Par exemple,https://md-impexp-xxxxx.z[00-50].blob.storage.azure.net. - Service d’archivage sécurisé des clés :

https://*.vault.azure.net. Cet astérisque (*) est un caractère générique pour le nom du coffre de clés. Par exemple,https://<your-key-vault-name>.vault.azure.net. - Suffixe du bus de service :

https://*.servicebus.windows.net. Cet astérisque (*) est un caractère générique pour les espaces de noms créés dans le cloud Azure mondial. Par exemple,https://{serviceNamespace}.servicebus.windows.net/{path}.

- URL d’authentification :

-

Après avoir sélectionné Enregistrer, vous revenez à la page Détails de la connexion. Sélectionnez Suivant pour passer à la page suivante.

-

Configurez les ressources pour la connexion comme suit :

- Sur la page Région, sélectionnez une région.

- Sur la page Réseau, procédez comme suit :

- tapez un nom de ressource comportant entre 1 et 64 caractères pour vous aider à identifier la combinaison région/réseau. Le nom d’une ressource ne peut contenir uniquement des espaces ou les caractères

\/; :#.* ? =<>| [] {} "'()'. - Sélectionnez une paire réseau virtuel/groupe de ressources (si vous avez plusieurs réseaux virtuels avec le même nom, le couplage du nom du réseau avec le groupe de ressources fournit des combinaisons uniques). Si la région que vous avez sélectionnée sur la page précédente ne dispose pas de réseaux virtuels, retournez à cette page et sélectionnez une région contenant des réseaux virtuels.

- tapez un nom de ressource comportant entre 1 et 64 caractères pour vous aider à identifier la combinaison région/réseau. Le nom d’une ressource ne peut contenir uniquement des espaces ou les caractères

-

Sur la page Résumé, affichez un résumé des paramètres et sélectionnez Terminer pour terminer votre configuration.

Créer une connexion hôte à l’aide d’une entité gérée par Azure

Vous pouvez créer une connexion hôte à Microsoft Azure Resource Manager à l’aide d’une entité gérée par Azure. Les identités gérées par Azure offrent un moyen sécurisé et évolutif d’accéder aux services Azure sans avoir à gérer les informations d’identification. Cette approche élimine les risques associés au stockage, à la rotation et à la gestion des clés secrètes.

Vous pouvez créer cette connexion hôte à l’aide d’une nouvelle propriété CustomProperty AuthenticationMode. Le paramètre AuthenticationMode propose trois options : AppClientSecret, SystemAssignedManagedIdentityet UserAssignedManagedIdentity.

Voici la description des options :

-

AppClientSecret: il s’agit de la valeur par défaut. Cela nécessite un identifiant d’application et un secret. -

UserAssignedManagedIdentity: nécessite de fournir un identifiant client via un nom d’utilisateur. -

SystemAssignedManagedIdentity: ne nécessite aucune entrée. Même si vous fournissez l’identifiant du client, il est ignoré.

Condition:

Le paramètre ProxyHypervisorTrafficThroughConnector doit être défini sur true pour utiliser l’identité gérée.

Voici la procédure à suivre pour créer la connexion hôte à l’aide d’une identité gérée par Azure :

- Installez un Citrix Cloud Connector dans une machine virtuelle Azure.

-

Activez Azure Managed Identity sur cette machine virtuelle Cloud Connector.

-

Pour l’identité gérée attribuée à l’utilisateur :

- Sur le portail Azure, créez une identité gérée attribuée à l’utilisateur. Pour plus d’informations, consultez Créer et attribuer une identité gérée attribuée par un utilisateur.

- Attribuez des rôles Azure à l’identité gérée. Consultez la section Autorisations Azure requises.

- Créez une machine virtuelle Azure en tant que Cloud Connector et ajoutez-y l’identité attribuée à l’utilisateur.

-

Pour l’identité gérée attribuée au système :

- Ouvrez le portail Azure et accédez à votre machine virtuelle.

- Sélectionnez le panneau Identity dans les paramètres de la machine virtuelle.

- Dans l’onglet Système assigné, définissez l’état sur Activé.

- Cliquez sur Enregistrer.

- Accordez Autorisations Azure requises.

Remarque

Si vous activez l’identité gérée attribuée au système sur une machine virtuelle Cloud Connector et que vous l’utilisez pour créer une connexion hôte, vous pouvez toujours créer des connexions hôtes avec l’identité gérée attribuée au système, même après l’avoir désactivée sur la machine virtuelle Cloud Connector. La création de connexions hôtes peut réussir même 24 heures après la désactivation de l’identité. Cela est dû au fait que les jetons d’identité gérés sont mis en cache par l’infrastructure Azure sous-jacente. Pour plus d’informations, consultez Les jetons d’identités gérées sont-ils mis en cache ?.

-

-

Créez la connexion hôte avec ce nouveau type d’authentification à l’aide des commandes PowerShell :

- Ouvrez une fenêtre PowerShell.

- Exécutez

asnp citrix* pour charger des modules PowerShell spécifiques à Citrix. -

Créez des connexions hôtes. Par exemple :

-

Pour l’identité gérée attribuée à l’utilisateur :

$UserName = "should be the Client ID of the user-assigned managed identity" $Password = "It can be any string.Not used" $CustomProperties = '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">' ` + '<Property xsi:type="StringProperty" Name="SubscriptionId" Value="' + $SubscriptionId + '" />'` + '<Property xsi:type="StringProperty" Name="ManagementEndpoint" Value="https://management.azure.com/" />'` + '<Property xsi:type="StringProperty" Name="AuthenticationAuthority" Value="https://login.microsoftonline.com/" />'` + '<Property xsi:type="StringProperty" Name="StorageSuffix" Value="core.windows.net" />'` + '<Property xsi:type="StringProperty" Name="TenantId" Value="' + $TenantId + '" />'` + '<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True" />'` + '<Property xsi:type="StringProperty" Name="AuthenticationMode" Value="UserAssignedManagedIdentity" />'` + '</CustomProperties>' New-Item -ConnectionType "Custom" ` -CustomProperties $CustomProperties ` -HypervisorAddress @($HypervisorAddress) ` -Path @("XDHyp:\Connections\$($ConnectionName)") ` -Metadata $Metadata ` -Persist ` -PluginId "AzureRmFactory" ` -Scope @() ` -Password $Password ` -UserName $UserName ` -ZoneUid $zoneUid <!--NeedCopy--> -

Pour l’identité gérée attribuée au système :

$UserName = "It can be any string. Not used" $Password = "It can be any string. Not used" $CustomProperties = '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">' ` + '<Property xsi:type="StringProperty" Name="SubscriptionId" Value="' + $SubscriptionId + '" />'` + '<Property xsi:type="StringProperty" Name="ManagementEndpoint" Value="https://management.azure.com/" />'` + '<Property xsi:type="StringProperty" Name="AuthenticationAuthority" Value="https://login.microsoftonline.com/" />'` + '<Property xsi:type="StringProperty" Name="StorageSuffix" Value="core.windows.net" />'` + '<Property xsi:type="StringProperty" Name="TenantId" Value="' + $TenantId + '" />'` + '<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True" />'` + '<Property xsi:type="StringProperty" Name="AuthenticationMode" Value="SystemAssignedManagedIdentity" />'` + '</CustomProperties>' New-Item -ConnectionType "Custom" ` -CustomProperties $CustomProperties ` -HypervisorAddress @($HypervisorAddress) ` -Path @("XDHyp:\Connections\$($ConnectionName)") ` -Metadata $Metadata ` -Persist ` -PluginId "AzureRmFactory" ` -Scope @() ` -Password $Password ` -UserName $UserName ` -ZoneUid $zoneUid <!--NeedCopy-->

-

Vous pouvez également mettre à jour une connexion hôte existante pour utiliser une identité attribuée par le système ou une identité gérée attribuée par un utilisateur. Par exemple, exécutez les commandes PowerShell suivantes :

- Ouvrez une fenêtre PowerShell.

- Exécutez

asnp citrix* pour charger des modules PowerShell spécifiques à Citrix. -

Exécutez les commandes suivantes :

$connName = "ConnectionName" $conn = get-item XDHyp:\Connections\$connName $conn.CustomProperties <!--NeedCopy--> -

Remplacez

ProxyHypervisorTrafficThroughConnectorparTrueet ajoutez la propriété personnalisée pourAuthenticationModedéfinie surSystemAssignedManagedIdentityouUserAssignedManagedIdentity. Par exemple :$customProps = '<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation"><Property xsi:type="StringProperty" Name="SubscriptionId" Value="subscriptionId" /><Property xsi:type="StringProperty" Name="ManagementEndpoint" Value="https://management.azure.com/" /><Property xsi:type="StringProperty" Name="AuthenticationAuthority" Value="https://login.microsoftonline.com/" /><Property xsi:type="StringProperty" Name="StorageSuffix" Value="core.windows.net" /><Property xsi:type="StringProperty" Name="TenantId" Value="tenantId" /><Property xsi:type="StringProperty" Name="AzureAdDeviceManagement" Value="false" /><Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="true" /><Property xsi:type="StringProperty" Name="AuthenticationMode" Value="SystemAssignedManagedIdentity" /></CustomProperties>' <!--NeedCopy--> - Exécutez

$cred = Get-Credential. Entrez n’importe quoi ici. - Exécutez

Set-Item -PSPath xDHY p:\Connections \$connName -CustomProperties $CustomProperties -username $cred.username -Securepassword $cred.password.

Gérer les principaux de service et les connexions

Cette section explique comment gérer les principaux de service et les connexions :

- Configurer les paramètres de limitation d’Azure

- Gérer le principal de service d’une connexion hôte existante

- Activer le partage d’images dans Azure

- Ajouter des locataires partagés à une connexion à l’aide de Studio

- Implémenter le partage d’images à l’aide de PowerShell

- Créer un environnement sécurisé pour le trafic géré par Azure

- Gérer le secret d’application et la date d’expiration du secret

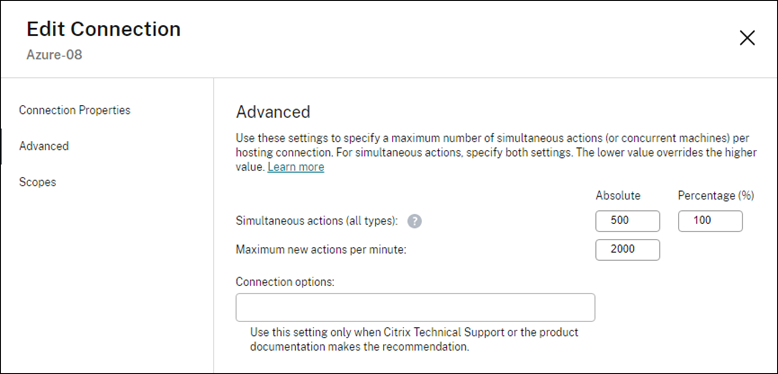

Configurer les paramètres de limitation d’Azure

Azure Resource Manager limite les demandes d’abonnements et de locataires, en acheminant le trafic en fonction de limites définies, adaptées aux besoins spécifiques du fournisseur. Pour plus d’informations, consultez la section Limitation des demandes Resource Manager sur le site Microsoft. Il existe des limites pour les abonnements et les locataires, où la gestion de nombreuses machines peut devenir problématique. Par exemple, un abonnement contenant un grand nombre de machines peut rencontrer des problèmes de performances liés aux opérations d’alimentation.

Conseil :

Pour plus d’informations, consultez la section Amélioration des performances Azure avec Machine Creation Services.

Pour aider à atténuer ces problèmes, Citrix DaaS vous permet de supprimer la limitation interne de MCS pour utiliser une plus grande partie du quota de demandes disponible d’Azure.

Nous recommandons les paramètres optimaux suivants lors de la mise hors/sous tension de machines virtuelles dans les abonnements volumineux, par exemple ceux contenant 1,000 machines virtuelles :

- Opérations simultanées absolues : 500

- Nombre maximal de nouvelles opérations par minute : 2000

- Nombre maximal d’opérations simultanées : 500

Utilisez Studio pour configurer les opérations Azure pour une connexion hôte donnée :

- Dans Studio, sélectionnez Hébergement dans le panneau gauche.

- Sélectionnez une connexion liée à Azure pour la modifier.

- Dans l’assistant Modifier la connexion, sélectionnez Avancé.

- Dans la page Avancé, utilisez les options de configuration pour spécifier le nombre d’actions simultanées, le nombre maximal de nouvelles actions par minute et toutes les options de connexion supplémentaires.

MCS prend en charge 500 opérations simultanées maximum par défaut. Vous pouvez également utiliser le SDK Remote PowerShell distant pour définir le nombre maximal d’opérations simultanées.

Utilisez la propriété PowerShell MaximumConcurrentProvisioningOperations pour spécifier le nombre maximal d’opérations de provisionnement Azure simultanées. Lorsque vous utilisez cette propriété, prenez en compte des éléments suivants :

- La valeur par défaut de

MaximumConcurrentProvisioningOperationsest 500. - Configurez le paramètre

MaximumConcurrentProvisioningOperationsà l’aide de la commande PowerShellSet-item.

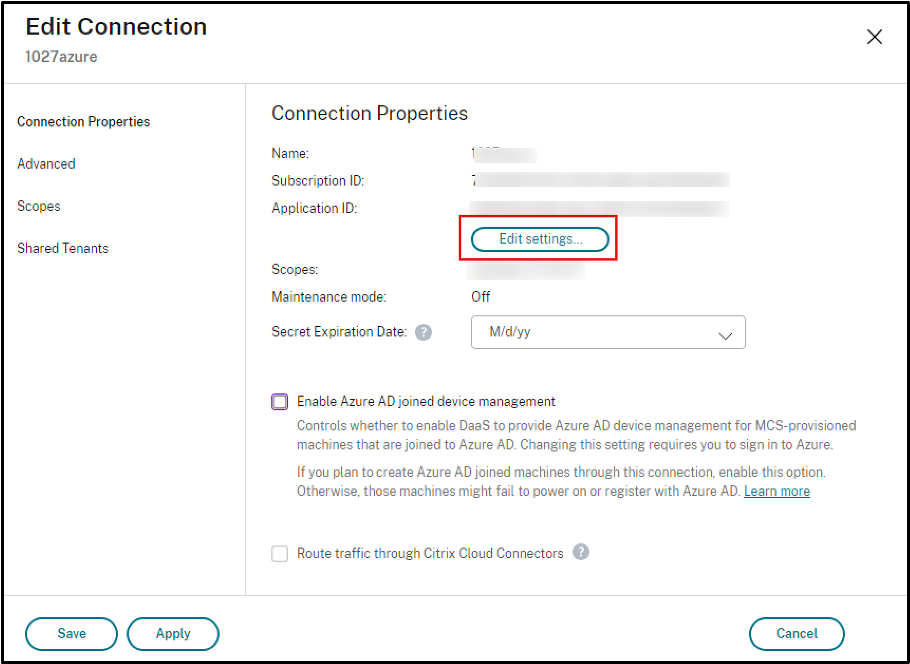

Gérer le principal de service d’une connexion hôte existante

Après avoir créé une connexion hôte qui utilise un principal de service, vous pouvez choisir de la modifier de façon à :

- obtenir un nouveau principal de service ;

- utiliser un principal de service existant

- Dans Studio, sélectionnez Hébergement dans le panneau gauche.

- Sélectionnez la connexion, puis sélectionnez Modifier la connexion dans le volet Actions.

- Sélectionnez Propriétés de connexion dans le volet de gauche.

-

Sur la page Propriétés de la connexion, cliquez sur Modifier les paramètres. Vous pouvez désormais choisir de créer un principal de service ou d’utiliser un principal de service existant.

- Cliquez sur Créer un principal de service pour créer un principal de service. Suivez les instructions pour vous connecter à votre compte utilisateur Azure AD. Citrix utilise l’ID d’application multi-tenant

08b70dc3-76c5-4611-ba7d-3312ba36cb2bpour créer un nouveau principal de service pour la connexion hôte existante et accorder les autorisations appropriées. - Cliquez sur Utiliser existant pour utiliser un principal de service existant pour cette connexion hôte.

- Cliquez sur Créer un principal de service pour créer un principal de service. Suivez les instructions pour vous connecter à votre compte utilisateur Azure AD. Citrix utilise l’ID d’application multi-tenant

Activer le partage d’images dans Azure

Lorsque vous créez ou mettez à jour des catalogues de machines, vous pouvez sélectionner des images partagées à partir de différents locataires et abonnements Azure (partagées via la galerie Azure Compute Gallery). Pour activer le partage d’images au sein des locataires ou entre eux, vous devez définir les paramètres nécessaires dans Azure :

Partager des images au sein d’un locataire (entre abonnements)

Pour sélectionner une image dans Azure Compute Gallery qui appartient à un autre abonnement, l’image doit être partagée avec le service principal (SPN) de cet abonnement.

Par exemple, s’il existe un principal de service (SPN 1) configuré dans Studio comme suit :

Principal de service : SPN 1

Abonnement : abonnement 1

Locataire : locataire 1

L’image se trouve dans un abonnement différent, qui est configuré dans Studio comme suit :

Abonnement : abonnement 2

Locataire : locataire 1

Si vous souhaitez partager l’image de l’abonnement 2 avec l’abonnement 1 (SPN 1), accédez à l’abonnement 2 et partagez le groupe de ressources avec SPN1.

L’image doit être partagée avec un autre SPN à l’aide du contrôle d’accès basé sur les rôles Azure (RBAC). Azure RBAC est le système d’autorisation utilisé pour gérer l’accès aux ressources Azure. Pour plus d’informations sur Azure RBAC, consultez le document Microsoft Qu’est-ce que le contrôle d’accès en fonction du rôle Azure (RBAC Azure). Pour accorder l’accès, vous attribuez des rôles aux principaux de service au niveau du groupe de ressources avec le rôle Contributeur. Pour attribuer des rôles Azure, vous devez disposer de l’autorisation Microsoft.Authorization/roleAssignments/write, telle que Administrateur ou Propriétaire de l’accès utilisateur. Pour plus d’informations sur le partage d’images avec un autre SPN, consultez le document Microsoft Attribuer des rôles Azure à l’aide du portail Azure.

Partager des images entre locataires

Pour partager des images entre locataires avec Azure Compute Gallery, créez ou mettez à jour l’enregistrement de l’application et utilisez cette application pour créer une connexion d’hébergement.

Par exemple, s’il y a deux locataires (Tenant 1 et Tenant 2) et que vous souhaitez partager votre galerie d’images avec Tenant 1, alors :

-

Créez une demande d’enregistrement pour Tenant 1. Pour plus d’informations, voir Créer l’enregistrement de l’application.

-

Donnez à Tenant 2 l’accès à l’application en demandant une connexion à l’aide d’un navigateur. Remplacez l’

identifiant de Tenant 2par l’identifiant de Tenant 1. RemplacezID d'application (client)par l’ID d’application de l’enregistrement d’application que vous avez créé. Lorsque vous avez terminé d’effectuer les remplacements, collez l’URL dans un navigateur et suivez les instructions de connexion pour vous connecter à Tenant 2. Par exemple :https://login.microsoftonline.com/<Tenant 2 ID>/oauth2/authorize?client_id=<Application (client) ID>&response_type=code&redirect_uri=https%3A%2F%2Fwww.microsoft.com%2F <!--NeedCopy-->Pour plus d’informations, consultez la section Donner accès à Tenant 2.

-

Donnez à l’application l’accès au groupe de ressources Tenant 2. Connectez-vous en tant que locataire 2 et accordez à l’application l’accès à l’enregistrement du groupe de ressources contenant l’image de la galerie. Pour plus d’informations, consultez Authentifier les demandes auprès des locataires.

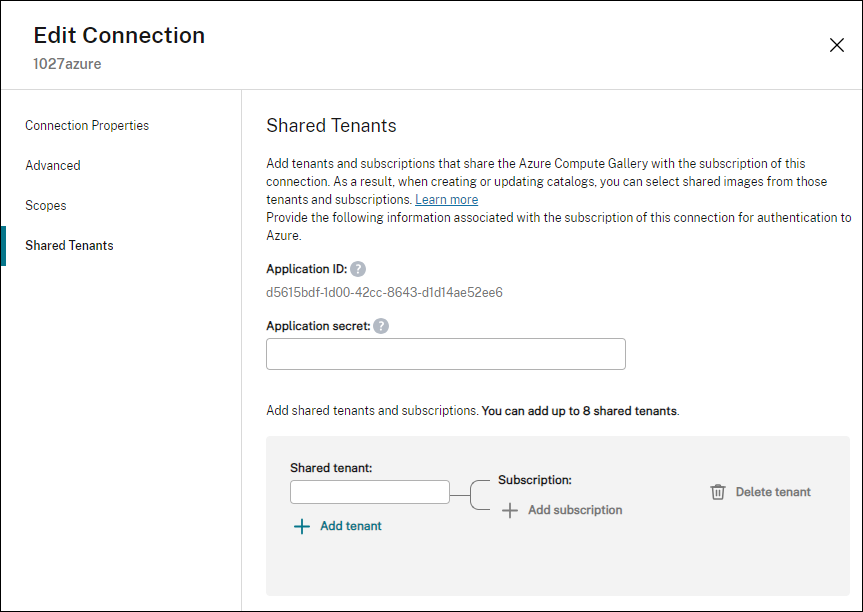

Ajouter des locataires partagés à une connexion à l’aide de Studio

Lorsque vous créez ou mettez à jour des catalogues de machines dans Studio, vous pouvez sélectionner des images partagées à partir de différents locataires et abonnements Azure (partagées via la galerie Azure Compute Gallery). Cette fonctionnalité exige que vous fournissiez des informations partagées sur les locataires et les abonnements pour les connexions hôtes associées.

Remarque

Vérifiez que vous avez configuré les paramètres nécessaires dans Azure pour permettre le partage d’images entre les locataires. Pour plus d’informations, consultez la section Partager des images entre les locataires.

Pour établir une connexion, procédez comme suit :

- Dans Studio, sélectionnez Hébergement dans le panneau gauche.

-

Sélectionnez la connexion, puis sélectionnez Modifier la connexion dans le volet Actions.

- Dans Locataires partagés, procédez comme suit :

- Fournissez l’ID d’application et le secret d’application associés à l’abonnement de la connexion. DaaS utilise ces informations pour s’authentifier auprès d’Azure AD.

- Ajoutez des locataires et des abonnements qui partagent Azure Compute Gallery avec l’abonnement de la connexion. Vous pouvez ajouter jusqu’à huit locataires partagés et huit abonnements pour chaque locataire.

- Lorsque vous avez terminé, sélectionnez Appliquer pour appliquer les modifications que vous avez apportées et garder la fenêtre ouverte, ou sélectionnez OK pour appliquer les modifications et fermer la fenêtre.

Implémenter le partage d’images à l’aide de PowerShell

Cette section décrit les processus à suivre pour le partage d’images à l’aide de PowerShell :

- Sélectionner une image provenant d’un autre abonnement

- Mettre à jour les propriétés personnalisées de la connexion d’hébergement avec des ID de locataire partagés

- Sélectionner une image provenant d’un autre locataire

Sélectionner une image provenant d’un autre abonnement

Vous pouvez sélectionner une image dans Azure Compute Gallery qui appartient à un abonnement partagé différent dans le même locataire Azure pour créer et mettre à jour des catalogues MCS à l’aide de commandes PowerShell.

- Dans le dossier racine de l’unité d’hébergement, Citrix crée un nouveau dossier d’abonnement partagé appelé

sharedsubscription. -

Répertoriez tous les abonnements partagés d’un client.

Get-ChildItem -Path "XDhyp:\HostingUnits\azres\sharedsubscription.folder" <!--NeedCopy--> -

Sélectionnez un abonnement partagé, puis répertoriez tous les groupes de ressources partagés de cet abonnement partagé.

Get-ChildItem -Path "XDhyp:\HostingUnits\azres\image.folder\abc123.sharedsubscription" <!--NeedCopy--> -

Sélectionnez un groupe de ressources, puis répertoriez toutes les galeries de ce groupe de ressources.

Get-ChildItem -Path "XDhyp:\HostingUnits\azres\image.folder\abc123.sharedsubscription\ xyz.resourcegroup" <!--NeedCopy--> -

Sélectionnez une galerie, puis répertoriez toutes les définitions d’images de cette galerie.

Get-ChildItem -Path "XDhyp:\HostingUnits\azres\image.folder\abc123.sharedsubscription\xyz.resourcegroup\testgallery.gallery" <!--NeedCopy--> -

Sélectionnez une définition d’image, puis répertoriez toutes les versions d’image de cette définition d’image.

Get-ChildItem -Path "XDhyp:\HostingUnits\azres\image.folder\abc123.sharedsubscription\xyz.resourcegroup\sigtestdef.imagedefinition" <!--NeedCopy--> -

Créez et mettez à jour un catalogue MCS à l’aide des éléments suivants :

- Groupe de ressources

- Galerie

- Définition de l’image de la galerie

- Version d’image de la galerie

Mettre à jour les propriétés personnalisées de la connexion d’hébergement avec des ID de locataire partagés

Utilisez Set-Item pour mettre à jour les propriétés personnalisées de la connexion d’hébergement avec les ID de locataire partagés et les ID d’abonnement. Ajoutez une propriété SharedTenants dans CustomProperties. Le format de Locataires partagés est le suivant :

[{"Tenant":"94367291-119e-457c-bc10-25337231f7bd","Subscriptions":["7bb42f40-8d7f-4230-a920-be2781f6d5d9"]},{"Tenant":"50e83564-c4e5-4209-b43d-815c45659564","Subscriptions":["06ab8944-6a88-47ee-a975-43dd491a37d0"]}]

<!--NeedCopy-->

Par exemple :

Set-Item -CustomProperties "<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`">

<Property xsi:type=`"StringProperty`" Name=`"SubscriptionId`" Value=`"123`" />

<Property xsi:type=`"StringProperty`" Name=`"ManagementEndpoint`" Value=`"https://management.azure.com/`" />

<Property xsi:type=`"StringProperty`" Name=`"AuthenticationAuthority`" Value=`"https://login.microsoftonline.com/`" />

<Property xsi:type=`"StringProperty`" Name=`"StorageSuffix`" Value=`"core.windows.net`" />

<Property xsi:type=`"StringProperty`" Name=`"TenantId`" Value=`"123abc`" />

<Property xsi:type=`"StringProperty`" Name=`"SharedTenants`" Value=`"`[ { 'Tenant':'123abc', 'Subscriptions':['345', '567'] } ]`"` />

</CustomProperties>"

-LiteralPath @("XDHyp:\Connections\aazure") -PassThru -UserName "advc345" -SecurePassword

$psd

<!--NeedCopy-->

Remarque

Vous pouvez ajouter plusieurs locataires. Chaque locataire peut avoir plusieurs abonnements.

Sélectionner une image provenant d’un autre locataire

Vous pouvez sélectionner une image dans Azure Compute Gallery qui appartient à un autre locataire Azure pour créer et mettre à jour des catalogues MCS à l’aide de commandes PowerShell.

- Dans le dossier racine de l’unité d’hébergement, Citrix crée un nouveau dossier d’abonnement partagé appelé

sharedsubscription. -

Répertoriez tous les abonnements partagés.

Get-ChildItem XDHyp:\HostingUnits\azres\sharedsubscription.folder <!--NeedCopy--> -

Sélectionnez un abonnement partagé, puis répertoriez tous les groupes de ressources partagés de cet abonnement partagé.

Get-ChildItem XDHyp:\HostingUnits\azres\image.folder\abc123.sharedsubscription <!--NeedCopy--> -

Sélectionnez un groupe de ressources, puis répertoriez toutes les galeries de ce groupe de ressources.

Get-ChildItem XDHyp:\HostingUnits\azres\image.folder\abc123.sharedsubscription\ xyz.resourcegroup <!--NeedCopy--> -

Sélectionnez une galerie, puis répertoriez toutes les définitions d’images de cette galerie.

Get-ChildItem XDHyp:\HostingUnits\azres\image.folder\abc123.sharedsubscription\xyz.resourcegroup\efg.gallery <!--NeedCopy--> -

Sélectionnez une définition d’image, puis répertoriez toutes les versions d’image de cette définition d’image.

Get-ChildItem XDHyp:\HostingUnits\azres\image.folder\abc123.sharedsubscription\xyz.resourcegroup\efg.gallery\hij.imagedefinition <!--NeedCopy--> -

Créez et mettez à jour un catalogue MCS à l’aide des éléments suivants :

- Groupe de ressources

- Galerie

- Définition de l’image de la galerie

- Version d’image de la galerie

Créer un environnement sécurisé pour le trafic géré par Azure

MCS permet d’acheminer le trafic réseau (appels d’API de Citrix Cloud vers l’hyperviseur Azure) via les Cloud Connectors de votre environnement. Cette implémentation vous permet de verrouiller votre abonnement Azure pour autoriser le trafic réseau à partir d’adresses IP spécifiques. Pour ce faire, ajoutez ProxyHypervisorTrafficThroughConnector dans CustomProperties. Après avoir défini les propriétés personnalisées, vous pouvez configurer des stratégies Azure pour avoir un accès privé aux disques gérés par Azure.

Si vous configurez la stratégie Azure pour créer automatiquement des accès au disque pour chaque nouveau disque afin d’utiliser des points de terminaison privés, vous ne pouvez pas charger ou télécharger plus de cinq disques ou instantanés en même temps avec le même objet d’accès au disque imposé par Azure. Cette limite s’applique à chaque catalogue de machines si vous configurez la politique Azure au niveau du groupe de ressources, et à tous les catalogues de machines si vous configurez la politique Azure au niveau de l’abonnement. Si vous ne configurez pas la stratégie Azure pour créer automatiquement des accès au disque pour chaque nouveau disque afin d’utiliser des points de terminaison privés, la limite de cinq opérations simultanées n’est pas appliquée.

Remarque

Actuellement, cette fonctionnalité n’est pas prise en charge pour Connector Appliance. Pour connaître les limites d’Azure liées à cette fonctionnalité, consultez Restreindre l’accès à l’importation/exportation pour les disques gérés à l’aide d’Azure Private Link.

Activer le proxy

Pour activer le proxy, définissez les propriétés personnalisées comme suit sur la connexion hôte :

- Ouvrez une fenêtre PowerShell à l’aide du Remote PowerShell SDK. Pour plus d’informations, consultez la page https://docs.citrix.com/en-us/citrix-daas/sdk-api.html#citrix-virtual-apps-and-desktops-remote-powershell-sdk/.

-

Exécutez les commandes suivantes :

Add-PSSnapin citrix*. cd XDHyp:\Connections\ dir <!--NeedCopy--> -

Copiez la valeur de

CustomPropertiesde la connexion dans un bloc-notes et ajoutez le paramètre de propriété<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True" />à la valeur deCustomPropertiespour activer le proxy. Par exemple :<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation"> <Property xsi:type="StringProperty" Name="SubscriptionId" Value="4991xxxx-2xxx-4xxx-8xxx-ff59a830xxxx" /> <Property xsi:type="StringProperty" Name="ManagementEndpoint" Value="https://management.azure.com/" /> <Property xsi:type="StringProperty" Name="AuthenticationAuthority" Value="https://login.microsoftonline.com/" /> <Property xsi:type="StringProperty" Name="StorageSuffix" Value="core.windows.net" /> <Property xsi:type="StringProperty" Name="TenantId" Value="5cxxxxx-9xxx-4xxx-8xxx-dffe3efdxxxx" /> <Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True" /> </CustomProperties> <!--NeedCopy--> -

Dans la fenêtre PowerShell, attribuez une variable aux propriétés personnalisées modifiées. Par exemple :

$customProperty = '<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation"> <Property xsi:type="StringProperty" Name="SubscriptionId" Value="4991xxxx-2xxx-4xxx-8xxx-ff59a830xxxx" /> <Property xsi:type="StringProperty" Name="ManagementEndpoint" Value="https://management.azure.com/" /> <Property xsi:type="StringProperty" Name="AuthenticationAuthority" Value="https://login.microsoftonline.com/" /> <Property xsi:type="StringProperty" Name="StorageSuffix" Value="core.windows.net" /> <Property xsi:type="StringProperty" Name="TenantId" Value="5cxxxxx-9xxx-4xxx-8xxx-dffe3efdxxxx" /> <Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True" /> </CustomProperties>' <!--NeedCopy--> - Exécutez

$cred = Get-Credential. Si vous y êtes invité, fournissez les informations d’identification de connexion. Les informations d’identification sont l’ID d’application Azure et le code secret. -

Exécutez

Set-Item -PSPath XDHyp:\Connections\<Connection_Name> -CustomProperties $customProperty -username $cred.username -Securepassword $cred.password.Important :

Si vous recevez un message indiquant que la valeur de

SubscriptionIdest manquante, remplacez tous les guillemets doubles (“) par un accent grave suivi de guillemets doubles (`”) dans la propriété personnalisée. Par exemple :<CustomProperties xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`" xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`"> <Property xsi:type=`"StringProperty`" Name=`"SubscriptionId`" Value=`"4991xxxx-2xxx-4xxx-8xxx-ff59a830xxxx`" /> <Property xsi:type=`"StringProperty`" Name=`"ManagementEndpoint`" Value=`"https://management.azure.com/`" /> <Property xsi:type=`"StringProperty`" Name=`"AuthenticationAuthority`" Value=`"https://login.microsoftonline.com/`" /> <Property xsi:type=`"StringProperty`" Name=`"StorageSuffix`" Value=`"core.windows.net`" /> <Property xsi:type=`"StringProperty`" Name=`"TenantId`" Value=`"5cxxxxx-9xxx-4xxx-8xxx-dffe3efdxxxx`" /> <Property xsi:type=`"StringProperty`" Name=`"ProxyHypervisorTrafficThroughConnector`" Value=`"True`" /> </CustomProperties> <!--NeedCopy--> - Exécutez

dirpour vérifier les paramètresCustomPropertiesmis à jour.

Gérer le secret d’application et la date d’expiration du secret

Veillez à modifier le secret de l’application pour une connexion avant son expiration. Vous recevez une alerte sur Studio avant l’expiration de la clé secrète.

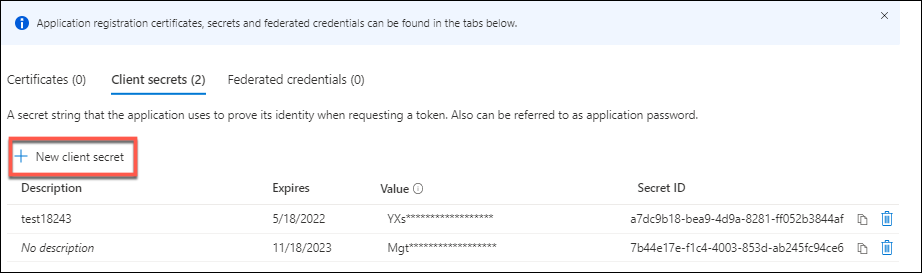

Créer un secret d’application dans Azure

Vous pouvez créer un secret d’application pour une connexion via le portail Azure.

- Sélectionnez Azure Active Directory.

- Dans Inscriptions des applications dans Azure AD, sélectionnez votre application.

- Accédez à Certificats et secrets.

-

Cliquez sur Clés secrètes client > Nouvelle clé secrète client.

-

Fournissez une description du secret et spécifiez une durée. Lorsque vous avez terminé, sélectionnez Ajouter.

Remarque

Veillez à enregistrer le secret client car vous ne pouvez pas le récupérer ultérieurement.

- Copiez la valeur du secret client et la date d’expiration.

- Dans Studio, modifiez la connexion correspondante et remplacez le contenu du champ Secret de l’application et Date d’expiration du secret par la valeur que vous avez copiée.

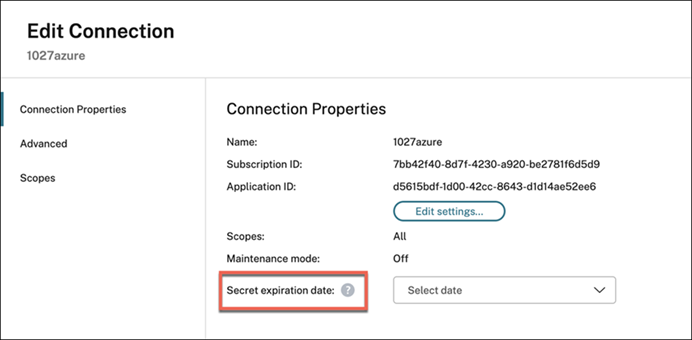

Modifier la date d’expiration du secret

Vous pouvez utiliser Studio pour ajouter ou modifier la date d’expiration de la clé secrète d’application utilisée.

- Dans l’assistant Ajouter une connexion et des ressources, cliquez avec le bouton droit sur une connexion, puis cliquez sur Modifier la connexion.

- Sur la page Propriétés de la connexion, cliquez sur Date d’expiration du secret pour ajouter ou modifier la date d’expiration du secret d’application utilisé.

Utiliser un groupe de sécurité réseau préalablement créé

Créez un groupe de sécurité réseau Tout-Refuser pour la préparation des images au lieu de demander à Citrix de créer et de modifier le NSG. Modifiez les propriétés personnalisées de l’unité hôte à l’aide d’une commande PowerShell Set-Item pour inclure le paramètre NsgForPreparation et fournir le groupe de sécurité réseau Tout-Refuser.

Prérequis

Configurez les autorisations suivantes requises pour un principal de service :

-

Microsoft.Network/networkSecurityGroups/join/action: associe un groupe de sécurité réseau à un sous-réseau ou à une interface réseau -

Microsoft.Network/networkSecurityGroups/read: obtient le groupe de sécurité réseau -

Microsoft.Network/networkSecurityGroups/securityRules/read: obtient la règle

Ajouter le groupe de sécurité réseau Tout-Refuser précréé

Pour ajouter le groupe de sécurité réseau Tout-Refuser précréé, définissez les propriétés personnalisées comme suit sur l’unité hôte :

- Ouvrez une fenêtre PowerShell à l’aide du Remote PowerShell SDK.

-

Exécutez les commandes suivantes :

Add-PSSnapin citrix*. cd XDHyp:\HostingUnits\ Dir <!--NeedCopy--> -

Sélectionnez une unité hôte pour récupérer les détails :

Get-Item "XDHyp:\HostingUnits\<hostingunitname>" <!--NeedCopy--> -

Copiez les valeurs CustomProperties dans un bloc-notes et ajoutez le paramètre de propriété

<Property xsi:type="StringProperty” Name="NsgForPreparation” Value="{ResourceGroupName}/{NetworkSecurityGroupName}"/>. Par exemple :<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`"><Property xsi:type=`"StringProperty`" Name=`"NsgForPreparation`" Value=`{ResourceGroupName}/{NetworkSecurityGroupName}`"/></CustomProperties> <!--NeedCopy--> -

Dans la fenêtre PowerShell, attribuez une variable aux propriétés personnalisées modifiées. Par exemple :

$customProperty = "<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`"><Property xsi:type=`"StringProperty`" Name=`"NsgForPreparation`" Value=`"{ResourceGroupName}/{NetworkSecurityGroupName}`"/></CustomProperties>" <!--NeedCopy--> - Exécutez

$cred = Get-Credential. Si vous y êtes invité, fournissez les informations d’identification de connexion. Les informations d’identification sont l’ID d’application Azure et le code secret. -

Exécutez la commande suivante.

Set-Item -PSPath XDHyp:\HostingUnits\<hostingunitname> -CustomProperties $customProperty -username $cred.username -Securepassword $cred.password <!--NeedCopy-->Important :

Si vous recevez un message indiquant que la valeur de SubscriptionId est manquante, remplacez tous les guillemets doubles (“) par un accent grave suivi de guillemets doubles (`”) dans la propriété personnalisée.

- Exécutez

dirpour vérifier les paramètresCustomPropertiesmis à jour.

Remarque

Il faut plus d’une minute pour que les mises à jour prennent effet.

Récupérer les détails du groupe de sécurité réseau

Pour récupérer les détails du groupe de sécurité réseau, récupérez d’abord les groupes de ressources contenant le groupe de sécurité réseau, puis récupérez le groupe de sécurité réseau en fonction du nom du groupe de ressources.

-

Récupérez les groupes de ressources contenant le groupe de sécurité réseau. Par exemple :

Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 5 -AdditionalDataFilter '{"containedresourcetypes": ["networksecuritygroup"]}' <!--NeedCopy--> -

Récupérez le groupe de sécurité réseau en fonction du nom du groupe de ressources. Par exemple :

Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType securitygroup -MaxRecords 5 -AdditionalDataFilter '{"location": ["eastus", "westus"], "resourcegroup":["resourcegroupname"]}' <!--NeedCopy-->

Filtrer les groupes de ressources vides

Utilisez la commande PowerShell Get-HypInventoryItem pour filtrer les groupes de ressources vides lors de la sélection d’une image principale, d’un profil de machine ou d’une image préparée lors de la création du catalogue de machines.

Exemples :

-

Récupérez le maximum d’enregistrements sur une page :

Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 5 <!--NeedCopy--> -

Récupérez le maximum d’enregistrements sur une page et utilisez le filtre pour rechercher les conteneurs de ressources spécifiques.

Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 5 -AdditionalDataFilter '{"containedresourcetypes": ["vm", "manageddisk", "snapshot", "imageversion", "storageaccount"]}' <!--NeedCopy--> -

Récupérez les enregistrements avec saut de page pour indiquer directement la page pertinente, puis utilisez le filtre pour rechercher les conteneurs de ressources spécifiques.

Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 5 -skip 20 -AdditionalDataFilter '{"containedresourcetypes": ["vm", "manageddisk", "snapshot", "imageversion", "storageaccount"]}' <!--NeedCopy--> -

Utilisez un jeton pour récupérer la page suivante puis le filtre pour rechercher les conteneurs de ressources spécifiques.

Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 5 -AdditionalDataFilter '{"containedresourcetypes": ["vm", "manageddisk", "snapshot", "imageversion", "storageaccount"]}' -ContinuationToken 'ew0KICAiJGlkIjogIjEiLA0KICAiTWF4Um93cyI6IDUsDQogICJSb3dzVG9Ta2lwIjogMjUsDQogICJLdXN0b0NsdXN0ZXJVcmwiOiAiaHR0cHM6Ly9hcmctbmV1LTEzLXNmLmFyZy5jb3JlLndpbmRvd3MubmV0Ig0KfQ==' <!--NeedCopy--> -

Récupérez tous les groupes de ressources dotés de la balise Citrix internal et limitez le nombre maximum d’enregistrements avec

MaxRecords.Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 5 <!--NeedCopy--> -

Filtrez par profil de machine (image principale) avec balise Citrix interne et limitez le nombre maximum d’enregistrements avec

MaxRecords.Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 5 -AdditionalDataFilter '{"containedresourcetypes": ["vm", "templatespecversion"]}' <!--NeedCopy--> -

Filtrez par image préparée avec balise Citrix interne et limitez le nombre maximum d’enregistrements avec

MaxRecords.Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 5 -AdditionalDataFilter '{"containedresourcetypes": ["manageddisk", "snapshot", "imageversion"]}' <!--NeedCopy--> -

Filtrez par profil de machine (image préparée) avec balise Citrix interne et limitez le nombre maximum d’enregistrements avec

MaxRecords.Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 5 -AdditionalDataFilter '{"containedresourcetypes": ["vm", "templatespecversion"]}' <!--NeedCopy--> -

Filtrez par image avec balise Citrix interne et limitez le nombre maximum d’enregistrements avec

MaxRecordset Emplacement.Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 5 -AdditionalDataFilter '{"containedresourcetypes": ["manageddisk", "snapshot", "imageversion", "storageaccount"], "location": ["eastus", "westus"]}' <!--NeedCopy--> -

Récupérez tous les groupes de ressources sans tenir compte des balises

CitrixResource.Get-HypInventoryItem -LiteralPath "XDHyp:\HostingUnits\ctx04con01unit01" -ResourceType resourceGroup -MaxRecords 50 -AdditionalDataFilter '{"containedresourcetypes": ["manageddisk", "snapshot", "imageversion", "storageaccount"]}' -Force $true <!--NeedCopy-->

Autorisations Azure requises

Cette section détaille les autorisations minimales et générales requises pour Azure.

Autorisations minimales

Les autorisations minimales offrent un meilleur contrôle de la sécurité. Toutefois, les nouvelles fonctionnalités qui nécessitent des autorisations supplémentaires échouent si seules des autorisations minimales sont accordées. Cette section répertorie les autorisations minimales par action.

Création d’une connexion hôte

Ajoutez une connexion hôte à l’aide des informations obtenues auprès d’Azure.

"Microsoft.Network/virtualNetworks/read",

"Microsoft.Compute/virtualMachines/read",

"Microsoft.Compute/disks/read",

"Microsoft.Resources/providers/read",

"Microsoft.Resources/subscriptions/locations/read",

"Microsoft.Resources/tenants/read",

"Microsoft.Network/networkSecurityGroups/join/action",

"Microsoft.Network/networkSecurityGroups/read",

"Microsoft.Network/networkSecurityGroups/securityRules/read"

<!--NeedCopy-->

Gestion de l’alimentation des machines virtuelles

Mettez les instances de machine sous tension ou hors tension.

"Microsoft.Compute/virtualMachines/read",

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Compute/virtualMachines/deallocate/action",

"Microsoft.Compute/virtualMachines/start/action",

"Microsoft.Compute/virtualMachines/restart/action",

"Microsoft.Insights/diagnosticsettings/delete",

"Microsoft.Insights/diagnosticsettings/read",

"Microsoft.Insights/diagnosticsettings/write",

<!--NeedCopy-->

Création, mise à jour ou suppression de machines virtuelles

Créez un catalogue de machines, puis ajoutez, supprimez, mettez à jour des machines et supprimez le catalogue de machines.

Voici la liste des autorisations minimales requises lorsque les images principales sont des disques gérés ou que les instantanés se trouvent dans la même région que la connexion d’hébergement.

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Resources/deployments/validate/action",

"Microsoft.Resources/tags/read",

"Microsoft.Resources/tags/write",

"Microsoft.Compute/virtualMachines/read",

"Microsoft.Compute/virtualMachines/write",

"Microsoft.Compute/virtualMachines/delete",

"Microsoft.Compute/virtualMachines/deallocate/action",

"Microsoft.Compute/snapshots/read",

"Microsoft.Compute/snapshots/write",

"Microsoft.Compute/snapshots/delete",

"Microsoft.Compute/snapshots/beginGetAccess/action",

"Microsoft.Compute/snapshots/endGetAccess/action",

"Microsoft.Compute/disks/read",

"Microsoft.Compute/disks/write",

"Microsoft.Compute/disks/delete",

"Microsoft.Compute/disks/beginGetAccess/action",

"Microsoft.Compute/disks/endGetAccess/action",

"Microsoft.Compute/locations/publishers/artifacttypes/types/versions/read",

"Microsoft.Compute/skus/read",

"Microsoft.Compute/virtualMachines/extensions/read",

"Microsoft.Compute/virtualMachines/extensions/write",

"Microsoft.Features/providers/features/read",

"Microsoft.Network/virtualNetworks/read",

"Microsoft.Network/virtualNetworks/subnets/join/action",

"Microsoft.Network/virtualNetworks/subnets/read",

"Microsoft.Network/networkSecurityGroups/read",

"Microsoft.Network/networkSecurityGroups/write",

"Microsoft.Network/networkSecurityGroups/delete",

"Microsoft.Network/networkSecurityGroups/join/action",

"Microsoft.Network/networkInterfaces/read",

"Microsoft.Network/networkInterfaces/write",

"Microsoft.Network/networkInterfaces/delete",

"Microsoft.Network/networkInterfaces/join/action",

"Microsoft.Network/locations/usages/read",

"Microsoft.Compute/capacityReservationGroups/capacityReservations/read",

"Microsoft.Compute/capacityReservationGroups/deploy/action"

<!--NeedCopy-->

Vous avez besoin des autorisations supplémentaires suivantes basées sur des autorisations minimales pour les fonctionnalités suivantes :

-

Si l’image principale est un disque dur virtuel dans un compte de stockage situé dans la même région que la connexion d’hébergement :

"Microsoft.Storage/storageAccounts/read", "Microsoft.Storage/storageAccounts/listKeys/action", <!--NeedCopy--> -

Si l’image principale est une ImageVersion provenant d’Azure Compute Gallery (anciennement Shared Image Gallery) :

"Microsoft.Compute/galleries/read", "Microsoft.Compute/galleries/images/read", "Microsoft.Compute/galleries/images/versions/read", <!--NeedCopy--> -

Si l’image principale est un disque géré, un instantané ou un disque dur virtuel se trouvant dans une région différente de celle de la connexion d’hébergement :

"Microsoft.Storage/storageAccounts/read", "Microsoft.Storage/storageAccounts/listKeys/action", "Microsoft.Storage/storageAccounts/write", "Microsoft.Storage/storageAccounts/delete", "Microsoft.Storage/checknameavailability/read", "Microsoft.Storage/locations/usages/read", "Microsoft.Storage/skus/read", <!--NeedCopy--> -

Si vous utilisez le groupe de ressources géré par Citrix :

"Microsoft.Resources/subscriptions/resourceGroups/write", "Microsoft.Resources/subscriptions/resourceGroups/delete", <!--NeedCopy--> -

Si vous placez l’image principale dans Azure Compute Gallery (anciennement Shared Image Gallery) dans un locataire ou un abonnement partagé :

"Microsoft.Compute/galleries/write", "Microsoft.Compute/galleries/images/write", "Microsoft.Compute/galleries/images/versions/write", "Microsoft.Compute/galleries/read", "Microsoft.Compute/galleries/images/read", "Microsoft.Compute/galleries/images/versions/read", "Microsoft.Compute/galleries/delete", "Microsoft.Compute/galleries/images/delete", "Microsoft.Compute/galleries/images/versions/delete", "Microsoft.Resources/subscriptions/read", <!--NeedCopy--> -

Si vous utilisez la prise en charge des hôtes dédiés Azure :

"Microsoft.Compute/hostGroups/read", "Microsoft.Compute/hostGroups/write", "Microsoft.Compute/hostGroups/hosts/read", <!--NeedCopy--> -

Si vous utilisez le cryptage côté serveur (SSE) avec des clés gérées par le client (CMK) :

"Microsoft.Compute/diskEncryptionSets/read", <!--NeedCopy--> -

Si vous déployez des machines virtuelles à l’aide de modèles ARM (profil de machine) :

"Microsoft.Resources/deployments/write", "Microsoft.Resources/deployments/operationstatuses/read", "Microsoft.Resources/deployments/read", "Microsoft.Resources/deployments/delete", "Microsoft.Insights/DataCollectionRuleAssociations/Read", "Microsoft.Insights/dataCollectionRules/read", <!--NeedCopy--> -

Si vous utilisez la spécification de modèle Azure comme profil de machine :

"Microsoft.Resources/templateSpecs/read", "Microsoft.Resources/templateSpecs/versions/read", <!--NeedCopy-->

Création, mise à jour et suppression de machines dotées d’un disque non géré

Voici la liste des autorisations minimales requises lorsque l’image principale est un disque dur virtuel et utilise un groupe de ressources fourni par l’administrateur :

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Resources/tags/read",

"Microsoft.Resources/tags/write",

"Microsoft.Storage/storageAccounts/delete",

"Microsoft.Storage/storageAccounts/listKeys/action",

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Storage/storageAccounts/write",

"Microsoft.Storage/checknameavailability/read",

"Microsoft.Storage/locations/usages/read",

"Microsoft.Storage/skus/read",

"Microsoft.Compute/virtualMachines/deallocate/action",

"Microsoft.Compute/virtualMachines/delete",

"Microsoft.Compute/virtualMachines/read",

"Microsoft.Compute/virtualMachines/write",

"Microsoft.Resources/deployments/validate/action",

"Microsoft.Network/networkInterfaces/delete",

"Microsoft.Network/networkInterfaces/join/action",

"Microsoft.Network/networkInterfaces/read",

"Microsoft.Network/networkInterfaces/write",

"Microsoft.Network/networkSecurityGroups/delete",

"Microsoft.Network/networkSecurityGroups/join/action",

"Microsoft.Network/networkSecurityGroups/read",

"Microsoft.Network/networkSecurityGroups/write",

"Microsoft.Network/virtualNetworks/subnets/read",

"Microsoft.Network/virtualNetworks/read",

"Microsoft.Network/virtualNetworks/subnets/join/action",

"Microsoft.Network/locations/usages/read",

<!--NeedCopy-->

Gestion des coûts

Voici l’autorisation minimale requise pour récupérer la tarification des machines virtuelles :

"Microsoft.Consumption/pricesheets/read"

<!--NeedCopy-->

Autorisations générales

Le rôle de contributeur dispose d’un accès complet pour gérer toutes les ressources. Cet ensemble d’autorisations ne vous empêche pas d’obtenir de nouvelles fonctionnalités.

L’ensemble d’autorisations suivant fournit la meilleure compatibilité à l’avenir, même s’il inclut plus d’autorisations que nécessaire avec l’ensemble de fonctionnalités actuel :

"Microsoft.Compute/diskEncryptionSets/read",

"Microsoft.Compute/disks/beginGetAccess/action",

"Microsoft.Compute/disks/delete",

"Microsoft.Compute/disks/endGetAccess/action",

"Microsoft.Compute/disks/read",

"Microsoft.Compute/disks/write",

"Microsoft.Compute/galleries/delete",

"Microsoft.Compute/galleries/images/delete",

"Microsoft.Compute/galleries/images/read",

"Microsoft.Compute/galleries/images/versions/delete",

"Microsoft.Compute/galleries/images/versions/read",

"Microsoft.Compute/galleries/images/versions/write",

"Microsoft.Compute/galleries/images/write",

"Microsoft.Compute/galleries/read",

"Microsoft.Compute/galleries/write",

"Microsoft.Compute/hostGroups/hosts/read",

"Microsoft.Compute/hostGroups/read",

"Microsoft.Compute/hostGroups/write",

"Microsoft.Compute/snapshots/beginGetAccess/action",

"Microsoft.Compute/snapshots/delete",

"Microsoft.Compute/snapshots/endGetAccess/action",

"Microsoft.Compute/snapshots/read",

"Microsoft.Compute/snapshots/write",

"Microsoft.Compute/virtualMachines/deallocate/action",

"Microsoft.Compute/virtualMachines/delete",

"Microsoft.Compute/virtualMachines/read",

"Microsoft.Compute/virtualMachines/restart/action",

"Microsoft.Compute/virtualMachines/start/action",

"Microsoft.Compute/virtualMachines/write",

"Microsoft.Compute/locations/publishers/artifacttypes/types/versions/read",

"Microsoft.Compute/skus/read",

"Microsoft.Compute/virtualMachines/extensions/read",

"Microsoft.Compute/virtualMachines/extensions/write",

"Microsoft.Network/networkInterfaces/delete",

"Microsoft.Network/networkInterfaces/join/action",

"Microsoft.Network/networkInterfaces/read",

"Microsoft.Network/networkInterfaces/write",

"Microsoft.Network/networkSecurityGroups/delete",

"Microsoft.Network/networkSecurityGroups/join/action",

"Microsoft.Network/networkSecurityGroups/read",

"Microsoft.Network/networkSecurityGroups/write",

"Microsoft.Network/virtualNetworks/subnets/read",

"Microsoft.Network/virtualNetworks/read",

"Microsoft.Network/virtualNetworks/subnets/join/action",

"Microsoft.Network/locations/usages/read",

"Microsoft.Resources/deployments/operationstatuses/read",

"Microsoft.Resources/deployments/read",

"Microsoft.Resources/deployments/validate/action",

"Microsoft.Resources/deployments/write",

"Microsoft.Resources/deployments/delete",

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Resources/subscriptions/resourceGroups/write",

"Microsoft.Resources/subscriptions/resourceGroups/delete",

"Microsoft.Resources/providers/read",

"Microsoft.Resources/subscriptions/locations/read",

"Microsoft.Resources/subscriptions/read",

"Microsoft.Resources/tags/read",

"Microsoft.Resources/tags/write",

"Microsoft.Resources/tenants/read",

"Microsoft.Resources/templateSpecs/read",

"Microsoft.Resources/templateSpecs/versions/read",

"Microsoft.Storage/storageAccounts/delete",

"Microsoft.Storage/storageAccounts/listKeys/action",

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Storage/storageAccounts/write",

"Microsoft.Storage/checknameavailability/read",

"Microsoft.Storage/locations/usages/read",

"Microsoft.Storage/skus/read",

"Microsoft.Features/providers/features/read",

"Microsoft.Insights/DataCollectionRuleAssociations/Read",

"Microsoft.Insights/dataCollectionRules/read",

"Microsoft.Insights/diagnosticsettings/delete",

"Microsoft.Insights/diagnosticsettings/read",

"Microsoft.Insights/diagnosticsettings/write",

"Microsoft.Compute/capacityReservationGroups/capacityReservations/read",

"Microsoft.Consumption/pricesheets/read",

"Microsoft.Network/networkSecurityGroups/join/action",

"Microsoft.Network/networkSecurityGroups/read",

"Microsoft.Network/networkSecurityGroups/securityRules/read",

"Microsoft.Compute/capacityReservationGroups/deploy/action"

<!--NeedCopy-->

Configurer les autorisations de connexion hôte Azure requises

Vous pouvez facilement configurer toutes les autorisations minimales requises pour un compte principal de service ou utilisateur dans Azure lié à une connexion hôte afin d’effectuer toutes les opérations MCS à l’aide d’un modèle ARM. Ce modèle ARM automatise les opérations suivantes :

- Création d’un rôle Azure avec les autorisations minimales nécessaires aux opérations.

- Attribution de ce rôle à un principal de service Azure existant au niveau de l’abonnement.

Vous pouvez déployer ce modèle ARM à l’aide du portail Azure ou des commandes PowerShell. Pour plus d’informations, consultez la section Modèle ARM pour les opérations Citrix Virtual Apps and Desktops.

Valider les autorisations sur une connexion hôte

Vous pouvez valider les autorisations sur une connexion hôte pour effectuer des tâches liées à la création et à la gestion de catalogues de machines MCS. Cette mise en œuvre permet d’identifier les autorisations manquantes requises pour différents scénarios tels que la création, la suppression et la mise à jour de machines virtuelles, ainsi que la gestion de l’alimentation des machines virtuelles à l’avance, afin d’éviter d’être bloqué à des moments critiques.

Vous pouvez valider les autorisations sur une connexion hôte à l’aide de la commande PowerShell Test-HyphyPervisorConnection. Le résultat de la commande est capturé sous forme de liste où chaque élément de la liste est divisé en trois sections.

- Catégorie : action ou tâche qu’un utilisateur peut effectuer pour créer et gérer un catalogue de machines MCS.

- Action corrective : étape qu’un administrateur doit suivre pour corriger les différences d’autorisations manquantes d’un utilisateur.

- Autorisation manquante : liste des autorisations manquantes pour une catégorie.

Pour valider les autorisations, procédez comme suit :

- Créez une connexion hôte à Azure.

- Ouvrez une fenêtre PowerShell depuis l’hôte Delivery Controller.

- Exécutez

asnp citrix* pour charger des modules PowerShell spécifiques à Citrix. -

Exécutez la commande suivante pour vérifier si vous disposez des autorisations requises pour tester une connexion.

Test-HypHypervisorConnection -LiteralPath "XDHyp:\Connections\AzureCon" <!--NeedCopy-->Autorisation de niveau du rôle requise pour le SPN :

- Microsoft.Authorization/roleDefinitions/read (au niveau de l’abonnement ou au niveau du groupe de ressources si un groupe de ressources est fourni)

- Microsoft.Authorization/roleAssignments/read (au niveau de l’abonnement, ou au niveau du groupe de ressources si un groupe de ressources est fourni)

Autorisations au niveau de l’API requises pour le SPN :

Microsoft.Graph:

- Application.Read.All

- Directory.Read.All

- ServicePrincipalEndpoint.Read.All

-

Après avoir ajouté les autorisations manquantes requises pour consulter vos autorisations, exécutez la commande suivante pour vérifier si vous disposez d’autorisations dans les différentes catégories.

Exemple :

Pour tester une connexion au niveau de l’abonnement nécessitant un niveau d’autorisation plus élevé :

Test-HypHypervisorConnection -LiteralPath XDHyp:\Connections\ AzureCon -SecurePassword $password -UserName 922e65d5-38ae-4cf5-xxxx-xxxxxxxxx <!--NeedCopy-->Exemple :

Pour tester une connexion au niveau du groupe de ressources ne nécessitant pas de niveau d’autorisation élevé :

Test-HypHypervisorConnection -LiteralPath XDHyp:\Connections\testles -CustomProperties $customProperties | Format-List <!--NeedCopy-->Remarque

Le paramètre

CustomPropertiesest utilisé pour fournir le niveau du groupe de ressources, car le groupe de ressources est une information spécifique de la connexion.Exemple :

Pour tester une connexion avec le niveau d’autorisation le plus élevé au niveau du groupe de ressources :

Test-HypHypervisorConnection -LiteralPath XDHyp:\Connections\testles -SecurePassword $password -UserName 922e65d5-38ae-4cf5-832b-54122196b7dd -CustomProperties $customProperties <!--NeedCopy-->

Pour plus d’informations sur les autorisations, consultez la page Autorisations Azure requises.

Autres ressources

- Si vous êtes dans le processus de déploiement initial, consultez la section Créer des catalogues de machines.

- Pour obtenir des informations spécifiques à Azure, consultez la section Créer un catalogue Microsoft Azure.

Informations supplémentaires

Dans cet article

- Créer des principaux de service et des connexions

- Gérer les principaux de service et les connexions

- Utiliser un groupe de sécurité réseau préalablement créé

- Filtrer les groupes de ressources vides

- Autorisations Azure requises

- Configurer les autorisations de connexion hôte Azure requises

- Valider les autorisations sur une connexion hôte

- Autres ressources

- Informations supplémentaires