This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

HDXアプリ向けSmartAccess

この機能により、デバイスプロパティ、デバイスのユーザープロパティ、デバイスにインストールされたアプリケーションに基づいてHDXアプリへのアクセスを制御できます。この機能を使用するには、デバイスをコンプライアンス違反に指定してアクセスを拒否する、自動化された操作を設定します。この機能を使用するHDXアプリをVirtual Apps and Desktopsで構成するには、コンプライアンス違反のデバイスへのアクセスを拒否するSmartAccessポリシーを使用します。XenMobileは、署名された暗号化タグを使って、StoreFrontにデバイスの状態を伝えます。するとStoreFrontは、アプリのアクセス制御ポリシーに基づいてアクセスを許可または拒否します。

この機能を使用するには、次の環境が必要です。

- Virtual Apps and Desktops 7.6

- StoreFront 3.7または3.8

- StoreFrontサーバーからHDXアプリを集計するように構成されたXenMobile Server

- タグの署名と暗号化に使用するSAML証明書が構成されたXenMobile Server。秘密キーのない同じ証明書がStoreFrontサーバーにアップロードされます。

この機能を使い始めるには:

- XenMobile Server証明書をStoreFrontストアに構成します。

- 必要なSmartAccessポリシーを使用して、少なくとも1つのVirtual Apps and Desktopsデリバリーグループを構成します。

- XenMobileで自動化された操作を設定します。

XenMobile Server証明書のエクスポートと構成、およびStoreFrontストアへのアップロード

SmartAccessは、署名された暗号化タグを使用して、XenMobileサーバーとStoreFrontサーバー間で通信します。この通信を有効にするには、XenMobileのサーバー証明書をStoreFrontストアに追加します。

XenMobileがドメインおよび証明書ベースの認証で有効な場合にStoreFrontとXenMobileを統合する方法について詳しくは、Support Knowledge Centerを参照してください。

SAML証明書をXenMobile Serverからエクスポートする

-

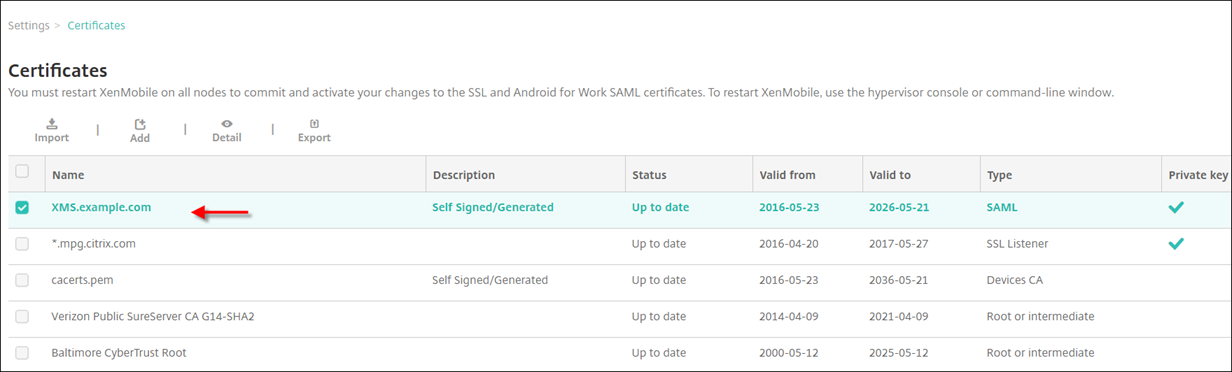

XenMobileコンソールで、右上の歯車アイコンをクリックします。[設定] ページが開きます。[証明書] をクリックします。

-

XenMobile ServerのSAML証明書を検索します。

-

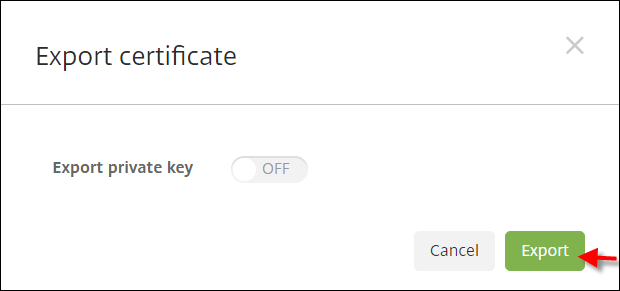

[機密キーをエクスポート] が [オフ] に設定されていることを確認します。[エクスポート] をクリックして、証明書をダウンロードディレクトリにエクスポートします。

-

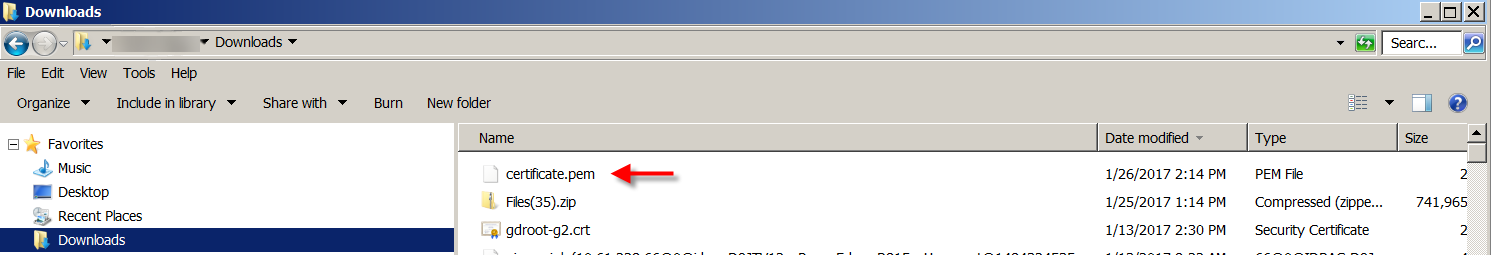

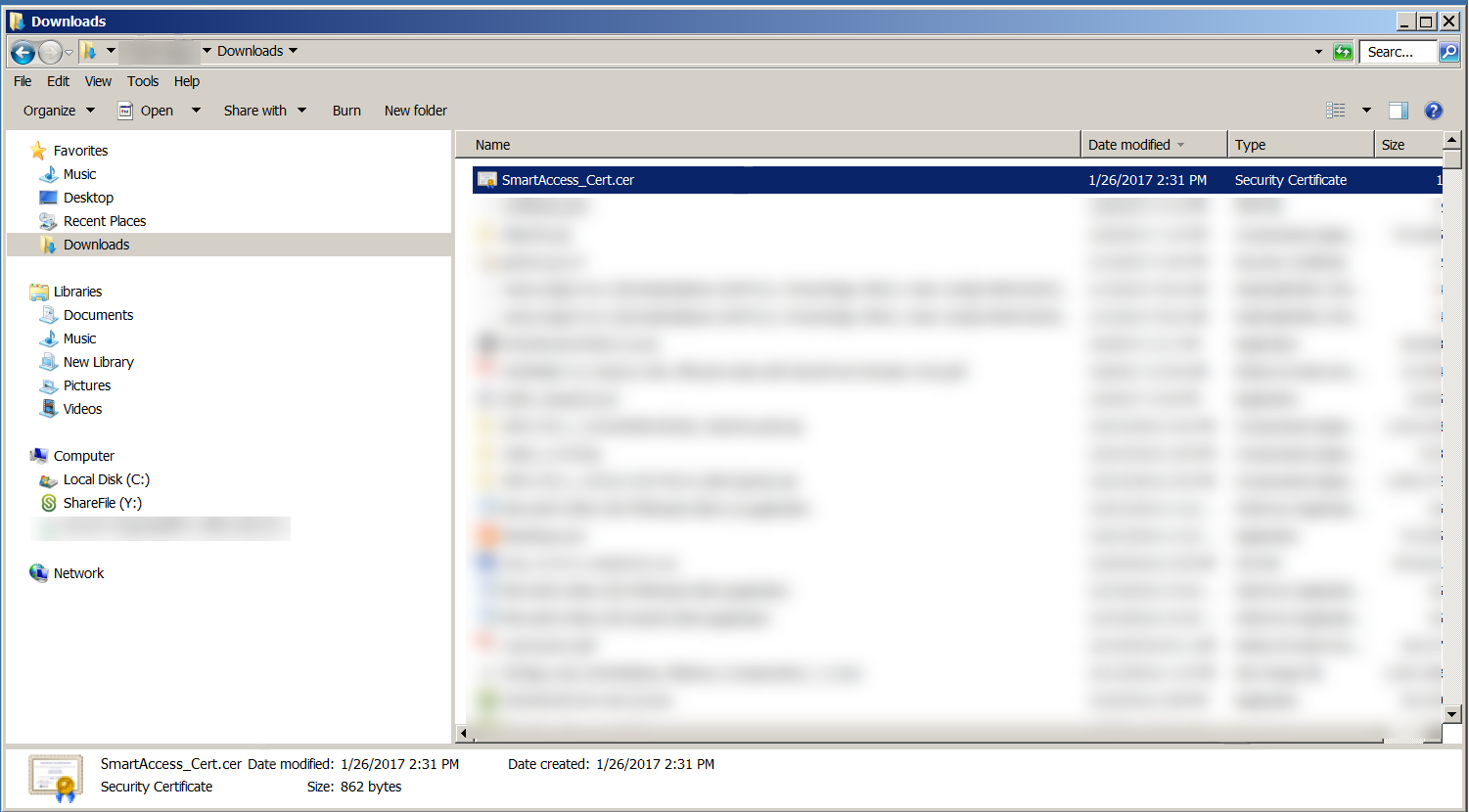

ダウンロードディレクトリで証明書を検索します。証明書はPEM形式です。

証明書をPEMからCERに変換する

-

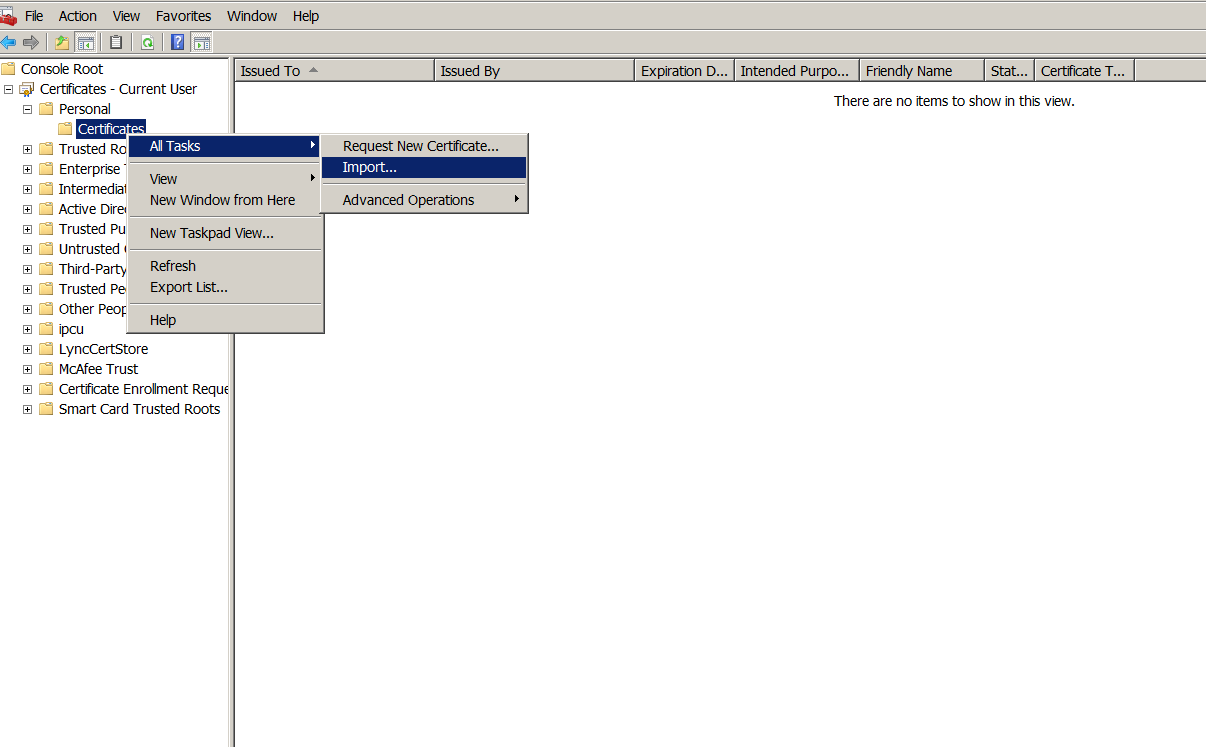

Microsoft管理コンソール(MMC)を開き、[証明書]>[すべてのタスク]>[インポート] を右クリックします。

-

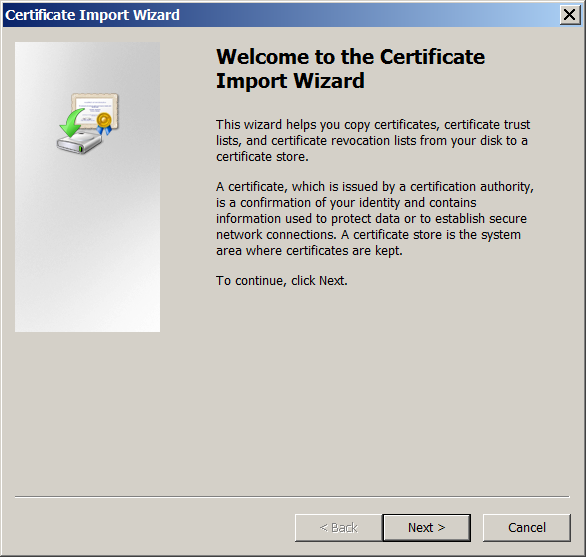

証明書のインポートウィザードが表示されたら、[次へ] をクリックします。

-

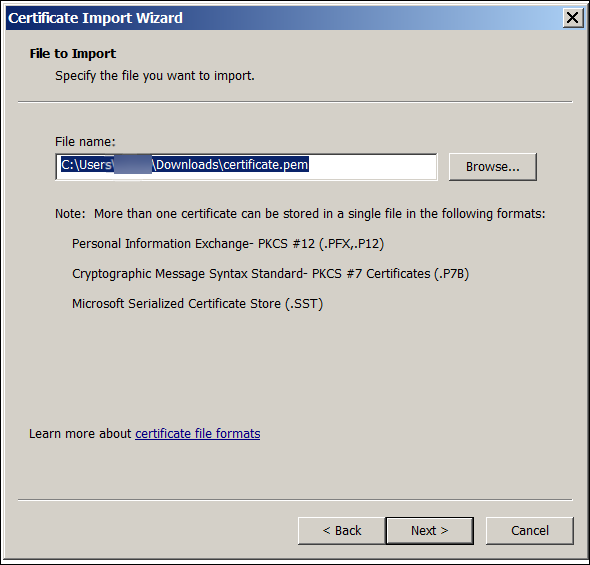

ダウンロードディレクトリで証明書を参照します。

-

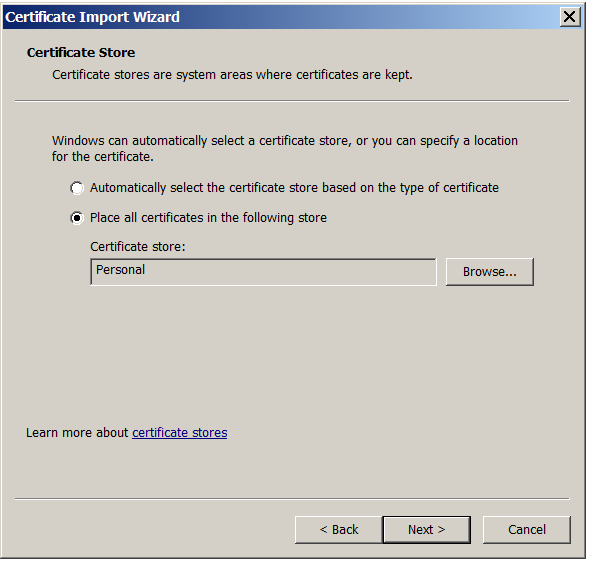

[証明書をすべて次のストアに配置する] をクリックし、証明書ストアとして [個人] を選択します。[次へ] をクリックします。

-

選択した内容を確認し、[完了] をクリックします。[OK] をクリックして確認ウィンドウを閉じます。

-

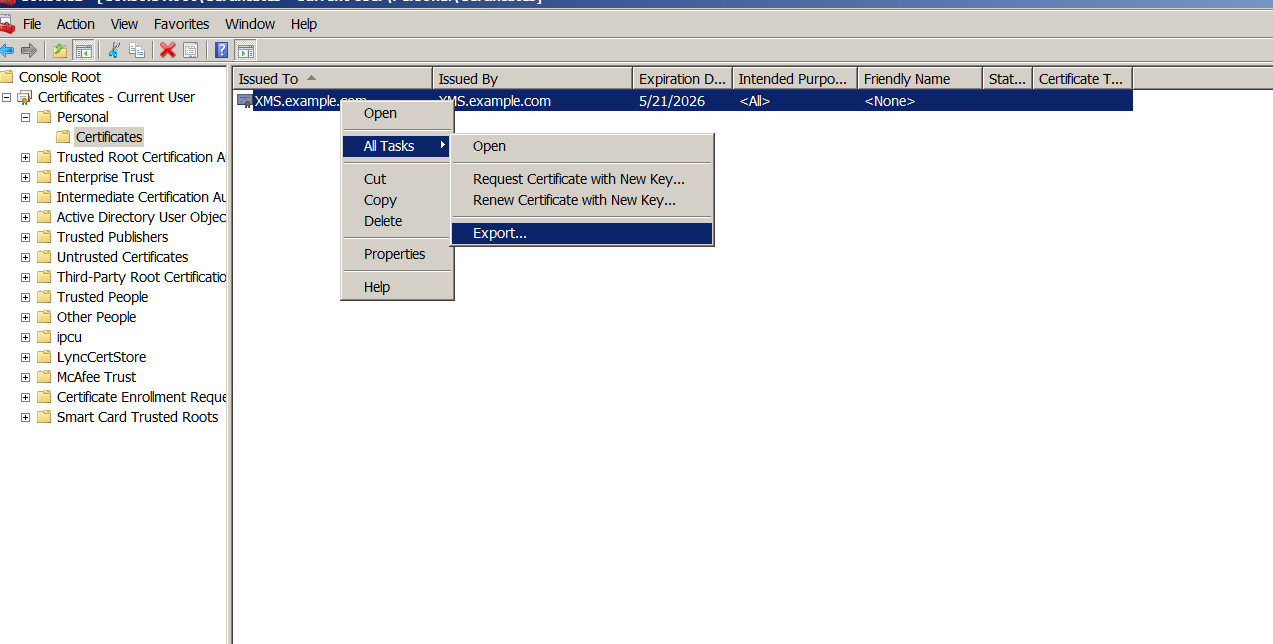

MMCで証明書を右クリックし、[すべてのタスク]、[エクスポート] の順に選択します。

-

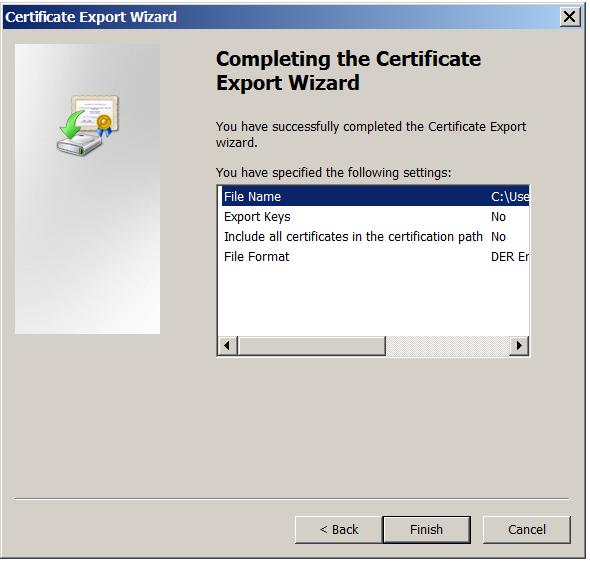

証明書のエクスポートウィザードが表示されたら、[次へ] をクリックします。

-

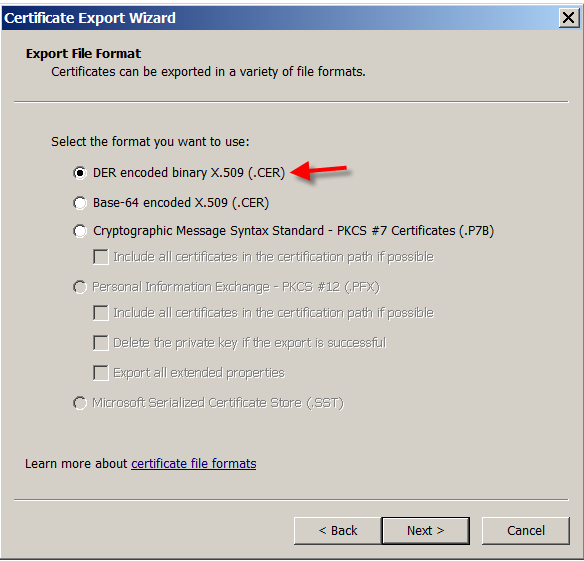

[DER encoded binary X.509 (.CER)] の形式を選択します。[次へ] をクリックします。

-

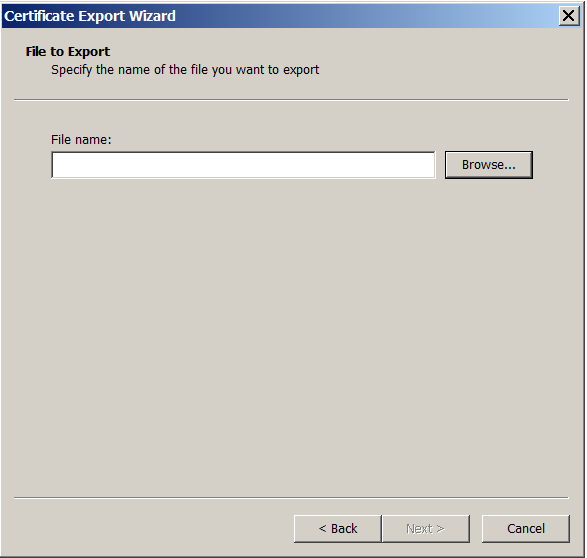

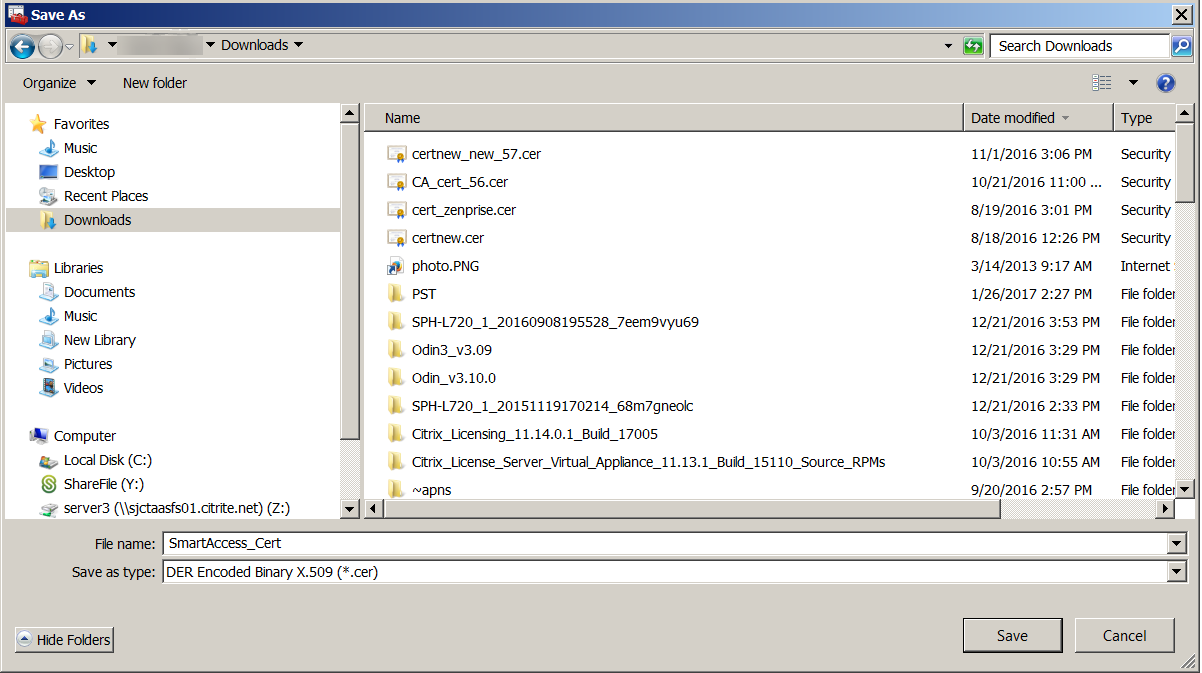

証明書を参照します。証明書の名前を入力し、[次へ] をクリックします。

-

証明書を保存します。

-

証明書を参照し、[次へ] をクリックします。

-

選択した内容を確認し、[完了] をクリックします。[OK] をクリックして確認ウィンドウを閉じます。

-

ダウンロードディレクトリで証明書を検索します。証明書は CER 形式です。

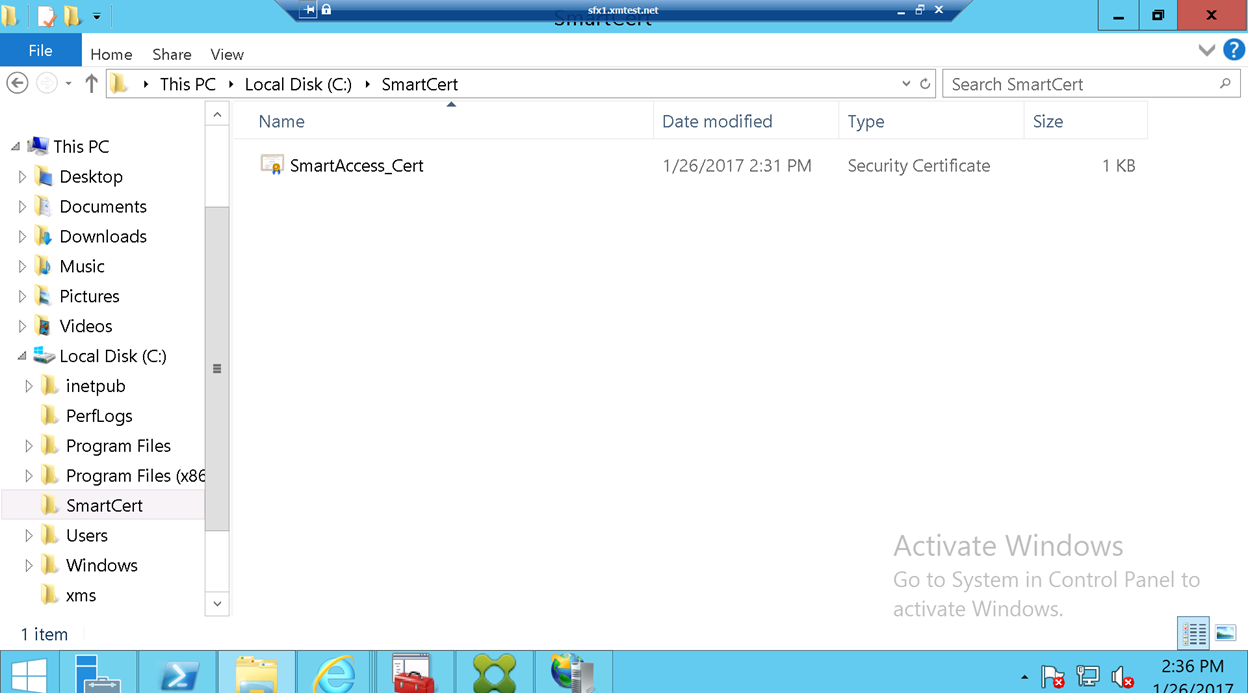

証明書をStoreFrontサーバーにコピーする

-

StoreFrontサーバーで、SmartCertという名前のフォルダーを作成します。

-

証明書をSmartCertフォルダーにコピーします。

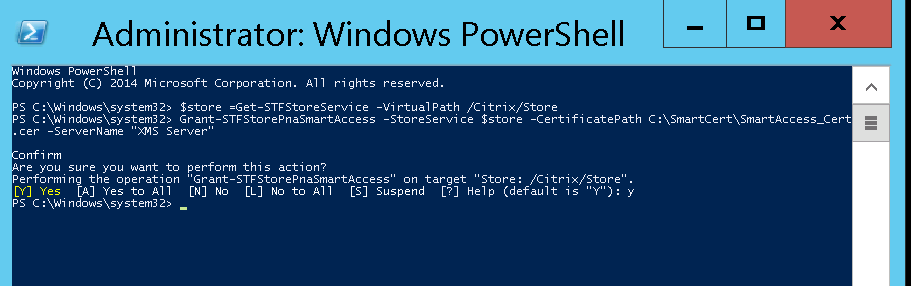

StoreFrontストアで証明書を構成する

StoreFrontサーバーで、次のとおりPowerShellコマンドを実行し、変換されたXenMobile Server証明書をストアに設定します。

Grant-STFStorePnaSmartAccess –StoreService $store –CertificatePath “C:\xms\xms.cer” –ServerName “XMS server”

<!--NeedCopy-->

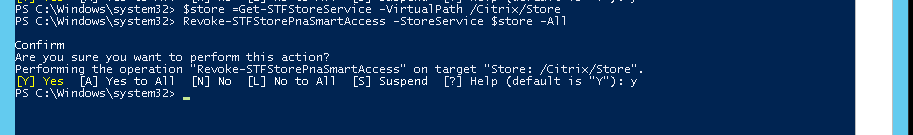

StoreFrontストアに既存の証明書が存在する場合は、次のPowerShellコマンドを実行して証明書を無効にします。

Revoke-STFStorePnaSmartAccess –StoreService $store –All

<!--NeedCopy-->

あるいは、StoreFrontサーバー上で次のPowerShellコマンドのいずれかを実行して、StoreFrontストア上の既存の証明書を取り消すこともできます。

- 名前で取り消す:

$store = Get-STFStoreService –VirtualPath /Citrix/Store

Revoke-STFStorePnaSmartAccess –StoreService $store –ServerName “My XM Server"

<!--NeedCopy-->

- 拇印で取り消す:

$store = Get-STFStoreService –VirtualPath /Citrix/Store

Revoke-STFStorePnaSmartAccess –StoreService $store –CertificateThumbprint “ReplaceWithThumbprint”

<!--NeedCopy-->

- サーバーオブジェクトで取り消す:

$store = Get-STFStoreService –VirtualPath /Citrix/Store

$access = Get-STFStorePnaSmartAccess –StoreService $store

Revoke-STFStorePnaSmartAccess –StoreService $store –SmartAccess $access.AccessConditionsTrusts[0]

<!--NeedCopy-->

Virtual Apps and DesktopsでのSmartAccessポリシーの構成

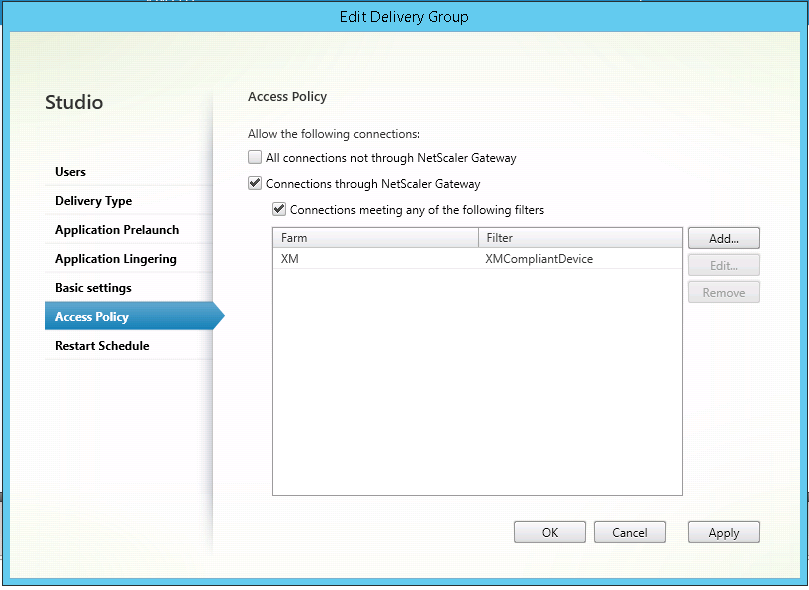

HDXアプリを配信するデリバリーグループに必要なSmartAccessポリシーを追加するには、次の手順を行います。

-

Virtual Apps and Desktopsサーバーで、Citrix Studioを開きます。

-

Studioのナビゲーションペインで [デリバリーグループ] を選択します。

-

アプリを配信するグループまたはアクセスを制御するアプリを選択します。[操作] ペインの [デリバリーグループの編集] を選択します。

-

[アクセスポリシー] ページで、[NetScaler Gatewayを経由する接続] と [次のいずれかに一致する接続] を選択します。

-

[追加] をクリックします。

-

[ファーム] が「XM」で、[フィルター] が「XMCompliantDevice」のアクセスポリシーを追加します。

-

[適用] をクリックして行った変更を適用しウィンドウを開いたままにするか、[OK]をクリックして変更を適用しウィンドウを閉じます。

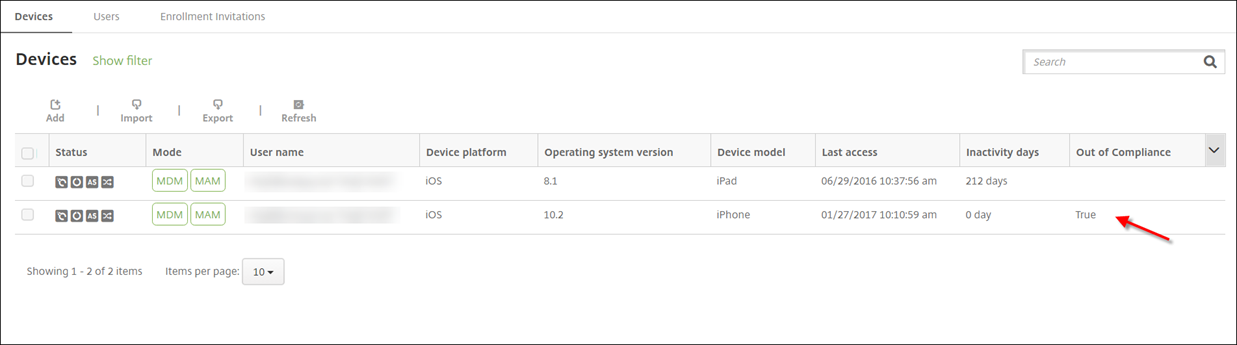

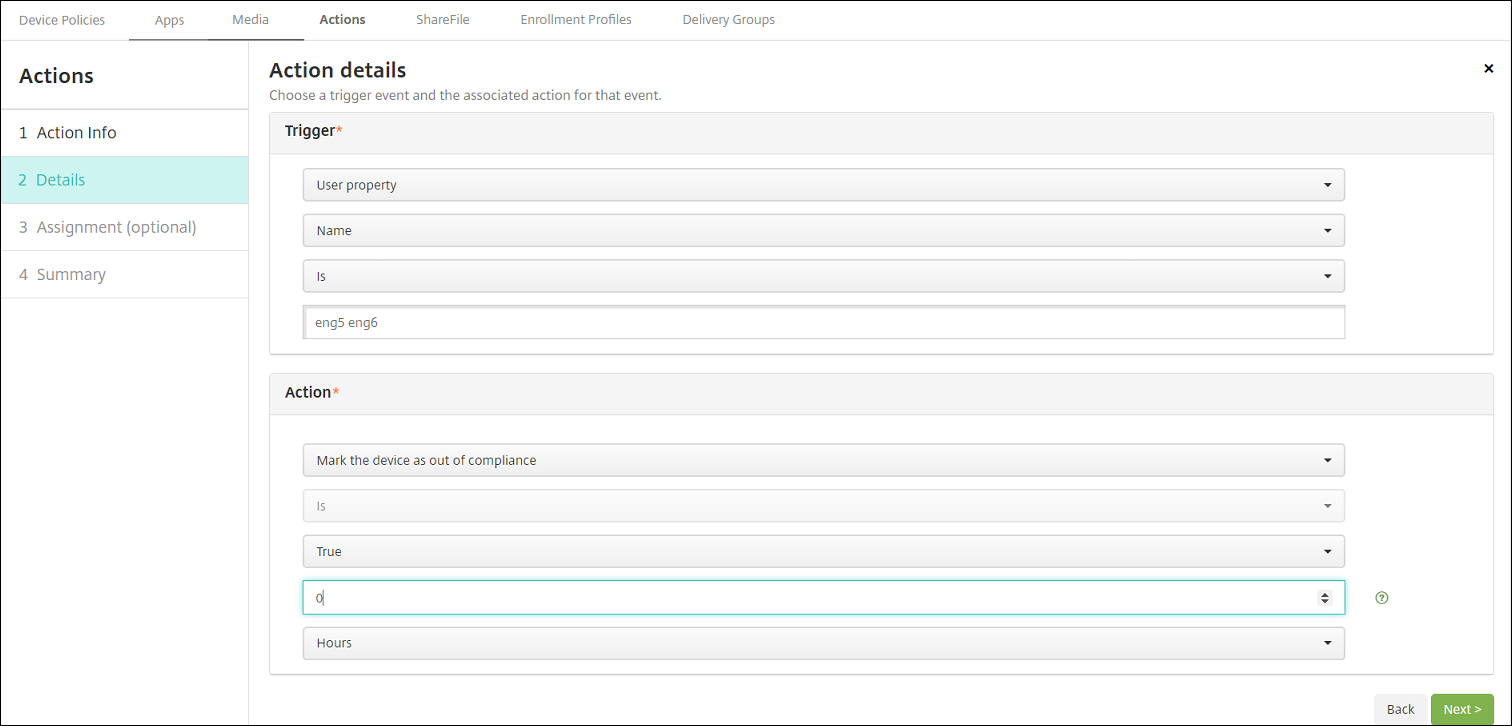

XenMobileで自動化された操作を設定する

HDXアプリのデリバリーグループに設定したSmartAccessポリシーは、デバイスがコンプライアンス違反である場合にそのデバイスへのアクセスを拒否します。自動化された操作を使用して、そのデバイスをコンプライアンス違反としてマークします。

-

XenMobileコンソールで、[構成]の[操作] をクリックします。[操作] ページが開きます。

-

[追加] をクリックして操作を追加します。[アクション情報] ページが開きます。

-

[アクション情報] ページで、操作の名前と説明を入力します。

-

[次へ] をクリックします。[アクションの詳細] ページが開きます。次の例では、ユーザープロパティ名がeng5またはeng6の場合に、デバイスを直ちにコンプライアンス違反と指定するトリガーを作成します。

-

[トリガー] 一覧で、[デバイスプロパティ]、[ユーザープロパティ]、または [インストール済みアプリ名] を選択します。SmartAccessはイベントトリガーをサポートしていません。

-

[アクション] 一覧で、以下を実行します。

- [コンプライアンス違反としてデバイスをマーク] を選択します。

- [=] を選択します。

- [真] を選択します。

- トリガー条件が満たされたときに、直ちにデバイスをコンプライアンス違反としてマークされるように操作を設定するには、時間枠を0に設定します。

-

XenMobileデリバリーグループまたはこの操作を適用するグループを選択します。

-

操作の概要を確認します。

-

[次へ] をクリックし、[保存] をクリックします。

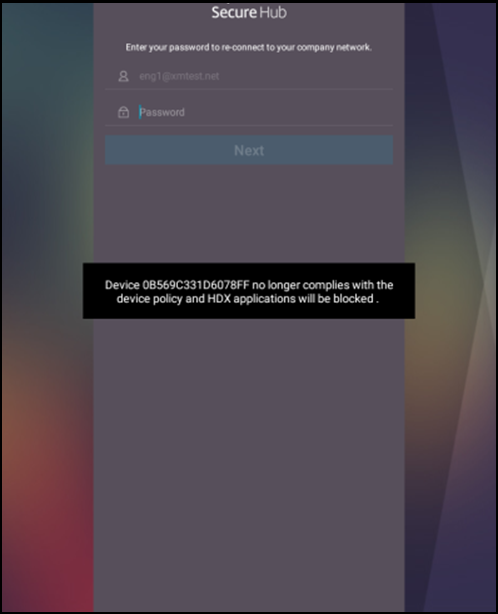

デバイスがコンプライアンス違反としてマークされると、HDXアプリはSecure Hubストアに表示されなくなります。ユーザーはアプリにサブスクライブされなくなります。デバイスに通知は送信されず、Secure HubストアではHDXアプリが以前は利用可能であったことは示されません。

デバイスがコンプライアンス違反としてマークされたときにユーザーに通知する場合は、通知を作成し、その通知を送信する自動化された操作を作成します。

この例では、デバイスがコンプライアンス違反としてマークされたときに「Device serial number or telephone number no longer complies with the device policy and HDX applications will be blocked.」という通知を作成して送信します。

デバイスがコンプライアンス違反としてマークされたときにユーザーに表示される通知を作成する

-

XenMobileコンソールで、右上の歯車アイコンをクリックします。[設定] ページが開きます。

-

[通知テンプレート] をクリックします。[通知テンプレート] ページが開きます。

-

[通知テンプレート] ページで [追加] をクリックして追加します。

-

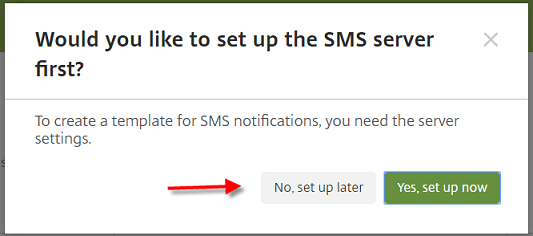

最初にSMSサーバーを設定するように求められたときは、[いいえ、あとでセット アップする] をクリックします。

-

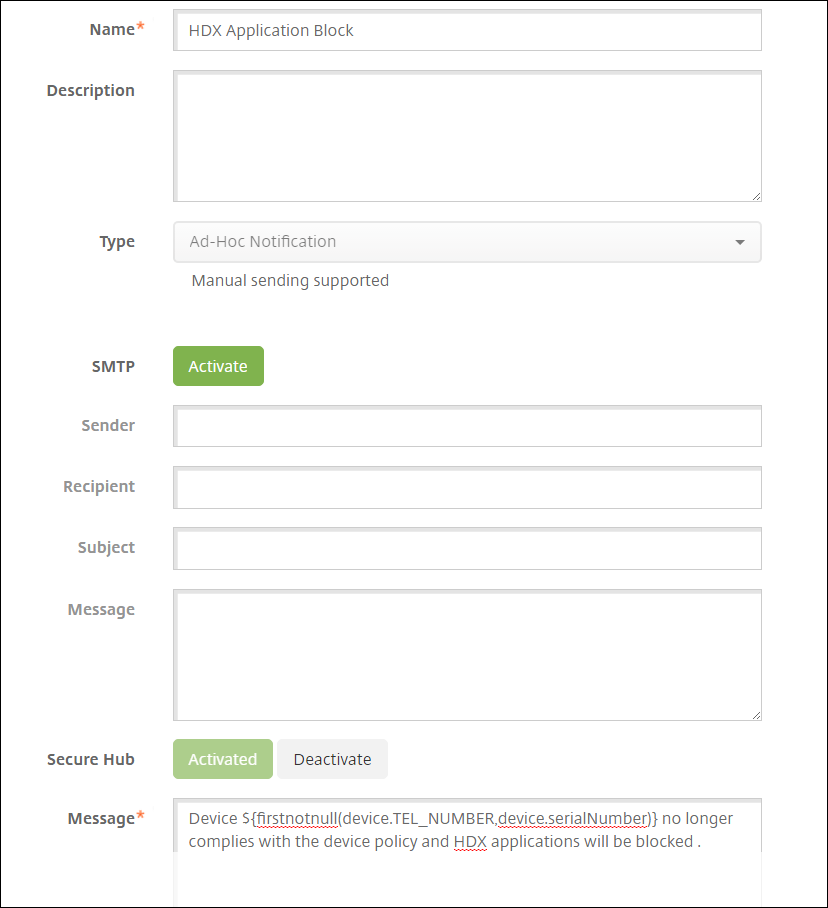

次の設定を構成します:

- 名前: HDXアプリケーションブロック

- 説明: デバイスがコンプライアンス違反である場合のエージェント通知

- タイプ: アドホック通知

- Secure Hub: アクティブ

- メッセージ: Device ${firstnotnull(device.TEL_NUMBER,device.serialNumber)} no longer complies with the device policy and HDX applications will be blocked.

-

[保存] をクリックします。

デバイスがコンプライアンス違反としてマークされたときに通知を送信する操作を作成する

-

XenMobileコンソールで、[構成]の[操作] をクリックします。[操作] ページが開きます。

-

[追加] をクリックして操作を追加します。[アクション情報] ページが開きます。

-

[アクション情報] ページで、操作の名前と説明を入力します。

- 名前: HDXブロック通知

- 説明: デバイスがコンプライアンス違反である場合のHDXブロック通知

-

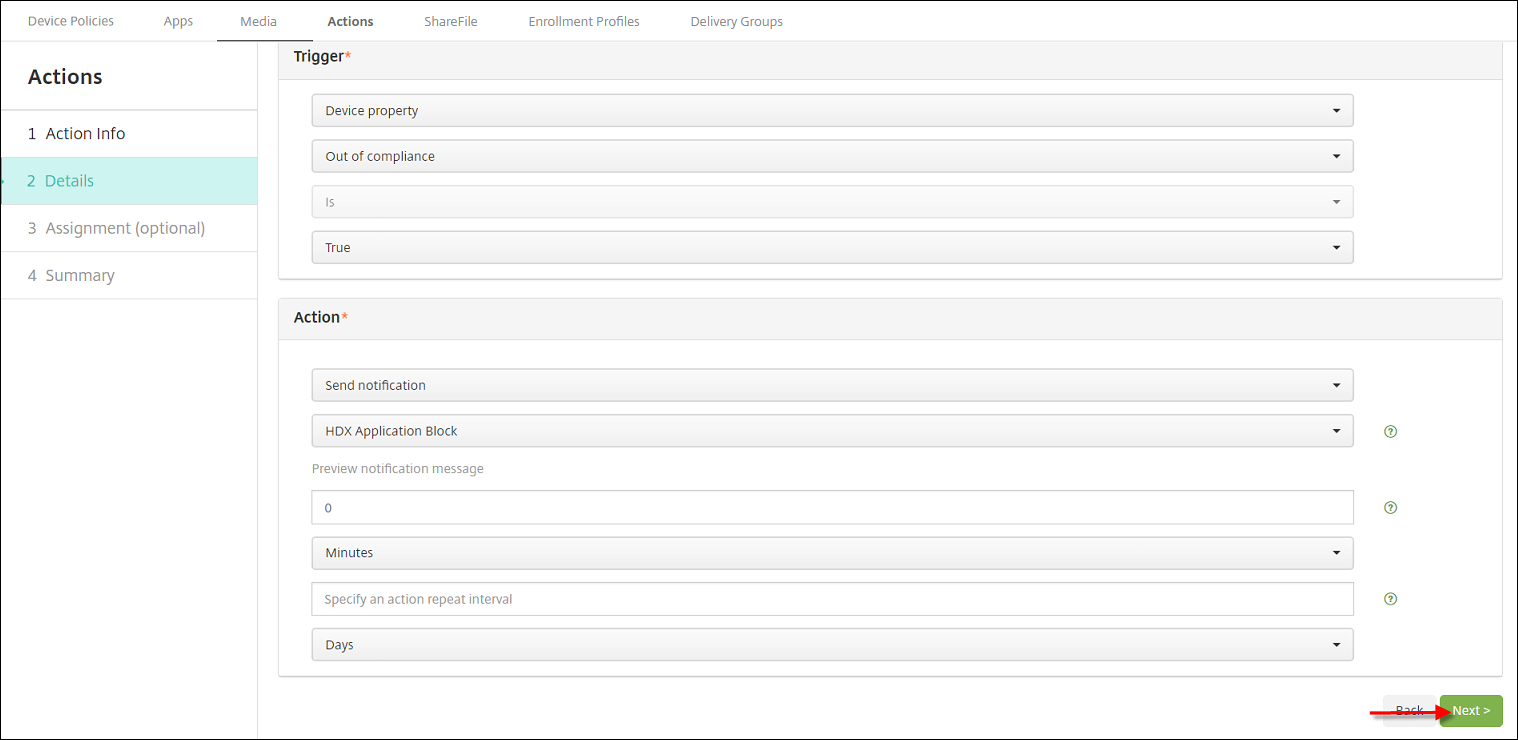

[次へ] をクリックします。[アクションの詳細] ページが開きます。

-

[トリガー] 一覧で、以下を実行します。

- [デバイスプロパティ] を選択します。

- [コンプライアンス違反] を選択します。

- [=] を選択します。

- [真] を選択します。

-

[操作] 一覧で、トリガーが満たされたときに実行される操作を指定します。

- [通知を送信] を選択します。

- 作成した通知である[HDX Application Block] を選択します。

- 0を選択します。この値を0に設定すると、トリガー条件が満たされるとすぐに通知が送信されます。

-

XenMobileデリバリーグループまたはこの操作を適用するグループを選択します。この例では、[AllUsers] を選択します。

-

操作の概要を確認します。

-

[次へ] をクリックし、[保存] をクリックします。

自動化された操作の設定について詳しくは、「自動化された操作」を参照してください。

ユーザーがHDXアプリに再度アクセスする方法

デバイスがコンプライアンスを再び満たすようになると、ユーザーはHDXアプリに再びアクセスできます。

-

デバイスで、Secure Hubストアにアクセスして、ストア内のアプリを更新します。

-

対象のアプリに移動して [追加] をタップします。

アプリが追加されると、[マイアプリ]の横に青い点を付けて表示され、新しくインストールされたアプリであることを示します。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.