Citrix DaaS for Amazon WorkSpaces Core

はじめに

この記事では、Citrix for Amazon WorkSpaces Coreを使用して展開を準備および作成する方法について説明します。 Amazon WorkSpaces CoreはAmazon Web Services(AWS)内に存在します。

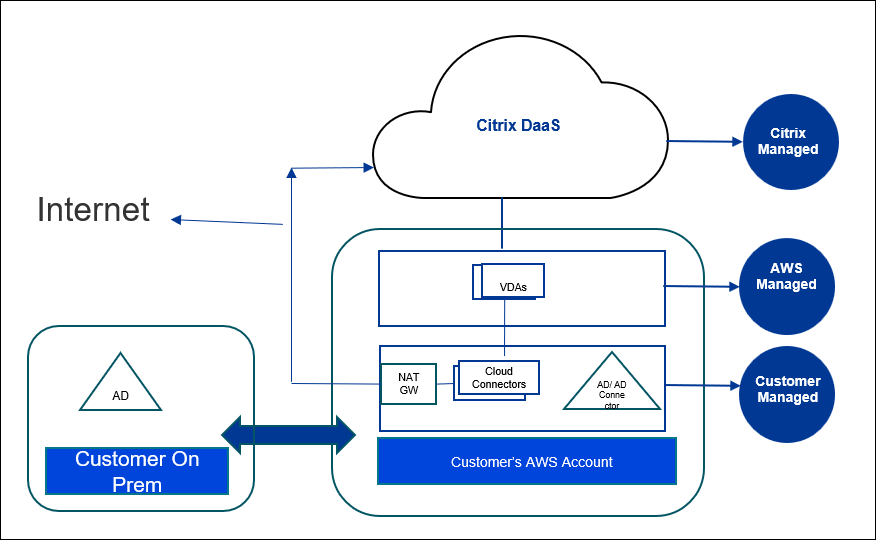

以下は、Citrix DaaSを使用したAWSの導入とその管理に関する画像です:

展開の準備と作成

クイック展開インターフェイスの展開チェックリストには、手順1~5へのリンクが含まれています。

- はじめに、Citrix CloudとAWSの前提条件を完了してください。

- Citrix Cloudにリソースの場所を作成。 (この手順も前提条件に含まれています。)

- AWSアカウントへの接続。 この手順により、Citrix DaaSがAWSに接続できるように権限が有効になります。

- ディレクトリ接続の作成。 この手順では、組織のActive Directoryへのアクセスを許可する接続を構成します。

- イメージのインポート。 この手順により、ユーザー向けのデスクトップエクスペリエンスを作成できます。

- 展開の作成。 この手順では、展開するマシンと、Citrix Workspaceを通じてそれらのマシンにアクセスできるユーザーを指定します。

はじめに

展開の準備と作成を開始する前に、次のタスクを完了していることを確認してください。

1つ例外があります。Citrix Cloudでのリソースの場所の作成が前提条件として記載されています。 これは、展開チェックリストの最初の手順でもあります。 したがって、前提条件の一部としてリソースの場所を作成する場合は、チェックリストの実行でその手順をスキップしてください。 逆に、まだ実行していない場合は、チェックリストのこの手順を完了するようにしてください。

Citrix Cloudで完了するための前提条件

- Citrix Cloudアカウントを作成し、Citrix DaaSにサブスクライブします。

- Citrix Cloudにリソースの場所を作成。 (この手順は、クイック展開インターフェイスにもリンクされています。)

AWSで完了するための前提条件

- AWSユーザーアカウントを作成します。 アカウントには以下が必要です:

- Citrix APIクライアントの役割権限。

- プログラムによるアクセスの権限。 詳しくは、「AWSアカウントのプログラムによるアクセスの権限」を参照してください。

- workspaces_DefaultRoleの役割を作成します。 詳しくは、「Create the workspaces_DefaultRole Role」を参照してください。

- Active Directory内:

- AD Connectorオプションを使用して、情報を保存および管理します。 詳しくは、「AD Connector」を参照してください。

- 仮想マシンが作成されるOUを作成します。 そのOUには、Cloud ConnectorおよびCitrix Cloudとの通信用のCitrixポリシーが必要です。 詳しくは、リファレンスセクションを参照してください。

- Citrix Cloud Connector構成のグループポリシーを設定します:

- Citrixダウンロードサイトから、Citrixが提供する最新のグループポリシー管理コンソールをダウンロードします(CitrixGroupPolicyManagement_64.msi)。

- MSIをインストールします(このマシンには、Visual Studio 2015ランタイムをインストールしている必要があります)。 次に、Controllerポリシー設定を含むCitrixポリシーを作成します。 この設定では、Cloud Connectorアドレスを指定します。

- NATゲートウェイを作成するか、既存のNATゲートウェイを使用します。 詳しくは、「NATゲートウェイ」を参照してください。

- Citrix Cloud Connectorが展開された仮想マシンと通信できるようにする1つ以上のセキュリティグループを作成するか、既存のセキュリティグループを使用します。 詳しくは、「Control traffic to your AWS resources using security groups」を参照してください

-

AWSサポートチケットを開いて、アカウントでBYOLを有効にします。 開始するには、AWSアカウントマネージャーまたは営業担当者に問い合わせるか、AWSサポートセンターにお問い合わせください。 担当者がBYOLを確認して有効にします。 詳しくは、「Enable BYOL for your account for BYOL using the Amazon WorkSpaces console」を参照してください。

注

現在、Windows 10 NおよびWindows 11 NバージョンはBYOLではサポートされていません。

- Citrix DaaS for Amazon WorkSpaces Core機能を使用すると、AWS WorkSpaces CoreのBring Your Own Protocol(BYOP)機能が自動的に有効になります。

- 作成するデスクトップの十分なWindows 10ライセンスが必要です。 詳しくは、「Bring Your Own Windows desktop licenses」を参照してください。

一般的な準備

開始する前に、各手順を確認してください。 これを実行することにより、プロセスを簡単に完了できます。

リソースの場所の作成

Citrix Cloudにリソースの場所を作成します。

- リソースの場所には、Citrix Cloudと通信するCloud Connectorが2つ以上含まれます。 Cloud Connectorをインストールするサーバーは、EC2 VPC内に存在し、ドメインに参加しており、インターネットに接続されている必要があります。 Cloud Connectorは、使用する予定のディレクトリと同じVPC内に存在する必要があります。

- Cloud Connectorについて詳しくは、「Citrix Cloud Connector」とプロビジョニング方法について参照してください。

- リソースの場所には、Active Directoryサーバーを含めることもできます。 詳しくは、「Active DirectoryをCitrix Cloudに接続する」を参照してください。

AWSアカウントへの接続

この手順により、Citrix DaaSがAWSに接続できる権限が有効になります。

AWS WorkSpaces CoreのAssumeRoleを作成するには、次の手順を実行します:

- [DaaS]タイルで、[管理]をクリックしてStudioを開きます。

- 左側のペインで、[クイック展開]>[Amazon WorkSpaces Core]>[アカウント]を選択し、[アカウントの接続]をクリックします

-

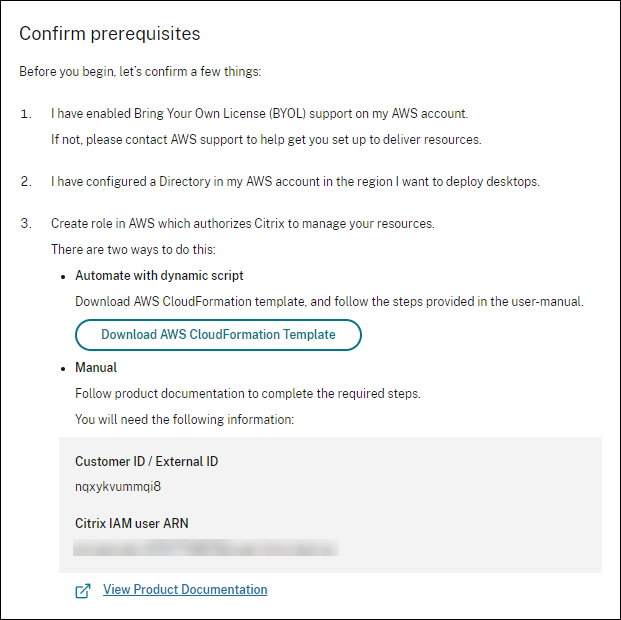

[AWSアカウントの接続] ページの [前提条件の確認] で、[AWS CloudFormationテンプレートのダウンロード] をクリックします。 テンプレートがダウンロードされたら、[次へ] をクリックします。

- テンプレートをアップロードするには、「AWS Workspace Core統合用のAssumeRoleを作成する」を参照してください。

-

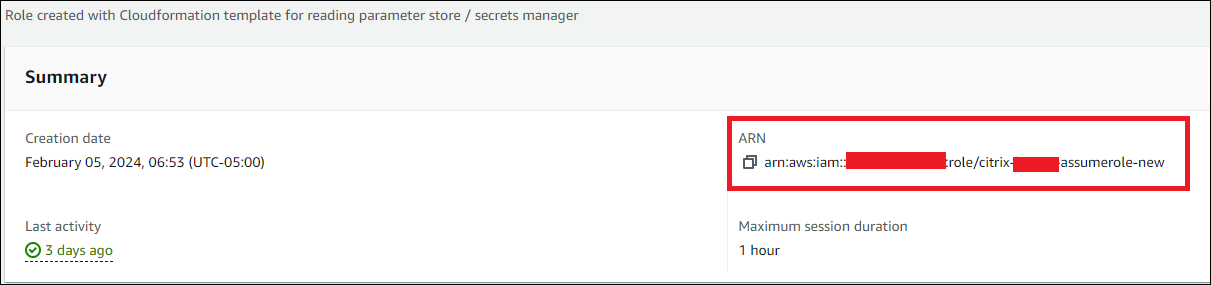

[アカウントの認証] ページで、[役割ID] フィールドで生成された Amazonリソースネーム(ARN)を追加し、[名前] フィールドで [次へ] をクリックします。 [リージョンの選択] ページが開きます。

役割IDは、Citrixにリソースの管理を許可する役割のARNに対応します。 役割IDは、AWS管理コンソールで[IAM]>[Roles]に移動すると確認できます。

CloudFormationスクリプトを使用している場合は、CloudFormationに移動し、役割の作成に使用された対応するスタックをクリックします。 [リソース]タブに移動し、LogicalIDCitrixAssumeRoleのリソースをクリックします。注

同じAWSアカウントの同じリージョンにある2つのアカウントを接続することはできません。

-

[リージョンの選択] ページで、デスクトップを展開するリージョンを選択し、[次へ]をクリックします。

注

BYOLが設定されていないリージョンを選択した場合、アカウントはデフォルトのテナンシーイメージと共有ディレクトリ接続テナンシーにのみアクセスできます。 このリージョンでBYOLを設定すると、アカウントはEC2環境と専用のディレクトリ接続テナンシーからのイメージにアクセスできるようになります。

- (この手順は、BYOL対応のリージョンを選択した場合のみ表示されます)[BYOLサポートの構成]ページでBYOLサポートを構成するには、安全なAmazonネットワークに接続されている管理ネットワークインターフェイスが必要です。 このインターフェイスとして使用するために検索するIPアドレス範囲を選択します。 次に、[使用可能なCIDRブロックを表示する]を選択します。 選択した検索範囲に使用可能なCIDRブロックがある場合は、使用可能なCIDRブロックを選択します。 検索のアドレス範囲と使用可能なCIDRブロックが正常に選択されると、確認のメッセージが表示されます。 [次へ] をクリックします。

- [概要] ページで、指定した情報を確認します。 前のページに戻ることができます。 完了したら、[完了]をクリックします。 接続プロセスが完了するまでに数時間かかる場合があります。

AWS Workspace Core統合用のAssumeRoleを作成する

- ブラウザーウィンドウでAmazon Web Services Webサイトを開いてサインインします。

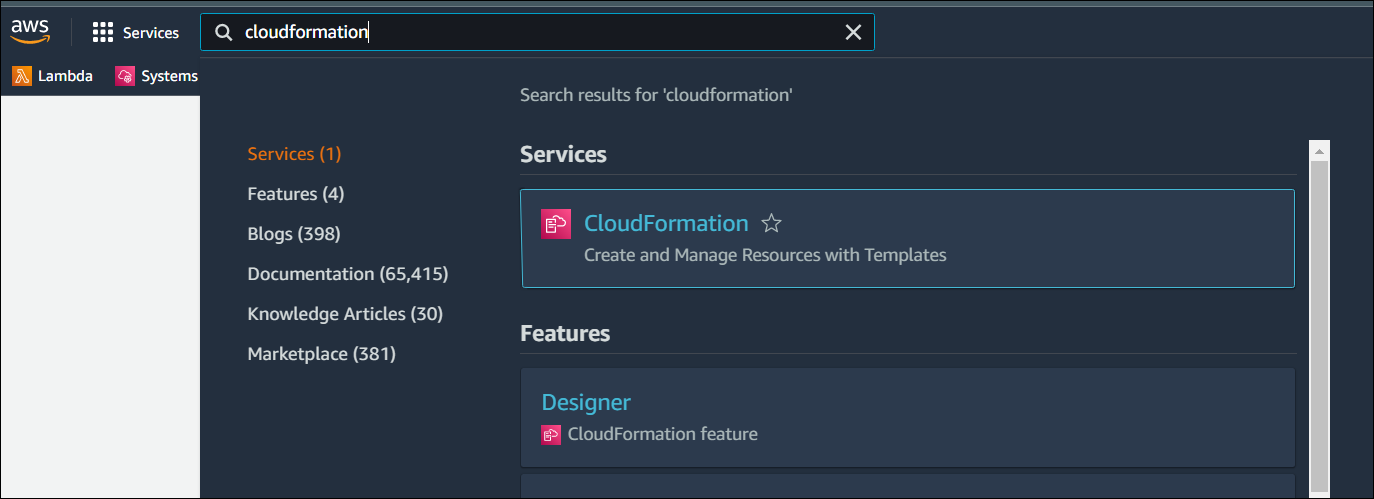

-

[Search] フィールドに「cloudformation」と入力し、Enterキーを押します。

-

[Services] で [CloudFormation] を選択します。 [Stacks] ウィンドウが開きます。

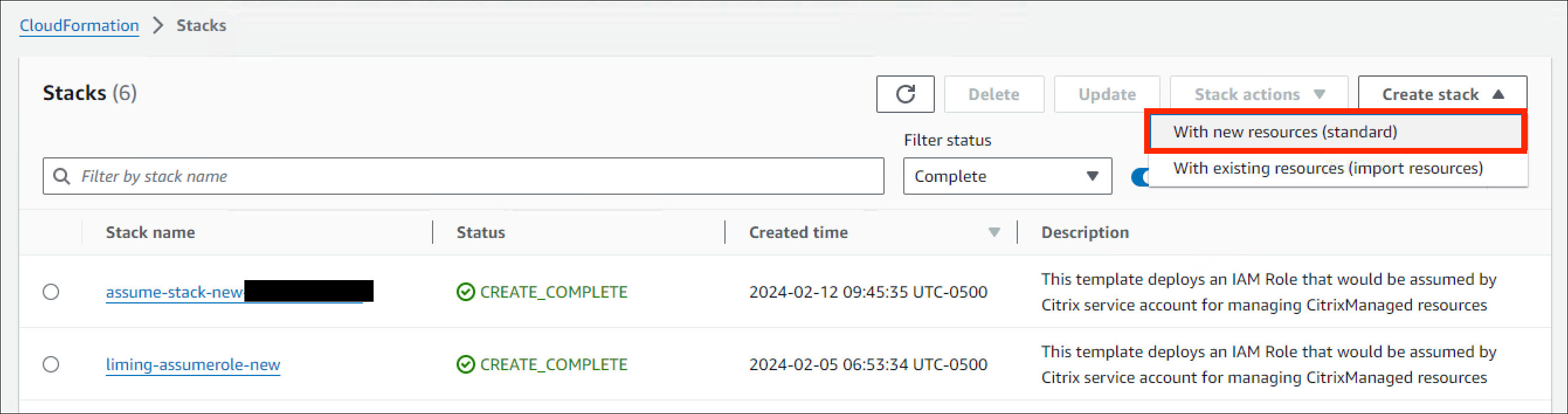

- 右上隅の[Create stack]>[With new resources (standard) ]をクリックします。 [Create stack] ウィンドウが開きます。

- [Prerequisite – Prepare template] で [Template is ready] を選択します。

- [Specify template]で[Upload a template file]>[Choose file]の順にクリックし、[Next]をクリックします。 [Specify stack details] ペインが開きます。

-

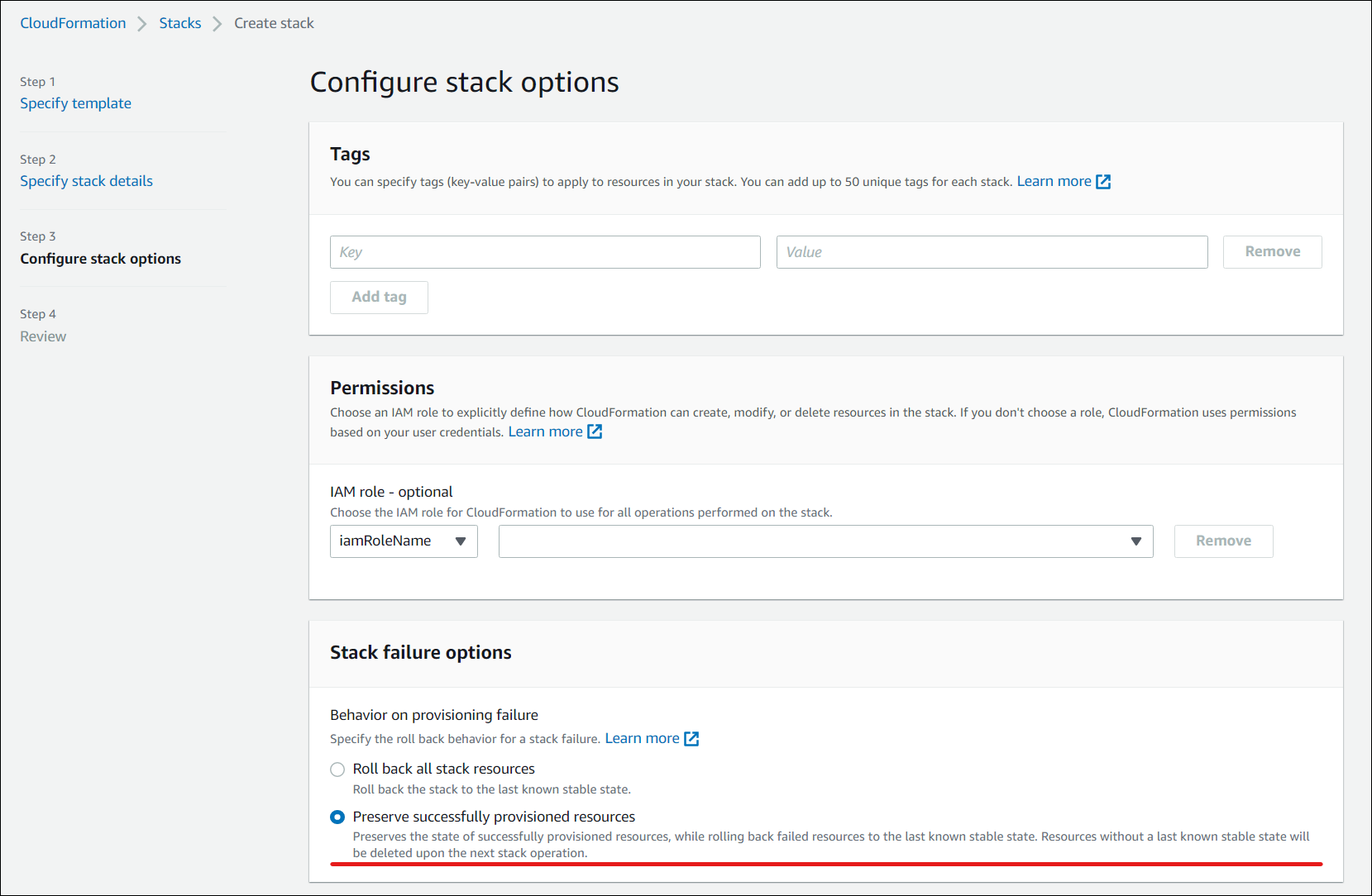

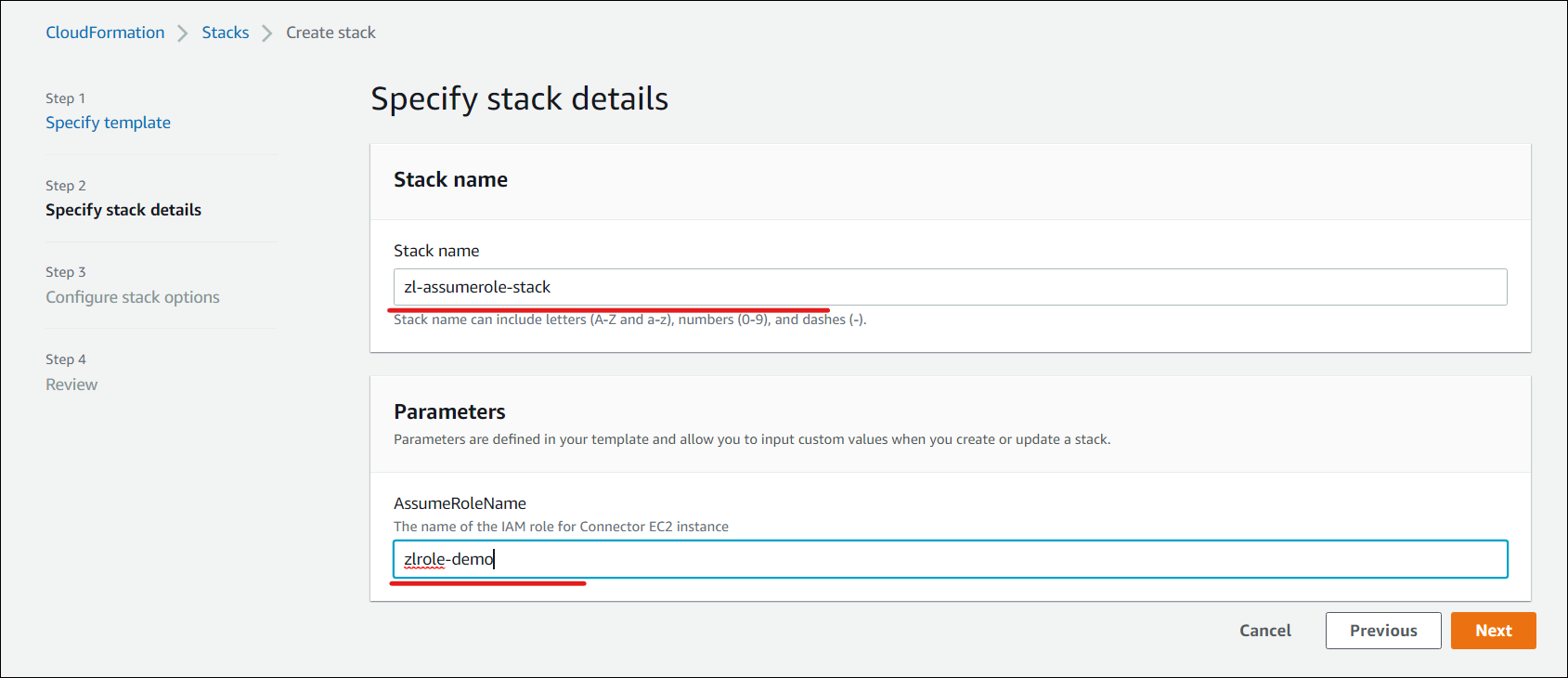

[Specify stack details] ペインで [Stack name] と [AssumeRoleName] を指定し、[Next] をクリックします。 [Configure stack options] ペインが開きます。

注

[Configure stack options] ペインで [Preserve successfully provisioned resources] オプションを選択します。 このオプションは、正常にプロビジョニングされたリソースの状態を保存します。 最後の安定した状態が不明のリソースは、次のスタック操作時に削除されます。

[Capabilities]ポップアップウィンドウで、「I acknowledge that AWS CloudFormation might create IAM resources with custom names」チェックボックスを選択し、[Create stack]をクリックします。

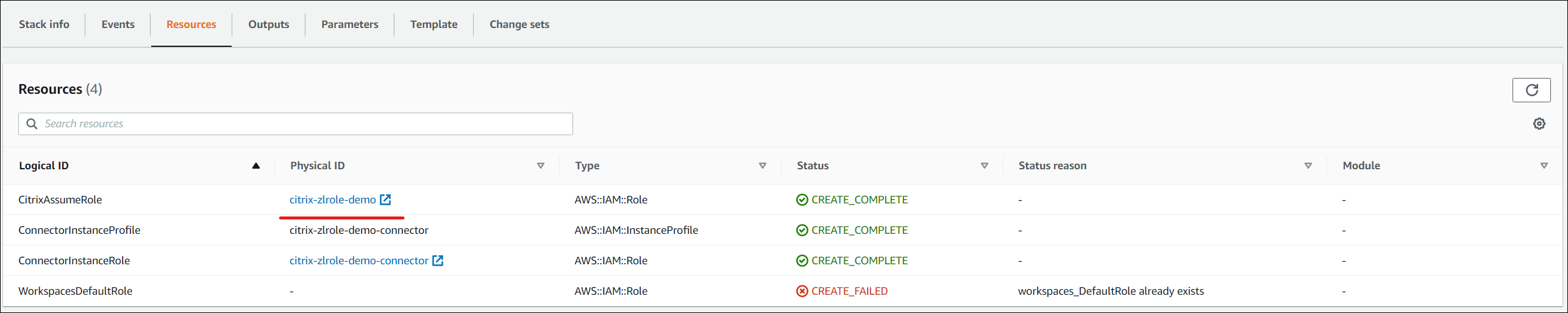

workspace_DefaultRoleは既に作成されているため、スタックの作成は最後に失敗する可能性があります。 これはAssumeRoleの作成には影響しません。

- [Events] タブには、作成されたスタックのステータスが表示されます。

-

[Resources] タブで、作成されたAssumeRoleに対応する物理IDを選択します。

- [Summary]ペインには、生成されたAmazonリソースネーム(ARN)が表示されます。

- AWSアカウントの接続の手順4から手順を再開します

ディレクトリ接続の作成

注

この手順の始めに、AWSディレクトリの登録を解除します。 Citrix DaaSでディレクトリ接続を作成すると、選択したディレクトリが登録され、Citrix DaaSでAmazon WorkSpacesが作成されます。

この手順では、組織のActive Directoryへのアクセスを許可する接続を構成します。

前提条件:

- 2つのCloud Connectorが含まれるリソースの場所。

- セキュリティグループ。

- Active Directory内のOU。

前提条件について詳しくは、「はじめに」を参照してください。

この手順は、次の2つの場所のいずれかから開始できます:

- 「はじめに」チェックリストのリンク。

- Studioから、[Studio]>[クイック展開]>[Amazon WorkSpaces Core]>[ディレクトリ接続]を選択します。 次に、[ディレクトリ接続の作成]を選択します。

ディレクトリ接続の作成の手順を実行します:

- ディレクトリに接続: ドロップダウン メニューからアカウントを選択します。 テナントに専用または共有のいずれかを選択します。

-

リソースの場所: アカウントとディレクトリを選択します。 (選択したアカウントには少なくとも1つのディレクトリが必要です。)

- デスクトップマシンを展開する2つのサブネットを選択します。 サブネットは、適切なアベイラビリティゾーン内に存在する必要があります。

- この接続のフレンドリ名を指定します。

- 完了したら、[次へ] をクリックします。

-

仮想マシンの設定: 選択した設定は、このディレクトリ接続を使用するすべての仮想マシンに適用されます。

- 選択したOUは、Citrixグループポリシーの対象となるOUと一致する必要があります。

- セキュリティグループを選択します。

- 仮想マシンに割り当てられた各ユーザーに管理者権限を与えるかどうかを指定します。

イメージのインポート

この手順により、ユーザー向けのデスクトップエクスペリエンスを作成できます。 次の2種類のをイメージをインポートできるようになりました:

- EC2イメージ - このイメージをインポートするには、Citrix Virtual Delivery Agentとそのすべてのドライバーがインストールされていることが前提条件となります。 また、イメージはBYOL用に準備する必要があります。 BYOLスクリプトはBYOLChecker.zipで入手できます。

- ワークスペースイメージ - このイメージをインポートするには、Citrix Virtual Delivery Agentとそのすべてのドライバーがインストールされていることが前提条件となります。

イメージをインポートするには、次の手順を実行します:

- [Web Studio]>[クイック展開]>[Amazon WorkSpaces Core]で、 [イメージ]をクリックします。

-

[マイイメージ] で [イメージのインポート] をクリックします。

- 前提条件: EC2イメージとワークスペースイメージの前提条件の詳細を提供します。 [次へ:イメージの選択] をクリックします。

-

イメージの選択

- イメージにわかりやすい名前を付けます。

- アカウントを選択します。

-

[イメージ]ドロップダウンリストでは、EC2またはWSIタイプのイメージを選択できます。

- EC2を選択した場合は、[アプリケーション]ドロップダウンメニューからインストールするアプリケーションを選択し、[次へ:概要]をクリックします。 EC2タイプのイメージはシングルセッションのみをサポートします。

- WSIを選択した場合は、セッションのサポートと取り込みプロセスがイメージの設定と一致していることを確認してください。 不一致によってイメージの設定が上書きされることはありませんが、互換性がないために展開が失敗する可能性があります。 セッションサポートをシングルセッションまたはマルチセッションとして選択します。

- 説明を入力して、[次へ:概要] をクリックします。

- [次へ] をクリックします。 [概要]ページが開きます。

-

[概要] ページで、指定した情報を確認して [イメージのインポート] をクリックします。

注

イメージのインポートには数時間かかる場合があります。

- 任意のイメージを選択し、[詳細を表示] をクリックします。 詳細ページには、アカウント、セッションサポート、テナント、アプリケーションなど、イメージの作成中に選択したオプションが表示されます。

注

展開を作成すると、[イメージとパフォーマンス] ページで次のようになります:

- 選択した [ディレクトリ接続] に専用テナントがある場合、一覧表示されるイメージはシングルセッションのみになります。 [デスクトップ] ページでは、ユーザーを割り当てるか割り当てないかを選択してデスクトップを作成できます。

- 選択した [ディレクトリ接続] に共有テナントがある場合、一覧表示されるイメージはシングルセッションとマルチセッションの両方になります。 マルチセッションのイメージを選択した場合、[デスクトップ] ページで、[Create desktops without assigning users] オプションのみが有効になります。

専用テナントイメージの要件

- イメージはWindows 10 ProまたはWindows 11 Proのいずれかである必要があります。

- イメージの準備中にBYOLCheckerスクリプトを実行します。

- イメージはシングルセッションサポートでのみ設定できます。

- EC2でAMIイメージを作成する場合、スナップショットは暗号化されていない必要があります。

- イメージのインポート時のデフォルトの取り込みプロトコルはregularです。 ただし、顧客はグラフィックのG4DN取り込みプロトコルを選択することもできますが、このプロトコルでは追加のドライバーがインストールされるため、より上位のマシンが必要になります。

- イメージのインポート中に、インストールするオフィスアプリケーションを追加できます。 これにより、ワークスペースの作成が事前に割り当てられたユーザーの展開に制限されます。

- イメージでは、ディレクトリ接続を専用として設定する必要があります。

- 事前に割り当てられたシングルセッションの展開、または分離された(プールされた)シングルセッションの展開を作成できます。

デフォルトまたは共有テナントイメージの要件

- ワークスペースを作成するには、Windows Server BYOPバンドルを選択します。

- ワークスペースは暗号化されていない必要があり、Always Onモードのみがサポートされます。

- RDP経由でプライベートIPアドレスを使用してコネクタからワークスペースに接続し、ワークスペースが割り当てられているのと同じユーザー資格情報でログインします。 マシンに複数のユーザープロファイルがある場合、イメージを保存することはできません。

- VDAをインストールし、イメージチェッカーアプリケーションを実行します。

- VDAは、シングルセッションまたはマルチセッションとして構成できます。

- ワークスペースを再起動し、イメージとして保存します。

- イメージを保存したら、Citrix環境にインポートできます。

- イメージのインポート時のデフォルトの取り込みプロトコルはregularです。 ただし、基本バンドルがG4DNベースである場合は、グラフィックG4DN取り込みプロトコルを選択できます。

- イメージは、ディレクトリ接続を共有として設定する必要があります。

- イメージをシングルセッションとして設定、保存した場合、事前に割り当てられたシングルセッションの展開、または分離された(プールされた)シングルセッションの展開を作成できます。

- イメージをシングルセッションとして設定、保存した場合は、分離された(プールされた)マルチセッション展開のみを作成できます。

OS、ディレクトリの種類、セッションサポートの互換性

| イメージ | セッションサポート | AWSディレクトリテナント | 展開の種類 | パーシステンス |

|---|---|---|---|---|

| Windows 11 Proデスクトップ | シングルセッション | 専用 | 専用またはプール | 永続的 |

| Windows 10 Proデスクトップ | シングルセッション | 専用 | 専用またはプール | 永続的 |

| Windows Server 2022 | マルチセッション | 共有 | プール | 永続的 |

| Windows Server 2022 | シングルセッション | 共有 | 専用またはプール | 永続的 |

| Windows Server 2019 | マルチセッション | 共有 | プール | 永続的 |

| Windows Server 2019 | シングルセッション | 共有 | 専用またはプール | 永続的 |

注

すべてのインスタンスは永続的であり、プール機能を使用すると、インスタンスは初回使用時に割り当てられます。 インスタンスは、ユーザーが割り当てられなくてもプロビジョニングされたままになります。 ユーザーが初めてログインすると、そのインスタンスは今後のすべてのログインでユーザーに割り当てられます。

イメージをインポートするときにMicrosoft Office 2019イメージを統合する

イメージをインポートするときにMicrosoft Office 2019イメージを統合するには:

- [Web Studio]>[クイック展開]>[Amazon WorkSpaces Core]で、 [イメージ]をクリックします。

- [マイイメージ] で [イメージのインポート] をクリックします。

- [イメージのインポート]>[前提条件]で[次へ:イメージの選択]をクリックします。

-

[イメージのインポート]>[イメージの選択]で:

- [アカウント] ドロップダウンからアカウントを選択します。

- [AMI] ドロップダウンからAMIを選択します。

- [名前] フィールドにイメージの名前を入力します。

- イメージで [イメージにMicrosoft Office 2019 Professional Plusを含めます] を選択します。

- [説明] フィールドに説明を入力します。

- [イメージのインポート]>[イメージの選択]で[次へ:概要]をクリックします。

- [イメージの選択]>[概要]でMicrosoft Office 2019に[選択済み]が表示されるようにします。

- [マイイメージ] で [イメージのインポート] をクリックします。 インポート操作が完了するまで、最近展開されたイメージのステータスにはインポート中と表示されます。

- [マイイメージ] で、最近展開したイメージを選択し、[詳細の表示] をクリックします。

- [詳細] パネルの [Microsoft Office 2019] フィールドに 含めると表示されます。

注

次のバージョンのOSのみが互換性があります:

- Windows 10バージョン21H2(2021年12月更新)

- Windows 10バージョン22H2(2022年11月更新)

- Windows 10 Enterprise LTSC 2019(1809)(1809)

- Windows 10 Enterprise LTSC 2021(21H2)(21H2)

- Windows 11バージョン22H2(2022年10月リリース)

既存のワークスペースインスタンスからカスタムイメージを作成する

ユーザーのカスタムイメージを作成するには、以下を実行します:

- [Web Studio]>[クイック展開]>[Amazon WorkSpaces Core]で、[展開]をクリックします。

- 管理するマシンを含む展開を選択し、[詳細の表示] をクリックします。

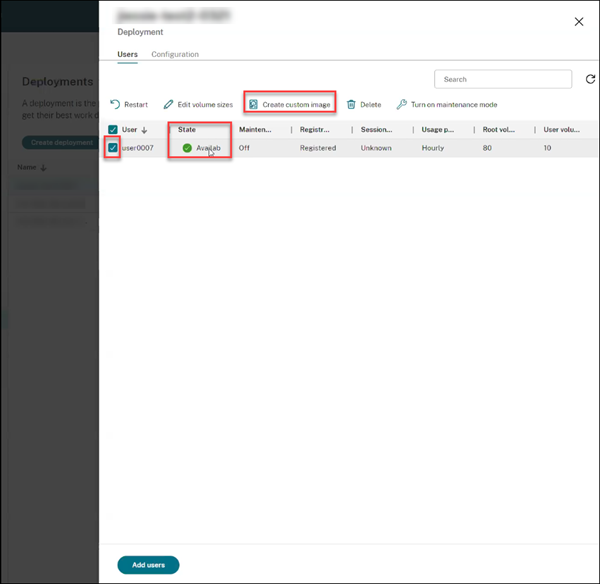

-

[展開] ペインの [ユーザー] タブで、ワークスペースの状態が利用可能なユーザーを選択し、[カスタムイメージを作成する] をクリックします。

注

ワークスペースの状態が利用可能な展開に対してのみ、カスタムイメージを作成できます。

-

[カスタムイメージを作成する] ペインで、次の操作を実行します:

- 選択したユーザーのイメージのプロパティ、OS、アカウント情報を確認します。

- プロセス中にデスクトップの展開がメンテナンスモードになる時間を示す警告メッセージに注意してください。

- イメージ名や説明などの必須フィールドに入力します。 イメージ名フィールドには、イメージ名に使用できる文字が提案されます。

- [Create] をクリックします。 イメージノードウィンドウが開きます。

- [更新] ボタンをクリックします。 新しく作成されたカスタムイメージは、状態が保留中として表示されます。

- カスタムイメージを選択し、[詳細の表示] をクリックします。 状態、アカウント、ID、OS、説明などの詳細を含むイメージウィンドウが開きます。

- 左側のナビゲーションで [展開] をクリックします。 新しい展開の状態は更新と表示されます。

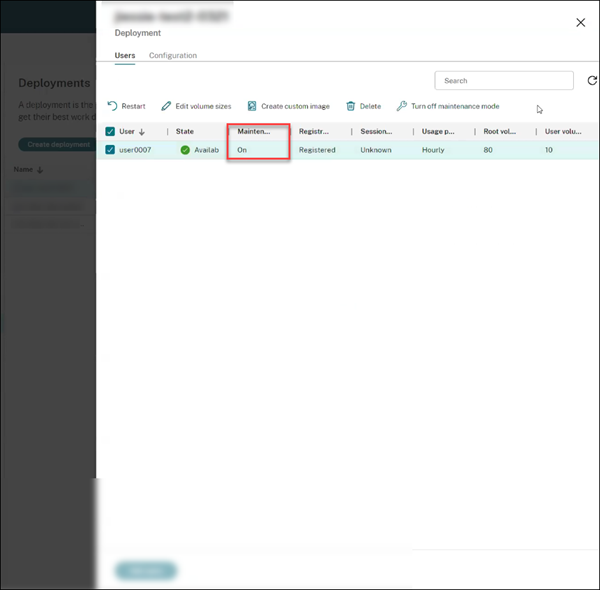

-

新しい展開を選択し、[詳細の表示] をクリックします。

- [展開] ペインの [メンテナンス] タブが [オン] として表示されます。

ベストプラクティス:

- 実稼働環境に接続されていない別の仮想プライベートクラウド(VPC)を使用します。

- Windows WorkSpacesの場合、イメージを作成する前にグループポリシーオブジェクト(GPO)を構成しないでください。 詳しくは、「ベストプラクティス」を参照してください。

- イメージ作成には、専用のAD Connectorを使用します。

- イメージ作成には、Active Directory内の専用OUを使用します。 詳しくは、「Best practices for successful BYOL image creation for Amazon WorkSpaces」を参照してください。

展開の作成

展開とは、ユーザーがCitrix Workspaceからアクセスできるデスクトップのグループです。 この手順では、デスクトップとして展開する仮想マシンの特性と、どのADユーザーがそれらを使用できるかを指定します。

注

コンピューター名は、ワークスペースの作成時にAmazonによって設定され、正確なワークスペースデータを保証するための識別子として使用されます。 Citrix DaaS for Amazon Workspaces Coreを使用してコンピューター名を変更することはできません。

前提条件

「展開の準備と作成」に記載されているすべての手順を完了します。

- [Web Studio]>[クイック展開]>[Amazon WorkSpaces Core]>[展開]で、[展開を作成]をクリックします。

-

[イメージとパフォーマンス] ページでは、以下に注意してください。

- 専用テナントをディレクトリ接続として選択する場合、イメージドロップダウンに専用テナントがあるイメージが一覧表示されます。 専用テナントがあるイメージは、シングルセッションのみをサポートします。

- 共有テナントをディレクトリ接続として選択する場合、イメージドロップダウンにデフォルトのテナントがあるイメージが一覧表示されます。 共有テナントがあるイメージは、シングルセッションとマルチセッションの両方をサポートします。

- [パフォーマンス] と [ルートボリュームサイズ] を選択します。 [次へ:暗号化] をクリックします。

-

暗号化:[暗号キーの設定を選択してください] セクションで、次の操作を実行します:

- デフォルトでは、[AWS管理KMSキーを使用する] オプションが選択されています。 これにより、ルートボリュームとユーザーボリュームの両方が暗号化され、AWSによって管理されます。

- [顧客管理キーを使用する] オプションを選択する場合は、まず AWS Key Managementでキーを作成してください。 作成したら、[キーのエイリアス] フィールドにキーを入力し、[次へ:デスクトップ] をクリックします。

注

暗号キーは、キー管理サービス(KMS)コンソールのAWS管理キーまたは顧客管理キーの下にあります。

-

デスクトップ:

- [ユーザーを割り当てずにデスクトップを作成する]を選択する新しいオプションが追加されました。 このオプションを選択する場合は、ユーザープロファイルの場所をDドライブまたは外部の場所に保存するように構成することをお勧めします。 デフォルトでは、ユーザープロファイルはCドライブに保存されます。 ワークスペースを再構築すると、Cドライブ上のユーザー データと設定は失われます。 展開に追加するデスクトップの数を指定します。 このオプションのデスクトップの割り当ての種類は、[ランダムプール未割り当て] です。 [次へ:概要] をクリックします。

注

AWSが提供するアプリケーションを含むイメージでは、[ユーザーを割り当てずにデスクトップを作成する] オプションは使用できません。 したがって、デスクトップを作成するときにユーザーを割り当てる必要があります。

- 既存の [Assign users while creating desktops] オプションを選択した場合は、デスクトップへのアクセスを許可するユーザーを検索して選択します。 ユーザーのボリュームサイズをカスタマイズする場合は、[ユーザーとルートのボリュームサイズを編集する] を選択し、サイズを指定します。 このオプションのデスクトップの割り当ての種類は、[静的事前割り当て] です。 [次へ:概要] をクリックします。

- 概要: 提供した情報を確認し、[展開の名前] をクリックします。 [展開の作成] をクリックします。 [展開] ページには、割り当てられたデスクトップの詳細を含む新しい [デスクトップ] 列が表示されます。

- 再同期:保留中の状態にある展開で再同期するか、展開に表示されているマシンの数がAWSに表示されているマシンの数と一致しない場合は、展開を再同期します。

- 展開を選択し、[詳細を表示] をクリックします。 展開の詳細ページには、次の3つのタブが表示されます:

- デスクトップ:デスクトップを選択すると、変更する設定が表示されます。

- アプリケーション:このタブでは、新しいアプリケーションを追加したり、既存のアプリケーションを削除したりできます。 既存の展開にアプリケーションを追加する方法について詳しくは、「手順6. アプリケーション」を参照してください。

- ユーザー:このタブは、割り当てられていない展開でのみ使用して、デスクトップを起動するユーザーまたはグループを割り当てることができます。 [追加] をクリックします。 必要な設定を更新し、[今すぐ検索] をクリックします。 表から複数のユーザーを選択して[OK]>[完了]をクリックすることができます。 適切なオプションを選択することで、ユーザーを追加したり、既存のユーザーを削除したりすることもできます。

- 構成:このタブには、選択したデスクトップの割り当ての種類が表示されます。 割り当てられていないデスクトップの場合、デスクトップの割り当ての種類は [ランダムプール未割り当て] になります。

Microsoft 365 Windowsアプリの統合

Microsoft 365アプリを統合するには、「Microsoft 365 Apps for enterpriseがAmazon WorkSpacesサービスで利用可能に」および「Microsoft 365 Bring Your Own License (BYOL)」を参照してください。

展開内のマシンの管理

「マシンカタログの管理」で説明されているマシン管理機能に加えて、一部のアクションでは、展開から管理するマシンを選択できます。

展開内のマシンを管理するには:

- [Web Studio]>[クイック展開]>[Amazon WorkSpaces Core]で、[展開]をクリックします。

- [展開] ペインで、管理するマシンを含む展開を選択します。

- [詳細の表示] をクリックします。

- [展開の詳細] ペインで、管理するマシンを選択します。

- 表示されたアクションから、マシン上で実行するアクションを選択します:

- [ボリュームサイズの編集] をクリックして、マシンのボリュームサイズを変更します。

- [削除] をクリックして、展開およびAWSからマシンを削除します。 マシンがデリバリーグループに含まれている場合、メンテナンスモードの場合にのみ削除できます。

- [メンテナンスモードをオン/オフにします] をクリックして選択したマシンのメンテナンスモードをオン(オフの場合)またはオフ(オンの場合)にします。

展開へのアプリケーションの追加

既存の展開にアプリケーションを追加するには:

- [Web Studio]>[クイック展開]>[Amazon WorkSpaces Core]で、[展開]をクリックします。

- [展開]ペインで、アプリケーションを追加する展開を選択します。

- [アプリケーションの追加]をクリックします。 [アプリケーションの追加]ペインが開きます。

- [追加]メニューをクリックし、次のソースのいずれかを選択してアプリケーションを追加します:

- [スタート]メニューから

- 手動

- アプリケーションパッケージ

- 既存

- アプリケーショングループ

既存の展開にアプリケーションを追加する方法について詳しくは、「手順6. アプリケーション」を参照してください。

非永続的なユーザープロファイルで永続的なデスクトップを使用する

Workspace Environment Managementを使用すると、プロファイル管理設定を構成して、非永続的なユーザープロファイルの永続的なデスクトップを有効にすることができます。 これにより、ユーザープロファイルの管理の容易さと集中ストレージを維持しながら、カスタマイズ可能なデスクトップエクスペリエンスが提供され、仮想デスクトップ環境向けの柔軟でスケーラブルなソリューションが作成されます。 設定を構成するには、次の手順を実行します:

- WEMコンソールから、[Configuration Set]>[Policies and Profiles]>[Citrix Profile Management Settings]に移動します。

- [Enable Profile Management Configuration]を選択し[Profile Handling]タブに移動します。

- [ログオフ時にローカルでキャッシュしたプロファイルの削除]を選択します。

リファレンス

AWSアカウントのプログラムによるアクセスの権限

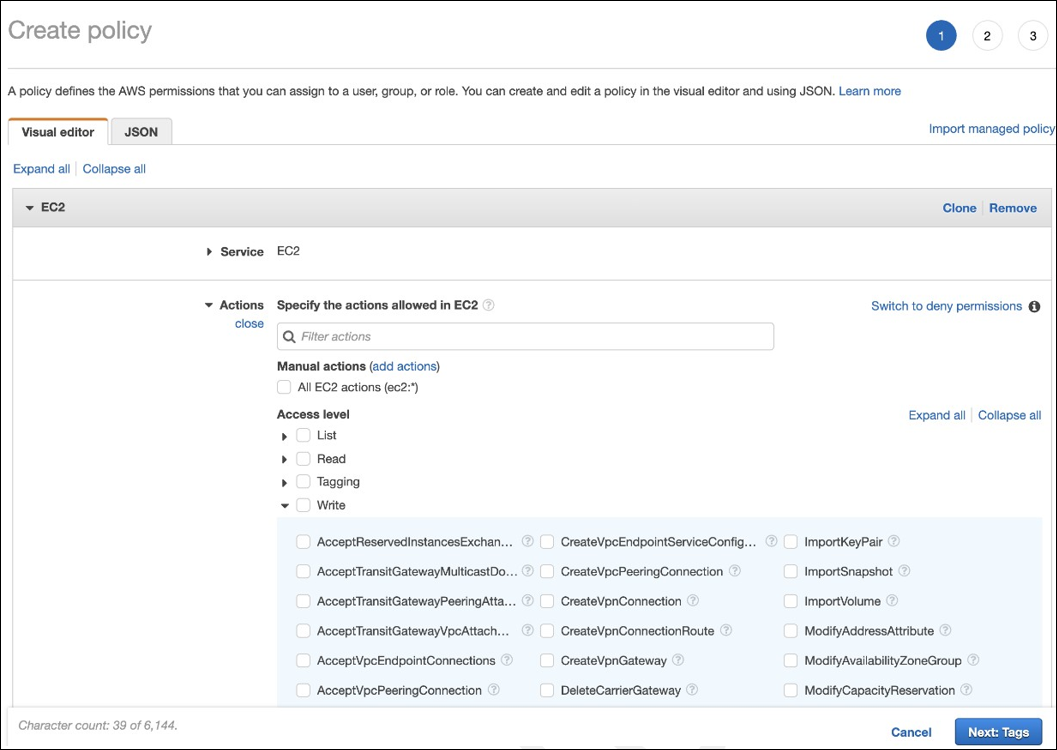

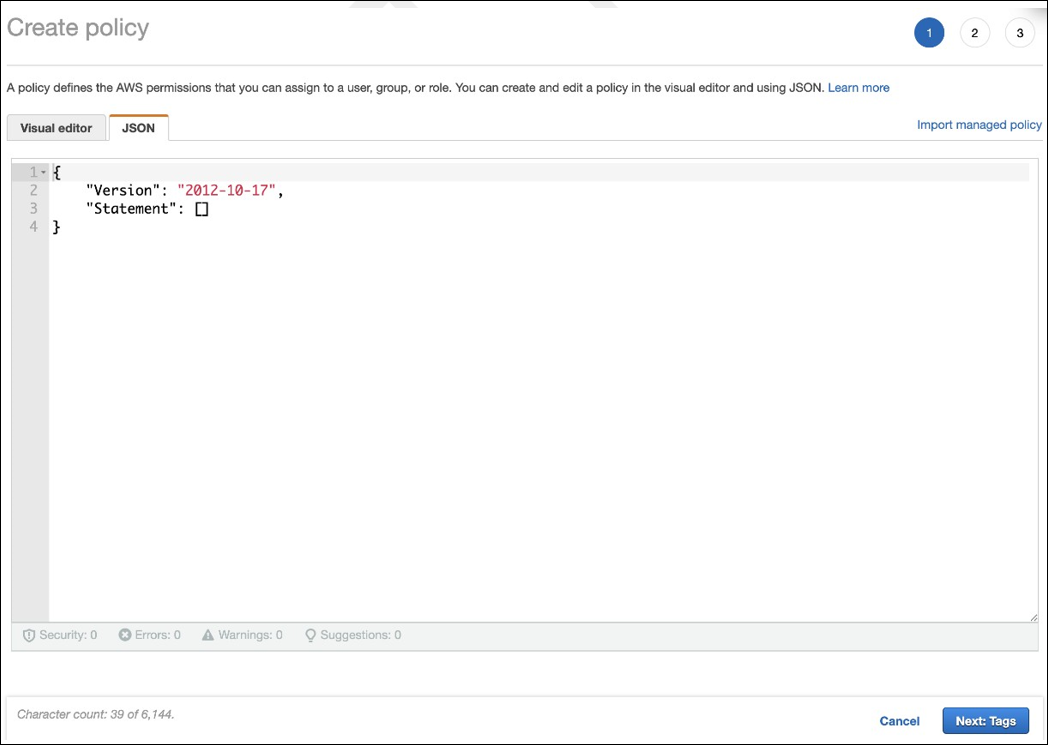

AWSユーザーアカウントには、AWSリソースレイヤーへのAPI呼び出しを行うために、特定のプログラムによるアクセスの権限が必要です。 プログラムによるアクセスでは、アクセスキーIDとシークレットアクセスキーが作成されます。 IAMコンソールでこれらの権限を含むポリシーを作成できます。 次の図に示すように、ビジュアルエディター(権限を1つずつ追加)またはJSON(以下のスニペットを追加)を使用できます。 詳しくは、「Creating an IAM user in your AWS account」を参照してください。

-

[Visual editor] タブで、権限を1つずつ追加します。

-

[JSON] タブで、次の図の後に記載されているスニペットを追加します。

必要な権限

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"workdocs:DeregisterDirectory",

"workdocs:RegisterDirectory",

"workdocs:AddUserToGroup",

"ec2:ImportInstance",

"ec2:DescribeImages",

"ec2:DescribeImageAttribute"

"ec2:CreateKeyPair",

"ec2:DescribeKeyPairs",

"ec2:ModifyImageAttribute",

"ec2:DescribeVpcs",

"ec2:DescribeSubnets",

"ec2:RunInstances",

"ec2:DescribeSecurityGroups",

"ec2:CreateTags",

"ec2:DescribeRouteTables",

"ec2:DescribeInternetGateways",

"ec2:CreateSecurityGroup",

"ec2:DescribeInstanceTypes",

"servicequotas:ListServices",

"servicequotas:GetRequestedServiceQuotaChange",

"servicequotas:ListTagsForResource",

"servicequotas:GetServiceQuota",

"servicequotas:GetAssociationForServiceQuotaTemplate",

"servicequotas:ListAWSDefaultServiceQuotas",

"servicequotas:ListServiceQuotas",

"servicequotas:GetAWSDefaultServiceQuota",

"servicequotas:GetServiceQuotaIncreaseRequestFromTemplate",

"servicequotas:ListServiceQuotaIncreaseRequestsInTemplate",

"servicequotas:ListRequestedServiceQuotaChangeHistory",

"servicequotas:ListRequestedServiceQuotaChangeHistoryByQuota",

"sts:DecodeAuthorizationMessage",

"ds:*",

"workspaces:*",

"iam:GetRole",

"iam:GetContextKeysForPrincipalPolicy",

"iam:SimulatePrincipalPolicy"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->