-

-

Intégrer XenApp et XenDesktop avec NetScaler Gateway

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Intégrer XenApp et XenDesktop avec NetScaler Gateway

Les serveurs StoreFront sont déployés et configurés pour gérer l’accès aux données et ressources publiées. Pour un accès distant, il est recommandé d’ajouter NetScaler Gateway devant StoreFront.

Remarque :

Pour obtenir la procédure détaillée de configuration de l’intégration de XenApp et XenDesktop avec NetScaler Gateway, consultez la documentation de StoreFront.

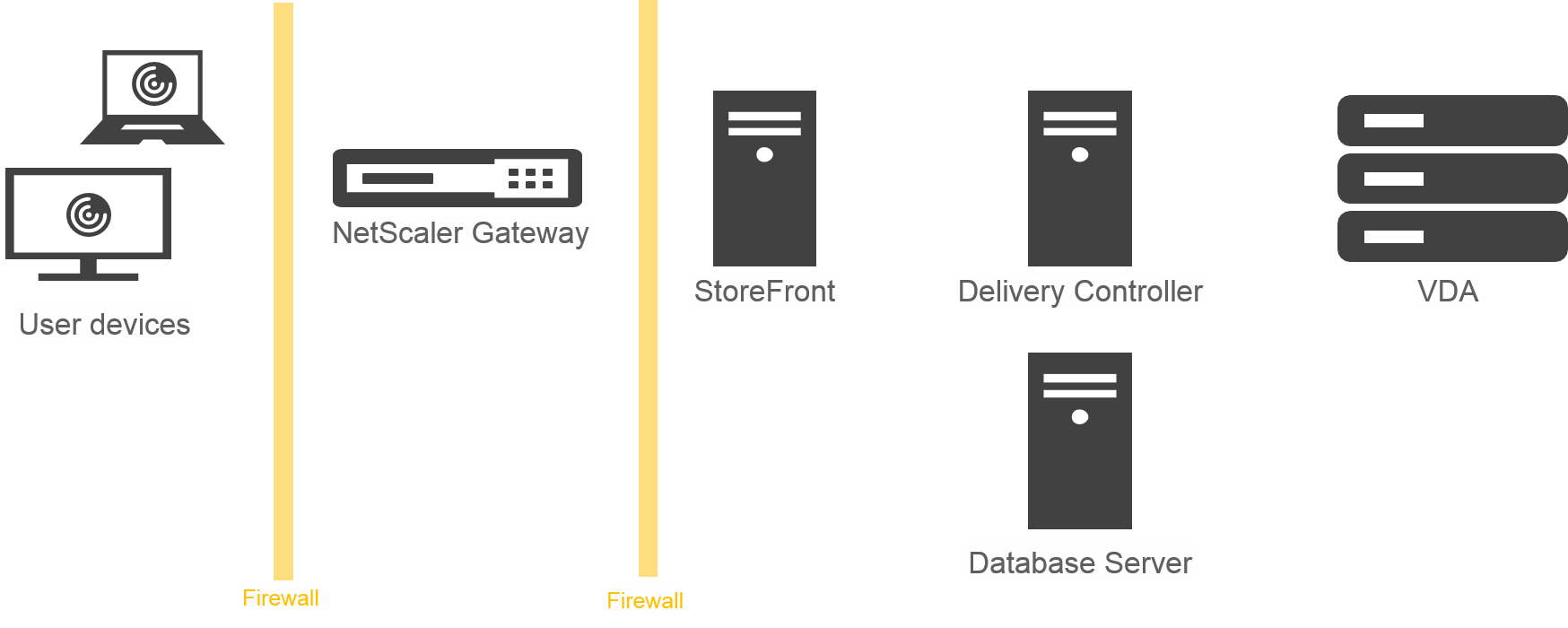

Le diagramme suivant illustre un exemple d’un déploiement de Citrix simplifié qui inclut NetScaler Gateway. NetScaler Gateway communique avec StoreFront pour protéger les applications et les données fournies par XenApp et XenDesktop. Les machines utilisateur exécutent Citrix Receiver pour créer une connexion sécurisée et accéder à leurs applications, postes de travail et fichiers.

Les utilisateurs se connectent et s’authentifient à l’aide de NetScaler Gateway. NetScaler Gateway est déployé et sécurisé dans la DMZ. L’authentification à deux facteurs est configurée. En fonction des informations d’identification qu’ils saisissent, les utilisateurs recevront les ressources et applications auxquelles ils sont autorisés à accéder. Les applications et les données sont sur des serveurs appropriés (non illustrés dans le diagramme). Séparez les serveurs utilisés pour des applications et des données sensibles.

Partager

Partager

Dans cet article

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.