Format der Datenexporte von Citrix Analytics für SIEM

Citrix Analytics for Security™ ermöglicht Ihnen die Integration mit Ihren Security Information and Event Management (SIEM)-Diensten. Diese Integration ermöglicht es Citrix Analytics for Security, Daten an Ihre SIEM-Dienste zu senden und hilft Ihnen, Einblicke in die Sicherheitsrisikoposition Ihrer Organisation zu gewinnen.

Derzeit können Sie Citrix Analytics for Security mit den folgenden SIEM-Diensten integrieren:

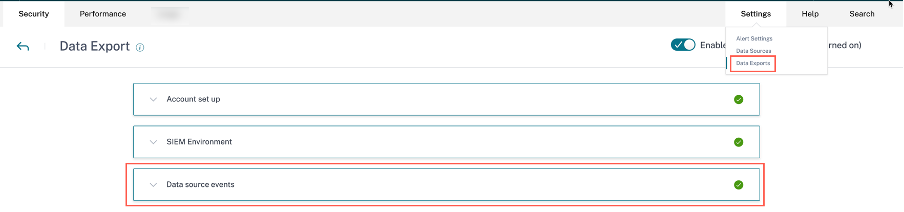

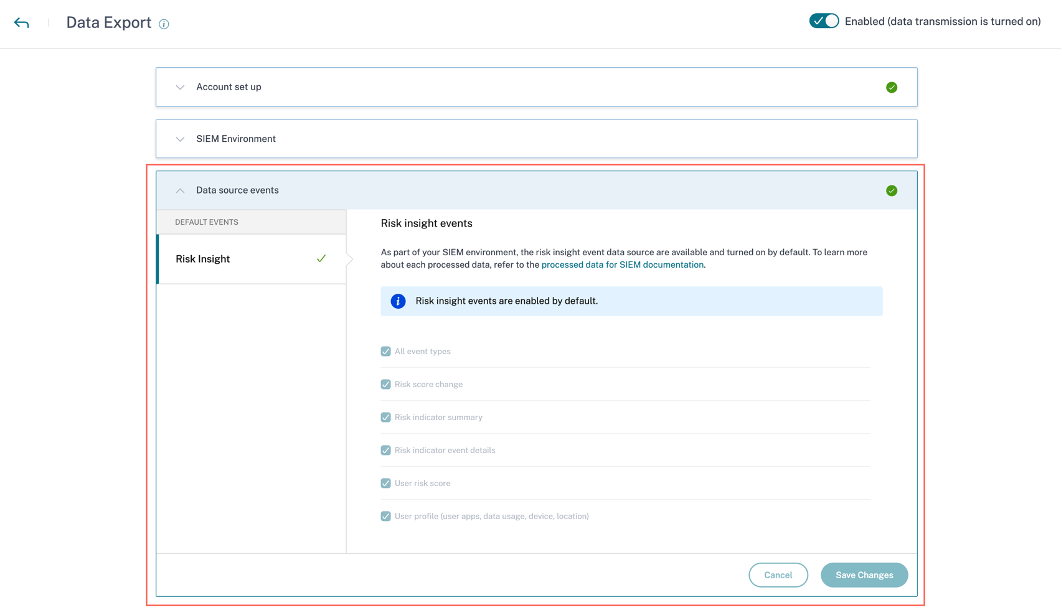

Die Option Datenexporte ist jetzt global unter Einstellungen verfügbar. Um die Datenquellenereignisse anzuzeigen, navigieren Sie zu Einstellungen > Datenexporte > Datenquellenereignisse.

Die von Citrix Analytics for Security an Ihren SIEM-Dienst gesendeten Risikoerkenntnisdaten sind von zwei Typen:

- Risikoerkenntnisereignisse (Standardexporte)

-

Datenquellenereignisse (Optionale Exporte)

Risikoerkenntnisdaten für SIEM

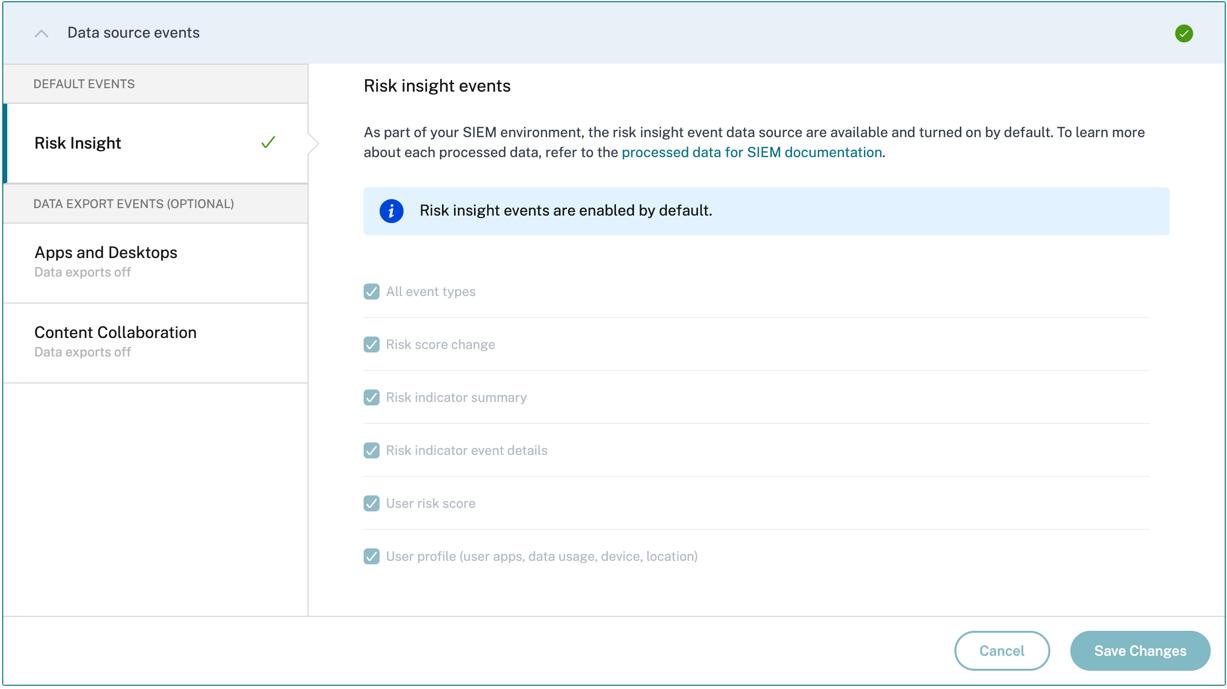

Sobald Sie die Kontokonfiguration und das SIEM-Setup abgeschlossen haben, beginnen Standarddatensätze (Risikoerkenntnisereignisse) in Ihre SIEM-Bereitstellung zu fließen. Datensätze für Risikoerkenntnisse umfassen Benutzer-Risikobewertungsereignisse, Benutzerprofilereignisse und Risikoindikatorwarnungen. Diese werden von den maschinellen Lernalgorithmen von Citrix Analytics und der Benutzerverhaltensanalyse generiert, indem Benutzerereignisse genutzt werden.

Die Risikoerkenntnisdatensätze eines Benutzers umfassen Folgendes:

- Änderung des Risikowerts: Zeigt eine Änderung des Risikowerts des Benutzers an. Wenn eine Änderung des Risikowerts eines Benutzers gleich oder größer als 3 ist und diese Änderung in irgendeiner Rate zunimmt oder um mehr als 10 % sinkt, werden die Daten an den SIEM-Dienst gesendet.

- Zusammenfassung des Risikoindikators: Die Details des für einen Benutzer ausgelösten Risikoindikators.

- Ereignisdetails des Risikoindikators: Die Benutzerereignisse, die mit einem Risikoindikator verbunden sind. Citrix Analytics sendet maximal 1000 Ereignisdetails für jedes Auftreten eines Risikoindikators an Ihren SIEM-Dienst. Diese Ereignisse werden in chronologischer Reihenfolge des Auftretens gesendet.

- Benutzer-Risikobewertungsereignis: Der aktuelle Risikowert eines Benutzers. Citrix Analytics for Security sendet diese Daten alle 12 Stunden an den SIEM-Dienst.

-

Benutzerprofil: Die Benutzerprofildaten können kategorisiert werden in:

- Benutzer-Apps: Die Anwendungen, die ein Benutzer gestartet und verwendet hat. Citrix Analytics for Security ruft diese Daten von Citrix Virtual Apps™ ab und sendet sie alle 12 Stunden an den SIEM-Dienst.

- Benutzergerät: Die Geräte, die einem Benutzer zugeordnet sind. Citrix Analytics for Security ruft diese Daten von Citrix Virtual Apps und Citrix Endpoint Management™ ab und sendet sie alle 12 Stunden an den SIEM-Dienst.

- Benutzerstandort: Die Stadt, in der ein Benutzer zuletzt erkannt wurde. Citrix Analytics for Security ruft diese Daten von Citrix Virtual Apps and Desktops™ und Citrix DaaS (ehemals Citrix Virtual Apps and Desktops Service) ab. Citrix Analytics for Security sendet diese Informationen alle 12 Stunden an Ihren SIEM-Dienst.

- Client-IP des Benutzers: Die Client-IP-Adresse des Benutzergeräts. Citrix Analytics for Security ruft diese Daten von Citrix Virtual Apps and Desktops und Citrix DaaS™ (ehemals Citrix Virtual Apps and Desktops Service) ab und sendet diese Informationen alle 12 Stunden an Ihren SIEM-Dienst.

Wenn Sie Datenquellenereignispräferenzen nur anzeigen, aber nicht konfigurieren können, verfügen Sie nicht über die erforderlichen Administratorberechtigungen. Weitere Informationen finden Sie unter Administratorrollen für Security Analytics verwalten.

Im folgenden Beispiel ist die Schaltfläche Änderungen speichern deaktiviert. Die Risikoerkenntnisereignisse sind standardmäßig aktiviert.

Schemadetails der Risikoerkenntnisereignisse

Der folgende Abschnitt beschreibt das Schema der von Citrix Analytics for Security generierten verarbeiteten Daten.

Hinweis

Die in den folgenden Schema-Beispielen gezeigten Feldwerte dienen nur zu Darstellungszwecken. Die tatsächlichen Feldwerte variieren je nach Benutzerprofil, Benutzerereignissen und dem Risikoindikator.

Die folgende Tabelle beschreibt die Feldnamen, die im Schema für alle Benutzerprofildaten, den Benutzer-Risikowert und die Risikowertänderung gemeinsam sind.

| Feldname | Beschreibung |

|---|---|

entity_id |

Die mit der Entität verknüpfte Identität. In diesem Fall ist die Entität der Benutzer. |

entity_type |

Die gefährdete Entität. In diesem Fall ist die Entität der Benutzer. |

event_type |

Der Typ der an Ihren SIEM-Dienst gesendeten Daten. Zum Beispiel: Benutzerstandort, Datennutzung des Benutzers oder Gerätezugriffsinformationen des Benutzers. |

tenant_id |

Die eindeutige Identität des Kunden. |

timestamp |

Datum und Uhrzeit der letzten Benutzeraktivität. |

version |

Die Schemaversion der verarbeiteten Daten. Die aktuelle Schemaversion ist 2. |

Schema der Benutzerprofildaten

Schema des Benutzerstandorts

{

"tenant_id": "demo_tenant", "entity_id": "demo_user", "entity_type": "user", "timestamp": "2021-02-10T15:00:00Z", "event_type": "userProfileLocation", "country": "India", "city": "Bengaluru", "cnt": 4, "version": 2

}

<!--NeedCopy-->

Feldbeschreibung für den Benutzerstandort

| Feldname | Beschreibung |

|---|---|

event_type |

Der Typ der an den SIEM-Dienst gesendeten Daten. In diesem Fall ist der Ereignistyp der Standort des Benutzers. |

country |

Das Land, von dem aus sich der Benutzer angemeldet hat. |

city |

Die Stadt, von der aus sich der Benutzer angemeldet hat. |

cnt |

Die Häufigkeit, mit der der Standort in den letzten 12 Stunden aufgerufen wurde. |

Schema der Client-IP des Benutzers

{

"client_ip": "149.147.136.10",

"cnt": 3,

"entity_id": "r2_up_user_1",

"entity_type": "user",

"event_type": "userProfileClientIps",

"tenant_id": "xaxddaily1",

"timestamp": "2023-09-18T10:45:00Z",

"version": 2

}

<!--NeedCopy-->

Feldbeschreibung für Client-IP

| Feldname | Beschreibung |

|---|---|

client_ip |

Die IP-Adresse des Benutzergeräts. |

cnt |

Die Häufigkeit, mit der der Benutzer in den letzten 12 Stunden auf das Gerät zugegriffen hat. |

entity_id |

Die mit der Entität verknüpfte Identität. In diesem Fall ist die Entität der Benutzer. |

entity_type |

Die gefährdete Entität. In diesem Fall ist der Ereignistyp die Client-IP des Benutzers. |

event_type |

Der Typ der an Ihren SIEM-Dienst gesendeten Daten. Zum Beispiel: der Standort des Benutzers, die Datennutzung des Benutzers oder die Gerätezugriffsinformationen des Benutzers. |

tenant_id |

Die eindeutige Identität des Kunden. |

timestamp |

Datum und Uhrzeit der letzten Benutzeraktivität. |

version |

Die Schemaversion der verarbeiteten Daten. Die aktuelle Schemaversion ist 2. |

Schema der Benutzerdatennutzung

{

"data_usage_bytes": 87555255, "deleted_file_cnt": 0, "downloaded_bytes": 87555255, "downloaded_file_cnt": 5, "entity_id": "demo@demo.com", "entity_type": "user", "event_type": "userProfileUsage", "shared_file_cnt": 0, "tenant_id": "demo_tenant", "timestamp": "2021-02-10T21:00:00Z", "uploaded_bytes": 0, "uploaded_file_cnt": 0, "version": 2

}

<!--NeedCopy-->

Feldbeschreibung für die Benutzerdatennutzung

| Feldname | Beschreibung |

|---|---|

data_usage_bytes |

Die vom Benutzer verwendete Datenmenge (in Bytes). Es ist die Summe des heruntergeladenen und hochgeladenen Volumens für einen Benutzer. |

deleted_file_cnt |

Die Anzahl der vom Benutzer gelöschten Dateien. |

downloaded_bytes |

Die vom Benutzer heruntergeladene Datenmenge. |

downloaded_file_count |

Die Anzahl der vom Benutzer heruntergeladenen Dateien. |

event_type |

Der Typ der an den SIEM-Dienst gesendeten Daten. In diesem Fall ist der Ereignistyp das Nutzungsprofil des Benutzers. |

shared_file_count |

Die Anzahl der vom Benutzer freigegebenen Dateien. |

uploaded_bytes |

Die vom Benutzer hochgeladene Datenmenge. |

uploaded_file_cnt |

Die Anzahl der vom Benutzer hochgeladenen Dateien. |

Schema des Benutzergeräts

{

"cnt": 2, "device": "user1612978536 (Windows)", "entity_id": "demo", "entity_type": "user", "event_type": "userProfileDevice", "tenant_id": "demo_tenant", "timestamp": "2021-02-10T21:00:00Z", "version": 2

}

<!--NeedCopy-->

Feldbeschreibung für das Benutzergerät.

| Feldname | Beschreibung |

|---|---|

cnt |

Die Häufigkeit, mit der auf das Gerät in den letzten 12 Stunden zugegriffen wurde. |

device |

Der Name des Geräts. |

event_type |

Der Typ der an den SIEM-Dienst gesendeten Daten. In diesem Fall ist der Ereignistyp die Gerätezugriffsinformationen des Benutzers. |

Schema der Benutzer-App

{

"tenant_id": "demo_tenant", "entity_id": "demo", "entity_type": "user", "timestamp": "2021-02-10T21:00:00Z", "event_type": "userProfileApp", "version": 2, "session_domain": "99e38d488136f62f828d4823edd120b4f32d724396a7410e6dd1b0", "user_samaccountname": "testnameeikragz779", "app": "Chromeeikragz779", "cnt": 189

}

<!--NeedCopy-->

Feldbeschreibung für die Benutzer-App.

| Feldname | Beschreibung |

|---|---|

event_type |

Der Typ der an den SIEM-Dienst gesendeten Daten. In diesem Fall ist der Ereignistyp die Gerätezugriffsinformationen des Benutzers. |

session_domain |

Die ID der Sitzung, bei der sich der Benutzer angemeldet hat. |

user_samaccountname |

Der Anmeldename für Clients und Server einer früheren Windows-Version wie Windows NT 4.0, Windows 95, Windows 98 und LAN Manager. Dieser Name wird verwendet, um sich bei Citrix StoreFront anzumelden und sich auch bei einem Remote-Windows-Computer anzumelden. |

app |

Der Name der vom Benutzer aufgerufenen Anwendung. |

cnt |

Die Häufigkeit, mit der auf die Anwendung in den letzten 12 Stunden zugegriffen wurde. |

Schema des Benutzer-Risikowerts

{

"cur_riskscore": 7, "entity_id": "demo", "entity_type": "user", "event_type": "userProfileRiskscore", "last_update_timestamp": "2021-01-21T16:14:29Z", "tenant_id": "demo_tenant", "timestamp": "2021-02-10T20:45:00Z", "version": 2

}

<!--NeedCopy-->

Feldbeschreibung für den Benutzer-Risikowert.

| Feldname | Beschreibung |

|---|---|

cur_riskscore |

Der dem Benutzer zugewiesene aktuelle Risikowert. Der Risikowert variiert von 0 bis 100, abhängig von der mit der Benutzeraktivität verbundenen Bedrohungsintensität. |

event_type |

Der Typ der an den SIEM-Dienst gesendeten Daten. In diesem Fall ist der Ereignistyp der Risikowert des Benutzers. |

last_update_timestamp |

Der Zeitpunkt, zu dem der Risikowert für einen Benutzer zuletzt aktualisiert wurde. |

timestamp |

Der Zeitpunkt, zu dem das Benutzer-Risikowert-Ereignis erfasst und an Ihren SIEM-Dienst gesendet wird. Dieses Ereignis wird alle 12 Stunden an Ihren SIEM-Dienst gesendet. |

Schema der Risikowertänderung

Beispiel 1:

{

"alert_message": "Large risk score drop percent since last check", "alert_type": "riskscore_large_drop_pct", "alert_value": -21.73913, "cur_riskscore": 18, "entity_id": "demo_user", "entity_type": "user", "event_type": "riskScoreChange", "tenant_id": "demo_tenant", "timestamp": "2021-02-11T05:45:00Z", "version": 2

}

<!--NeedCopy-->

Beispiel 2:

{

"alert_message": "Risk score increase since last check", "alert_type": "riskscore_increase", "alert_value": 39.0, "cur_riskscore": 76, "entity_id": "demo_user", "entity_type": "user", "event_type": "riskScoreChange", "tenant_id": "demo_tenant", "timestamp": "2021-02-11T03:45:00Z", "version": 2

}

<!--NeedCopy-->

Feldbeschreibung für die Risikowertänderung.

| Feldname | Beschreibung |

|---|---|

alert_message |

Die für die Risikowertänderung angezeigte Meldung. |

alert_type |

Zeigt an, ob die Warnung für eine Erhöhung des Risikowerts oder einen signifikanten Rückgang des Risikowertprozentsatzes gilt. Wenn eine Änderung des Risikowerts eines Benutzers gleich oder größer als drei ist und diese Änderung in irgendeiner Rate zunimmt oder um mehr als 10 % sinkt, werden die Daten an den SIEM-Dienst gesendet. |

alert_value |

Ein numerischer Wert, der der Risikowertänderung zugewiesen wird. Die Risikowertänderung ist die Differenz zwischen dem aktuellen Risikowert und dem vorherigen Risikowert für einen Benutzer. Der Warnwert variiert von -100 bis 100. |

cur_riskscore |

Der dem Benutzer zugewiesene aktuelle Risikowert. Der Risikowert variiert von 0 bis 100, abhängig von der mit der Benutzeraktivität verbundenen Bedrohungsintensität. |

event_type |

Der Typ der an den SIEM-Dienst gesendeten Daten. In diesem Fall ist der Ereignistyp die Änderung des Risikowerts des Benutzers. |

timestamp |

Datum und Uhrzeit, zu der die letzte Änderung des Risikowerts für den Benutzer erkannt wurde. |

Schema des Risikoindikators

Das Schema des Risikoindikators besteht aus zwei Teilen: dem Indikator-Zusammenfassungsschema und dem Indikator-Ereignisdetails-Schema. Basierend auf dem Risikoindikator ändern sich die Felder und ihre Werte im Schema entsprechend.

Die folgende Tabelle beschreibt die Feldnamen, die in allen Indikator-Zusammenfassungsschemata gemeinsam sind.

| Feldname | Beschreibung |

|---|---|

data source |

Die Produkte, die Daten an Citrix Analytics for Security senden. Zum Beispiel: Citrix Secure Private Access™, Citrix Gateway und Citrix Apps and Desktops. |

data_source_id |

Die ID, die einer Datenquelle zugeordnet ist. ID 1 = Citrix Gateway, ID 2 = Citrix Endpoint Management, ID 3 = Citrix Apps and Desktops, ID 4 = Citrix Secure Private Access |

entity_type |

Die gefährdete Entität. Es kann ein Benutzer sein. |

entity_id |

Die ID, die der gefährdeten Entität zugeordnet ist. |

event_type |

Der Typ der an den SIEM-Dienst gesendeten Daten. In diesem Fall ist der Ereignistyp die Zusammenfassung des Risikoindikators. |

indicator_category |

Zeigt die Kategorien von Risikoindikatoren an. Die Risikoindikatoren werden in eine der Risikokategorien gruppiert: kompromittierter Endpunkt, kompromittierte Benutzer, Datenexfiltration oder Insider-Bedrohungen. |

indicator_id |

Die eindeutige ID, die dem Risikoindikator zugeordnet ist. |

indicator_category_id |

Die ID, die einer Risikoindikatorkategorie zugeordnet ist. ID 1 = Datenexfiltration, ID 2 = Insider-Bedrohungen, ID 3 = Kompromittierte Benutzer, ID 4 = Kompromittierter Endpunkt |

indicator_name |

Der Name des Risikoindikators. Für einen benutzerdefinierten Risikoindikator wird dieser Name bei der Erstellung des Indikators definiert. |

indicator_type |

Zeigt an, ob der Risikoindikator Standard (eingebaut) oder benutzerdefiniert ist. |

indicator_uuid |

Die eindeutige ID, die der Risikoindikatorinstanz zugeordnet ist. |

indicator_vector_name |

Zeigt den mit einem Risikoindikator verbundenen Risikovektor an. Die Risikovektoren sind Gerätebasierte Risikoindikatoren, Standortbasierte Risikoindikatoren, Anmeldefehlerbasierte Risikoindikatoren, IP-basierte Risikoindikatoren, Datenbasierte Risikoindikatoren, Dateibasierte Risikoindikatoren und Andere Risikoindikatoren. |

indicator_vector_id |

Die ID, die einem Risikovektor zugeordnet ist. ID 1 = Gerätebasierte Risikoindikatoren, ID 2 = Standortbasierte Risikoindikatoren, ID 3 = Anmeldefehlerbasierte Risikoindikatoren, ID 4 = IP-basierte Risikoindikatoren, ID 5 = Datenbasierte Risikoindikatoren, ID 6 = Dateibasierte Risikoindikatoren, ID 7 = Andere Risikoindikatoren und ID 999 = Nicht verfügbar |

occurrence_details |

Die Details zur Auslösebedingung des Risikoindikators. |

risk_probability |

Zeigt die Wahrscheinlichkeit des mit dem Benutzerereignis verbundenen Risikos an. Der Wert variiert von 0 bis 1,0. Für einen benutzerdefinierten Risikoindikator ist die risk_probability immer 1,0, da es sich um einen richtlinienbasierten Indikator handelt. |

severity |

Zeigt die Schwere des Risikos an. Es kann niedrig, mittel oder hoch sein. |

tenant_id |

Die eindeutige Identität des Kunden. |

timestamp |

Datum und Uhrzeit, zu der der Risikoindikator ausgelöst wird. |

ui_link |

Der Link zur Benutzer-Timeline-Ansicht in der Citrix Analytics-Benutzeroberfläche. |

observation_start_time |

Der Zeitpunkt, ab dem Citrix Analytics die Benutzeraktivität bis zum Zeitstempel überwacht. Wenn in diesem Zeitraum ein anomales Verhalten erkannt wird, wird ein Risikoindikator ausgelöst. |

Die folgende Tabelle beschreibt die Feldnamen, die in allen Indikator-Ereignisdetails-Schemata gemeinsam sind.

| Feldname | Beschreibung |

|---|---|

data_source_id |

Die ID, die einer Datenquelle zugeordnet ist. ID 1 = Citrix Gateway, ID 2 = Citrix Endpoint Management, ID 3 = Citrix Apps and Desktops, ID 4 = Citrix Secure Private Access |

indicator_category_id |

Die ID, die einer Risikoindikatorkategorie zugeordnet ist. ID 1 = Datenexfiltration, ID 2 = Insider-Bedrohungen, ID 3 = Kompromittierte Benutzer, ID 4 = Kompromittierter Endpunkt |

entity_id |

Die ID, die der gefährdeten Entität zugeordnet ist. |

entity_type |

Die gefährdete Entität. Es kann ein Benutzer sein. |

event_type |

Der Typ der an den SIEM-Dienst gesendeten Daten. In diesem Fall ist der Ereignistyp die Details des Risikoindikatorereignisses. |

indicator_id |

Die eindeutige ID, die dem Risikoindikator zugeordnet ist. |

indicator_uuid |

Die eindeutige ID, die der Risikoindikatorinstanz zugeordnet ist. |

indicator_vector_name |

Zeigt den mit einem Risikoindikator verbundenen Risikovektor an. Die Risikovektoren sind Gerätebasierte Risikoindikatoren, Standortbasierte Risikoindikatoren, Anmeldefehlerbasierte Risikoindikatoren, IP-basierte Risikoindikatoren, Datenbasierte Risikoindikatoren, Dateibasierte Risikoindikatoren und Andere Risikoindikatoren. |

indicator_vector_id |

Die ID, die einem Risikovektor zugeordnet ist. ID 1 = Gerätebasierte Risikoindikatoren, ID 2 = Standortbasierte Risikoindikatoren, ID 3 = Anmeldefehlerbasierte Risikoindikatoren, ID 4 = IP-basierte Risikoindikatoren, ID 5 = Datenbasierte Risikoindikatoren, ID 6 = Dateibasierte Risikoindikatoren, ID 7 = Andere Risikoindikatoren und ID 999 = Nicht verfügbar |

tenant_id |

Die eindeutige Identität des Kunden. |

timestamp |

Datum und Uhrzeit, zu der der Risikoindikator ausgelöst wird. |

version |

Die Schemaversion der verarbeiteten Daten. Die aktuelle Schemaversion ist 2. |

client_ip |

Die IP-Adresse des Benutzergeräts. |

Hinweis

Wenn ein Feldwert vom Typ Integer nicht verfügbar ist, wird der Wert -999 zugewiesen. Zum Beispiel:

"latitude": -999,"longitude": -999.Wenn ein Feldwert vom Typ String nicht verfügbar ist, wird der Wert NA zugewiesen. Zum Beispiel:

"city": "NA","region": "NA".

Schema der Risikoindikatoren für Citrix Secure Private Access

Schema des Risikoindikators “Versuch, auf eine Blacklist-URL zuzugreifen”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": 401,

"indicator_uuid": "8f2a39bd-c7c2-5555-a86a-5cfe5b64dfef",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-15T10:59:58Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Insider threats",

"indicator_name": "Attempt to access blacklisted URL",

"severity": "low",

"data_source": "Citrix Secure Private Access",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2018-03-15T10:44:59Z",

"relevant_event_type": "Blacklisted External Resource Access"

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": 401,

"indicator_uuid": "c421f3f8-33d8-59b9-ad47-715b9d4f65f4",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-15T10:57:21Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"domain_name": "googleads.g.doubleclick.net",

"executed_action": "blocked",

"reason_for_action": "URL Category match",

"client_ip": "157.xx.xxx.xxx"

}

<!--NeedCopy-->

Die folgende Tabelle beschreibt die Feldnamen, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für den Versuch sind, auf eine Blacklist-URL zuzugreifen.

| Feldname | Beschreibung |

|---|---|

observation_start_time |

Der Zeitpunkt, ab dem Citrix Analytics die Benutzeraktivität bis zum Zeitstempel überwacht. Wenn in diesem Zeitraum ein anomales Verhalten erkannt wird, wird ein Risikoindikator ausgelöst. |

executed_action |

Die auf die Blacklist-URL angewendete Aktion. Die Aktion umfasst Zulassen und Blockieren. |

reason_for_action |

Der Grund für die Anwendung der Aktion für die URL. |

Schema des Risikoindikators “Exzessive Daten-Downloads”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": 403,

"indicator_uuid": "67d21b81-a89a-531e-af0b-c5688c2e9d40",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:59:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Insider threats",

"indicator_name": "Excessive data download",

"severity": "low",

"data_source": "Citrix Secure Private Access",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2018-03-16T10:00:00Z",

"data_volume_in_bytes": 24000,

"relevant_event_type": "External Resource Access"

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": 403,

"indicator_uuid": "67d21b81-a89a-531e-af0b-c5688c2e9d40",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:30:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"domain_name": "www.facebook.com",

"client_ip": "157.xx.xxx.xxx",

"downloaded_bytes": 24000

}

<!--NeedCopy-->

Die folgende Tabelle beschreibt die Feldnamen, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für exzessive Daten-Downloads sind.

| Feldname | Beschreibung |

|---|---|

observation_start_time |

Der Zeitpunkt, ab dem Citrix Analytics die Benutzeraktivität bis zum Zeitstempel überwacht. Wenn in diesem Zeitraum ein anomales Verhalten erkannt wird, wird ein Risikoindikator ausgelöst. |

data_volume_in_bytes |

Die Menge der heruntergeladenen Daten in Bytes. |

relevant_event_type |

Zeigt den Typ des Benutzerereignisses an. |

domain_name |

Der Name der Domäne, von der Daten heruntergeladen werden. |

downloaded_bytes |

Die Menge der heruntergeladenen Daten in Bytes. |

Schema des Risikoindikators “Ungewöhnliches Upload-Volumen”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": 402,

"indicator_uuid": "4f2a249c-9d05-5409-9c5f-f4c764f50e67",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:59:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Insider threats",

"indicator_name": "Unusual upload volume",

"severity": "low",

"data_source": "Citrix Secure Private Access",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2018-03-16T10:00:00Z",

"data_volume_in_bytes": 24000,

"relevant_event_type": "External Resource Access"

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": 402,

"indicator_uuid": "c6abf40c-9b62-5db4-84bc-5b2cd2c0ca5f",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:30:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"domain_name": "www.facebook.com",

"client_ip": "157.xx.xxx.xxx",

"uploaded_bytes": 24000

}

<!--NeedCopy-->

Die folgende Tabelle beschreibt die Feldnamen, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für ungewöhnliches Upload-Volumen sind.

| Feldnamen | Beschreibung |

|---|---|

observation_start_time |

Der Zeitpunkt, ab dem Citrix Analytics die Benutzeraktivität bis zum Zeitstempel überwacht. Wenn in diesem Zeitraum ein anomales Verhalten erkannt wird, wird ein Risikoindikator ausgelöst. |

data_volume_in_bytes |

Die Menge der hochgeladenen Daten in Bytes. |

relevant_event_type |

Zeigt den Typ des Benutzerereignisses an. |

domain_name |

Der Name der Domäne, in die die Daten hochgeladen werden. |

uploaded_bytes |

Die Menge der hochgeladenen Daten in Bytes. |

Schema der Risikoindikatoren für Citrix Endpoint Management

Schema der Indikatoren “Jailbroken oder gerootetes Gerät erkannt”

Indikator-Zusammenfassungsschema

{

"data_source": "Citrix Endpoint Management",

"data_source_id": 2,

"indicator_id": 200,

"indicator_name": "Jailbroken / Rooted Device Detected",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised endpoints",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_type": "builtin",

"indicator_uuid": "aa872f86-a991-4219-ad01-2a070b6e633d",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-13T17:49:05Z",

"ui_link": "https://analytics.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"indicator_id": 200,

"client_ip": "122.xx.xx.xxx",

"data_source_id": 2,

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_uuid": "9aaaa9e1-39ad-4daf-ae8b-2fa2caa60732",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-09T17:50:35Z",

"version": 2

}

<!--NeedCopy-->

Gerät mit Blacklist-Apps erkannt

Indikator-Zusammenfassungsschema

{

"data_source": "Citrix Endpoint Management",

"data_source_id": 2,

"indicator_id": 201,

"indicator_name": "Device with Blacklisted Apps Detected",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised endpoints",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_type": "builtin",

"indicator_uuid": "3ff7bd54-4319-46b6-8b98-58a9a50ae9a7",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-13T17:49:23Z",

"ui_link": "https://analytics.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"indicator_id": 201,

"client_ip": "122.xx.xx.xxx",

"data_source_id": 2,

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_uuid": "743cd13a-2596-4323-8da9-1ac279232894",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-09T17:50:39Z",

"version": 2

}

<!--NeedCopy-->

Nicht verwaltetes Gerät erkannt

Indikator-Zusammenfassungsschema

{

"data_source": "Citrix Endpoint Management",

"data_source_id": 2,

"indicator_id": 203,

"indicator_name": "Unmanaged Device Detected",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised endpoints",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_type": "builtin",

"indicator_uuid": "e28b8186-496b-44ff-9ddc-ae50e87bd757",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-13T12:56:30Z",

"ui_link": "https://analytics.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"indicator_id": 203,

"client_ip": "127.xx.xx.xxx",

"data_source_id": 2,

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_uuid": "dd280122-04f2-42b4-b9fc-92a715c907a0",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-09T18:41:30Z",

"version": 2

}

<!--NeedCopy-->

Schema der Risikoindikatoren für Citrix Gateway

Schema des Risikoindikators “EPA-Scanfehler”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": 100,

"indicator_uuid": "3c17454c-86f5-588a-a4ac-0342693d8a70",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "EPA scan failure",

"severity": "low",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"event_description": "Post auth failed, no quarantine",

"observation_start_time": "2017-12-21T07:00:00Z",

"relevant_event_type": "EPA Scan Failure at Logon"

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": 100,

"indicator_uuid": "3c17454c-86f5-588a-a4ac-0342693d8a70",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:12:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"event_description": "Post auth failed, no quarantine",

"gateway_domain_name": "10.102.xx.xx",

"gateway_ip": "56.xx.xxx.xx",

"policy_name": "postauth_act_1",

"client_ip": "210.91.xx.xxx",

"country": "United States",

"city": "San Jose",

"region": "California",

"cs_vserver_name": "demo_vserver",

"device_os": "Windows OS",

"security_expression": "CLIENT.OS(Win12) EXISTS",

"vpn_vserver_name": "demo_vpn_vserver",

"vserver_fqdn": "10.xxx.xx.xx"

}

<!--NeedCopy-->

Die Tabelle beschreibt die Feldnamen, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für den Risikoindikator “EPA-Scanfehler” sind.

| Feldnamen | Beschreibung |

|---|---|

event_description |

Beschreibt die Gründe für den EPA-Scanfehler, wie z. B. fehlgeschlagene Post-Authentifizierung und keine Quarantänegruppe. |

relevant_event_type |

Zeigt den Typ des EPA-Scanfehlerereignisses an. |

gateway_domain_name |

Der Domänenname von Citrix Gateway. |

gateway_ip |

Die IP-Adresse von Citrix Gateway. |

policy_name |

Der auf dem Citrix Gateway konfigurierte EPA-Scanrichtlinienname. |

country |

Das Land, aus dem die Benutzeraktivität erkannt wurde. |

city |

Die Stadt, aus der die Benutzeraktivität erkannt wurde. |

region |

Die Region, aus der die Benutzeraktivität erkannt wurde. |

cs_vserver_name |

Der Name des Content Switch Virtual Servers. |

device_os |

Das Betriebssystem des Benutzergeräts. |

security_expression |

Der auf dem Citrix Gateway konfigurierte Sicherheitsausdruck. |

vpn_vserver_name |

Der Name des Citrix Gateway Virtual Servers. |

vserver_fqdn |

Der FQDN des Citrix Gateway Virtual Servers. |

Schema des Risikoindikators “Exzessive Authentifizierungsfehler”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": 101,

"indicator_uuid": "4bc0f759-93e0-5eea-9967-ed69de9dd09a",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Excessive authentication failures",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2017-12-21T07:00:00Z",

"relevant_event_type": "Logon Failure"

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": 101,

"indicator_uuid": "a391cd1a-d298-57c3-a17b-01f159b26b99",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:10:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo-user",

"version": 2,

"event_description": "Bad (format) password passed to nsaaad",

"authentication_stage": "Secondary",

"authentication_type": "LDAP",

"auth_server_ip": "10.xxx.x.xx",

"client_ip": "24.xxx.xxx.xx",

"gateway_ip": "24.xxx.xxx.xx",

"vserver_fqdn": "demo-fqdn.citrix.com",

"vpn_vserver_name": "demo_vpn_vserver",

"cs_vserver_name": "demo_cs_vserver",

"gateway_domain_name": "xyz",

"country": "United States",

"region": "California",

"city": "San Jose",

"nth_failure": 5

}

<!--NeedCopy-->

Die folgende Tabelle beschreibt die Feldnamen, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für exzessive Authentifizierungsfehler sind.

| Feldnamen | Beschreibung |

|---|---|

relevant_event_type |

Zeigt den Ereignistyp an, z. B. Anmeldefehler. |

event_description |

Beschreibt den Grund für das Ereignis des exzessiven Authentifizierungsfehlers, z. B. ein falsches Passwort. |

authentication_stage |

Zeigt an, ob die Authentifizierungsphase primär, sekundär oder tertiär ist. |

authentication_type |

Zeigt die Authentifizierungstypen an, z. B. LDAP, Lokal oder OAuth. |

auth_server_ip |

Die IP-Adresse des Authentifizierungsservers. |

gateway_domain_name |

Der Domänenname von Citrix Gateway. |

gateway_ip |

Die IP-Adresse von Citrix Gateway. |

cs_vserver_name |

Der Name des Content Switch Virtual Servers. |

vpn_vserver_name |

Der Name des Citrix Gateway Virtual Servers. |

vserver_fqdn |

Der FQDN des Citrix Gateway Virtual Servers. |

nth_failure |

Die Häufigkeit, mit der die Benutzerauthentifizierung fehlgeschlagen ist. |

country |

Das Land, aus dem die Benutzeraktivität erkannt wurde. |

city |

Die Stadt, aus der die Benutzeraktivität erkannt wurde. |

region |

Die Region, aus der die Benutzeraktivität erkannt wurde. |

Risikoindikator “Unmögliche Reise”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": "111",

"indicator_uuid": "83d68a6d-6588-5b77-9118-8a9e6a5b462b",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 1,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Impossible travel",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Impossible travel",

"distance": 7480.44718,

"observation_start_time": "2020-06-06T12:00:00Z",

"historical_logon_locations": "[{\"country\":\"United States\",\"region\":\"Florida\",\"city\":\"Miami\",\"latitude\":25.7617,\"longitude\":-80.191,\"count\":28},{\"country\":\"United States\",\"latitude\":37.0902,\"longitude\":-95.7129,\"count\":2}]",

"historical_observation_period_in_days": 30

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": "111",

"indicator_uuid": "83d68a6d-6588-5b77-9118-8a9e6a5b462b",

"pair_id": 2,

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 1,

"timestamp": "2020-06-06T05:05:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"client_ip": "95.xxx.xx.xx",

"ip_organization": "global telecom ltd",

"ip_routing_type": "mobile gateway",

"country": "Norway",

"region": "Oslo",

"city": "Oslo",

"latitude": 59.9139,

"longitude": 10.7522,

"device_os": "Linux OS",

"device_browser": "Chrome 62.0.3202.94"

}

<!--NeedCopy-->

Die folgende Tabelle beschreibt die Feldnamen, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für “Unmögliche Reise” sind.

| Feldname | Beschreibung |

|---|---|

distance |

Die Entfernung (km) zwischen den Ereignissen, die mit einer unmöglichen Reise verbunden sind. |

historical_logon_locations |

Die Standorte, auf die der Benutzer zugegriffen hat, und die Häufigkeit, mit der auf jeden Standort während des Beobachtungszeitraums zugegriffen wurde. |

historical_observation_period_in_days |

Jeder Standort wird 30 Tage lang überwacht. |

relevant_event_type |

Zeigt den Ereignistyp an, z. B. Anmeldung. |

observation_start_time |

Der Zeitpunkt, ab dem Citrix Analytics die Benutzeraktivität bis zum Zeitstempel überwacht. Wenn in diesem Zeitraum ein anomales Verhalten erkannt wird, wird ein Risikoindikator ausgelöst. |

country |

Das Land, von dem aus sich der Benutzer angemeldet hat. |

city |

Die Stadt, von der aus sich der Benutzer angemeldet hat. |

region |

Zeigt die Region an, von der aus sich der Benutzer angemeldet hat. |

latitude |

Zeigt den Breitengrad des Standorts an, von dem aus sich der Benutzer angemeldet hat. |

longitude |

Zeigt den Längengrad des Standorts an, von dem aus sich der Benutzer angemeldet hat. |

device_browser |

Der vom Benutzer verwendete Webbrowser. |

device_os |

Das Betriebssystem des Benutzergeräts. |

ip_organization |

Registrierende Organisation der Client-IP-Adresse |

ip_routing_type |

Client-IP-Routing-Typ |

Schema des Risikoindikators “Anmeldung von verdächtiger IP”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": 102,

"indicator_uuid": "0100e910-561a-5ff3-b2a8-fc556d199ba5",

"indicator_category_id": 3,

"indicator_vector": {

"name": "IP-Based Risk Indicators",

"id": 4 },

"data_source_id": 1,

"timestamp": "2019-10-10T10:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 0.91,

"indicator_category": "Compromised users",

"indicator_name": "Logon from suspicious IP",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Logon",

"client_ip": "1.0.xxx.xx",

"observation_start_time": "2019-10-10T10:00:00Z",

"suspicion_reasons": "brute_force|external_threat"

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": 102,

"indicator_uuid": "4ba77b6c-bac0-5ad0-9b4a-c459a3e2ec33",

"indicator_category_id": 3,

"indicator_vector": {

"name": "IP-Based Risk Indicators",

"id": 4 },

"data_source_id": 1,

"timestamp": "2019-10-10T10:11:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"suspicion_reasons": "external_threat",

"gateway_ip": "gIP1",

"client_ip": "128.0.xxx.xxx",

"country": "Sweden",

"city": "Stockholm",

"region": "Stockholm",

"webroot_reputation": 14,

"webroot_threat_categories": "Windows Exploits|Botnets|Proxy",

"device_os": "Windows OS",

"device_browser": "Chrome"

}

<!--NeedCopy-->

Die folgende Tabelle beschreibt die Feldnamen, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für die Anmeldung von einer verdächtigen IP sind.

| Feldname | Beschreibung |

|---|---|

suspicious_reasons |

Der Grund, warum die IP-Adresse als verdächtig eingestuft wird. |

webroot_reputation |

Der IP-Reputationsindex, der vom Threat-Intelligence-Anbieter Webroot bereitgestellt wird. |

webroot_threat_categories |

Die Bedrohungskategorie, die für die verdächtige IP vom Threat-Intelligence-Anbieter Webroot identifiziert wurde. |

device_os |

Das Betriebssystem des Benutzergeräts. |

device_browser |

Der verwendete Webbrowser. |

country |

Das Land, aus dem die Benutzeraktivität erkannt wurde. |

city |

Die Stadt, aus der die Benutzeraktivität erkannt wurde. |

region |

Die Region, aus der die Benutzeraktivität erkannt wurde. |

Schema des Risikoindikators “Ungewöhnlicher Authentifizierungsfehler”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": 109,

"indicator_uuid": "dc0174c9-247a-5e48-a2ab-d5f92cd83d0f",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2020-04-01T06:44:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Unusual authentication failure",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Logon Failure",

"observation_start_time": "2020-04-01T05:45:00Z"

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": 109,

"indicator_uuid": "ef4b9830-39d6-5b41-bdf3-84873a77ea9a",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2020-04-01T06:42:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"event_description": "Success",

"authentication_stage": "Secondary",

"authentication_type": "LDAP",

"client_ip": "99.xxx.xx.xx",

"country": "United States",

"city": "San Jose",

"region": "California",

"device_os": "Windows OS ",

"device_browser": "Chrome",

"is_risky": "false"

}

<!--NeedCopy-->

Die folgende Tabelle beschreibt die Feldnamen, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für ungewöhnliche Authentifizierungsfehler sind.

| Feldnamen | Beschreibung |

|---|---|

relevant_event_type |

Zeigt den Ereignistyp an, z. B. Anmeldefehler. |

event_description |

Zeigt an, ob die Anmeldung erfolgreich oder nicht erfolgreich war. |

authentication_stage |

Zeigt an, ob die Authentifizierungsphase primär, sekundär oder tertiär ist. |

authentication_type |

Zeigt die Authentifizierungstypen an, z. B. LDAP, Lokal oder OAuth. |

is_risky |

Bei einer erfolgreichen Anmeldung ist der Wert von is_risky false. Bei einer nicht erfolgreichen Anmeldung ist der Wert von is_risky true. |

device_os |

Das Betriebssystem des Benutzergeräts. |

device_browser |

Der vom Benutzer verwendete Webbrowser. |

country |

Das Land, aus dem die Benutzeraktivität erkannt wurde. |

city |

Die Stadt, aus der die Benutzeraktivität erkannt wurde. |

region |

Die Region, aus der die Benutzeraktivität erkannt wurde. |

Risikoindikator “Verdächtige Anmeldung”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": "110",

"indicator_uuid": "67fd935-a6a3-5397-b596-636aa1588c",

"indicator_category_id": 3,

"indicator_vector": [

{

"name": "Location-Based Risk Indicators",

"id": 2

},

{

"name": "IP-Based Risk Indicators",

"id": 4

},

{

"name": "Other Risk Indicators",

"id": 7

}

],

"data_source_id": 1,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 0.71,

"indicator_category": "Compromised users",

"indicator_name": "Suspicious logon",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2020-06-06T12:00:00Z",

"relevant_event_type": "Logon",

"event_count": 1,

"historical_observation_period_in_days": 30,

"country": "United States",

"region": "Florida",

"city": "Miami",

"historical_logon_locations": "[{\"country\":\"United States\",\"region\":\"New York\",\"city\":\"New York City\",\"latitude\":40.7128,\"longitude\":-74.0060,\"count\":9}]",

"user_location_risk": 75,

"device_id": "",

"device_os": "Windows OS",

"device_browser": "Chrome",

"user_device_risk": 0,

"client_ip": "99.xxx.xx.xx",

"user_network_risk": 75,

"webroot_threat_categories": "Phishing",

"suspicious_network_risk": 89

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": "110",

"indicator_uuid": "67fd6935-a6a3-5397-b596-63856aa1588c",

"indicator_category_id": 3,

"indicator_vector": [

{

"name": "Location-Based Risk Indicators",

"id": 2

},

{

"name": "IP-Based Risk Indicators",

"id": 4

},

{

"name": "Other Risk Indicators",

"id": 7

}

],

"data_source_id": 1,

"timestamp": "2020-06-06T12:08:40Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"country": "United States",

"region": "Florida",

"city": "Miami",

"latitude": 25.7617,

"longitude": -80.1918,

"device_browser": "Chrome",

"device_os": "Windows OS",

"device_id": "NA",

"client_ip": "99.xxx.xx.xx"

}

<!--NeedCopy-->

Die folgende Tabelle beschreibt die Feldnamen, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für verdächtige Anmeldungen sind.

| Feldname | Beschreibung |

|---|---|

historical_logon_locations |

Die Standorte, auf die der Benutzer zugegriffen hat, und die Häufigkeit, mit der auf jeden Standort während des Beobachtungszeitraums zugegriffen wurde. |

historical_observation_period_in_days |

Jeder Standort wird 30 Tage lang überwacht. |

relevant_event_type |

Zeigt den Ereignistyp an, z. B. Anmeldung. |

observation_start_time |

Der Zeitpunkt, ab dem Citrix Analytics die Benutzeraktivität bis zum Zeitstempel überwacht. Wenn in diesem Zeitraum ein anomales Verhalten erkannt wird, wird ein Risikoindikator ausgelöst. |

occurrence_event_type |

Zeigt den Benutzerereignistyp an, z. B. Kontoanmeldung. |

country |

Das Land, von dem aus sich der Benutzer angemeldet hat. |

city |

Die Stadt, von der aus sich der Benutzer angemeldet hat. |

region |

Zeigt die Region an, von der aus sich der Benutzer angemeldet hat. |

latitude |

Zeigt den Breitengrad des Standorts an, von dem aus sich der Benutzer angemeldet hat. |

longitude |

Zeigt den Längengrad des Standorts an, von dem aus sich der Benutzer angemeldet hat. |

device_browser |

Der vom Benutzer verwendete Webbrowser. |

device_os |

Das Betriebssystem des Benutzergeräts. |

device_id |

Der Name des vom Benutzer verwendeten Geräts. |

user_location_risk |

Zeigt den Verdachtsgrad des Standorts an, von dem aus sich der Benutzer angemeldet hat. Niedriger Verdachtsgrad: 0–69, Mittlerer Verdachtsgrad: 70–89 und Hoher Verdachtsgrad: 90–100 |

user_device_risk |

Zeigt den Verdachtsgrad des Geräts an, von dem aus sich der Benutzer angemeldet hat. Niedriger Verdachtsgrad: 0–69, Mittlerer Verdachtsgrad: 70–89 und Hoher Verdachtsgrad: 90–100 |

user_network_risk |

Zeigt den Verdachtsgrad des Netzwerks oder des Subnetzes an, von dem aus sich der Benutzer angemeldet hat. Niedriger Verdachtsgrad: 0–69, Mittlerer Verdachtsgrad: 70–89 und Hoher Verdachtsgrad: 90–100 |

suspicious_network_risk |

Zeigt den IP-Bedrohungsgrad basierend auf dem Webroot IP Threat Intelligence Feed an. Niedriger Bedrohungsgrad: 0–69, Mittlerer Bedrohungsgrad: 70–89 und Hoher Bedrohungsgrad: 90–100 |

webroot_threat_categories |

Zeigt die Arten von Bedrohungen an, die von der IP-Adresse basierend auf dem Webroot IP Threat Intelligence Feed erkannt wurden. Die Bedrohungskategorien können Spam-Quellen, Windows-Exploits, Web-Angriffe, Botnets, Scanner, Denial of Service, Reputation, Phishing, Proxy, Unspezifiziert, Mobile Bedrohungen und Tor-Proxy sein. |

Schema der Risikoindikatoren für Citrix DaaS und Citrix Virtual Apps and Desktops

Risikoindikator “Unmögliche Reise”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": "313",

"indicator_uuid": "c78d1dd4-5e70-5642-ba6f-1cdf31bc6ab2",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 3,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Impossible travel",

"severity": "medium",

"data_source": "Apps and Desktops",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Impossible travel",

"distance": 7480.44718,

"observation_start_time": "2020-06-06T12:00:00Z",

"historical_logon_locations": "[{\"country\":\"United States\",\"region\":\"Florida\",\"city\":\"Miami\",\"latitude\":25.7617,\"longitude\":-80.191,\"count\":28},{\"country\":\"United States\",\"latitude\":37.0902,\"longitude\":-95.7129,\"count\":2}]",

"historical_observation_period_in_days": 30

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": "313",

"indicator_uuid": "c78d1dd4-5e70-5642-ba6f-1cdf31bc6ab2",

"pair_id": 2,

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 3,

"timestamp": "2020-06-06T05:05:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"occurrence_event_type": "Account.Logon",

"client_ip": "95.xxx.xx.xx",

"ip_organization": "global telecom ltd",

"ip_routing_type": "mobile gateway",

"country": "Norway",

"region": "Oslo",

"city": "Oslo",

"latitude": 59.9139,

"longitude": 10.7522,

"device_id": "device1",

"receiver_type": "XA.Receiver.Linux",

"os": "Linux OS",

"browser": "Chrome 62.0.3202.94"

}

<!--NeedCopy-->

Die folgende Tabelle beschreibt die Feldnamen, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für “Unmögliche Reise” sind.

| Feldname | Beschreibung |

|---|---|

distance |

Die Entfernung (km) zwischen den Ereignissen, die mit einer unmöglichen Reise verbunden sind. |

historical_logon_locations |

Die Standorte, auf die der Benutzer zugegriffen hat, und die Häufigkeit, mit der auf jeden Standort während des Beobachtungszeitraums zugegriffen wurde. |

historical_observation_period_in_days |

Jeder Standort wird 30 Tage lang überwacht. |

relevant_event_type |

Zeigt den Ereignistyp an, z. B. Anmeldung. |

observation_start_time |

Der Zeitpunkt, ab dem Citrix Analytics die Benutzeraktivität bis zum Zeitstempel überwacht. Wenn in diesem Zeitraum ein anomales Verhalten erkannt wird, wird ein Risikoindikator ausgelöst. |

country |

Das Land, von dem aus sich der Benutzer angemeldet hat. |

city |

Die Stadt, von der aus sich der Benutzer angemeldet hat. |

region |

Zeigt die Region an, von der aus sich der Benutzer angemeldet hat. |

latitude |

Zeigt den Breitengrad des Standorts an, von dem aus sich der Benutzer angemeldet hat. |

longitude |

Zeigt den Längengrad des Standorts an, von dem aus sich der Benutzer angemeldet hat. |

browser |

Der vom Benutzer verwendete Webbrowser. |

os |

Das Betriebssystem des Benutzergeräts. |

device_id |

Der Name des vom Benutzer verwendeten Geräts. |

receiver_type |

Der Typ der auf dem Benutzergerät installierten Citrix Workspace™ App oder Citrix Receiver™. |

ip_organization |

Registrierende Organisation der Client-IP-Adresse |

ip_routing_type |

Client-IP-Routing-Typ |

Risikoindikator “Potenzielle Datenexfiltration”

Indikator-Zusammenfassungsschema

{

"tenant_id": "demo_tenant",

"indicator_id": 303,

"indicator_uuid": "fb649ff7-5b09-5f48-8a04-12836b9eed85",

"indicator_category_id": 1,

"indicator_vector": {

"name": "Data-Based Risk Indicators",

"id": 5 },

"data_source_id": 3,

"timestamp": "2018-04-02T10:59:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Data exfiltration",

"indicator_name": "Potential data exfiltration",

"severity": "low",

"data_source": "Citrix Apps and Desktops",

"ui_link": "https://analytics.cloud.com/user/ ",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Download/Print/Copy",

"observation_start_time": "2018-04-02T10:00:00Z",

"exfil_data_volume_in_bytes": 1172000

}

}

<!--NeedCopy-->

Indikator-Ereignisdetails-Schema

{

"tenant_id": "demo_tenant",

"indicator_id": 303,

"indicator_uuid": "fb649ff7-5b09-5f48-8a04-12836b9eed85",

"indicator_category_id": 1,

"indicator_vector": {

"name": "Data-Based Risk Indicators",

"id": 5 },

"data_source_id": 3,

"timestamp": "2018-04-02T10:57:36Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"occurrence_event_type": "App.SaaS.Clipboard",

"file_size_in_bytes": 98000,

"file_type": "text",

"device_id": "dvc5",

"receiver_type": "XA.Receiver.Windows",

"app_url": "https://www.citrix.com",

"client_ip": "10.xxx.xx.xxx",

"entity_time_zone": "Pacific Standard Time"

}

<!--NeedCopy-->

Die folgende Tabelle beschreibt die Felder, die spezifisch für das Zusammenfassungsschema und das Ereignisdetails-Schema für potenzielle Datenexfiltration sind.

| Feldname | Beschreibung |

|---|---|

observation_start_time |

Der Zeitpunkt, ab dem Citrix Analytics die Benutzeraktivität bis zum Zeitstempel überwacht. Wenn in diesem Zeitraum ein anomales Verhalten erkannt wird, wird ein Risikoindikator ausgelöst. |

relevant_event_type |

Zeigt die Benutzeraktivität an, z. B. Herunterladen, Drucken oder Kopieren der Daten. |

exfil_data_volume_in_bytes |

Die Menge der Datenexfiltration. |

occurrence_event_type |

Zeigt an, wie die Datenexfiltration stattgefunden hat, z. B. die Zwischenablageoperation in einer SaaS-App. |

file_size_in_bytes |

Die Größe der Datei. |

file_type |

Der Typ der Datei. |

device_id |

Die ID des Benutzergeräts. |

receiver_type |

Die auf dem Benutzergerät installierte Citrix Workspace App oder Citrix Receiver. |

app_url |

Die URL der vom Benutzer aufgerufenen Anwendung. |

entity_time_zone |

Die Zeitzone des Benutzers. |

Risikoindikator “Verdächtige Anmeldung”

Indikator-Zusammenfassungsschema

{

"tenant_id": "tenant_1",

"indicator_id": "312",

"indicator_uuid": "1b97c3be-abcd-efgh-ijkl-1234567890",

"indicator_category_id": 3,

"indicator_vector":

[

{

"name": "Other Risk Indicators",

"id": 7

},

{

"name":"Location-Based Risk Indicators",

"id":2

},

{

"name":"IP-Based Risk Indicators",

"id":4

},

{

"name": "Device-Based Risk Indicators",

"id": 1

},

],

"data_source_id": 3,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "user2",

"version": 2,

"risk_probability": 0.78,

"indicator_category": "Compromised users",

"indicator_name": "Suspicious logon",

"severity": "medium",

"data_source": "Citrix Apps and Desktops",

"ui_link": "https://analytics.cloud.com/user/ ",

"indicator_type": "builtin",

"occurrence_details":

{

"user_location_risk": 0,

"city": "Some_city",

"observation_start_time": "2020-06-06T12:00:00Z",

"event_count": 1,

"user_device_risk": 75,

"country": "United States",

"device_id": "device2",

"region": "Some_Region",

"client_ip": "99.xx.xx.xx",

"webroot_threat_categories": "'Spam Sources', '

<!--NeedCopy-->