Formato de exportación de datos de Citrix Analytics para SIEM

Citrix Analytics for Security™ te permite integrarte con tus servicios de Gestión de Información y Eventos de Seguridad (SIEM). Esta integración permite que Citrix Analytics for Security envíe datos a tus servicios SIEM y te ayuda a obtener información sobre la postura de riesgo de seguridad de tu organización.

Actualmente, puedes integrar Citrix Analytics for Security con los siguientes servicios SIEM:

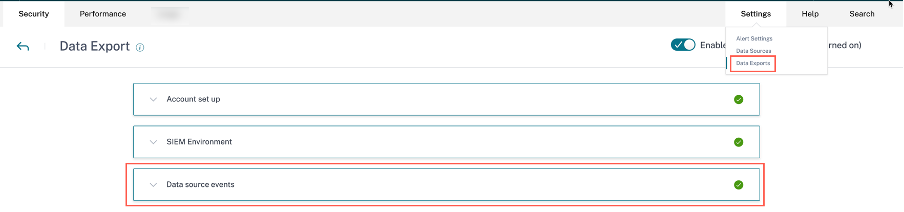

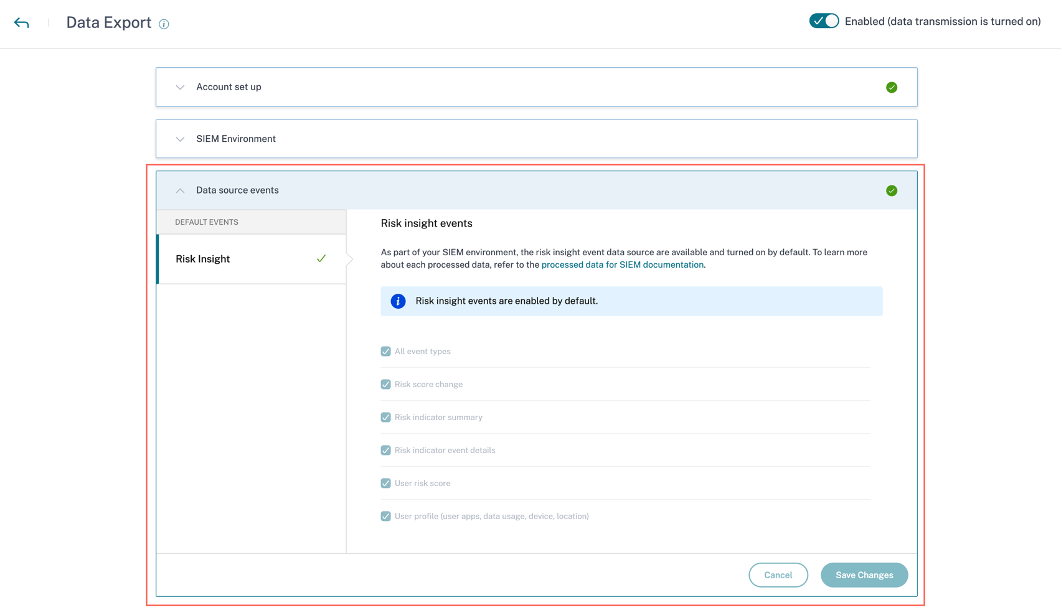

La opción Exportaciones de datos ahora está disponible globalmente en Configuración. Para ver los eventos de origen de datos, navega a Configuración > Exportaciones de datos > Eventos de origen de datos.

Los datos de información de riesgo enviados por Citrix Analytics for Security a tu servicio SIEM son de dos tipos:

- Eventos de información de riesgo (exportaciones predeterminadas)

-

Eventos de origen de datos (exportaciones opcionales)

Datos de información de riesgo para SIEM

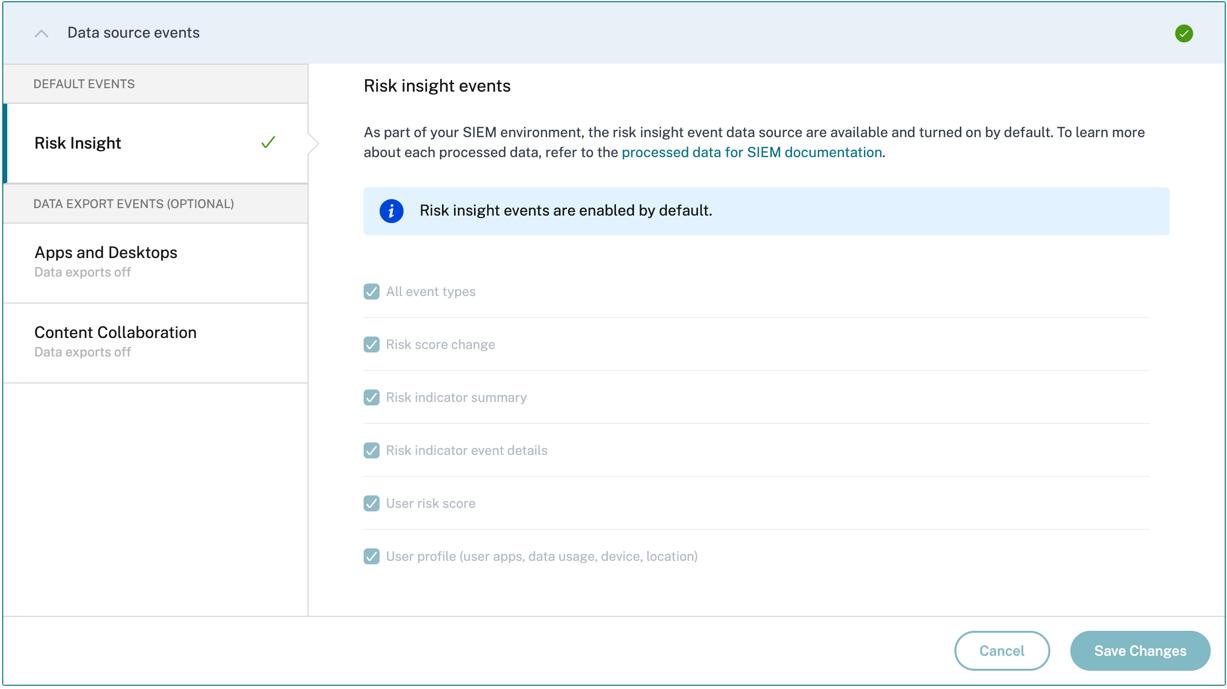

Una vez que hayas completado la configuración de la cuenta y la configuración de SIEM, los conjuntos de datos predeterminados (eventos de información de riesgo) comienzan a fluir a tu implementación de SIEM. Los conjuntos de datos de información de riesgo incluyen eventos de puntuación de riesgo de usuario, eventos de perfil de usuario y alertas de indicadores de riesgo. Estos son generados por los algoritmos de aprendizaje automático de Citrix Analytics y el análisis del comportamiento del usuario, aprovechando los eventos del usuario.

Los conjuntos de datos de información de riesgo de un usuario incluyen lo siguiente:

- Cambio en la puntuación de riesgo: Indica un cambio en la puntuación de riesgo del usuario. Cuando el cambio en la puntuación de riesgo de un usuario es igual o superior a 3 y este cambio aumenta a cualquier ritmo o disminuye en más del 10%, los datos se envían al servicio SIEM.

- Resumen del indicador de riesgo: Los detalles del indicador de riesgo activado para un usuario.

- Detalles del evento del indicador de riesgo: Los eventos de usuario asociados a un indicador de riesgo. Citrix Analytics envía un máximo de 1000 detalles de eventos por cada ocurrencia de indicador de riesgo a tu servicio SIEM. Estos eventos se envían en orden cronológico de ocurrencia.

- Evento de puntuación de riesgo del usuario: La puntuación de riesgo actual de un usuario. Citrix Analytics for Security envía estos datos al servicio SIEM cada 12 horas.

-

Perfil de usuario: Los datos del perfil de usuario se pueden clasificar en:

- Aplicaciones del usuario: Las aplicaciones que un usuario ha iniciado y utilizado. Citrix Analytics for Security recupera estos datos de Citrix Virtual Apps™ y los envía al servicio SIEM cada 12 horas.

- Dispositivo del usuario: Los dispositivos asociados a un usuario. Citrix Analytics for Security recupera estos datos de Citrix Virtual Apps y Citrix Endpoint Management™ y los envía al servicio SIEM cada 12 horas.

- Ubicación del usuario: La ciudad en la que se detectó por última vez a un usuario. Citrix Analytics for Security recupera estos datos de Citrix Virtual Apps and Desktops™ y Citrix DaaS (anteriormente servicio Citrix Virtual Apps and Desktops). Citrix Analytics for Security envía esta información a tu servicio SIEM cada 12 horas.

- IP del cliente del usuario: La dirección IP del cliente del dispositivo del usuario. Citrix Analytics for Security recupera estos datos de Citrix Virtual Apps and Desktops y Citrix DaaS™ (anteriormente servicio Citrix Virtual Apps and Desktops), y envía esta información a tu servicio SIEM cada 12 horas.

Si solo puedes ver, pero no configurar las preferencias de eventos de origen de datos, entonces no tienes los permisos de administrador necesarios. Para obtener más información, consulta Administrar roles de administrador para Security Analytics.

En el siguiente ejemplo, el botón Guardar cambios está deshabilitado. Los eventos de información de riesgo están habilitados de forma predeterminada.

Detalles del esquema de los eventos de información de riesgo

La siguiente sección describe el esquema de los datos procesados generados por Citrix Analytics for Security.

Nota

Los valores de campo que se muestran en los siguientes ejemplos de esquema son solo para fines representativos. Los valores de campo reales varían según el perfil de usuario, los eventos de usuario y el indicador de riesgo.

La siguiente tabla describe los nombres de campo que son comunes en el esquema para todos los datos de perfil de usuario, la puntuación de riesgo del usuario y el cambio en la puntuación de riesgo.

| Nombre de campo | Descripción |

|---|---|

entity_id |

La identidad asociada a la entidad. En este caso, la entidad es el usuario. |

entity_type |

La entidad en riesgo. En este caso, la entidad es el usuario. |

event_type |

El tipo de datos enviados a tu servicio SIEM. Por ejemplo: ubicación del usuario, uso de datos del usuario o información de acceso al dispositivo del usuario. |

tenant_id |

La identidad única del cliente. |

timestamp |

La fecha y hora de la actividad reciente del usuario. |

version |

La versión del esquema de los datos procesados. La versión actual del esquema es 2. |

Esquema de datos del perfil de usuario

Esquema de ubicación del usuario

{

"tenant_id": "demo_tenant", "entity_id": "demo_user", "entity_type": "user", "timestamp": "2021-02-10T15:00:00Z", "event_type": "userProfileLocation", "country": "India", "city": "Bengaluru", "cnt": 4, "version": 2

}

<!--NeedCopy-->

Descripción de los campos para la ubicación del usuario

| Nombre de campo | Descripción |

|---|---|

event_type |

El tipo de datos enviados al servicio SIEM. En este caso, el tipo de evento es la ubicación del usuario. |

country |

El país desde donde el usuario ha iniciado sesión. |

city |

La ciudad desde donde el usuario ha iniciado sesión. |

cnt |

El número de veces que se accedió a la ubicación en las últimas 12 horas. |

Esquema de IP del cliente del usuario

{

"client_ip": "149.147.136.10",

"cnt": 3,

"entity_id": "r2_up_user_1",

"entity_type": "user",

"event_type": "userProfileClientIps",

"tenant_id": "xaxddaily1",

"timestamp": "2023-09-18T10:45:00Z",

"version": 2

}

<!--NeedCopy-->

Descripción de los campos para la IP del cliente

| Nombre de campo | Descripción |

|---|---|

client_ip |

La dirección IP del dispositivo del usuario. |

cnt |

El número de veces que el usuario ha accedido al dispositivo en las últimas 12 horas. |

entity_id |

La identidad asociada a la entidad. En este caso, la entidad es el usuario. |

entity_type |

La entidad en riesgo. En este caso, el tipo de evento es la IP del cliente del usuario. |

event_type |

El tipo de datos enviados a tu servicio SIEM. Por ejemplo: la ubicación del usuario, el uso de datos del usuario o la información de acceso al dispositivo del usuario. |

tenant_id |

La identidad única del cliente. |

timestamp |

La fecha y hora de la actividad reciente del usuario. |

version |

La versión del esquema de los datos procesados. La versión actual del esquema es 2. |

Esquema de uso de datos del usuario

{

"data_usage_bytes": 87555255, "deleted_file_cnt": 0, "downloaded_bytes": 87555255, "downloaded_file_cnt": 5, "entity_id": "demo@demo.com", "entity_type": "user", "event_type": "userProfileUsage", "shared_file_cnt": 0, "tenant_id": "demo_tenant", "timestamp": "2021-02-10T21:00:00Z", "uploaded_bytes": 0, "uploaded_file_cnt": 0, "version": 2

}

<!--NeedCopy-->

Descripción de los campos para el uso de datos del usuario

| Nombre de campo | Descripción |

|---|---|

data_usage_bytes |

La cantidad de datos (en bytes) utilizados por el usuario. Es el agregado del volumen descargado y cargado por un usuario. |

deleted_file_cnt |

El número de archivos eliminados por el usuario. |

downloaded_bytes |

La cantidad de datos descargados por el usuario. |

downloaded_file_count |

El número de archivos descargados por el usuario. |

event_type |

El tipo de datos enviados al servicio SIEM. En este caso, el tipo de evento es el perfil de uso del usuario. |

shared_file_count |

El número de archivos compartidos por el usuario. |

uploaded_bytes |

La cantidad de datos cargados por el usuario. |

uploaded_file_cnt |

El número de archivos cargados por el usuario. |

Esquema de dispositivo del usuario

{

"cnt": 2, "device": "user1612978536 (Windows)", "entity_id": "demo", "entity_type": "user", "event_type": "userProfileDevice", "tenant_id": "demo_tenant", "timestamp": "2021-02-10T21:00:00Z", "version": 2

}

<!--NeedCopy-->

Descripción de los campos para el dispositivo del usuario.

| Nombre de campo | Descripción |

|---|---|

cnt |

El número de veces que se accede al dispositivo en las últimas 12 horas. |

device |

El nombre del dispositivo. |

event_type |

El tipo de datos enviados al servicio SIEM. En este caso, el tipo de evento es la información de acceso al dispositivo del usuario. |

Esquema de aplicación del usuario

{

"tenant_id": "demo_tenant", "entity_id": "demo", "entity_type": "user", "timestamp": "2021-02-10T21:00:00Z", "event_type": "userProfileApp", "version": 2, "session_domain": "99e38d488136f62f828d4823edd120b4f32d724396a7410e6dd1b0", "user_samaccountname": "testnameeikragz779", "app": "Chromeeikragz779", "cnt": 189

}

<!--NeedCopy-->

Descripción de los campos para la aplicación del usuario.

| Nombre de campo | Descripción |

|---|---|

event_type |

El tipo de datos enviados al servicio SIEM. En este caso, el tipo de evento es la información de acceso al dispositivo del usuario. |

session_domain |

El ID de la sesión en la que el usuario ha iniciado sesión. |

user_samaccountname |

El nombre de inicio de sesión para clientes y servidores de una versión anterior de Windows, como Windows NT 4.0, Windows 95, Windows 98 y LAN Manager. Este nombre se utiliza para iniciar sesión en Citrix StoreFront y también para iniciar sesión en una máquina Windows remota. |

app |

El nombre de la aplicación a la que ha accedido el usuario. |

cnt |

El número de veces que se accede a la aplicación en las últimas 12 horas. |

Esquema de puntuación de riesgo del usuario

{

"cur_riskscore": 7, "entity_id": "demo", "entity_type": "user", "event_type": "userProfileRiskscore", "last_update_timestamp": "2021-01-21T16:14:29Z", "tenant_id": "demo_tenant", "timestamp": "2021-02-10T20:45:00Z", "version": 2

}

<!--NeedCopy-->

Descripción de los campos para la puntuación de riesgo del usuario.

| Nombre de campo | Descripción |

|---|---|

cur_riskscore |

La puntuación de riesgo actual asignada al usuario. La puntuación de riesgo varía de 0 a 100, dependiendo de la gravedad de la amenaza asociada a la actividad del usuario. |

event_type |

El tipo de datos enviados al servicio SIEM. En este caso, el tipo de evento es la puntuación de riesgo del usuario. |

last_update_timestamp |

La hora en que se actualizó por última vez la puntuación de riesgo de un usuario. |

timestamp |

La hora en que se recopila y envía el evento de puntuación de riesgo del usuario a tu servicio SIEM. Este evento se envía a tu servicio SIEM cada 12 horas. |

Esquema de cambio de puntuación de riesgo

Ejemplo 1:

{

"alert_message": "Large risk score drop percent since last check", "alert_type": "riskscore_large_drop_pct", "alert_value": -21.73913, "cur_riskscore": 18, "entity_id": "demo_user", "entity_type": "user", "event_type": "riskScoreChange", "tenant_id": "demo_tenant", "timestamp": "2021-02-11T05:45:00Z", "version": 2

}

<!--NeedCopy-->

Ejemplo 2:

{

"alert_message": "Risk score increase since last check", "alert_type": "riskscore_increase", "alert_value": 39.0, "cur_riskscore": 76, "entity_id": "demo_user", "entity_type": "user", "event_type": "riskScoreChange", "tenant_id": "demo_tenant", "timestamp": "2021-02-11T03:45:00Z", "version": 2

}

<!--NeedCopy-->

Descripción de los campos para el cambio de puntuación de riesgo.

| Nombre de campo | Descripción |

|---|---|

alert_message |

El mensaje que se muestra para el cambio en la puntuación de riesgo. |

alert_type |

Indica si la alerta es por un aumento en la puntuación de riesgo o una caída significativa en el porcentaje de la puntuación de riesgo. Cuando el cambio en la puntuación de riesgo de un usuario es igual o superior a tres y este cambio aumenta a cualquier ritmo o disminuye en más del 10%, los datos se envían al servicio SIEM. |

alert_value |

Un valor numérico asignado para el cambio en la puntuación de riesgo. El cambio en la puntuación de riesgo es la diferencia entre la puntuación de riesgo actual y la puntuación de riesgo anterior de un usuario. El valor de la alerta varía de -100 a 100. |

cur_riskscore |

La puntuación de riesgo actual asignada al usuario. La puntuación de riesgo varía de 0 a 100, dependiendo de la gravedad de la amenaza asociada a la actividad del usuario. |

event_type |

El tipo de datos enviados al servicio SIEM. En este caso, el tipo de evento es el cambio en la puntuación de riesgo del usuario. |

timestamp |

La fecha y la hora en que se detecta el último cambio en la puntuación de riesgo para el usuario. |

Esquema del indicador de riesgo

El esquema del indicador de riesgo consta de dos partes: el esquema de resumen del indicador y el esquema de detalles del evento del indicador. Según el indicador de riesgo, los campos y sus valores en el esquema cambian en consecuencia.

La siguiente tabla describe los nombres de campo comunes en todos los esquemas de resumen de indicadores.

| Nombre de campo | Descripción |

|---|---|

data source |

Los productos que envían datos a Citrix Analytics for Security. Por ejemplo: Citrix Secure Private Access™, Citrix Gateway y Citrix Apps and Desktops. |

data_source_id |

El ID asociado a un origen de datos. ID 1 = Citrix Gateway, ID 2 = Citrix Endpoint Management, ID 3 = Citrix Apps and Desktops, ID 4 = Citrix Secure Private Access |

entity_type |

La entidad en riesgo. Puede ser un usuario. |

entity_id |

El ID asociado a la entidad en riesgo. |

event_type |

El tipo de datos enviados al servicio SIEM. En este caso, el tipo de evento es el resumen del indicador de riesgo. |

indicator_category |

Indica las categorías de indicadores de riesgo. Los indicadores de riesgo se agrupan en una de las categorías de riesgo: punto final comprometido, usuarios comprometidos, exfiltración de datos o amenazas internas. |

indicator_id |

El ID único asociado al indicador de riesgo. |

indicator_category_id |

El ID asociado a una categoría de indicador de riesgo. ID 1 = Exfiltración de datos, ID 2 = Amenazas internas, ID 3 = Usuarios comprometidos, ID 4 = Punto final comprometido |

indicator_name |

El nombre del indicador de riesgo. Para un indicador de riesgo personalizado, este nombre se define al crear el indicador. |

indicator_type |

Indica si el indicador de riesgo es predeterminado (integrado) o personalizado. |

indicator_uuid |

El ID único asociado a la instancia del indicador de riesgo. |

indicator_vector_name |

Indica el vector de riesgo asociado a un indicador de riesgo. Los vectores de riesgo son Indicadores de riesgo basados en dispositivos, Indicadores de riesgo basados en la ubicación, Indicadores de riesgo basados en fallos de inicio de sesión, Indicadores de riesgo basados en IP, Indicadores de riesgo basados en datos, Indicadores de riesgo basados en archivos y Otros indicadores de riesgo. |

indicator_vector_id |

El ID asociado a un vector de riesgo. ID 1 = Indicadores de riesgo basados en dispositivos, ID 2 = Indicadores de riesgo basados en la ubicación, ID 3 = Indicadores de riesgo basados en fallos de inicio de sesión, ID 4 = Indicadores de riesgo basados en IP, ID 5 = Indicadores de riesgo basados en datos, ID 6 = Indicadores de riesgo basados en archivos, ID 7 = Otros indicadores de riesgo, y ID 999 = No disponible |

occurrence_details |

Los detalles sobre la condición que activa el indicador de riesgo. |

risk_probability |

Indica las posibilidades de riesgo asociadas al evento del usuario. El valor varía de 0 a 1.0. Para un indicador de riesgo personalizado, la risk_probability siempre es 1.0 porque es un indicador basado en políticas. |

severity |

Indica la gravedad del riesgo. Puede ser baja, media o alta. |

tenant_id |

La identidad única del cliente. |

timestamp |

La fecha y la hora en que se activa el indicador de riesgo. |

ui_link |

El enlace a la vista de la línea de tiempo del usuario en la interfaz de usuario de Citrix Analytics. |

observation_start_time |

La hora desde la cual Citrix Analytics comienza a monitorear la actividad del usuario hasta la marca de tiempo. Si se detecta algún comportamiento anómalo en este período de tiempo, se activa un indicador de riesgo. |

La siguiente tabla describe los nombres de campo comunes en todos los esquemas de detalles de eventos de indicadores.

| Nombre de campo | Descripción |

|---|---|

data_source_id |

El ID asociado a un origen de datos. ID 1 = Citrix Gateway, ID 2 = Citrix Endpoint Management, ID 3 = Citrix Apps and Desktops, ID 4 = Citrix Secure Private Access |

indicator_category_id |

El ID asociado a una categoría de indicador de riesgo. ID 1 = Exfiltración de datos, ID 2 = Amenazas internas, ID 3 = Usuarios comprometidos, ID 4 = Punto final comprometido |

entity_id |

El ID asociado a la entidad en riesgo. |

entity_type |

La entidad que está en riesgo. Puede ser un usuario. |

event_type |

El tipo de datos enviados al servicio SIEM. En este caso, el tipo de evento son los detalles del evento del indicador de riesgo. |

indicator_id |

El ID único asociado al indicador de riesgo. |

indicator_uuid |

El ID único asociado a la instancia del indicador de riesgo. |

indicator_vector_name |

Indica el vector de riesgo asociado a un indicador de riesgo. Los vectores de riesgo son Indicadores de riesgo basados en dispositivos, Indicadores de riesgo basados en la ubicación, Indicadores de riesgo basados en fallos de inicio de sesión, Indicadores de riesgo basados en IP, Indicadores de riesgo basados en datos, Indicadores de riesgo basados en archivos y Otros indicadores de riesgo. |

indicator_vector_id |

El ID asociado a un vector de riesgo. ID 1 = Indicadores de riesgo basados en dispositivos, ID 2 = Indicadores de riesgo basados en la ubicación, ID 3 = Indicadores de riesgo basados en fallos de inicio de sesión, ID 4 = Indicadores de riesgo basados en IP, ID 5 = Indicadores de riesgo basados en datos, ID 6 = Indicadores de riesgo basados en archivos, ID 7 = Otros indicadores de riesgo, y ID 999 = No disponible |

tenant_id |

La identidad única del cliente. |

timestamp |

La fecha y la hora en que se activa el indicador de riesgo. |

version |

La versión del esquema de los datos procesados. La versión actual del esquema es 2. |

client_ip |

La dirección IP del dispositivo del usuario. |

Nota

Si el valor de un campo de tipo de datos entero no está disponible, el valor asignado es -999. Por ejemplo,

"latitude": -999,"longitude": -999.Si el valor de un campo de tipo de datos de cadena no está disponible, el valor asignado es NA. Por ejemplo,

"city": "NA","region": "NA".

Esquema de indicadores de riesgo de Citrix Secure Private Access

Esquema del indicador de riesgo de intento de acceso a URL en lista negra

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 401,

"indicator_uuid": "8f2a39bd-c7c2-5555-a86a-5cfe5b64dfef",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-15T10:59:58Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Insider threats",

"indicator_name": "Attempt to access blacklisted URL",

"severity": "low",

"data_source": "Citrix Secure Private Access",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2018-03-15T10:44:59Z",

"relevant_event_type": "Blacklisted External Resource Access"

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 401,

"indicator_uuid": "c421f3f8-33d8-59b9-ad47-715b9d4f65f4",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-15T10:57:21Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"domain_name": "googleads.g.doubleclick.net",

"executed_action": "blocked",

"reason_for_action": "URL Category match",

"client_ip": "157.xx.xxx.xxx"

}

<!--NeedCopy-->

La siguiente tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para el intento de acceso a la URL en lista negra.

| Nombre de campo | Descripción |

|---|---|

observation_start_time |

La hora desde la cual Citrix Analytics comienza a monitorear la actividad del usuario hasta la marca de tiempo. Si se detecta algún comportamiento anómalo en este período de tiempo, se activa un indicador de riesgo. |

executed_action |

La acción aplicada a la URL en lista negra. La acción incluye Permitir y Bloquear. |

reason_for_action |

El motivo por el que se aplica la acción a la URL. |

Esquema del indicador de riesgo de descargas excesivas de datos

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 403,

"indicator_uuid": "67d21b81-a89a-531e-af0b-c5688c2e9d40",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:59:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Insider threats",

"indicator_name": "Excessive data download",

"severity": "low",

"data_source": "Citrix Secure Private Access",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2018-03-16T10:00:00Z",

"data_volume_in_bytes": 24000,

"relevant_event_type": "External Resource Access"

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 403,

"indicator_uuid": "67d21b81-a89a-531e-af0b-c5688c2e9d40",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:30:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"domain_name": "www.facebook.com",

"client_ip": "157.xx.xxx.xxx",

"downloaded_bytes": 24000

}

<!--NeedCopy-->

La siguiente tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para las descargas excesivas de datos.

| Nombre de campo | Descripción |

|---|---|

observation_start_time |

La hora desde la cual Citrix Analytics comienza a monitorear la actividad del usuario hasta la marca de tiempo. Si se detecta algún comportamiento anómalo en este período de tiempo, se activa un indicador de riesgo. |

data_volume_in_bytes |

La cantidad de datos en bytes que se descargan. |

relevant_event_type |

Indica el tipo de evento del usuario. |

domain_name |

El nombre del dominio desde el que se descargan los datos. |

downloaded_bytes |

La cantidad de datos en bytes que se descargan. |

Esquema del indicador de riesgo de volumen de carga inusual

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 402,

"indicator_uuid": "4f2a249c-9d05-5409-9c5f-f4c764f50e67",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:59:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Insider threats",

"indicator_name": "Unusual upload volume",

"severity": "low",

"data_source": "Citrix Secure Private Access",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2018-03-16T10:00:00Z",

"data_volume_in_bytes": 24000,

"relevant_event_type": "External Resource Access"

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 402,

"indicator_uuid": "c6abf40c-9b62-5db4-84bc-5b2cd2c0ca5f",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:30:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"domain_name": "www.facebook.com",

"client_ip": "157.xx.xxx.xxx",

"uploaded_bytes": 24000

}

<!--NeedCopy-->

La siguiente tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para el volumen de carga inusual.

| Nombres de campo | Descripción |

|---|---|

observation_start_time |

La hora desde la cual Citrix Analytics comienza a monitorear la actividad del usuario hasta la marca de tiempo. Si se detecta algún comportamiento anómalo en este período de tiempo, se activa un indicador de riesgo. |

data_volume_in_bytes |

La cantidad de datos en bytes que se cargan. |

relevant_event_type |

Indica el tipo de evento del usuario. |

domain_name |

El nombre del dominio en el que se cargan los datos. |

uploaded_bytes |

La cantidad de datos en bytes que se cargan. |

Esquema de indicadores de riesgo de Citrix Endpoint Management

Esquema de indicadores de detección de dispositivo con jailbreak o rooteado

Esquema de resumen del indicador

{

"data_source": "Citrix Endpoint Management",

"data_source_id": 2,

"indicator_id": 200,

"indicator_name": "Jailbroken / Rooted Device Detected",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised endpoints",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_type": "builtin",

"indicator_uuid": "aa872f86-a991-4219-ad01-2a070b6e633d",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-13T17:49:05Z",

"ui_link": "https://analytics.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"indicator_id": 200,

"client_ip": "122.xx.xx.xxx",

"data_source_id": 2,

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_uuid": "9aaaa9e1-39ad-4daf-ae8b-2fa2caa60732",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-09T17:50:35Z",

"version": 2

}

<!--NeedCopy-->

Dispositivo con aplicaciones en lista negra detectado

Esquema de resumen del indicador

{

"data_source": "Citrix Endpoint Management",

"data_source_id": 2,

"indicator_id": 201,

"indicator_name": "Device with Blacklisted Apps Detected",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised endpoints",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_type": "builtin",

"indicator_uuid": "3ff7bd54-4319-46b6-8b98-58a9a50ae9a7",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-13T17:49:23Z",

"ui_link": "https://analytics.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"indicator_id": 201,

"client_ip": "122.xx.xx.xxx",

"data_source_id": 2,

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_uuid": "743cd13a-2596-4323-8da9-1ac279232894",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-09T17:50:39Z",

"version": 2

}

<!--NeedCopy-->

Dispositivo no administrado detectado

Esquema de resumen del indicador

{

"data_source": "Citrix Endpoint Management",

"data_source_id": 2,

"indicator_id": 203,

"indicator_name": "Unmanaged Device Detected",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised endpoints",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_type": "builtin",

"indicator_uuid": "e28b8186-496b-44ff-9ddc-ae50e87bd757",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-13T12:56:30Z",

"ui_link": "https://analytics.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"indicator_id": 203,

"client_ip": "127.xx.xx.xxx",

"data_source_id": 2,

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_uuid": "dd280122-04f2-42b4-b9fc-92a715c907a0",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-09T18:41:30Z",

"version": 2

}

<!--NeedCopy-->

Esquema de indicadores de riesgo de Citrix Gateway

Esquema del indicador de riesgo de fallo de escaneo EPA

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 100,

"indicator_uuid": "3c17454c-86f5-588a-a4ac-0342693d8a70",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "EPA scan failure",

"severity": "low",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"event_description": "Post auth failed, no quarantine",

"observation_start_time": "2017-12-21T07:00:00Z",

"relevant_event_type": "EPA Scan Failure at Logon"

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 100,

"indicator_uuid": "3c17454c-86f5-588a-a4ac-0342693d8a70",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:12:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"event_description": "Post auth failed, no quarantine",

"gateway_domain_name": "10.102.xx.xx",

"gateway_ip": "56.xx.xxx.xx",

"policy_name": "postauth_act_1",

"client_ip": "210.91.xx.xxx",

"country": "United States",

"city": "San Jose",

"region": "California",

"cs_vserver_name": "demo_vserver",

"device_os": "Windows OS",

"security_expression": "CLIENT.OS(Win12) EXISTS",

"vpn_vserver_name": "demo_vpn_vserver",

"vserver_fqdn": "10.xxx.xx.xx"

}

<!--NeedCopy-->

La tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para el indicador de riesgo de fallo de escaneo EPA.

| Nombres de campo | Descripción |

|---|---|

event_description |

Describe los motivos del fallo del escaneo EPA, como el fallo de la autenticación posterior y la ausencia de grupo de cuarentena. |

relevant_event_type |

Indica el tipo de evento de fallo de escaneo EPA. |

gateway_domain_name |

El nombre de dominio de Citrix Gateway. |

gateway_ip |

La dirección IP de Citrix Gateway. |

policy_name |

El nombre de la política de escaneo EPA configurada en Citrix Gateway. |

country |

El país desde el que se ha detectado la actividad del usuario. |

city |

La ciudad desde la que se ha detectado la actividad del usuario. |

region |

La región desde la que se ha detectado la actividad del usuario. |

cs_vserver_name |

El nombre del servidor virtual de conmutación de contenido. |

device_os |

El sistema operativo del dispositivo del usuario. |

security_expression |

La expresión de seguridad configurada en Citrix Gateway. |

vpn_vserver_name |

El nombre del servidor virtual de Citrix Gateway. |

vserver_fqdn |

El FQDN del servidor virtual de Citrix Gateway. |

Esquema del indicador de riesgo de fallo de autenticación excesivo

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 101,

"indicator_uuid": "4bc0f759-93e0-5eea-9967-ed69de9dd09a",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Excessive authentication failures",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2017-12-21T07:00:00Z",

"relevant_event_type": "Logon Failure"

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 101,

"indicator_uuid": "a391cd1a-d298-57c3-a17b-01f159b26b99",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:10:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo-user",

"version": 2,

"event_description": "Bad (format) password passed to nsaaad",

"authentication_stage": "Secondary",

"authentication_type": "LDAP",

"auth_server_ip": "10.xxx.x.xx",

"client_ip": "24.xxx.xxx.xx",

"gateway_ip": "24.xxx.xxx.xx",

"vserver_fqdn": "demo-fqdn.citrix.com",

"vpn_vserver_name": "demo_vpn_vserver",

"cs_vserver_name": "demo_cs_vserver",

"gateway_domain_name": "xyz",

"country": "United States",

"region": "California",

"city": "San Jose",

"nth_failure": 5

}

<!--NeedCopy-->

La siguiente tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para el fallo de autenticación excesivo.

| Nombres de campo | Descripción |

|---|---|

relevant_event_type |

Indica el tipo de evento, como fallo de inicio de sesión. |

event_description |

Describe el motivo del evento de fallo de autenticación excesivo, como una contraseña incorrecta. |

authentication_stage |

Indica si la etapa de autenticación es primaria, secundaria o terciaria. |

authentication_type |

Indica los tipos de autenticación, como LDAP, Local u OAuth. |

auth_server_ip |

La dirección IP del servidor de autenticación. |

gateway_domain_name |

El nombre de dominio de Citrix Gateway. |

gateway_ip |

La dirección IP de Citrix Gateway. |

cs_vserver_name |

El nombre del servidor virtual de conmutación de contenido. |

vpn_vserver_name |

El nombre del servidor virtual de Citrix Gateway. |

vserver_fqdn |

El FQDN del servidor virtual de Citrix Gateway. |

nth_failure |

El número de veces que ha fallado la autenticación del usuario. |

country |

El país desde el que se ha detectado la actividad del usuario. |

city |

La ciudad desde la que se ha detectado la actividad del usuario. |

region |

La región desde la que se ha detectado la actividad del usuario. |

Indicador de riesgo de viaje imposible

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": "111",

"indicator_uuid": "83d68a6d-6588-5b77-9118-8a9e6a5b462b",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 1,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Impossible travel",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Impossible travel",

"distance": 7480.44718,

"observation_start_time": "2020-06-06T12:00:00Z",

"historical_logon_locations": "[{\"country\":\"United States\",\"region\":\"Florida\",\"city\":\"Miami\",\"latitude\":25.7617,\"longitude\":-80.191,\"count\":28},{\"country\":\"United States\",\"latitude\":37.0902,\"longitude\":-95.7129,\"count\":2}]",

"historical_observation_period_in_days": 30

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": "111",

"indicator_uuid": "83d68a6d-6588-5b77-9118-8a9e6a5b462b",

"pair_id": 2,

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 1,

"timestamp": "2020-06-06T05:05:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"client_ip": "95.xxx.xx.xx",

"ip_organization": "global telecom ltd",

"ip_routing_type": "mobile gateway",

"country": "Norway",

"region": "Oslo",

"city": "Oslo",

"latitude": 59.9139,

"longitude": 10.7522,

"device_os": "Linux OS",

"device_browser": "Chrome 62.0.3202.94"

}

<!--NeedCopy-->

La siguiente tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para el viaje imposible.

| Nombre de campo | Descripción |

|---|---|

distance |

La distancia (km) entre los eventos asociados con el viaje imposible. |

historical_logon_locations |

Las ubicaciones a las que ha accedido el usuario y el número de veces que se ha accedido a cada ubicación durante el período de observación. |

historical_observation_period_in_days |

Cada ubicación se monitorea durante 30 días. |

relevant_event_type |

Indica el tipo de evento, como el inicio de sesión. |

observation_start_time |

La hora desde la cual Citrix Analytics comienza a monitorear la actividad del usuario hasta la marca de tiempo. Si se detecta algún comportamiento anómalo en este período de tiempo, se activa un indicador de riesgo. |

country |

El país desde el que el usuario ha iniciado sesión. |

city |

La ciudad desde la que el usuario ha iniciado sesión. |

region |

Indica la región desde la que el usuario ha iniciado sesión. |

latitude |

Indica la latitud de la ubicación desde la que el usuario ha iniciado sesión. |

longitude |

Indica la longitud de la ubicación desde la que el usuario ha iniciado sesión. |

device_browser |

El navegador web utilizado por el usuario. |

device_os |

El sistema operativo del dispositivo del usuario. |

ip_organization |

Organización de registro de la dirección IP del cliente |

ip_routing_type |

Tipo de enrutamiento de IP del cliente |

Esquema del indicador de riesgo de inicio de sesión desde IP sospechosa

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 102,

"indicator_uuid": "0100e910-561a-5ff3-b2a8-fc556d199ba5",

"indicator_category_id": 3,

"indicator_vector": {

"name": "IP-Based Risk Indicators",

"id": 4 },

"data_source_id": 1,

"timestamp": "2019-10-10T10:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 0.91,

"indicator_category": "Compromised users",

"indicator_name": "Logon from suspicious IP",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Logon",

"client_ip": "1.0.xxx.xx",

"observation_start_time": "2019-10-10T10:00:00Z",

"suspicion_reasons": "brute_force|external_threat"

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 102,

"indicator_uuid": "4ba77b6c-bac0-5ad0-9b4a-c459a3e2ec33",

"indicator_category_id": 3,

"indicator_vector": {

"name": "IP-Based Risk Indicators",

"id": 4 },

"data_source_id": 1,

"timestamp": "2019-10-10T10:11:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"suspicion_reasons": "external_threat",

"gateway_ip": "gIP1",

"client_ip": "128.0.xxx.xxx",

"country": "Sweden",

"city": "Stockholm",

"region": "Stockholm",

"webroot_reputation": 14,

"webroot_threat_categories": "Windows Exploits|Botnets|Proxy",

"device_os": "Windows OS",

"device_browser": "Chrome"

}

<!--NeedCopy-->

La siguiente tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para el inicio de sesión desde una IP sospechosa.

| Nombre de campo | Descripción |

|---|---|

suspicious_reasons |

El motivo por el que la dirección IP se identifica como sospechosa. |

webroot_reputation |

El índice de reputación de IP proporcionado por el proveedor de inteligencia de amenazas, Webroot. |

webroot_threat_categories |

La categoría de amenaza identificada para la IP sospechosa por el proveedor de inteligencia de amenazas, Webroot. |

device_os |

El sistema operativo del dispositivo del usuario. |

device_browser |

El navegador web utilizado. |

country |

El país desde el que se ha detectado la actividad del usuario. |

city |

La ciudad desde la que se ha detectado la actividad del usuario. |

region |

La región desde la que se ha detectado la actividad del usuario. |

Esquema del indicador de riesgo de fallo de autenticación inusual

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 109,

"indicator_uuid": "dc0174c9-247a-5e48-a2ab-d5f92cd83d0f",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2020-04-01T06:44:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Unusual authentication failure",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Logon Failure",

"observation_start_time": "2020-04-01T05:45:00Z"

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 109,

"indicator_uuid": "ef4b9830-39d6-5b41-bdf3-84873a77ea9a",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2020-04-01T06:42:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"event_description": "Success",

"authentication_stage": "Secondary",

"authentication_type": "LDAP",

"client_ip": "99.xxx.xx.xx",

"country": "United States",

"city": "San Jose",

"region": "California",

"device_os": "Windows OS ",

"device_browser": "Chrome",

"is_risky": "false"

}

<!--NeedCopy-->

La siguiente tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para el fallo de autenticación inusual.

| Nombres de campo | Descripción |

|---|---|

relevant_event_type |

Indica el tipo de evento, como fallo de inicio de sesión. |

event_description |

Indica si el inicio de sesión es correcto o no. |

authentication_stage |

Indica si la etapa de autenticación es primaria, secundaria o terciaria. |

authentication_type |

Indica los tipos de autenticación, como LDAP, Local u OAuth. |

is_risky |

Para un inicio de sesión correcto, el valor de is_risky es falso. Para un inicio de sesión fallido, el valor de is_risky es verdadero. |

device_os |

El sistema operativo del dispositivo del usuario. |

device_browser |

El navegador web utilizado por el usuario. |

country |

El país desde el que se ha detectado la actividad del usuario. |

city |

La ciudad desde la que se ha detectado la actividad del usuario. |

region |

La región desde la que se ha detectado la actividad del usuario. |

Indicador de riesgo de inicio de sesión sospechoso

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": "110",

"indicator_uuid": "67fd935-a6a3-5397-b596-636aa1588c",

"indicator_category_id": 3,

"indicator_vector": [

{

"name": "Location-Based Risk Indicators",

"id": 2

},

{

"name": "IP-Based Risk Indicators",

"id": 4

},

{

"name": "Other Risk Indicators",

"id": 7

}

],

"data_source_id": 1,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 0.71,

"indicator_category": "Compromised users",

"indicator_name": "Suspicious logon",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2020-06-06T12:00:00Z",

"relevant_event_type": "Logon",

"event_count": 1,

"historical_observation_period_in_days": 30,

"country": "United States",

"region": "Florida",

"city": "Miami",

"historical_logon_locations": "[{\"country\":\"United States\",\"region\":\"New York\",\"city\":\"New York City\",\"latitude\":40.7128,\"longitude\":-74.0060,\"count\":9}]",

"user_location_risk": 75,

"device_id": "",

"device_os": "Windows OS",

"device_browser": "Chrome",

"user_device_risk": 0,

"client_ip": "99.xxx.xx.xx",

"user_network_risk": 75,

"webroot_threat_categories": "Phishing",

"suspicious_network_risk": 89

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": "110",

"indicator_uuid": "67fd6935-a6a3-5397-b596-63856aa1588c",

"indicator_category_id": 3,

"indicator_vector": [

{

"name": "Location-Based Risk Indicators",

"id": 2

},

{

"name": "IP-Based Risk Indicators",

"id": 4

},

{

"name": "Other Risk Indicators",

"id": 7

}

],

"data_source_id": 1,

"timestamp": "2020-06-06T12:08:40Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"country": "United States",

"region": "Florida",

"city": "Miami",

"latitude": 25.7617,

"longitude": -80.1918,

"device_browser": "Chrome",

"device_os": "Windows OS",

"device_id": "NA",

"client_ip": "99.xxx.xx.xx"

}

<!--NeedCopy-->

La siguiente tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para el inicio de sesión sospechoso.

| Nombre de campo | Descripción |

|---|---|

historical_logon_locations |

Las ubicaciones a las que ha accedido el usuario y el número de veces que se ha accedido a cada ubicación durante el período de observación. |

historical_observation_period_in_days |

Cada ubicación se monitorea durante 30 días. |

relevant_event_type |

Indica el tipo de evento, como el inicio de sesión. |

observation_start_time |

La hora desde la cual Citrix Analytics comienza a monitorear la actividad del usuario hasta la marca de tiempo. Si se detecta algún comportamiento anómalo en este período de tiempo, se activa un indicador de riesgo. |

occurrence_event_type |

Indica el tipo de evento de usuario, como el inicio de sesión de cuenta. |

country |

El país desde el que el usuario ha iniciado sesión. |

city |

La ciudad desde la que el usuario ha iniciado sesión. |

region |

Indica la región desde la que el usuario ha iniciado sesión. |

latitude |

Indica la latitud de la ubicación desde la que el usuario ha iniciado sesión. |

longitude |

Indica la longitud de la ubicación desde la que el usuario ha iniciado sesión. |

device_browser |

El navegador web utilizado por el usuario. |

device_os |

El sistema operativo del dispositivo del usuario. |

device_id |

El nombre del dispositivo utilizado por el usuario. |

user_location_risk |

Indica el nivel de sospecha de la ubicación desde la que el usuario ha iniciado sesión. Nivel de sospecha bajo: 0–69, Nivel de sospecha medio: 70–89 y Nivel de sospecha alto: 90–100 |

user_device_risk |

Indica el nivel de sospecha del dispositivo desde el que el usuario ha iniciado sesión. Nivel de sospecha bajo: 0–69, Nivel de sospecha medio: 70–89 y Nivel de sospecha alto: 90–100 |

user_network_risk |

Indica el nivel de sospecha de la red o la subred desde la que el usuario ha iniciado sesión. Nivel de sospecha bajo: 0–69, Nivel de sospecha medio: 70–89 y Nivel de sospecha alto: 90–100 |

suspicious_network_risk |

Indica el nivel de amenaza de IP basado en la fuente de inteligencia de amenazas de IP de Webroot. Nivel de amenaza bajo: 0–69, Nivel de amenaza medio: 70–89 y Nivel de amenaza alto: 90–100 |

webroot_threat_categories |

Indica los tipos de amenaza detectados desde la dirección IP basados en la fuente de inteligencia de amenazas de IP de Webroot. Las categorías de amenaza pueden ser Fuentes de spam, Exploits de Windows, Ataques web, Botnets, Escáneres, Denegación de servicio, Reputación, Phishing, Proxy, No especificado, Amenazas móviles y Proxy Tor |

Esquema de indicadores de riesgo de Citrix DaaS y Citrix Virtual Apps and Desktops

Indicador de riesgo de viaje imposible

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": "313",

"indicator_uuid": "c78d1dd4-5e70-5642-ba6f-1cdf31bc6ab2",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 3,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Impossible travel",

"severity": "medium",

"data_source": "Apps and Desktops",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Impossible travel",

"distance": 7480.44718,

"observation_start_time": "2020-06-06T12:00:00Z",

"historical_logon_locations": "[{\"country\":\"United States\",\"region\":\"Florida\",\"city\":\"Miami\",\"latitude\":25.7617,\"longitude\":-80.191,\"count\":28},{\"country\":\"United States\",\"latitude\":37.0902,\"longitude\":-95.7129,\"count\":2}]",

"historical_observation_period_in_days": 30

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": "313",

"indicator_uuid": "c78d1dd4-5e70-5642-ba6f-1cdf31bc6ab2",

"pair_id": 2,

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 3,

"timestamp": "2020-06-06T05:05:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"occurrence_event_type": "Account.Logon",

"client_ip": "95.xxx.xx.xx",

"ip_organization": "global telecom ltd",

"ip_routing_type": "mobile gateway",

"country": "Norway",

"region": "Oslo",

"city": "Oslo",

"latitude": 59.9139,

"longitude": 10.7522,

"device_id": "device1",

"receiver_type": "XA.Receiver.Linux",

"os": "Linux OS",

"browser": "Chrome 62.0.3202.94"

}

<!--NeedCopy-->

La siguiente tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para el viaje imposible.

| Nombre de campo | Descripción |

|---|---|

distance |

La distancia (km) entre los eventos asociados con el viaje imposible. |

historical_logon_locations |

Las ubicaciones a las que ha accedido el usuario y el número de veces que se ha accedido a cada ubicación durante el período de observación. |

historical_observation_period_in_days |

Cada ubicación se monitorea durante 30 días. |

relevant_event_type |

Indica el tipo de evento, como el inicio de sesión. |

observation_start_time |

La hora desde la cual Citrix Analytics comienza a monitorear la actividad del usuario hasta la marca de tiempo. Si se detecta algún comportamiento anómalo en este período de tiempo, se activa un indicador de riesgo. |

country |

El país desde el que el usuario ha iniciado sesión. |

city |

La ciudad desde la que el usuario ha iniciado sesión. |

region |

Indica la región desde la que el usuario ha iniciado sesión. |

latitude |

Indica la latitud de la ubicación desde la que el usuario ha iniciado sesión. |

longitude |

Indica la longitud de la ubicación desde la que el usuario ha iniciado sesión. |

browser |

El navegador web utilizado por el usuario. |

os |

El sistema operativo del dispositivo del usuario. |

device_id |

El nombre del dispositivo utilizado por el usuario. |

receiver_type |

El tipo de la aplicación Citrix Workspace™ o Citrix Receiver™ instalada en el dispositivo del usuario. |

ip_organization |

Organización de registro de la dirección IP del cliente |

ip_routing_type |

Tipo de enrutamiento de IP del cliente |

Indicador de riesgo de posible exfiltración de datos

Esquema de resumen del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 303,

"indicator_uuid": "fb649ff7-5b09-5f48-8a04-12836b9eed85",

"indicator_category_id": 1,

"indicator_vector": {

"name": "Data-Based Risk Indicators",

"id": 5 },

"data_source_id": 3,

"timestamp": "2018-04-02T10:59:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Data exfiltration",

"indicator_name": "Potential data exfiltration",

"severity": "low",

"data_source": "Citrix Apps and Desktops",

"ui_link": "https://analytics.cloud.com/user/ ",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Download/Print/Copy",

"observation_start_time": "2018-04-02T10:00:00Z",

"exfil_data_volume_in_bytes": 1172000

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "demo_tenant",

"indicator_id": 303,

"indicator_uuid": "fb649ff7-5b09-5f48-8a04-12836b9eed85",

"indicator_category_id": 1,

"indicator_vector": {

"name": "Data-Based Risk Indicators",

"id": 5 },

"data_source_id": 3,

"timestamp": "2018-04-02T10:57:36Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"occurrence_event_type": "App.SaaS.Clipboard",

"file_size_in_bytes": 98000,

"file_type": "text",

"device_id": "dvc5",

"receiver_type": "XA.Receiver.Windows",

"app_url": "https://www.citrix.com",

"client_ip": "10.xxx.xx.xxx",

"entity_time_zone": "Pacific Standard Time"

}

<!--NeedCopy-->

La siguiente tabla describe los campos específicos del esquema de resumen y del esquema de detalles del evento para la posible exfiltración de datos.

| Nombre de campo | Descripción |

|---|---|

observation_start_time |

La hora desde la cual Citrix Analytics comienza a monitorear la actividad del usuario hasta la marca de tiempo. Si se detecta algún comportamiento anómalo en este período de tiempo, se activa un indicador de riesgo. |

relevant_event_type |

Indica la actividad del usuario, como descargar, imprimir o copiar los datos. |

exfil_data_volume_in_bytes |

La cantidad de datos exfiltrados. |

occurrence_event_type |

Indica cómo se ha producido la exfiltración de datos, como la operación de portapapeles en una aplicación SaaS. |

file_size_in_bytes |

El tamaño del archivo. |

file_type |

El tipo de archivo. |

device_id |

El ID del dispositivo del usuario. |

receiver_type |

La aplicación Citrix Workspace o Citrix Receiver instalada en el dispositivo del usuario. |

app_url |

La URL de la aplicación a la que accede el usuario. |

entity_time_zone |

La zona horaria del usuario. |

Esquema del indicador de riesgo de inicio de sesión sospechoso

Esquema de resumen del indicador

{

"tenant_id": "tenant_1",

"indicator_id": "312",

"indicator_uuid": "1b97c3be-abcd-efgh-ijkl-1234567890",

"indicator_category_id": 3,

"indicator_vector":

[

{

"name": "Other Risk Indicators",

"id": 7

},

{

"name":"Location-Based Risk Indicators",

"id":2

},

{

"name":"IP-Based Risk Indicators",

"id":4

},

{

"name": "Device-Based Risk Indicators",

"id": 1

},

],

"data_source_id": 3,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "user2",

"version": 2,

"risk_probability": 0.78,

"indicator_category": "Compromised users",

"indicator_name": "Suspicious logon",

"severity": "medium",

"data_source": "Citrix Apps and Desktops",

"ui_link": "https://analytics.cloud.com/user/ ",

"indicator_type": "builtin",

"occurrence_details":

{

"user_location_risk": 0,

"city": "Some_city",

"observation_start_time": "2020-06-06T12:00:00Z",

"event_count": 1,

"user_device_risk": 75,

"country": "United States",

"device_id": "device2",

"region": "Some_Region",

"client_ip": "99.xx.xx.xx",

"webroot_threat_categories": "'Spam Sources', 'Windows Exploits', 'Web Attacks', 'Botnets', 'Scanners', 'Denial of Service'",

"historical_logon_locations": "[{\"country\":\"United States\",\"latitude\":45.0,\"longitude\":45.0,\"count\":12},{\"country\":\"United States\",\"region\":\"Some_Region_A\",\"city\":\"Some_City_A\",\"latitude\":0.0,\"longitude\":0.0,\"count\":8}]",

"relevant_event_type": "Logon",

"user_network_risk": 100,

"historical_observation_period_in_days": 30,

"suspicious_network_risk": 0

}

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"tenant_id": "tenant_1",

"indicator_id": "312",

"indicator_uuid": "1b97c3be-abcd-efgh-ijkl-1234567890",

"indicator_category_id": 3,

"indicator_vector":

[

{

"name": "Other Risk Indicators",

"id": 7

},

{

"name":"Location-Based Risk Indicators",

"id":2

},

{

"name":"IP-Based Risk Indicators",

"id":4

},

{

"name": "Device-Based Risk Indicators",

"id": 1

},

],

"data_source_id": 3,

"timestamp": "2020-06-06 12:02:30",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "user2",

"version": 2,

"occurrence_event_type": "Account.Logon",

"city": "Some_city",

"country": "United States",

"region": "Some_Region",

"latitude": 37.751,

"longitude": -97.822,

"browser": "Firefox 1.3",

"os": "Windows OS",

"device_id": "device2",

"receiver_type": "XA.Receiver.Chrome",

"client_ip": "99.xxx.xx.xx"

}

<!--NeedCopy-->

La siguiente tabla describe los nombres de campo específicos del esquema de resumen y del esquema de detalles del evento para el inicio de sesión sospechoso.

| Nombre de campo | Descripción |

|---|---|

historical_logon_locations |

Las ubicaciones a las que ha accedido el usuario y el número de veces que se ha accedido a cada ubicación durante el período de observación. |

historical_observation_period_in_days |

Cada ubicación se monitorea durante 30 días. |

relevant_event_type |

Indica el tipo de evento, como el inicio de sesión. |

observation_start_time |

La hora desde la cual Citrix Analytics comienza a monitorear la actividad del usuario hasta la marca de tiempo. Si se detecta algún comportamiento anómalo en este período de tiempo, se activa un indicador de riesgo. |

occurrence_event_type |

Indica el tipo de evento de usuario, como el inicio de sesión de cuenta. |

country |

El país desde el que el usuario ha iniciado sesión. |

city |

La ciudad desde la que el usuario ha iniciado sesión. |

region |

Indica la región desde la que el usuario ha iniciado sesión. |

latitude |

Indica la latitud de la ubicación desde la que el usuario ha iniciado sesión. |

longitude |

Indica la longitud de la ubicación desde la que el usuario ha iniciado sesión. |

browser |

El navegador web utilizado por el usuario. |

os |

El sistema operativo del dispositivo del usuario. |

device_id |

El nombre del dispositivo utilizado por el usuario. |

receiver_type |

El tipo de la aplicación Citrix Workspace o Citrix Receiver instalada en el dispositivo del usuario. |

user_location_risk |

Indica el nivel de sospecha de la ubicación desde la que el usuario ha iniciado sesión. Nivel de sospecha bajo: 0–69, Nivel de sospecha medio: 70–89 y Nivel de sospecha alto: 90–100 |

user_device_risk |

Indica el nivel de sospecha del dispositivo desde el que el usuario ha iniciado sesión. Nivel de sospecha bajo: 0–69, Nivel de sospecha medio: 70–89 y Nivel de sospecha alto: 90–100 |

user_network_risk |

Indica el nivel de sospecha de la red o la subred desde la que el usuario ha iniciado sesión. Nivel de sospecha bajo: 0–69, Nivel de sospecha medio: 70–89 y Nivel de sospecha alto: 90–100 |

suspicious_network_risk |

Indica el nivel de amenaza de IP basado en la fuente de inteligencia de amenazas de IP de Webroot. Nivel de amenaza bajo: 0–69, Nivel de amenaza medio: 70–89 y Nivel de amenaza alto: 90–100 |

webroot_threat_categories |

Indica los tipos de amenaza detectados desde la dirección IP basados en la fuente de inteligencia de amenazas de IP de Webroot. Las categorías de amenaza pueden ser Fuentes de spam, Exploits de Windows, Ataques web, Botnets, Escáneres, Denegación de servicio, Reputación, Phishing, Proxy, No especificado, Amenazas móviles y Proxy Tor |

Indicador de Microsoft Active Directory

Esquema de resumen del indicador

{

"data_source": "Microsoft Graph Security",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised users",

"indicator_id": 1000,

"indicator_name": "MS Active Directory Indicator",

"indicator_vector": {

"name": "IP-Based Risk Indicators",

"id": 4 },

"indicator_type": "builtin",

"indicator_uuid": "9880f479-9fbe-4ab0-8348-a613f9de5eba",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-01-27T16:03:46Z",

"ui_link": "https://analytics-daily.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Esquema de detalles del evento del indicador

{

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_id": 1000,

"indicator_vector": {

"name": "IP-Based Risk Indicators",

"id": 4 },

"indicator_uuid": "9880f479-9fbe-4ab0-8348-a613f9de5eba",

"tenant_id": "demo_tenant",

"timestamp": "2021-01-27T16:03:46Z",

"version": 2

}

<!--NeedCopy-->

Esquema de indicador de riesgo personalizado

La siguiente sección describe el esquema para el indicador de riesgo personalizado.

Nota

Actualmente, Citrix Analytics envía los datos relacionados con los indicadores de riesgo personalizados de Citrix DaaS y Citrix Virtual Apps and Desktops a tu servicio SIEM.

La siguiente tabla describe los nombres de campo para el esquema de resumen del indicador de riesgo personalizado.

| Nombre de campo | Descripción |

|---|---|

data source |

Los productos que envían datos a Citrix Analytics for Security. Por ejemplo: Citrix Secure Private Access, Citrix Gateway y Citrix Apps and Desktops. |

data_source_id |

El ID asociado a un origen de datos. ID 1 = Citrix Gateway, ID 2 = Citrix Endpoint Management, ID 3 = Citrix Apps and Desktops, ID 4 = Citrix Secure Private Access |

entity_id |

El ID asociado a la entidad en riesgo. |

entity_type |

La entidad en riesgo. En este caso, la entidad es un usuario. |

event_type |

El tipo de datos enviados al servicio SIEM. En este caso, el tipo de evento es el resumen del indicador de riesgo. |

indicator_category |

Indica las categorías de indicadores de riesgo. Los indicadores de riesgo se agrupan en una de las categorías de riesgo: punto final comprometido, usuarios comprometidos, exfiltración de datos o amenazas internas. |

indicator_id |

El ID único asociado al indicador de riesgo. |

indicator_category_id |

El ID asociado a la categoría de indicador de riesgo. ID 1 = Exfiltración de datos, ID 2 = Amenazas internas, ID 3 = Usuarios comprometidos, ID 4 = Puntos finales comprometidos |

indicator_name |

El nombre del indicador de riesgo. Para un indicador de riesgo personalizado, este nombre se define al crear el indicador. |

indicator_type |

Indica si el indicador de riesgo es predeterminado (integrado) o personalizado. |

indicator_uuid |

El ID único asociado a la instancia del indicador de riesgo. |

occurrence_details |

Los detalles sobre la condición que activa el indicador de riesgo. |

pre_configured |

Indica si el indicador de riesgo personalizado está preconfigurado. |

| ` |