Benutzerdefinierte Domäne konfigurieren

Sie können Benutzern den Zugriff auf ihren Store über eine benutzerdefinierte Domäne anstelle der Domäne cloud.com oder zusätzlich dazu gestatten. Sie müssen Eigentümer der Domäne sein und jede Domäne kann nur für den Zugriff auf einen einzigen Store verwendet werden.

Jedes Konto kann eine einzelne benutzerdefinierte Domäne haben, die mit dem primären Store verknüpft ist. Wenn Sie zusätzliche Stores haben, können Sie nur über die URL “cloud.com” auf diese zugreifen.

Unterstützte Szenarios

| Szenarios | Unterstützt | Nicht unterstützt |

|---|---|---|

| Identitätsanbieter | AD (+Token), Microsoft Entra ID, Citrix Gateway, Okta und SAML | |

| Ressourcentypen | Virtual Apps and Desktops | Web-Apps, SaaS-Apps und veröffentlichte Inhalte |

| Zugriffsmethoden | Browser, Citrix Workspace™-App | - |

Voraussetzungen

-

Sie können entweder eine neu registrierte Domäne oder eine bestehende Domäne wählen. Die Domäne muss im Format mit Unterdomäne (your.company.com) vorliegen. Die Verwendung einer Stammdomäne (company.com) wird von Citrix nicht unterstützt.

-

Es wird empfohlen, eine dedizierte Domäne als benutzerdefinierte Domäne für den Zugriff auf Citrix Workspace zu verwenden. Es hilft Ihnen, die Domäne bei Bedarf einfach zu ändern.

- Benutzerdefinierte Domänen dürfen keine Marken von Citrix enthalten. Die vollständige Liste finden Sie unter Markenrichtlinien der Cloud Software Group.

- Die von Ihnen gewählte Domäne muss im öffentlichen DNS konfiguriert sein. Alle CNAME-Datensatznamen und -werte in Ihrer Domänenkonfiguration müssen für Citrix auflösbar sein.

Hinweis:

Konfigurationen mit privatem DNS werden nicht unterstützt.

- Die Länge des Domänennamens darf 64 Zeichen nicht überschreiten.

Benutzerdefinierte Domäne konfigurieren

Sobald eine benutzerdefinierte Domäne eingerichtet ist, können Sie die URL oder den Zertifikattyp nicht mehr ändern. Sie können sie nur löschen. Stellen Sie sicher, dass die gewählte Domäne nicht bereits in DNS konfiguriert ist. Entfernen Sie alle vorhandenen CNAME-Datensätze, bevor Sie versuchen, Ihre benutzerdefinierte Domain zu konfigurieren.

Wenn Sie mit SAML eine Verbindung zu Ihrem Identitätsanbieter herstellen, müssen Sie einen zusätzlichen Schritt zur SAML-Konfiguration ausführen. Weitere Informationen finden Sie unter SAML.

Hinweis:

Beim Hinzufügen der benutzerdefinierten URL und Konfigurieren von SAML benötigt Citrix Cloud™ 24 Stunden für die Bereitstellung.

Benutzerdefinierte Domäne hinzufügen

-

Melden Sie sich bei Citrix Cloud an.

-

Wählen Sie im Citrix Cloud-Menü zunächst Workspacekonfiguration und dann Zugriff.

-

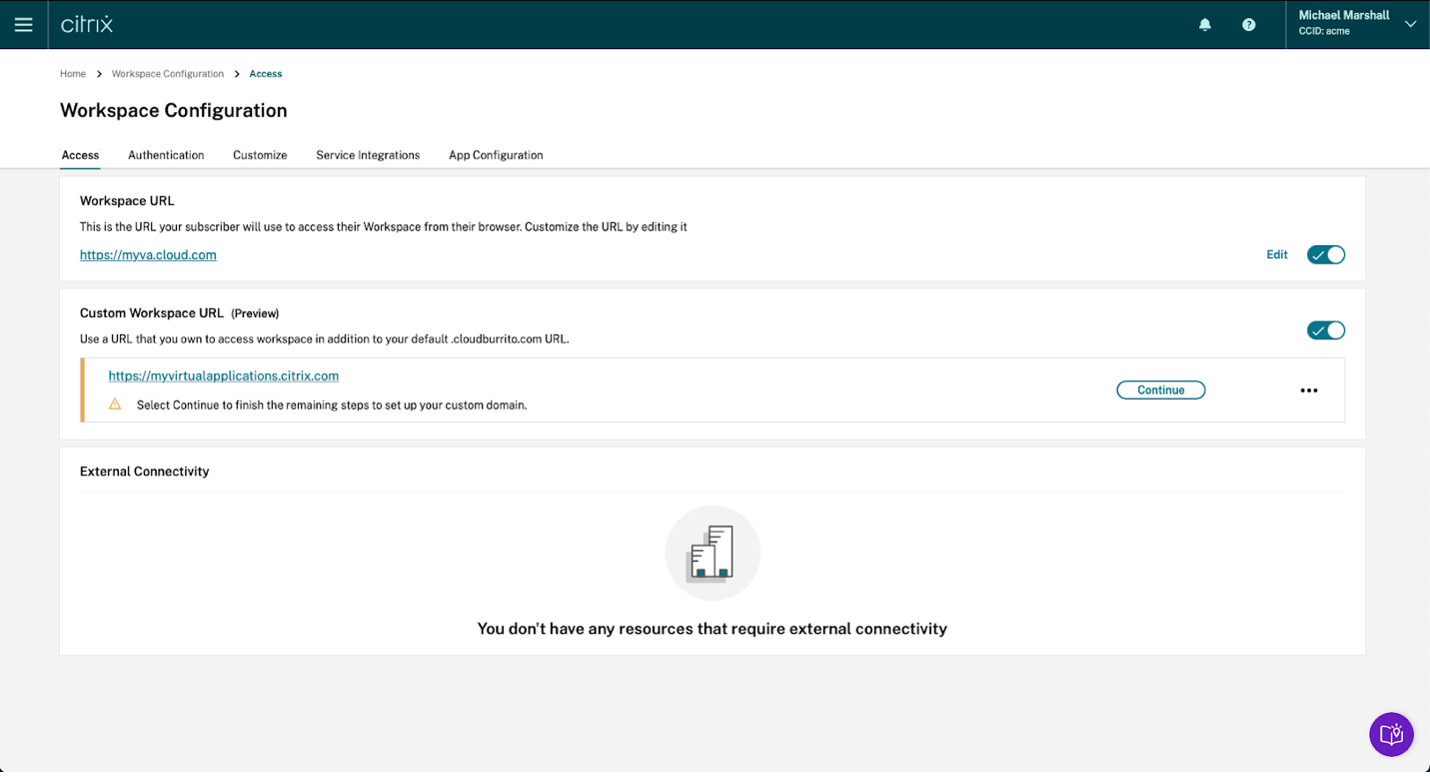

Wählen Sie auf der Registerkarte Zugriff unter Benutzerdefinierte Workspace-URL die Option Fügen Sie Ihre eigene Domäne hinzu.

-

Lesen Sie die Informationen auf der Seite Übersicht und wählen Sie Weiter aus.

-

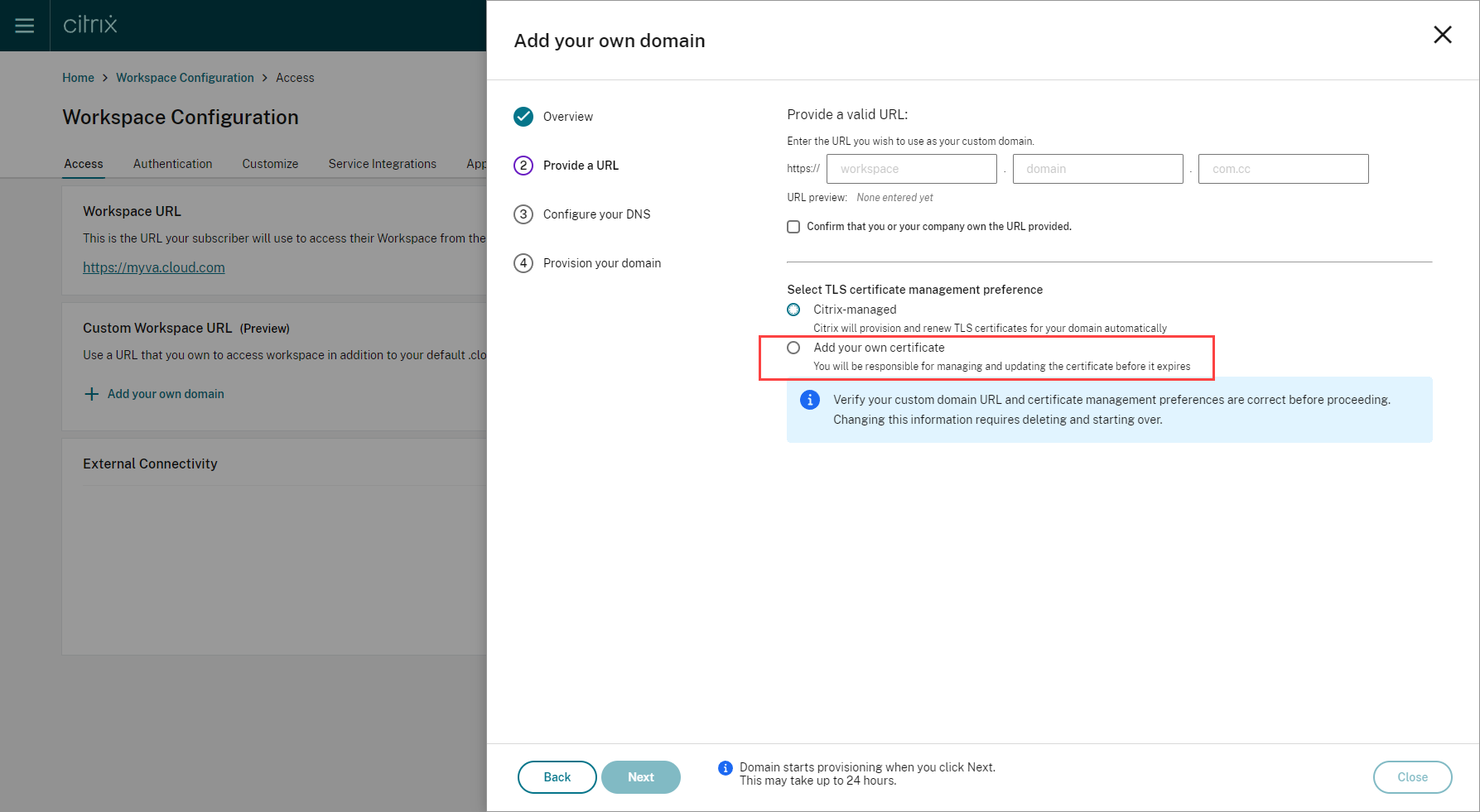

Geben Sie Ihre gewählte Domäne auf der Seite URL angeben ein. Aktivieren Sie Bestätigen Sie, dass Sie oder Ihr Unternehmen Eigentümer der angegebenen URL sind, um zu bestätigen, dass Ihnen die Domäne gehört, und wählen Sie die gewünschte TLS-Zertifikatsverwaltung. Es wird empfohlen, verwaltet auszuwählen, da die Zertifikatserneuerungen für Sie abgewickelt werden. Weitere Informationen finden Sie unter Verlängertes Zertifikat bereitstellen. Klicken Sie auf Weiter.

Wenn auf dieser Seite Warnungen angezeigt werden, beheben Sie zuerst das hervorgehobene Problem, bevor Sie fortfahren.

Wenn Sie ein eigenes Zertifikat bereitstellen, müssen Sie einen zusätzlichen Schritt ausführen.

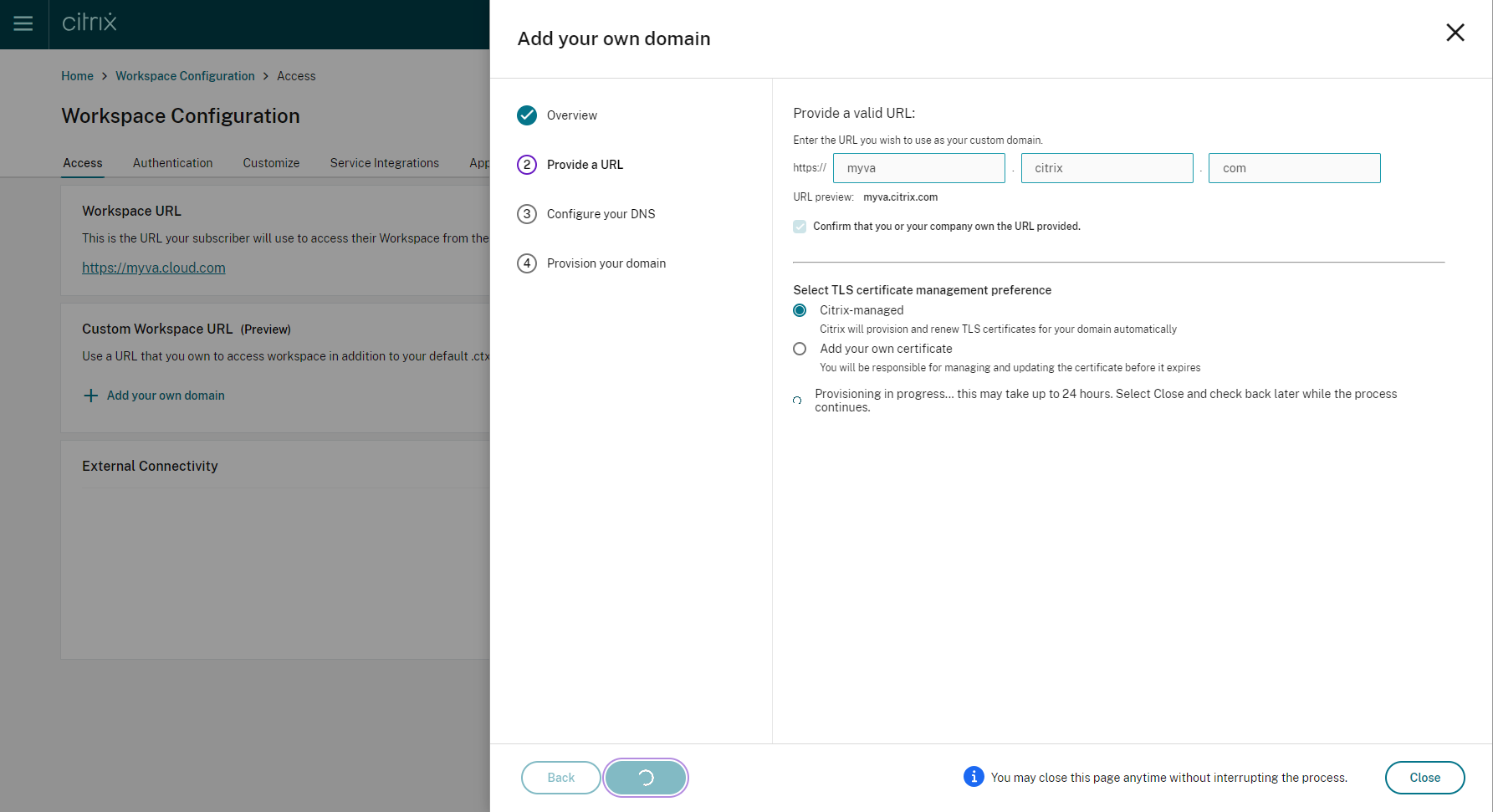

Die Provisioning der von Ihnen ausgewählten Domäne kann etwas dauern. Sie können die Seite während des Provisionings offen lassen oder schließen.

-

Wenn beim Provisioning die Seite URL angeben geöffnet ist, wird automatisch die Seite DNS konfigurieren geöffnet. Wenn Sie die Seite geschlossen haben, klicken Sie auf der Registerkarte Zugriff für Ihre benutzerdefinierte Domäne auf Weiter.

-

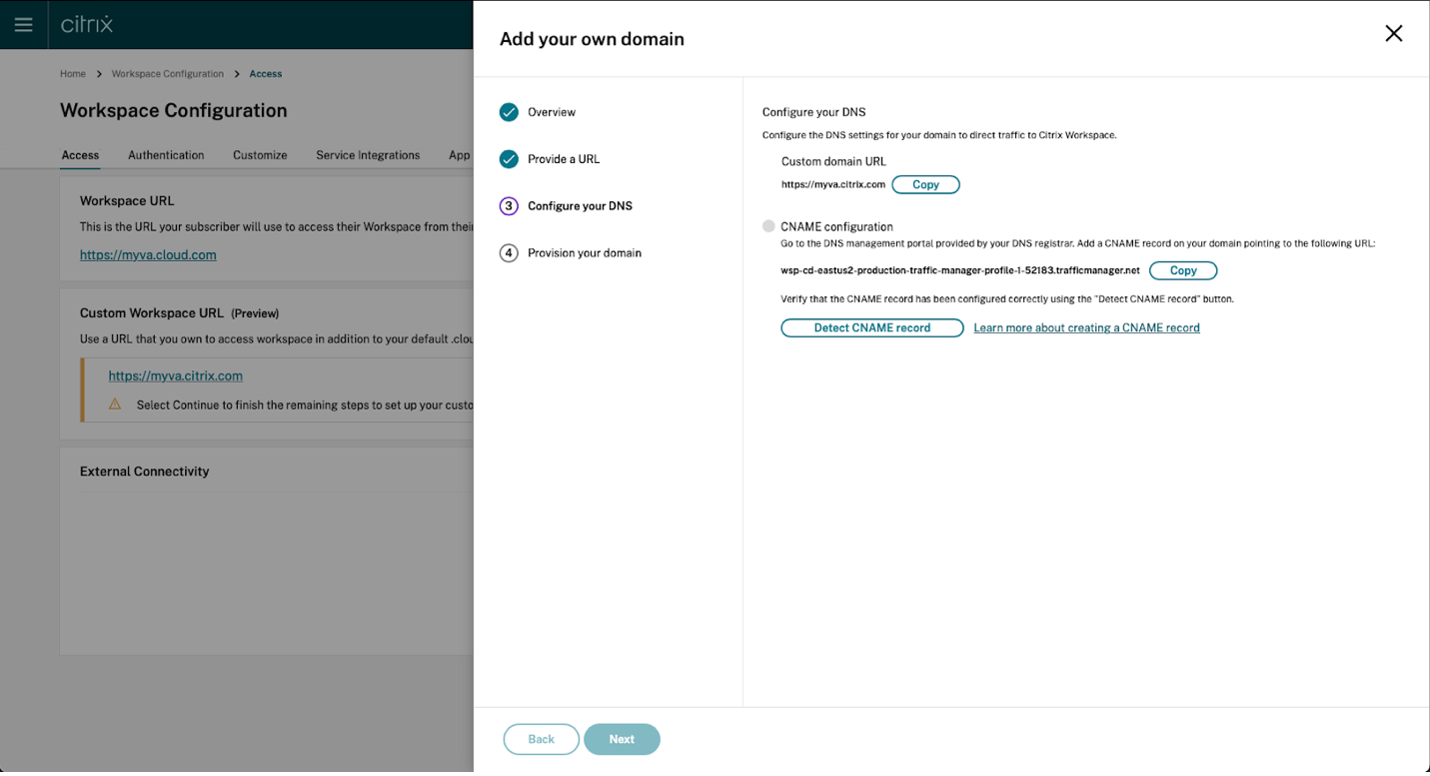

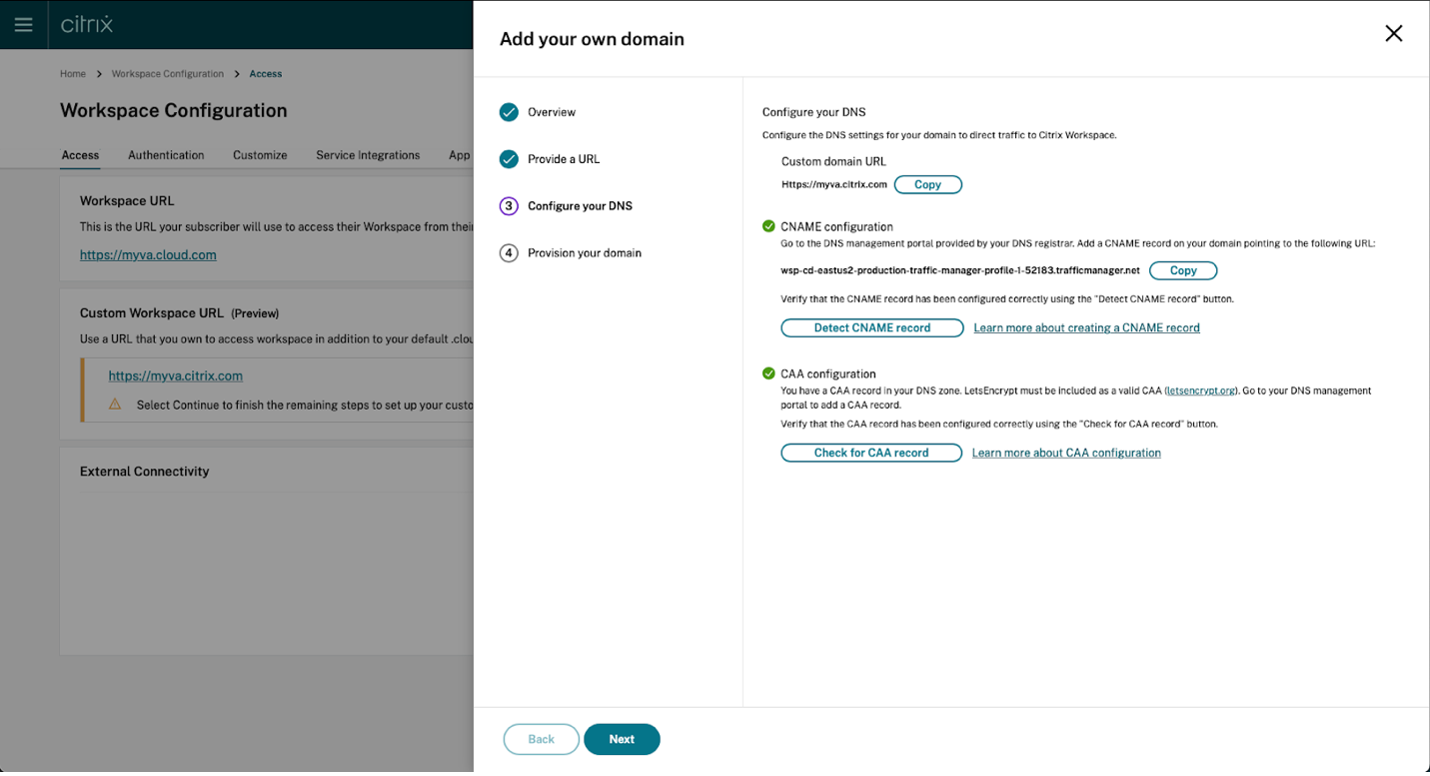

Führen Sie diesen Schritt im Verwaltungsportal durch, das vom DNS-Registrar bereitgestellt wird. Fügen Sie Ihrer gewählten benutzerdefinierten Domäne einen CNAME-Eintrag hinzu, der auf den Ihnen zugewiesenen Azure Traffic Manager verweist.

Kopieren Sie die Adresse des Traffic Managers von der Seite DNS konfigurieren. Die Adresse im Beispiel lautet:

wsp-cd-eastus2-production-traffic-manager-profile-1-52183.trafficmanager.net

Wenn Sie im DNS CAA-Einträge (Certificate Authority Authorization) konfiguriert haben, fügen Sie einen Eintrag hinzu, mit dem Let’s Encrypt Zertifikate für Ihre Domäne generieren kann. Let’s Encrypt ist die Zertifizierungsstelle (ZS), mit der Citrix ein Zertifikat für Ihre benutzerdefinierte Domäne generiert. Der Wert für den CAA-Eintrag muss wie folgt lauten: 0 issue “letsencrypt.org”

-

Nachdem Sie den CNAME-Eintrag beim DNS-Anbieter konfiguriert haben, wählen Sie CNAME-Eintrag erkennen, um Ihre DNS-Konfiguration zu überprüfen. Wenn der CNAME-Eintrag korrekt konfiguriert wurde, erscheint neben dem Abschnitt CNAME-Konfiguration ein grünes Häkchen.

Wenn auf dieser Seite Warnungen angezeigt werden, beheben Sie zuerst das hervorgehobene Problem, bevor Sie fortfahren.

Wenn Sie beim DNS-Anbieter CAA-Einträge konfiguriert haben, wird eine separate CAA-Konfiguration angezeigt. Wählen Sie Auf CAA-Eintrag prüfen, um Ihre DNS-Konfiguration zu überprüfen. Bei korrekter CAA-Datensatzkonfiguration wird neben dem Abschnitt CAA-Konfiguration ein grünes Häkchen angezeigt.

Wenn Ihre DNS-Konfiguration verifiziert ist, klicken Sie auf Weiter.

-

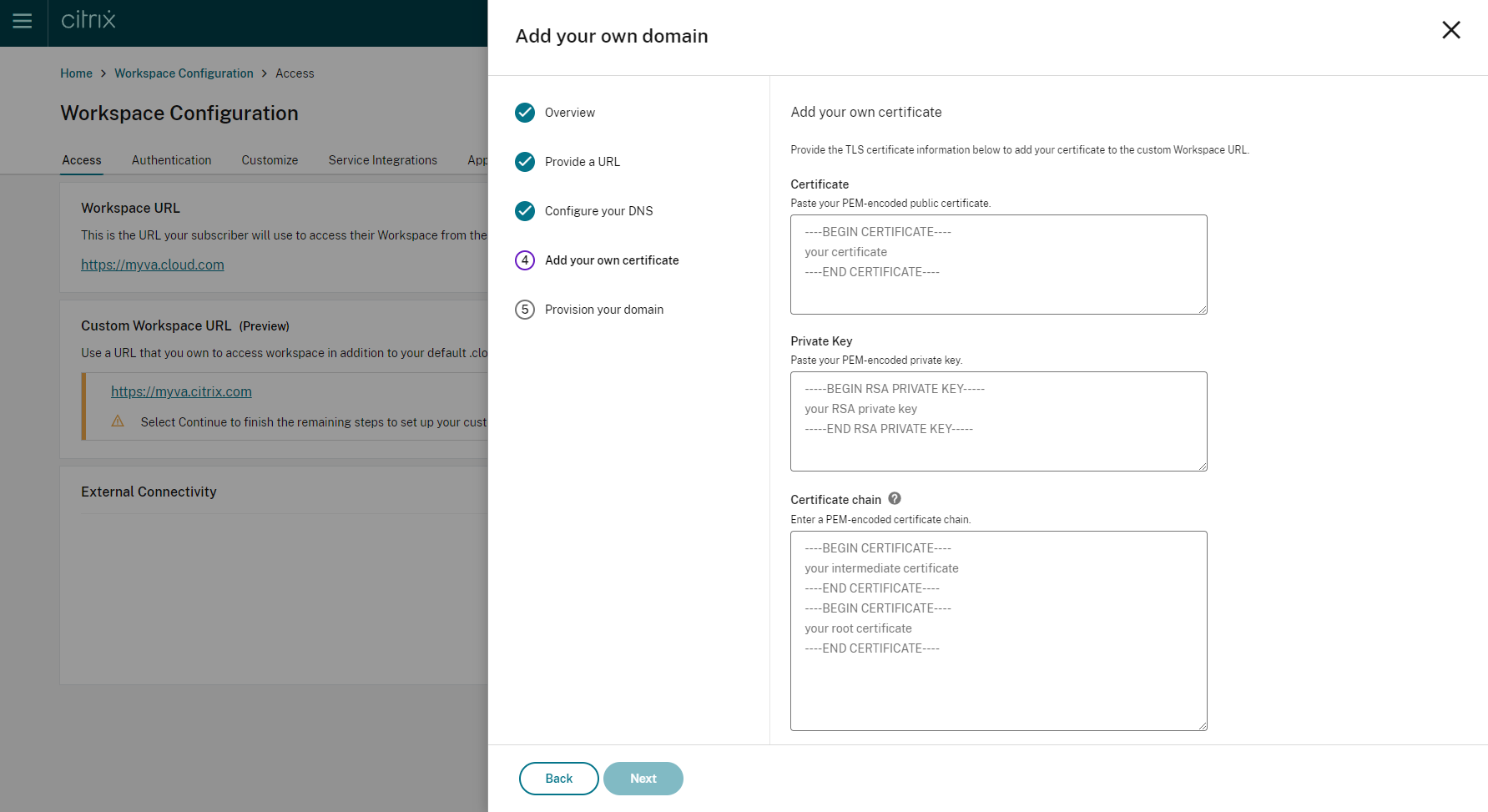

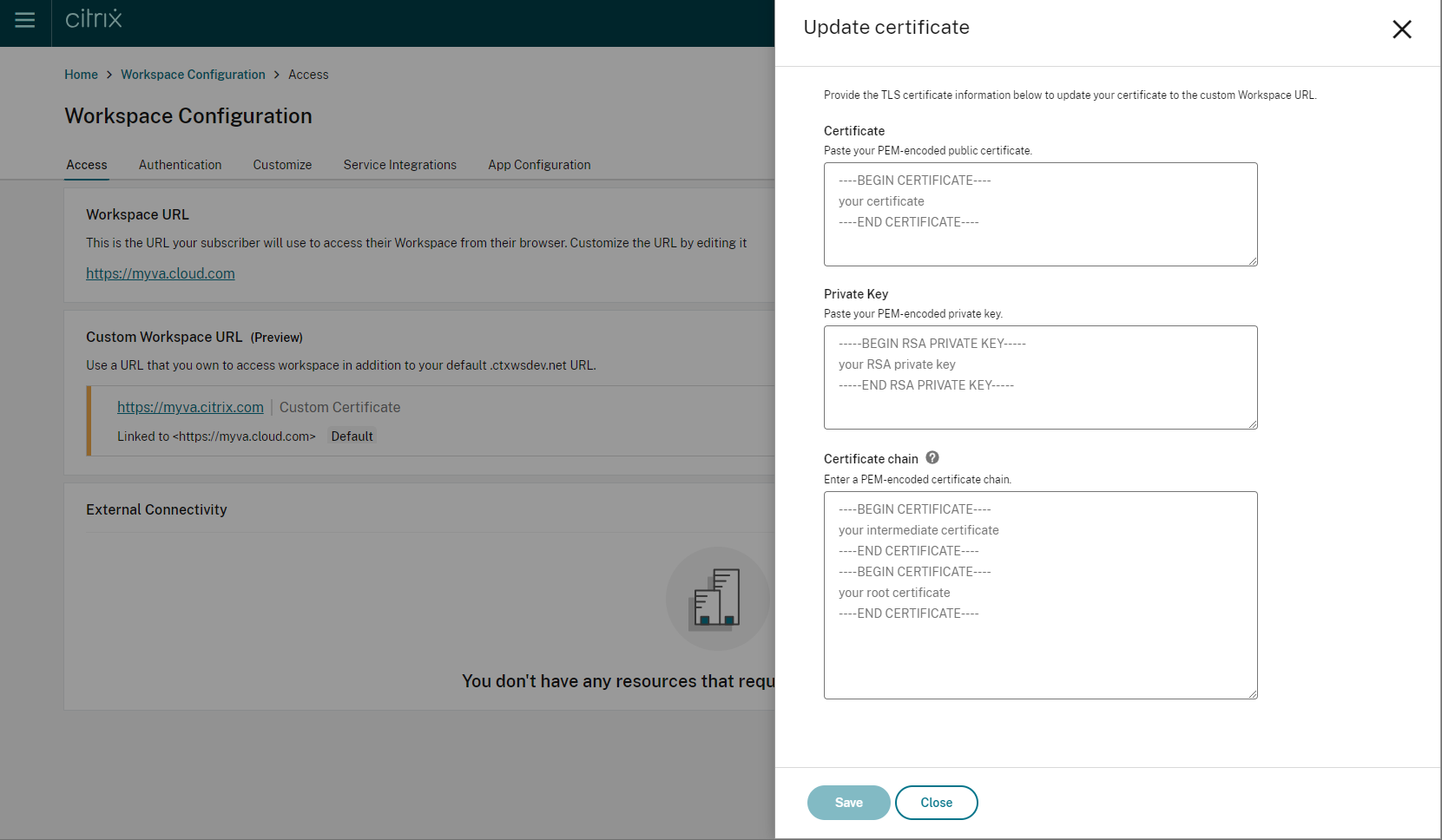

Dieser Schritt ist optional. Wenn Sie Ihr eigenes Zertifikat hinzufügen möchten, geben Sie die erforderlichen Informationen auf der Seite Eigenes Zertifikat hinzufügen ein.

Hinweis:

Kennwortgeschützte Zertifikate werden nicht unterstützt.

Wenn auf dieser Seite Warnungen angezeigt werden, beheben Sie zuerst das hervorgehobene Problem, bevor Sie fortfahren. Stellen Sie sicher, dass das Zertifikat die folgenden Bedingungen erfüllt.

- Es muss PEM-codiert sein.

- Es muss mindestens die nächsten 30 Tage gültig bleiben.

- Es muss ausschließlich für die benutzerdefinierte Workspace-URL verwendet werden. Wildcard-Zertifikate werden nicht akzeptiert.

- Der allgemeine Name des Zertifikats muss mit der benutzerdefinierten Domäne übereinstimmen.

- SANs auf dem Zertifikat müssen für die benutzerdefinierte Domäne sein. Zusätzliche SANs sind nicht zulässig.

- Die Gültigkeitsdauer des Zertifikats darf 10 Jahre nicht überschreiten.

Hinweis:

Es wird empfohlen, ein Zertifikat mit einer sicheren kryptografischen Hashfunktion (SHA 256 oder > höher) zu verwenden. Sie sind für die Verlängerung des Zertifikats verantwortlich. Wenn Ihr Zertifikat abgelaufen ist oder bald abläuft, lesen Sie den Abschnitt Ein erneuertes Zertifikat bereitstellen.

-

Dies ist ein optionaler Schritt. Wenn Sie SAML als Ihren Identitätsanbieter verwenden, geben Sie die entsprechende Konfiguration an. Geben Sie die erforderlichen Daten auf der Seite Für SAML konfigurieren ein.

Verwenden Sie die folgenden Details, wenn Sie die Anwendung im Identitätsanbieter konfigurieren:

Eigenschaft Wert Zielgruppe https://saml.cloud.comEmpfänger https://<your custom domain>/saml/acsACS-URL-Validator https://<your custom domain>/saml/acsACS-Verbraucher-URL https://<your custom domain>/saml/acsSingle-Logout-URL https://<your custom domain>/saml/logout/callback -

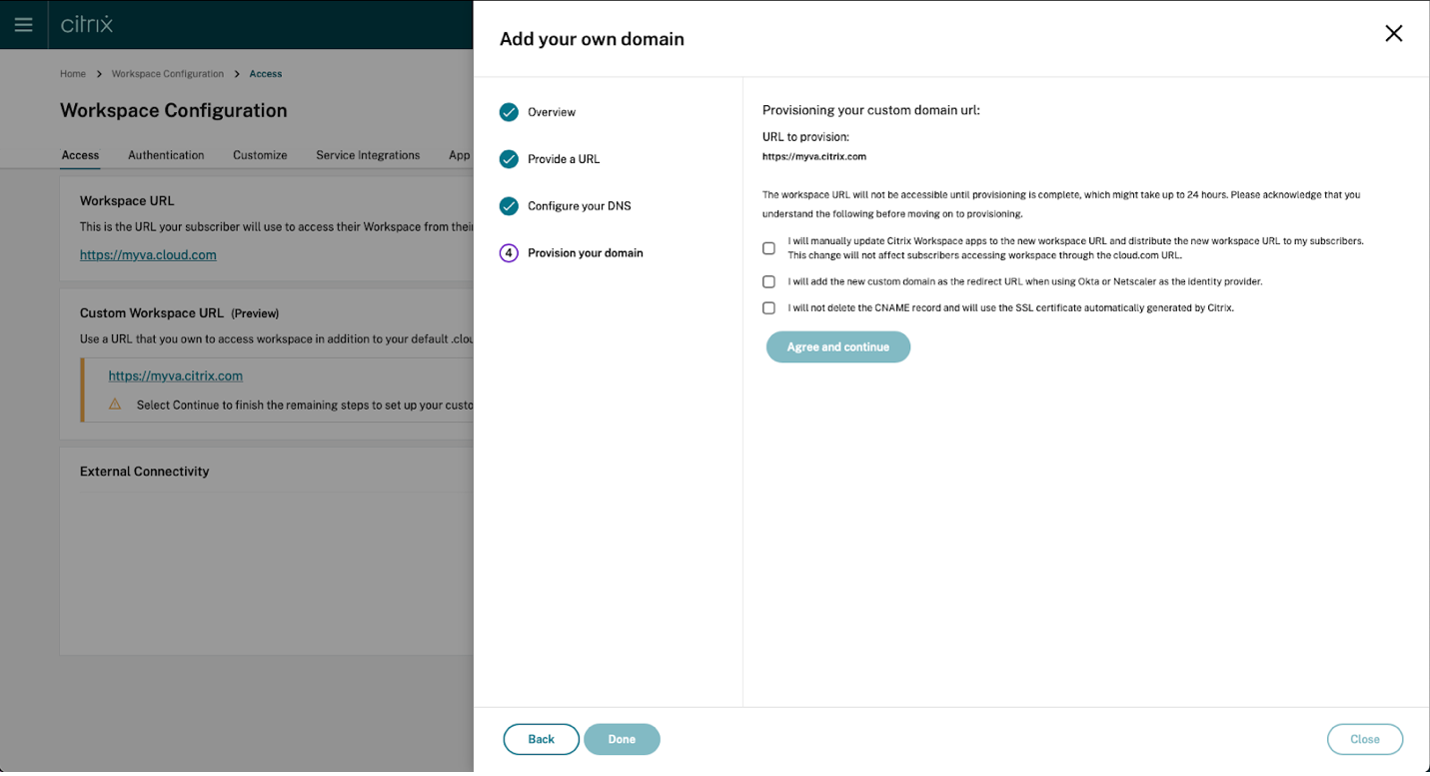

Lesen Sie die Informationen auf der Seite Provisioning Ihrer Domäne durchführen und bestätigen Sie die Anweisungen. Wenn Sie bereit sind fortzufahren, wählen Sie Zustimmen und fortfahren.

Dieser letzte Provisioningschritt kann einige Zeit in Anspruch nehmen. Sie können bei geöffneter Seite warten, bis der Vorgang abgeschlossen ist, oder die Seite schließen.

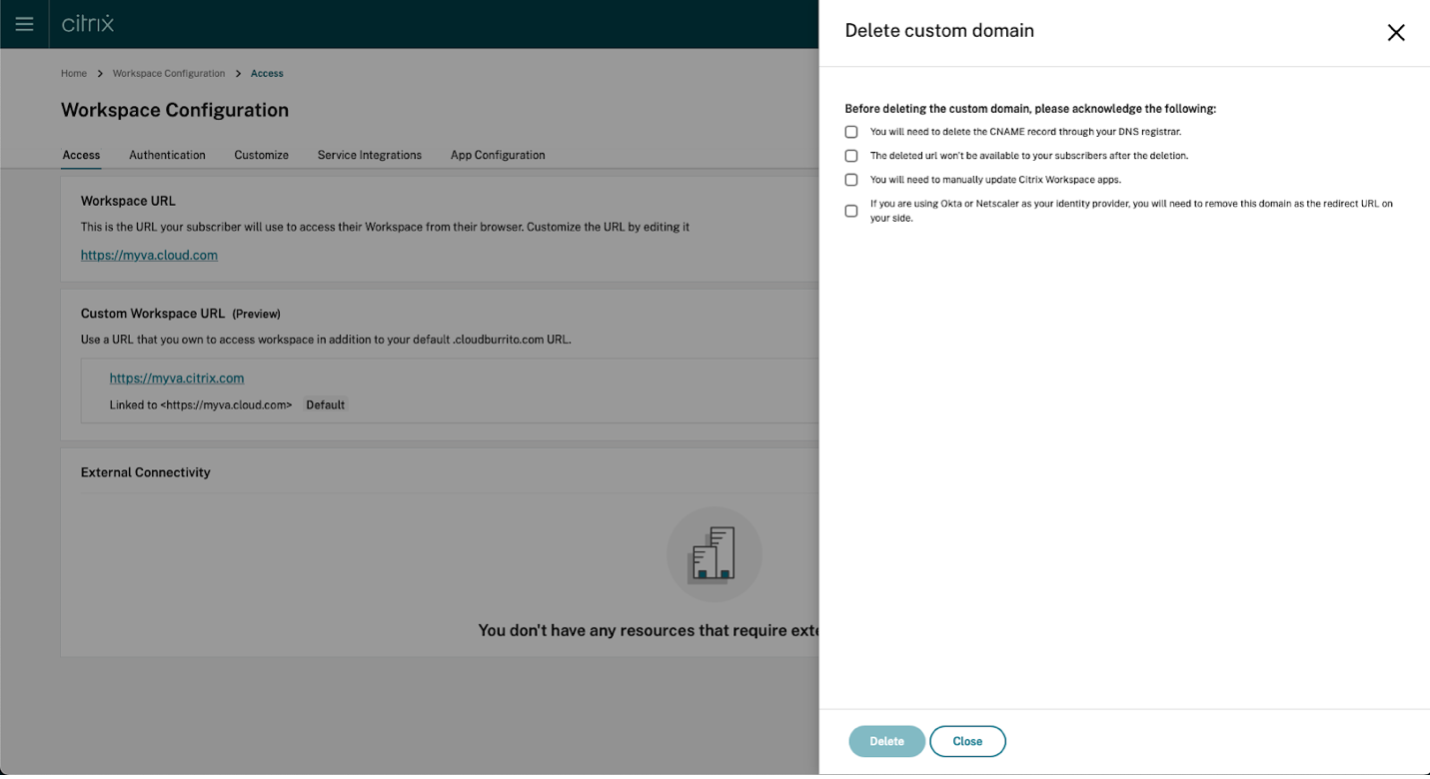

Benutzerdefinierte Domäne löschen

Wenn Sie eine benutzerdefinierte Domäne vom Kunden löschen, können Sie nicht mehr über eine benutzerdefinierte Domäne auf Citrix Workspace zugreifen. Nach dem Löschen der benutzerdefinierten Domäne können Sie nur über die cloud.com-Adresse auf Citrix Workspace zugreifen.

Wenn Sie eine benutzerdefinierte Domäne löschen, müssen Sie sicherstellen, dass der CNAME-Eintrag vom DNS-Anbieter entfernt wurde.

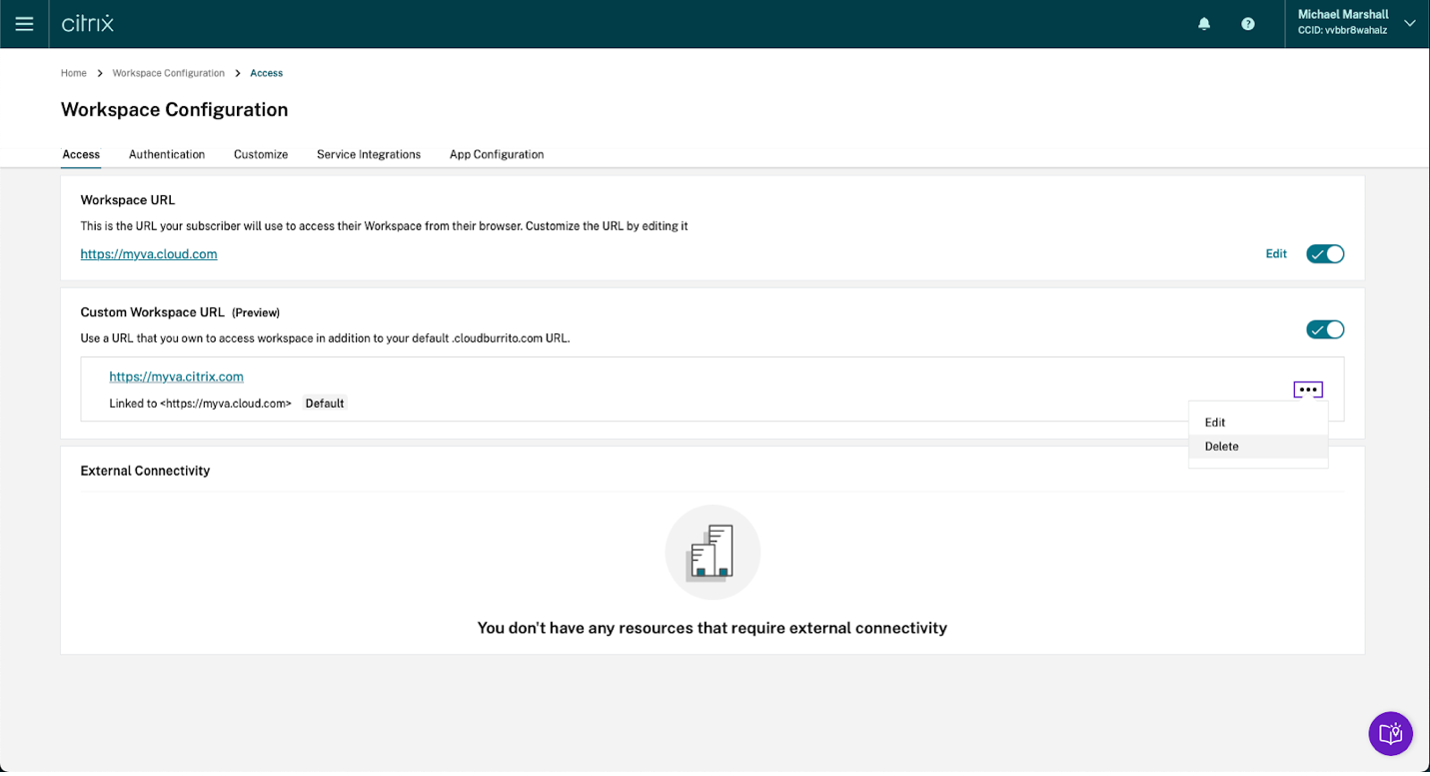

Schritte zum Löschen einer benutzerdefinierten Domäne:

-

Melden Sie sich bei Citrix Cloud an.

-

Wählen Sie im Citrix Cloud-Menü Workspacekonfiguration > Zugriff aus.

-

Erweitern Sie das Kontextmenü (…) für die benutzerdefinierte Domäne auf der Registerkarte Zugriff und wählen Sie Löschen.

-

Lesen Sie die Informationen auf der Seite Benutzerdefinierte Domäne löschen und bestätigen Sie die Anweisungen. Wenn Sie bereit sind, wählen Sie Löschen.

Das Löschen einer benutzerdefinierten Domäne nimmt einige Zeit in Anspruch. Sie können bei geöffneter Seite warten, bis der Vorgang abgeschlossen ist, oder die Seite schließen.

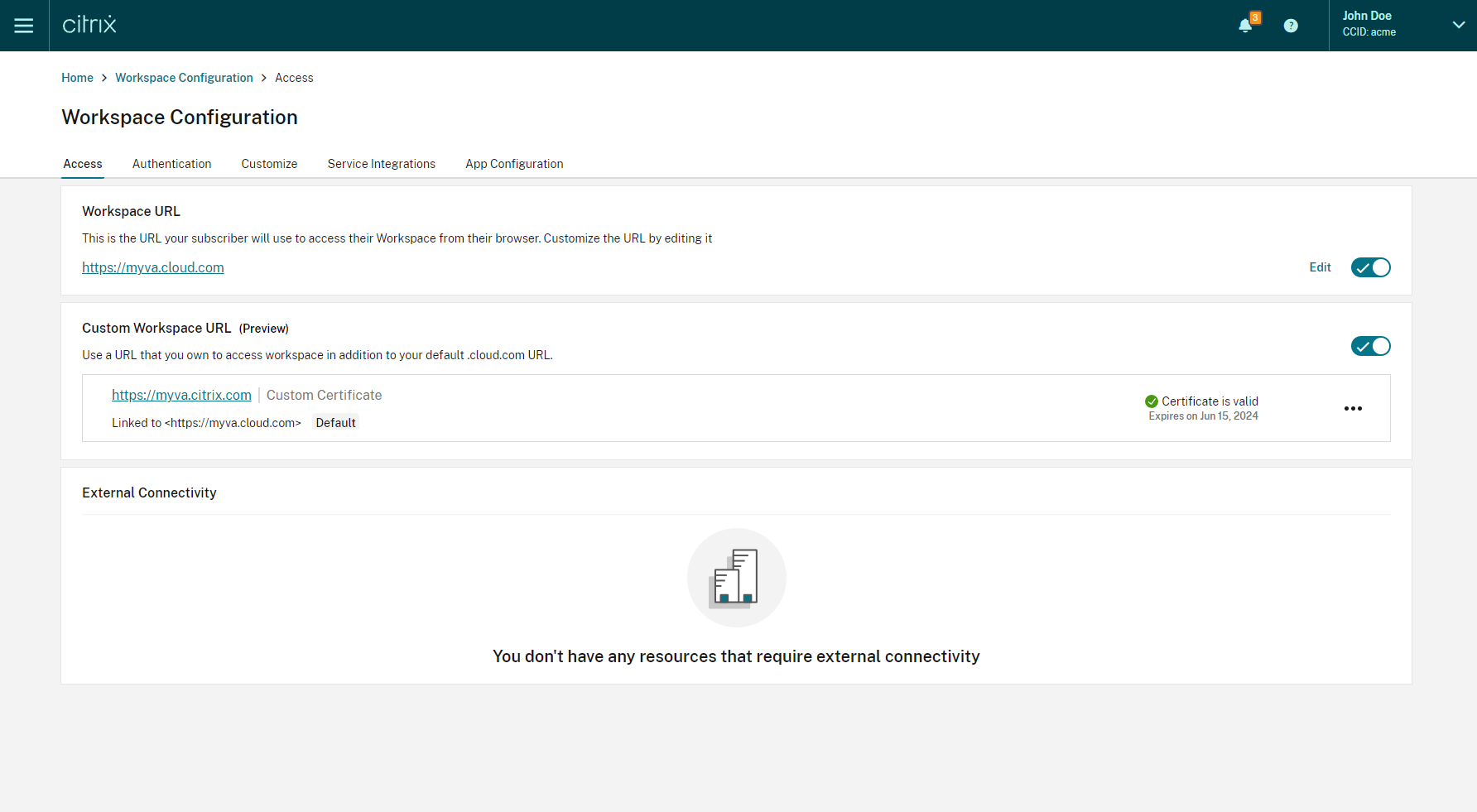

Verlängertes Zertifikat bereitstellen

-

Melden Sie sich bei Citrix Cloud an.

-

Wählen Sie im Citrix Cloud-Menü Workspacekonfiguration > Zugriff aus.

-

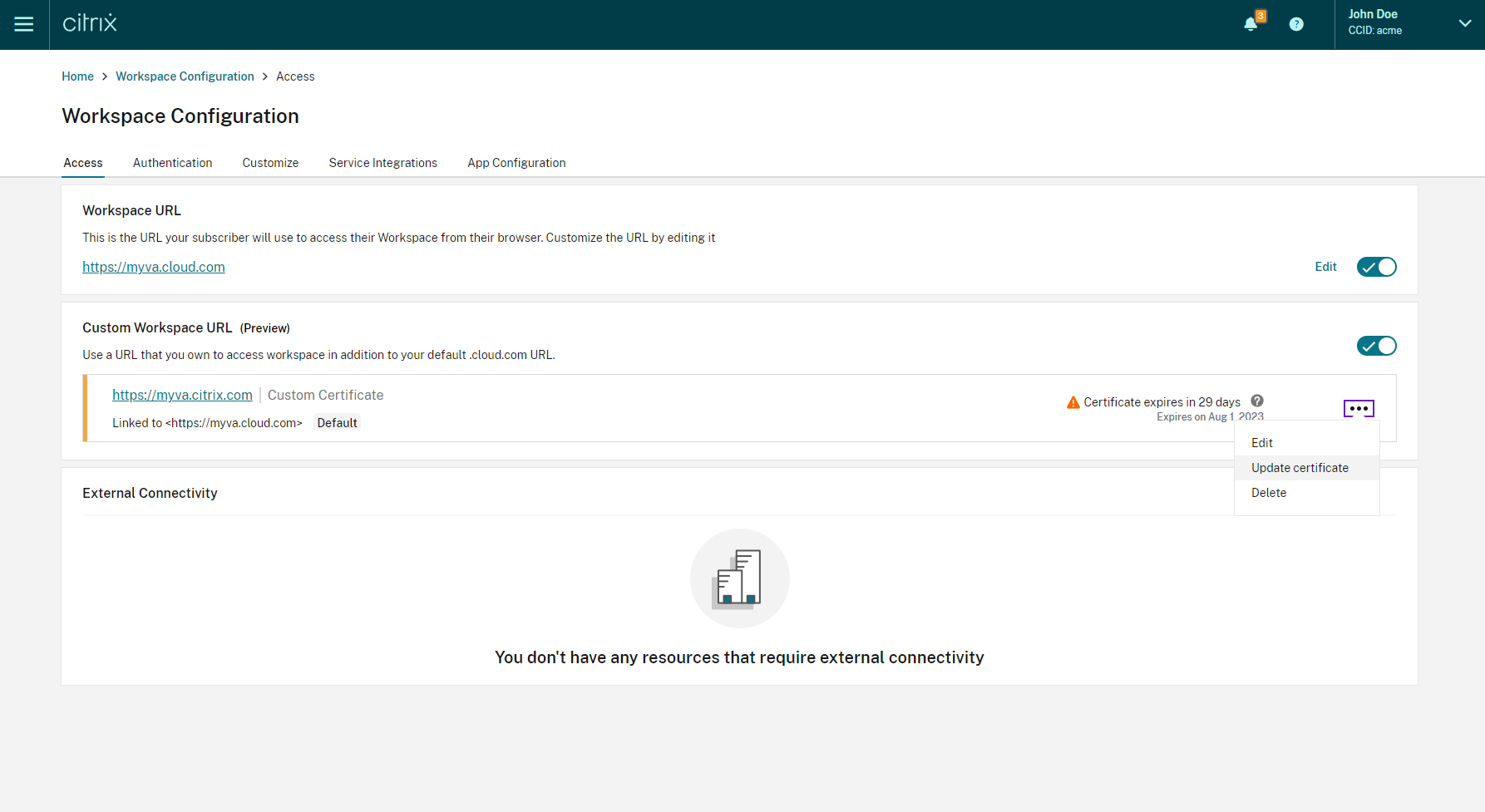

Das Ablaufdatum des Zertifikats wird neben der benutzerdefinierten Domäne angezeigt, der es zugewiesen ist.

Wenn Ihr Zertifikat in 30 Tagen oder weniger abläuft, zeigt Ihre benutzerdefinierte Domäne eine Warnung an.

-

Erweitern Sie das Kontextmenü (…) für die benutzerdefinierte Domäne auf der Registerkarte Zugriff. Wählen Sie Zertifikat aktualisieren.

-

Geben Sie die erforderlichen Informationen auf der Seite Zertifikat aktualisieren ein und klicken Sie auf Speichern.

Wenn auf dieser Seite Warnungen angezeigt werden, beheben Sie zuerst das hervorgehobene Problem, bevor Sie fortfahren.

Das Zertifikat muss dieselben Anforderungen erfüllen wie bei der Erstellung der benutzerdefinierten Domäne. Weitere Informationen finden Sie unter Benutzerdefinierte Domäne hinzufügen.

Konfiguration Ihres Identitätsanbieters

Okta konfigurieren

Führen Sie die folgenden Schritte aus, wenn Sie Okta als Identitätsanbieter für den Zugriff auf Citrix Workspace verwenden.

-

Melden Sie sich beim Administratorportal für Ihre Okta-Instanz an. Diese Instanz enthält die Anwendung, die von Citrix Cloud verwendet wird.

-

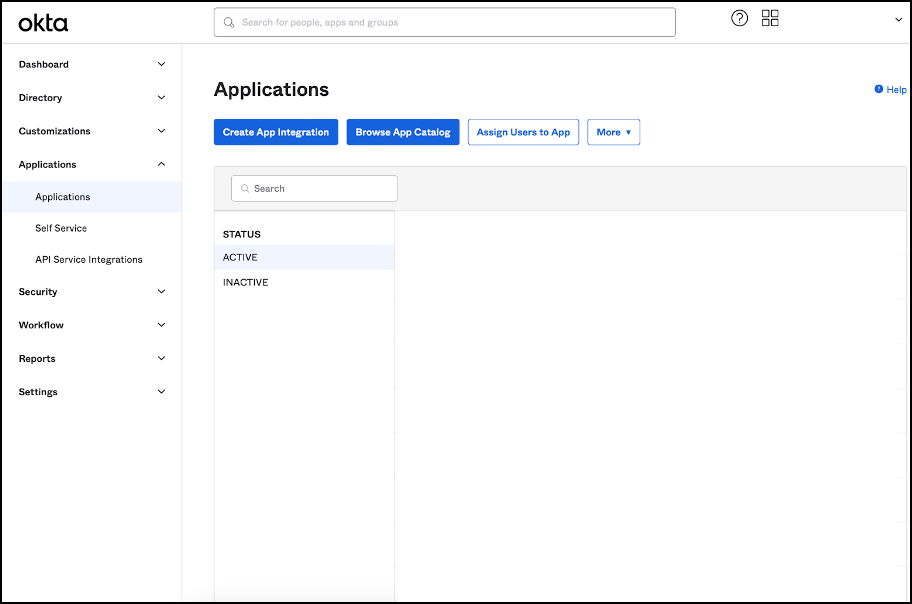

Erweitern Sie Applications und wählen Sie Applications im Menü.

- Öffnen Sie die mit Citrix Cloud verknüpfte Anwendung.

-

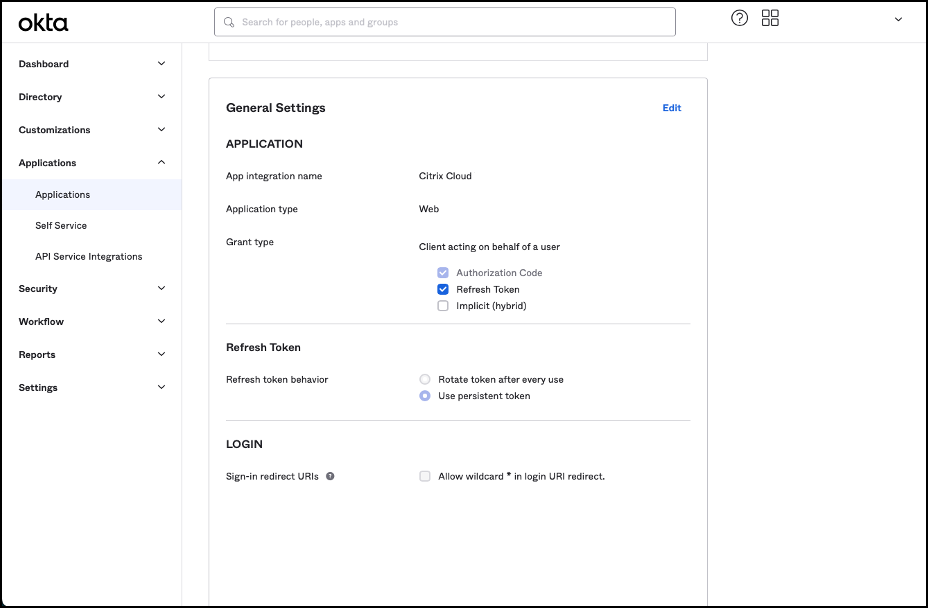

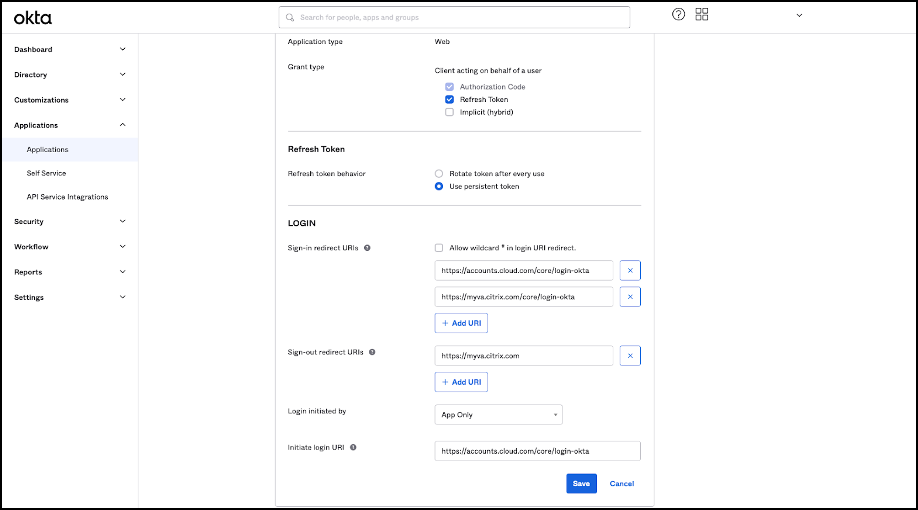

Wählen Sie im Abschnitt General Settings die Option Edit.

-

Fügen Sie im Abschnitt ANMELDUNG der Allgemeinen Einstellungen einen Wert für Anmeldeumleitungs-URIs hinzu. Fügen Sie den neuen Wert hinzu, ohne vorhandene Werte zu ersetzen. Der neue Wert muss das folgende Format haben:

<https://your.company.com/core/login-okta> -

Fügen Sie im selben Abschnitt einen weiteren Wert für Sign-out redirect URIs hinzu. Fügen Sie den neuen Wert hinzu, ohne vorhandene Werte zu ersetzen. Der neue Wert muss das folgende Format haben:

<https://your.company.com>

- Klicken Sie zum Speichern der neuen Konfiguration auf Speichern.

Hinweis:

Um SAML mit Ihrer benutzerdefinierten Domäne zu konfigurieren, befolgen Sie die unter SAML-Konfiguration beschriebenen Schritte.

Konfiguration von OAuth-Richtlinien und -Profilen

Wichtig

Die vorhandene OAuth-Richtlinie und das Profil, die Citrix Cloud und Citrix Gateway oder Ihr Adaptive Authentication HA-Paar miteinander verknüpfen, müssen nur aktualisiert werden, wenn die OAuth-Anmeldeinformationen verloren gehen. Durch die Änderung dieser Richtlinie besteht die Gefahr, dass die Verbindung zwischen Citrix Cloud und Workspaces unterbrochen wird, und es kann zu Einschränkungen bei der Anmeldung bei Workspaces kommen.

Citrix Gateway konfigurieren

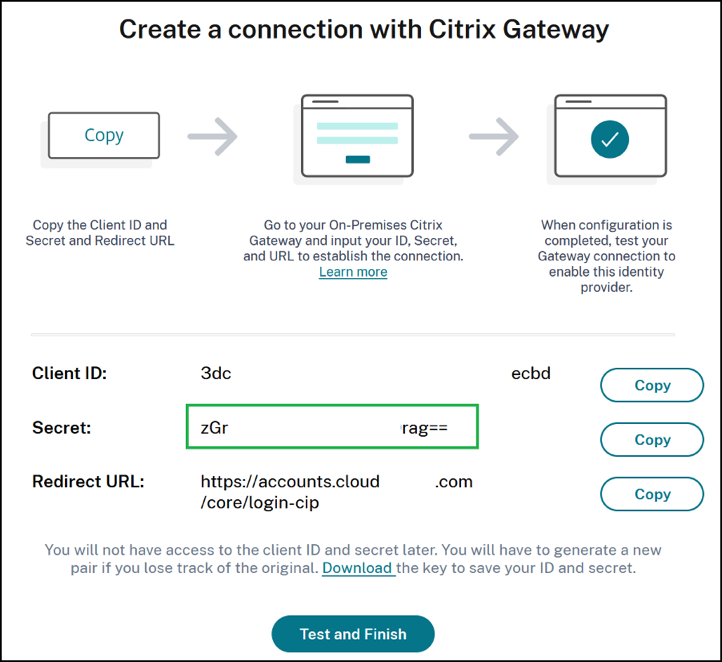

Der Citrix Cloud-Administrator hat Zugriff auf den unverschlüsselten geheimen Clientschlüssel. Diese Anmeldeinformationen werden von Citrix Cloud während des Citrix Gateway-Verknüpfungsprozesses innerhalb Identitäts- und Zugriffsverwaltung > Authentifizierung bereitgestellt. Das OAuth-Profil und die OAuth-Richtlinie werden vom Citrix-Administrator erstellt. Es wird während des Verbindungsvorgangs manuell auf Citrix Gateway erstellt.

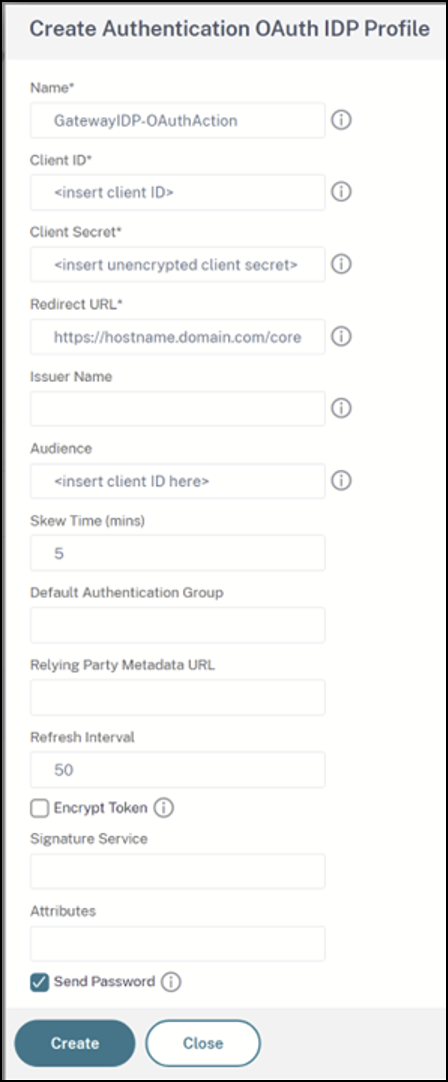

Sie benötigen die Client-ID und den unverschlüsselten geheimen Clientschlüssel, die beim Verbinden mit Citrix Gateway bereitgestellt wurden. Diese Anmeldeinformationen werden von Citrix Cloud bereitgestellt und sind sicher gespeichert. Das unverschlüsselte Geheimnis wird benötigt, um sowohl die Citrix ADC-Schnittstelle als auch die Befehlszeilenschnittstelle (CLI) zum Erstellen einer OAuth-Richtlinie und eines OAuth-Profils zu verwenden.

Dies ist ein Beispiel für die Benutzeroberfläche, wenn Client-ID und geheimer Schlüssel dem Citrix-Administrator zur Verfügung gestellt werden.

Hinweis:

Der Administrator kann keine Kopie des unverschlüsselten Geheimnisses erhalten, nachdem das Citrix Gateway verbunden wurde. Sie müssen die Anmeldeinformationen während des Verbindungsvorgangs speichern.

Verwendung von Citrix Cloud

Führen Sie die folgenden Schritte aus, um über die Citrix Gateway-Schnittstelle ein weiteres OAuth-Profil und eine weitere OAuth-Richtlinie hinzuzufügen:

-

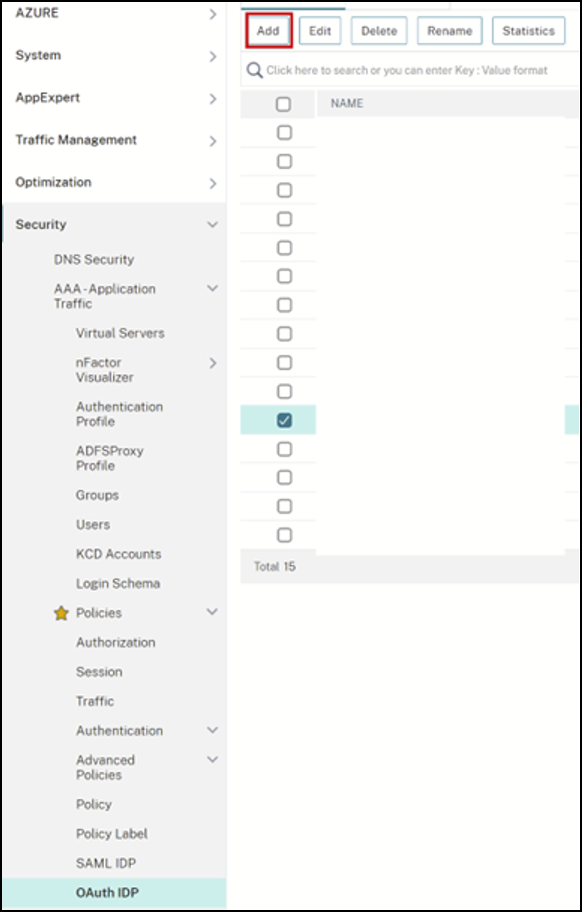

Wählen Sie im Menü Sicherheit > AAA - Anwendungsverkehr > OAuth IDP. Wählen Sie die vorhandene OAuth-Richtlinie aus und klicken Sie auf Hinzufügen

-

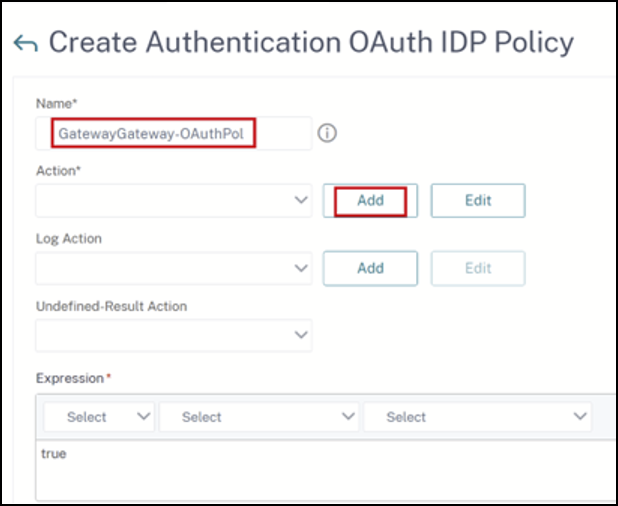

Ändern Sie nach Aufforderung den Namen der neuen OAuth-Richtlinie. Er muss sich von der vorhandenen Richtlinie unterscheiden, die Sie im vorherigen Schritt ausgewählt haben. Citrix empfiehlt, dem Namen eine benutzerdefinierte URL hinzuzufügen.

- Erstellen Sie in der Citrix Gateway-GUI Ihr vorhandenes OAuth-Profil.

-

Klicken Sie im selben GUI-Menü auf Hinzufügen.

-

Binden Sie in der Citrix Gateway-GUI die neue OAuth-Richtlinie in den vorhandenen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver ein.

-

Navigieren Sie zu Sicherheit > Virtuelle Server > Bearbeiten.

Befehlszeilenschnittstelle (CLI) verwenden

Wichtig

Wenn Sie keine sicher gespeicherte Kopie der OAuth-Anmeldeinformationen haben, müssen Sie die Verbindung zu Ihrem Citrix Gateway trennen und erneut herstellen. Aktualisieren Sie Ihr vorhandenes OAuth-Profil mit neuen OAuth-Anmeldeinformationen, die von Citrix Cloud Identity and Access Management bereitgestellt werden. Dieses Verfahren wird nicht empfohlen und darf nur verwendet werden, wenn die alten Anmeldeinformationen nicht wiederhergestellt werden können.

-

Verwenden Sie ein SSH-Tool wie PuTTY, um sich mit Ihrer Citrix Gateway-Instanz zu verbinden.

-

Erstellen Sie OAuthProfile und OAuthPolicy. Fügen Sie OAuthIDPProfile Authentifizierung hinzu.

"CustomDomain-OAuthProfile" -clientID "<clientID>" -clientSecret "<unencrypted client secret>" -redirectURL "https://hostname.domain.com/core/login-cip" -audience "<clientID>" -sendPassword ONadd authentication OAuthIDPPolicy "CustomDomain-OAuthPol" -rule true -action "CustomDomain-OAuthProfile" -

Binden Sie die OAuthPolicy in den zugehörigen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver mit weniger Priorität als die bestehende Richtlinie ein. Diese Instanz geht davon aus, dass die bestehende Richtlinie eine Priorität von 10 hat. Für die neue Richtlinie wird daher eine Priorität von 20 verwendet. Binden Sie den virtuellen Authentifizierungsserver ein.

"CitrixGatewayAAAvServer" -policy "CustomDomain-OAuthPol" -priority 20

Adaptive Authentifizierung konfigurieren

Wichtig

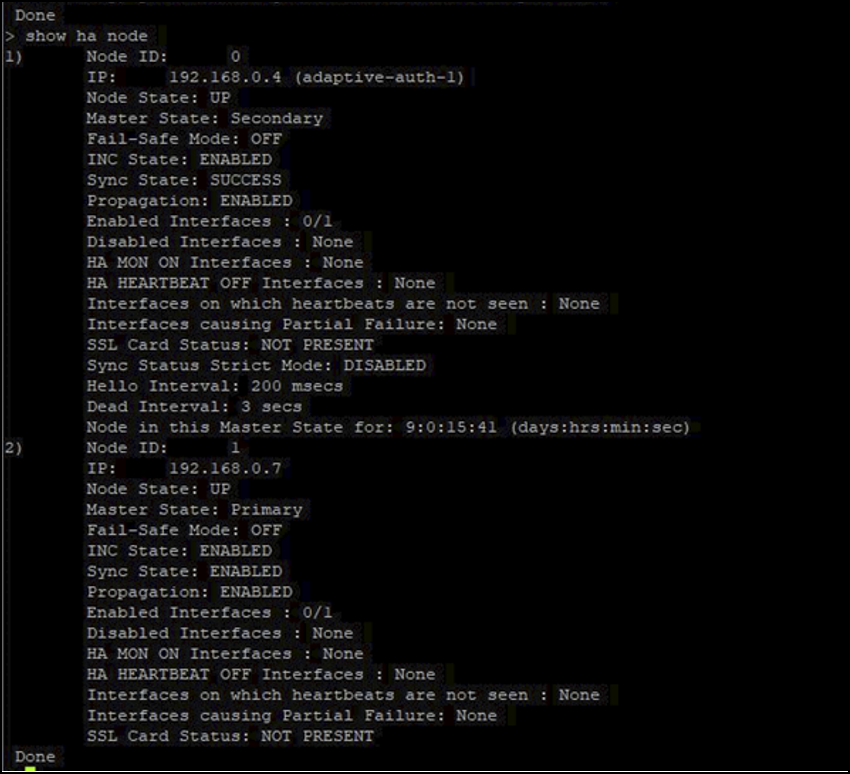

Das verschlüsselte Geheimnis und die Verschlüsselungsparameter für das OAuth-Profil unterscheiden sich auf den primären und sekundären Hochverfügbarkeitsgateways für die Adaptive Authentifizierung. Stellen Sie sicher, dass Sie das verschlüsselte Geheimnis vom primären Hochverfügbarkeitsgateway empfangen, und führen Sie diese Befehle auch auf dem primären HA-Gateway aus.

Der Citrix Cloud-Administrator hat keinen Zugriff auf den unverschlüsselten geheimen Clientschlüssel. OAuth-Richtlinie und OAuth-Profil werden beim Provisioning vom Citrix-Dienst “Adaptive Authentifizierung” erstellt. Es ist notwendig, beim Erstellen der OAuth-Profile das verschlüsselte Geheimnis und die CLI-Befehle aus der Datei ns.conf zu verwenden. Dies kann nicht mit der Citrix ADC-Benutzeroberfläche durchgeführt werden. Binden Sie die neue OAuthPolicy in den bestehenden virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver ein. Verwenden Sie dabei eine höhere Prioritätszahl als für die bestehende Richtlinie, die mit dem Server verbunden ist. Die Zahlen mit niedrigerer Priorität werden zuerst ausgewertet. Legen Sie für die bestehende Richtlinie eine Priorität von 10 und für die neue Richtlinie eine Priorität von 20 fest, damit sie in der richtigen Reihenfolge ausgewertet werden.

-

Stellen Sie mithilfe eines SSH-Tools wie PuTTY eine Verbindung zum primären Knoten der Adaptiven Authentifizierung her.

show ha node

-

Suchen Sie in der ausgeführten Konfiguration des primären Hochverfügbarkeitsgateways nach der Zeile, die Ihr vorhandenes OAuth-Profil enthält.

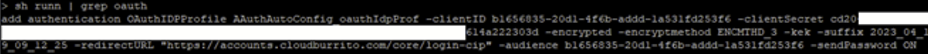

sh runn | grep oauth -

Kopieren Sie die Ausgabe aus der Citrix ADC-Befehlszeilenschnittstelle (CLI), einschließlich aller Verschlüsselungsparameter.

-

Ändern Sie die Zeile, die Sie im vorherigen Schritt kopiert haben. Verwenden Sie sie, um einen neuen CLI-Befehl zu erstellen, mit dem Sie ein OAuth-Profil mit der verschlüsselten Version der Client-ID erstellen können. Alle Verschlüsselungsparameter müssen enthalten sein.

- Ändern Sie den Namen des OAuth-Profils in CustomDomain-OAuthProfile.

- Aktualisieren Sie die -redirectURL auf https://hostname.domain.com/core/login-cip.

Das folgende Beispiel deckt beide Updates ab.

add authentication OAuthIDPProfile "CustomDomain-OAuthProfile" -clientID b1656835-20d1-4f6b-addd-1a531fd253f6 -clientSecret <long encrypted client Secret> -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_04_19_09_12_25 -redirectURL "https://hostname.domain.com/core/login-cip" -audience b1656835-20d1-4f6b-addd-1a531fd253f6 -sendPassword ONadd authentication OAuthIDPPolicy "CustomDomain-OAuthPol" -rule true -action "CustomDomain-OAuthProfile" -

Binden Sie die OAuthPolicy in den zugehörigen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver mit weniger Priorität als die bestehende Richtlinie ein. Der Name des virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsservers für alle Bereitstellungen der Adaptiven Authorisierung ist auth_vs. Diese Instanz geht davon aus, dass die bestehende Richtlinie eine Priorität von 10 hat. Für die neue Richtlinie wird daher eine Priorität von 20 verwendet.

bind authentication vserver "auth_vs" -policy "CustomDomain-OAuthPol" -priority 20

Bekannte Einschränkungen

Dies sind einige bekannte Einschränkungen der Lösung mit benutzerdefinierter Domäne:

- Eine benutzerdefinierte Domäne kann nur mit der standardmäßigen Workspace-URL verknüpft werden. Andere Workspace-URLs, die über das Mehrfach-URL-Feature hinzugefügt wurden, können keine benutzerdefinierte Domäne haben.

- Es ist nicht möglich, eine bedingte Authentifizierung mit einer benutzerdefinierten Domäne zu verwenden.

- Das Feature wird nicht in Version 2305 und 2307 der Citrix Workspace-App für Windows unterstützt. Führen Sie ein Update auf die neueste unterstützte Version aus.