配置自定义域

您可以允许用户使用自定义域名或 cloud.com 域名访问他们的商店。 您必须拥有该域名,并且每个域名只能用于访问单个商店。

每个帐户可以有一个链接到主商店的自定义域。 如果您有其他商店,则只能使用其“cloud.com”URL 进行访问。

支持的场景

| 方案 | 受支持 | 不支持 |

|---|---|---|

| 身份提供商 | AD (+Token)、Microsoft Entra ID、Citrix Gateway、Okta 和 SAML | |

| 资源类型 | Virtual Apps and Desktops | Web 应用程序、SaaS 应用程序和已发布内容 |

| 访问方法 | 浏览器、Citrix Workspace 应用程序 | - |

必备条件

-

您可以选择新注册的域名,也可以选择已经拥有的域名。 域名必须采用子域名格式 (your.company.com)。 Citrix 不支持只使用根域 (company.com)。

-

建议您使用专用域作为 Citrix Workspace 访问的自定义域。 如果有必要,它可以帮助您轻松更改域名。

- 自定义域不能包含任何 Citrix 商标。 在此处查找 Citrix 商标的完整列表。

- 您选择的域必须在公共 DNS 中配置。 您的域配置中包含的任何 CNAME 记录名称和值都必须可由 Citrix 解析。

注意:

不支持专用 DNS 配置。

- 域名长度不得超过64个字符。

配置您的自定义域

设置自定义域名后,您就无法更改 URL 或证书类型。 您只能将其删除。 确保您选择的域名尚未在 DNS 中配置。 在尝试配置您的自定义域之前,请删除所有现有的 CNAME 记录。

如果您使用 SAML 连接到身份提供商,则需要执行额外的步骤才能完成 SAML 配置。 有关更多信息,请参阅 SAML。

注意:

添加自定义 URL 和配置 SAML 时,Citrix Cloud 需要 24 小时进行配置。

添加自定义域

-

登录 Citrix Cloud。

-

从 Citrix Cloud 菜单中,选择 Workspace 配置,然后选择访问。

-

在“访问”选项卡的“自定义 Workspace URL”下,选择 + 添加自己的域。

-

阅读 概述 页面上显示的信息,然后选择 下一步。

-

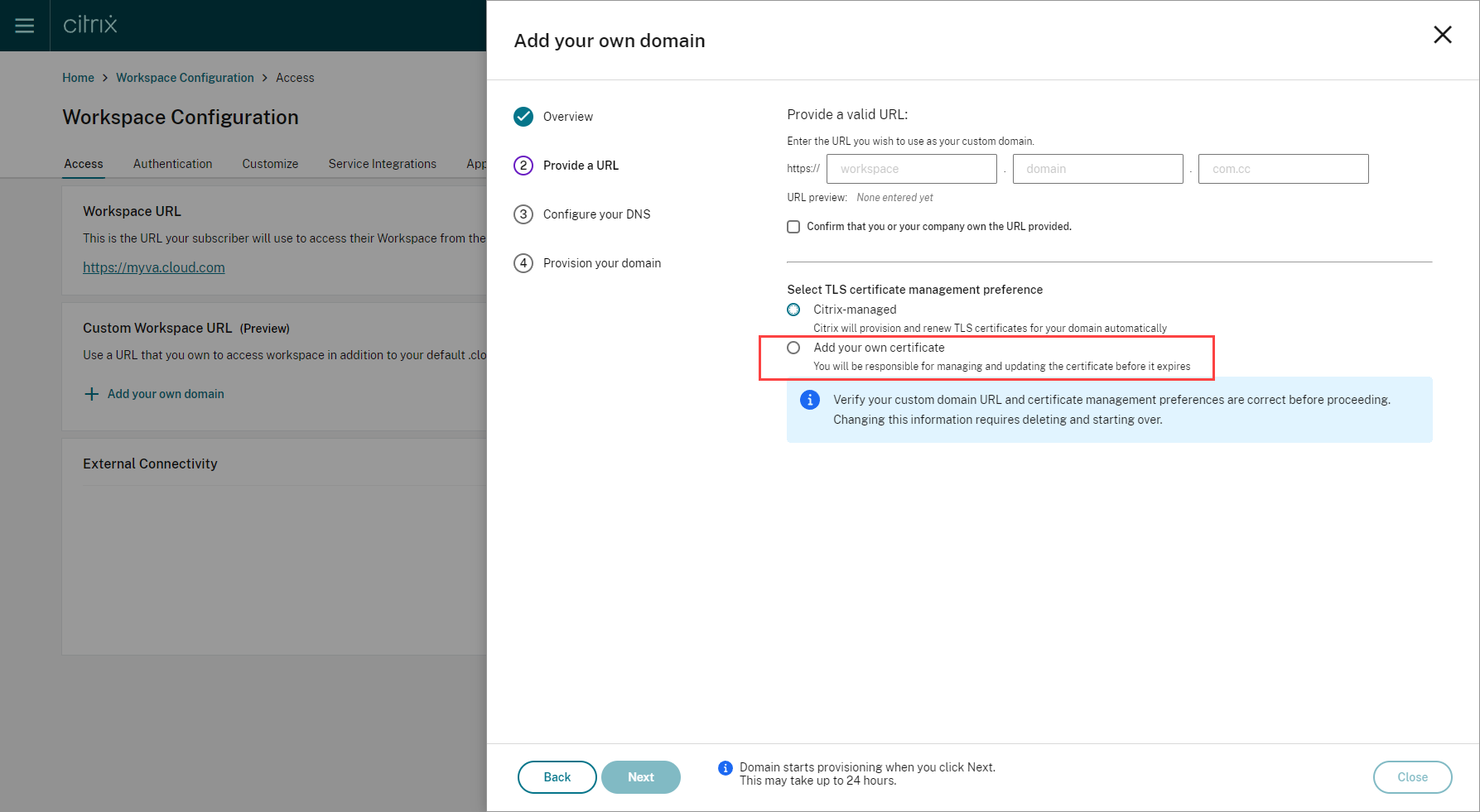

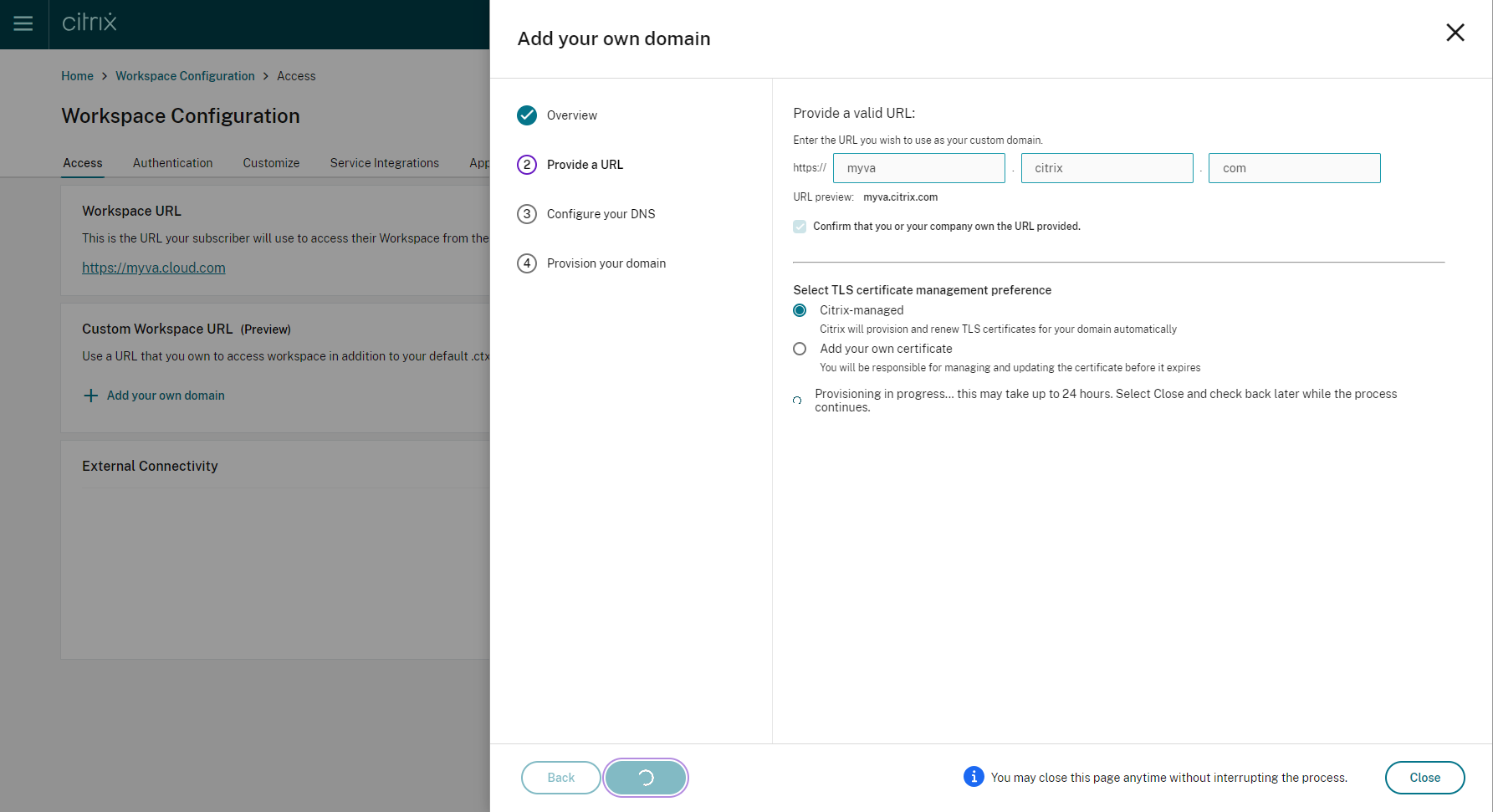

在“提供 URL”页面中输入您选择的域名。 选择“确认您或您的公司拥有所提供的 URL”,然后选择您的 TLS 证书管理首选项,确认您拥有指定的域。 建议选择 管理,因为证书更新由系统为您处理。 有关更多信息,请参阅提供续订证书。 在“等效 CLI 命令”中,查看命令并单击“下一步”。

如果此页面上出现任何警告,请更正突出显示的问题以继续。

如果您选择提供自己的证书,则说明中还有一个额外的步骤需要完成。

预配您选择的域需要一些时间。 您可以等待页面处于打开状态,也可以在配置进行时将其关闭。

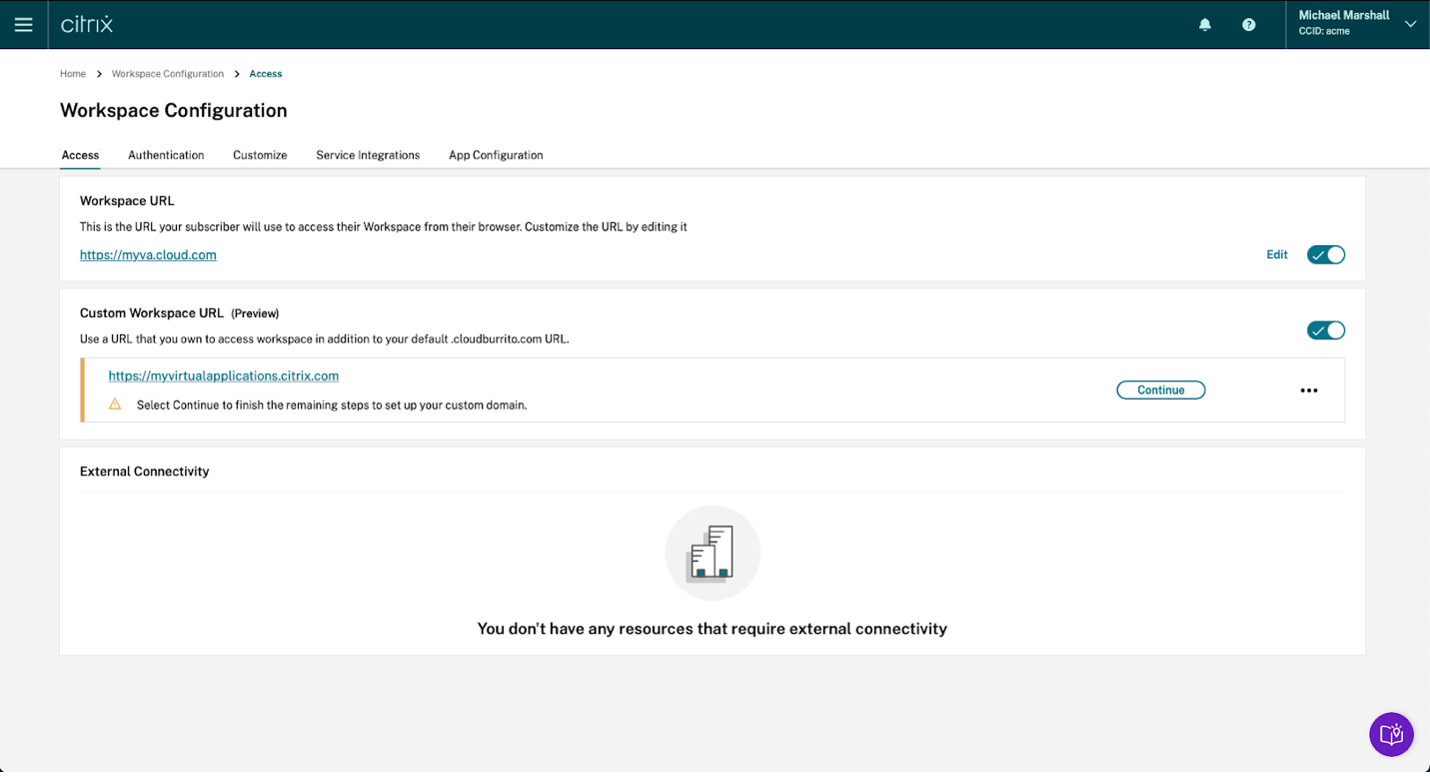

-

如果您在配置完成时打开“提供 URL”页面,“配置您的 DNS”页面将自动打开。 如果您已关闭页面,请从“访问”选项卡中为您的自定义域选择“继续”按钮。

-

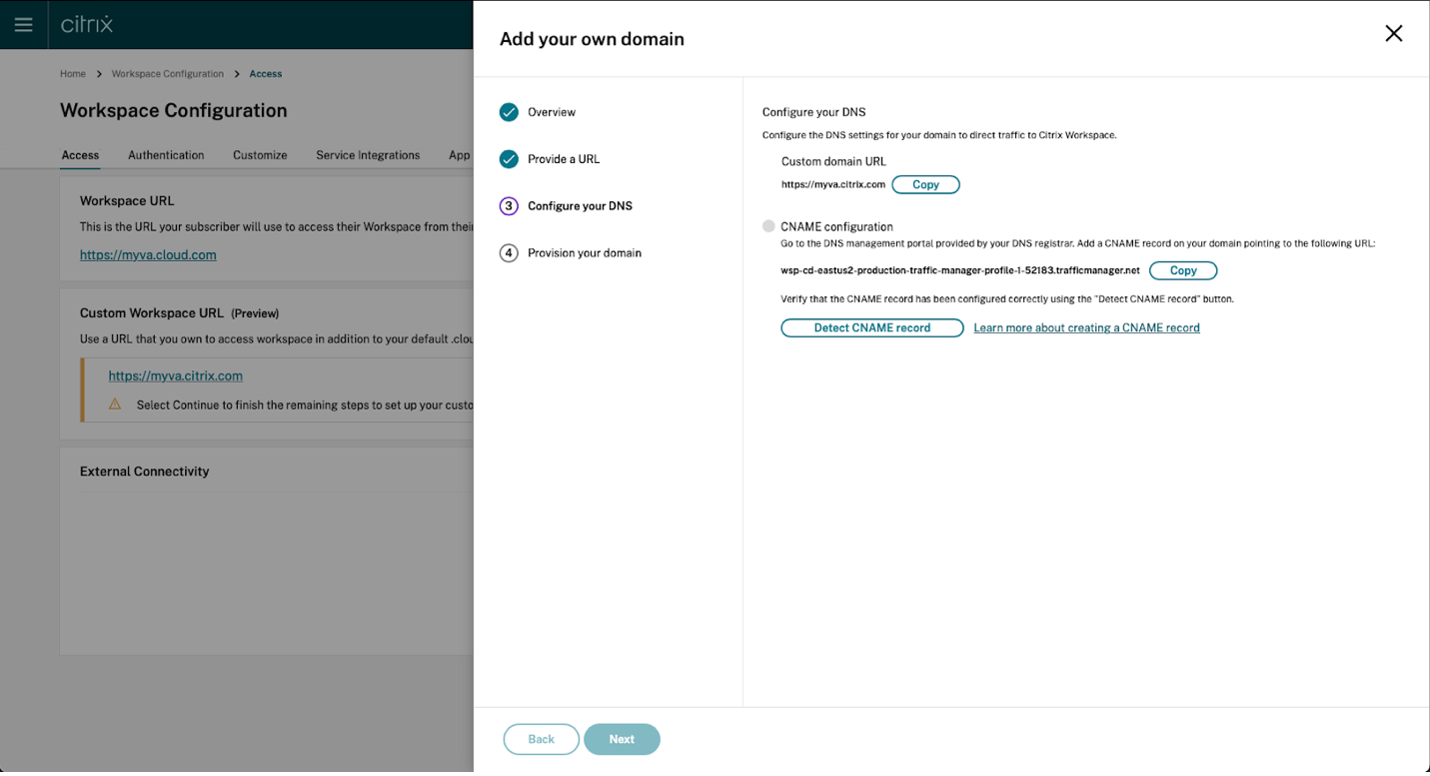

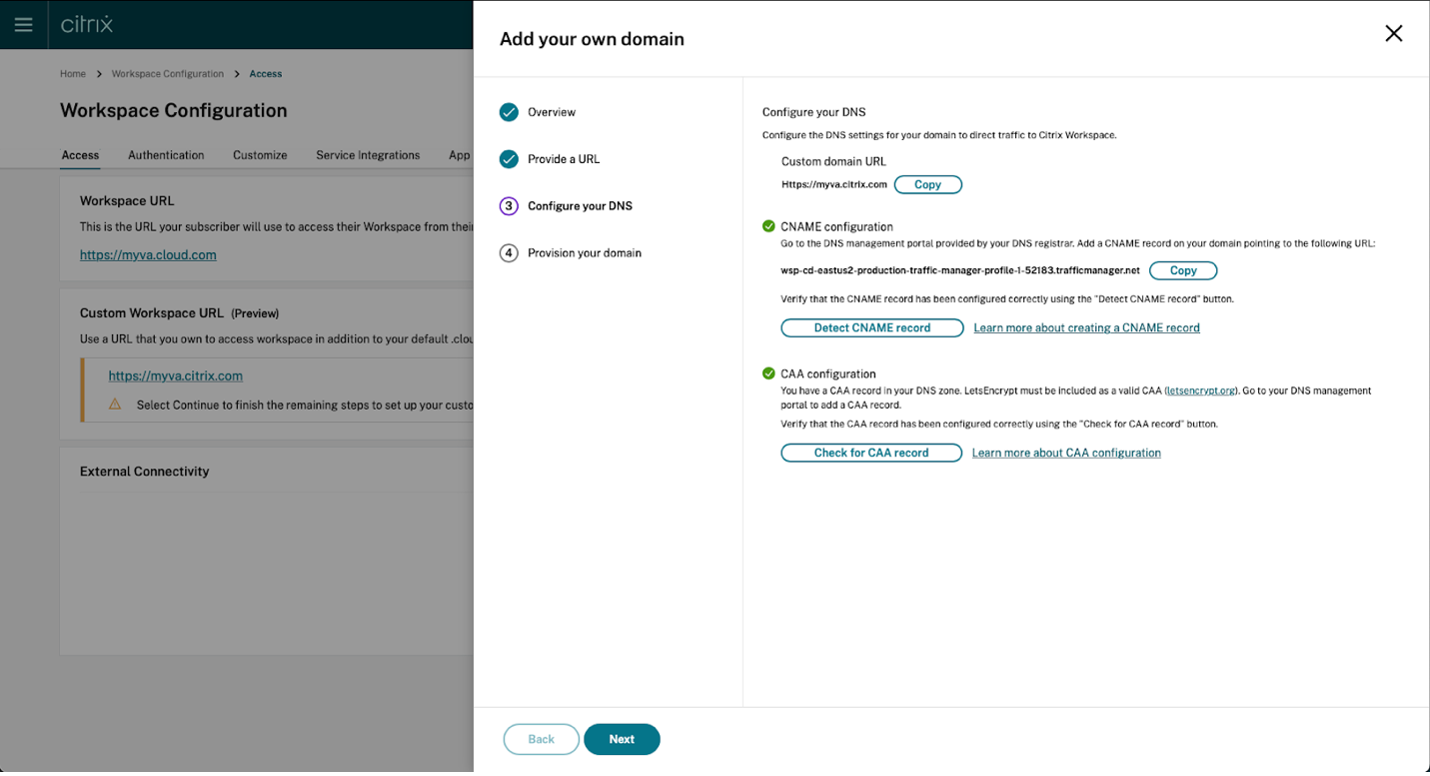

在您的 DNS 注册商提供的管理门户中执行此步骤。 为您选择的自定义域添加一个 CNAME 记录,该记录指向分配给您的 Azure 流量管理器。

从“配置您的 DNS”页面复制流量管理器的地址。 示例中的地址如下所示:

wsp-cd-eastus2-production-traffic-manager-profile-1-52183.trafficmanager.net

如果您在 DNS 中配置了任何证书颁发机构授权 (CAA) 记录,请添加一个允许让我们加密为您的域名生成证书的记录。 让我们加密是 Citrix 用来为您的自定义域生成证书的证书颁发机构 (CA)。 CAA 记录的值必须如下所示:0 issue “letsencrypt.org”

-

在 DNS 提供商处配置 CNAME 记录后,选择“检测 CNAME 记录”以验证您的 DNS 配置是否正确。 如果 CNAME 记录配置正确,则 CNAME 配置部分旁边会出现绿色勾号。

如果此页面上出现任何警告,请更正突出显示的问题以继续。

如果您在 DNS 提供商处配置了任何 CAA 记录,则会出现单独的 CAA 配置 。 选择“检测 CAA 记录”以验证您的 DNS 配置是否正确。 如果您的 CAA 记录配置正确,则 CAA 配置 部分旁边会出现绿色勾号。

验证您的 DNS 配置后,单击“下一步”。

-

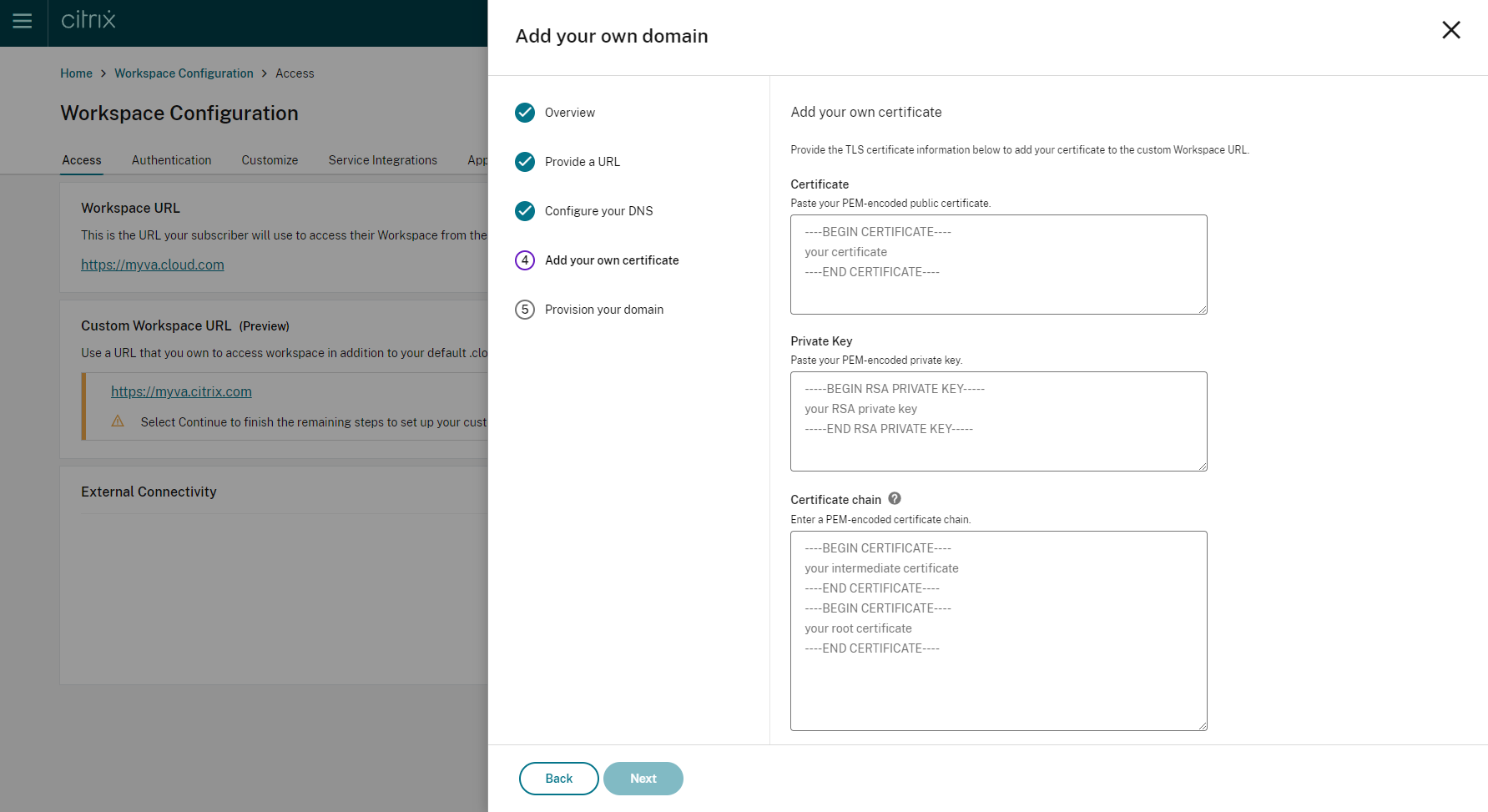

这是一个可选步骤。 如果您选择添加自己的证书,请在添加自己的证书页面上填写所需信息。

注意:

不支持受密码保护的证书。

如果此页面上出现任何警告,请更正突出显示的问题以继续。 确保证书满足以下条件。

- 它必须是 PEM 编码的。

- 它必须至少在接下来的 30 天内保持有效。

- 它必须专门用于自定义工作区 URL。 不接受通配符证书。

- 证书的通用名称必须与自定义域相匹配。

- 证书上的 SAN 必须用于自定义域。 不允许使用额外的 SAN。

- 该证书的有效期不得超过10年。

注意:

建议您使用采用安全加密哈希函数(SHA 256 或 > 更高)的证书。 您有责任续订证书。 如果您的证书已过期或即将过期,请参阅 提供更新的证书 部分。

-

这是可选步骤。 如果您使用 SAML 作为身份提供者,请提供相关配置。 在“配置 SAML”页面上填写所需信息。

在身份提供商中配置应用程序时,请使用以下详细信息:

属性 值 受众 https://saml.cloud.com收件人 https://<your custom domain>/saml/acsACS URL 验证器 https://<your custom domain>/saml/acsACS 消费者 URL https://<your custom domain>/saml/acs单一注销 URL https://<your custom domain>/saml/logout/callback -

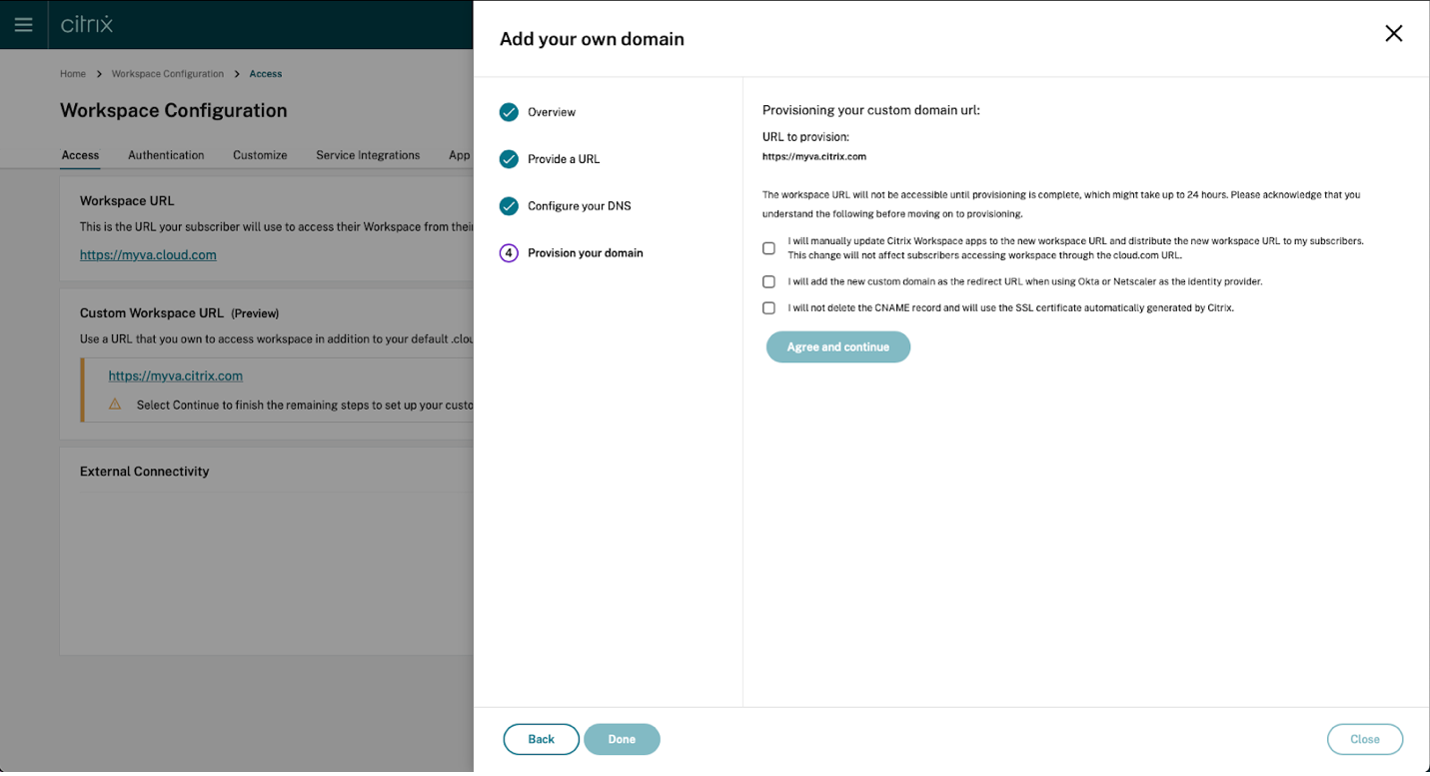

阅读 Provision your domain 页面上显示的信息并确认给出的说明。 准备好继续时,选择“同意并继续”。

最后的配置步骤可能需要一些时间才能完成。 您可以在操作完成时等待页面处于打开状态,也可以关闭页面。

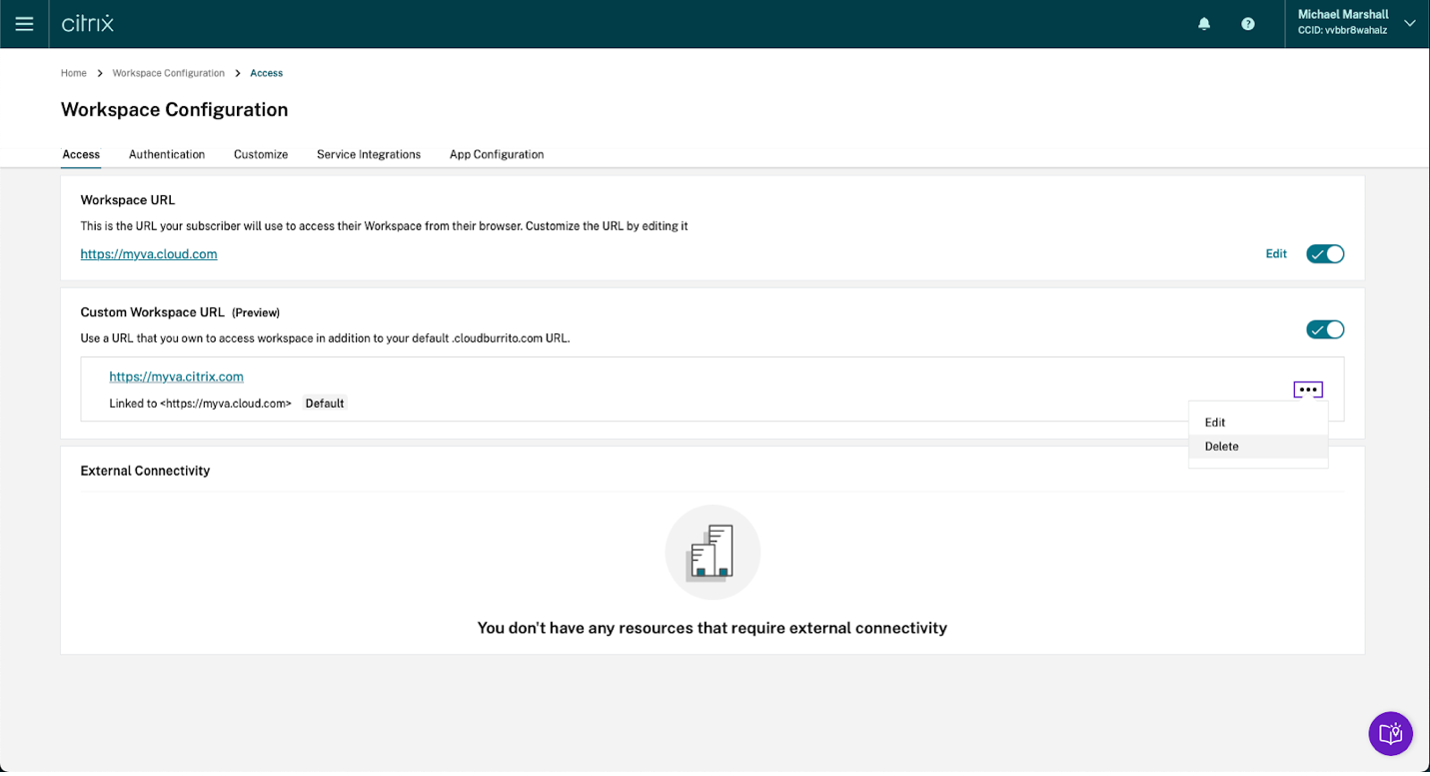

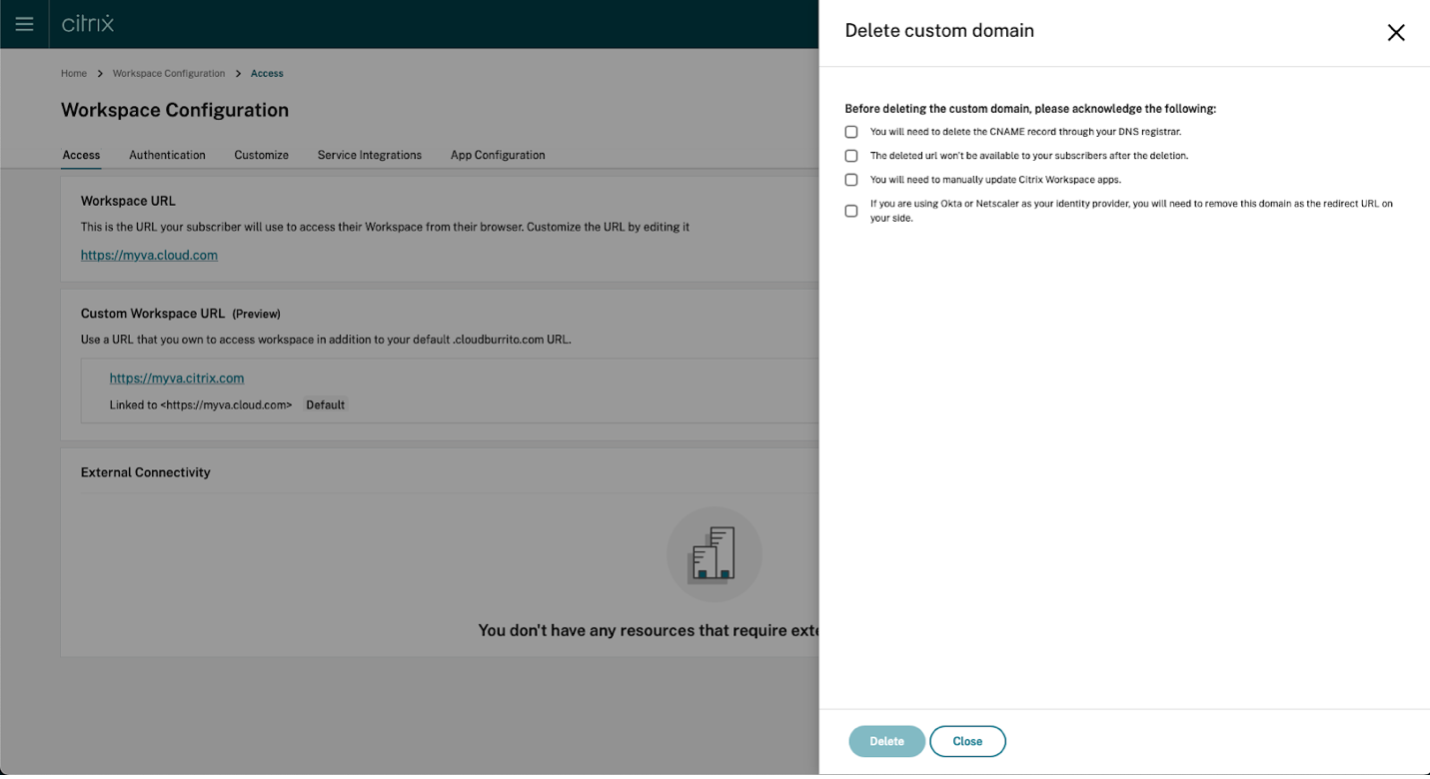

删除自定义域

从客户那里删除自定义域将无法使用自定义域访问 Citrix Workspace。 删除自定义域后,您只能使用 cloud.com 地址访问 Citrix Workspace。

删除自定义域名时,请确保从您的 DNS 提供商中删除 CNAME 记录。

要删除自定义域,

-

登录 Citrix Cloud。

-

从 Citrix Cloud 菜单中,选择 Workspace 配置 > 访问权限。

-

展开上下文菜单 (…) 在“访问”选项卡上为自定义域,然后选择“删除”。

-

阅读 删除自定义域 页面上显示的信息并确认给出的说明。 当您准备好继续时,选择“删除”。

删除自定义域需要一些时间才能完成。 您可以在操作完成时等待页面处于打开状态,也可以关闭页面。

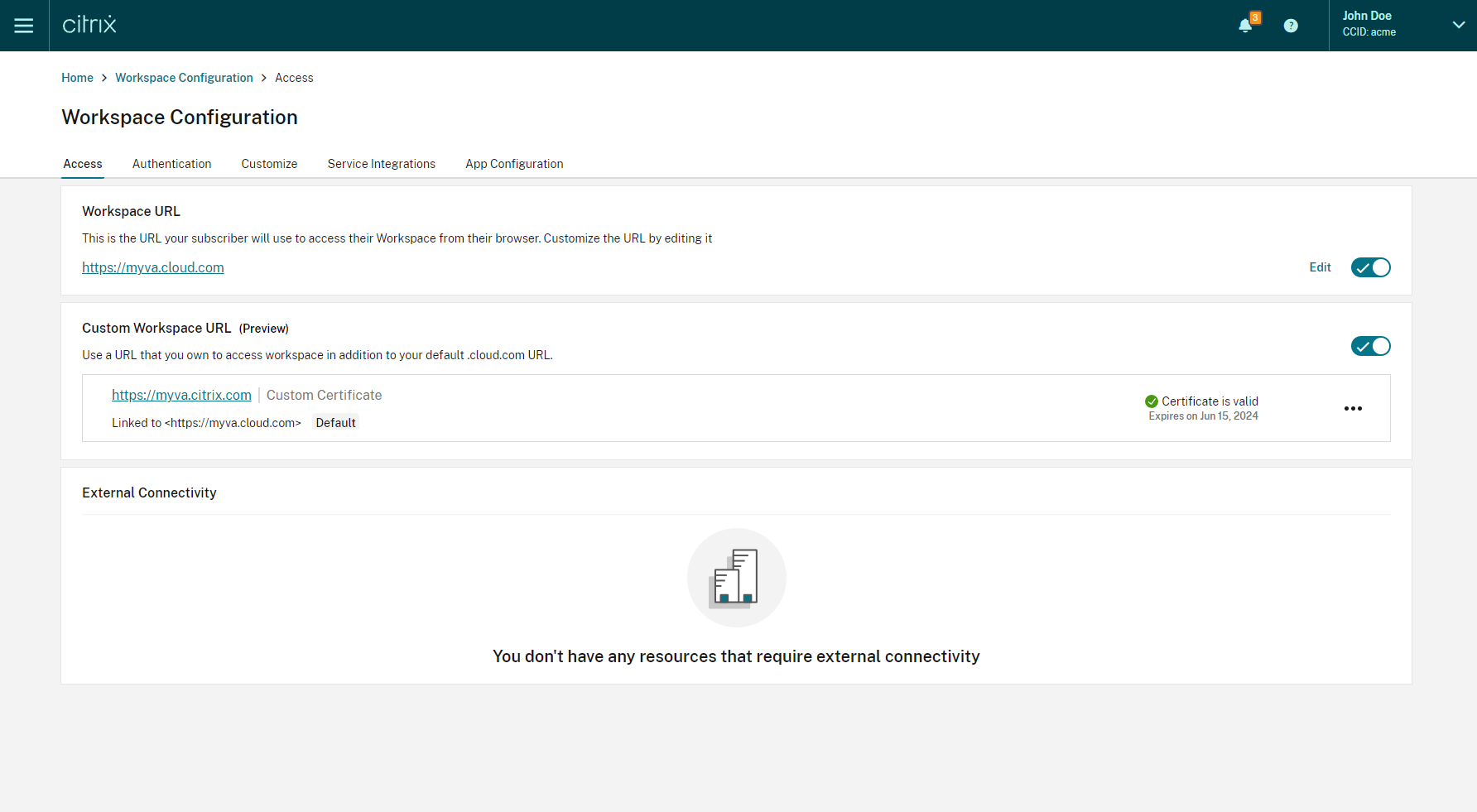

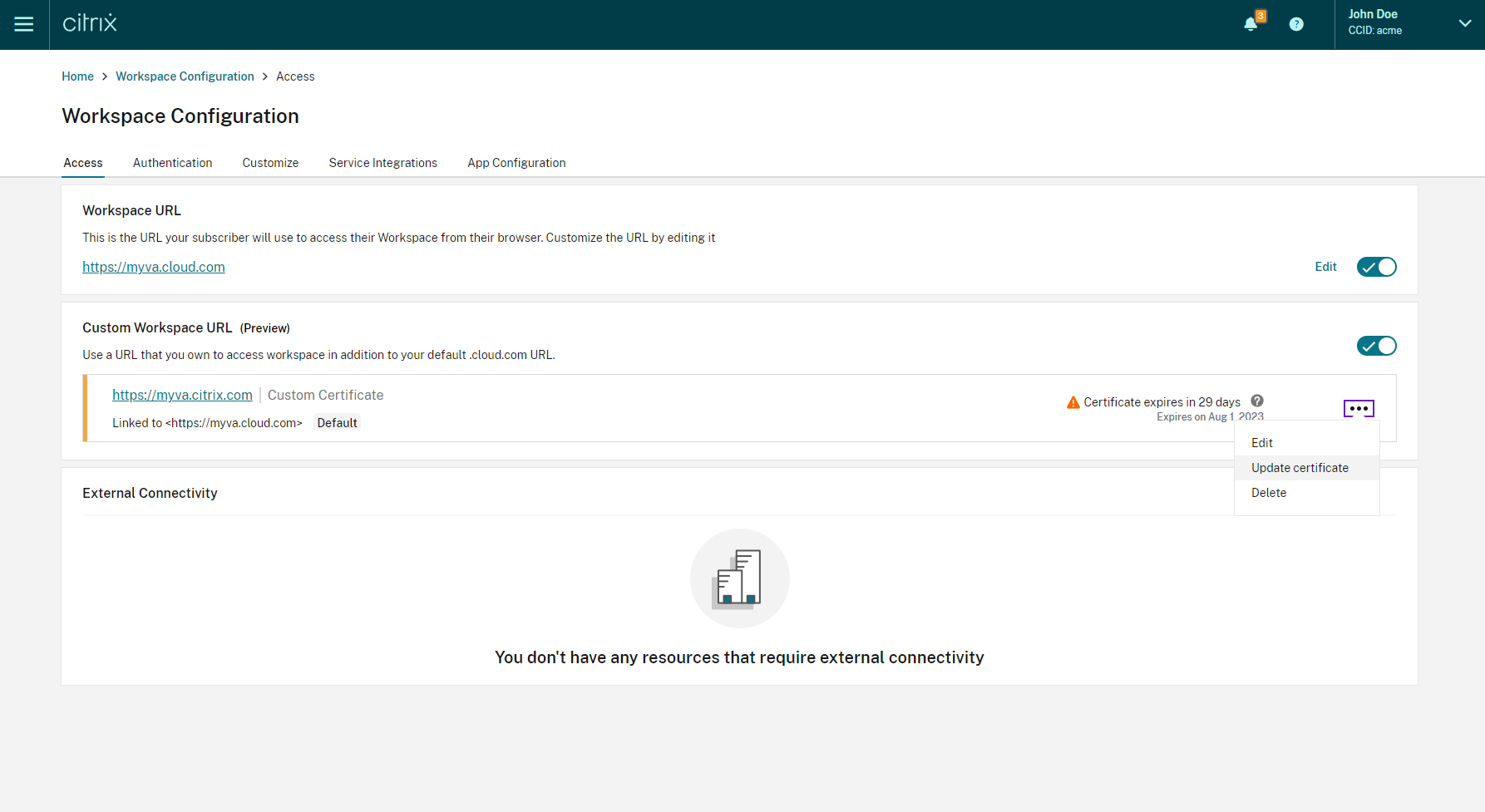

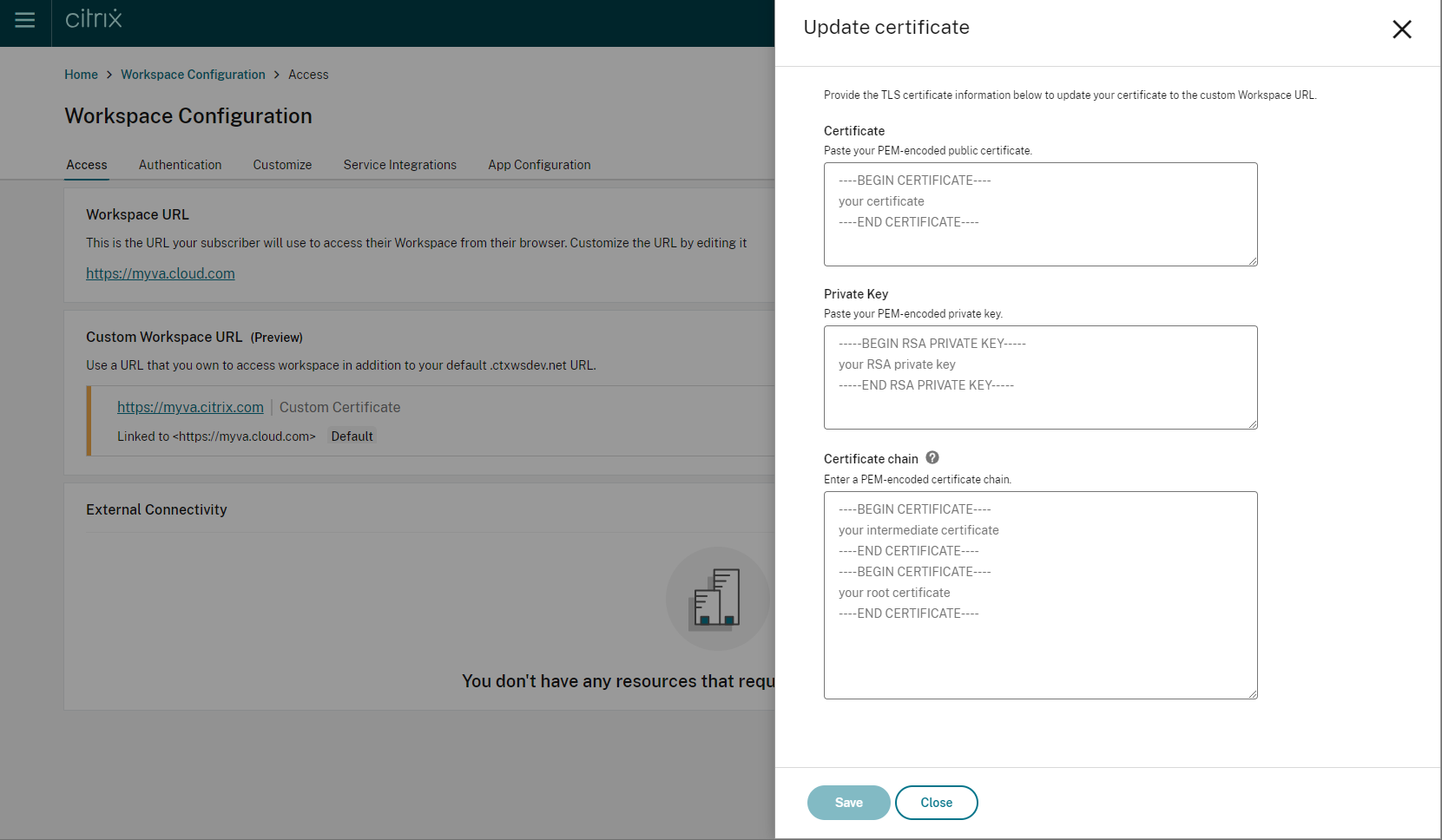

提供续订证书

-

登录 Citrix Cloud。

-

从 Citrix Cloud 菜单中,选择 Workspace 配置 > 访问权限。

-

证书的到期日期与其分配到的自定义域一起显示。

当您的证书即将在 30 天或更短时间内到期时,您的自定义域会显示警告。

-

在“访问权限”选项卡上展开自定义域的上下文菜单 (…) 。 选择“更新证书”。

-

在更新证书页面上输入所需信息,然后保存。

如果此页面上出现任何警告,请更正突出显示的问题以继续。

证书必须满足与创建自定义域时相同的要求。 有关更多信息,请参阅 添加自定义域。

配置您的身份提供商

配置 Okta

如果您使用 Okta 作为 Citrix Workspace 访问的身份提供商,请执行以下步骤。

-

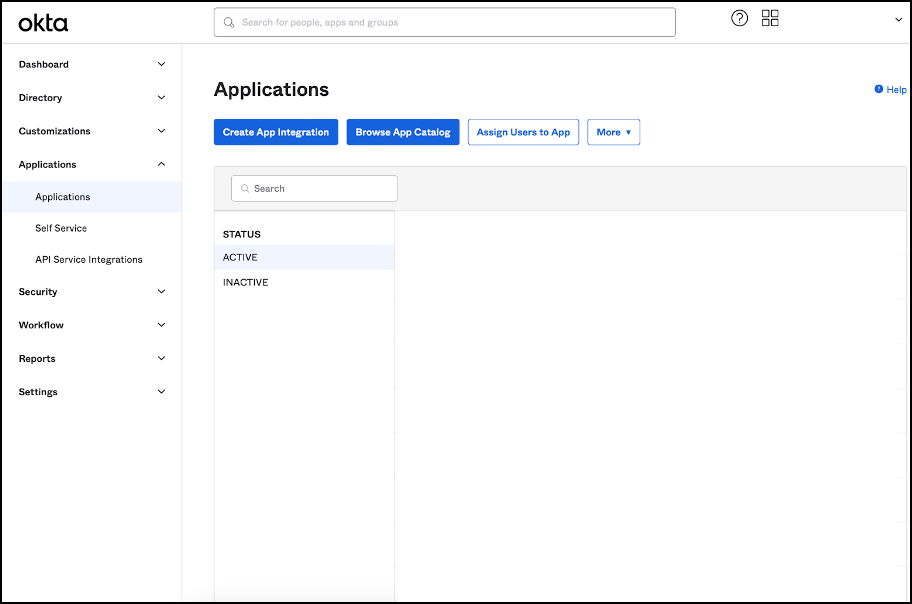

登录您的 Okta 实例的管理员门户。 此实例包含 Citrix Cloud 使用的应用程序。

-

展开 应用程序 ,然后在菜单中选择 应用程序 。

- 打开链接到 Citrix Cloud 的应用程序。

-

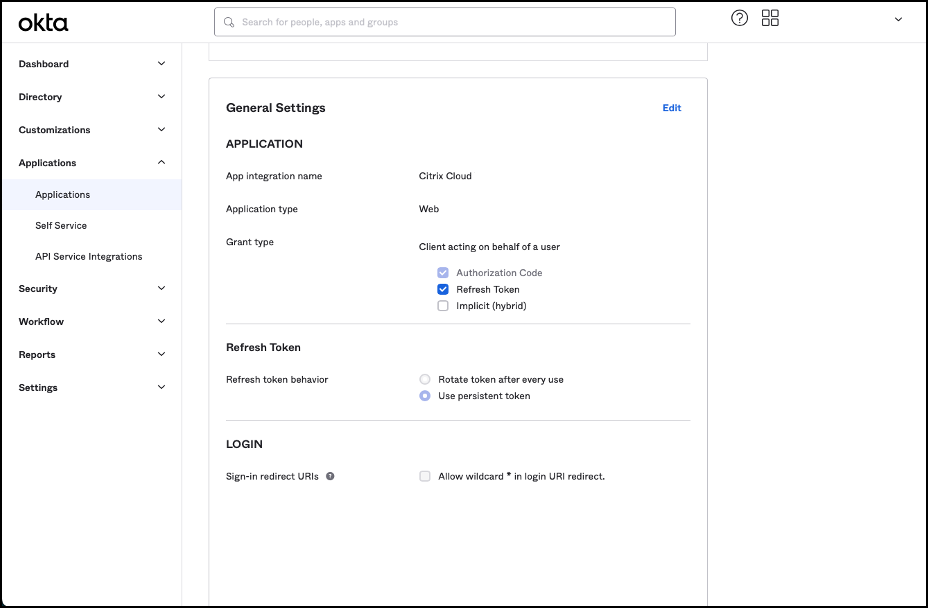

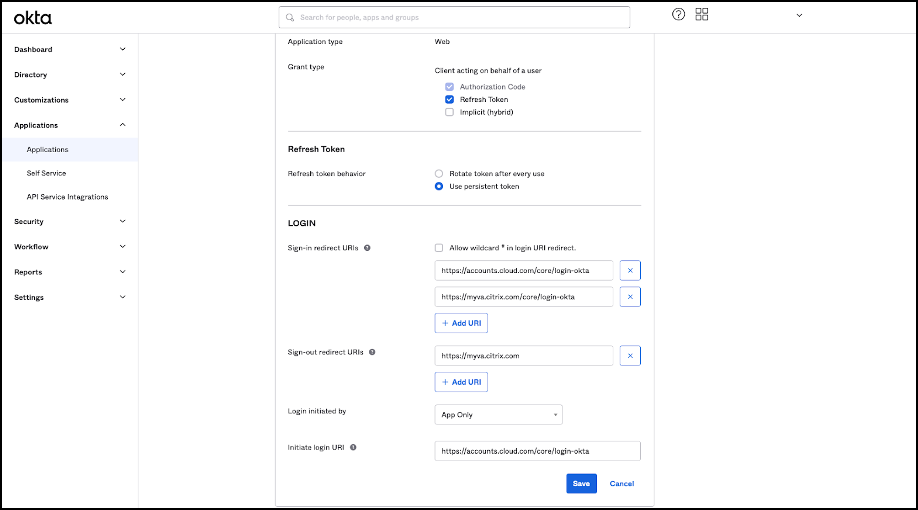

在“常规设置”部分中选择“编辑”。

-

在 常规设置的 LOGIN 部分中,为 登录重定向 URI添加一个值。 添加新值而不替换任何现有值。 新值必须采用以下格式:

<https://your.company.com/core/login-okta> -

在同一节中为 注销重定向 URI添加另一个值。 添加新值而不替换任何现有值。 新值必须采用以下格式:

<https://your.company.com>

- 单击“保存”以存储新配置。

注意:

要使用自定义域配置 SAML,请按照 SAML 配置中提到的步骤进行操作。

配置 OAuth 策略和配置文件

重要

仅当 OAuth 凭据丢失时,才必须更新将 Citrix Cloud 和 Citrix Gateway 或自适应身份验证 HA 对链接在一起的现有 OAuth 策略和配置文件。 更改此策略可能会破坏 Citrix Cloud 与 Workspaces 之间的链接,并影响您登录 Workspaces 的能力。

配置 Citrix Gateway

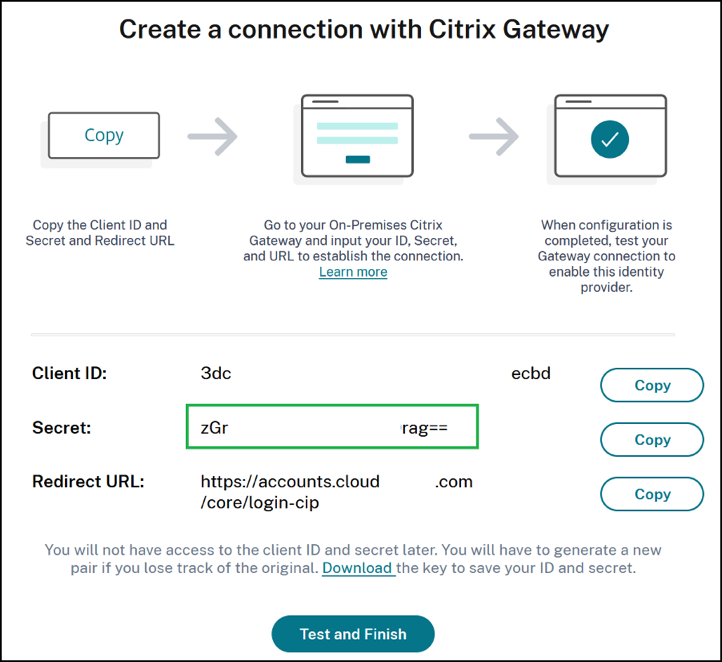

Citrix Cloud 管理员有权访问未加密的客户端密钥。 这些凭证由 Citrix Cloud 在 Citrix Gateway 链接过程中在“身份和访问管理”>“身份验证”中提供。 OAuth 配置文件和策略由 Citrix 管理员创建。 它是在连接过程中在 Citrix Gateway 上手动创建的。

您需要在 Citrix Gateway 连接过程中提供的客户端 ID 和未加密的客户端密钥。 这些凭证由 Citrix Cloud 提供并已安全保存。 需要未加密的密钥才能使用 Citrix ADC 界面或命令行界面 (CLI) 创建 OAuth 策略和配置文件。

以下是向 Citrix 管理员提供客户端 ID 和密钥时的用户界面示例。

注意:

连接 Citrix Gateway 后,管理员无法获取未加密机密的副本。 他们必须在连接过程中保存凭证。

使用 Citrix Cloud

执行以下步骤使用 Citrix Gateway 界面添加另一个 OAuth 配置文件和策略:

-

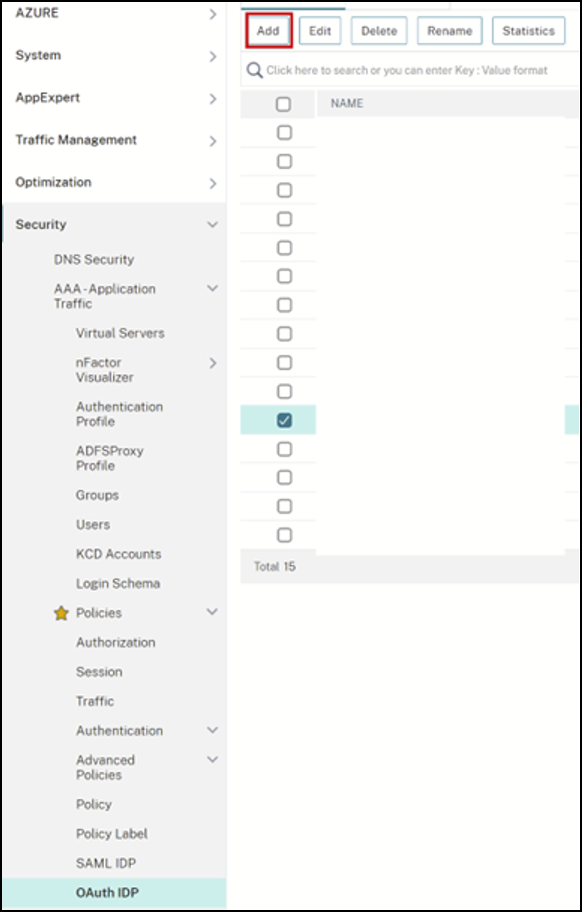

从菜单中选择 安全 > AAA-应用程序流量 > OAuth IDP。 **选择现有的 OAuth 策略,然后单击“添加”。</p>

</li>

</li>

1

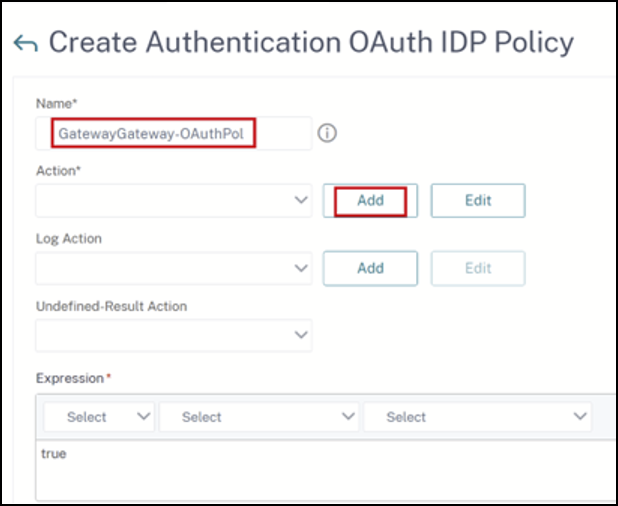

出现提示时,修改新 OAuth 策略的名称,使其与上一步中选择的现有策略不同。 Citrix 建议在其名称中添加 自定义 URL 。

1

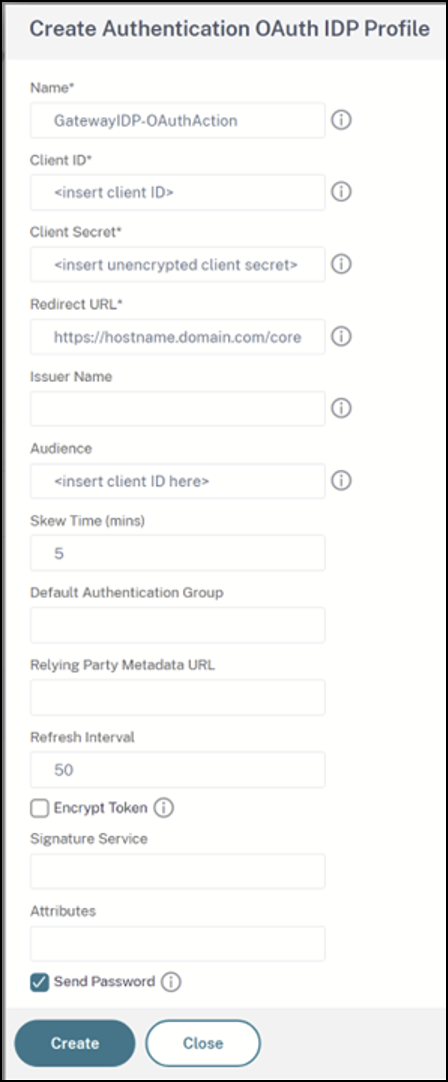

在 Citrix Gateway GUI 上,创建您现有的 OAuth 配置文件 1 在同一个 GUI 菜单上单击 添加。

1

在 Citrix Gateway GUI 上,将新的 OAuth 策略绑定到您现有的身份验证、授权和审计虚拟服务器。

1

导航到“安全”>“虚拟服务器”>“编辑”。

</ol>

使用命令行界面 (CLI)

重要

如果您没有安全保存的 OAuth 凭据副本,则需要断开并重新连接 Citrix Gateway。 使用 Citrix Cloud Identity and Access Management 提供的新 OAuth 凭据更新您现有的 OAuth 配置文件。 不建议使用此过程,并且仅当旧凭证无法恢复时才可使用。

-

使用诸如 PuTTY 之类的 SSH 工具连接到您的 Citrix Gateway 实例。

-

创建 OAuthProfile 和 OAuthPolicy。 添加身份验证 OAuthIDPProfile。

"CustomDomain-OAuthProfile" -clientID "<clientID>" -clientSecret "<unencrypted client secret>" -redirectURL "https://hostname.domain.com/core/login-cip" -audience "<clientID>" -sendPassword ONadd authentication OAuthIDPPolicy "CustomDomain-OAuthPol" -rule true -action "CustomDomain-OAuthProfile" -

将 OAuthPolicy 绑定到正确的身份验证、授权和审计虚拟服务器,其优先级低于现有策略。 此实例假设现有策略的优先级为 10,因此新策略使用 20。 绑定身份验证虚拟服务器。

"CitrixGatewayAAAvServer" -policy "CustomDomain-OAuthPol" -priority 20

配置自适应身份验证

重要

在自适应身份验证主网关和辅助 HA 网关上,OAuth 配置文件的加密密钥和加密参数不同。 确保从主 HA 网关获取加密密钥,并在主 HA 网关上运行这些命令。

Citrix Cloud 管理员无权访问未加密的客户端密钥。 OAuth 策略和配置文件由 Citrix 自适应身份验证服务在配置阶段创建。 必须使用从 ns.conf 文件中获得的加密密钥和 CLI 命令来创建 OAuth 配置文件。 无法使用 Citrix ADC 用户界面执行此操作。 使用比绑定到现有身份验证、授权和审计虚拟服务器的现有策略更高的优先级,将新的自定义 URL OAuthPolicy 绑定到您现有的身份验证、授权和审计虚拟服务器。 首先评估较低优先级的数字。 将现有策略设置为优先级 10,将新策略设置为优先级 20,以确保按正确的顺序对其进行评估。

-

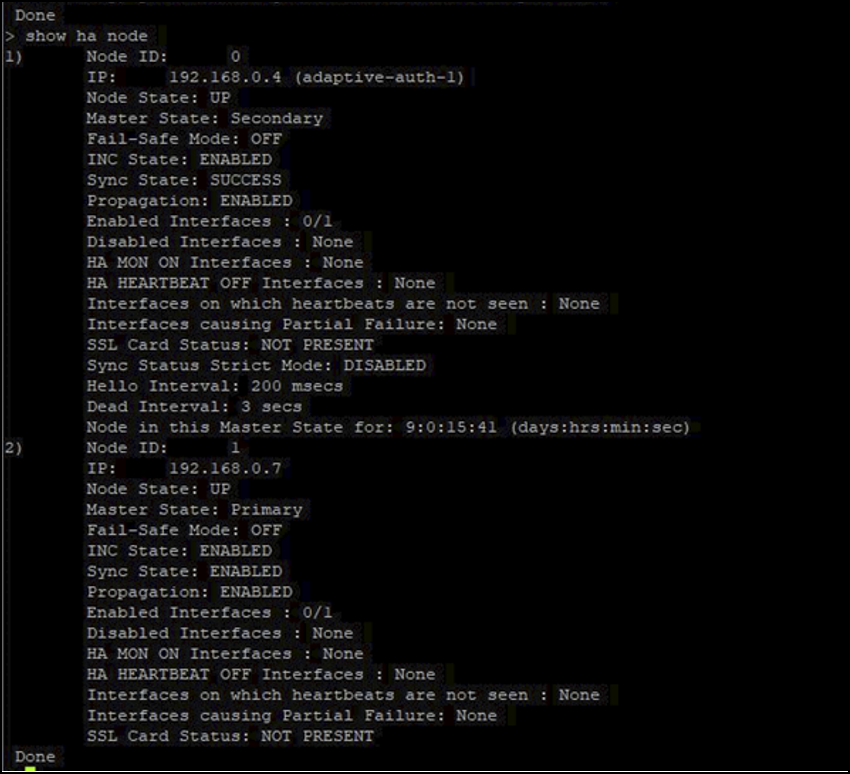

使用像 PuTTY 这样的 SSH 工具连接到您的自适应身份验证主节点。

show ha node

-

在包含现有 OAuth 配置文件的主 HA 网关的运行配置中找到该行。

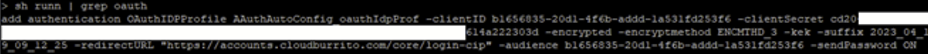

sh runn | grep oauth -

复制 Citrix ADC CLI 的输出,包括所有加密参数。

-

修改从上一步复制的行。 使用它来构建一个新的 CLI 命令,允许您使用客户端 ID 的加密版本创建 OAuth 配置文件。 必须包含所有加密参数。

- 将 OAuth 配置文件的名称更新为 CustomDomain-OAuthProfile

- 将 -redirectURL 更新为 https://hostname.domain.com/core/login-cip

以下示例涵盖了这两项更新。

add authentication OAuthIDPProfile "CustomDomain-OAuthProfile" -clientID b1656835-20d1-4f6b-addd-1a531fd253f6 -clientSecret <long encrypted client Secret> -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_04_19_09_12_25 -redirectURL "https://hostname.domain.com/core/login-cip" -audience b1656835-20d1-4f6b-addd-1a531fd253f6 -sendPassword ONadd authentication OAuthIDPPolicy "CustomDomain-OAuthPol" -rule true -action "CustomDomain-OAuthProfile" -

将 OAuthPolicy 绑定到正确的身份验证、授权和审计虚拟服务器,其优先级低于现有策略。 所有自适应身份验证部署的身份验证、授权和审计虚拟服务器名称均为 auth_vs。 此实例假设现有策略的优先级为 10,因此新策略使用 20。

bind authentication vserver "auth_vs" -policy "CustomDomain-OAuthPol" -priority 20

已知限制

自定义域解决方案的一些已知限制如下:

Workspace 平台

- 自定义域只能链接到默认 Workspace URL。 通过多 URL 功能添加的其他 Workspace URL 不能有自定义域。

- 如果您在以前的解决方案上配置了自定义域,并使用 SAML 或 Microsoft Entra ID 来验证 Citrix Workspace 访问权限,则 无法 在新解决方案上配置自定义域,除非先 删除现有的 自定义域。

- 当您使用 Citrix Workspace Web Extension 并访问自定义域帐户时,服务连续性功能不起作用。 [WSP-23564]

Windows 版 Citrix Workspace 应用程序

- 适用于 Windows 的 Citrix Workspace 应用程序版本 2305 和 2307 不支持此功能。 更新到最新的支持版本。