ドメインパススルー(シングルサインオン)認証

ドメインパススルー(シングルサインオンまたはSSON)、別名レガシードメインパススルー(SSON)を使用すると、ドメインに対して認証することで、Citrix Virtual Apps and DesktopsおよびCitrix DaaS(Citrix Virtual Apps and Desktopsサービスの新名称)を再認証する必要なく使用できます。

注:

Windows 11でドメインパススルー(シングルサインオン)認証機能をサポートするためには、グループポリシーオブジェクトテンプレートでEnable MPR notifications for the Systemポリシーを有効にする必要があります。 このポリシーは、Windows 11 24H2ではデフォルトで無効になっています。 そのため、Windows 11 24H2にアップグレードすると、Enable MPR notifications for the Systemポリシーを有効にする必要があります。

この機能は、Windows向けCitrix Workspaceアプリバージョン2012以降で利用できます。

認証に、従来のドメインパススルー(SSON)と拡張ドメインパススルーを併用することはできません。

有効にすると、ドメインパススルー(シングルサインオン)によって資格情報がキャッシュされるため、毎回サインインしなくてもほかのCitrixアプリケーションに接続できます。 企業ポリシーに従うソフトウェアのみをデバイスで実行し、資格情報が侵害されるリスクを軽減するようにしてください。

Citrix Workspaceアプリにログオンすると、スタートメニューの設定を含め、アプリやデスクトップとともに資格情報がStoreFrontにパススルーされます。 シングルサインオンの構成後、資格情報を複数回入力することなく、Citrix Workspaceアプリにログオンして仮想アプリと仮想デスクトップのセッションを開始できます。

すべてのWebブラウザーで、グループポリシーオブジェクト(GPO)管理用テンプレートを使用してシングルサインオンを構成する必要があります。 グループポリシーオブジェクト(GPO)管理用テンプレートを使用したシングルサインオンの構成について詳しくは、「Citrix Gatewayでのシングルサインオンの構成」を参照してください。

新規インストールまたはアップグレードの両方で次のいずれかのオプションを使用して、シングルサインオンを構成できます:

- コマンドラインインターフェイス

- GUI

注:

ドメインパススルー、シングルサインオン、およびSSONという用語は、このドキュメントで区別なく使用されることがあります。

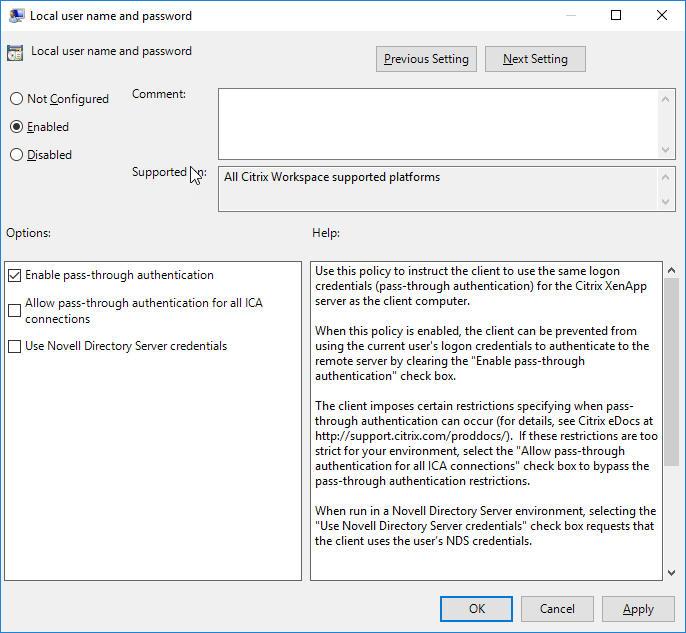

Windows向けCitrix Workspaceアプリバージョン2503以降では、SSONはデフォルトでシステムによって休止モードでインストールされます。 グループポリシーオブジェクト(GPO)ポリシーを使用して、インストール後にSSONを有効にすることができます。 有効にするには、[ユーザー認証]>[ローカルユーザー名とパスワード]に移動し、[パススルー認証を有効にします]チェックボックスをオンにします。

注:

SSON設定を有効にするには、GPOポリシーを更新した後、システムを再起動する必要があります。

制限事項:

ユーザー資格情報を使用したドメインパススルーには、次の制限があります:

- Windows HelloやFIDO2などの先進認証方法によるパスワードレス認証はサポートされていません。 シングルサインオン(SSO)には、フェデレーション認証サービス(FAS)と呼ばれる追加コンポーネントが必要です。

- SSONを有効にしてCitrix Workspaceアプリをインストールまたはアップグレードするには、デバイスを再起動する必要があります。

- Windows 11マシンで複数プロバイダールーター(MPR)通知を有効にする必要があります。

- ネットワークプロバイダー一覧の先頭に位置している必要があります。

上記の制限を回避するには、シングルサインオンの拡張ドメインパススルー(強化されたSSO)を使用します。

新規インストール中のシングルサインオンの構成

新規インストールでシングルサインオンを構成するには、次の手順を実行します:

- StoreFrontで構成します。

- Delivery ControllerでXML信頼サービスを構成します。

- Internet Explorerの設定を変更します。

- Citrix Workspaceアプリのインストールでシングルサインオンを構成します。

StoreFrontでのシングルサインオンの構成

シングルサインオンを使用すると、ドメインに対して認証でき、各アプリまたはデスクトップを再認証する必要なく同じドメインのCitrix Virtual Apps and DesktopsおよびCitrix DaaSを使用できます。

Storebrowseユーティリティでストアを追加すると、スタートメニューの設定を含め、列挙されたアプリやデスクトップとともに資格情報がCitrix Gatewayサーバーにパススルーされます。 シングルサインオンの構成後、資格情報を何度も入力しなくても、ストアを追加したり、アプリやデスクトップを列挙したり、必要なリソースを起動することができます。

Citrix Virtual Apps and Desktops展開によって、StoreFrontで管理コンソールを使用してシングルサインオン認証を構成できます。

次の表で異なる使用例とそれぞれの構成を参照します:

| 使用例 | 構成の詳細 | 追加情報 |

|---|---|---|

| StoreFrontでの構成 | Citrix Studioを起動して、[ストア] > [認証方法の管理 - ストア]に移動し、[ドメインパススルー]を有効にします。 | Citrix Workspaceアプリでシングルサインオンが構成されていない場合、認証方法は自動的に [ドメインパススルー] から [ユーザー名とパスワード] に切り替えられます(利用可能な場合)。 |

| Workspace for Webが必要な場合 | [ストア] > [Workspace for Webサイト] > [認証方法の管理 - ストア]から[ドメインパススルー]を有効にします。 | Citrix Workspaceアプリでシングルサインオンが構成されていない場合、認証方法は自動的に [ドメインパススルー] から [ユーザー名とパスワード] に切り替えられます(利用可能な場合)。 |

Citrix Gatewayでのシングルサインオンの構成

グループポリシーオブジェクト管理用テンプレートを使用してCitrix Gatewayでシングルサインオンを有効にします。 ただし、Citrix Gatewayで基本認証と単一要素(1要素を含むnFactor)認証が有効になっていることを確認する必要があります。

-

gpedit.mscを実行して、Citrix WorkspaceアプリのGPO管理用テンプレートを開きます。 - [コンピューターの構成]で、[管理用テンプレート] > [Citrixコンポーネント] > [Citrix Workspace] > [ユーザー認証]で、Single Sign-on for Citrix Gatewayポリシーを選択します。

- [Enabled] をクリックします。

- [適用]、[OK] の順にクリックします。

- Citrix Workspaceアプリのセッションを再起動して、この変更を適用します。

Delivery ControllerでXML信頼サービスを構成

Citrix Virtual Apps and DesktopsおよびCitrix DaaSのDelivery Controllerで管理者として次のPowerShellコマンドを実行します:

asnp Citrix* ; Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $True

Internet Explorer設定の変更

- Internet Explorerを使用して信頼済みサイトの一覧にStoreFrontサーバーを追加します。 追加するには:

- [コントロール]パネルで [インターネットオプション] を起動します。

-

[セキュリティ] > [ローカルイントラネット]をクリックし、[サイト]をクリックします。

[ローカルイントラネット] ウィンドウが開きます。

- [詳細設定] を選択します。

- 適切なHTTPまたはHTTPSプロトコルを使用して、StoreFrontのFQDNのURLを追加します。

- [適用]、[OK] の順にクリックします。

-

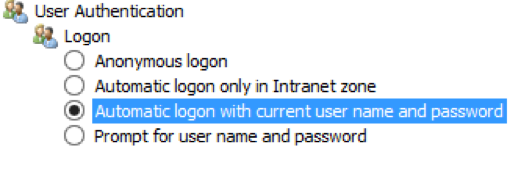

Internet Explorerで [ユーザー認証] の設定を変更します。 変更するには:

- [コントロール]パネルで [インターネットオプション] を起動します。

- [セキュリティ]タブ> [ローカルイントラネット]をクリックします。

- [レベルのカスタマイズ] をクリックします。 [セキュリティ設定 - ローカルイントラネットゾーン] ウィンドウが開きます。

-

[ユーザー認証] ウィンドウで、[現在のユーザー名とパスワードで自動的にログオンする] を選択します。

- [適用]、[OK] の順にクリックします。

コマンドラインインターフェイスを使用したシングルサインオンの構成

/includeSSONスイッチを使用してCitrix Workspaceアプリをインストールし、Citrix Workspaceアプリを再起動して変更を有効にします。

GUIを使用したシングルサインオンの構成

- Citrix Workspaceアプリインストールファイル(

CitrixWorkspaceApp.exe)を検索します。 -

CitrixWorkspaceApp.exeをダブルクリックしてインストーラーを起動します。 - [シングルサインオンを有効化] ウィザードで、[シングルサインオンを有効化] オプションを選択します。

- [次へ] をクリックし、ウィザードの指示に従ってインストールを完了します。

Citrix Workspaceアプリを使用してユーザー資格情報を入力することなく既存のストア(または構成した新しいストア)にログオンできるようになりました。

Workspace for Webでのシングルサインオンの構成

グループポリシーオブジェクト管理用テンプレートを使用して、Workspace for Webのシングルサインオンを構成できます。

- gpedit.mscを実行して、Workspace for WebのGPO管理用テンプレートを開きます。

- [コンピューターの構成]ノードで、[管理用テンプレート] > [Citrixコンポーネント] > [Citrix Workspace] > [ユーザー認証]の順に移動します。

- [ローカルユーザー名とパスワード] ポリシーを選択して [有効] に設定します。

- [パススルー認証を有効にします] をクリックします。 このオプションを使用すると、Workspace for Webはリモートサーバーでの認証にログイン資格情報を使用できます。

- [すべてのICA接続にパススルー認証を許可します] をクリックします。 このオプションは、すべての認証制限を省略し、すべての接続で資格情報のパススルーを許可します。

- [適用]、[OK] の順にクリックします。

- Workspace for Webのセッションを再起動して、この変更を適用します。

シングルサインオンが有効になっていることを確認するには、タスクマネージャーを起動し、ssonsvr.exeプロセスが実行中であることを確認します。

Active Directoryを使用したシングルサインオンの構成

次の手順を完了し、Active Directoryグループポリシーを使用してCitrix Workspaceアプリでパススルー認証を構成します。 このシナリオでは、Microsoft System Center Configuration Managerなどのエンタープライズソフトウェア展開ツールを使用することなくシングルサインオン認証を構成できます。

-

Citrix Workspaceアプリインストールファイル(CitrixWorkspaceApp.exe)をダウンロードして適切なネットワーク共有に配置します。 Citrix Workspaceアプリをインストールする対象マシンからアクセス可能であることが必要です。

-

CheckAndDeployWorkspacePerMachineStartupScript.batテンプレートは、Windows向けCitrix Workspaceアプリのダウンロードページから入手してください。 -

CitrixWorkspaceApp.exeの場所およびバージョンが反映されるようコンテンツを編集します。 -

Active Directoryグループポリシー管理コンソールで

CheckAndDeployWorkspacePerMachineStartupScript.batをスタートアップスクリプトとして入力します。 スタートアップスクリプトの展開について詳しくは、「Active Directory」のセクションを参照してください。 -

[コンピューターの構成]ノードで、[管理用テンプレート]>[テンプレートの追加と削除]に移動して

receiver.admlファイルを追加します。 -

receiver.admlテンプレートを追加後、[コンピューターの構成] > [管理用テンプレート] > [Citrixコンポーネント] > [Citrix Workspace] > [ユーザー認証]に移動します。 テンプレートファイルの追加について詳しくは、「グループポリシーオブジェクト管理用テンプレート」を参照してください。 -

[ローカルユーザー名とパスワード] ポリシーを選択して [有効] に設定します。

-

[パススルー認証を有効にします] チェックボックスをオンにして [適用] を選択します。

-

変更を保存するには、マシンを再起動します。

StoreFrontでのシングルサインオンの構成

StoreFrontの構成

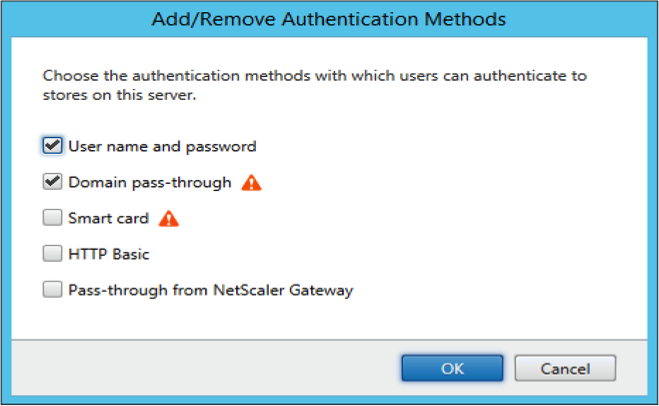

- StoreFrontサーバーでCitrix Studioを起動し、[ストア] > [認証方法の管理 - ストア]の順に選択します。

- [ドメインパススルー] を選択します。

Kerberosを使用したドメインパススルー(シングルサインオン)認証

このトピックの内容は、Windows向けCitrix WorkspaceアプリとStoreFront、Citrix Virtual Apps and Desktops、Citrix DaaSとの間の接続にのみ適用されます。

Citrix Workspaceアプリでは、スマートカードを使用する展開環境でのKerberosによるドメインパススルー(シングルサインオンまたはSSON)認証がサポートされます。 Kerberosとは、統合Windows認証(IWA)に含まれる認証方法の1つです。

これを有効にすると、認証時にCitrix Workspaceアプリのパスワードが使用されません。 このため、トロイの木馬型の攻撃でユーザーデバイス上のパスワードが漏えいすることを避けることができます。 ユーザーは、たとえば指紋リーダーといった生体認証システムなど、任意の認証方法を使用してログオンし、公開リソースにアクセスできます。

スマートカード認証が構成されたCitrix Workspaceアプリ、StoreFront、Citrix Virtual Apps and Desktops、Citrix DaaSでスマートカードを使用してログオンすると、Citrix Workspaceアプリは以下を実行します:

- シングルサインオン中にスマートカードPINを取得します。

-

IWA(Kerberos)を使用してStoreFrontへのユーザー認証を行います。 これによってStoreFrontは、使用可能なCitrix Virtual Apps and DesktopsおよびCitrix DaaSの情報をCitrix Workspaceアプリに提供します。

注:

追加のPINプロンプトが表示されるのを回避するためにKerberosを有効にします。 Citrix WorkspaceアプリでKerberos認証を使用しない場合、StoreFrontへの認証にはスマートカード資格情報が使用されます。

- HDXエンジン(従来「ICAクライアント」と呼ばれていたもの)がスマートカードのPINをVDAに渡します。これにより、ユーザーがCitrix Workspaceアプリセッションにログオンできます。 Citrix Virtual Apps and DesktopsおよびCitrix DaaSが、要求されたリソースを配信します。

Citrix WorkspaceアプリでKerberos認証を使用する場合は、以下のように構成しているかどうかを確認します。

- Kerberosを使用するには、サーバーとCitrix Workspaceアプリを、同じまたは信頼されているWindows Serverドメイン内に設置する必要があります。 [Active Directoryユーザーとコンピューター]管理ツールを使って構成するオプションでサーバーの委任に関する信頼関係を構成します。

- ドメイン、Citrix Virtual Apps and DesktopsおよびCitrix DaaSでKerberosが有効になっている必要があります。 セキュリティを強化して、必ずKerberosが使用されるようにするには、ドメインでKerberos以外のIWAオプションを無効にします。

- リモートデスクトップサービス接続で、基本認証や保存されたログオン情報の使用、または常にユーザーにパスワードを入力させたりする場合、Kerberosによるログオンは使用できません。

警告:

レジストリエディターの使用を誤ると、深刻な問題が発生する可能性があり、オペレーティングシステムの再インストールが必要になる場合もあります。 レジストリエディターの誤用による障害に対して、Citrixでは一切責任を負いません。 レジストリエディターは、お客様の責任と判断の範囲でご使用ください。 また、レジストリファイルのバックアップを作成してから、レジストリを編集してください。

スマートカードを使用する環境でKerberosによるドメインパススルー(シングルサインオン)認証

続行する前に、Citrix Virtual Apps and Desktopsドキュメントの「展開の保護」セクションを参照してください。

Windows向けCitrix Workspaceアプリのインストール時に、以下のコマンドラインオプションを指定します。

-

/includeSSONこれにより、ドメインに参加しているコンピューターにシングルサインオンコンポーネントがインストールされ、ワークスペースのIWA(Kerberos)によるStoreFrontへの認証が有効になります。 シングルサインオンコンポーネントは、スマートカードのPINを格納します。次に、HDXエンジンがこのPINを使用して、Citrix Virtual Apps and DesktopsおよびCitrix DaaSがスマートカードハードウェアと資格情報にアクセスできるようにします。 Citrix Virtual Apps and DesktopsおよびCitrix DaaSは、自動的にスマートカードから証明書を選択して、HDXエンジンからPINを取得します。

関連オプション「

ENABLE_SSON」は、デフォルトで有効になっています。

セキュリティポリシーにより、デバイスでシングルサインオンを有効にできない場合は、グループポリシーオブジェクト管理用テンプレートを使用してCitrix Workspaceアプリを構成します。

- gpedit.mscを実行して、Citrix Workspaceアプリグループポリシーオブジェクト管理用テンプレートを開きます。

- [管理用テンプレート] > [Citrixコンポーネント] > [Citrix Workspace] > [ユーザー認証] > [ローカルユーザー名とパスワード]の順に選択します

- [パススルー認証を有効にします] チェックボックスをオンにします。

-

Citrix Workspaceアプリのセッションを再起動して、この変更を適用します。

StoreFrontを構成するには:

StoreFrontサーバーの認証サービスを構成するときに、[ドメインパススルー] オプションをオンにします。 これにより、統合Windows認証が有効になります。 [スマートカード]オプションは、スマートカードを使用してStoreFrontに接続する非ドメイン参加のクライアントをサポートする場合のみオンにします。

StoreFrontでスマートカードを使用する場合は、StoreFrontドキュメントの「認証サービスの構成」を参照してください。