シングルサインオンの拡張ドメインパススルー

シングルサインオン用の拡張ドメインパススルーでは、Kerberosを使用して、Active Directory(AD)に参加しているクライアントデバイスとCitrix StoreFrontを使用しているときに、Citrix Workspaceアプリおよび仮想アプリとデスクトップセッションへのシングルサインオンを有効にします。

注:

この機能は32ビットオペレーティングシステムではサポートされていません。

この機能は、Citrix Single Sign-On Service(ssonsvr.exe)に基づく従来のパススルー認証機能に代わるものです。

従来のドメインパススルー(SSON)認証では、グループポリシーオブジェクトテンプレートでEnable MPR notifications for the Systemポリシーを有効にする必要があります。 ただし、拡張ドメインパススルーでは、このポリシーを有効にしなくてもパススルー認証が可能になります。

認証に、従来のドメインパススルー(SSON)認証と拡張ドメインパススルーを併用することはできません。

Windows向けCitrix Workspaceアプリバージョン2503以降では、SSONはデフォルトでシステムによって休止モードでインストールされます。 グループポリシーオブジェクト(GPO)ポリシーを使用して、インストール後にSSONを有効にすることができます。 有効にするには、[ユーザー認証]>[ローカルユーザー名とパスワード]に移動し、[パススルー認証を有効にします]チェックボックスをオンにします。

注:

SSON設定を有効にするには、GPOポリシーを更新した後、システムを再起動する必要があります。

システム要件

- コントロールプレーン

- Citrix DaaS

- Citrix Virtual Apps and Desktops 2311以降

- Virtual Delivery Agent

- Windows:バージョン2308以降

注:

セッションホストまたはクライアントデバイスのいずれかがWindows 11を実行している場合は、VDAバージョン2407以降、または2402 LTSR CU2以降が必要です。 VDAバージョンは、Citrixのダウンロードページからダウンロードできます。

-

Citrix Workspaceアプリ:バージョン2309以降

注:

セッションホストまたはクライアントデバイスのいずれかがWindows 11を実行している場合は、Workspaceアプリバージョン2405.10以降、または2402 LTSR CU2以降が必要です。

- クライアントデバイス

- Active Directory(AD)ドメインに参加している

- Windows 10(64ビット)

- Windows 11(64ビット)

- マルチセッションのセッションホスト:

-

Windows Server 2016

注:

Windows Server 2016は、VDAバージョン2407以降ではサポートされていません。

- Windows Server 2019

- Windows Server 2022

- Windows 10 Enterpriseマルチセッション22H2

- Windows 11 Enterpriseマルチセッション22H2以降

-

- シングルセッションのセッションホスト:

- Windows 10バージョン22H2

- Windows 11バージョン22H2以降

注:

- クライアントデバイスはドメインコントローラーに直接接続できる必要があります。 デバイスがネットワーク外にある場合、シングルサインオンはサポートされません。

StoreFrontの構成

ストアと関連するWebサイトのドメインパススルー認証を有効にする必要があります。

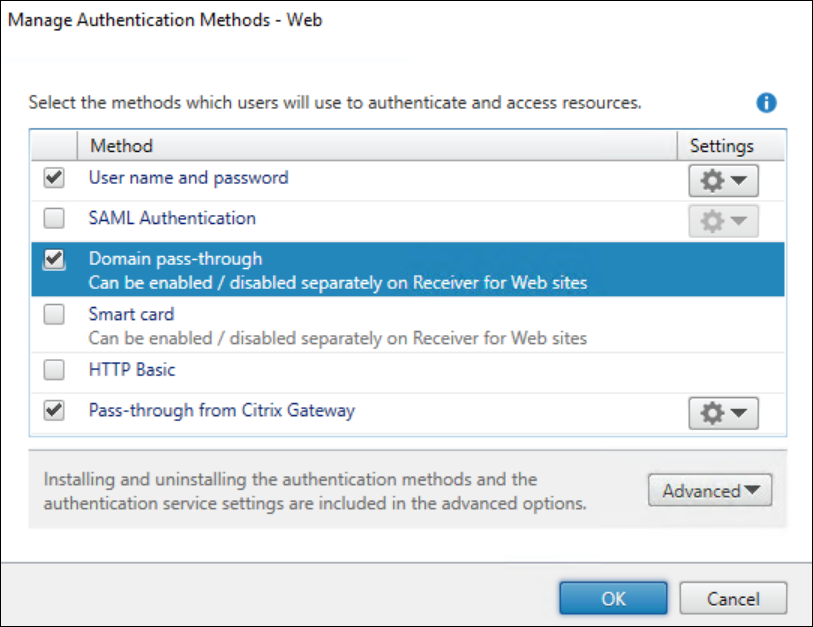

ストアのドメインパススルーを有効にするには、次の手順を実行します:

- StoreFront管理コンソールを開きます。

-

[ストア] > [認証方法の管理]に移動します。 [認証方法の管理 - Web] ウィンドウが開きます。

-

[ドメインパススルー] チェックボックスを選択します。

- [OK]をクリックします。

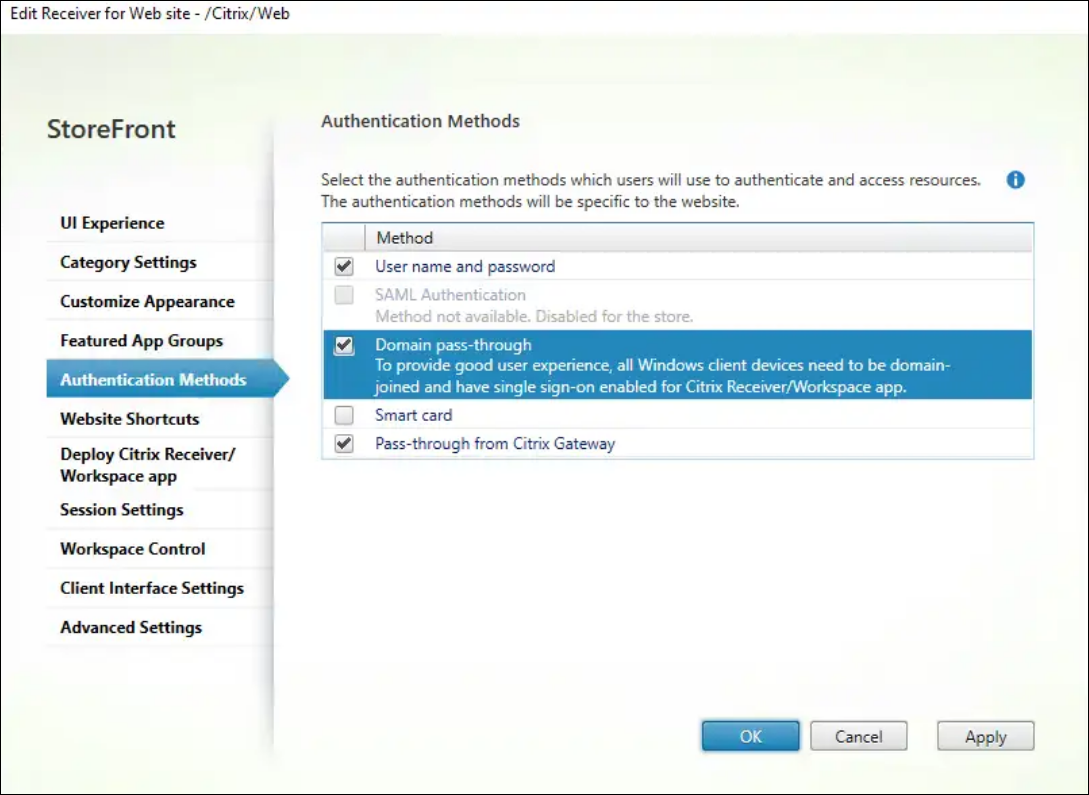

Webサイトのドメインパススルーを有効にするには、次の手順を実行します:

- StoreFront管理コンソールを開きます。

- [ストア] > [Receiver for Websites]タブ> [Receiver for Webサイトの管理] > [構成] > [認証方法]を開きます。 [Receiver for Webサイト-/Citrix/Webウィンドウの編集] が表示されます。

-

[ドメインパススルー] チェックボックスを選択します。

- [OK]をクリックします。

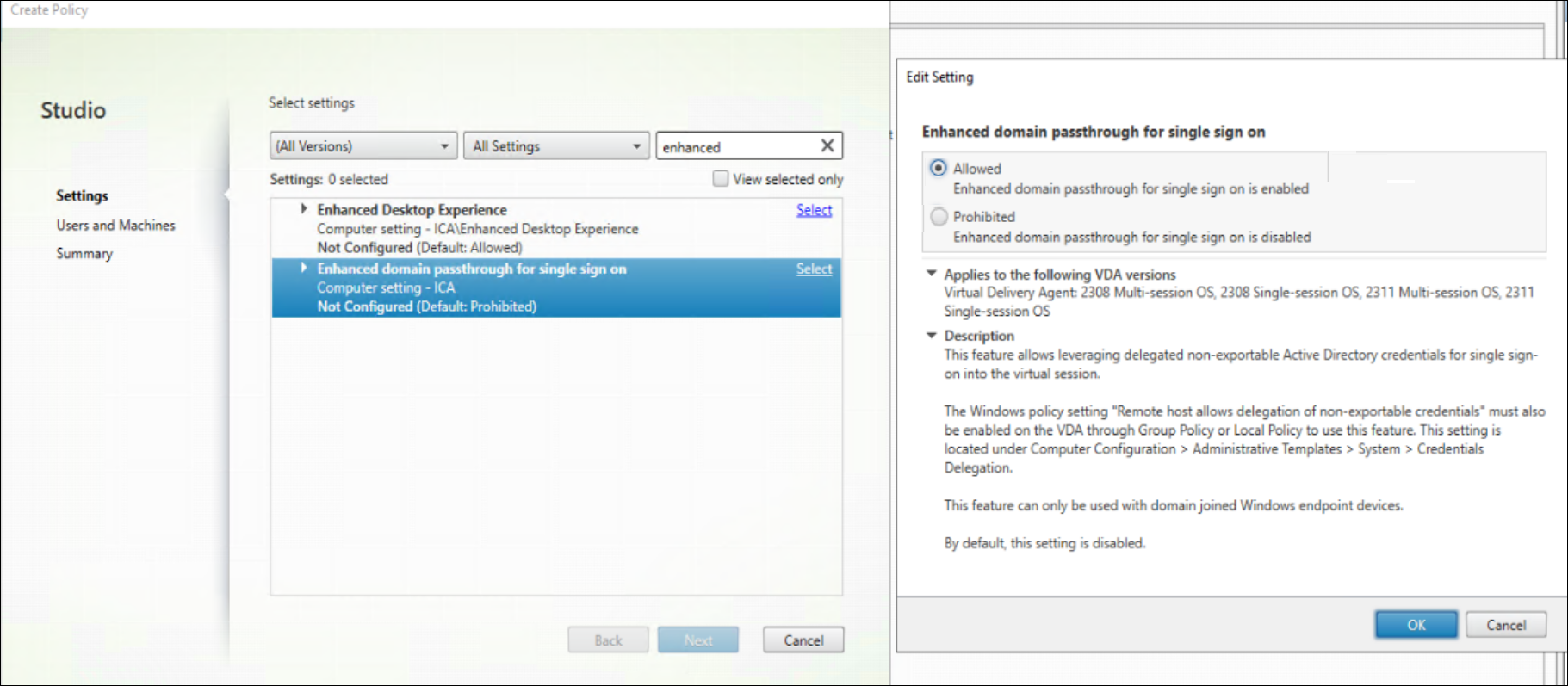

Citrixポリシー構成

Citrixポリシーを使用して設定を有効にする必要があります:

- Citrix StudioまたはWebコンソールに移動します。

- [ポリシー] > [ポリシーの作成]をクリックします。 [ポリシーの作成] ダイアログボックスが開きます。

- Enhanced domain pass-through for single sign-onポリシーを検索します。 [設定の変更] ダイアログボックスが表示されます。

-

[Allowed] オプションを選択してEnhanced domain pass-through for single sign-onポリシーを有効にします。

- [OK]をクリックします。

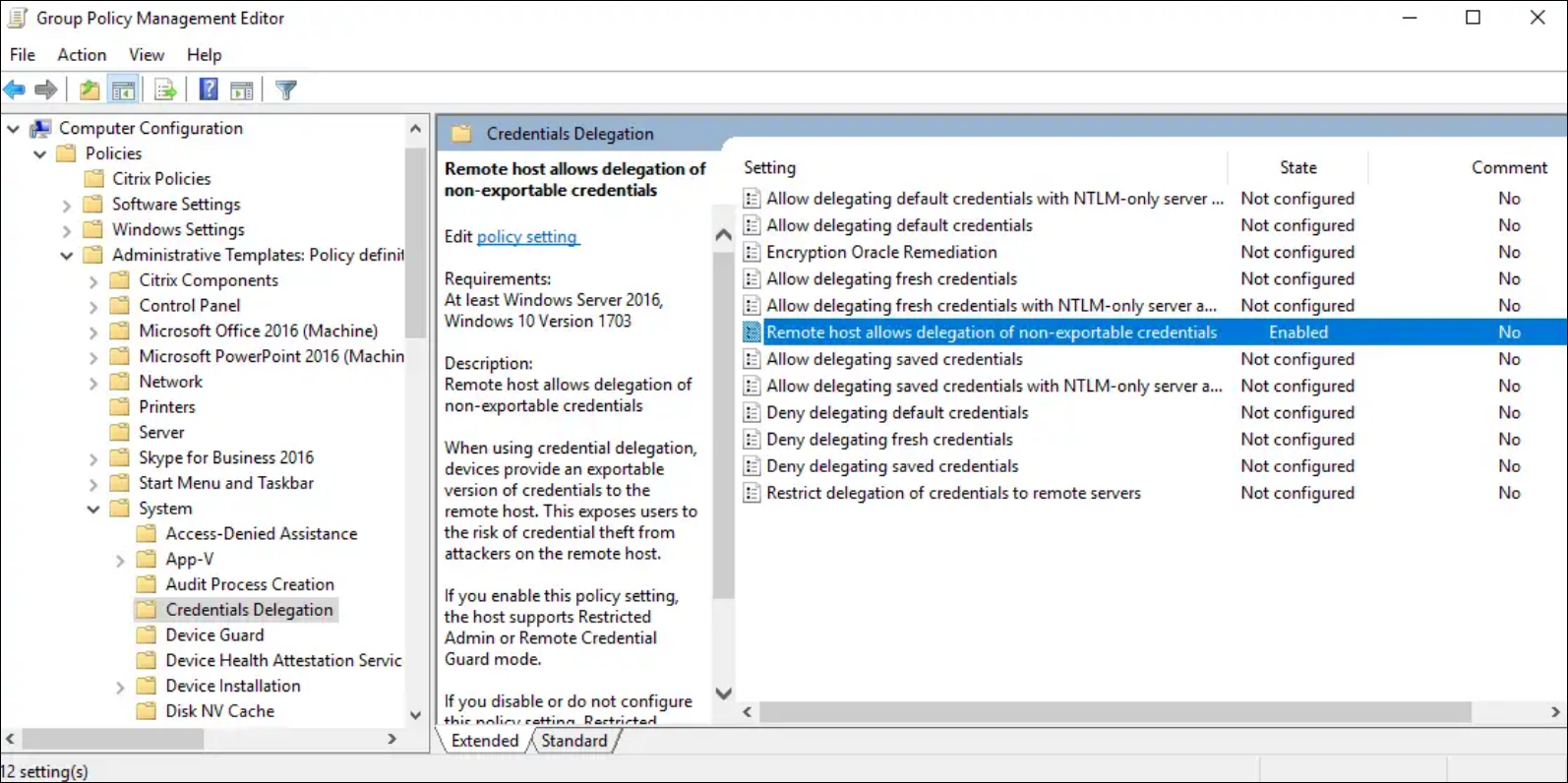

セッションホストの構成

Citrixポリシーを使用してEnhanced domain pass-through for single sign onを有効にした後、セッションホストでWindows設定も有効にする必要があります。 ローカルポリシーまたはGPOを使用して、Windows設定を有効にできます:

-

Computer Configuration\Policies\Administrative Templates\System\CredentialsDelegationに移動します。 -

VDAでWindowsポリシー「リモートホストでエクスポート不可の資格情報を許可する」を有効にします。

- 設定を有効にするには、セッションホストを再起動します。

注:

リモートホストでエクスポート不可の資格情報を許可する設定は、Windows Server 2016のローカルポリシーでは使用できません。 GPO を使用する代わりに、セッション ホスト上でこの設定をローカルに構成する必要がある場合は、次のレジストリ値を追加する必要があります。

キー:HKLM\SYSTEM\CurrentControlSet\Control\Lsa

- 値の種類:DWORD

- 値の名前:DisableRestrictedAdmin

- 値のデータ:0

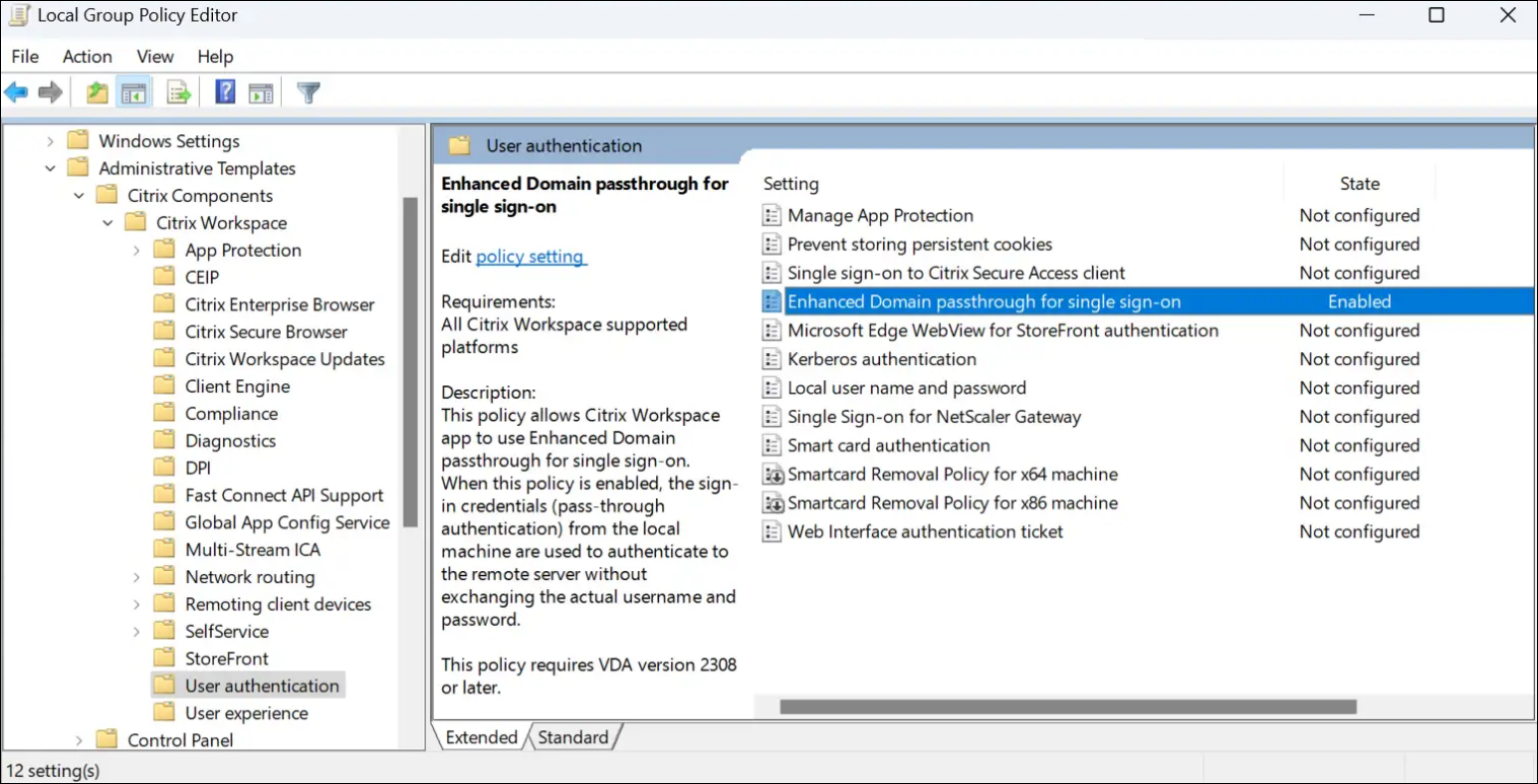

クライアントデバイスの構成

クライアントデバイスで次の操作を実行する必要があります:

- シングルサインオンで拡張ドメインパススルーを有効にする

- StoreFrontサイトを信頼する

シングルサインオンで拡張ドメインパススルーを有効にする

クライアントデバイスでシングルサインオンでの拡張ドメインパススルー機能を有効にする必要があります。 これは、ローカルポリシーまたはGPOを通じて実行できます。

-

Computer Configuration\Policies\Administrative Templates\Citrix Components\Citrix Workspace\User Authenticationに移動します。 -

Enhanced Domain pass-through for single sign-on設定を有効にします。

- 設定を有効にするには、Citrix Workspaceアプリを再起動します。

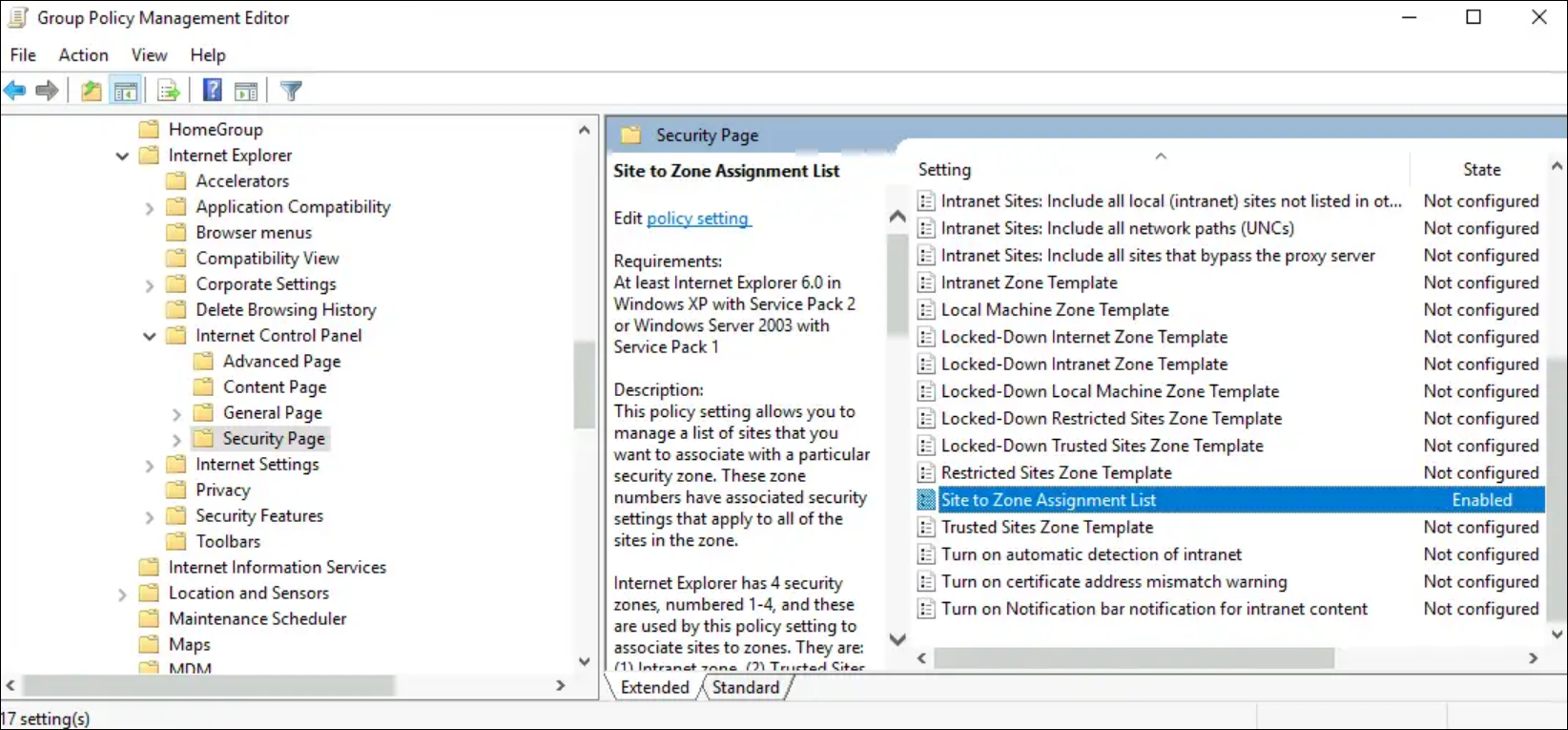

StoreFrontサイトを信頼する

StoreFront URLがクライアントデバイスによって信頼されていることを確認する必要があります。 このURLが信頼済みドメインの一部でない場合は、ローカルイントラネットサイトまたは信頼済みサイトとして追加する必要があります。 これは、ローカルポリシーまたはGPOを通じて実行できます。

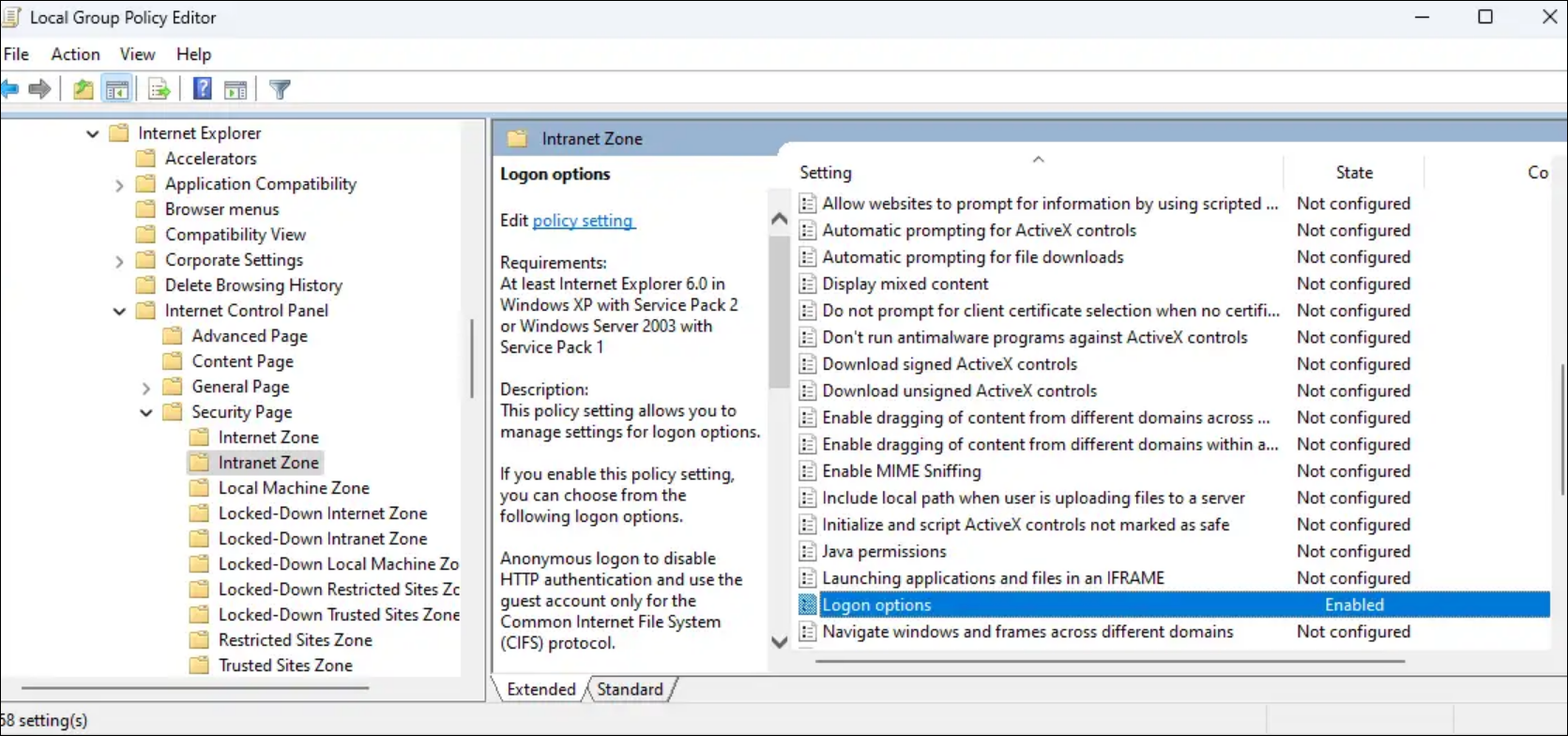

-

Computer Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer\Internet Control Panel\Securityページに移動します。 -

Site to Zone Assignment List設定を有効にし、適切なURLと関連するゾーンの割り当てを追加します。

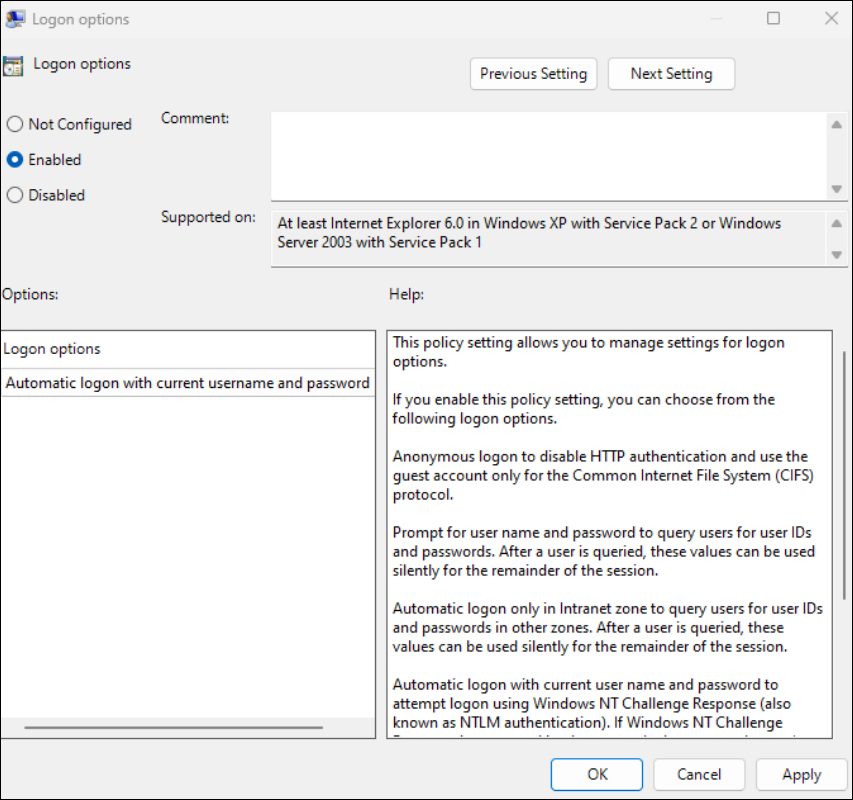

-

Logon options設定を有効にし、現在のユーザー名とパスワードで自動的にログオンするように設定します。