認証

Citrix Workspaceアプリでは、ドメインパススルー(シングルサインオンまたはSSON)、スマートカード、Kerberosパススルーなど、さまざまな種類の認証を構成できます。

Windows向けCitrix Workspaceアプリバージョン2503以降では、SSONはデフォルトでシステムによって休止モードでインストールされます。 グループポリシーオブジェクト(GPO)ポリシーを使用して、インストール後にSSONを有効にすることができます。 有効にするには、[ユーザー認証]>[ローカルユーザー名とパスワード]に移動し、[パススルー認証を有効にします]チェックボックスをオンにします。

注:

SSON設定を有効にするには、GPOポリシーを更新した後、システムを再起動する必要があります。

認証トークン

認証トークンは暗号化されローカルディスクに保存されるため、システムやセッションの再起動時に資格情報を再入力する必要はありません。 Citrix Workspaceアプリは、ローカルディスクへの認証トークンの保存を無効にするオプションを提供します。

セキュリティを強化するために、認証トークンストレージを構成するためのグループポリシーオブジェクト(GPO)ポリシーが提供されるようになりました。

グループポリシーエディター用のCitrix ADMX/ADMLテンプレートは、Citrixのダウンロードページからダウンロードできます。

注:

この構成は、クラウド展開でのみ適用されます。

グループポリシーオブジェクト(GPO)ポリシーを使用して認証トークンの保存を無効にするには:

-

gpedit.mscを実行して、Citrix Workspaceアプリグループポリシーオブジェクト管理用テンプレートを開きます。 - [コンピューターの構成]ノードで、[管理用テンプレート] > [Citrixコンポーネント] > [SelfService]の順に移動します。

-

認証トークンを保存しますポリシーで、次のいずれかを選択します:

- 有効:認証トークンがディスクに保存されていることを示します。 デフォルトでは、有効に設定されています。

- 無効:認証トークンがディスクに保存されていないことを示します。 システムまたはセッションを再起動するときに、資格情報を再入力します。

- [適用]、[OK] の順にクリックします。

バージョン2106以降、Citrix Workspaceアプリは、ローカルディスクへの認証トークンの保存を無効にするもう1つのオプションを提供します。 既存のGPO構成に加えて、Global App Configuration Serviceを使用してローカルディスクへの認証トークンの保存を無効にすることもできます。

Global App Configuration Serviceで、Store Authentication Tokens属性をFalseに設定します。

この設定は、次のいずれかの方法でGlobal App Configuration Serviceを使用して構成できます:

- Global App Configuration Serviceのユーザーインターフェイス(UI):UIを使用して構成するには、「Citrix Workspaceアプリの構成」を参照してください。

- API:APIを使用して設定を構成するには、Citrix開発者向けドキュメントを参照してください。

構成チェッカー

構成チェッカーで、シングルサインオンが正しく構成されているかどうか確認するためのテストを実行できます。 テストはシングルサインオン構成の各チェックポイントに対して実行され、構成結果を表示します。

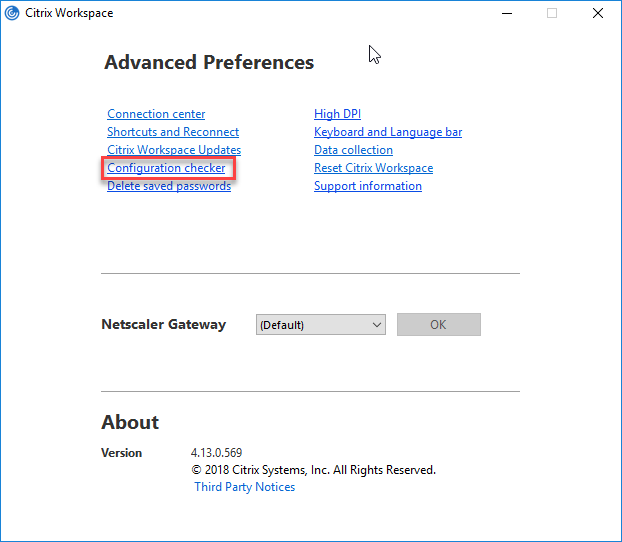

- システムトレイでCitrix Workspaceアプリアイコンを右クリックし、[高度な設定]をクリックします。 [高度な設定] ダイアログボックスが開きます。

-

[構成チェッカー] をクリックします。 [Citrix構成チェッカー] ウィンドウが開きます。

- [選択] ペインで [SSONChecker] チェックボックスをオンにします。

- [実行] をクリックします。 テストの状態を示す進捗状況バーが表示されます。

[構成チェッカー] ウィンドウには次の列があります:

-

状態: 特定のチェックポイントでのテスト結果が表示されます。

- 緑色のチェックマークは、チェックポイントが適切に構成されていることを示します。

- 青色のIは、チェックポイントに関する情報を示します。

- 赤色のXは、チェックポイントが適切に構成されていないことを示します。

- プロバイダー: テストが実行されているモジュールの名前が表示されます。 この場合は、シングルサインオンになります。

- スイート: テストのカテゴリを示します。 例:「インストール」。

- テスト: 実行中のテストの名前を示します。

- 詳細: 合格と不合格の両方について、テストに関する詳細情報を提供します。

各チェックポイントおよび対応する結果の詳細を確認することができます。

次のテストが実行されます:

- シングルサインオンとともにインストール済み。

- ログオン資格情報のキャプチャ。

- ネットワークプロバイダーの登録:ネットワークプロバイダーの登録のテスト結果で緑色のチェックマークが表示されるのは、ネットワークプロバイダーの一覧で「Citrix Single Sign-on」が先頭に設定されている場合のみです。 「Citrix Single Sign-On」が一覧の先頭以外の場所に表示されている場合、ネットワークプロバイダーの登録のテスト結果では青色のIと詳細情報が表示されます。

- シングルサインオンプロセスが実行中です。

- グループポリシー:デフォルトでは、このポリシーはクライアントで構成されます。

- Internet Explorerのセキュリティゾーンの設定:[インターネットオプション]のセキュリティゾーンの一覧にStore/XenAppサービスのURLを追加していることを確認してください。 セキュリティゾーンをグループポリシー経由で構成しており、そのポリシーを変更した場合、変更を有効にしてテストの正確な状態が表示されるようにするために、[高度な設定] ウィンドウを開き直す必要があります。

- StoreFrontの認証方法。

注:

- Workspace for Webにユーザーがアクセスしている場合、テスト結果は適用されません。

- Citrix Workspaceアプリで複数のストアを構成している場合、認証方法テストはすべての構成済みストアに対して実行されます。

- テスト結果はレポートとして保存できます。 デフォルトのレポート形式は.txtです。

[高度な設定]ウィンドウの[構成チェッカー]オプションを非表示にする

-

gpedit.mscを実行して、Citrix WorkspaceアプリのGPO管理用テンプレートを開きます。 - [Citrixコンポーネント] > [Citrix Workspace] > [Self Service] > DisableConfigCheckerに移動します。

- [有効] を選択すると、[高度な設定] ウィンドウで [構成チェッカー] オプションが表示されなくなります。

- [適用]、[OK] の順にクリックします。

-

gpupdate /forceコマンドを実行します。

制限事項:

構成チェッカーの対象チェックポイントに、Citrix Virtual Apps and Desktopsサーバー上の[Citrix XML Serviceへの要求を信頼する]の構成は含まれません。

ビーコンテスト

Citrix Workspaceアプリを使用して、構成チェッカーユーティリティの一部であるビーコンチェッカーでビーコンテストを実行できます。 ビーコンテストは、ビーコン(ping.citrix.com)が到達可能かどうかを確認するのに役立ちます。 Windows向けCitrix Workspaceアプリ2405バージョン以降では、Citrix Workspaceアプリに追加されたストアで構成されたすべてのビーコンに対して、ビーコンテストが機能します。 この診断テストは、リソースの列挙が遅くなる理由として考えられる原因から、ビーコンが使用できないという可能性を排除するのに役立ちます。 テストを実行するには、システムトレイのCitrix Workspaceアプリを右クリックし、[高度な設定] > [構成チェッカー]を選択します。 テスト一覧から [ビーコンチェッカー] オプションを選択して [実行] をクリックします。

テスト結果は、次のいずれかになります:

- Reachable - Citrix Workspaceアプリが正常にビーコンに通信できます。

- Not reachable - Citrix Workspaceアプリはビーコンに通信できません。

- Partially reachable - Citrix Workspaceアプリは、断続的にビーコンに通信できます。

注:

- テスト結果は、Workspace for Webでは適用されません。

- テスト結果はレポートとして保存できます。 デフォルトのレポート形式は.txtです。

Azure Active Directoryでの条件付きアクセスのサポート

条件付きアクセスは、Azure Active Directoryが組織のポリシーを適用するために使用するツールです。 ワークスペース管理者は、Citrix Workspaceアプリへの認証を行うユーザーに対して、Azure Active Directoryの条件付きアクセスポリシーを構成および適用できます。 Citrix Workspaceアプリを実行するWindowsマシンには、Microsoft Edge WebView2ランタイムバージョン131以降がインストールされている必要があります。

Azure Active Directoryを使用して条件付きアクセスポリシーを構成する方法の詳細と手順については、Azure ADの条件付きアクセスのドキュメントを参照してください。

注:

この機能は、Workspace(Cloud)のみでサポートされます。

StoreFrontストアの先進認証方法のサポート

Windows向けCitrix Workspaceアプリ2303以降、グループポリシーオブジェクト(GPO)テンプレートを使用してStoreFrontストアの最新認証方法のサポートを有効にできます。 Citrix Workspaceアプリバージョン2305.1では、Global App Configuration Serviceを使用してこの機能を有効にできます。

次のいずれかの方法を使用して、Citrix StoreFrontストアを認証できます:

- Windows HelloとFIDO2セキュリティキーの使用。 詳しくは、「その他の認証方法」を参照してください。

- IDプロバイダーとしてAzure Active Directory(AAD)を使用しAAD参加済みのマシンからCitrix StoreFrontストアにシングルサインオン(SSO)。 詳しくは、「その他の認証方法」を参照してください。

- Workspace管理者は、Citrix StoreFrontストアへの認証を行うユーザーに対してAzure Active Directoryの条件付きアクセスポリシーを構成および適用できます。 詳しくは、「Azure ADを使用した条件付きアクセスのサポート」を参照してください。

この機能を有効にするには、Microsoft Edge WebView2をStoreFrontおよびゲートウェイによる直接認証の基盤となるブラウザーとして使用する必要があります。

注:

Microsoft Edge WebView2ランタイムバージョン131以降を使用してください。

Global App Config Serviceおよびグループポリシーオブジェクト(GPO)テンプレートを使用して、StoreFrontストアの先進認証方法を有効にすることができます。

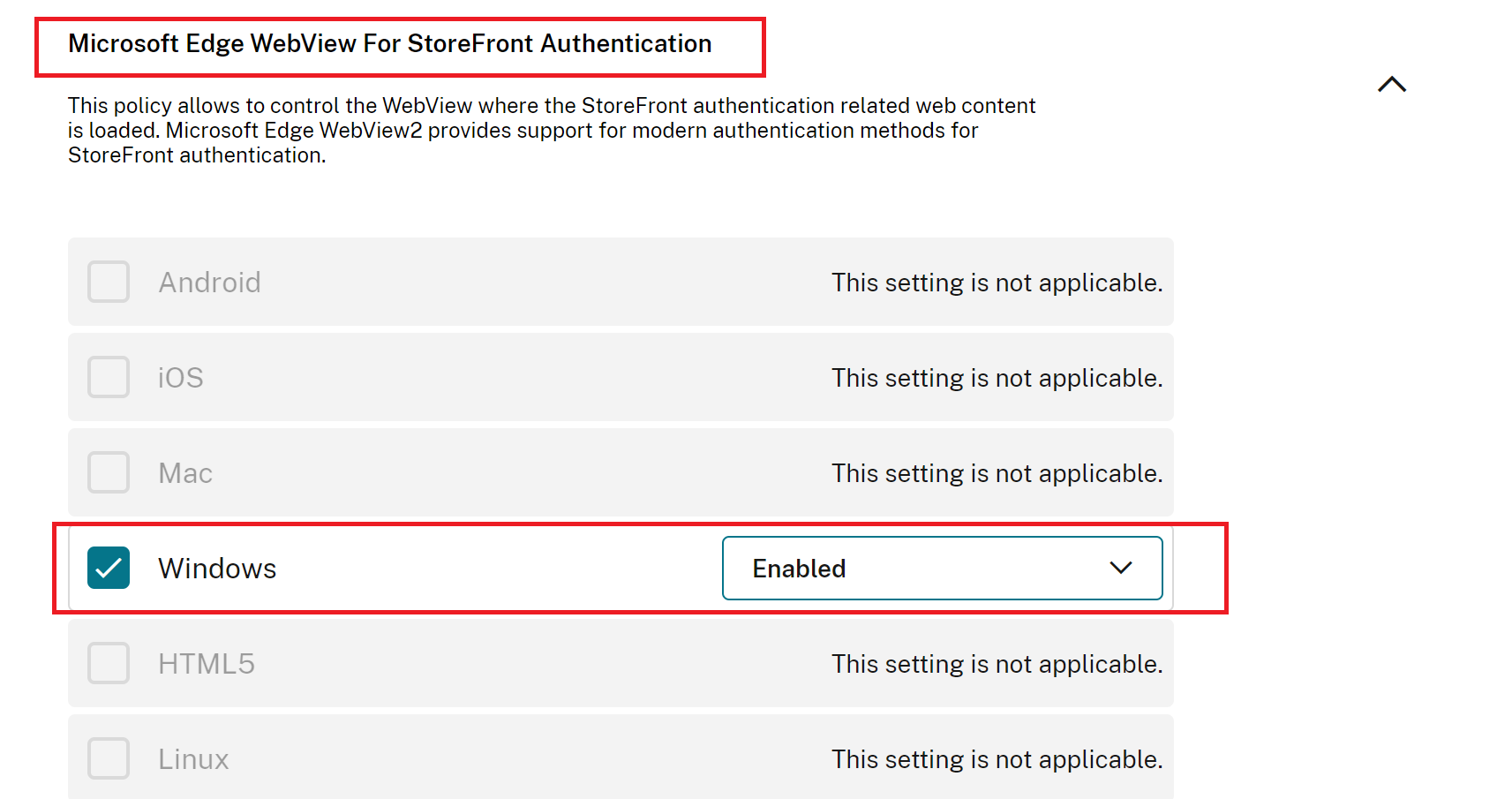

Global App Config Serviceの使用

この機能を有効にするには:

- [Citrix Cloud] メニューから [ワークスペース構成] を選択し、[アプリ構成] を選択します。

- [セキュリティと認証]をクリックします。

- [Windows] チェックボックスが選択されていることを確認します。

-

[StoreFront認証用のMicrosoft Edge WebView]ドロップダウンリストから[Windows]の横にある[有効]を選択します。

注:

[StoreFront認証用のMicrosoft Edge WebView]ドロップダウンリストから[Windows]の横にある[無効]を選択すると、Citrix Workspaceアプリ内でInternet Explorer WebViewが使用されます。 そのため、Citrix StoreFrontストアで先進認証方法はサポートされていません。

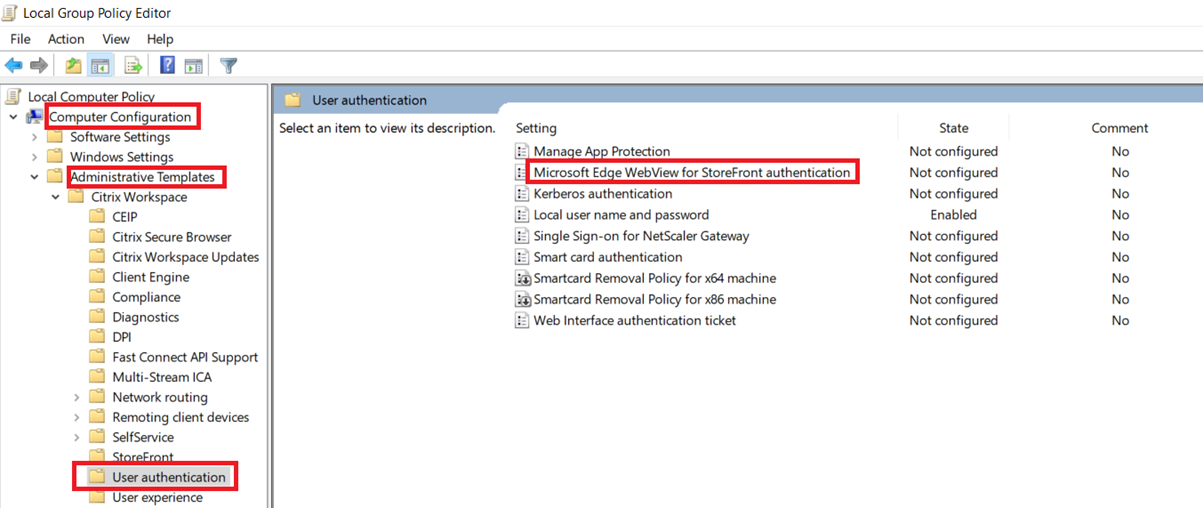

GPOの使用

この機能を有効にするには:

- gpedit.mscを実行して、Citrix Workspaceアプリグループポリシーオブジェクト管理用テンプレートを開きます。

- [コンピューターの構成]ノードで、[管理用テンプレート] > [Citrix Workspace] > [ユーザー認証]の順に移動します。

-

[StoreFront認証用のMicrosoft Edge WebView] ポリシーをクリックして、[有効] に設定します。

- [Apply] をクリックし、[OK] をクリックします。

このポリシーを無効にすると、Citrix WorkspaceアプリはInternet Explorer WebViewを使用します。 そのため、Citrix StoreFrontストアで先進認証方法はサポートされていません。

Microsoft Entra ID 使用時の Edge WebView のシングル サインオン サポート

以前は、Entra ID を使用すると、Citrix Workspace アプリの認証が失敗していました。 バージョン 2409 以降、Citrix Workspace アプリは、認証に Entra ID を使用する場合、Edge WebView のシングル サインオン (SSO) をサポートします。

この機能は、UI またはグループ ポリシー オブジェクト (GPO) を使用して有効にできます。

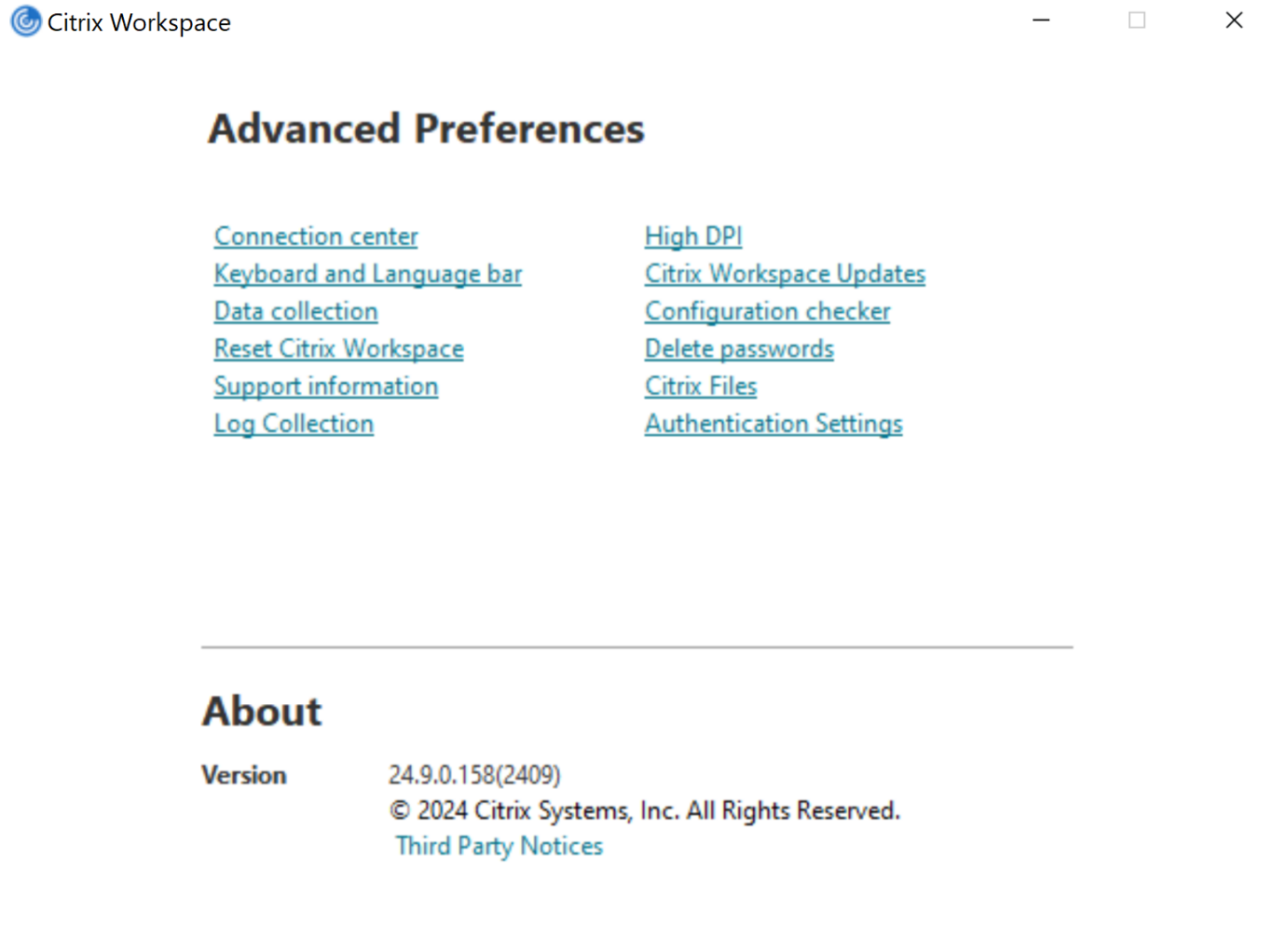

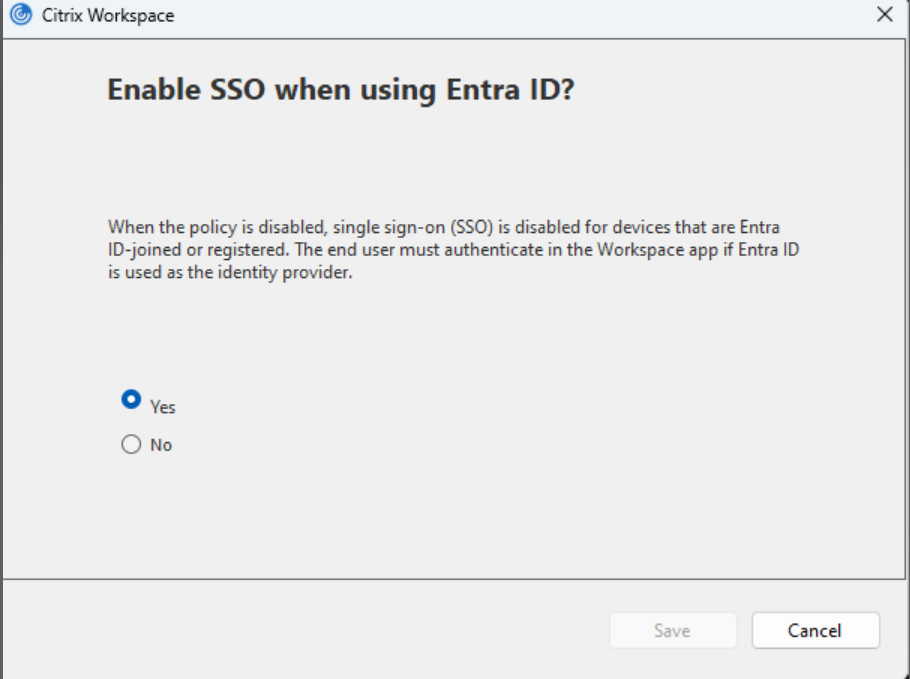

UIの使用

Edge WebView のシングル サインオンの使用サポートを有効にするために、UI のシステム トレイの 詳細設定 セクションに 認証設定 という新しいオプションが導入されました。

UI から機能を有効にするには、次の手順を実行します。

-

システム トレイの 詳細設定 セクションをクリックします。 次の画面が表示されます。

-

認証設定をクリックします。 次の画面が表示されます。

- 選択したオプションがデフォルトのオプションである Yesであることを確認します。 そうでない場合は、 はいを選択してください。

- オプションを変更した場合は、[ 保存 ] をクリックします。

- Citrix Workspaceアプリのセッションを再起動して、この変更を適用します。

注:

いいえを選択した場合、ポリシーは無効になります。

ポリシーが無効になっている場合、Microsoft Entra ID ID に参加または登録されているデバイスではシングル サインオン (SSO) が無効になります。 Entra ID が ID プロバイダーとして使用されている場合、エンド ユーザーは Workspace アプリで認証する必要があります。

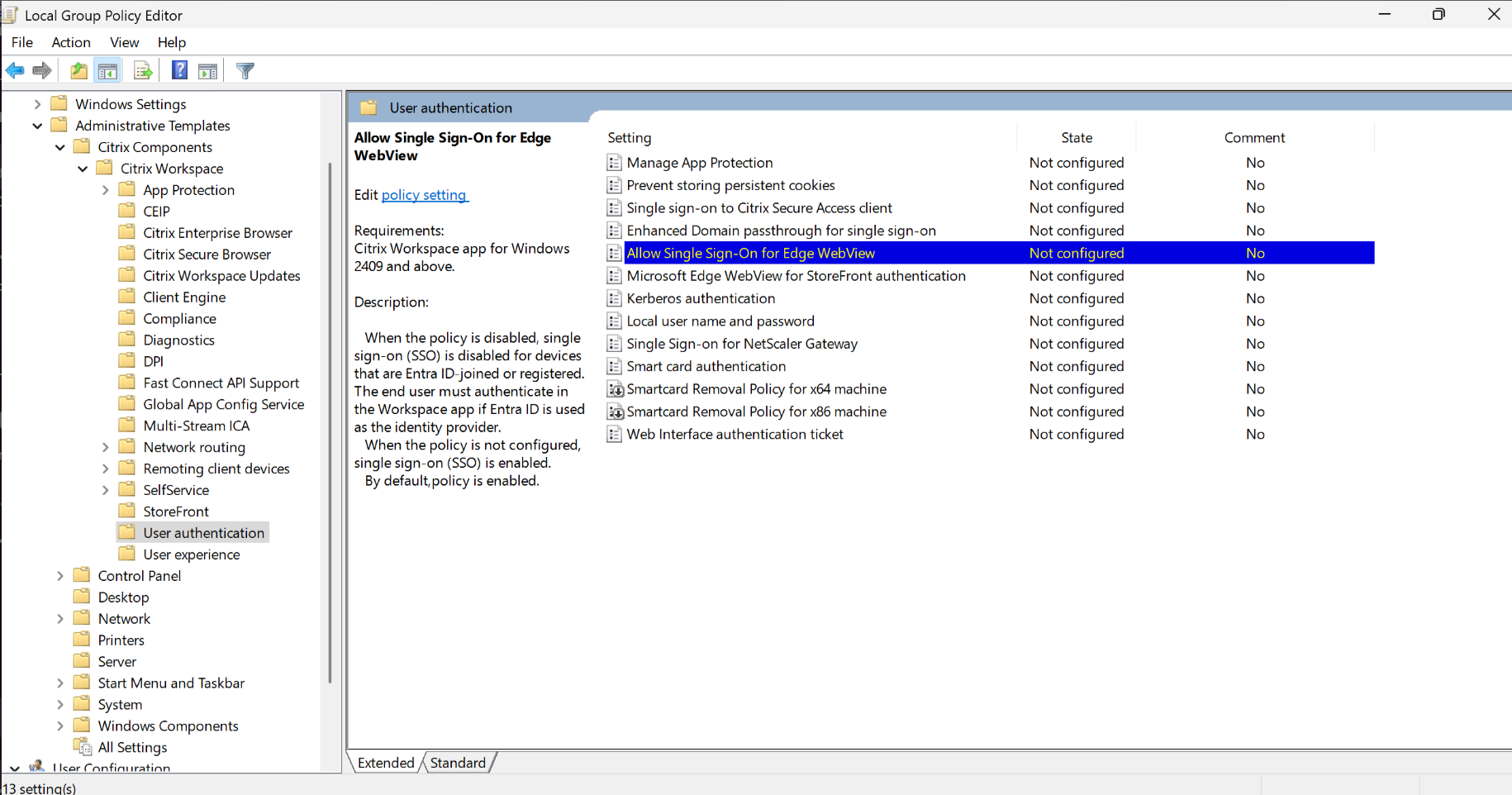

GPOの使用

GPO を使用して、Edge WebView のシングル サインオンのサポートを有効にすることもできます。

GPO を使用して機能を有効にするには、次の手順を実行します。

-

gpedit.mscを実行して Citrix Workspace アプリのグループ ポリシー オブジェクト管理用テンプレートを開き、 コンピューターの構成 ノードに移動します。

- 管理用テンプレート > Citrix コンポーネント > Citrix Workspace > ユーザー認証に移動します。

- Edge WebView のシングル サインオンを許可する ポリシーを選択し、 有効に設定します。

- [適用]、[OK] の順にクリックします。

注:

無効を選択すると、ポリシーは無効になります。

ポリシーが無効になっている場合、Microsoft Entra ID ID に参加または登録されているデバイスではシングル サインオン (SSO) が無効になります。 Entra ID が ID プロバイダーとして使用されている場合、エンド ユーザーは Workspace アプリで認証する必要があります。

その他の認証方法

Citrix Workspaceアプリを使用して、次の認証メカニズムを構成できます。 次の認証メカニズムが想定どおりに機能するには、Workspaceアプリを実行するWindowsマシンに、Microsoft Edge WebView2ランタイムバージョン131以降がインストールされている必要があります。

-

Windows Helloベースの認証 – Windows Helloベースの認証の設定手順については、「オンプレミスの証明書信頼モデルでWindows Hello for Businessを構成して登録する」を参照してください。

注:

ドメインパススルー(シングルサインオンまたはSSON)を使用したWindows Helloベースの認証はサポートされていません。

- FIDO2セキュリティキーベースの認証 – FIDO2セキュリティキーは、企業の従業員がユーザー名やパスワードを入力せずに認証するためのシームレスな方法を提供します。 Citrix WorkspaceへのFIDO2セキュリティキーベースの認証を構成できます。 ユーザーがFIDO2セキュリティキーを使用してAzureADアカウントでCitrix Workspaceに対して認証を行うようにする場合は、「組織のパスキー(FIDO2)を有効にする」を参照してください。

- IDプロバイダーとしてMicrosoft Azure Active Directory(AAD)を使用し、AAD参加済みのマシンからCitrix Workspaceアプリへのシングルサインオンを構成することもできます。 Azure Active Directory Domain Servicesの構成について詳しくは、「Azure Active Directory Domain Servicesとは」を参照してください。 Azure Active DirectoryをCitrix Cloudに接続する方法については、「Azure Active DirectoryをCitrix Cloudに接続する」を参照してください。

スマートカード

Windows向けCitrix Workspaceアプリでは、以下のスマートカード認証がサポートされます:

-

パススルー認証(シングルサインオン) - ユーザーがCitrix Workspaceアプリにログオンするときに使用するスマートカードの資格情報を取得します。 取得した資格情報は以下のように使用されます:

- ドメインに属しているデバイスのユーザーがスマートカードでCitrix Workspaceアプリにログオンした場合、仮想デスクトップやアプリケーションの起動時に資格情報を再入力する必要はありません。

- ドメインに属していないデバイスで実行しているCitrix Workspaceアプリがスマートカードの資格情報を使用している場合、仮想デスクトップやアプリケーションの起動時に資格情報を再入力する必要があります。

パススルー認証を使用するには、StoreFrontおよびCitrix Workspaceアプリ両方での構成が必要です。

-

2モード認証 - 認証方法として、スマートカードと、ユーザー名およびパスワードの入力を選択できます。 この機能は、スマートカードを使用できない場合に有効です。 たとえば、ログオン証明書が期限切れになった場合などです。 これを実行できるようにするには、スマートカードを許可するためFalseに設定したDisableCtrlAltDelメソッドを使って、サイトごとに専用ストアをセットアップする必要があります。 2モード認証にはStoreFront構成が必要です。

また2方式認証により、StoreFront管理者はStoreFrontコンソールでユーザー名とパスワード、およびスマートカード認証の両方を選択して同じストアで使用できるようにします。 StoreFrontのドキュメントを参照してください。

注:

Windows向けCitrix Workspaceアプリは、ユーザー名およびパスワードフィールドでウムラウト文字をサポートしていません。

-

複数の証明書 - 単一または複数のスマートカードを使用する場合、複数の証明書を使用できます。 ユーザーがスマートカードをリーダーに挿入すると、ユーザーデバイス上で実行する、Citrix Workspaceアプリを含むすべてのアプリケーションで複数の証明書を適用できるようになります。

-

クライアント証明書による認証 - この機能を使用するには、Citrix GatewayおよびStoreFrontでの構成が必要です。

- Citrix Gatewayを使ってStoreFrontにアクセスする場合、ユーザーがスマートカードを取り外した後で再認証が必要です。

- Citrix GatewayのSSL構成で常にクライアント証明書による認証が使用されるようにすると、より安全になります。 ただし、この構成では2方式認証を使用できません。

-

ダブルホップセッション - ダブルホップセッションでは、Citrix Workspaceアプリとユーザーの仮想デスクトップとの間に接続が確立されます。

-

スマートカード対応のアプリケーション - Microsoft OutlookやMicrosoft Officeなどのスマートカード対応アプリケーションでは、仮想アプリと仮想デスクトップのセッションでドキュメントにデジタル署名を追加したりファイルを暗号化したりできます。

制限事項:

- 証明書は、ユーザーデバイス上ではなくスマートカード上に格納されている必要があります。

- Citrix Workspaceアプリはユーザー証明書の選択を保存しませんが、構成時にPINを格納します。 PINはユーザーセッションの間にのみ非ページ化メモリにキャッシュされ、ディスク内には格納されません。

- Citrix Workspaceアプリでは、スマートカードが挿入されたときに自動的には切断セッションに再接続されません。

- スマートカード認証が構成されている場合、Citrix Workspaceアプリでは仮想プライベートネットワーク(VPN:Virtual Private Network)のシングルサインオンやセッションの事前起動がサポートされません。 スマートカード認証でVPNを使用するには、Citrix Gateway Plug-inをインストールします。 スマートカードとPINを使用してWebページからログオンし、各ステップで認証します。 スマートカードユーザーは、Citrix Gateway Plug-inを使用したStoreFrontへのパススルー認証を使用できません。

- Citrix Workspaceアプリ更新ツールとcitrix.comやMerchandising Server間の通信では、Citrix Gateway上のスマートカード認証を使用できません。

警告

一部の構成では、レジストリの編集が必要です。 レジストリエディターの使用を誤ると、問題が発生する可能性があり、オペレーティングシステムの再インストールが必要になる場合もあります。 レジストリエディターの誤用による障害に対して、Citrixでは一切責任を負いません。 また、レジストリファイルのバックアップを作成してから、レジストリを編集してください。

スマートカード認証のシングルサインオンを有効にするには:

Windows向けCitrix Workspaceアプリのインストール中に、以下のコマンドラインオプションを指定します:

-

ENABLE_SSON=Yesシングルサインオンは、「パススルー認証」と呼ばれることもあります。 このオプションを指定すると、Citrix WorkspaceアプリでPINを繰り返し入力する必要がなくなります。

-

レジストリエディターで次のパスに移動し、シングルサインオンコンポーネントをインストールしていない場合は

SSONCheckEnabled文字列をFalseに設定します。HKEY_CURRENT_USER\Software{Wow6432}\Citrix\AuthManager\protocols\integratedwindows\HKEY_LOCAL_MACHINE\Software{Wow6432}\Citrix\AuthManager\protocols\integratedwindows\これにより、Citrix WorkspaceアプリのAuthentication Managerでシングルサインオンコンポーネントがチェックされなくなり、Citrix WorkspaceアプリでStoreFrontへの認証が可能になります。

Kerberosの代わりにStoreFrontに対してスマートカード認証を有効にするには、次のコマンドラインオプションでWindows向けCitrix Workspaceアプリをインストールします:

-

/includeSSONを指定すると、シングルサインオン認証(パススルー認証)がインストールされます。 資格情報のキャッシュおよびパススルードメインベース認証の使用を有効にします。 -

ユーザーが別の認証方法(ユーザー名とパスワードなど)でエンドポイントにログオンする場合、コマンドラインは次のようになります:

/includeSSON LOGON_CREDENTIAL_CAPTURE_ENABLE=No

このタイプの認証では、ログオン時に資格情報がキャプチャされるのを防ぎ、Citrix Workspaceアプリへのログイン時にPINを格納することができます。

- gpedit.mscを実行して、Citrix Workspaceアプリグループポリシーオブジェクト管理用テンプレートを開きます。

- [管理用テンプレート] > [Citrixコンポーネント] > [Citrix Workspace] > [ユーザー認証] > [ローカルユーザー名とパスワード]の順に移動します。

- [パススルー認証を有効にします] チェックボックスをオンにします。 構成およびセキュリティ設定によっては、パススルー認証を実行するために [すべてのICA接続にパススルー認証を許可します] チェックボックスをオンにします。

StoreFrontを構成するには:

- 認証サービスを構成する場合、[スマートカード] チェックボックスをオンにします。

StoreFrontでスマートカードを使用する場合は、StoreFrontドキュメントの「認証サービスの構成」を参照してください。

ユーザーデバイスでスマートカードを使用できるようにするには:

- デバイスのキーストアに、証明機関のルート証明書をインポートします。

- ベンダーが提供する暗号化ミドルウェアをインストールします。

- Citrix Workspaceアプリをインストールして構成します。

証明書の選択方法を変更するには:

複数の証明書が有効な場合、Citrix Workspaceアプリではデフォルトでそれらの証明書の一覧が表示され、ユーザーは使用する証明書を選択できます。 管理者は、代わりにデフォルトの証明書(スマートカードプロバイダー指定の証明書)、または有効期限が最も残っている証明書が使用されるようにCitrix Workspaceアプリを構成できます。 有効なログオン証明書がない場合はユーザーにメッセージが表示され、使用可能なほかのログオン方法が提示されます。

有効な証明書とは、以下のものを指します:

- ローカルコンピューターの現在時刻に基づき、証明書が有効期限内である。

- サブジェクトの公開キーでRSAアルゴリズムが使用されており、キーの長さが1024ビット、2048ビット、または4096ビットである。

- キー使用法にデジタル署名が含まれている。

- サブジェクトの別名フィールドにユーザープリンシパル名(UPN)が含まれている。

- 拡張キー使用法フィールドにスマートカードログオンおよびクライアント認証、またはすべてのキー使用法が含まれている。

- 証明書の発行者チェーンに含まれる証明機関の1つが、TLSハンドシェイク時にサーバーから送信される、許可される識別名(DN)の1つに合致している。

証明書の選択方法を変更するには、以下のいずれかの構成を行います:

-

Citrix Workspaceアプリのコマンドラインで、

AM_CERTIFICATESELECTIONMODE={ Prompt | SmartCardDefault | LatestExpiry }オプションを指定する。デフォルト値は、Promptです。

SmartCardDefaultまたはLatestExpiryを指定して複数の証明書が該当する場合は、ユーザーが証明書を選択するための一覧が表示されます。 -

次のキー値をレジストリキー HKEY_CURRENT_USERまたはHKEY_LOCAL_MACHINE\Software\[Wow6432Node\Citrix\AuthManagerに追加します:CertificateSelectionMode={ PromptSmartCardDefault LatestExpiry }。

最適な証明書をユーザーが選択できるように、HKEY_CURRENT_USERでの設定は、HKEY_LOCAL_MACHINEの設定よりも優先されます。

CSPのPIN入力メッセージを使用するには:

Windows向けCitrix Workspaceアプリのデフォルトでは、スマートカードのCryptographic Service Provider(CSP)ではなくPIN入力用のメッセージが表示されます。 PINの入力が必要な場合、Citrix Workspaceアプリがメッセージを表示して、ユーザーにより入力されたPINをスマートカードのCSPに渡します。 プロセスごとやセッションごとのPINのキャッシュが禁止されているなど、環境やスマートカードでより厳格なセキュリティが求められる場合は、CSPコンポーネントを使用してPIN入力用のメッセージを表示してPINを処理するようにCitrix Workspaceアプリを構成できます。

PIN入力の処理方法を変更するには、以下のいずれかの構成を行います:

- Citrix Workspaceアプリのコマンドラインで、

AM_SMARTCARDPINENTRY=CSPオプションを指定する。 - 次のキー値をレジストリキー

HKEY_LOCAL_MACHINE\Software\[Wow6432Node\Citrix\AuthManagerに追加します:SmartCardPINEntry=CSP。

スマートカードのサポートおよび取り出しの変更

スマートカードを取り出すと、Citrix Virtual Appsセッションからログオフされます。 Citrix Workspaceアプリの認証方法をスマートカードに設定している場合、Citrix Virtual Appsセッションからのログオフを有効にするにはWindows向けCitrix Workspaceアプリで対応するポリシーを構成します。 ユーザーはCitrix Workspaceアプリセッションにログインしたままになります。

制限事項:

スマートカード認証を使用してCitrix Workspaceアプリサイトにログインした場合、ユーザー名が [ログオン済み] と表示されます。

高速スマートカード

高速スマートカードは、既存のHDX PC/SCベースのスマートカードリダイレクトの改良版です。 遅延が大きいWAN環境でスマートカードを使用する場合のパフォーマンスが向上しています。

高速スマートカードは、Windows VDAでのみサポートされています。

Citrix Workspaceアプリで高速スマートカードログオンを有効にするには:

高速スマートカードログオンは、VDAではデフォルトで有効になっており、Citrix Workspaceアプリではデフォルトで無効になっています。 高速スマートカードログオンを有効にするには、関連するStoreFrontサイトのdefault.icaファイルに次のパラメーターを追加します:

copy[WFClient]

SmartCardCryptographicRedirection=On

<!--NeedCopy-->

Citrix Workspaceアプリで高速スマートカードログオンを無効にするには:

Citrix Workspaceアプリで高速スマートカードログオンを無効にするには、関連するStoreFrontサイトのdefault.icaファイルからSmartCardCryptographicRedirectionパラメーターを削除します。

詳しくは、「スマートカード」を参照してください。

Citrix Workspaceのサイレント認証

Citrix Workspaceアプリでは、グループポリシーオブジェクト(GPO)ポリシーが導入され、Citrix Workspaceのサイレント認証が有効になります。 このポリシーにより、Citrix Workspaceアプリがシステムの起動時にCitrix Workspaceに自動的にログインできるようになります。 このポリシーは、ドメインに参加しているデバイスのCitrix Workspaceに対してドメインパススルー(シングルサインオンまたはSSON)が構成されている場合にのみ使用してください。 この機能は、Windows向けCitrix Workspaceアプリバージョン2012以降で利用できます。

Windows向けCitrix Workspaceアプリバージョン2503以降では、SSONはデフォルトでシステムによって休止モードでインストールされます。 グループポリシーオブジェクト(GPO)ポリシーを使用して、インストール後にSSONを有効にすることができます。 有効にするには、[ユーザー認証]>[ローカルユーザー名とパスワード]に移動し、[パススルー認証を有効にします]チェックボックスをオンにします。

注:

SSON設定を有効にするには、GPOポリシーを更新した後、システムを再起動する必要があります

このポリシーが機能するには、次の条件を満たす必要があります:

- シングルサインオンを有効にする必要があります。

- レジストリエディターで

SelfServiceModeキーをOffに設定する必要があります。

サイレント認証の有効化:

-

gpedit.mscを実行して、Citrix Workspaceアプリグループポリシーオブジェクト管理用テンプレートを開きます。 - [コンピューターの構成]ノードで、[管理用テンプレート] > [Citrix Workspace] > [Self Service]の順に移動します。

- [Citrix Workspaceのサイレント認証] ポリシーをクリックして、[有効] に設定します。

- [適用]、[OK] の順にクリックします。

Windows向けCitrix Workspaceアプリでのパスワードおよびユーザー名のキャッシュ機能の無効化

デフォルトで、Windows向けCitrix Workspaceでは最後に入力された姓が自動的に抽出されて入力されます。 ユーザー名フィールドの自動入力をオフにするには、ユーザーデバイスのレジストリを編集します:

- REG_SZ値のHKEY_LOCAL_MACHINE\SOFTWARE\Citrix\AuthManager\RememberUsernameを作成します。

- 値を「false」に設定します。

[パスワードを保存する] チェックボックスをオフにして自動サインインを禁止するには、Windows向けCitrix Workspaceアプリがインストールされているクライアントマシンで次のレジストリキーを作成します:

- パス:HKEY_LOCAL_MACHINE\Software\wow6432node\Citrix\AuthManager

- 種類:REG_SZ

- 値の名前:SavePasswordMode

- 値:Never

注:

レジストリエディターの使用を誤ると、深刻な問題が発生する可能性があり、Windowsのインストールが必要になる場合もあります。 レジストリエディターの誤用による障害に対して、Citrixでは一切責任を負いません。 レジストリエディターは、お客様の責任と判断の範囲でご使用ください。 また、レジストリファイルのバックアップを作成してから、レジストリを編集してください。

StoreFrontストアの資格情報がキャッシュされないようにするには、StoreFrontドキュメントの「Windows向けCitrix Workspaceアプリでのパスワードおよびユーザー名のキャッシュ機能の無効化」を参照してください。

Azure Active Directoryで200を超えるグループをサポート

このリリースでは、200を超えるグループに属しているAzure Active Directoryユーザーは、そのユーザーに割り当てられているアプリとデスクトップを表示できるようになります。 以前は、同じユーザーがこれらのアプリとデスクトップを表示することはできませんでした。

注:

この機能を有効にするには、ユーザーはCitrix Workspaceアプリからサインアウトし、再度サインインする必要があります。

プロキシ認証のサポート

以前は、プロキシ認証で構成されたクライアントマシンで、プロキシの資格情報がWindows Credential Managerに存在しない場合、Citrix Workspaceアプリへの認証は許可されませんでした。

Windows向けCitrix Workspaceアプリバージョン2102以降、プロキシ認証用に構成されたクライアントマシンでプロキシの資格情報がWindows Credential Managerに保存されていない場合は、認証プロンプトが表示され、プロキシの資格情報の入力を求められます。 その後、Citrix Workspaceアプリがプロキシサーバーの資格情報をWindows Credential Managerに保存します。 これにより、Citrix Workspaceアプリにアクセスする前にWindows資格情報マネージャーに資格情報を手動で保存する必要がなくなり、シームレスにログインできます。

フェデレーションIDプロバイダーのログインプロンプトの強制

2212バージョン以降、Citrix Workspaceアプリで、フェデレーションIDプロバイダーセッションを設定できます。 詳しくは、Knowledge CenterのCTX253779を参照してください。

ログインプロンプト強制のためにストア認証トークンポリシーを使用する必要がなくなりました

ユーザーエージェント

Citrix Workspaceアプリは、他のIDプロバイダー(IdP)への認証のリダイレクトなど、ネットワーク要求で認証ポリシーの構成に使用できるユーザーエージェントを送信します。

注:

次の表でUser-Agentの一部として記載されているバージョン番号は一例であり、使用しているバージョンに基づいて自動的に更新されます。

次の表では、シナリオ、説明、および各シナリオに対応するユーザーエージェントを示します:

| シナリオ | 説明 | ユーザーエージェント |

|---|---|---|

| 通常のHTTP要求 | 一般に、Citrix Workspaceアプリによって行われたネットワーク要求はユーザーエージェントが含んでいます。 たとえば、GET /Citrix/Roaming/AccountsおよびGET / AGServices/discoverなどのネットワーク要求です |

CitrixReceiver/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) SelfService/23.5.0.63 (Release) X1Class CWACapable |

| クラウドストア | Citrix Workspaceアプリでユーザーがクラウドストアに対して認証されると、特定のユーザーエージェントでネットワーク要求が作成されます。 たとえば、パス/core/connect/authorizeを含むネットワーク要求です。 |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 Edg/113.0.1774.50 CWA/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) |

| Edge WebViewを使用したGateway Advanced Authを備えたオンプレミスストア | ユーザーがEdge WebViewを使用してCitrix Workspaceアプリで高度な認証が構成されたGatewayに対して認証すると、特定のユーザーエージェントを使用してネットワーク要求が行われます。 たとえば、GET /nf/auth/doWebView.doおよびGET /logon/LogonPoint/tmindex.htmlを含むネットワーク要求です。 |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36 Edg/108.0.1462.54 CWAWEBVIEW/23.2.0.2111 Windows/10.0 (22H2 Build 19045.2364) |

| IE WebViewを使用したGateway Advanced Authを備えたオンプレミスストア | ユーザーがInternet Explorer WebViewを使用してCitrix Workspaceアプリで高度な認証が構成されたゲートウェイに対して認証すると、特定のユーザーエージェントを使用してネットワークリクエストが行われます。 たとえば、GET /nf/auth/doWebView.doおよびGET /logon/LogonPoint/tmindex.htmlを含むネットワーク要求です。 |

Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko, CWAWEBVIEW/23.5.0.43 |

| カスタムWebストア | ユーザーがカスタムWebストアをCitrix Workspaceアプリに追加すると、アプリはユーザーエージェントを送信します。 | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 Edg/113.0.1774.50 CWA/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) |

この記事の概要

- 認証トークン

- Azure Active Directoryでの条件付きアクセスのサポート

- StoreFrontストアの先進認証方法のサポート

- Microsoft Entra ID 使用時の Edge WebView のシングル サインオン サポート

- その他の認証方法

- スマートカード

- Citrix Workspaceのサイレント認証

- Windows向けCitrix Workspaceアプリでのパスワードおよびユーザー名のキャッシュ機能の無効化

- Azure Active Directoryで200を超えるグループをサポート

- プロキシ認証のサポート

- フェデレーションIDプロバイダーのログインプロンプトの強制

- ユーザーエージェント