Évaluation continue des risques

L’utilisation accrue des appareils informatiques portables et d’Internet permet aux utilisateurs de Citrix Workspace™ de travailler depuis presque n’importe quel endroit et sur n’importe quel appareil. Le défi de cette flexibilité est que l’accès à distance expose les données sensibles à des risques de sécurité par le biais d’activités cybercriminelles telles que l’exfiltration de données, le vol, le vandalisme et les interruptions de service. Les employés au sein des organisations sont également susceptibles de contribuer à ces dommages.

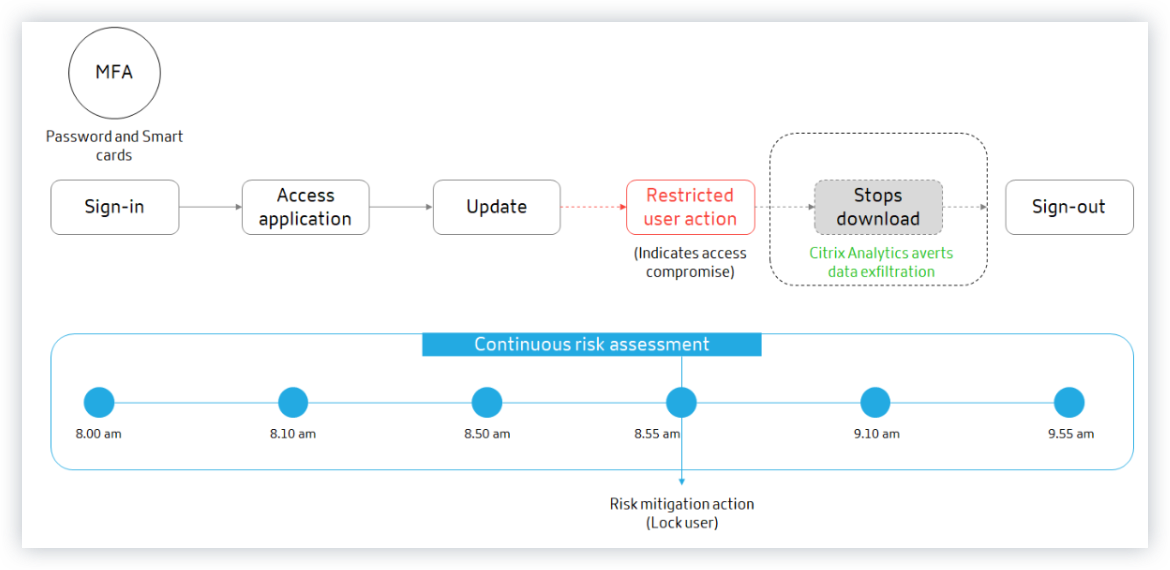

Certaines méthodes conventionnelles pour faire face à de tels risques consistent à mettre en œuvre l’authentification multifacteur, des sessions de connexion courtes, etc. Bien que ces méthodes d’évaluation des risques garantissent un niveau de sécurité plus élevé, elles n’offrent pas une sécurité complète après la validation initiale des utilisateurs. Si un utilisateur malveillant parvient à accéder au réseau, il utilise abusivement des données sensibles, ce qui est préjudiciable à une organisation.

Pour améliorer l’aspect sécurité et garantir une meilleure expérience utilisateur, Citrix Analytics introduit la solution d’évaluation continue des risques. Cette solution protège vos données contre les cybercriminels externes et les initiés malveillants en garantissant que l’exposition aux risques des utilisateurs de Citrix Virtual Apps and Desktops ou de Citrix DaaS (anciennement service Citrix Virtual Apps and Desktops) reste la même que celle vérifiée lors de la phase initiale, sans exiger de l’utilisateur qu’il le prouve à chaque fois. Cette solution est mise en œuvre en évaluant en permanence un événement risqué pendant une session et en appliquant automatiquement des actions pour empêcher toute utilisation abusive des ressources de l’organisation.

Cas d’utilisation

Prenons l’exemple d’un utilisateur, Adam Maxwell, qui a pu accéder à un réseau pour la première fois après plusieurs tentatives de connexion infructueuses depuis un emplacement inhabituel, ce qui est contraire à son comportement habituel. De plus, cet emplacement a des antécédents de cyberattaques. Dans ce scénario, vous devez prendre des mesures immédiates pour éviter toute utilisation abusive du compte d’Adam. Vous pouvez verrouiller le compte d’Adam et l’informer de l’action entreprise. Cette action peut temporairement créer des interruptions de service pour le compte de l’utilisateur. L’utilisateur peut contacter l’administrateur pour obtenir de l’aide afin de restaurer le compte.

Considérons un autre scénario où Adam a accédé à un réseau depuis un nouvel appareil et une nouvelle adresse IP pour la première fois. Vous pouvez contacter Adam pour lui demander de confirmer s’il reconnaît cette activité. Si c’est le cas, il se peut qu’Adam ait changé d’appareil de travail et qu’il travaille depuis son réseau domestique. Cette activité ne cause aucun préjudice à la sécurité de votre organisation et peut être ignorée. Cependant, si l’utilisateur n’a pas effectué cette activité, il est probable que le compte ait été compromis. Dans ce scénario, vous pouvez verrouiller le compte de l’utilisateur pour éviter tout dommage supplémentaire.

Fonctionnalités clés

L’évaluation continue des risques automatise certaines des fonctionnalités associées aux stratégies et aux tableaux de bord de visibilité :

Prise en charge de plusieurs conditions

Lorsque vous créez ou modifiez une stratégie, vous pouvez ajouter jusqu’à quatre conditions. Les conditions peuvent contenir des combinaisons d’indicateurs de risque par défaut et d’indicateurs de risque personnalisés, de scores de risque utilisateur, ou les deux.

Pour plus d’informations, consultez Que sont les stratégies.

Informer les utilisateurs avant d’appliquer des actions

Avant d’appliquer une action appropriée sur le compte d’un utilisateur, vous pouvez informer l’utilisateur et évaluer la nature d’une activité inhabituelle qui a été détectée.

Pour plus d’informations, consultez Demander une réponse à l’utilisateur final.

Informer les utilisateurs après l’application des actions

Pour certaines activités, attendre la réponse de l’utilisateur avant d’appliquer une action peut mettre en péril le compte de l’utilisateur et la sécurité de votre organisation. Dans de tels scénarios, vous pouvez appliquer une action perturbatrice lorsque vous détectez une activité inhabituelle, et en informer l’utilisateur.

Pour plus d’informations, consultez Informer l’utilisateur après l’application d’une action perturbatrice.

Modes d’application et de surveillance

Vous pouvez définir les stratégies en mode d’application ou de surveillance en fonction de vos besoins. Les stratégies en mode d’application ont un impact direct sur les comptes des utilisateurs. Cependant, si vous souhaitez évaluer l’impact ou le résultat de vos stratégies avant de les mettre en œuvre, vous pouvez définir vos stratégies en mode de surveillance.

Pour plus d’informations, consultez Modes pris en charge.

Visibilité sur les tableaux de bord d’accès et de stratégies

À l’aide du tableau de bord Résumé des accès, vous pouvez obtenir des informations sur le nombre de tentatives d’accès effectuées par les utilisateurs. Pour plus d’informations, consultez Résumé des accès.

À l’aide du tableau de bord Stratégies et actions, vous pouvez obtenir des informations sur les stratégies et les actions appliquées aux comptes d’utilisateurs. Pour plus d’informations, consultez Stratégies et actions.

Stratégies par défaut

Citrix Analytics introduit des stratégies prédéfinies qui sont activées par défaut sur le tableau de bord Stratégies. Ces stratégies sont créées à l’aide d’indicateurs de risque et de scores de risque utilisateur comme conditions prédéfinies. Une action globale est attribuée à chaque stratégie par défaut.

Remarque

Les stratégies répertoriées dans votre environnement peuvent varier en fonction du moment où vous avez commencé à utiliser Citrix Analytics et si vous avez apporté des modifications locales.

Pour plus d’informations, consultez Que sont les stratégies.

Vous pouvez utiliser les stratégies par défaut suivantes ou les modifier en fonction de vos besoins :

| Nom de la stratégie | Condition | Source de données | Action |

|---|---|---|---|

| Exploitation réussie des informations d’identification | Lorsque les indicateurs de risque Échecs d’authentification excessifs et Connexion suspecte sont déclenchés | Citrix Gateway | Verrouiller l’utilisateur |

| Exfiltration potentielle de données | Lorsque l’indicateur de risque Exfiltration potentielle de données est déclenché | Citrix Virtual Apps and Desktops et Citrix DaaS | Déconnecter l’utilisateur |

| Accès inhabituel depuis une adresse IP suspecte | Lorsque les indicateurs de risque Connexion suspecte et Connexion depuis une adresse IP suspecte sont déclenchés | Citrix Gateway | Verrouiller l’utilisateur |

| Premier accès depuis un appareil | Lorsque l’indicateur de risque CVAD - Premier accès depuis un nouvel appareil est déclenché | Citrix Virtual Apps and Desktops et Citrix DaaS | Demander une réponse à l’utilisateur final |

| Déplacement impossible lors de l’accès | Lorsque l’indicateur de risque Déplacement impossible est déclenché. | Citrix Virtual Apps and Desktops et Citrix DaaS | Demander une réponse à l’utilisateur final |

| Déplacement impossible lors de l’authentification | Lorsque l’indicateur de risque Déplacement impossible est déclenché. | Citrix Gateway | Demander une réponse à l’utilisateur final |