Exploitation du modèle de données SIEM de Citrix Analytics pour l’analyse des menaces et la corrélation des données

Cet article explique la relation entre les données d’entité qui est présentée par les événements envoyés à l’environnement SIEM d’un client. Pour clarifier cela, prenons l’exemple d’un scénario de chasse aux menaces où les attributs – adresse IP du client et système d’exploitation – sont les points focaux. Les méthodes suivantes pour corréler ces attributs à l’utilisateur seront abordées :

- Utilisation des informations sur les indicateurs de risque personnalisés

- Utilisation des événements de source de données

Splunk est l’environnement SIEM choisi pour être présenté dans l’exemple suivant. Une corrélation de données similaire peut également être effectuée sur Sentinel à l’aide du modèle de classeur de Citrix Analytics. Pour en savoir plus, consultez le classeur Citrix Analytics pour Microsoft Sentinel.

Informations sur les indicateurs de risque personnalisés

Comme mentionné dans le format d’exportation des données de Citrix Analytics pour SIEM, le résumé de l’indicateur et les informations détaillées sur les événements font partie du jeu de données d’informations sur les risques par défaut. Pour le jeu de données d’indicateurs Citrix Virtual Apps and Desktops, l’adresse IP du client et le système d’exploitation sont exportés par défaut. Par conséquent, si un administrateur configure un indicateur personnalisé avec ou sans la condition incluant ces champs, les points de données mentionnés seraient transmis à votre environnement Splunk.

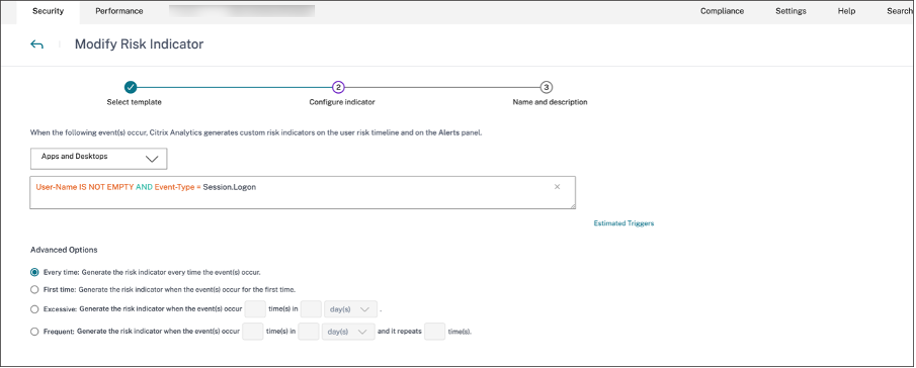

Configuration d’un indicateur de risque personnalisé dans Citrix Analytics

-

Accédez au tableau de bord Citrix Analytics for Security™ > Indicateurs de risque personnalisés > Créer un indicateur. Vous pouvez créer un indicateur de risque personnalisé avec n’importe quelle condition qui vous aide à surveiller le comportement de l’utilisateur. Une fois l’indicateur personnalisé configuré, tous les utilisateurs qui déclenchent la condition associée sont visibles dans votre environnement Splunk.

-

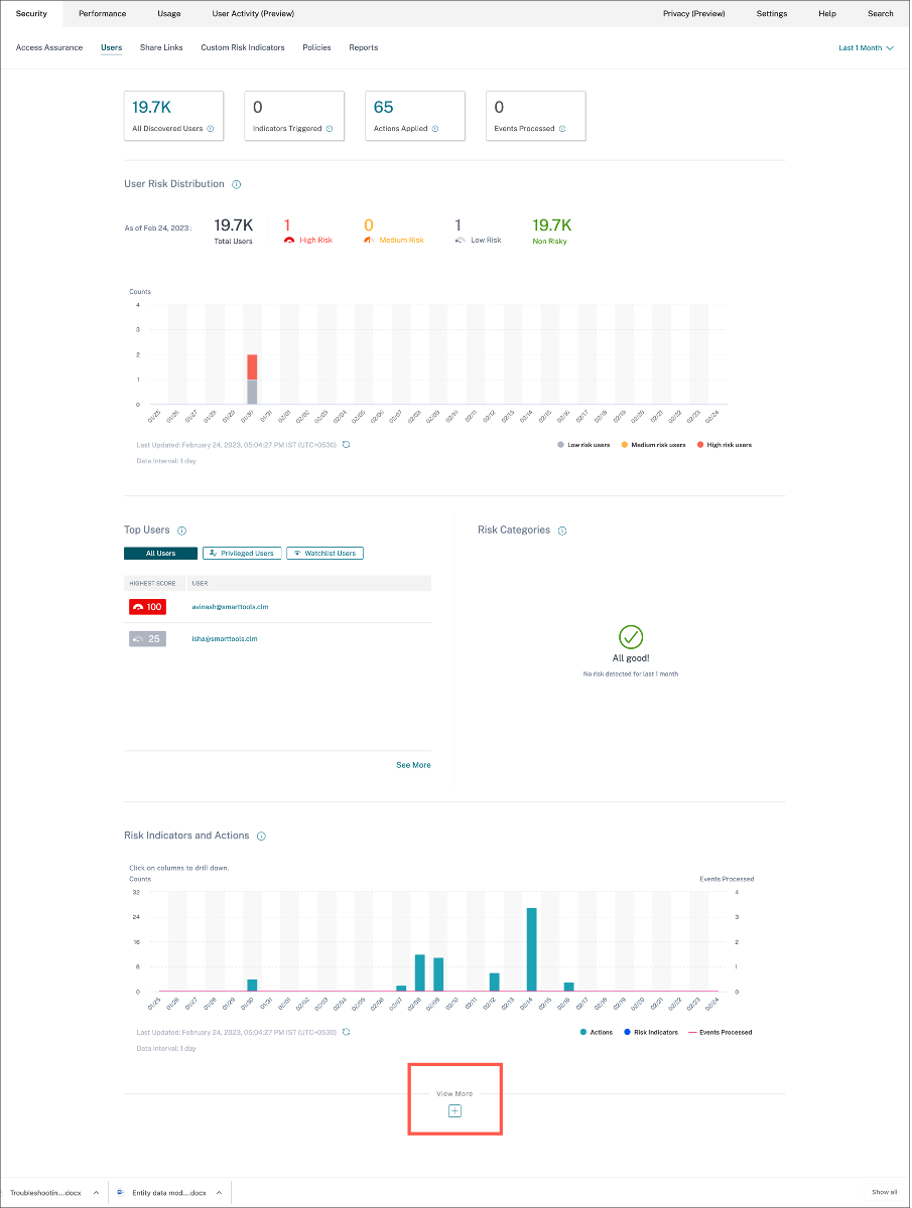

Pour afficher les occurrences d’indicateurs de risque créées sur Citrix Analytics for Security, accédez à Sécurité > Utilisateurs. Accédez au bas de la page et cliquez sur l’icône plus (+).

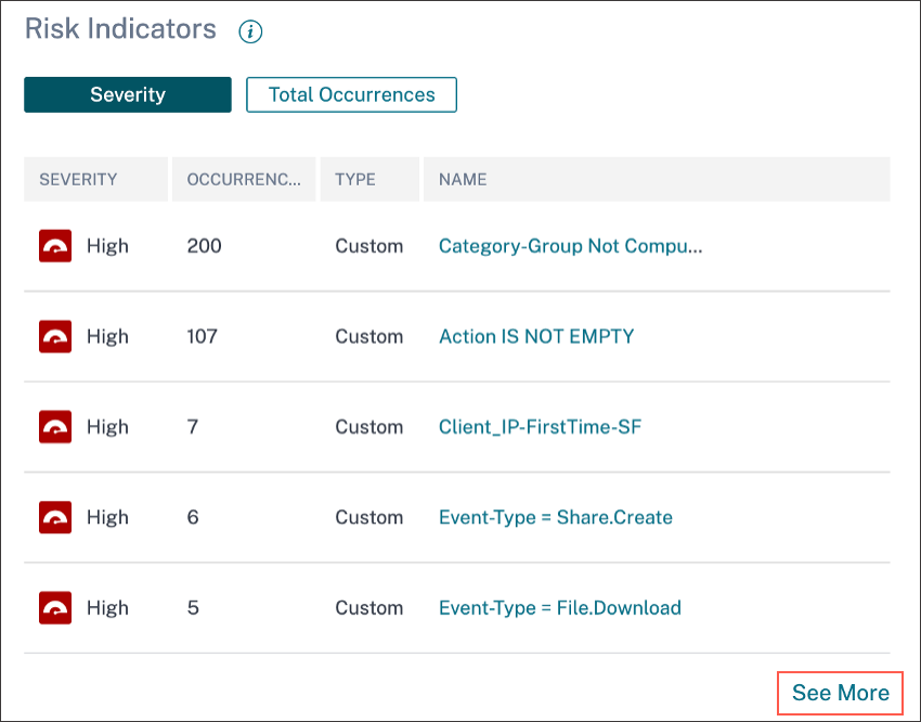

La carte des indicateurs de risque apparaît. Vous pouvez afficher les détails de l’indicateur de risque, sa gravité et son occurrence.

-

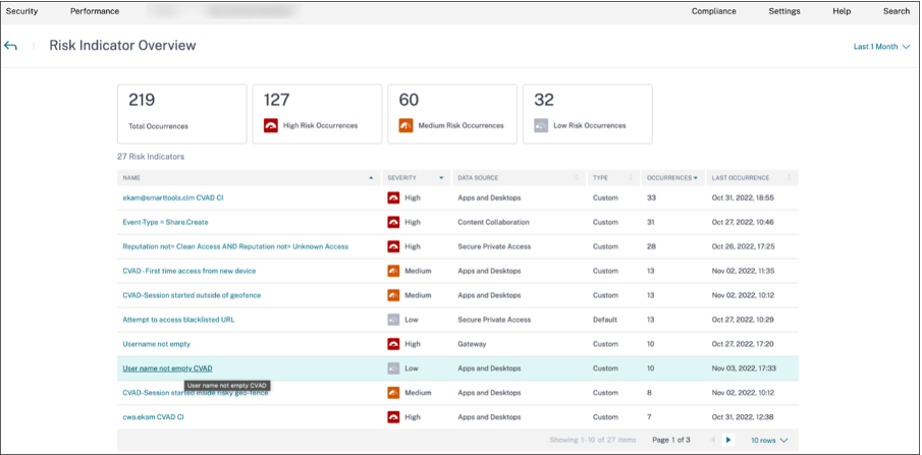

Cliquez sur Voir plus. La page Vue d’ensemble de l’indicateur de risque apparaît.

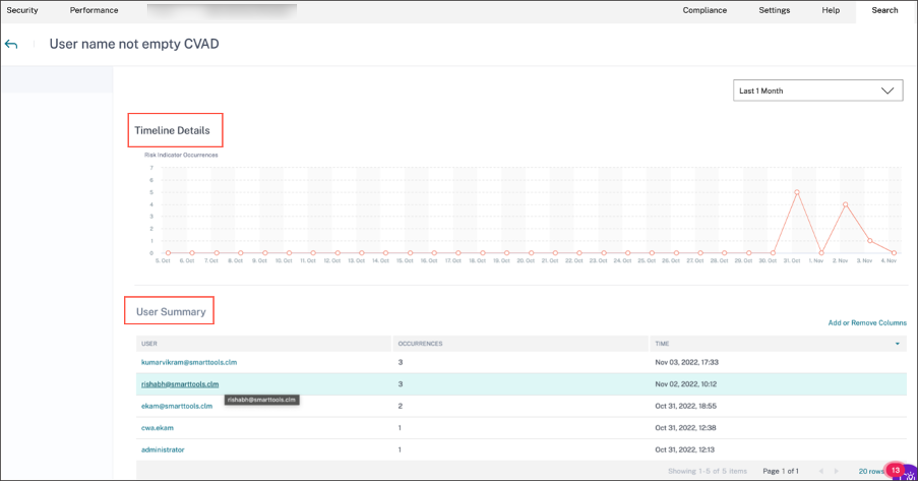

Dans la page Vue d’ensemble de l’indicateur de risque, vous pouvez afficher les détails des utilisateurs qui ont déclenché l’indicateur avec une vue chronologique détaillée et un résumé de l’utilisateur. Pour en savoir plus sur la chronologie, consultez Chronologie et profil des risques de l’utilisateur.

Occurrences d’indicateurs de risque sur Splunk - Requêtes brutes

Vous pouvez également obtenir les informations d’adresse IP du client et de système d’exploitation en utilisant l’index et le type de source utilisés par l’administrateur de l’infrastructure Splunk lors de la configuration de l’entrée de données sur Splunk Enterprise pour l’add-on Citrix Analytics for Security.

-

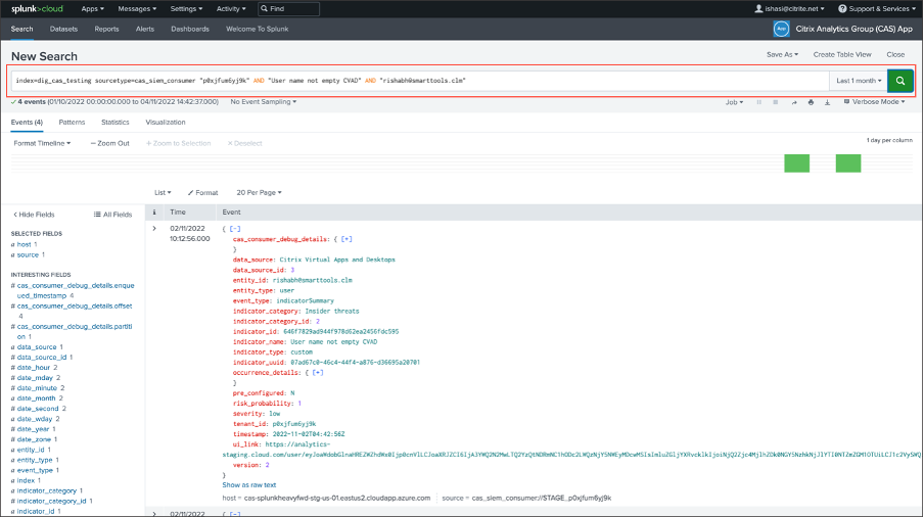

Accédez à Splunk > Nouvelle recherche. Dans la requête de recherche, saisissez et exécutez la requête suivante :

index=<index configured by you> sourcetype=<sourcetype configured by you> AND "<tenant_id>" AND "<indicator name configured by you on CAS>" AND "<user you are interested in>" <!--NeedCopy-->

-

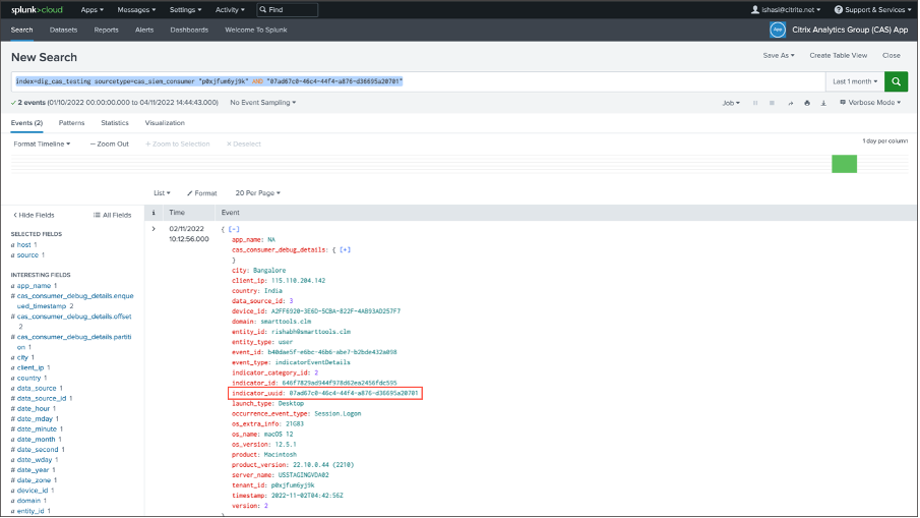

Récupérez l’indicator_uuid et exécutez la requête suivante :

index=<index configured by you> sourcetype=<sourcetype configured by you> "<tenant_id>" AND "<indicator_uuid>" <!--NeedCopy-->

Le résultat de l’événement contient le Résumé de l’événement d’indicateur et les Détails de l’événement d’indicateur (l’activité déclenchée par votre indicateur). Le détail de l’événement contient l’adresse IP du client et les informations sur le système d’exploitation (nom, version, informations supplémentaires).

Pour en savoir plus sur le format des données, consultez le format d’exportation des données de Citrix Analytics pour SIEM.

Occurrences d’indicateurs de risque sur Splunk - Application de tableau de bord

Consultez les articles suivants pour obtenir des conseils sur l’installation de l’application Citrix Analytics pour Splunk :

-

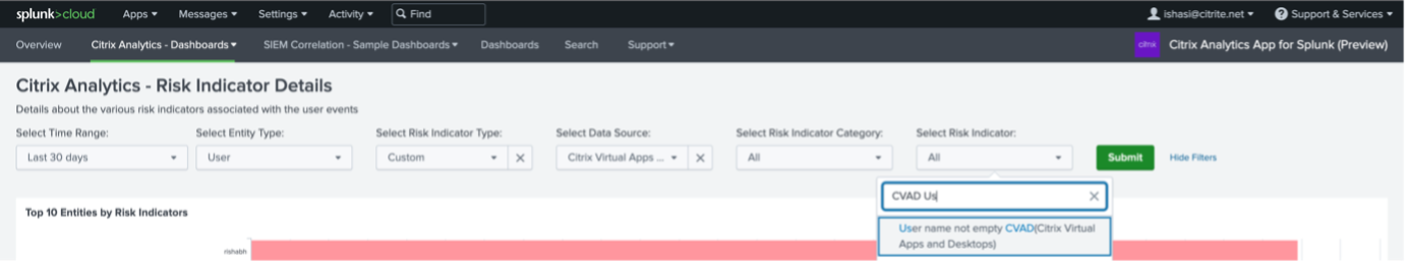

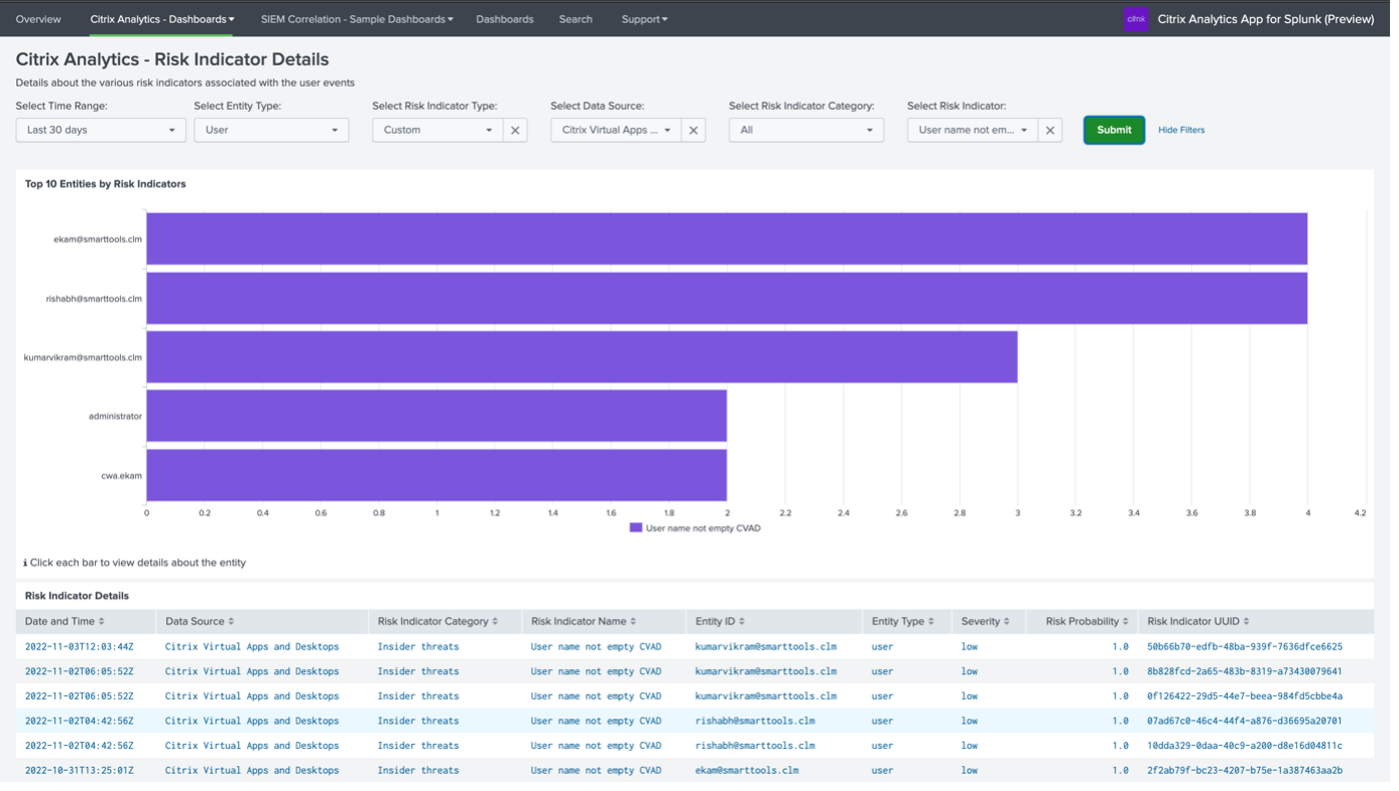

Cliquez sur l’onglet Citrix Analytics – Tableau de bord et sélectionnez l’option Détails de l’indicateur de risque dans la liste déroulante.

-

Filtrez le contenu de manière appropriée dans la liste déroulante et cliquez sur Soumettre.

-

Cliquez sur l’instance utilisateur pour obtenir les détails.

-

Vous pouvez afficher l’adresse IP du client et les informations sur le système d’exploitation (nom, version, informations supplémentaires) au bas de cette page :

Événements de source de données

Une autre méthode pour obtenir les détails de l’adresse IP du client et du système d’exploitation dans votre environnement Splunk consiste à configurer les événements de source de données pour l’exportation. Cette fonctionnalité permet aux événements présents dans la vue de recherche en libre-service de circuler directement dans votre environnement Splunk. Pour plus d’informations sur la configuration des types d’événements pour Virtual Apps and Desktops à exporter vers le SIEM, consultez les articles suivants :

- Événements de données exportés de Citrix Analytics for Security vers votre service SIEM.

- Événements de source de données

-

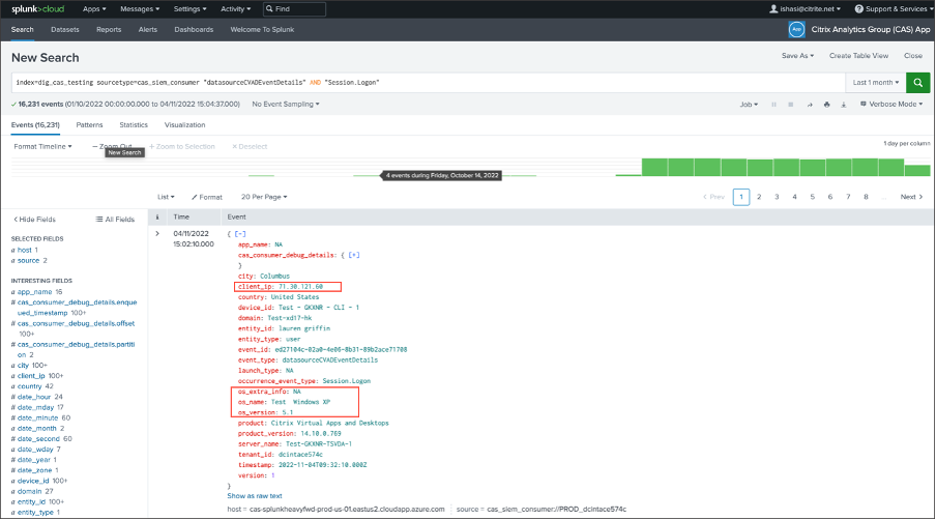

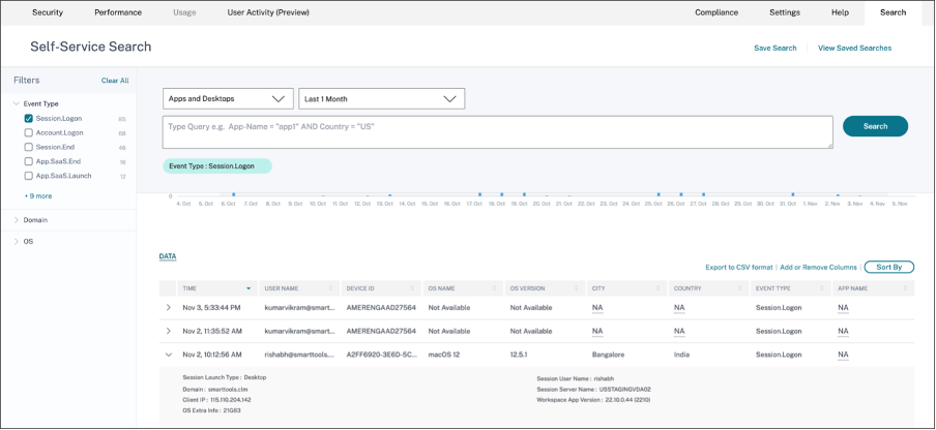

Accédez au tableau de bord Citrix Analytics for Security > Recherche. Dans cette page de recherche en libre-service, tous les types d’événements et leurs informations associées sont disponibles. Vous pouvez voir le type d’événement Session.Logon à titre d’exemple dans la capture d’écran suivante :

-

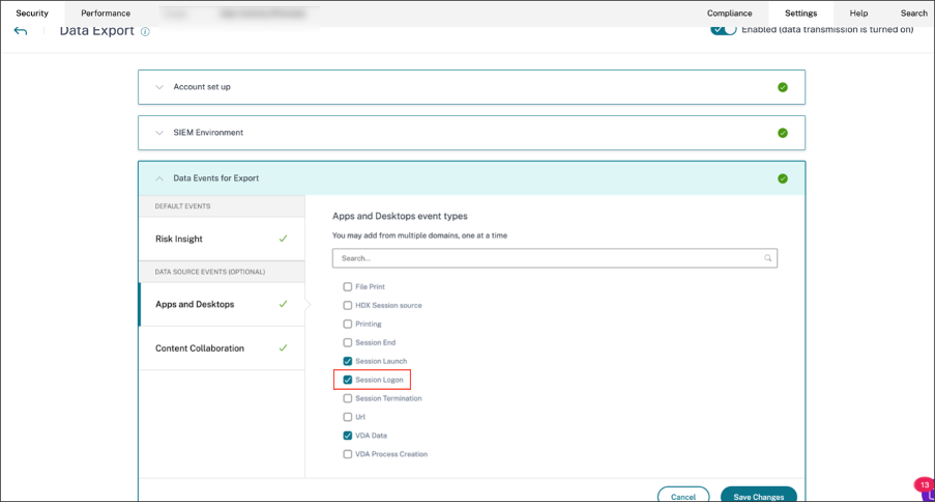

Configurez Session.Logon dans les événements de source de données pour l’exportation et cliquez sur Enregistrer pour qu’il soit transmis à votre environnement Splunk.

-

Accédez à Splunk, puis saisissez et exécutez la requête suivante :

index="<index you configured>" sourcetype="<sourcetype you configured>" "<tenant_id>" AND "datasourceCVADEventDetails" AND "Session.Logon" AND "<user you’re interested in>" <!--NeedCopy-->Les champs relatifs à l’adresse IP du client et au système d’exploitation sont mis en évidence.