Sécuriser les communications

Pour sécuriser les communications entre votre site et l’application Citrix Workspace pour Mac, vous pouvez intégrer vos connexions grâce à un large choix de technologies de sécurité, y compris Citrix Gateway. Pour obtenir des informations sur la configuration de Citrix Gateway avec Citrix StoreFront, reportez-vous à la documentation de StoreFront.

Remarque :

Citrix recommande d’utiliser Citrix Gateway pour sécuriser les communications entre les serveurs StoreFront et les appareils des utilisateurs.

- Un serveur proxy SOCKS ou serveur proxy sécurisé (également appelé serveur proxy ou serveur proxy HTTPS). Vous pouvez utiliser les serveurs proxy pour limiter l’accès à l’intérieur et à l’extérieur de votre réseau, et pour gérer les connexions entre Citrix Workspace et les serveurs. L’application Citrix Workspace pour Mac prend en charge les protocoles de proxy SOCKS et de proxy sécurisé.

- Citrix Secure Web Gateway. Vous pouvez utiliser Citrix Secure Web Gateway pour fournir un point d’accès Internet unique, sécurisé et crypté aux serveurs des réseaux d’entreprise internes.

- Solutions de relais SSL avec protocoles TLS

- Un pare-feu. Les pare-feu de réseau peuvent autoriser ou empêcher le passage des paquets de données en fonction de l’adresse et du port de destination. Si vous utilisez un pare-feu qui mappe l’adresse IP interne du serveur sur une adresse Internet externe (c’est-à-dire, la traduction d’adresse de réseau, ou NAT), configurez l’adresse externe.

Remarque :

À partir de macOS Catalina, Apple impose des exigences supplémentaires pour les certificats d’autorité de certification racines et les certificats intermédiaires que les administrateurs doivent configurer. Pour plus d’informations, consultez l’article HT210176 du support Apple.

Citrix Gateway

Pour permettre aux utilisateurs distants de se connecter à votre déploiement XenMobile via Citrix Gateway, vous pouvez configurer Citrix Gateway de manière à fonctionner avec StoreFront. La méthode que vous allez choisir pour autoriser l’accès dépend de l’édition de XenMobile dans votre déploiement.

Si vous déployez XenMobile dans votre réseau, autorisez les connexions des utilisateurs internes ou distants à StoreFront via Citrix Gateway en intégrant Citrix Gateway avec StoreFront. Cette fonctionnalité permet aux utilisateurs de se connecter à StoreFront pour accéder aux applications publiées XenApp et aux bureaux virtuels XenDesktop. Les utilisateurs se connectent via l’application Citrix Workspace pour Mac.

Connexion avec Citrix Secure Web Gateway

Si Citrix Secure Web Gateway Proxy est installé sur un serveur dans le réseau sécurisé, vous pouvez l’utiliser en mode Relais. Pour plus d’informations sur le mode Relais, veuillez consulter la documentation de XenApp et Citrix Secure Web Gateway.

Si vous utilisez le mode Relais, le serveur Citrix Secure Web Gateway fonctionne comme un serveur proxy. Dans ce cas, vous devez configurer l’application Citrix Workspace pour Mac pour qu’elle utilise :

- le nom de domaine complet du serveur Citrix Secure Web Gateway ;

- le numéro de port du serveur Citrix Secure Web Gateway. Citrix Secure Web Gateway version 2.0 ne prend pas en charge le mode Relais.

Le nom de domaine complet (FQDN) doit contenir, dans l’ordre, les trois composants suivants :

- Nom d’hôte

- Domaine intermédiaire

- Domaine de tête

Par exemple : mon_ordinateur.exemple.com est un nom de domaine complet car il liste dans l’ordre un nom d’hôte (mon_ordinateur), un domaine intermédiaire (exemple) et un domaine de tête (com). La combinaison du domaine intermédiaire et du domaine de tête (example.com) est appelée nom de domaine.

Connexion via un serveur proxy

Les serveurs proxy permettent de limiter l’accès vers et depuis votre réseau, et de gérer les connexions entre l’application Citrix Workspace pour Mac et les serveurs. L’application Citrix Workspace pour Mac prend en charge les protocoles de proxy SOCKS et de proxy sécurisé.

Lorsque l’application Citrix Workspace pour Mac communique avec le serveur Web, elle utilise les paramètres de serveur proxy configurés pour le navigateur Web par défaut sur la machine utilisateur. Configurez les paramètres du serveur proxy pour le navigateur Web par défaut sur la machine utilisateur.

Provisioning pour gérer plusieurs serveurs proxy à l’aide de fichiers PAC

À partir de la version 2405, vous pouvez utiliser plusieurs serveurs proxy qui permettent aux sessions HDX de sélectionner les serveurs proxy appropriés pour accéder à des ressources spécifiques. Cette sélection est basée sur les règles de proxy configurées dans le fichier PAC (Proxy Auto-Configuration). À l’aide de ce fichier, vous pouvez gérer le réseau en indiquant quel trafic réseau doit être envoyé via un serveur proxy et lequel doit être envoyé directement. En outre, l’URL du fichier PAC prend en charge les protocoles http:// et file://.

Connexion via un pare-feu

Les pare-feu de réseau peuvent autoriser ou empêcher le passage des paquets de données en fonction de l’adresse et du port de destination. L’application Citrix Workspace pour Mac doit pouvoir communiquer via le pare-feu avec le serveur Web et le serveur Citrix. Le pare-feu doit permettre le trafic HTTP (généralement via le port http 80 ou 443 pour un serveur Web sécurisé) pour les communications entre la machine utilisateur et le serveur Web. Pour les communications entre Citrix Workspace et le serveur Citrix, le pare-feu doit autoriser le trafic ICA entrant sur les ports 1494 et 2598.

TLS

TLS (Transport Layer Security) est la dernière version normalisée du protocole TSL. Le groupe de travail Internet Engineering Taskforce (IETF) l’a rebaptisé TLS lorsqu’il est devenu responsable du développement de TLS sous la forme d’une norme ouverte.

TLS garantit la sécurité des communications de données grâce à l’authentification des serveurs, au chiffrement du flux de données et aux contrôles d’intégrité des messages. Certaines organisations, notamment des organisations gouvernementales américaines, requièrent l’utilisation du protocole TLS pour la sécurisation de leurs communications de données. Ces organisations peuvent également exiger l’utilisation d’une cryptographie éprouvée, telle que FIPS 140. La norme FIPS 140 est une norme de cryptographie.

L’application Citrix Workspace pour Mac prend en charge les clés RSA de longueur 1024, 2048 et 3072. Les certificats racine avec des clés RSA de longueur de 4 096 bits sont aussi pris en charge.

Remarque :

L’application Citrix Workspace pour Mac utilise le cryptage de plate-forme (OS X) pour les connexions entre l’application Citrix Workspace pour Mac et StoreFront.

Les suites de chiffrement suivantes sont déconseillées pour une sécurité renforcée :

- Suites de chiffrement avec le préfixe « TLS_RSA_* »

- Suites de chiffrement RC4 et 3DES

- TLS_RSA_WITH_AES_256_GCM_SHA384 (0x009d)

- TLS_RSA_WITH_AES_128_GCM_SHA256 (0x009c)

- TLS_RSA_WITH_AES_256_CBC_SHA256 (0x003d)

- TLS_RSA_WITH_AES_256_CBC_SHA (0x0035)

- TLS_RSA_WITH_AES_128_CBC_SHA (0x002f)

- TLS_RSA_WITH_RC4_128_SHA (0x0005)

- TLS_RSA_WITH_3DES_EDE_CBC_SHA (0x000a)

L’application Citrix Workspace pour Mac ne prend en charge que les suites de chiffrement suivantes :

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030)

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028)

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

Pour les utilisateurs DTLS 1.0, l’application Citrix Workspace pour Mac 1910 et versions ultérieures ne prend en charge que la suite de chiffrement suivante :

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

Mettez à niveau votre version de Citrix Gateway vers 12.1 ou une version ultérieure si vous souhaitez utiliser DTLS 1.0. Sinon, le protocole TLS sera utilisé conformément à la stratégie DDC.

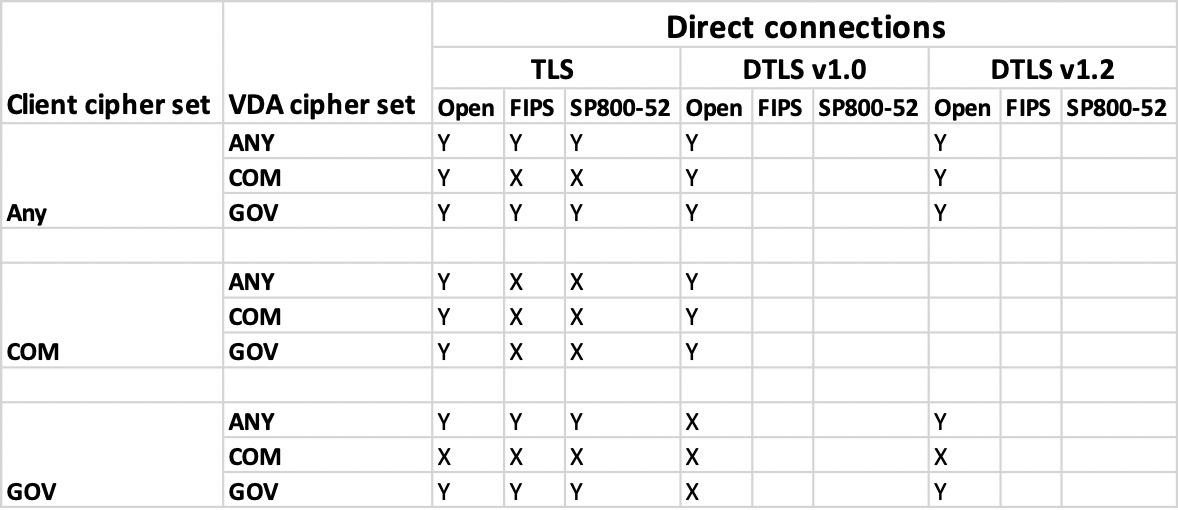

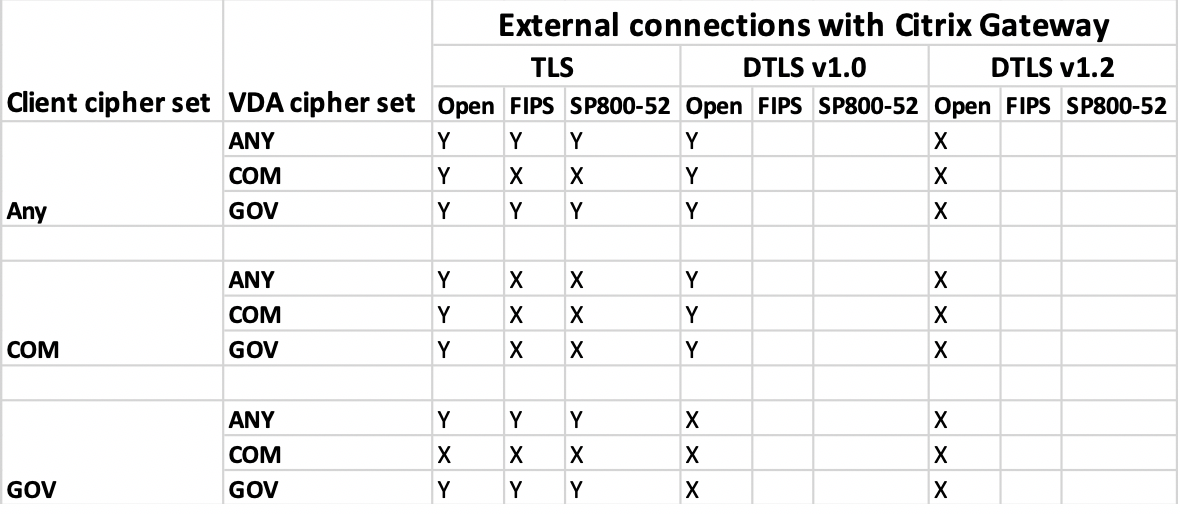

Les matrices suivantes fournissent des détails sur les connexions réseau internes et externes :

Remarque :

- Utilisez Citrix Gateway 12.1 ou version ultérieure pour que EDT fonctionne correctement. Les anciennes versions ne prennent pas en charge les suites de chiffrement ECDHE en mode DTLS.

- Citrix Gateway ne prend pas en charge DTLS 1.2. Donc,

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384etTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384ne sont pas pris en charge. Citrix Gateway doit être configuré pour queTLS_ECDHE_RSA_WITH_AES_128_CBC_SHAfonctionne correctement dans DTLS 1.0.

Configuration et activation de l’application Citrix Workspace pour TLS

Deux étapes principales permettent de configurer TLS :

-

Configurez le relais SSL sur votre serveur Citrix Virtual Apps and Desktops et Citrix DaaS (anciennement Citrix Virtual Apps and Desktops Service). Obtenez ensuite le certificat de serveur nécessaire et installez-le.

-

Installez le certificat racine équivalent sur la machine utilisateur.

Installation de certificats racine sur des machines utilisateur

Pour utiliser TLS afin de sécuriser les communications entre une application Citrix Workspace pour Mac sur laquelle TLS est activé et la batterie de serveurs, vous avez besoin d’un certificat racine sur la machine utilisateur. Ce certificat racine vérifie la signature de l’autorité de certification sur le certificat du serveur.

macOS X est fourni avec environ 100 certificats racine commerciaux déjà installés. Vous pouvez cependant utiliser un autre certificat. Il vous suffit de vous le procurer à partir d’une autorité de certification et de l’installer sur chaque machine.

Installez le certificat racine sur chaque appareil, en fonction des stratégies et des procédures de votre organisation au lieu de demander aux utilisateurs de l’installer eux-mêmes. Le choix le plus sûr et le plus facile consiste à ajouter des certificats racine au trousseau macOS X.

Pour ajouter un certificat racine au trousseau

- Double-cliquez sur le fichier contenant le certificat. Cette action démarre automatiquement l’application Trousseau d’accès.

- Dans la boîte de dialogue Ajouter des certificats, choisissez l’une des options suivantes dans le menu déroulant Trousseau d’accès :

- session (le certificat ne s’applique qu’à l’utilisateur actuel)

- Système (le certificat s’applique à tous les utilisateurs d’une machine)

- Cliquez sur OK.

- Tapez votre mot de passe dans la boîte de dialogue S’authentifier et cliquez sur OK.

Le certificat racine est installé et utilisé par des clients TLS et par toute autre application utilisant TLS.

À propos des stratégies TLS

Cette section fournit des informations sur la configuration des stratégies de sécurité pour les sessions ICA via TLS. Vous pouvez configurer certains paramètres TLS utilisés pour les connexions ICA dans l’application Citrix Workspace pour Mac. Ces paramètres ne sont pas exposés dans l’interface utilisateur. Pour les modifier, vous devez exécuter une commande sur l’appareil exécutant l’application Citrix Workspace pour Mac.

Remarque :

D’autres moyens permettent de gérer les stratégies TLS, tels que lorsque les appareils sont contrôlés par un serveur OS X ou une autre solution de gestion des appareils mobiles.

Les stratégies TLS comprennent les paramètres suivants :

SecurityComplianceMode. Définit le mode de conformité aux exigences de sécurité pour la stratégie. Si vous ne configurez pas SecurityComplianceMode, FIPS est utilisé en tant que valeur par défaut. Les valeurs applicables pour ce paramètre sont les suivantes :

- Aucune. Aucun mode de conformité n’est appliqué

- FIPS. Les modules cryptographiques FIPS sont utilisés

- SP800-52. La norme NIST SP800-52r1 est appliquée

defaults write com.citrix.receiver.nomas SecurityComplianceMode SP800-52

SecurityAllowedTLSVersions. Spécifie les versions du protocole TLS qui sont acceptées durant la négociation du protocole. Ces informations sont représentées dans un tableau et toute combinaison des valeurs possibles est prise en charge. Lorsque ce paramètre n’est pas configuré, les valeurs TLS10, TLS11 et TLS12 sont utilisées comme les valeurs par défaut. Les valeurs applicables pour ce paramètre sont les suivantes :

- TLS10. Spécifie que le protocole TLS 1.0 est autorisé.

- TLS11. Spécifie que le protocole TLS 1.1 est autorisé.

- TLS12. Spécifie que le protocole TLS 1.2 est autorisé.

- TLS13. Spécifie que le protocole TLS 1.3 est autorisé.

defaults write com.citrix.receiver.nomas SecurityAllowedTLSVersions -array TLS11 TLS12

SSLCertificateRevocationCheckPolicy. Améliore l’authentification cryptographique du serveur Citrix et la sécurité globale des connexions SSL/TLS entre un client et un serveur. Ce paramètre régit la façon dont une autorité de certification racine approuvée est traitée lors de l’ouverture d’une session distante via SSL lors de l’utilisation du client pour OS X.

Lorsque vous activez ce paramètre, le client vérifie si le certificat du serveur est révoqué. Il existe plusieurs niveaux de vérification des listes de révocation de certificats. Par exemple, le client peut être configuré pour vérifier uniquement sa liste de certificats locaux ou pour vérifier les listes de certificats locaux et de réseau. En outre, la vérification des certificats peut être configurée pour autoriser les utilisateurs à se connecter uniquement si toutes les listes de révocation de certificats ont été vérifiées.

La vérification de la liste de révocation de certificats (CRL) est une fonctionnalité avancée prise en charge par certains émetteurs de certificats. Elle permet aux administrateurs de révoquer des certificats de sécurité (invalidés avant leur date d’expiration) dans le cas où les clés privées du certificat sont corrompue, ou simplement en cas de changements inattendus du nom DNS.

Les valeurs applicables pour ce paramètre sont les suivantes :

- NoCheck. La liste de révocation de certificats n’est pas vérifiée.

- CheckWithNoNetworkAccess. La liste de révocation de certificats est vérifiée. Seuls les magasins de la liste de révocation de certificats locaux sont utilisés. Tous les points de distribution sont ignorés. L’utilisation d’une liste de révocation de certificats n’est pas indispensable à la vérification du certificat serveur présenté par le serveur Relais SSL ou Citrix Secure Web Gateway cible.

- FullAccessCheck. La liste de révocation de certificats est vérifiée. Les magasins locaux de la liste de révocation de certificats et tous les points de distribution sont utilisés. L’utilisation d’une liste de révocation de certificats n’est pas indispensable à la vérification du certificat serveur présenté par le serveur Relais SSL ou Citrix Secure Web Gateway cible.

- FullAccessCheckAndCRLRequired. La liste de révocation de certificats est vérifiée, à l’exception de l’autorité de certification racine. Les magasins locaux de la liste de révocation de certificats et tous les points de distribution sont utilisés. Si des informations de révocation sont trouvées pour un certificat, la connexion sera refusée.

- FullAccessCheckAndCRLRequiredAll. La liste de révocation de certificats est vérifiée, à l’exception de l’autorité de certification racine. Les magasins locaux de la liste de révocation de certificats et tous les points de distribution sont utilisés. Si des informations de révocation sont trouvées pour un certificat, la connexion sera refusée.

Remarque :

Si vous ne configurez pas SSLCertificateRevocationCheckPolicy, FullAccessCheck est utilisé comme valeur par défaut.

defaults write com.citrix.receiver.nomas SSLCertificateRevocationCheckPolicy FullAccessCheckAndCRLRequired

Configuration de stratégies TLS

Pour configurer les paramètres TLS sur un ordinateur non géré, exécutez la commande defaults dans Terminal.app.

defaults est une application de ligne de commande que vous pouvez utiliser pour ajouter, modifier et supprimer des paramètres d’application dans un fichier de liste de préférences OS X.

Pour modifier les paramètres :

-

Ouvrez Applications > Utilitaires > Terminal.

-

Dans Terminal, exécutez la commande :

defaults write com.citrix.receiver.nomas <name> <type> <value>

Où :

<name> : nom du paramètre décrit auparavant.

<type> : commutateur identifiant le type de paramètre, -string ou -array. Si le type de paramètre est une chaîne, vous pouvez l’ignorer.

<value> : valeur du paramètre. Si la valeur est un tableau et que plusieurs valeurs doivent être spécifiées, séparez les valeurs par un espace.

defaults write com.citrix.receiver.nomas SecurityAllowedTLSVersions -array TLS11 TLS12

Rétablissement de la configuration par défaut

Pour rétablir la valeur par défaut d’un paramètre :

-

Ouvrez Applications > Utilitaires > Terminal.

-

Dans Terminal, exécutez la commande :

defaults delete com.citrix.receiver.nomas <name>

Où :

<name> : nom du paramètre décrit auparavant.

defaults delete com.citrix.receiver.nomas SecurityAllowedTLSVersions

Paramètres de sécurité

Des améliorations liées à la sécurité ont été introduites dans la version 12.3 de Citrix Receiver pour Mac, notamment :

- Interface utilisateur de configuration de la sécurité améliorée. Dans les versions précédentes, la ligne de commande était la méthode préférée pour apporter des modifications liées à la sécurité. Les paramètres de configuration liés à la sécurité des sessions sont désormais simplifiés et accessibles depuis l’interface utilisateur. Cette amélioration optimise l’expérience utilisateur tout en créant une méthode transparente pour l’adoption des préférences liées à la sécurité.

- Connexions TLS. Vous pouvez vérifier les connexions qui utilisent une version TLS, des algorithmes de chiffrement, un mode, une taille de clé et un état SecureICA spécifiques. Par ailleurs, vous pouvez afficher le certificat de serveur pour les connexions TLS.

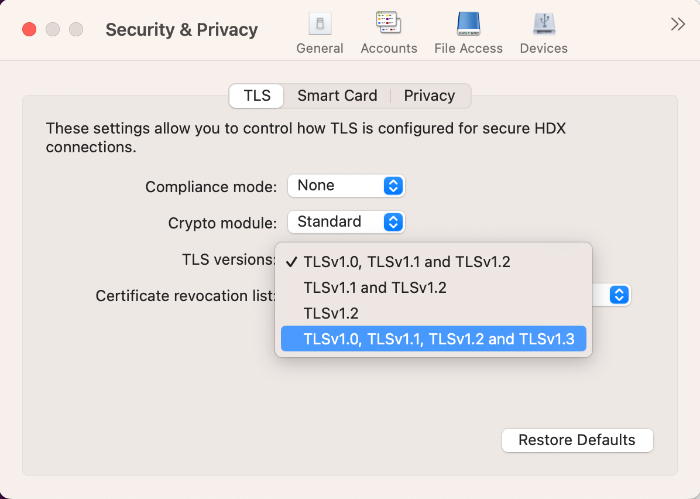

L’écran Sécurité et confidentialité amélioré contient les nouvelles options suivantes dans l’onglet TLS :

- Définir le mode de conformité

- Configurer le module cryptographique

- Sélectionner la version de TLS appropriée

- Sélectionner la liste de révocation de certificats

- Activer les paramètres pour toutes les connexions TLS

L’image suivante illustre les paramètres Sécurité et confidentialité accessibles depuis l’interface :