Transport Layer Security (TLS) sur le serveur d’impression universelle

Le protocole TLS (Transport Layer Security) est pris en charge pour les connexions basées sur TCP entre le Virtual Delivery Agent (VDA) et le serveur d’impression universelle.

Avertissement :

Pour les tâches qui incluent l’utilisation du registre Windows, la modification du registre peut entraîner de sérieux problèmes qui peuvent nécessiter la réinstallation de votre système d’exploitation. Citrix ne peut garantir la possibilité de résoudre les problèmes provenant d’une mauvaise utilisation de Éditeur du Registre. Vous assumez l’ensemble des risques liés à l’utilisation de l’Éditeur du Registre. Veillez à faire une copie de sauvegarde de votre registre avant de le modifier.

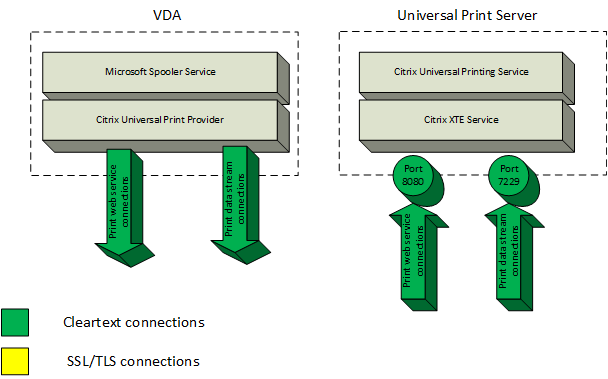

Types de connexions d’impression entre le VDA et le serveur d’impression universelle

Connexions en texte clair (cleartext)

Les connexions suivantes, relatives à l’impression, proviennent du VDA et se connectent aux ports du serveur d’impression universelle. Ces connexions sont effectuées uniquement lorsque le paramètre de stratégie SSL activé est défini sur Désactivé (valeur par défaut).

- Connexions de service Web d’impression en texte clair (port TCP 8080)

- Connexions de flux de données d’impression en texte clair (CGP) (port TCP 7229)

L’article de support Microsoft Vue d’ensemble des services et exigences de ports réseau pour Windows décrit les ports utilisés par le service de spouleur d’impression Microsoft Windows. Les paramètres SSL/TLS de ce document ne s’appliquent pas aux connexions NetBIOS et RPC effectuées par le Print Spooler Service de Windows. Le VDA utilise le fournisseur d’impression réseau Windows (win32spl.dll) comme solution de secours si le paramètre de stratégie Activer le serveur d’impression universelle est défini sur Activé avec retour à l’impression distante native de Windows.

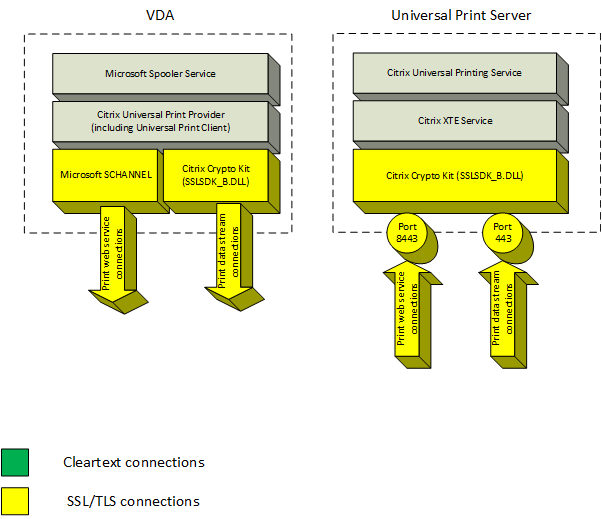

Connexions cryptées

Ces connexions SSL/TLS, relatives à l’impression, proviennent du VDA et se connectent aux ports du serveur d’impression universelle. Ces connexions sont effectuées uniquement lorsque le paramètre de stratégie SSL activé est défini sur Activé.

- Connexions du service Web d’impression cryptées (port TCP 8443)

- Connexions du flux de données d’impression cryptées (CGP) (port TCP 443)

Configuration du client SSL/TLS

Le VDA fonctionne en tant que client SSL/TLS.

Utilisez la stratégie de groupe Microsoft et le Registre pour configurer Microsoft SCHANNEL SSP pour les connexions de service Web d’impression cryptées (port TCP 8443). L’article de support Microsoft Paramètres de Registre TLS décrit les paramètres de Registre de Microsoft SCHANNEL SSP.

À l’aide de l’éditeur de stratégie de groupe du VDA, cliquez sur Configuration ordinateur > Modèles d’administration > Réseau > Paramètres de configuration SSL > Ordre de la suite de chiffrement SSL. Sélectionnez l’ordre suivant avec TLS 1.3 :

TLS_AES_256_GCM_SHA384 TLS_AES_128_GCM_SHA256

Sélectionnez l’ordre suivant avec TLS 1.2 :

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P384 TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P256 TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384 TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256 TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384 TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256

Remarque :

Lorsque ce paramètre de stratégie de groupe est configuré, le VDA sélectionne une suite de chiffrement pour les connexions de service Web d’impression chiffrées (port par défaut : 8443) uniquement si les connexions apparaissent dans les deux listes de suites de chiffrement SSL :

- Liste des suites de chiffrement SSL de stratégie de groupe

- Liste correspondant au paramètre de stratégie Suite de chiffrement SSL (COM, GOV ou ALL) sélectionné

Cette configuration de stratégie de groupe affecte également d’autres applications et services TLS sur le VDA. Si vos applications requièrent des suites de chiffrement spécifiques, vous devez les ajouter à la liste des suites de chiffrement de la stratégie de groupe.

Important :

Les modifications de stratégie de groupe pour la configuration TLS ne prennent effet qu’après le redémarrage du système d’exploitation.

Utilisez une stratégie Citrix pour configurer les paramètres SSL/TLS pour les connexions CGP (port TCP 443).

Configuration du serveur SSL/TLS

Le serveur d’impression universelle fonctionne en tant que serveur SSL/TLS.

Utilisez le script PowerShell Enable-UpsSsl.ps1 pour configurer les paramètres SSL/TLS.

Installer le certificat du serveur TLS sur le serveur d’impression universelle

Pour HTTPS, le service d’impression universelle prend en charge les fonctionnalités TLS par le biais de certificats de serveur. Les certificats client ne sont pas utilisés. Utilisez les services de certificats Microsoft Active Directory ou une autre autorité de certification pour demander un certificat pour le serveur d’impression universelle.

Prenez note des considérations suivantes lors de l’inscription ou de la demande d’un certificat à l’aide des services de certificats Microsoft Active Directory :

- Placez le certificat dans le magasin de certificats personnel de l’ordinateur local.

- Définissez l’attribut Nom commun du nom unique de l’objet (DN) du certificat sur le nom de domaine complet (FQDN) du serveur d’impression universelle. Spécifiez cette information dans le modèle de certificat.

- Définissez le fournisseur de services cryptographiques (CSP) utilisé pour générer la demande de certificat et la clé privée sur Microsoft Enhanced RSA and AES Cryptographic Provider (Encryption). Spécifiez cette information dans le modèle de certificat.

- Définissez la taille de la clé sur au moins 2048 bits. Spécifiez cette information dans le modèle de certificat.

Configuration de SSL sur le serveur d’impression universelle

Le service XTE sur le serveur d’impression universelle écoute les connexions entrantes. Il fonctionne comme un serveur SSL lorsque SSL est activé. Les connexions entrantes sont de deux types : les connexions de service Web d’impression, qui contiennent les commandes d’impression, et les connexions de flux de données d’impression, qui contiennent les travaux d’impression. SSL peut être activé sur ces connexions. SSL protège la confidentialité et l’intégrité de ces connexions. Par défaut, SSL est désactivé.

Le script PowerShell utilisé pour configurer SSL se trouve sur le support d’installation et porte le nom de fichier suivant : \Support\Tools\SslSupport\Enable-UpsSsl.ps1.

Configuration des numéros de port d’écoute sur le serveur d’impression universelle

Les ports par défaut pour le service XTE sont :

- Port TCP de service Web d’impression en texte clair (HTTP) : 8080

- Port TCP de flux de données d’impression en texte clair (CGP) : 7229

- Port TCP de service Web d’impression cryptée (HTTPS) : 8443

- Port TCP de flux de données d’impression crypté (CGP) : 443

Pour modifier les ports utilisés par le service XTE sur le serveur d’impression universelle, exécutez les commandes suivantes dans PowerShell en tant qu’administrateur (voir la section suivante pour obtenir des notes sur l’utilisation du script PowerShell Enable-UpsSsl.ps1) :

Stop-Service CitrixXTEServer, UpSvc-

Enable-UpsSsl.ps1 -Enable -HTTPSPort <port> -CGPSSLPort <port>ouEnable-UpsSsl.ps1 -Disable -HTTPPort <port> -CGPPort <port> Start-Service CitrixXTEServer

Paramètres TLS sur le serveur d’impression universelle

Si vous disposez de plusieurs serveurs d’impression universelle dans une configuration à charge équilibrée, assurez-vous que les paramètres TLS sont configurés de manière cohérente sur tous les serveurs d’impression universelle.

Lorsque vous configurez le protocole TLS sur le serveur d’impression universelle, les autorisations sur le certificat TLS installé sont modifiées, offrant au service d’impression universelle un accès en lecture à la clé privée du certificat, et fournissant au service d’impression universelle les informations suivantes :

- Quel certificat utiliser dans le magasin de certificat à utiliser pour TLS.

- Quels numéros de port TCP utiliser pour les connexions TLS.

Le Pare-feu Windows (s’il est activé) doit être configuré pour autoriser les connexions entrantes sur ces ports TCP. Cette configuration est effectuée pour vous si vous utilisez le script PowerShell Enable-UpsSsl.ps1.

- Versions du protocole TLS à autoriser.

Le serveur d’impression universelle prend en charge les versions 1.3 et 1.2 du protocole TLS. Spécifiez la version minimale autorisée.

La version du protocole TLS par défaut est 1.2.

Remarque :

Les protocoles TLS 1.1 et 1.0 ne sont plus pris en charge depuis la version 2311 de Citrix Virtual Apps and Desktops.

- Suites de chiffrement TLS à autoriser.

Une suite de chiffrement sélectionne les algorithmes cryptographiques utilisés pour une connexion. Le serveur d’impression universelle et les VDA peuvent prendre en charge plusieurs ensembles de suites de chiffrement. Lorsqu’un VDA se connecte et envoie une liste des suites de chiffrement TLS prises en charge, le serveur d’impression universelle fait correspondre une des suites de chiffrement du client avec l’une de suites de chiffrement de sa liste configurée et accepte la connexion. S’il n’existe aucune correspondance de suite de chiffrement, le serveur d’impression universelle rejette la connexion.

Le serveur d’impression universel prend en charge les ensembles suivants de suites de chiffrement nommés GOV (gouvernement), COM (commercial) et ALL (tous) pour les modes de kit de chiffrement natifs OPEN, FIPS et SP800-52. Les suites de chiffrement acceptables dépendent aussi du paramètre de stratégie Mode FIPS SSL et du mode FIPS Windows. Consultez cet article de support Microsoft pour plus d’informations sur le mode FIPS Windows.

| Suite de chiffrement (par ordre de priorité décroissant) | OPEN ALL | OPEN COM | OPEN GOV | FIPS ALL | FIPS COM | FIPS GOV | SP800-52 ALL | SP800-52 COM | SP800-52 GOV |

|---|---|---|---|---|---|---|---|---|---|

| TLS_ECDHE_RSA_AES256_GCM_SHA384 | X | X | X | X | X | X | |||

| TLS_ECDHE_RSA_AES256_CBC_SHA384 | X | X | X | X | X | X | |||

| TLS_ECDHE_RSA_AES256_CBC_SHA | X | X | X | X | X | X |

Configurer TLS sur un serveur d’impression universelle à l’aide du script PowerShell

Installez le certificat TLS dans la zone Ordinateur local > Personnel > Certificats du magasin de certificats. Si plusieurs certificats résident à cet emplacement, fournissez l’empreinte numérique du certificat au script PowerShell Enable-UpsSsl.ps1.

Remarque :

Le script PowerShell trouve le certificat correct en se basant sur le nom de domaine complet du serveur d’impression universelle. Vous n’avez pas besoin de fournir l’empreinte du certificat si un seul certificat est présent pour le nom de domaine complet du serveur d’impression universelle.

Le script Enable-UpsSsl.ps1 active ou désactive les connexions TLS depuis le VDA vers le serveur d’impression universelle. Ce script est disponible dans le dossier Support > Tools > SslSupport sur le support d’installation.

Lorsque vous activez le protocole TLS, le script désactive toutes les règles de pare-feu Windows existantes pour les ports TCP du serveur d’impression universelle. Ensuite, il ajoute des règles qui permettent au service XTE d’accepter les connexions entrantes uniquement sur les ports TLS TCP et UDP. Cela désactive également les règles du Pare-feu Windows pour :

- Connexions de service Web d’impression en texte clair (par défaut : 8080)

- Connexions de flux de données d’impression en texte clair (CGP) (par défaut : 7229)

Par conséquent, le VDA ne peut effectuer ces connexions que lors de l’utilisation de TLS.

Remarque :

L’activation de TLS n’affecte pas les connexions RPC/SMB du Spouleur d’impression Windows depuis le VDA vers le serveur d’impression universelle.

Important :

Spécifiez Activer ou Désactiver comme premier paramètre. Le paramètre CertificateThumbPrint est facultatif si un seul certificat dans le magasin de certificats Ordinateur local possède le nom de domaine complet du serveur d’impression universelle. Les autres paramètres sont facultatifs.

Syntaxe

Enable-UpsSSL.ps1 -Enable [-HTTPPort <port>] [-CGPPort <port>] [–HTTPSPort <port>] [-CGPSSLPort <port>] [-SSLMinVersion <version>] [-SSLCipherSuite <name>] [-CertificateThumbprint <thumbprint>] [-FIPSMode <Boolean>] [-ComplianceMode <mode>]

Enable-UpsSSL.ps1 -Disable [-HTTPPort <portnum>] [-CGPPort <portnum>]

| Paramètre | Description |

|---|---|

| Activer | Active SSL/TLS sur le serveur XTE. Soit ce paramètre ou le paramètre Disable est requis. |

| Désactiver | Désactive SSL/TLS sur le serveur XTE. Soit ce paramètre ou le paramètre Enable est requis. |

CertificateThumbprint "<thumbprint>"

|

Empreinte numérique du certificat TLS dans le magasin de certificats personnel de l’ordinateur local, entourée de guillemets. Le script utilise l’empreinte numérique spécifiée pour sélectionner le certificat que vous voulez utiliser. |

HTTPPort <port>

|

Port de service Web d’impression en texte clair (HTTP/SOAP). Valeur par défaut : 8080 |

CGPport<port>

|

Port de flux de données d’impression en texte clair (CGP). Valeur par défaut : 7229. |

HTTPSPort <port>

|

Port de service Web d’impression cryptée (HTTPS/SOAP). Valeur par défaut : 8443 |

CGPSSLPort <port>

|

Port de flux de données d’impression cryptée (CGP). Valeur par défaut : 443 |

SSLMinVersion "<version>"

|

Version minimale du protocole TLS, entourés de guillemets. Valeurs valides : « TLS_1.2 » et « TLS_1.3 ». Valeur par défaut : TLS_1.2. |

SSLCipherSuite "<name>"

|

Nom du package de la suite de chiffrement TLS, entre guillemets. Les valeurs valides sont : « GOV », « COM » et « ALL » (par défaut). |

FIPSMode <Boolean>

|

Active ou désactive le mode FIPS 140 dans le serveur XTE. Les valeurs valides sont : $true pour activer le mode FIPS 140, $false pour désactiver le mode FIPS 140. |

Exemples

Le script suivant active TLS. L’empreinte numérique (représentée en tant que « 12345678987654321 » dans cet exemple) est utilisée pour sélectionner le certificat à utiliser.

Enable-UpsSsl.ps1 –Enable -CertificateThumbprint "12345678987654321"

Le script suivant désactive TLS.

Enable-UpsSsl.ps1 –Disable

Configuration du mode FIPS

L’activation du mode US FIPS (Federal Information Processing Standards) garantit que seule la cryptographie conforme à la norme FIPS 140 est utilisée pour les connexions chiffrées du serveur d’impression universelle.

Configurez le mode FIPS sur le serveur avant de configurer le mode FIPS sur le client.

Consultez le site de documentation de Microsoft pour activer ou désactiver le mode FIPS Windows.

Activation du mode FIPS sur le client

Sur le Delivery Controller, exécutez Web Studio et définissez le paramètre de stratégie Citrix Mode FIPS SSL sur Activé. Activez la stratégie Citrix.

Procédez comme suit sur chaque VDA :

- Activez le mode FIPS Windows.

- Redémarrez le VDA.

Activation du mode FIPS sur le serveur

Procédez comme suit sur chaque serveur d’impression universelle :

- Activez le mode FIPS Windows.

- Exécutez cette commande PowerShell en tant qu’administrateur :

stop-service CitrixXTEServer, UpSvc - Exécutez le script

Enable-UpsSsl.ps1avec les paramètres-Enable -FIPSMode $true. - Redémarrez le serveur d’impression universelle.

Désactivation du mode FIPS sur le client

Dans Web Studio, définissez le paramètre de stratégie Citrix Mode FIPS SSL sur Désactivé. Activez la stratégie Citrix. Vous pouvez également supprimer le paramètre de stratégie Citrix Mode FIPS SSL.

Procédez comme suit sur chaque VDA :

- Désactivez le mode FIPS Windows.

- Redémarrez le VDA.

Désactivation du mode FIPS sur le serveur

Procédez comme suit sur chaque serveur d’impression universelle :

- Désactivez le mode FIPS Windows.

- Exécutez cette commande PowerShell en tant qu’administrateur :

stop-service CitrixXTEServer, UpSvc - Exécutez le script

Enable-UpsSsl.ps1avec les paramètres-Enable -FIPSMode $false. - Redémarrez le serveur d’impression universelle.

Remarque :

Le mode FIPS n’est pas pris en charge lorsque la version du protocole SSL est définie sur TLS 1.3.

Configuration de la version du protocole SSL/TLS

La version du protocole SSL/TLS par défaut est TLS 1.2. TLS 1.2 et TLS 1.3 sont les versions de protocole SSL/TLS recommandées pour une utilisation en production. Pour le dépannage, il peut être nécessaire de modifier temporairement la version du protocole SSL/TLS dans un environnement hors production.

SSL 2.0 et SSL 3.0 ne sont pas pris en charge sur le serveur d’impression universelle.

Configuration de la version du protocole SSL/TLS sur le serveur

Procédez comme suit sur chaque serveur d’impression universelle :

- Exécutez cette commande PowerShell en tant qu’administrateur :

stop-service CitrixXTEServer, UpSvc - Exécutez le script

Enable-UpsSsl.ps1avec les paramètres de version-Enable -SSLMinVersion. N’oubliez pas de revenir à TLS 1.2 ou TLS 1.3 lorsque vous avez terminé le test. - Redémarrez le serveur d’impression universelle.

Configuration de la version du protocole SSL/TLS sur le client

Procédez comme suit sur chaque VDA :

-

Sur le Delivery Controller, définissez le paramètre de stratégie Version du protocole SSL sur la version de protocole souhaitée et activez la stratégie.

-

L’article de support Microsoft Paramètres de Registre TLS décrit les paramètres de Registre de Microsoft SCHANNEL SSP. Activez TLS 1.2 ou TLS 1.3 côté client à l’aide des paramètres du registre.

Important :

N’oubliez pas de restaurer les valeurs d’origine des paramètres du Registre lorsque vous avez terminé le test.

-

Redémarrez le VDA.

Dépannage

En cas d’erreur de connexion, vérifiez le fichier journal C:\Program Files (x86)\Citrix\XTE\logs\error.log sur le serveur d’impression universelle.

Le message d’erreur SSL handshake from client failed figure dans ce fichier journal si le handshake SSL/TLS échoue. De tels échecs peuvent se produire si les versions du protocole SSL/TLS sur le VDA et sur le serveur d’impression universelle ne correspondent pas.

Utilisez le nom de domaine complet du serveur d’impression universelle dans les paramètres de stratégie suivants, qui contiennent les noms d’hôte du serveur d’impression universelle :

- Imprimantes de session

- Attributions d’imprimantes

- Serveurs d’impression universelle d’équilibrage de la charge

Vérifiez que l’horloge système (date, heure et fuseau horaire) est correcte sur les serveurs d’impression universelle et les VDA.

Dans cet article

- Types de connexions d’impression entre le VDA et le serveur d’impression universelle

- Configuration de SSL sur le serveur d’impression universelle

- Configuration des numéros de port d’écoute sur le serveur d’impression universelle

- Paramètres TLS sur le serveur d’impression universelle

- Configuration du mode FIPS

- Configuration de la version du protocole SSL/TLS

- Dépannage