Configurer ADFS en tant que fournisseur SAML pour l’authentification de Workspace

Cet article explique comment configurer l’approbation de partie de confiance requise par Citrix Cloud pour se connecter à Citrix Workspace ou Citrix Cloud à l’aide de SAML.

Une fois que vous avez suivi les étapes décrites dans cet article, vous pouvez configurer la connexion SAML entre votre serveur ADFS et Citrix Cloud comme décrit dans Connecter SAML en tant que fournisseur d’identité dans Citrix Cloud. Pour obtenir des conseils sur la saisie des valeurs ADFS correctes pour votre connexion SAML, consultez la section Configuration SAML dans Citrix Cloud dans cet article.

Logiciels requis

Les instructions de cet article supposent que vous disposez d’un déploiement de serveur ADFS opérationnel avec Citrix FAS dans votre environnement. Citrix FAS doit fournir une authentification unique (Single Sign-On) aux VDA lors du lancement de la session.

Pour plus d’informations, consultez les articles suivants :

- Documentation Citrix FAS :

- Citrix Tech Zone : Architecture de référence : Service d’authentification fédérée

Configurer une approbation de partie de confiance pour Citrix Cloud

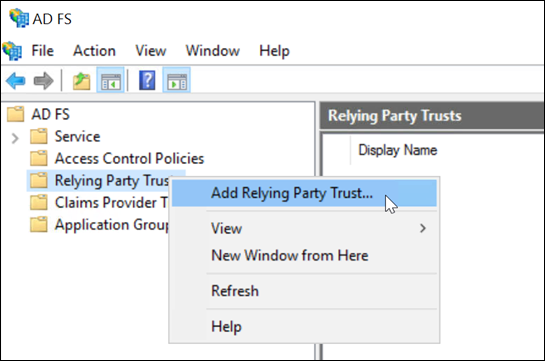

- À partir de la console de gestion AD FS, développez le nœud AD FS dans le volet de gauche.

-

Cliquez avec le bouton droit de la souris sur Relying Party Trust et sélectionnez Add Relying Party Trust.

L’assistant Add Relying Party Trust apparaît.

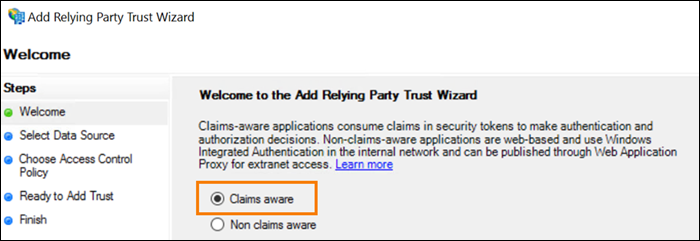

-

Sélectionnez Claims aware, puis cliquez sur Next.

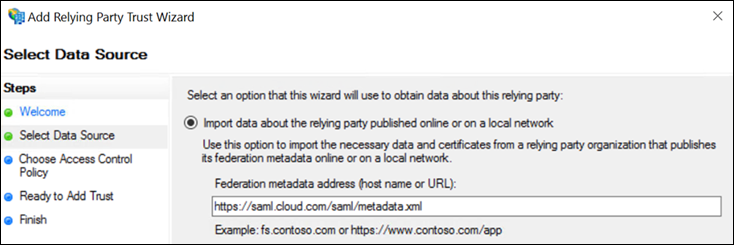

-

Dans l’adresse de métadonnées de la fédération, saisissez

https://saml.cloud.com/saml/metadata.xml. Sélectionnez Suivant.

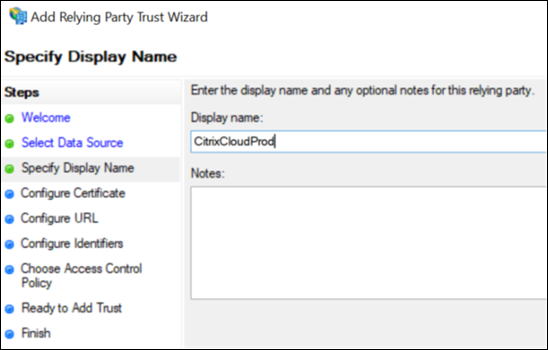

-

Pour le nom d’affichage, saisissez

CitrixCloudProd. Sélectionnez Suivant.

-

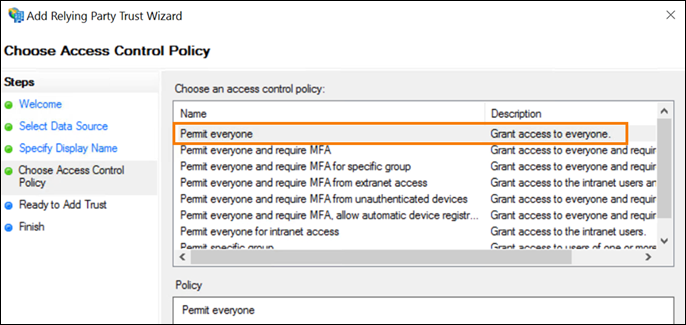

Pour la stratégie de contrôle d’accès (Access Control Policy), sélectionnez Permit everyone. Sélectionnez Suivant.

- Sur l’écran Ready to Add Trust, sélectionnez Next.

-

Sur l’écran Finish, sélectionnez Configure claims issuance policy for this application. Sélectionnez Suivant.

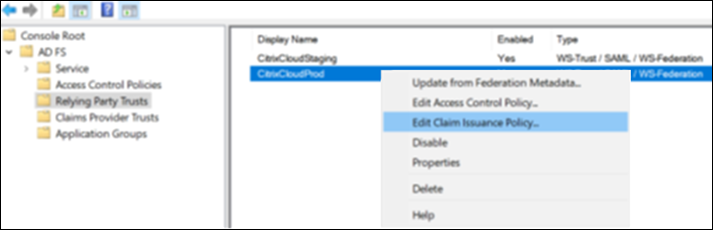

- Cliquez avec le bouton droit sur la nouvelle approbation de partie de confiance et sélectionnez Edit Claim Issuance Policy.

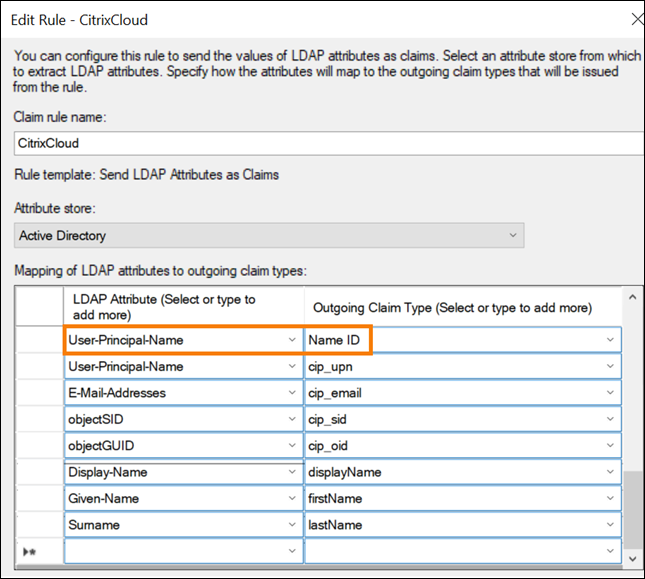

- Cliquez sur Add Rule, puis sélectionnez Send LDAP Attributes as Claims. Sélectionnez Suivant.

- Dans Nom de la règle de revendication, entrez

CitrixCloud. - Dans Attribute store, sélectionnez Active Directory.

-

Sous Mapping of LDAP attributes to outgoing claim types, ajoutez les attributs LDAP suivants, exactement comme indiqué :

Attribut LDAP Type de revendication sortante User-Principal-Name Name ID User-Principal-Name cip_upn E-Mail-Addresses cip_email objectSID cip_sid objectGUID cip_oid Display-Name displayName Given-Name firstName Surname lastName Important :

Le NameID doit toujours être la première revendication ajoutée à la liste des revendications, sinon la déconnexion unique (SLO) ne fonctionnera pas correctement.

-

Sélectionnez Terminer.

-

Cliquez avec le bouton droit sur la nouvelle approbation de partie de confiance créée “CitrixCloudProd” et sélectionnez les propriétés.

-

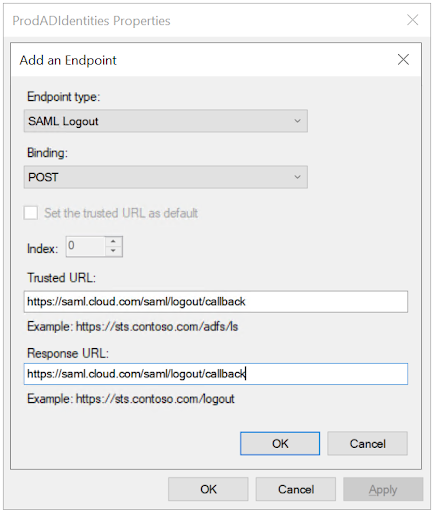

Sélectionnez l’onglet Points de terminaison, puis cliquez sur Ajouter SAML.

-

Sélectionnez la Déconnexion SAML dans la liste déroulante du type de point de terminaison.

-

Sélectionnez POST dans la liste déroulante de liaison.

-

Saisissez

https://saml.cloud.com/saml/logout/callback>dans URL de confiance et URL de réponse.

- Cliquez sur OK et sur Appliquer.

Modifier une approbation de partie de confiance Citrix Cloud à l’aide de PowerShell

Si vous avez configuré votre serveur ADFS en utilisant la configuration « prête à l’emploi » par défaut, les étapes décrites dans cette section vous permettent de le mettre à jour afin qu’il réponde à la configuration recommandée par Citrix. Cette tâche est requise pour résoudre un problème d’échec de la déconnexion unique SAML depuis Citrix Cloud ou Citrix Workspace si l’attribut nameidentifier n’est pas inclus dans l’ensemble de règles de réclamation ou n’est pas le premier attribut SAML de l’ensemble de règles de réclamation.

Remarque :

Vous n’avez pas besoin d’effectuer cette tâche si vous avez créé votre jeu de règles de revendication en suivant les étapes décrites dans Configurer une approbation de partie de confiance pour Citrix Cloud dans cet article.

Pour effectuer cette tâche, vous devez remplacer le jeu de règles existant par un nouveau jeu de règles de revendication à l’aide de PowerShell. La console de gestion ADFS ne prend pas en charge ce type d’opération.

- Sur le serveur ADFS, localisez PowerShell ISE. Cliquez avec le bouton droit et sélectionnez Exécuter en tant qu’administrateur.

-

Sauvegardez vos règles de revendication ADFS existantes dans un fichier texte :

Get-ADFSRelyingPartyTrust -name "CitrixCloudProd" | Select-Object -ExpandProperty IssuanceTransformRules | Out-File "$env:USERPROFILE\desktop\claimrulesbackup.txt" <!--NeedCopy--> - Téléchargez le fichier claimrules.txt fourni par Citrix à l’adresse https://github.com/citrix/sample-scripts/tree/master/citrix-cloud.

- Copiez le fichier claimrules.txt sur votre bureau.

-

Importez les règles de revendication requises à l’aide du fichier claimrules.txt :

Set-ADFSRelyingPartyTrust -Name "CitrixCloudProd" ` -MetadataUrl "https://saml.cloud.com/saml/metadata" ` -AutoUpdateEnabled $True ` -IssuanceTransformRulesFile "$env:USERPROFILE\desktop\claimrules.txt" ` -SignedSamlRequestsRequired $True ` -SamlResponseSignature "MessageAndAssertion" ` -Enabled $True <!--NeedCopy-->

Mettre à jour les paramètres de signature SAML pour l’approbation de partie de confiance à l’aide de PowerShell

Par défaut, les approbations de partie de confiance ADFS ont les paramètres suivants :

- EncryptClaims : True

- SignedSamlRequestsRequired : False

- SamlResponseSignature : AssertionOnly

Pour une sécurité accrue, Citrix recommande d’utiliser des requêtes SAML signées à la fois pour l’authentification unique (SSO) et la déconnexion unique. Cette section décrit comment mettre à jour les paramètres de signature d’une approbation de partie de confiance à l’aide de PowerShell afin qu’ils répondent à la configuration recommandée par Citrix.

-

Obtenez la configuration actuelle de RelyingPartyTrust sur votre serveur ADFS.

Get-ADFSRelyingPartyTrust -TargetName "CitrixCloudProd" <!--NeedCopy--> -

Mettez à jour les paramètres d’approbation de partie de confiance CitrixCloudProd.

Set-ADFSRelyingPartyTrust -Name "CitrixCloudProd" ` -SignedSamlRequestsRequired $True ` -SamlResponseSignature "MessageAndAssertion" <!--NeedCopy-->

Configuration SAML dans Citrix Cloud

Lorsque vous configurez la connexion SAML dans Citrix Cloud (comme décrit dans Ajouter des métadonnées du fournisseur SAML à Citrix Cloud), vous entrez les valeurs pour ADFS comme suit :

Utilisez les valeurs recommandées par défaut pour la connexion SAML dans Gestion des identités et des accès > Authentification > Ajouter un fournisseur d’identité > SAML.

| Dans ce champ dans Citrix Cloud | Entrez cette valeur |

|---|---|

| ID de l’entité |

https://adfs.YourDomain.com/adfs/services/trust, où YourDomain.com est le domaine de votre serveur ADFS. |

| Signer demande d’authentification | Oui |

| URL du service SSO |

https://adfs.YourDomain.com/adfs/ls, où YourDomain.com est le domaine de votre serveur ADFS. |

| Mécanisme de liaison SSO | Publication HTTP |

| Réponse SAML | Signer la réponse ou l’assertion |

| Contexte d’authentification | Non spécifié, Exact |

| URL de déconnexion |

https://adfs.YourDomain.com/adfs/ls, où YourDomain.com est le domaine de votre serveur ADFS. |

| Demande de déconnexion signée | Oui |

| Mécanisme de liaison SLO | Publication HTTP |

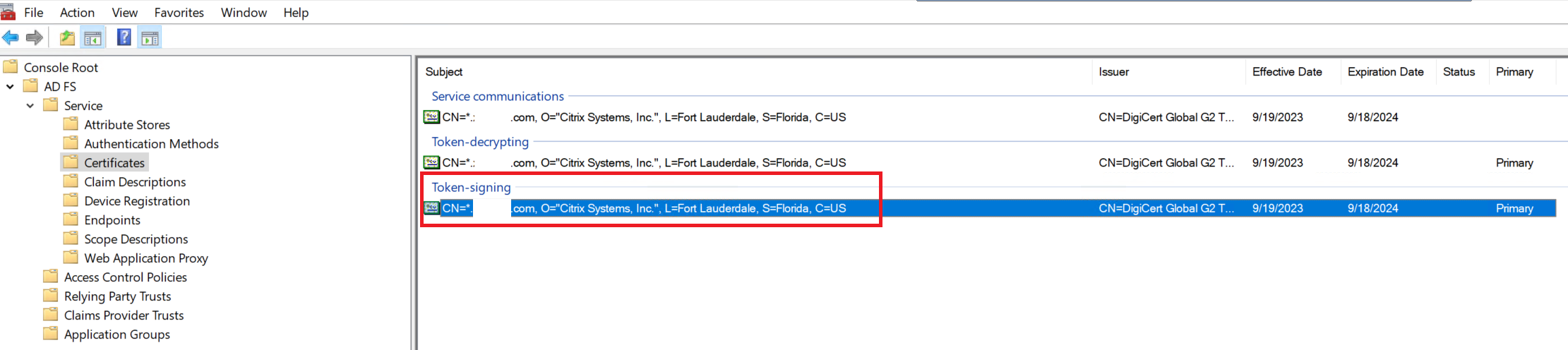

Exportez le certificat de signature ADFS depuis la console de gestion ADFS MMC. Consultez la capture d’écran ci-dessous pour savoir lequel des 3 certificats est le certificat approprié à télécharger dans Citrix Cloud via la connexion SAML.

Dans cet article

- Logiciels requis

- Configurer une approbation de partie de confiance pour Citrix Cloud

- Modifier une approbation de partie de confiance Citrix Cloud à l’aide de PowerShell

- Mettre à jour les paramètres de signature SAML pour l’approbation de partie de confiance à l’aide de PowerShell

- Configuration SAML dans Citrix Cloud