Installer et configurer

Séquence d’installation et de configuration

- Installer le Service d’authentification fédérée (FAS)

- Activer le plug-in FAS sur des magasins StoreFront

- Configurer le Delivery Controller

- Configurer une stratégie de groupe

- Utiliser la console d’administration FAS pour :

Installer le Service d’authentification fédérée

Pour des raisons de sécurité, Citrix recommande d’installer le Service d’authentification fédérée (FAS) sur un serveur dédié. Ce serveur doit être sécurisé de la même manière qu’un contrôleur de domaine ou une autorité de certification. FAS peut être installé à partir de l’un des éléments suivants :

- Programme d’installation de Citrix Virtual Apps and Desktops : à partir du bouton Service d’authentification fédérée sur l’écran de démarrage d’exécution automatique lorsque l’ISO est inséré

- Fichier

XenDesktopFasSetup.exesitué sur l’ISO Citrix Virtual Apps and Desktops sousx64\XenDesktop Setup\XenDesktopFasSetup.exe - Fichier

FasSetup_2503.exed’installation FAS autonome, disponible à partir du fichier d’installation FAS autonome (sur Citrix Downloads)

Ces éléments installent les composants suivants :

- Service d’authentification fédérée

- Applets de commande du composant logiciel enfichable PowerShell pour la configuration FAS avancée

- Console d’administration FAS

- Modèles de stratégie de groupe FAS (CitrixFederatedAuthenticationService.admx ou CitrixFederatedAuthenticationService.adml)

- Fichiers de modèles de certificats

- Compteurs de performances et journaux d’événements

- Service de télémétrie Citrix, qui prend en charge le traçage permanent FAS

- Citrix Scout, une application qui peut être utilisée pour collecter des diagnostics tels que le traçage permanent

Pour plus d’informations sur les installateurs, consultez Options de ligne de commande pour l’installation de FAS.

Mise à niveau de FAS

Vous pouvez mettre à niveau FAS vers une version plus récente à l’aide d’une mise à niveau sur place. Avant la mise à niveau, tenez compte des points suivants :

- Tous les paramètres du serveur FAS sont conservés lorsque vous effectuez une mise à niveau sur place.

- Assurez-vous de fermer la console d’administration FAS avant de mettre à niveau FAS.

- Assurez-vous qu’au moins un serveur FAS est toujours disponible. Si aucun serveur n’est accessible par un serveur StoreFront activé par le Service d’authentification fédérée, les utilisateurs ne peuvent pas se connecter ni démarrer d’applications.

Pour démarrer une mise à niveau, installez FAS à partir du programme d’installation Citrix Virtual Apps and Desktops ou du fichier d’installation FAS autonome.

Activer le plug-in FAS sur des magasins StoreFront

Remarque:

Cette étape n’est pas nécessaire si vous utilisez FAS uniquement avec Citrix Cloud.

Pour en savoir plus concernant l’activation du plug-in FAS sur les magasins StoreFront, consultez la page https://docs.citrix.com/en-us/storefront/current-release/configure-authentication-and-delegation/fas.

Configurer le Delivery Controller

Remarque:

Cette étape n’est pas nécessaire si vous utilisez FAS uniquement avec Citrix Cloud.

Pour utiliser FAS, configurez le Delivery Controller Citrix Virtual Apps ou Citrix Virtual Desktops de manière à approuver les serveurs StoreFront qui s’y connectent : exécutez l’applet de commande PowerShell Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true. Exécutez cette commande une seule fois par site, quel que soit le nombre de Delivery Controller présents sur le site.

Configurer une stratégie de groupe

Après avoir installé FAS, utilisez les modèles de stratégie de groupe fournis dans le cadre de l’installation pour spécifier les noms de domaine complets des serveurs dans une stratégie de groupe.

Important :

Assurez-vous que les serveurs StoreFront qui demandent des tickets et les VDA (Virtual Delivery Agent) utilisant des tickets disposent de noms de domaine complets identiques, y compris l’attribution automatique de numéros appliquée aux serveurs par l’objet de stratégie de groupe.

À des fins de simplicité, les exemples suivants configurent une seule stratégie au niveau du domaine qui s’applique à toutes les machines. Cependant, cela n’est pas requis. FAS fonctionne tant que les serveurs StoreFront, les VDA, et la machine exécutant la console d’administration FAS voient la même liste de noms de domaine complets. Voir l’étape 6.

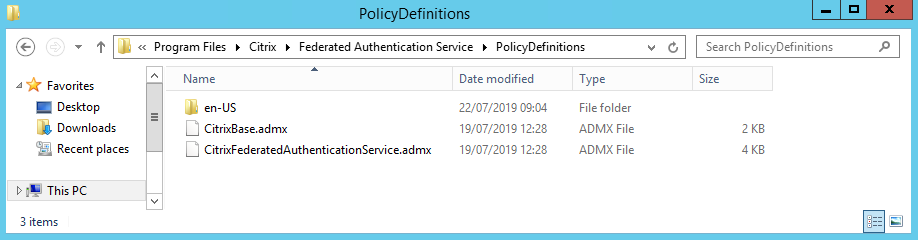

Étape 1. Sur le serveur sur lequel vous avez installé FAS, localisez les fichiers C:\Program Files\Citrix\Federated Authentication Service\PolicyDefinitions\CitrixFederatedAuthenticationService.admx et CitrixBase.admx, ainsi que le dossier en-US.

Étape 2. Copiez ces fichiers sur vos contrôleurs de domaine et placez-les dans C:\Windows\PolicyDefinitions et le sous-dossier en-US.

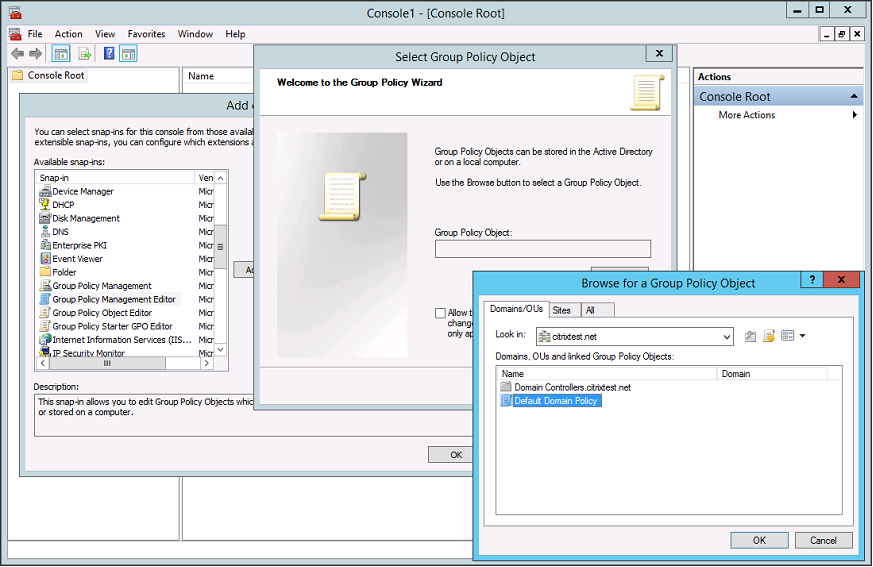

Étape 3. Exécutez la console Microsoft Management Console (mmc.exe à partir de la ligne de commande). Dans la barre de menu, sélectionnez Fichier > Ajouter/Supprimer un composant logiciel enfichable. Ajoutez l’éditeur de gestion des stratégies de groupe.

Lorsque vous y êtes invité par un objet de stratégie de groupe, sélectionnez Parcourir, puis sélectionnez la stratégie de domaine par défaut. Éventuellement, vous pouvez créer et sélectionner un objet de stratégie approprié pour votre environnement, à l’aide des outils de votre choix. La stratégie doit être appliquée à toutes les machines exécutant des logiciels Citrix affectés (VDA, serveurs StoreFront, outils d’administration).

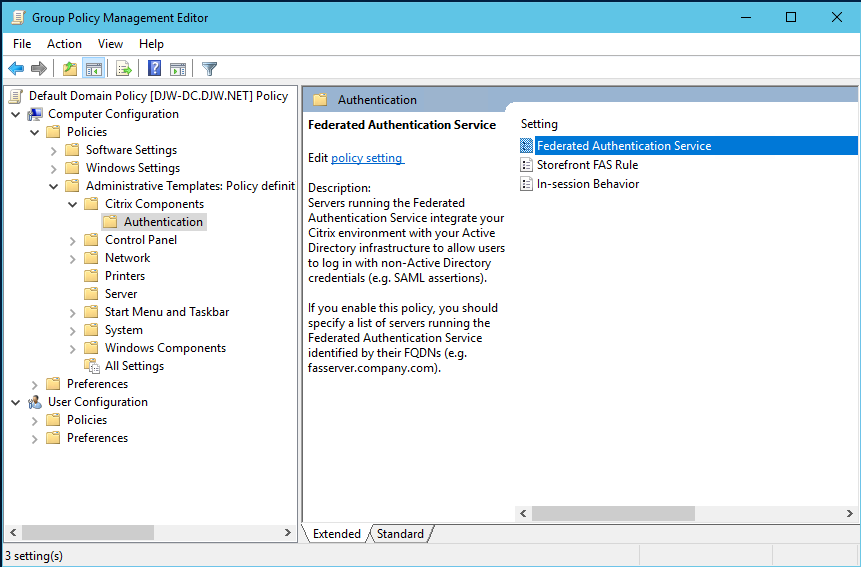

Étape 4. Accédez à la stratégie Service d’authentification fédérée dans Configuration ordinateur/Stratégies/Modèles d’administration/Composants Citrix/Authentification.

Remarque:

Le paramètre de stratégie Service d’authentification fédérée est uniquement disponible sur un objet de stratégie de groupe du domaine lorsque vous ajoutez le fichier de modèle CitrixBase.admx/CitrixBase.adml au dossier PolicyDefinitions. Après l’étape 3, le paramètre de stratégie du service d’authentification fédérée est répertorié dans le dossier Modèles d’administration > Composants Citrix > Authentification.

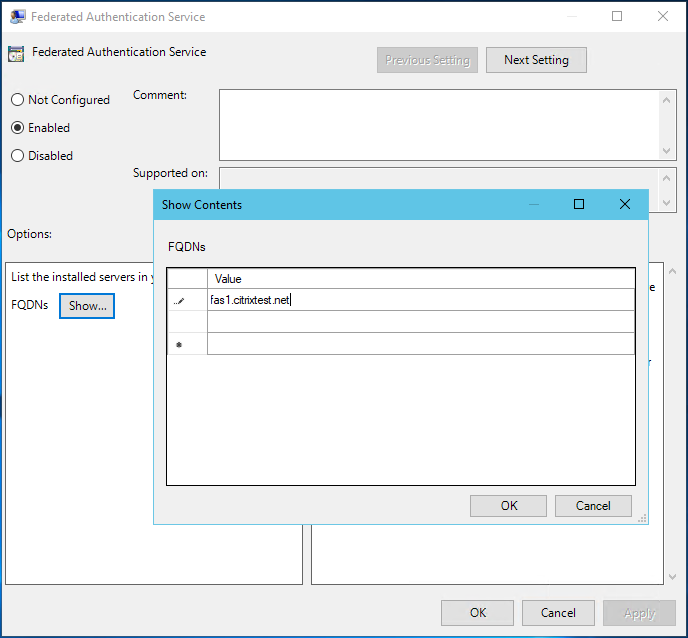

Étape 5. Ouvrez la stratégie Service d’authentification fédérée et sélectionnez Activé. Cela vous permet de sélectionner le bouton Afficher, dans lequel vous pouvez configurer les noms de domaine complets de vos serveurs FAS.

Étape 6. Entrez les noms de domaine complets des serveurs FAS.

Important :

Si vous entrez plusieurs noms de domaine complets, l’ordre de la liste doit être cohérent pour les VDA, les serveurs StoreFront (le cas échéant) et les serveurs FAS. Consultez la section Paramètres de stratégie de groupe.

Étape 7. Cliquez sur OK pour quitter l’assistant de stratégie de groupe et appliquer les modifications à la stratégie de groupe. Vous devrez peut-être redémarrer les machines (ou exécuter gpupdate /force à partir de la ligne de commandes) pour que les modifications soient appliquées.

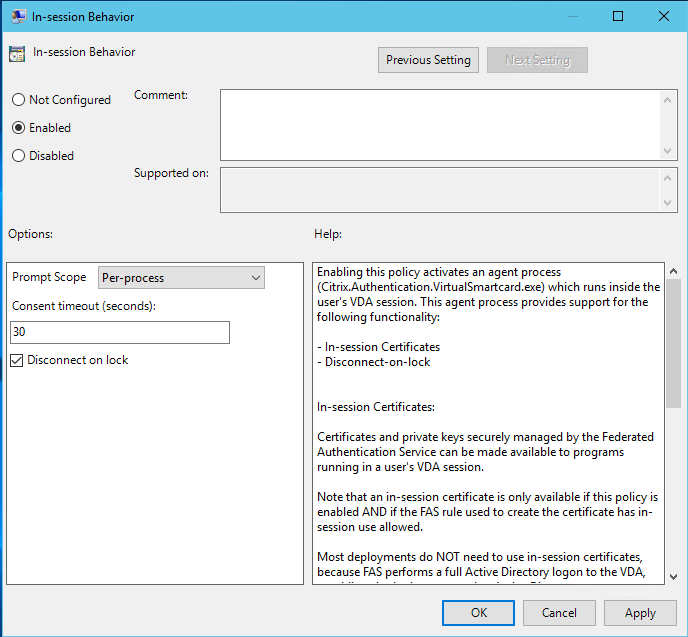

Comportement en session

Cette stratégie active un processus d’agent dans la session VDA de l’utilisateur qui prend en charge les certificats en session, le consentement et la déconnexion au verrouillage. Les certificats en session ne sont disponibles que si cette stratégie est activée et si la règle FAS utilisée pour créer le certificat est autorisée. Reportez-vous à la section Configurer des règles.

Activer active cette stratégie et permet à un processus d’agent FAS de s’exécuter dans la session VDA de l’utilisateur.

Désactiver désactive la stratégie et arrête l’exécution du processus d’agent FAS.

Prompt Scope

Si cette stratégie est activée, Prompt Scope contrôle la manière dont les utilisateurs sont invités à consentir à autoriser une application à utiliser un certificat en cours de session. Il existe trois options :

- No consent required : cette option désactive l’invite de sécurité et les clés privées sont utilisées silencieusement.

- Per-process consent : chaque programme exécuté demande un consentement individuel.

- Per-session consent : une fois que l’utilisateur a cliqué sur OK, cette option s’applique à tous les programmes de la session.

Consent Timeout

Si cette stratégie est activée, Consent Timeout contrôle la durée (en secondes) du consentement. Par exemple, si elle est réglée sur 300 secondes, les utilisateurs voient une invite toutes les cinq minutes. Une valeur de zéro invite les utilisateurs à donner leur consentement pour chaque opération de clé privée.

Déconnexion après verrouillage

Si cette stratégie est activée, la session de l’utilisateur est automatiquement déconnectée lorsqu’il verrouille l’écran. Ce comportement est similaire à la stratégie de « déconnexion lors du retrait de la carte à puce ». Utilisez cette fonctionnalité lorsque les utilisateurs ne disposent pas d’informations d’identification de connexion Active Directory.

Remarque:

La stratégie de déconnexion après verrouillage s’applique à toutes les sessions sur le VDA.

Utiliser la console d’administration du Service d’authentification fédérée

Remarque:

Bien que la console d’administration FAS convienne à la plupart des déploiements, l’interface PowerShell offre des options plus avancées. Pour plus d’informations sur les applets de commande FAS PowerShell, consultez Applets de commande PowerShell.

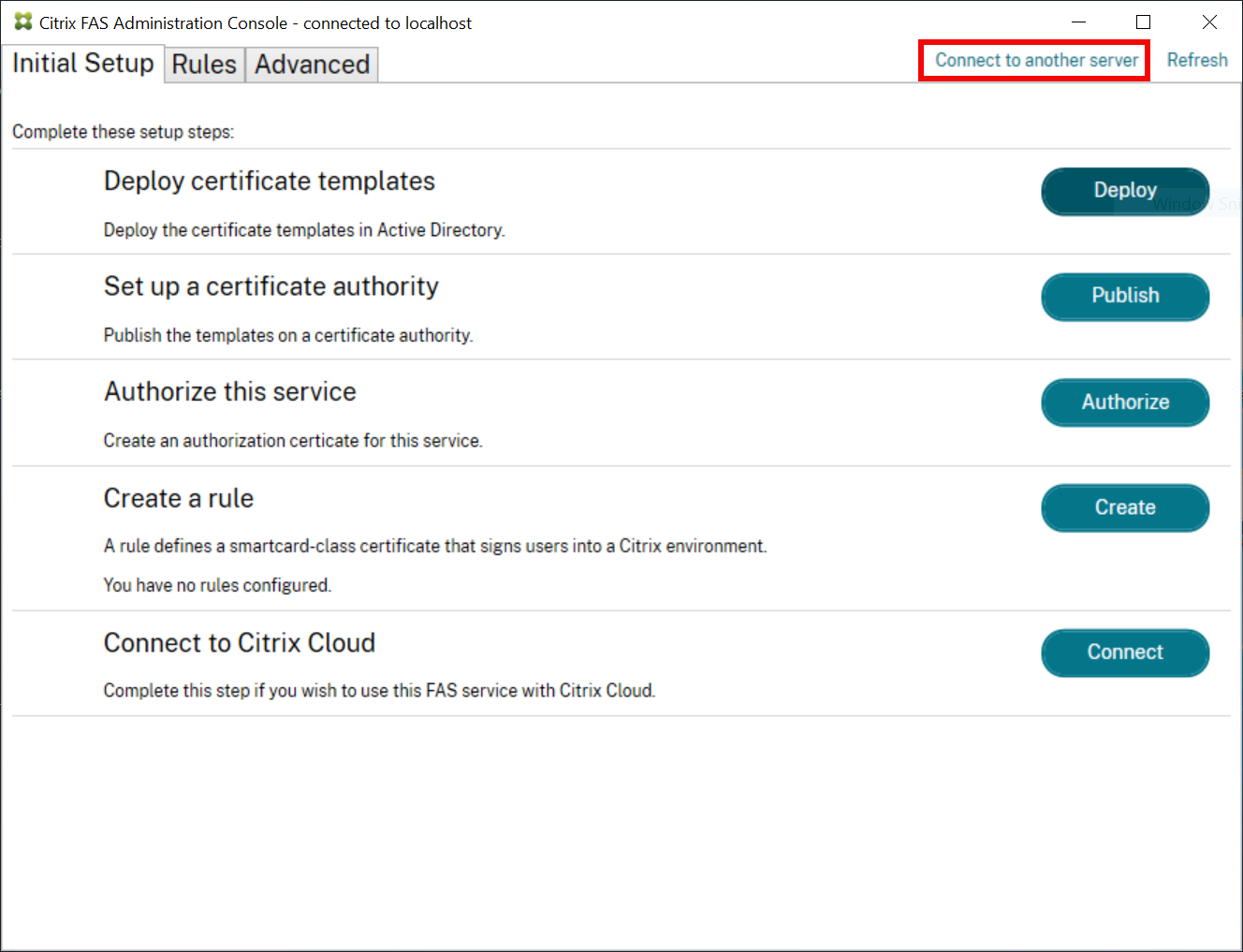

La console d’administration FAS est installée dans le cadre de FAS. Une icône (Service d’authentification fédérée de Citrix) est placée dans le menu Démarrer.

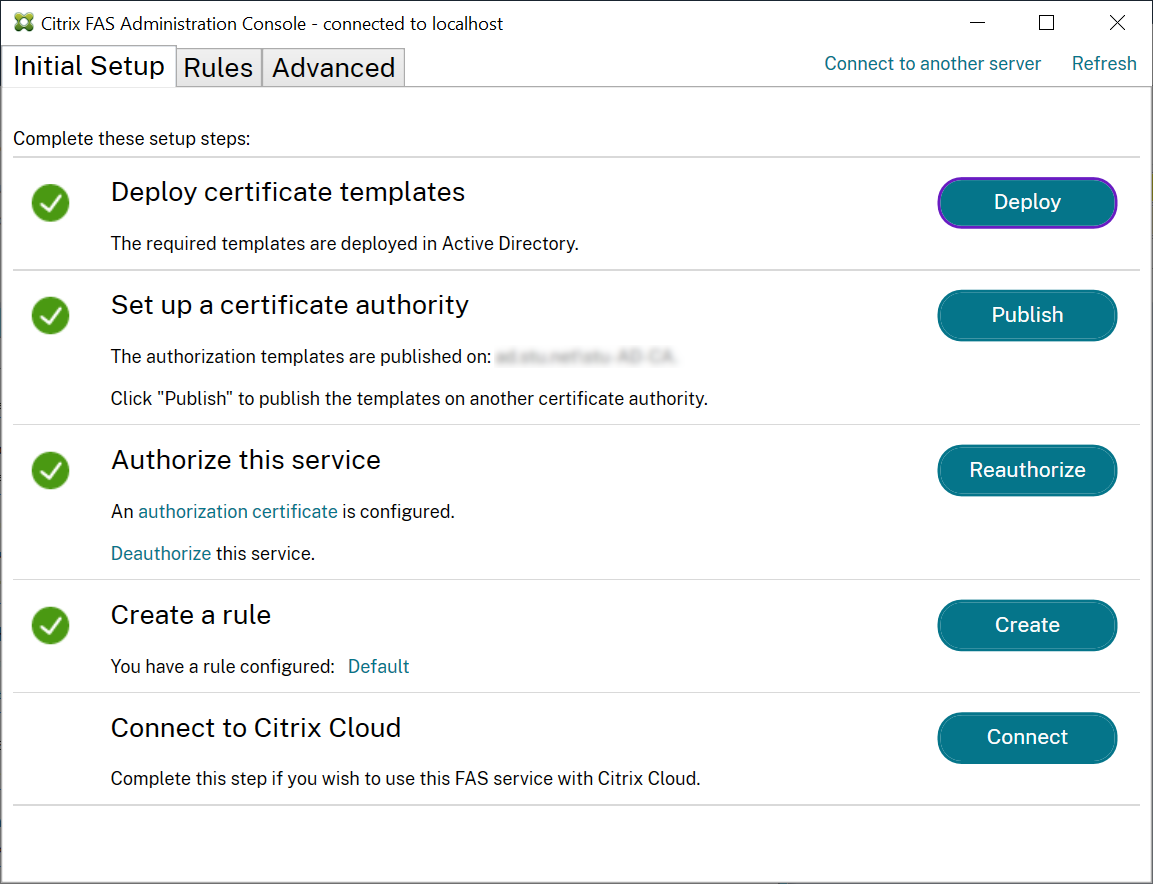

La première fois que vous utilisez la console d’administration, elle vous guide à travers les processus suivants pour :

- Déployez des modèles de certificat.

- Configurez l’autorité de certification.

- Autorisez FAS de sorte qu’il utilise l’autorité de certification.

Vous pouvez aussi utiliser les outils de configuration du système d’exploitation pour effectuer certaines étapes manuellement.

La console d’administration FAS effectue une connexion au service FAS local par défaut. Si nécessaire, vous pouvez vous connecter à un service distant à l’aide de Se connecter à un autre serveur en haut à droite de la console.

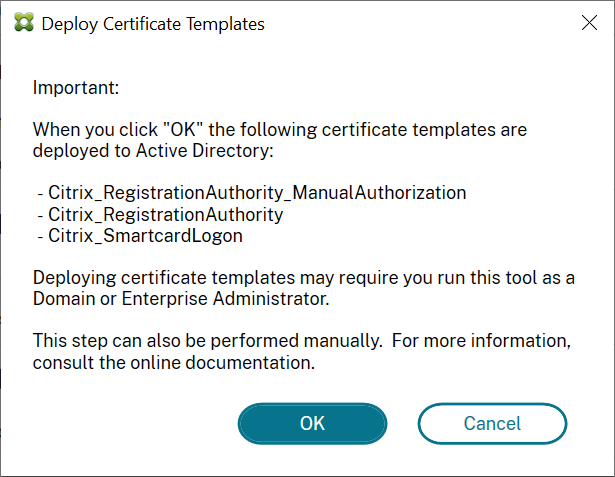

Déployer des modèles de certificat

Pour éviter des problèmes d’interopérabilité avec d’autres logiciels, FAS offre trois modèles de certificats Citrix pour son propre usage.

- Citrix_RegistrationAuthority_ManualAuthorization

- Citrix_RegistrationAuthority

- Citrix_SmartcardLogon

Ces modèles doivent être enregistrés auprès d’Active Directory. Cliquez sur le bouton Déployer, puis cliquez sur OK.

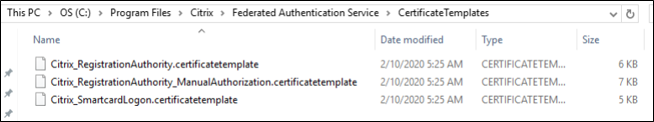

La configuration des modèles peut être trouvée dans les fichiers XML avec l’extension .certificatetemplate qui sont installés avec FAS dans :

C:\Program Files\Citrix\Federated Authentication Service\CertificateTemplates

Si vous ne disposez pas des autorisations nécessaires pour installer ces fichiers modèles, donnez-les à votre administrateur Active Directory.

Pour installer manuellement les modèles, vous pouvez exécuter les commandes PowerShell suivantes à partir du dossier contenant les modèles :

$template = [System.IO.File]::ReadAllBytes("$Pwd\Citrix_SmartcardLogon.certificatetemplate")

$CertEnrol = New-Object -ComObject X509Enrollment.CX509EnrollmentPolicyWebService

$CertEnrol.InitializeImport($template)

$comtemplate = $CertEnrol.GetTemplates().ItemByIndex(0)

$writabletemplate = New-Object -ComObject X509Enrollment.CX509CertificateTemplateADWritable

$writabletemplate.Initialize($comtemplate)

$writabletemplate.Commit(1, $NULL)

<!--NeedCopy-->

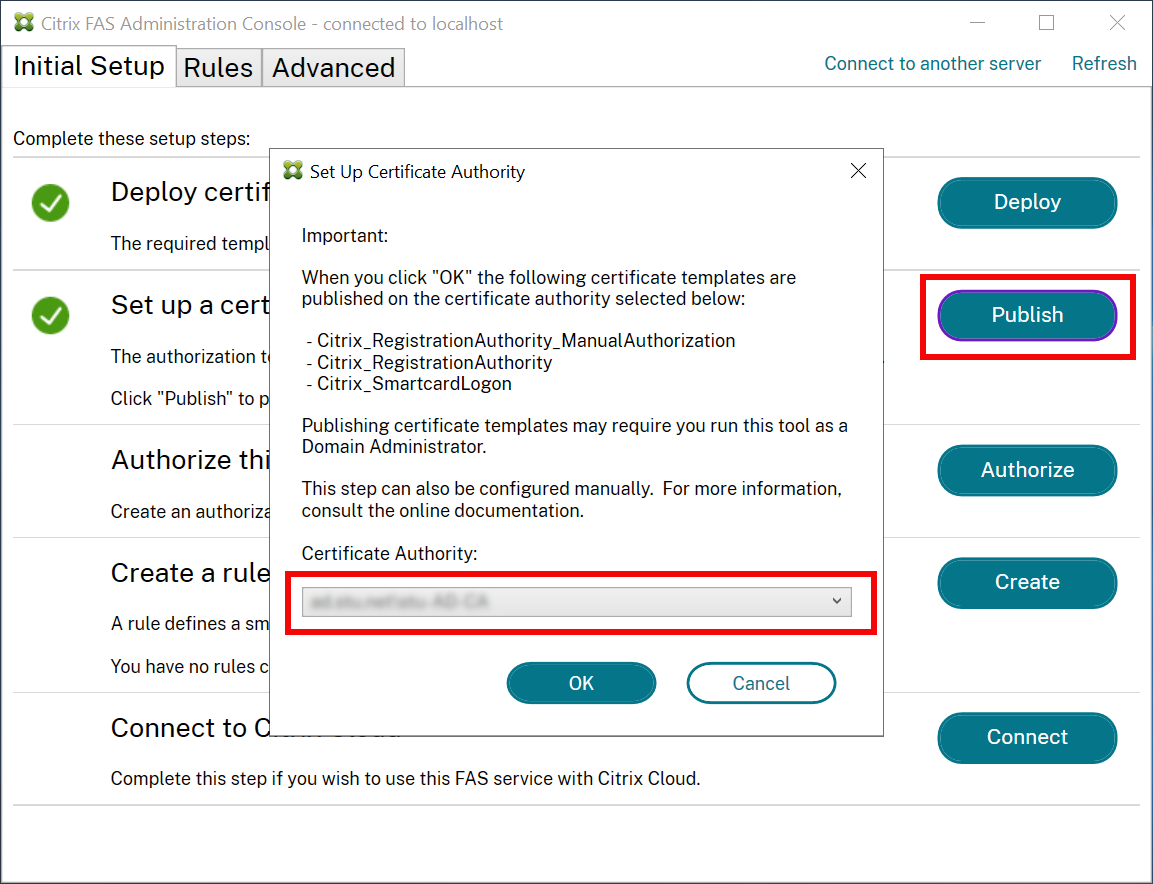

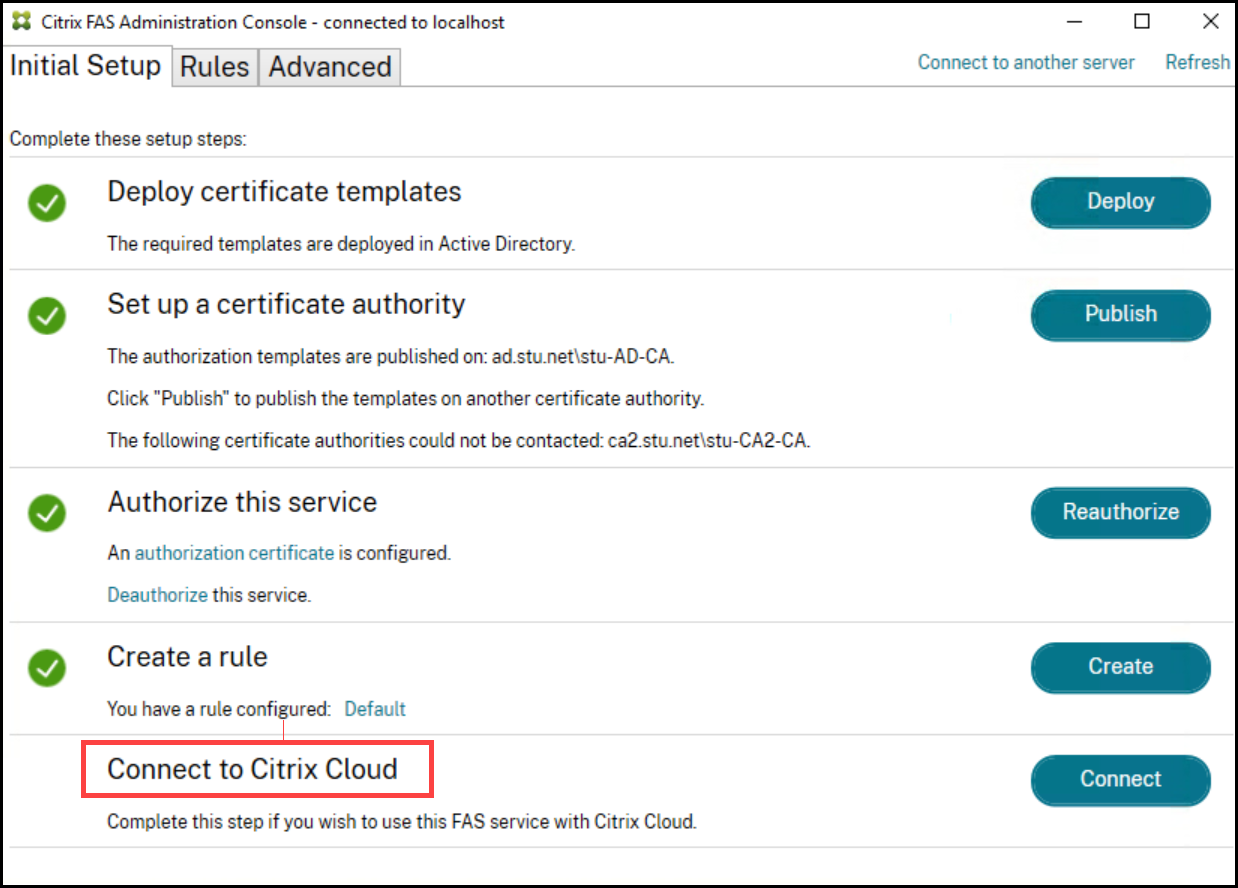

Configurer des services de certificats Active Directory

Après l’installation de modèles de certificats Citrix, ils doivent être publiés sur un ou plusieurs serveurs d’autorité de certification Microsoft Enterprise. Reportez-vous à la documentation Microsoft sur la manière de déployer des services de certificats Active Directory.

Un utilisateur autorisé à administrer l’autorité de certification doit publier les modèles sur au moins un serveur. Utilisez Configurer une autorité de certification pour les publier.

(Les modèles de certificats peuvent également être publiés à l’aide de la console Autorité de certification de Microsoft.)

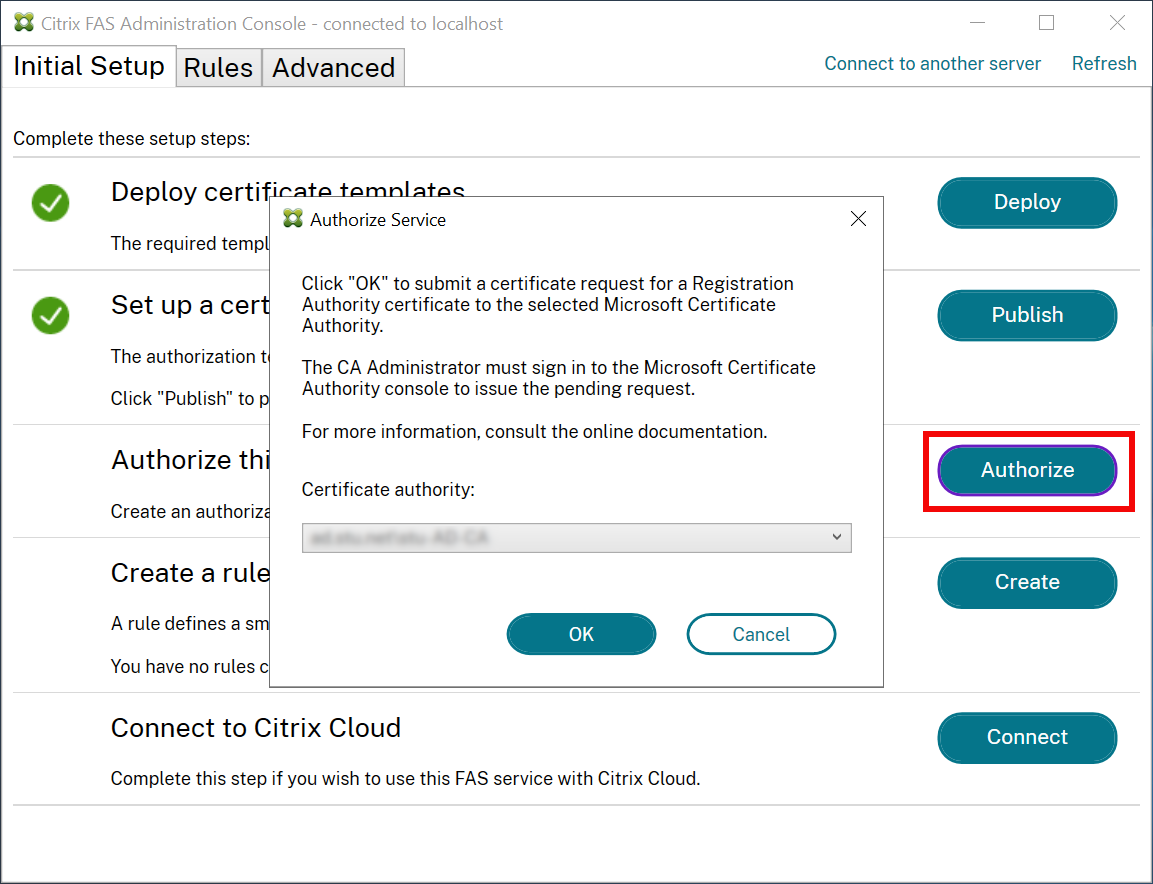

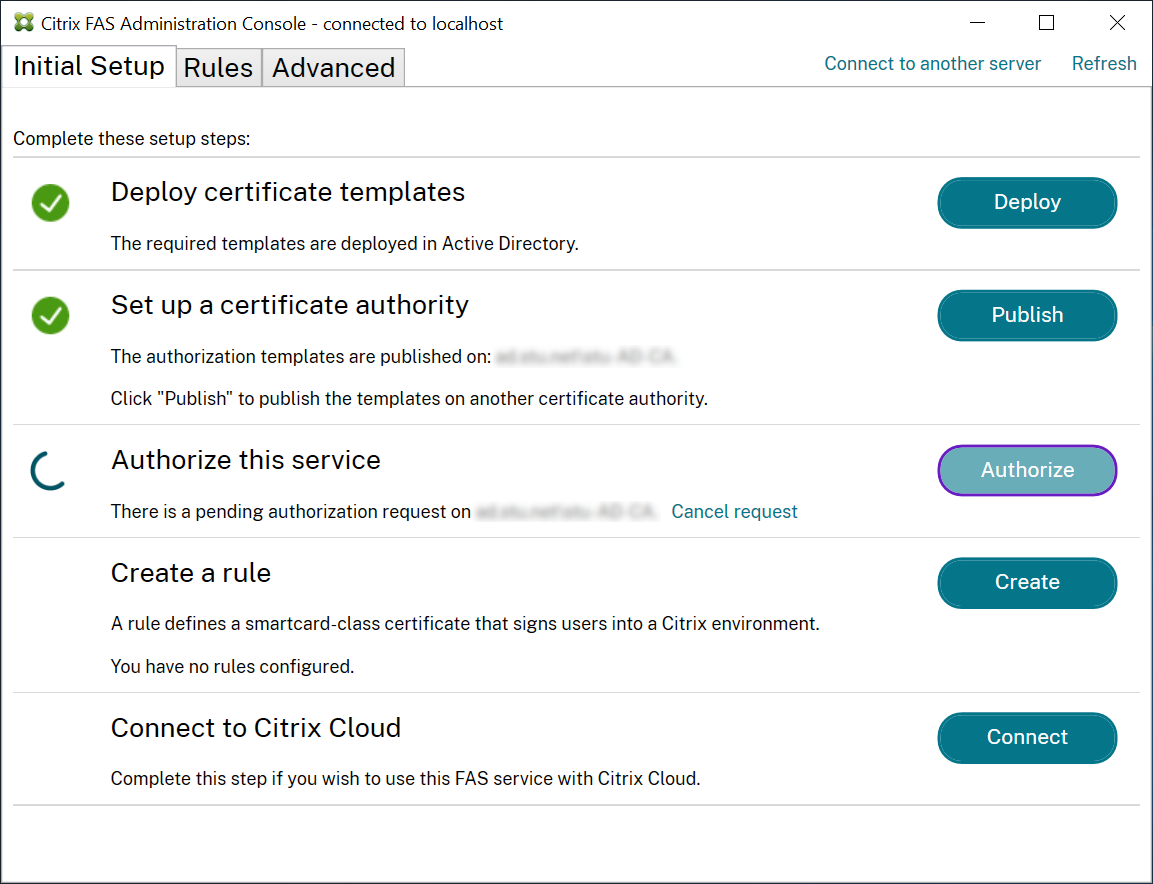

Autoriser le Service d’authentification fédérée

Cette étape initie l’autorisation de FAS. La console d’administration utilise le modèle Citrix_RegistrationAuthority_ManualAuthorization pour générer une requête de certificat, puis l’envoie à l’une des autorités de certification qui publient ce modèle.

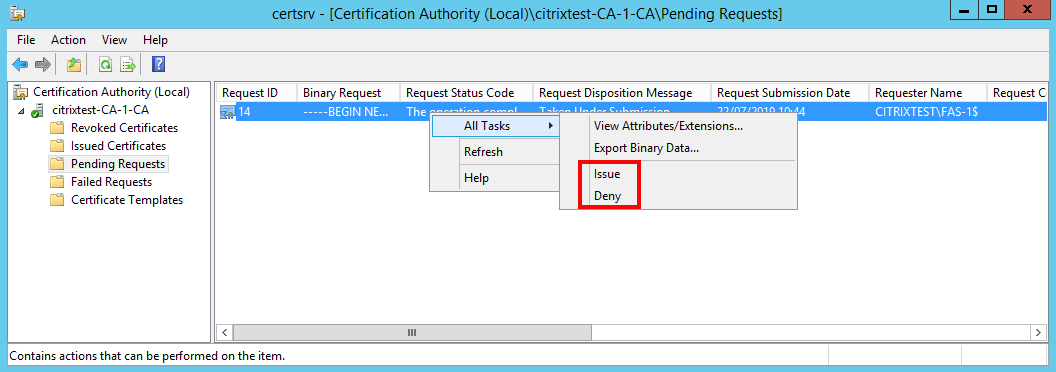

Une fois la requête envoyée, elle apparaît dans la liste Demandes en attente de la console Autorité de certification de Microsoft en tant que requête en attente du compte de machine FAS. L’administrateur de l’autorité de certification doit émettre ou rejeter la requête avant que la configuration de FAS puisse continuer.

La console d’administration FAS affiche un « compteur » jusqu’à ce que l’administrateur choisisse Émettre ou Rejeter.

Dans la console Autorité de certification Microsoft, cliquez avec le bouton droit sur Toutes les tâches, puis sélectionnez Émettre ou Rejeter pour la demande de certificat. Si vous choisissez Émetteur, la console d’administration FAS affiche le certificat d’autorisation. Si vous choisissez Rejeter, la console affiche un message d’erreur.

La console d’administration FAS détecte automatiquement lorsque ce processus est terminé. Cette opération peut prendre plusieurs minutes.

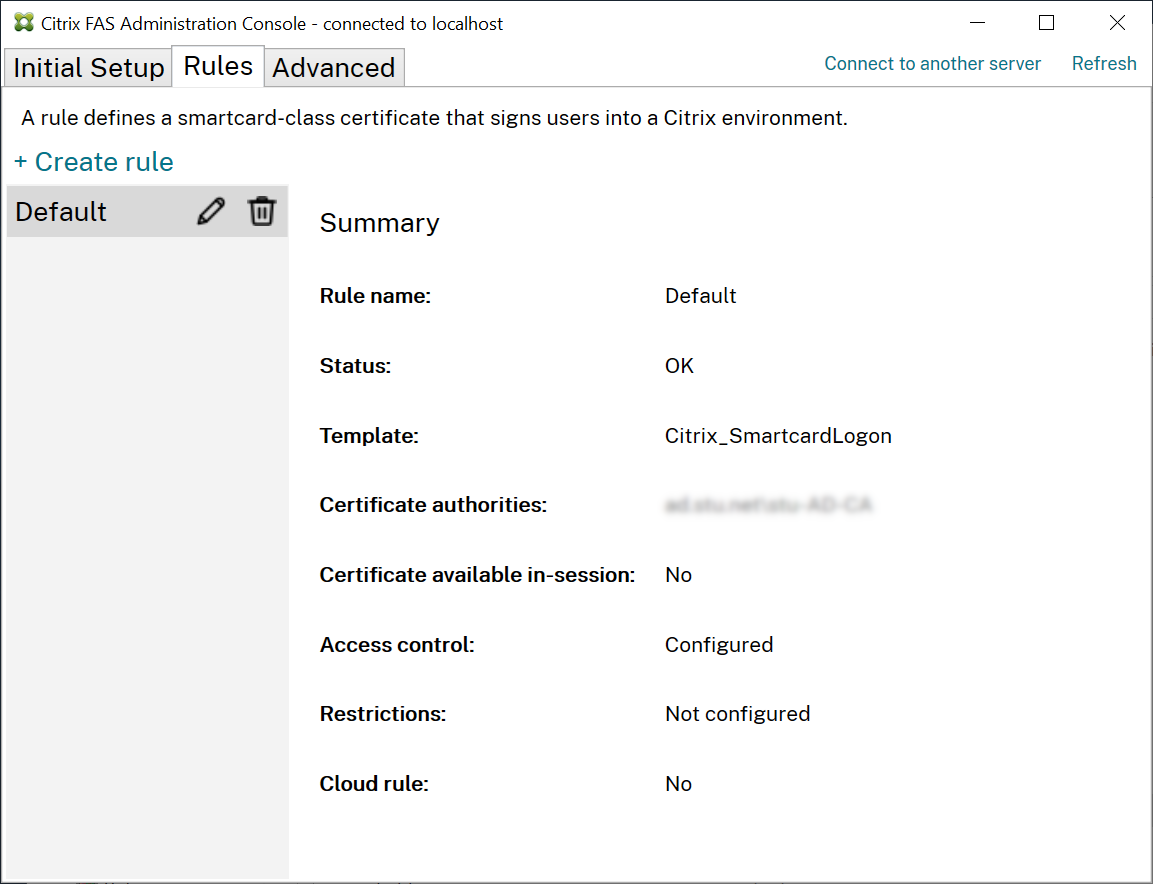

Configurer des règles

FAS utilise les règles pour autoriser l’émission de certificats pour l’ouverture de session sur des VDA et l’utilisation dans la session, conformément aux instructions de StoreFront.

Chaque règle précise les éléments suivants :

- Serveurs StoreFront fiables pour demander des certificats

- Ensemble d’utilisateurs pour lesquels les certificats sont demandés.

- Ensemble de machines VDA autorisées à utiliser les certificats.

Citrix recommande de créer une règle nommée « default », car StoreFront demande une règle du même nom lorsqu’il contacte FAS.

Vous pouvez créer des règles personnalisées supplémentaires pour référencer différents modèles de certificats et autorités de certification, et les configurer pour avoir des propriétés et des autorisations différentes. Ces règles peuvent être configurées pour être utilisées par différents serveurs StoreFront ou par Workspace. Configurez les serveurs StoreFront pour demander la règle personnalisée par nom à l’aide des options de configuration de stratégie de groupe.

Cliquez sur Créer (ou Créer une règle dans l’onglet « Règles ») pour démarrer l’assistant de création de règles qui recueille les informations nécessaires à la création de la règle. L’onglet « Règles » affiche un résumé de chaque règle.

L’assistant collecte les informations suivantes :

Template : modèle de certificat utilisé pour émettre des certificats utilisateur. Il doit s’agir du modèle Citrix_SmartcardLogon ou d’une copie modifiée de celui-ci (voir Modèles de certificats).

Autorité de certification : autorité de certification qui émet les certificats utilisateur et publie le modèle. FAS prend en charge l’ajout de multiples autorités de certification à des fins de basculement et d’équilibrage de charge. Assurez-vous que le statut indique « Template available » (Modèle disponible) pour l’autorité de certification que vous choisissez. Consultez Administration de l’autorité de certification.

In-Session Use : l’option Allow in-session use contrôle si un certificat peut être utilisé après l’ouverture de session sur le VDA.

- Allow in-session use non sélectionné (par défaut, recommandé) : le certificat est utilisé uniquement pour l’ouverture de session ou la reconnexion, et les utilisateurs n’ont pas accès au certificat après l’authentification.

-

Allow in-session use sélectionné : les utilisateurs ont accès au certificat après l’authentification. La plupart des clients ne doivent pas sélectionner cette option. Les ressources accessibles depuis la session VDA, telles que les sites Web intranet ou les partages de fichiers, sont accessibles à l’aide de l’authentification unique Kerberos. Par conséquent, un certificat de session n’est pas requis.

Si vous sélectionnez Allow in-session use, la stratégie de groupe Comportement en session doit également être activée et appliquée au VDA. Les certificats sont alors placés dans le magasin de certificats personnel de l’utilisateur après l’ouverture de session afin que les applications puissent les utiliser. Par exemple, si vous exigez l’authentification TLS pour accéder aux serveurs Web dans la session VDA, Internet Explorer peut utiliser le certificat.

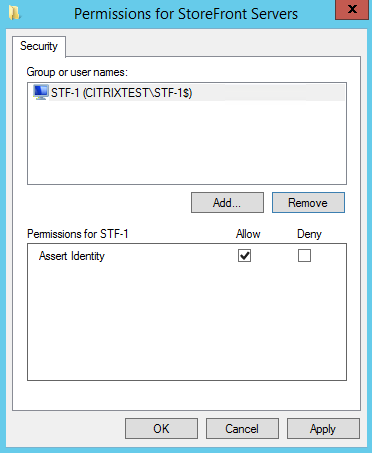

Access control : liste des serveurs StoreFront approuvés qui sont autorisés à demander des certificats pour l’ouverture de session ou la reconnexion des utilisateurs. Pour toutes ces autorisations, vous pouvez ajouter des objets ou des groupes AD individuels.

Important :

Notez que le paramètre Access control est critique à la sécurité et doit être géré avec soin.

Remarque:

Si vous utilisez le serveur FAS uniquement avec Citrix Cloud, vous n’avez pas besoin de configurer le contrôle d’accès. Lorsqu’une règle est utilisée par Citrix Cloud, les autorisations d’accès StoreFront sont ignorées. Vous pouvez utiliser la même règle avec Citrix Cloud et avec un déploiement StoreFront local. Les autorisations d’accès StoreFront sont toujours appliquées lorsque la règle est utilisée par un StoreFront local.

L’autorisation par défaut (« Assert Identity » autorisé) refuse tout. Par conséquent, vous devez autoriser explicitement vos serveurs StoreFront.

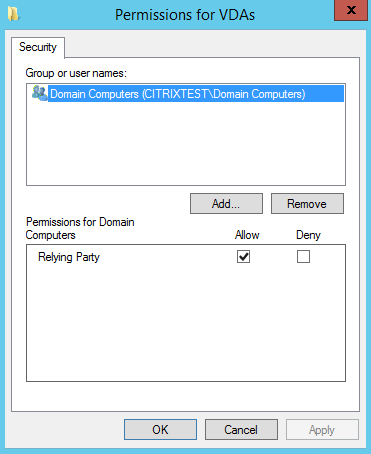

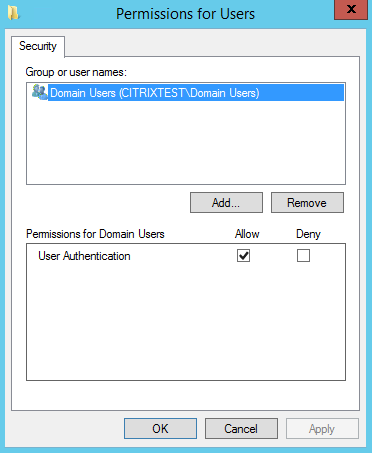

Restrictions : liste des machines VDA qui peuvent connecter les utilisateurs à l’aide de FAS et liste des utilisateurs auxquels des certificats peuvent être émis via FAS.

-

Manage VDA permissions vous permet de spécifier quels VDA peuvent utiliser FAS pour connecter l’utilisateur. La liste des VDA est par défaut Domain Computers (Ordinateurs du domaine).

-

Manage user permissions vous permet de spécifier quels utilisateurs peuvent utiliser FAS pour se connecter à un VDA. La liste des utilisateurs est par défaut Manage user permissions (Utilisateurs du domaine).

Remarque:

Si le domaine du serveur FAS est différent de celui des VDA et des utilisateurs, les restrictions par défaut doivent être modifiées.

Cloud rule : indique si la règle est appliquée lorsque des assertions d’identité sont reçues à partir de Citrix Workspace. Lorsque vous vous connectez à Citrix Cloud, vous choisissez la règle à utiliser pour Citrix Cloud. Vous pouvez également modifier la règle après vous être connecté à Citrix Cloud à partir d’un lien dans la section Connect to Citrix Cloud.

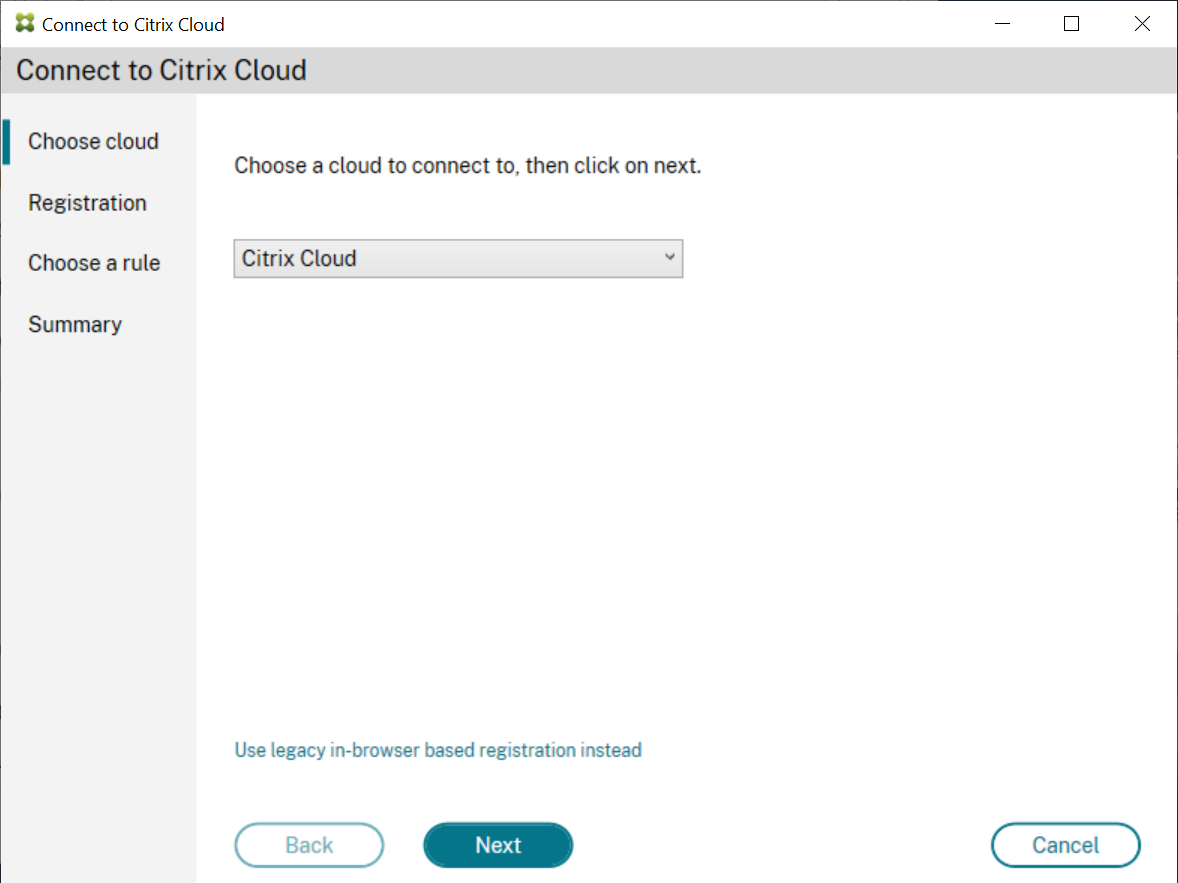

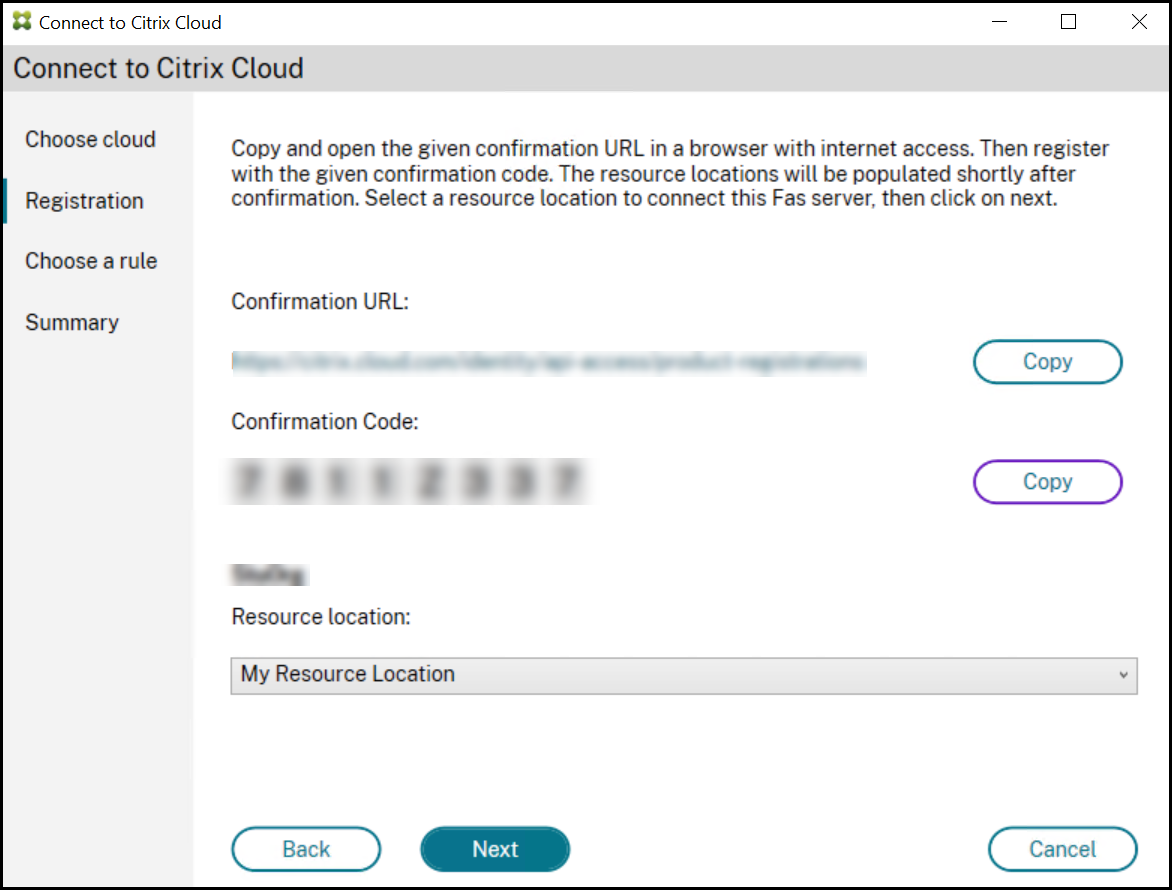

Se connecter à Citrix Cloud

Vous pouvez connecter le serveur FAS à Citrix Cloud avec Citrix Workspace. Consultez cet article Citrix Workspace.

-

Dans l’onglet Initial Setup, pour Connect to Citrix Cloud, cliquez sur Connect.

-

Sélectionnez le cloud auquel vous souhaitez vous connecter et cliquez sur Next.

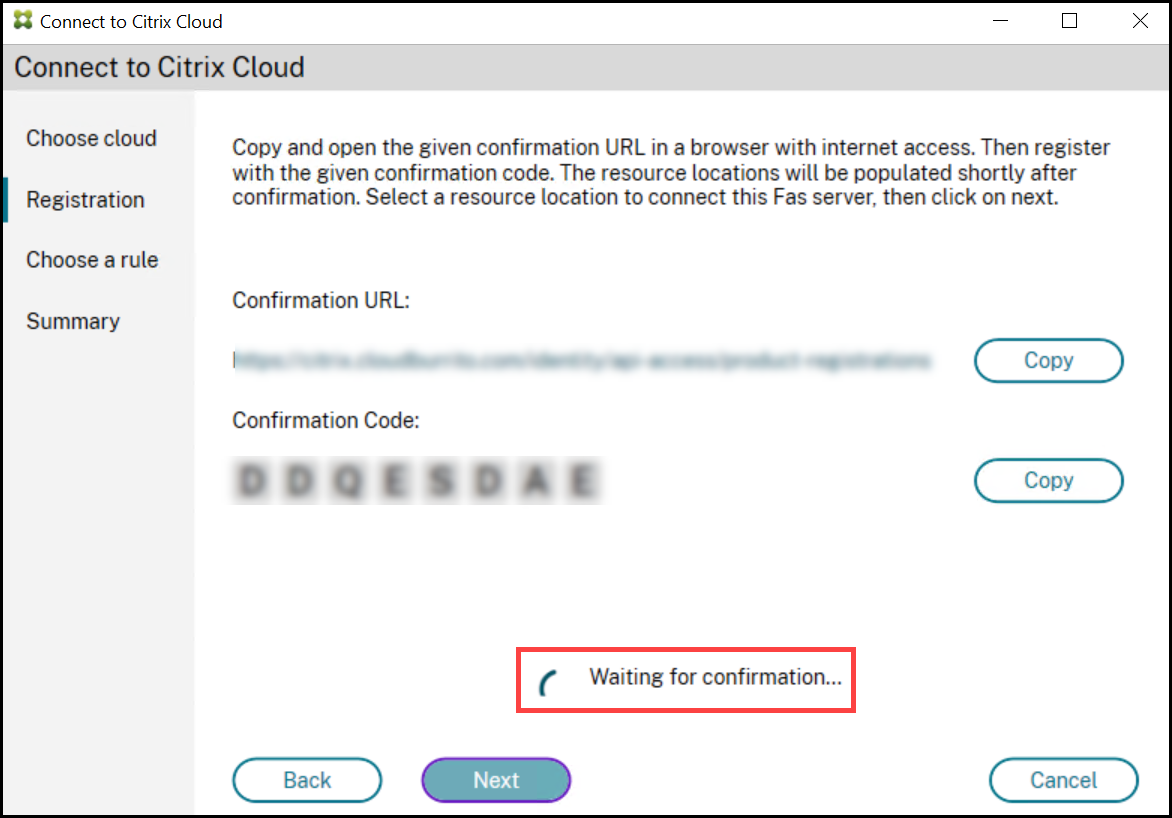

-

La fenêtre affiche un code d’enregistrement unique, qui doit être approuvé dans Citrix Cloud. Pour plus d’informations, consultez Enregistrer des produits locaux avec Citrix Cloud.

-

Une fois le code d’enregistrement validé, sélectionnez l’emplacement de ressources souhaité dans la liste déroulante.

-

Sélectionnez le compte client, le cas échéant, et sélectionnez l’emplacement de ressources où vous souhaitez connecter le serveur FAS. Cliquez sur Continue, puis fermez la fenêtre de confirmation.

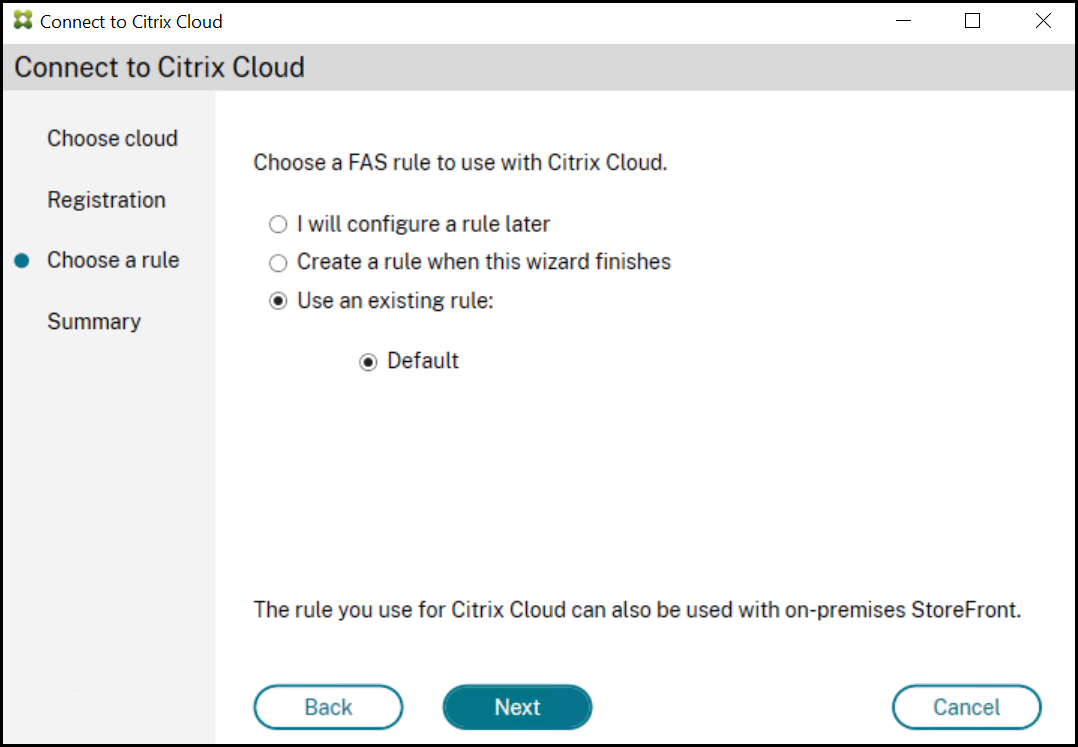

-

Dans la section Choose a rule, utilisez une règle existante ou créez-en une. Cliquez sur Suivant.

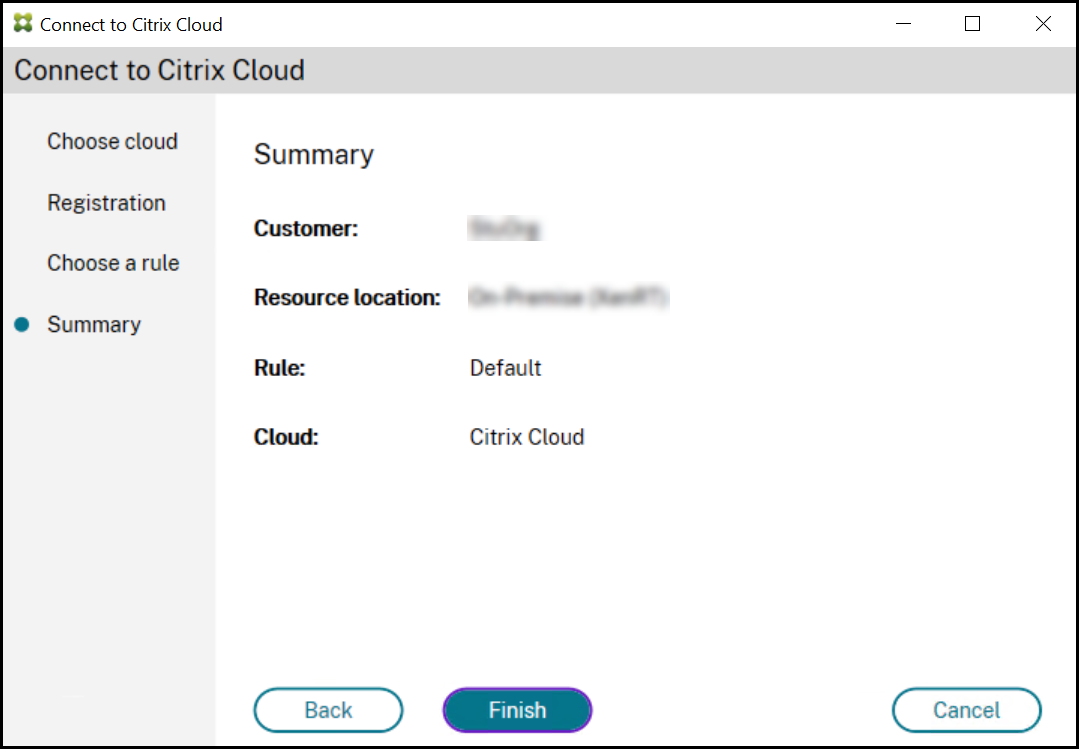

-

Dans la section Summary, cliquez sur Finish pour terminer la connexion à Citrix Cloud.

Citrix Cloud enregistre le serveur FAS et l’affiche sur la page Emplacements des ressources de votre compte Citrix Cloud.

Remarque:

Un serveur FAS sur site peut émettre des certificats utilisateur pour autoriser l’accès à Citrix Cloud et à Citrix Virtual Apps and Desktops en même temps.

Déconnexion de Citrix Cloud

Après avoir supprimé le serveur FAS de votre emplacement de ressources Citrix Cloud, comme décrit dans cet article Citrix Workspace, dans Connect to Citrix Cloud, sélectionnez Disable.

Dans cet article

- Séquence d’installation et de configuration

- Installer le Service d’authentification fédérée

- Activer le plug-in FAS sur des magasins StoreFront

- Configurer le Delivery Controller

- Configurer une stratégie de groupe

- Utiliser la console d’administration du Service d’authentification fédérée

- Déployer des modèles de certificat

- Configurer des services de certificats Active Directory

- Autoriser le Service d’authentification fédérée

- Configurer des règles

- Se connecter à Citrix Cloud