Déploiement ADFS

Introduction

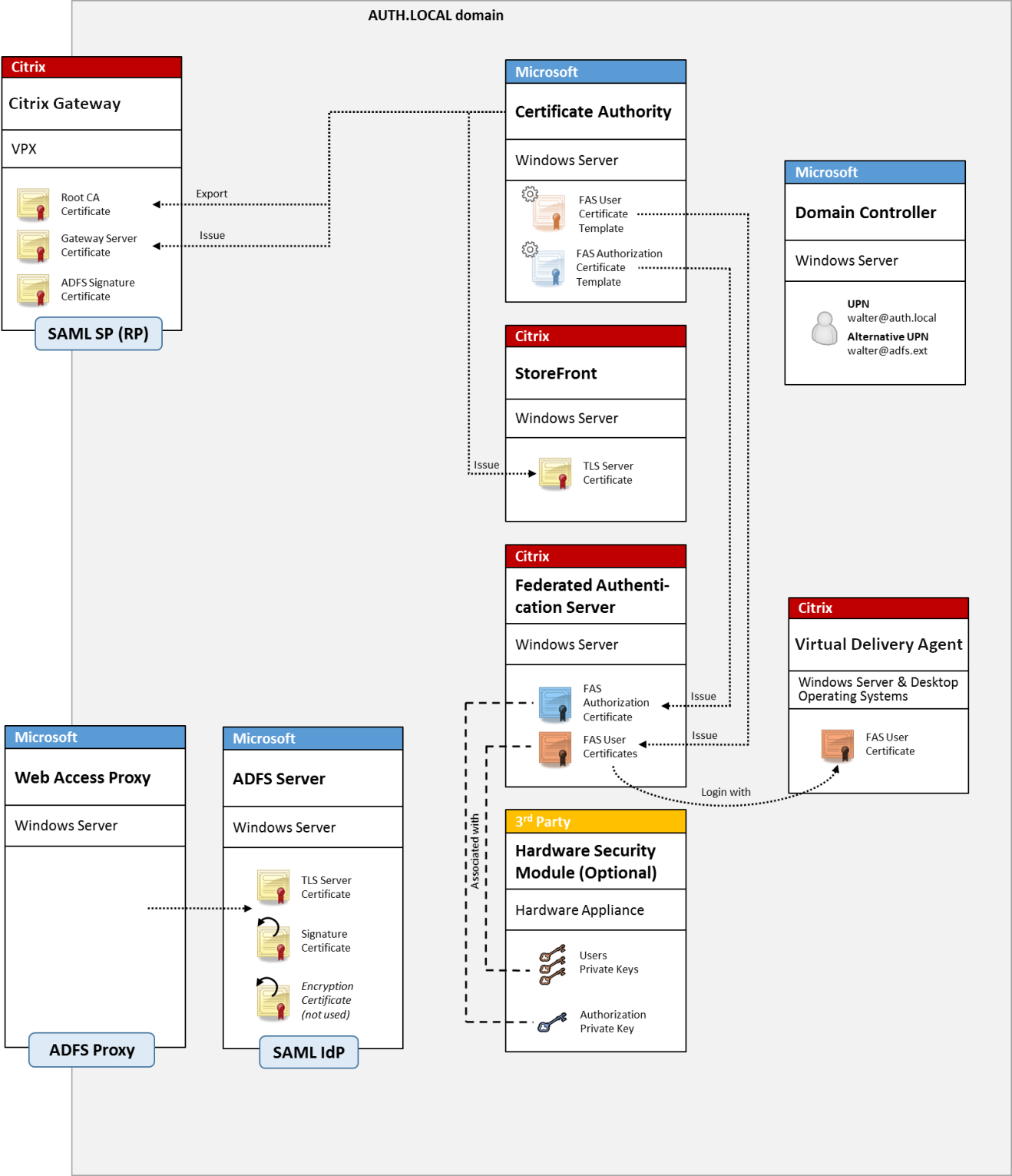

Ce document décrit comment intégrer un environnement Citrix avec Microsoft ADFS.

De nombreuses organisations utilisent ADFS pour gérer l’accès sécurisé aux sites Web qui requièrent un seul point d’authentification. Par exemple, une entreprise peut disposer de contenu et de téléchargements supplémentaires disponibles pour les employés ; ces emplacements doivent être protégés avec des informations d’identification d’ouverture de session Windows standard.

Le Service d’authentification fédérée (FAS) permet également d’intégrer Citrix Gateway et Citrix StoreFront avec le système d’ouverture de session ADFS, ce qui réduit toute confusion potentielle pour les employés.

Ce déploiement intègre Citrix Gateway en tant que partie de confiance pour Microsoft ADFS.

Remarque :

Il n’y a aucune différence si la ressource principale est un VDA Windows ou un Linux VDA.

Présentation SAML

SAML (Security Assertion Markup Language) est un système d’ouverture de session sur navigateur Web de « redirection vers une page d’ouverture de session ». La configuration comprend les éléments suivants :

URL de redirection [URL du service Single Sign-On]

Lorsque Citrix Gateway découvre qu’un utilisateur a besoin d’être authentifié, il indique au navigateur Web de l’utilisateur d’utiliser un HTTP POST vers une page Web d’ouverture de session SAML sur le serveur ADFS. C’est généralement une adresse https:// au format : https://adfs.mycompany.com/adfs/ls.

Cette page Web POST comprend d’autres informations, notamment « l’adresse de retour » à laquelle ADFS renverra l’utilisateur lorsque l’ouverture de session est terminée.

Identificateur [Nom de l’émetteur/EntityID]

EntityId est un identificateur unique que Citrix Gateway inclut dans ses données POST à ADFS. Il renseigne ADFS sur le service auquel l’utilisateur tente de se connecter et applique différentes stratégies d’authentification le cas échéant. S’il est émis, le fichier XML d’authentification SAML pourra uniquement être utilisé pour ouvrir une session sur le service identifié par EntityId.

En règle générale, EntityID est l’adresse URL de la page d’ouverture de session du serveur Citrix Gateway, mais une quelconque autre adresse peut être utilisée, à condition que Citrix Gateway et ADFS l’acceptent : https://ns.mycompany.com/application/logonpage.

Adresse de retour [URL de réponse]

Si l’authentification réussit, ADFS indique au navigateur Web de l’utilisateur de publier un fichier ADFS d’authentification SAML sur l’une des URL de réponse qui sont configurées pour EntityId. Il s’agit généralement d’une adresse https:// sur le serveur Citrix Gateway d’origine au format : https://ns.mycompany.com/cgi/samlauth.

S’il existe plusieurs URL de réponse configurées, Citrix Gateway peut en choisir une dans sa publication d’origine sur ADFS.

Certificat de signature [Certificat IDP]

ADFS signe de manière cryptographique les objets blob XML d’authentification SAML à l’aide de sa clé privée. Pour valider cette signature, Citrix Gateway doit être configuré pour vérifier ces signatures à l’aide de la clé publique incluse dans un fichier de certificat. Le fichier de certificat sera généralement un fichier texte obtenu à partir du serveur ADFS.

URL d’authentification unique [URL de déconnexion unique]

ADFS et Citrix Gateway prennent en charge un système de « déconnexion centrale ». Il s’agit d’une adresse URL que Citrix Gateway interroge parfois pour vérifier que l’objet blob XML d’authentification SAML représente toujours une session actuellement connectée.

Cette fonctionnalité est facultative et n’a pas besoin d’être configurée. C’est généralement une adresse https:// au format https://adfs.mycompany.com/adfs/logout. (Notez que cette dernière peut être la même que l’URL d’ouverture de session unique).

Configuration

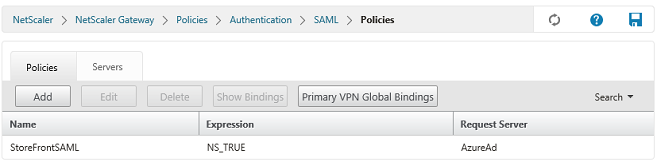

La section Déploiement Citrix Gateway explique comment configurer Citrix Gateway afin de gérer les options d’authentification LDAP standard. Une fois la configuration terminée, vous pouvez créer une nouvelle stratégie d’authentification sur Citrix Gateway qui autorise l’authentification SAML. Cela peut remplacer la stratégie LDAP par défaut utilisée par l’assistant Citrix Gateway.

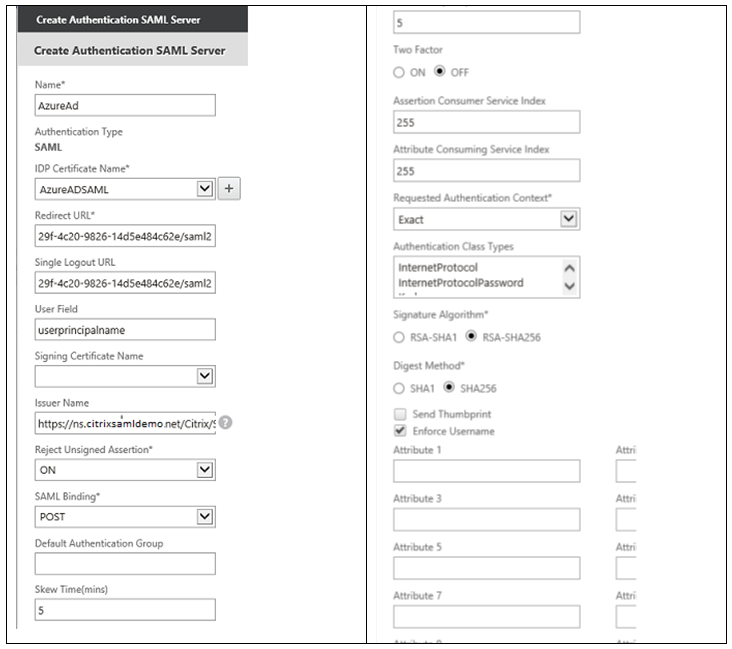

Renseigner la stratégie SAML

Configurez le nouveau serveur IdP SAML à l’aide des informations obtenues précédemment dans la console de gestion ADFS. Lorsque cette stratégie est appliquée, Citrix Gateway redirige l’utilisateur vers ADFS pour l’ouverture de session, et accepte un jeton d’authentification SAML signé par ADFS.

Informations connexes

- L’article Installer et configurer est le document de référence principal pour obtenir des informations sur l’installation et la configuration de FAS.

- Les déploiements FAS courants sont décrits dans l’article Vue d’ensemble des architectures.

- D’autres informations pratiques sont disponibles dans l’article Configuration avancée.