Authentification conditionnelle

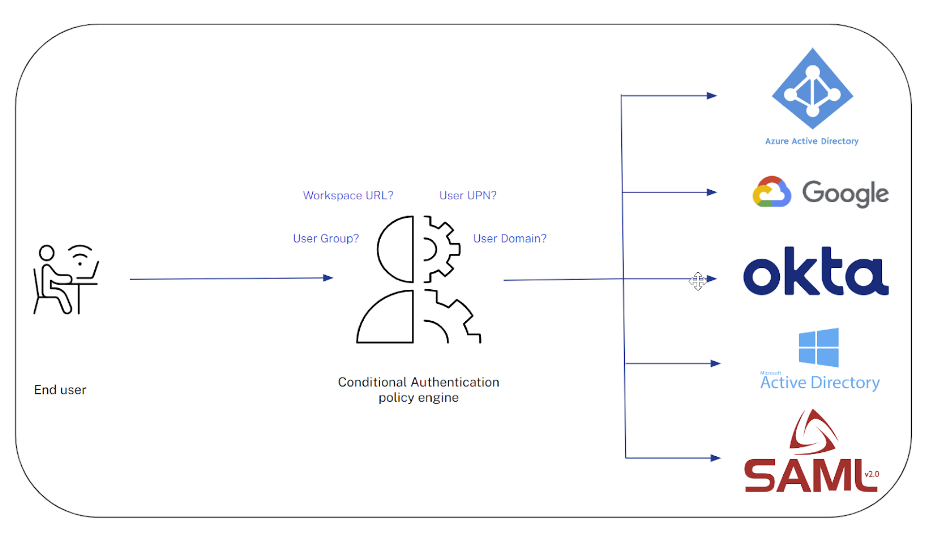

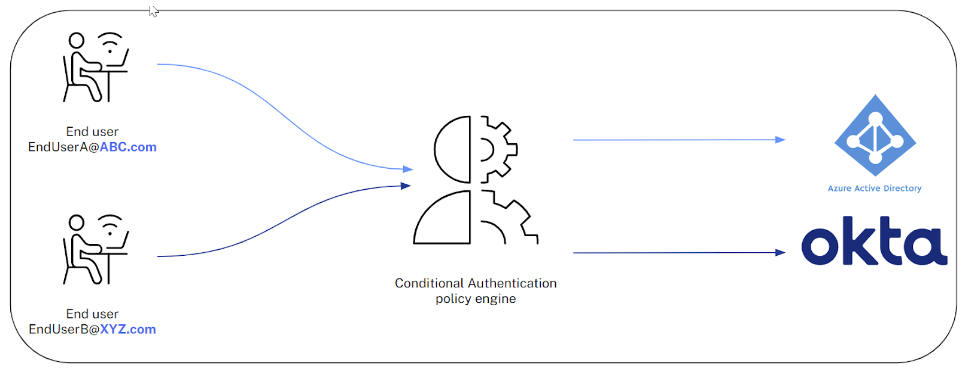

L’authentification conditionnelle est une nouvelle fonctionnalité de sécurité qui contribue à améliorer encore votre infrastructure Zero Trust. L’authentification conditionnelle permet aux administrateurs Citrix Cloud de rediriger les utilisateurs vers différents fournisseurs d’identité pendant le flux d’ouverture de session Workspace en fonction des conditions de stratégie que vous définissez. Ainsi, les différents utilisateurs bénéficieront de différents niveaux de vérification d’accès en fonction des facteurs de risque établis par l’administrateur.

Au moment de la rédaction de cet article, cinq conditions de commutation différentes sont prises en charge et dirigeront vos utilisateurs vers différentes instances de fournisseur d’identité en fonction des stratégies que vous définissez.

Cas d’utilisation courants

- En cas de fusions et acquisitions : lorsqu’une grande organisation mère contient plusieurs petites entreprises en cours de fusion.

- Accorder l’accès à l’espace de travail aux utilisateurs et sous-traitants tiers en les dirigeant vers un fournisseur d’identité, une application OIDC ou une application SAML dédié, ce qui est différent de ce que les employés à temps plein de votre organisation sont normalement autorisés à utiliser.

- Grandes organisations comptant plusieurs succursales ou départements nécessitant différents mécanismes d’authentification.

Logiciels requis

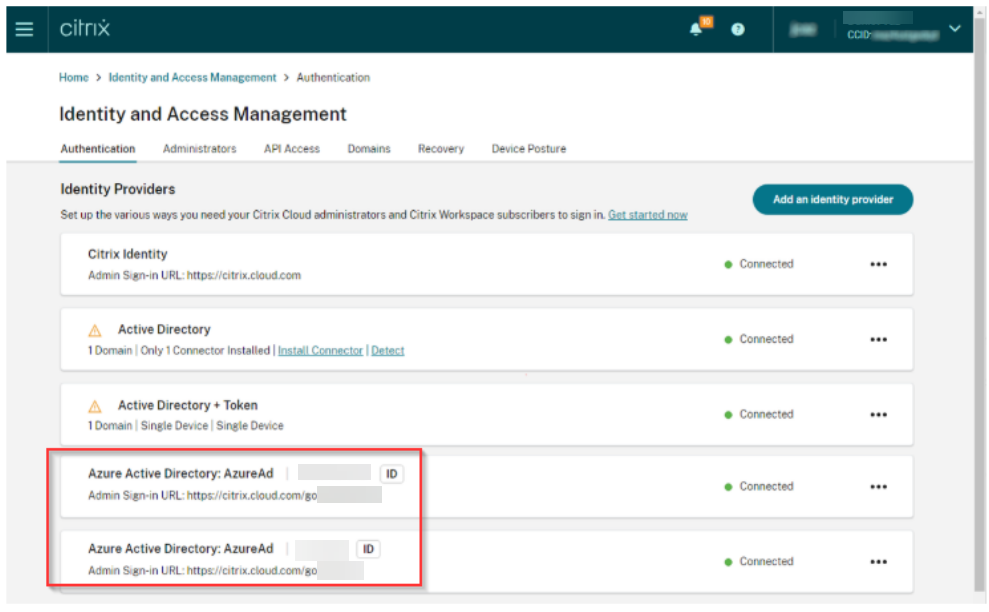

- Deux fournisseurs d’identité ou plus créés sur la page Citrix Cloud Gestion des identités et des accès

IdP multiple

Jusqu’à présent, une seule instance d’un type d’identité était autorisée. Citrix permet désormais d’ajouter plusieurs instances du même type de fournisseur d’identité (par exemple, plusieurs comptes Azure AD peuvent être ajoutés sous l’onglet Gestion des identités et des accès).

Important :

Bien que DaaS et SPA acceptent actuellement plusieurs IdP, pour certains services, cette fonctionnalité est toujours en cours de mise en œuvre et sera bientôt disponible.

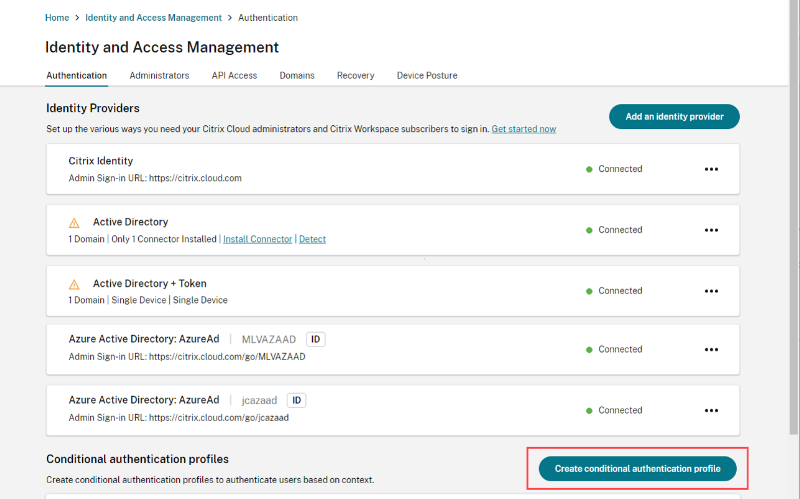

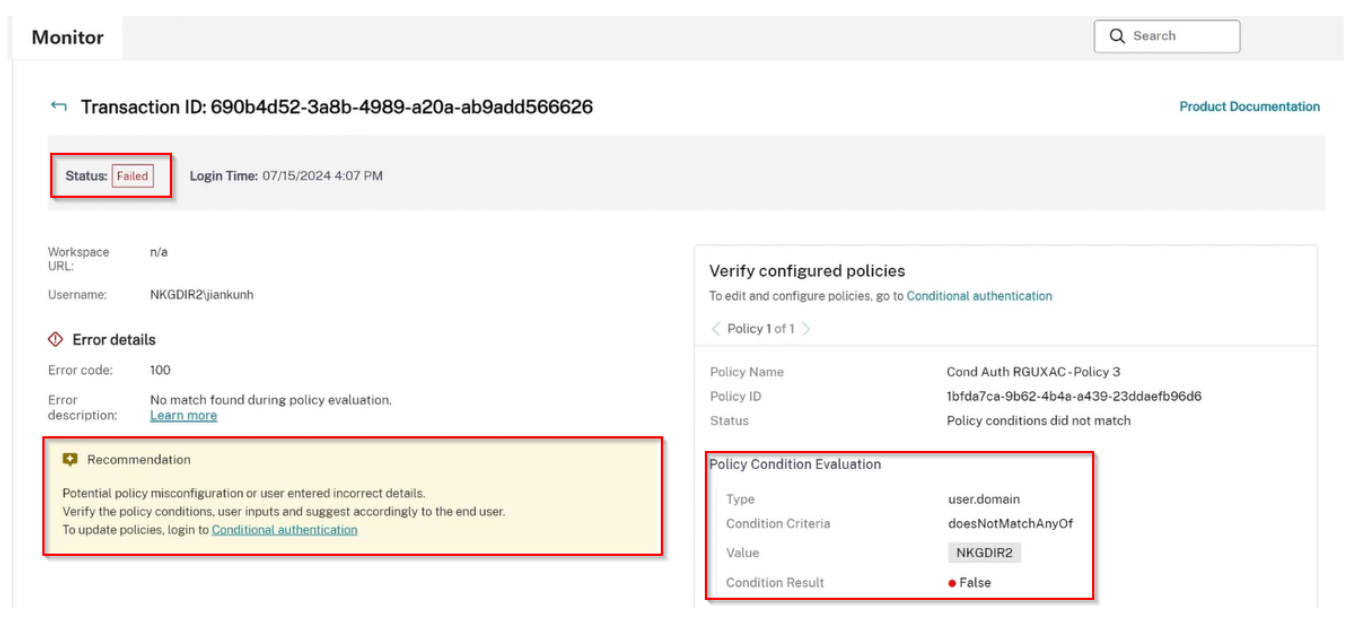

Configuration de l’authentification conditionnelle

-

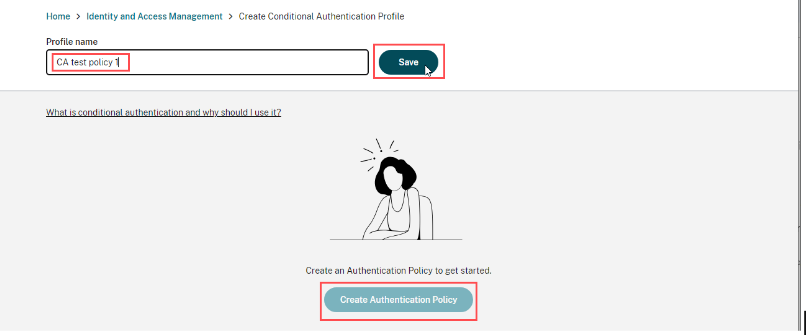

Cliquez sur Créer un profil d’authentification conditionnelle.

-

Saisissez un nom pour votre profil, puis cliquez sur Créer une stratégie d’authentification.

-

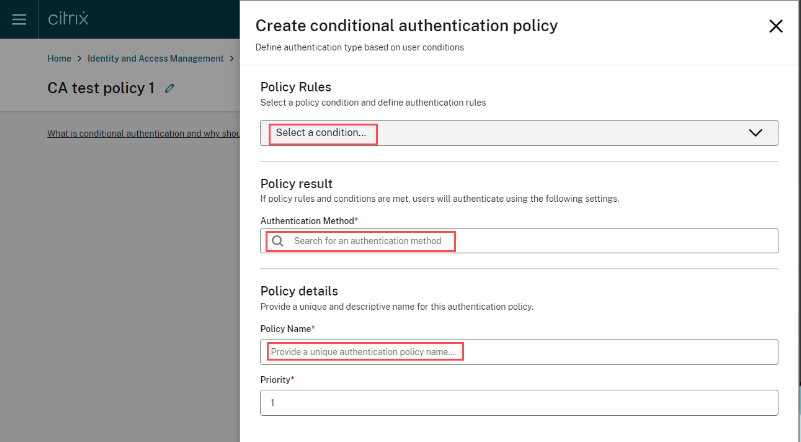

Sélectionnez les conditions à appliquer à la stratégie selon vos besoins, puis cliquez sur Enregistrer.

-

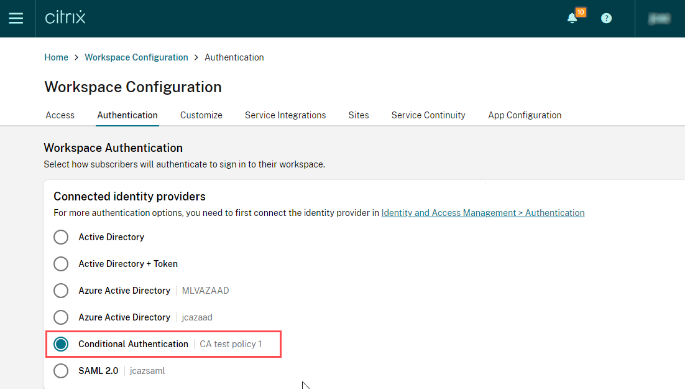

Accédez à Configuration de Workspace et cliquez sur Authentification pour sélectionner votre fournisseur d’identité ou votre profil d’authentification conditionnelle.

Concepts d’authentification conditionnelle

Profil d’authentification conditionnelle

Un profil d’authentification conditionnelle se compose de plusieurs stratégies d’authentification conditionnelle qui contrôlent la manière dont vos utilisateurs s’authentifient auprès de Workspace en fonction des conditions que vous définissez. Ce profil permet de hiérarchiser et de réorganiser les stratégies, ce qui vous permet d’indiquer l’ordre dans lequel elles doivent être évaluées.

Stratégie d’authentification conditionnelle

Une stratégie d’authentification conditionnelle est une stratégie comprenant une ou plusieurs conditions. Ces conditions, lorsqu’elles sont remplies à l’aide de la logique AND, guident le processus d’ouverture de session de l’utilisateur vers une instance de fournisseur d’identité cible spécifique, comme Okta OIDC, SAML ou IDP Gateway. Les stratégies individuelles peuvent être clonées, ce qui permet de les modifier et de les renommer selon les besoins.

Chaque stratégie comprend les données suivantes :

- Règles de stratégie qui constituent une ou plusieurs conditions devant être remplies afin de diriger l’utilisateur vers une instance de fournisseur d’identité particulière. Par exemple, l’URL 1 de Workspace est utilisée ET l’utilisateur est membre de AD Group1.

- Résultat de la stratégie qui est l’instance de fournisseur d’identité cible vers laquelle l’utilisateur est dirigé pendant le processus d’ouverture de session. Par exemple, l’URL 1 de Workspace est utilisée ET l’utilisateur est membre de l’instance AD Group1 → Instance AAD SAML IDP.

- Nom de la stratégie : nom convivial pour les administrateurs utilisé pour identifier et décrire la stratégie. Par exemple,

Workspace URL 1 AND Group1 - AAD SAML. - Priorité de stratégie qui détermine l’ordre dans lequel la stratégie est évaluée. Les priorités sont évaluées par ordre décroissant. Par exemple : la priorité 1 est supérieure à la priorité 2.

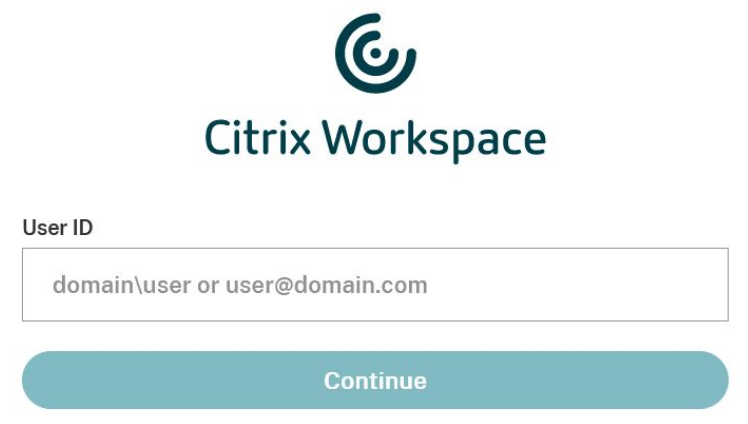

Page de pré-authentification d’authentification conditionnelle

En fonction de la configuration de Workspace et des conditions définies dans votre profil d’authentification conditionnelle, vos utilisateurs Workspace peuvent voir apparaître une page de pré-authentification lors du processus d’ouverture de session. Cette page est essentielle pour capturer le format du nom d’utilisateur de l’utilisateur Workspace, qui est lui-même essentiel pour prendre des décisions basées sur des stratégies d’authentification conditionnelle. Cela garantit que le flux d’ouverture de session de l’utilisateur est dirigé vers l’instance de fournisseur d’identité appropriée.

Remplissage automatique d’ouverture de session

Lorsqu’une page de pré-authentification est nécessaire, nous avons ajouté une fonctionnalité de remplissage automatique d’ouverture de session qui remplit automatiquement le champ du nom d’utilisateur sur la page d’ouverture de session avec les données saisies par l’utilisateur depuis la page de pré-authentification. Cela évite aux utilisateurs d’avoir à saisir deux fois leur nom d’utilisateur.

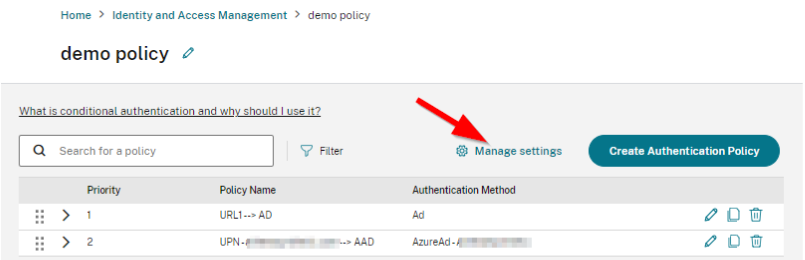

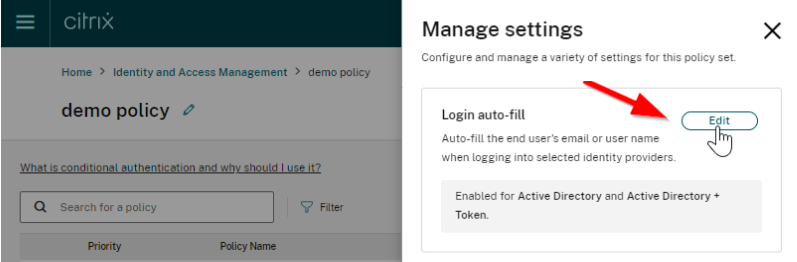

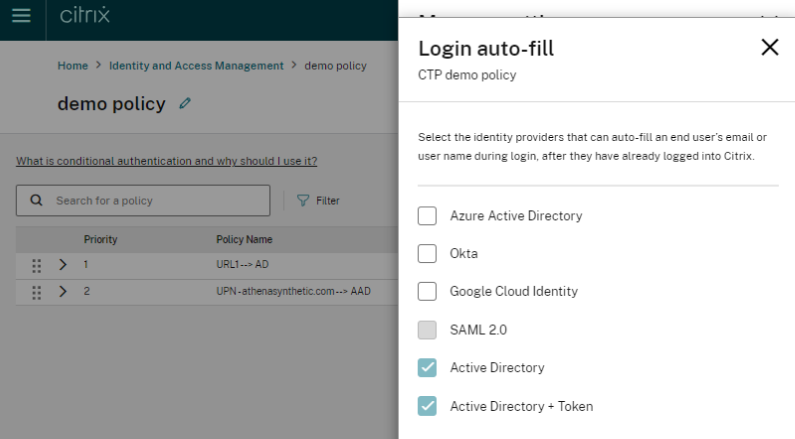

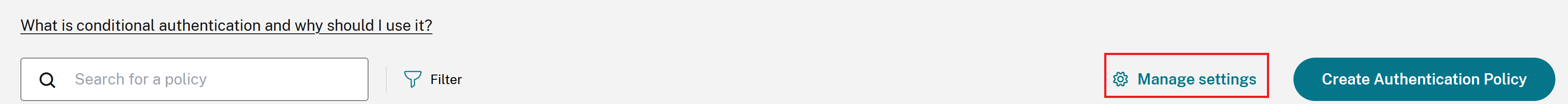

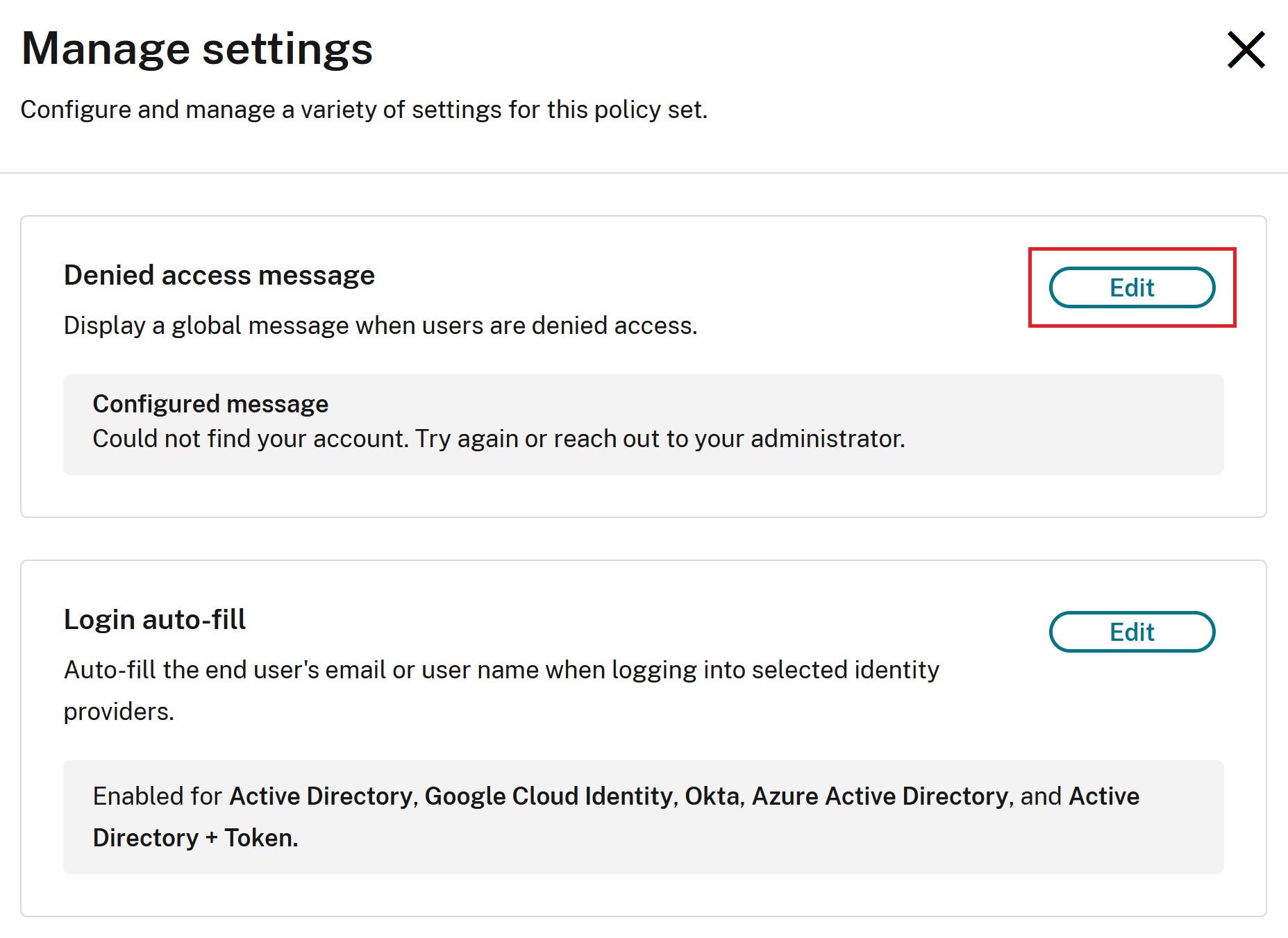

La fonctionnalité de remplissage automatique d’ouverture de session est gérée et configurée par l’administrateur dans les paramètres Profil d’authentification conditionnelle, comme illustré ci-dessous :

-

Cliquez sur Gérer les paramètres sur la page Profil d’authentification conditionnelle.

-

Cliquez sur Modifier

-

Sélectionnez les fournisseurs d’identité pour lesquels vous souhaitez activer le remplissage automatique d’ouverture de session.

Important :

Le remplissage automatique de connexion n’est disponible que pour les fournisseurs d’identité qui le prennent en charge et sera activé et appliqué par défaut pour AD et AD+TOTP (voir capture d’écran ci-dessus pour les paramètres par défaut).

Certains fournisseurs d’identité s’attendent à un format d’ouverture de session spécifique ou peuvent prendre en charge plusieurs types de format de nom d’utilisateur. Par exemple, Google Cloud Identity demande aux utilisateurs de se connecter avec leur adresse e-mail (

user.name@domain.com), qui peut parfois être différente de leur UPN (username@domain.com). Si l’utilisateur de Workspace saisit un nom d’ouverture de session de niveau inférieur (domaine\nom d’utilisateur) sur la page de pré-authentification, il sera prérempli dans le champ du nom d’utilisateur de la page d’ouverture de la session de fournisseur d’identité, et cela provoquera une erreur lorsque l’utilisateur tentera de se connecter. Les administrateurs doivent prendre en compte la condition de stratégie de changement de fournisseur d’identité la plus appropriée et les formats de nom d’utilisateur qu’un fournisseur d’identité spécifique s’attend à recevoir lors du processus d’ouverture de session avant de configurer la fonctionnalité de remplissage automatique d’ouverture de session.

Types de conditions de stratégie

Remarque :

Si un profil d’authentification conditionnelle contient uniquement des stratégies de type de condition URL Workspace ou de type condition Nom de l’emplacement réseau, aucune page de préauthentification ne sera affichée et les utilisateurs seront redirigés directement vers le fournisseur d’identité. Si le profil contient d’autres types de conditions de stratégie, la page de préauthentification sera affichée pour l’utilisateur. Cela est vrai même si la stratégie correspondante est de type URL Workspace ou Nom de l’emplacement réseau.

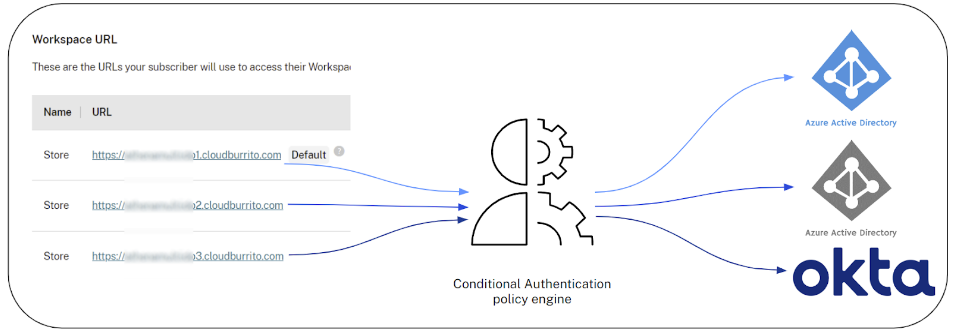

URL Workspace

Dans Configuration de l’espace de travail > Accès, chaque URL d’espace de travail peut être liée à une instance de fournisseur d’identité distincte. En outre, plusieurs URL de Workspace peuvent être associées à la même stratégie, redirigeant ainsi vos utilisateurs vers la même instance de fournisseur d’identité.

Membre du groupe d’utilisateurs AD

L’appartenance à un groupe d’utilisateurs AD vous permet de désigner une instance de fournisseur d’identité pour un groupe spécifique d’utilisateurs Active Directory en fonction de leur appartenance à ce groupe.

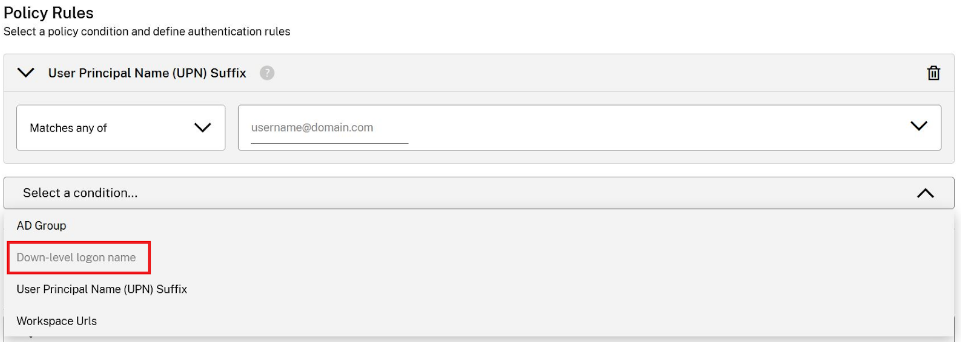

Le suffixe UPN ou le nom d’ouverture de session de niveau inférieur du domaine sont deux conditions de stratégie qui s’excluent mutuellement. Elles déterminent le format de nom d’utilisateur requis que vos utilisateurs doivent saisir sur la page de pré-authentification. Vous ne pouvez pas utiliser ces deux conditions dans le cadre de la même stratégie.

Suffixe UPN

Configurez une instance IdP pour un ou plusieurs suffixes UPN, tels que username1@domain.com ou username2@domain.net.

Nom de connexion de niveau inférieur au domaine

Attribuez une instance IdP à un ou plusieurs noms de domaine, tels que DOMAIN1\username1 ou DOMAIN1.COM\ username1.

Lorsque l’une des conditions s’excluant mutuellement est sélectionnée, l’option du menu déroulant correspondant à l’autre condition est désactivée pour empêcher son ajout à la même stratégie.

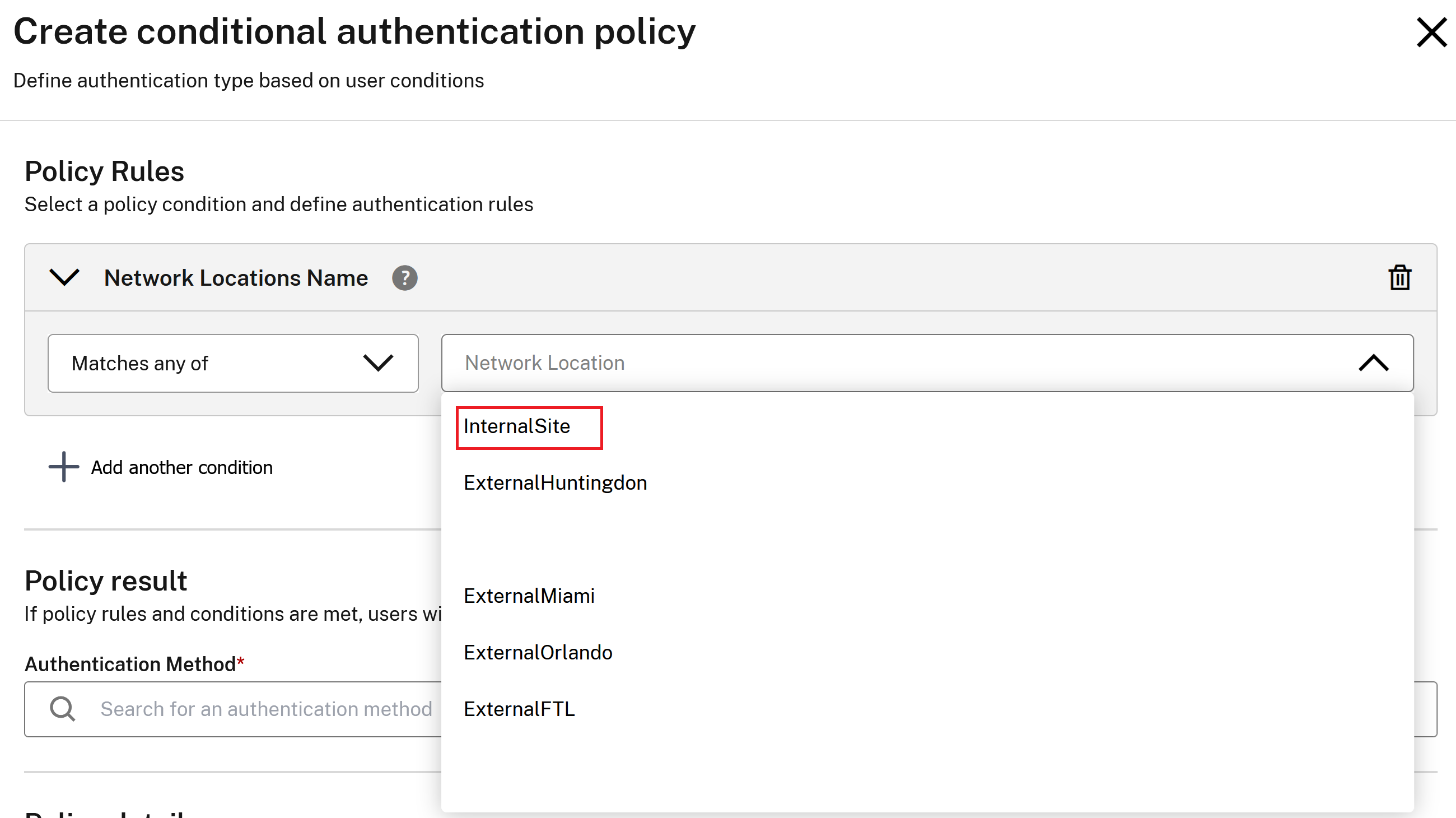

Nom de l’emplacement réseau

Attribuez une instance de fournisseur d’identité en fonction de l’adresse IP de sortie publique du client et du nom de l’emplacement réseau.

-

Créez les emplacements réseau appropriés.

-

Dans votre profil d’authentification conditionnelle, les noms d’emplacement seront préremplis. Sélectionnez le nom de l’emplacement souhaité et attribuez un fournisseur d’identité cible.

IMPORTANT :

Toute adresse IP de sortie client non explicitement définie dans un site d’emplacement réseau et non référencée par une stratégie Nom de l’emplacement réseau est classée comme “undefined”.

Cas d’utilisation/configuration NLS courants :

-

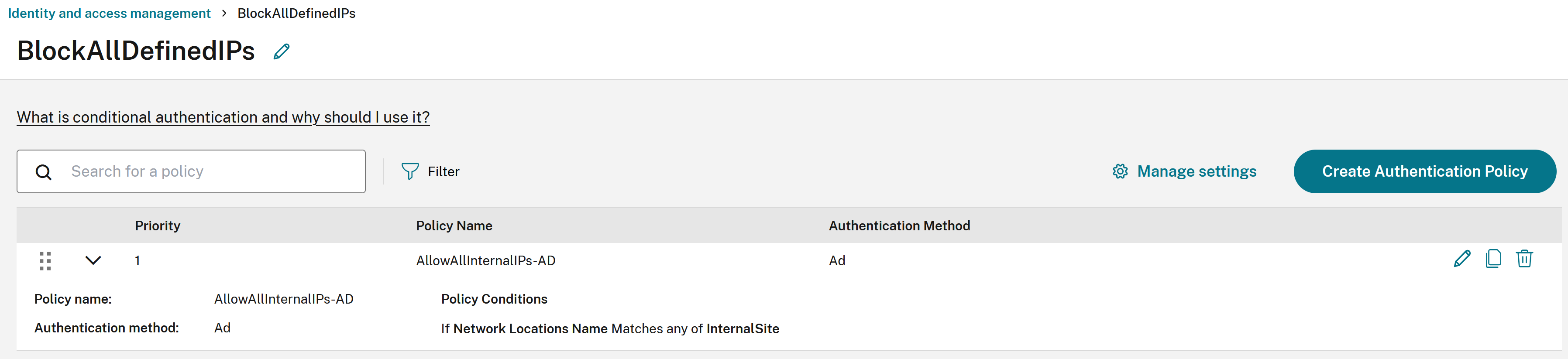

Scénario NLS 1 : empêcher les adresses IP externes (undefined) de s’authentifier et d’accéder à l’espace de travail.

Stratégie 1 : seuls les clients internes avec des adresses IP de sortie définies dans le site NLS AllInternalIPs peuvent se connecter à Workspace à l’aide d’AD.

-

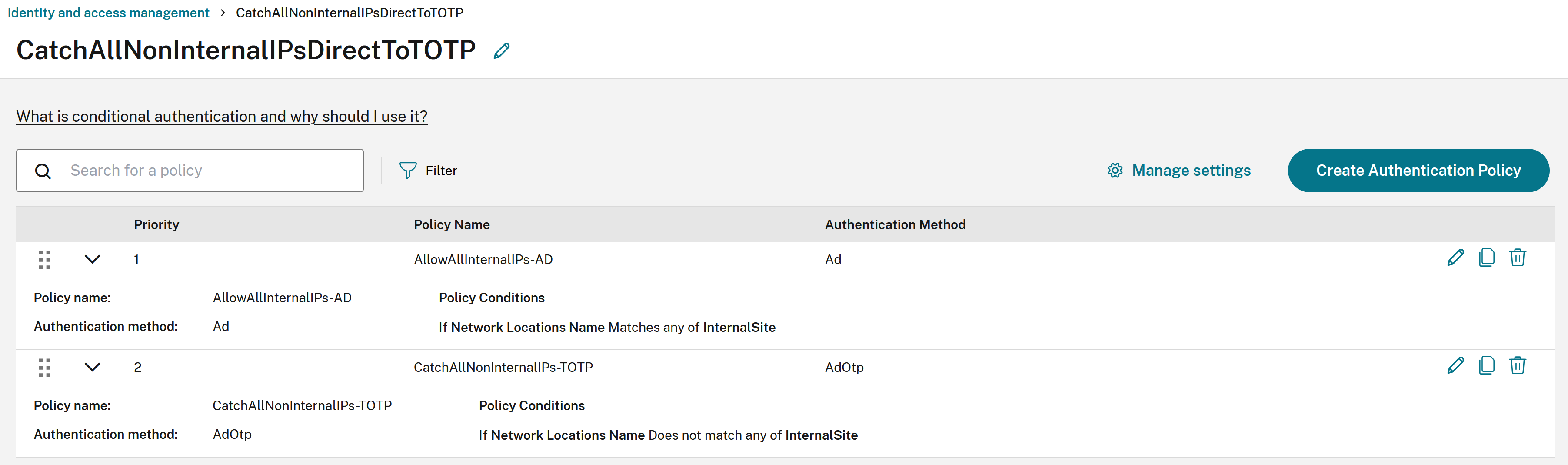

Scénario NLS 2 : dirigez toutes les adresses IP de sortie “undefined” vers “catch all Idp instance” avec des facteurs d’authentification supplémentaires et/ou une sécurité renforcée. Définissez une stratégie “catch all undefined egress IP” en utilisant “Ne correspond à aucun de” et une liste de tous vos sites NLS internes.

Stratégie 1 : seuls les clients internes avec des adresses IP de sortie définies dans le site NLS AllInternalIPs peuvent se connecter à Workspace à l’aide d’AD.

Stratégie 2 : toutes les adresses IP de sortie externes non définies dans le site NLS AllInternalIPs doivent se connecter à Workspace à l’aide de TOTP.

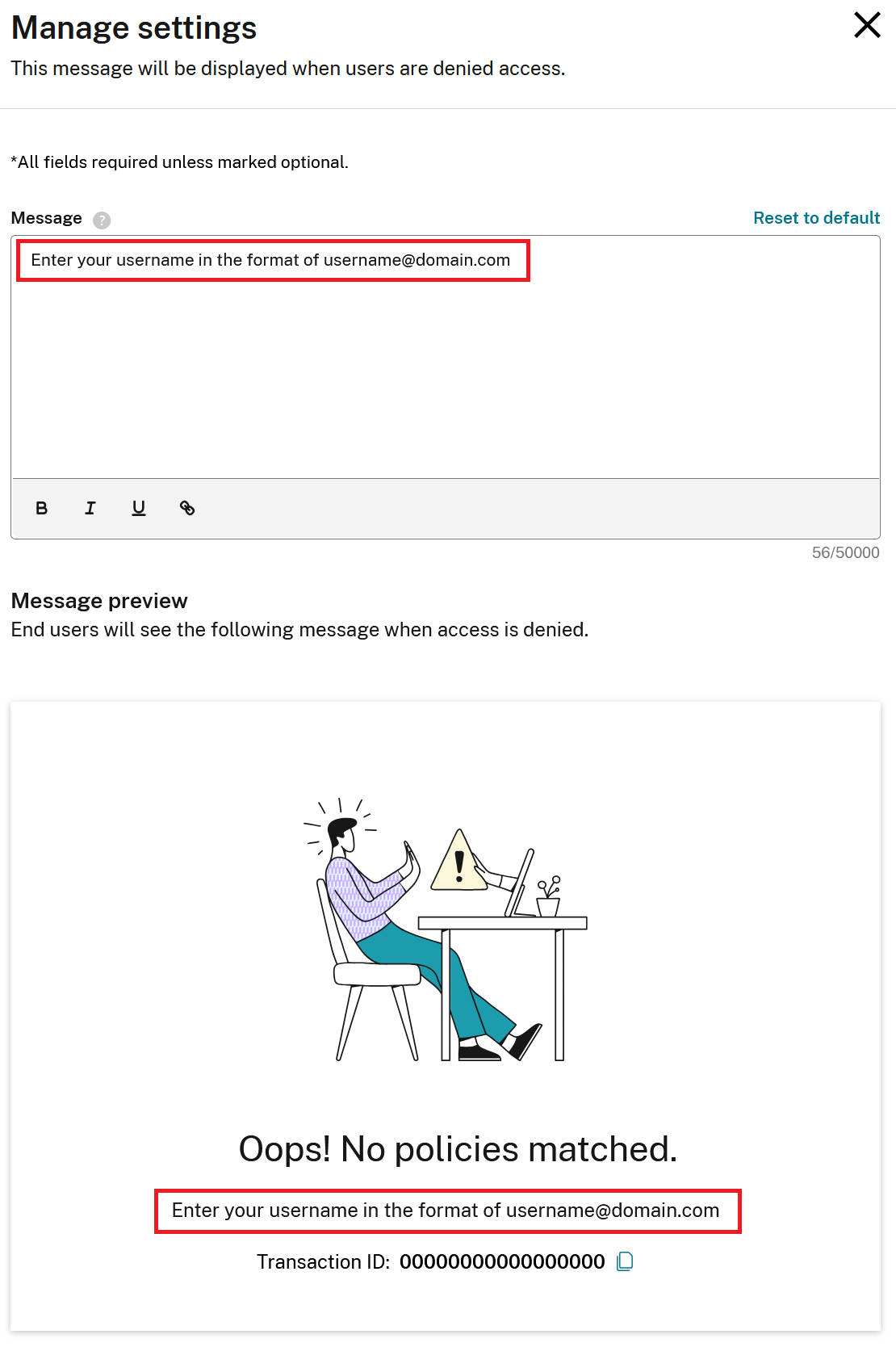

Définition d’un message d’erreur personnalisé pour un profil d’authentification conditionnelle

Il est possible de configurer des messages d’erreur conviviaux qui s’affichent pour l’utilisateur de Workspace lorsqu’aucune de vos conditions de stratégie ne correspond à ce que l’utilisateur a saisi.

-

Dans votre profil d’authentification conditionnelle, sélectionnez Gérer les paramètres.

-

Modifiez le message d’erreur par défaut à afficher pour vos utilisateurs.

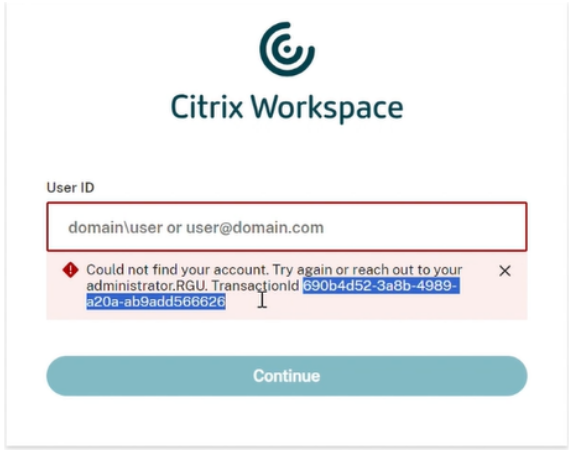

Résolution des problèmes liés à l’intégration de Citrix Monitor

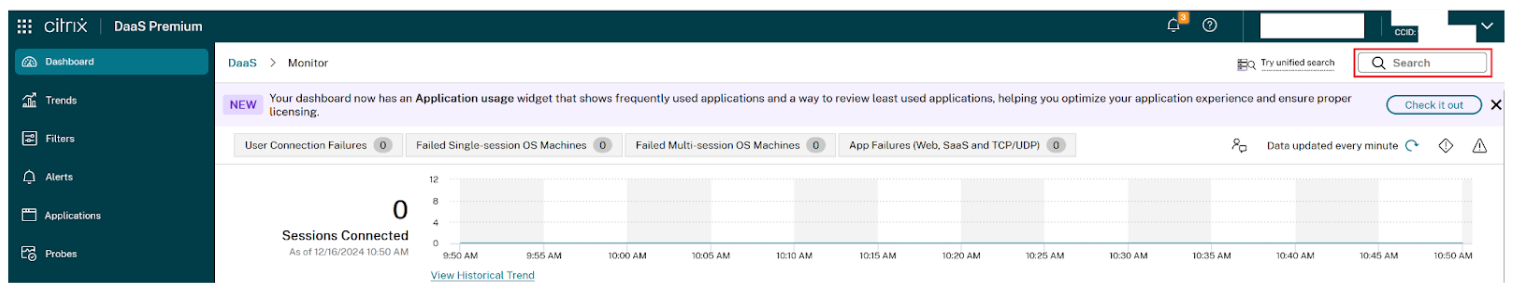

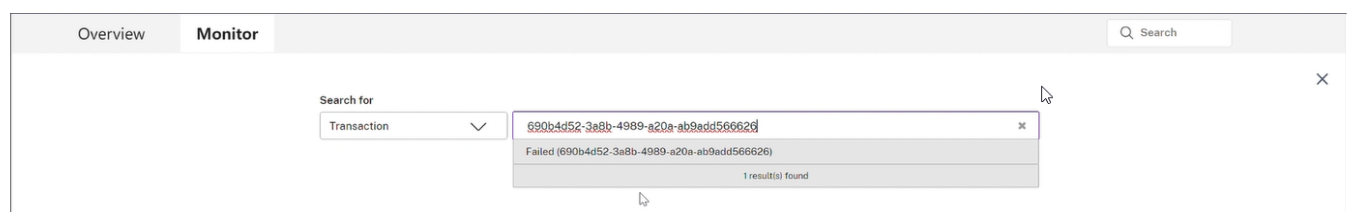

En cas d’échec de la tentative de connexion d’un utilisateur en raison de l’absence d’une stratégie correspondante, une page d’erreur s’affiche avec un identifiant de transaction. L’utilisateur peut ensuite fournir cet ID de transaction à l’administrateur Citrix Cloud pour obtenir une assistance supplémentaire.

L’administrateur Citrix Cloud peut coller l’ID de transaction fourni par l’utilisateur de Workspace dans Citrix Monitor pour accéder aux détails de la stratégie, au nom d’utilisateur saisi et aux stratégies d’authentification conditionnelle associées. Ces informations permettent à l’administrateur de procéder au dépannage et de résoudre plus efficacement les problèmes d’authentification conditionnelle.

-

Sélectionnez Monitor, puis cliquez sur la zone de recherche dans le coin supérieur droit.

-

Sélectionnez l’ID de transaction dans la liste déroulante. Seules les transactions des 3 derniers jours sont disponibles.

-

Consultez la transaction en échec de l’utilisateur, ainsi que les détails des stratégies d’authentification conditionnelle qui ont été évaluées. Vous pouvez cliquer sur le bouton avec des chevrons pour parcourir toutes les stratégies évaluées, telles que <Policy 1 of 3> pour l’utilisateur.

Comparaison entre l’authentification conditionnelle cloud native et l’authentification adaptative basée sur NetScaler

La fonctionnalité d’authentification conditionnelle cloud native est conçue pour couvrir la plupart des cas d’utilisation de l’authentification conditionnelle. Toutefois, pour des fonctionnalités d’authentification plus avancées, l’authentification adaptative basée sur NetScaler est disponible.

Pour utiliser l’authentification adaptative basée sur NetScaler, soumettez une demande via la section > Profils d’authentification conditionnelle de la page Citrix Cloud Gestion des identités et des accès.

Problèmes connus et limitations

- Actuellement, les domaines personnalisés ne sont pas acceptés avec l’authentification conditionnelle. Il s’agit d’un élément de la feuille de route des futures mises à jour.

- L’attribution d’une priorité négative à une stratégie ne se comporte pas comme prévu. Ce problème sera traité dans les prochaines mises à jour.

- Actuellement, les conditions de groupe ne sont acceptées que pour Active Directory. Les conditions de groupe Entra Id natives seront ajoutées ultérieurement.

Dans cet article

- Cas d’utilisation courants

- Logiciels requis

- IdP multiple

- Configuration de l’authentification conditionnelle

- Concepts d’authentification conditionnelle

- Page de pré-authentification d’authentification conditionnelle

- Remplissage automatique d’ouverture de session

- Types de conditions de stratégie

- Définition d’un message d’erreur personnalisé pour un profil d’authentification conditionnelle

- Résolution des problèmes liés à l’intégration de Citrix Monitor

- Comparaison entre l’authentification conditionnelle cloud native et l’authentification adaptative basée sur NetScaler

- Problèmes connus et limitations