Intégration Splunk

Intégrez Citrix Analytics for Security à Splunk pour exporter et corréler les données des utilisateurs de votre environnement informatique Citrix vers Splunk et obtenir des informations plus approfondies sur la posture de sécurité de votre organisation.

Pour plus d’informations sur les avantages de l’intégration et le type de données traitées envoyées à votre SIEM, consultez Intégration de la gestion des informations et des événements de sécurité (SIEM).

Pour développer une compréhension complète de la méthodologie de déploiement Splunk et adopter les stratégies pour une planification efficace, consultez la documentation Architecture Splunk avec les applications Citrix® Analytics hébergées sur Splunk.

Intégrer Citrix Analytics for Security™ à Splunk

Suivez les instructions mentionnées pour intégrer Citrix Analytics for Security à Splunk :

-

Exportation des données. Citrix Analytics for Security crée un canal Kafka et exporte les informations sur les risques et les événements de la source de données. Splunk récupère ces informations sur les risques à partir du canal.

-

Obtenez la configuration sur Citrix Analytics. Créez un mot de passe pour votre compte prédéfini pour l’authentification. Citrix Analytics for Security prépare un fichier de configuration dont vous avez besoin pour configurer l’add-on Citrix Analytics pour Splunk.

-

Télécharger et installer l’add-on Citrix Analytics pour Splunk. Téléchargez l’add-on Citrix Analytics pour Splunk à l’aide de Splunkbase ou de Splunk Cloud pour terminer le processus d’installation.

-

Configurer l’add-on Citrix Analytics pour Splunk. Configurez une entrée de données à l’aide des détails de configuration fournis par Citrix Analytics for Security et configurez l’add-on Citrix Analytics pour Splunk.

Une fois le fichier de configuration Citrix Analytics préparé, consultez :

- Fonctionnalité de réinitialisation du mot de passe

- Activer ou désactiver la transmission des données

Une fois l’add-on Citrix Analytics pour Splunk configuré, consultez :

- Comment consommer des événements dans votre environnement Splunk

- Comment configurer l’application Citrix Analytics pour Splunk

Exportation des données

-

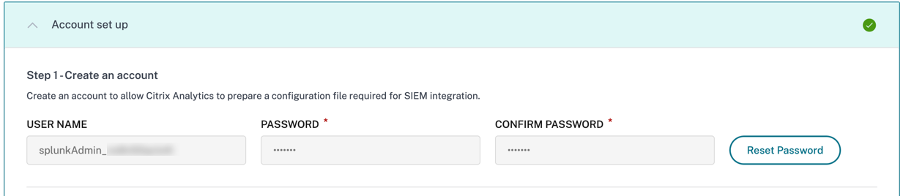

Accédez à Paramètres > Exportations de données.

-

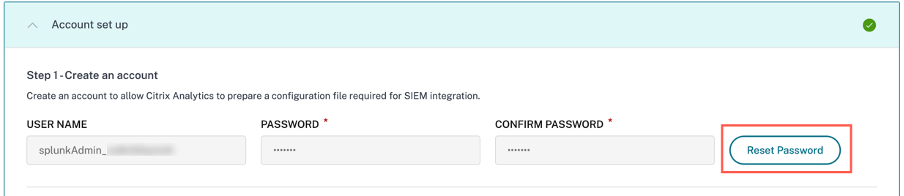

Dans la section Configuration du compte, créez un compte en spécifiant le nom d’utilisateur et un mot de passe. Ce compte est utilisé pour préparer un fichier de configuration, qui est requis pour l’intégration.

-

Assurez-vous que le mot de passe respecte les conditions suivantes :

-

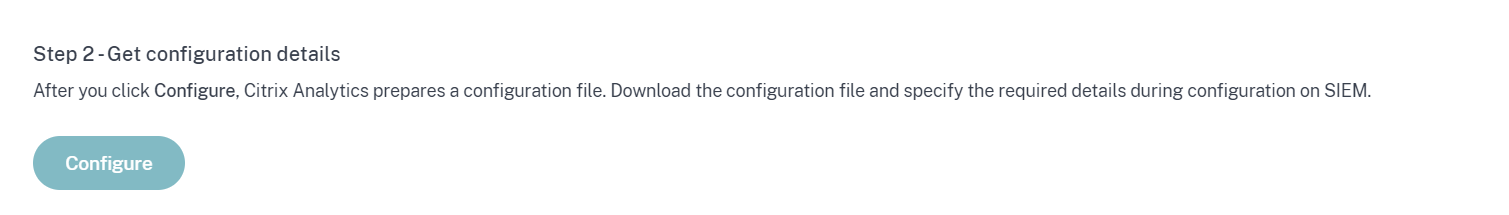

Sélectionnez Configurer.

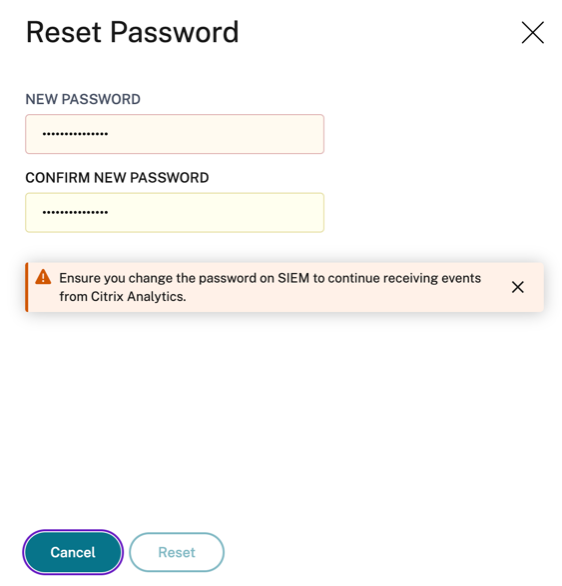

Citrix Analytics for Security prépare les détails de configuration requis pour l’intégration Splunk.

-

Sélectionnez Splunk.

-

Copiez les détails de configuration, qui incluent le nom d’utilisateur, les hôtes, le nom de la rubrique Kafka et le nom du groupe.

Vous aurez besoin de ces détails pour configurer l’add-on Citrix Analytics pour Splunk lors des étapes suivantes.

IMPORTANT

Ces détails sont sensibles et vous devez les stocker dans un emplacement sécurisé.

Pour générer des données candidates pour l’intégration Splunk, activez le traitement des données pour au moins une source de données ou utilisez la fonctionnalité de génération d’événements de test. Cela aide Citrix Analytics for Security à démarrer le processus d’intégration Splunk.

Fonctionnalité de réinitialisation du mot de passe

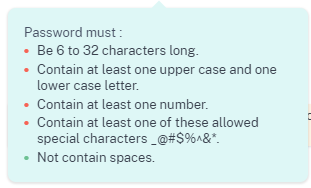

Si vous souhaitez réinitialiser votre mot de passe de configuration sur Citrix Analytics for Security, procédez comme suit :

-

Sur la page Configuration du compte, cliquez sur Réinitialiser le mot de passe.

-

Dans la fenêtre Réinitialiser le mot de passe, spécifiez le mot de passe mis à jour dans les champs NOUVEAU MOT DE PASSE et CONFIRMER LE NOUVEAU MOT DE PASSE. Suivez les règles de mot de passe affichées.

-

Cliquez sur Réinitialiser. La préparation du fichier de configuration est lancée.

Remarque

Après avoir réinitialisé le mot de passe de configuration, assurez-vous de mettre à jour le nouveau mot de passe lorsque vous configurez l’entrée de données sur la page Ajouter des données de votre environnement Splunk. Cela aide Citrix Analytics for Security à continuer de transmettre des données à Splunk.

Activer ou désactiver la transmission des données

La transmission des données pour l’exportation de données Splunk depuis Citrix Analytics est activée par défaut.

Pour arrêter la transmission de données depuis Citrix Analytics for Security :

-

Accédez à Paramètres > Exportations de données.

-

Désactivez le bouton bascule pour désactiver la transmission des données.

Pour réactiver la transmission des données, activez le bouton bascule.

Add-on Citrix Analytics pour Splunk

Vous pouvez choisir d’installer l’application add-on sur l’une des plateformes suivantes :

Add-on Citrix Analytics pour Splunk (sur site/Enterprise)

Versions prises en charge

Citrix Analytics for Security prend en charge l’intégration Splunk sur les systèmes d’exploitation suivants :

- CentOS Linux 7 et versions ultérieures

- Debian GNU/Linux 10.0 et versions ultérieures

- Red Hat Enterprise Linux Server 7.0 et versions ultérieures

- Ubuntu 18.04 LTS et versions ultérieures

Remarque

Citrix recommande d’utiliser la dernière version des systèmes d’exploitation précédents ou les versions qui sont toujours prises en charge par les fournisseurs respectifs.

Pour les systèmes d’exploitation Linux kernel (64 bits), utilisez une version du noyau qui est prise en charge par Splunk. Pour plus d’informations, consultez la documentation Splunk.

Vous pouvez configurer notre intégration Splunk sur la version Splunk suivante : Splunk 8.1 (64 bits) et versions ultérieures.

Conditions préalables

-

L’add-on Citrix Analytics pour Splunk se connecte aux points de terminaison suivants sur Citrix Analytics for Security. Assurez-vous que les points de terminaison sont dans la liste d’autorisation de votre réseau.

Point de terminaison Région des États-Unis Région de l’Union européenne Région Asie-Pacifique Sud Brokers Kafka casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094

Remarque

Essayez d’utiliser les noms de points de terminaison et non les adresses IP. Les adresses IP publiques des points de terminaison peuvent changer.

Télécharger et installer l’add-on Citrix Analytics pour Splunk

Vous pouvez choisir d’installer l’add-on en utilisant Installer l’application à partir d’un fichier ou depuis l’environnement Splunk.

Installer l’application à partir d’un fichier

-

Accédez à Splunkbase.

-

Téléchargez le fichier de l’add-on Citrix Analytics pour Splunk.

-

Sur la page d’accueil de Splunk Web, cliquez sur l’icône d’engrenage à côté de Applications.

-

Cliquez sur Installer l’application à partir d’un fichier.

-

Localisez le fichier téléchargé et cliquez sur Charger.

Remarques

-

Si vous avez une version plus ancienne de l’add-on, sélectionnez Mettre à niveau l’application pour l’écraser.

-

Si vous mettez à niveau l’add-on Citrix Analytics pour Splunk à partir d’une version antérieure à 2.0.0, vous devez supprimer les fichiers et dossiers suivants situés dans le dossier /bin du dossier d’installation de l’add-on et redémarrer votre environnement Splunk Forwarder ou Splunk Standalone :

cd $SPLUNK_HOME$/etc/apps/TA_CTXS_AS/binrm -rf splunklibrm -rf macrm -rf linux_x64rm CARoot.pemrm certificate.pem

-

-

Vérifiez que l’application apparaît dans la liste Applications.

Installer l’application depuis Splunk

-

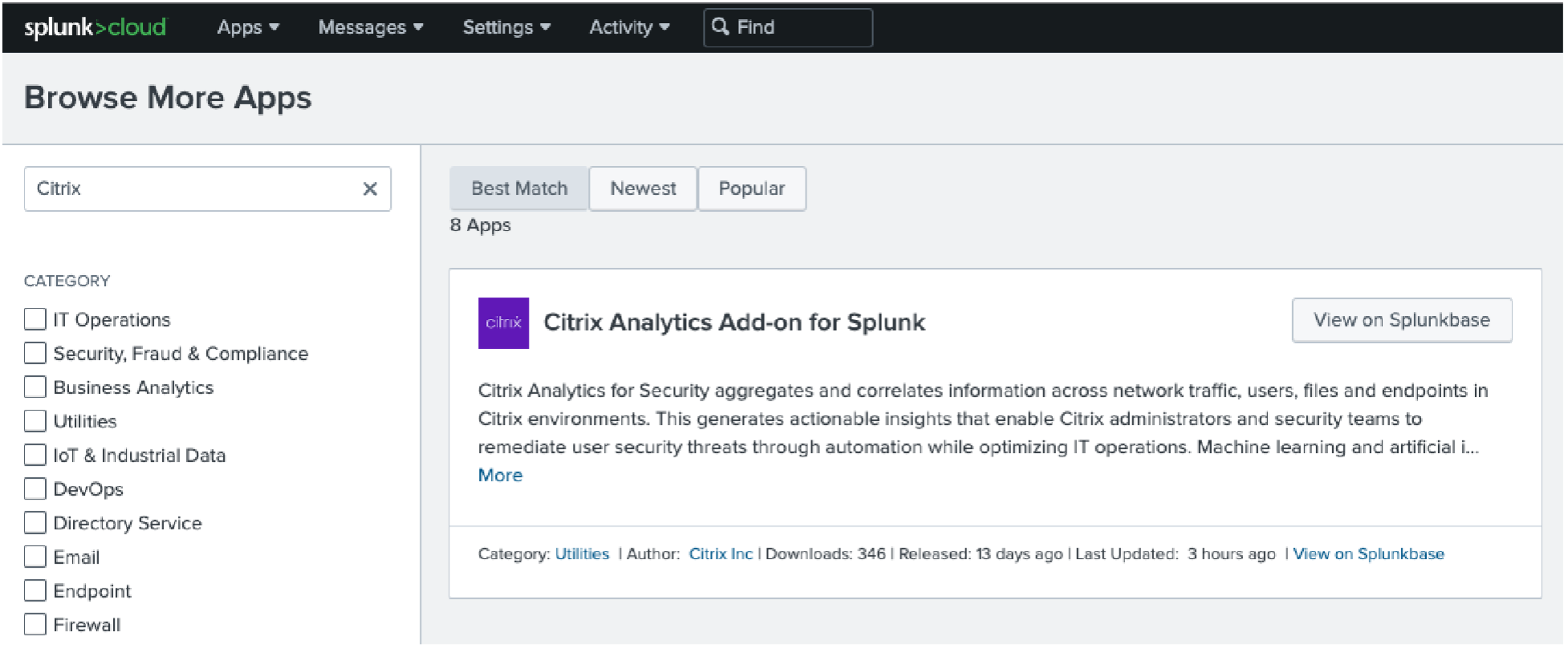

Depuis la page d’accueil de Splunk Web, cliquez sur +Rechercher plus d’applications.

-

Sur la page Parcourir plus d’applications, recherchez Add-on Citrix Analytics pour Splunk.

-

Cliquez sur Installer à côté de l’application.

-

Vérifiez que l’application apparaît dans la liste Applications.

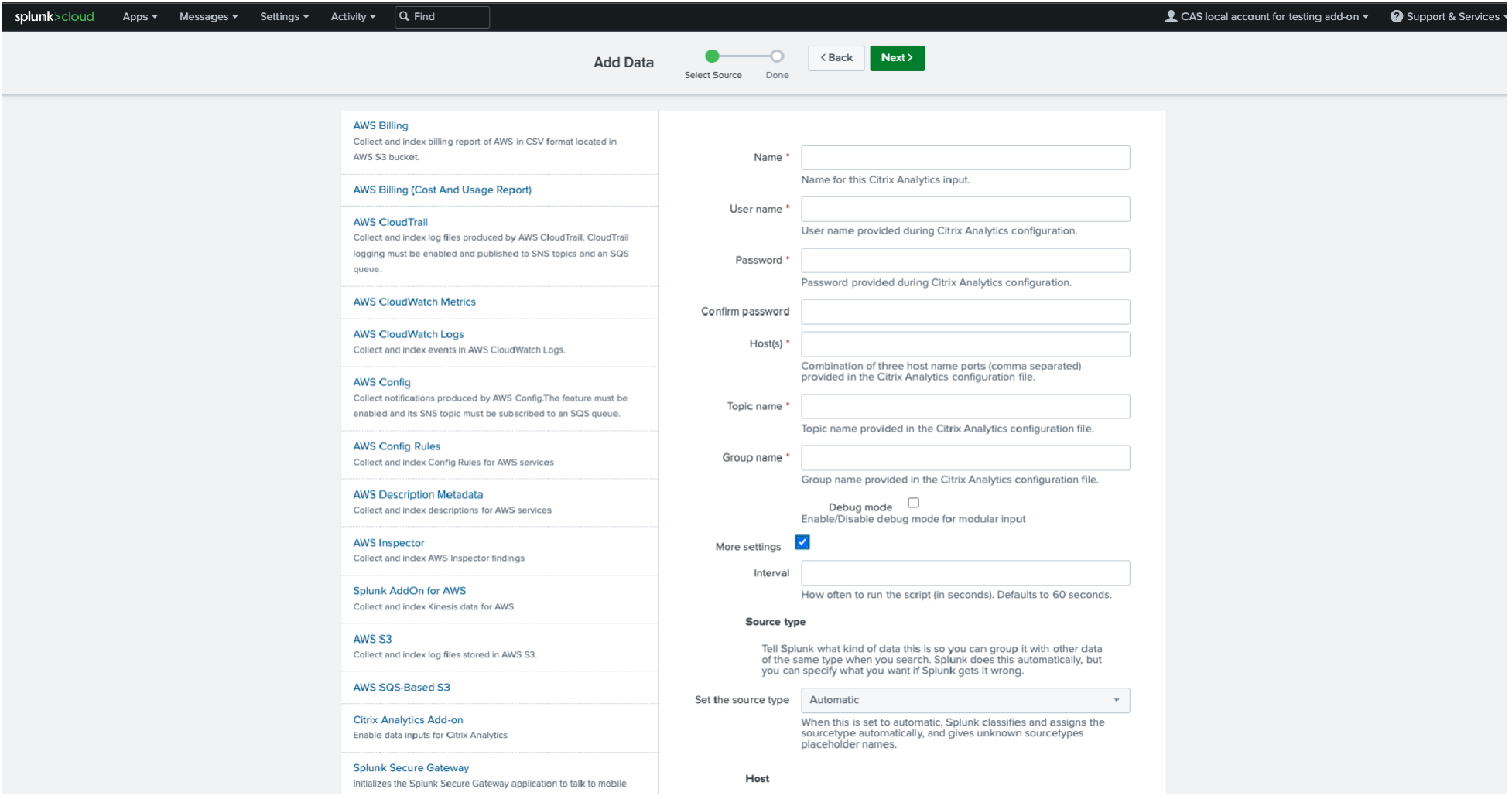

Configurer l’add-on Citrix Analytics pour Splunk

Configurez l’add-on Citrix Analytics pour Splunk à l’aide des détails de configuration fournis par Citrix Analytics for Security. Une fois l’add-on configuré avec succès, Splunk commence à consommer les événements de Citrix Analytics for Security.

-

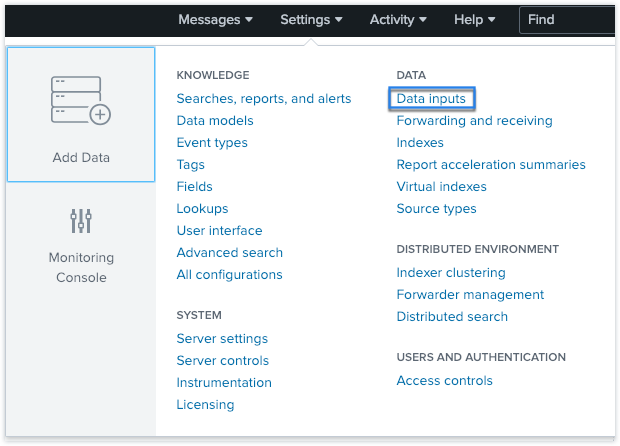

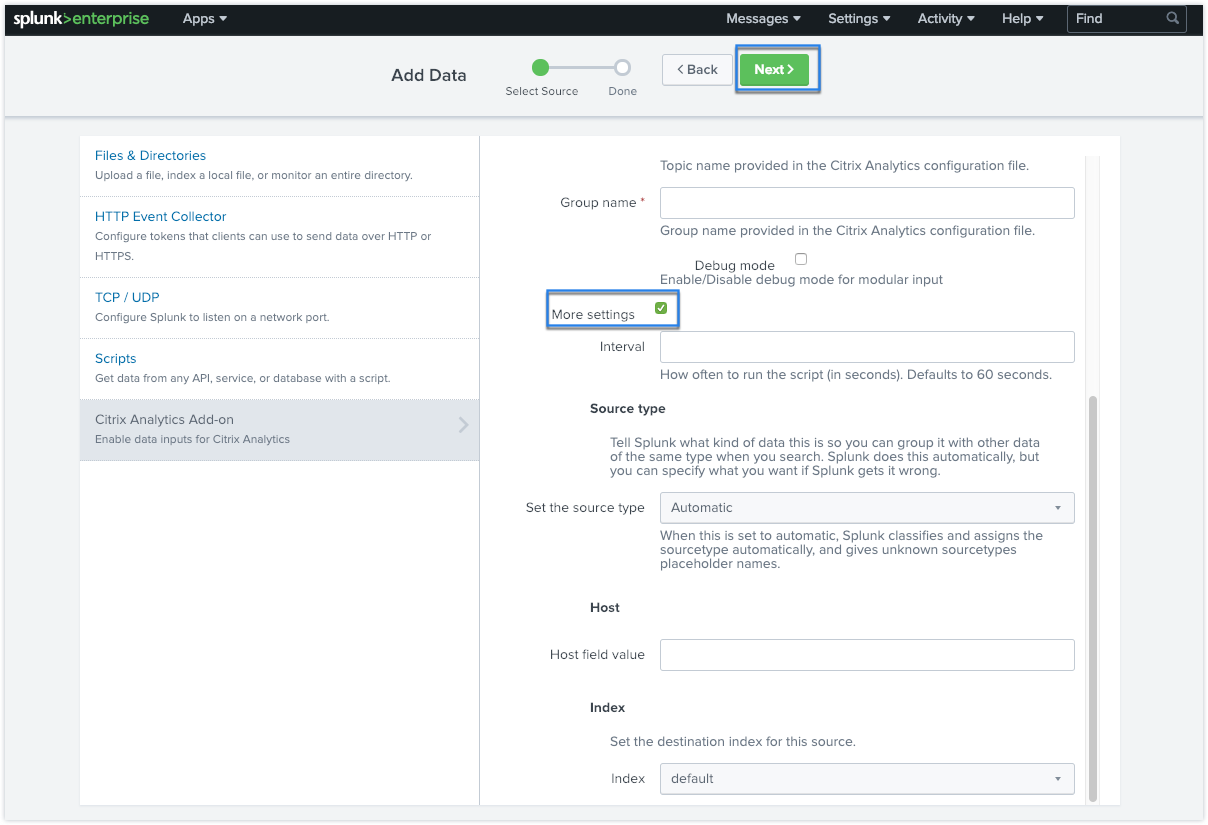

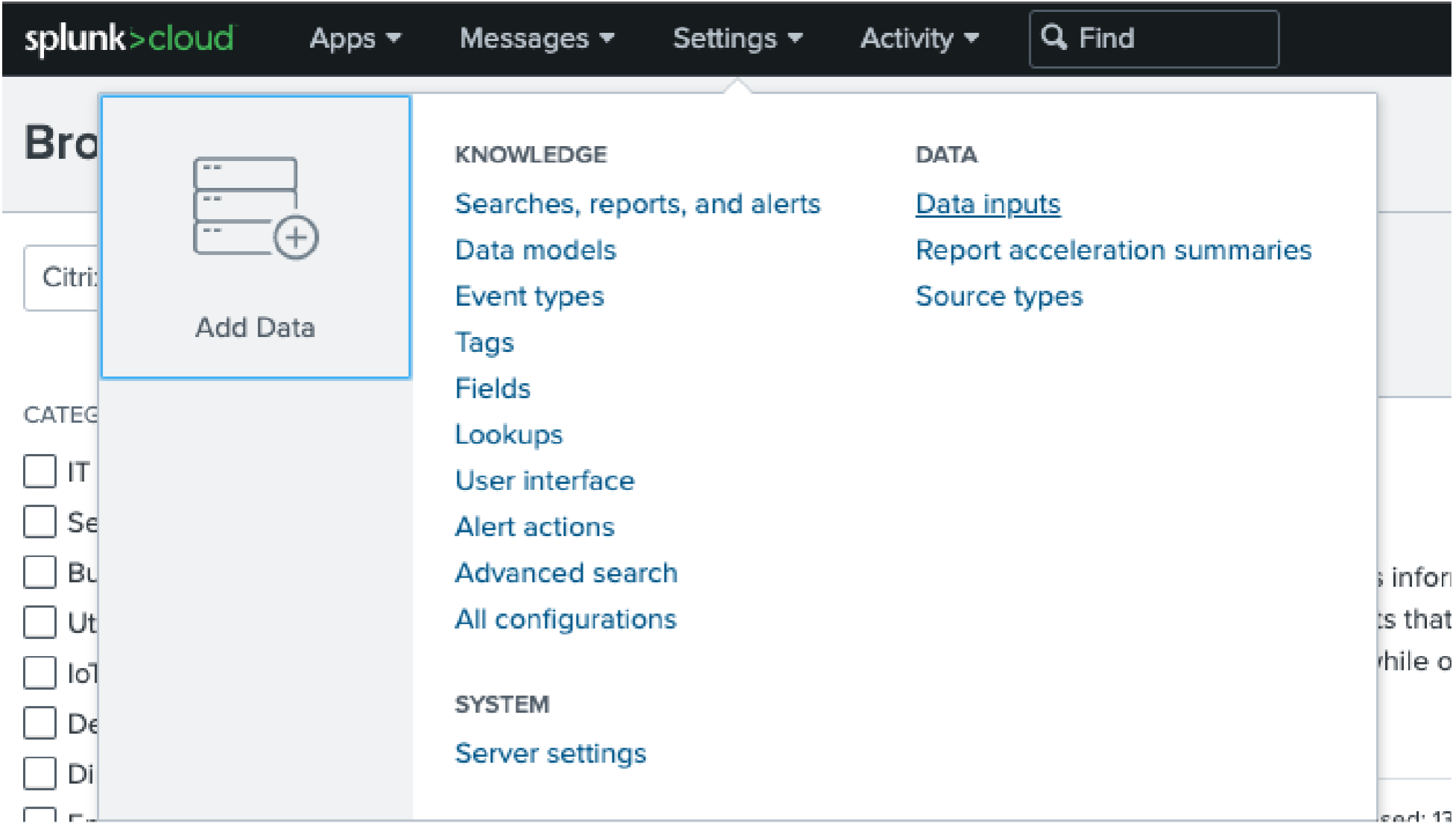

Sur la page d’accueil de Splunk, accédez à Paramètres > Entrées de données.

-

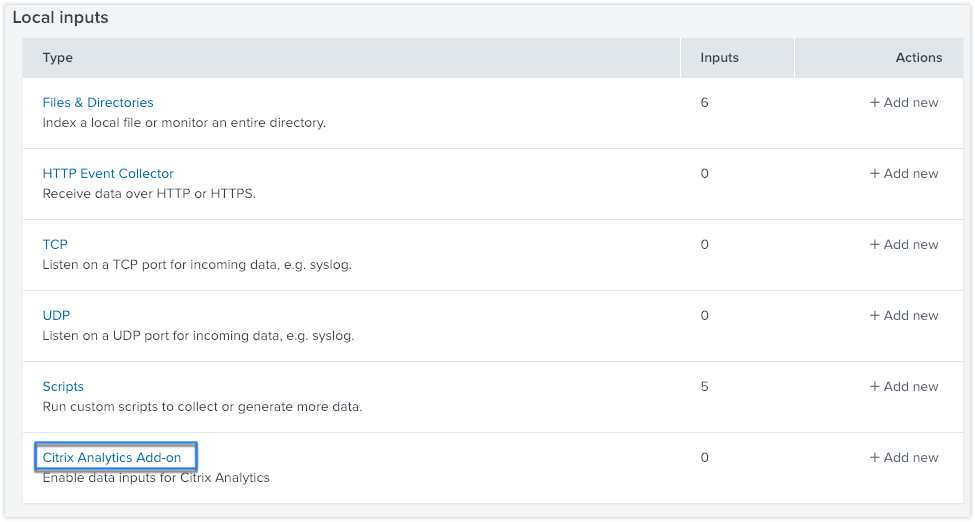

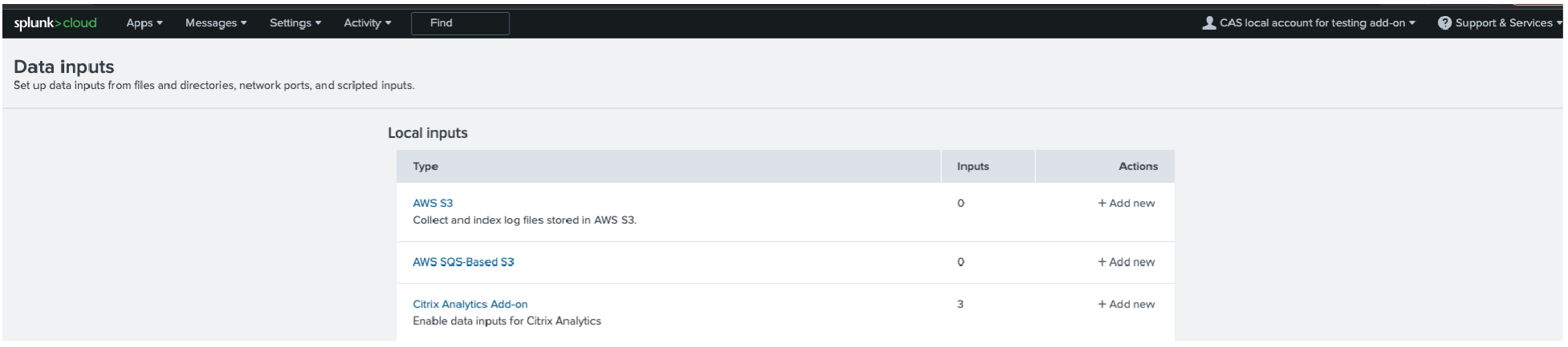

Dans la section Entrées locales, cliquez sur Add-on Citrix Analytics.

-

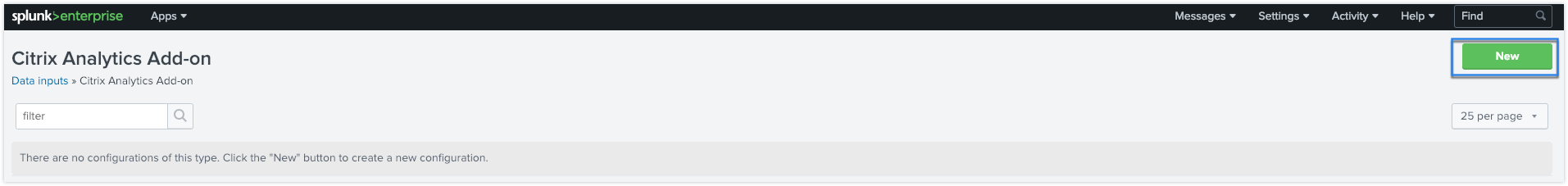

Cliquez sur Nouveau.

-

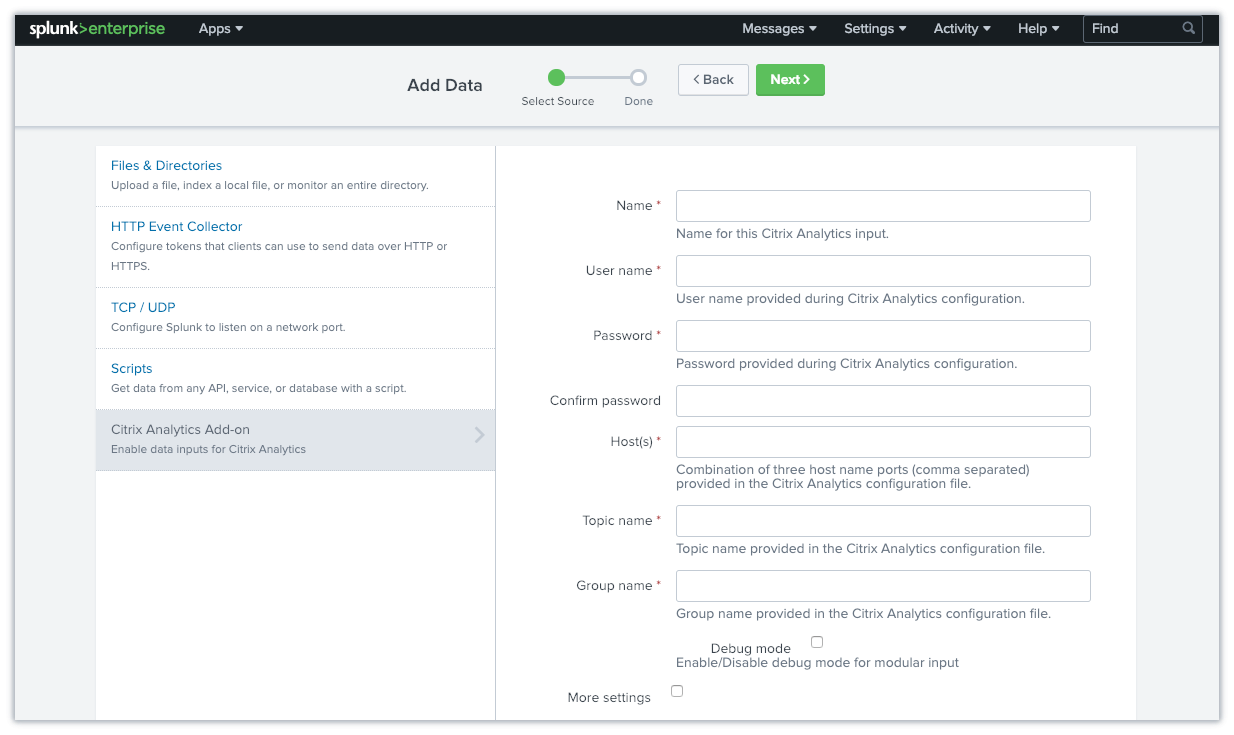

Sur la page Ajouter des données, entrez les détails fournis dans le fichier de configuration Citrix Analytics.

-

Pour personnaliser vos paramètres par défaut, cliquez sur Plus de paramètres et configurez l’entrée de données. Vous pouvez définir votre propre index Splunk, nom d’hôte et type de source.

-

Cliquez sur Suivant. Votre entrée de données Citrix Analytics est créée et l’add-on Citrix Analytics pour Splunk est configuré avec succès.

Add-on Citrix Analytics pour Splunk (Cloud)

Vous pouvez configurer notre intégration Splunk sur la version Splunk suivante : Splunk 8.1 et versions ultérieures.

Conditions préalables

L’add-on Citrix Analytics pour Splunk se connecte aux adresses IP et ports sortants suivants pour se connecter à Citrix Analytics for Security. Assurez-vous que les adresses IP et ports sortants suivants (selon votre région Citrix Cloud™) sont dans la liste d’autorisation de votre réseau. Pour configurer ces adresses IP et ports sortants, consultez la section Ajouter les adresses IP et les ports sortants de Citrix Analytics à la liste d’autorisation de Splunk Cloud à l’aide du service de configuration d’administration (ACS).

| Région des États-Unis | Adresse IP | Port sortant | Région de l’Union européenne | Adresse IP | Port sortant | Région Asie-Pacifique Sud | Adresse IP | Port sortant |

|---|---|---|---|---|---|---|---|---|

| casnb-0 citrix.com | 20.242.21.84 | 9094 | casnb-eu-0 citrix.com | 20.229.150.41 | 9094 | casnb-aps-0 citrix.com | 20.211.0.214 | 9094 |

| casnb-1.citrix.com | 20.98.232.61 | 9094 | casnb-eu-1.citrix.com | 20.107.97.59 | 9094 | casnb-aps-1 citrix.com | 20.211.38.102 | 9094 |

| casnb-2.citrix.com | 20.242.21.108 | 9094 | casnb-eu-2.citrix.com | 51.124.223.162 | 9094 | casnb-aps-2 citrix.com | 20.211.36.180 | 9094 |

| casnb-3.citrix.com | 20.242.57.140 | 9094 |

Remarque

Ces adresses IP sont sujettes à rotation. Assurez-vous de maintenir votre liste d’autorisation d’adresses IP à jour avec les adresses IP les plus récentes, comme indiqué ci-dessus.

Ajouter les adresses IP et les ports sortants de Citrix Analytics à la liste d’autorisation de Splunk Cloud à l’aide du service de configuration d’administration (ACS)

- Selon votre région Citrix Cloud, identifiez les adresses IP à ajouter à la liste d’autorisation.

- Activez le service de configuration d’administration (ACS) sur la plateforme Splunk Cloud.

- Créez un jeton pour la liste d’autorisation à l’aide d’un compte local avec des privilèges d’administrateur.

- Exécutez les commandes cURL GET et POST pour ajouter des sous-réseaux à la liste d’autorisation sur les ports respectifs et validez s’ils ont été ajoutés avec succès.

- Exécutez les commandes cURL GET et POST pour ajouter des ports sortants à la liste d’autorisation et validez s’ils ont été ajoutés avec succès.

Télécharger et installer l’add-on Citrix Analytics pour Splunk

-

Accédez à Applications > Rechercher plus d’applications > Rechercher l’add-on Citrix Analytics pour Splunk.

- Installez l’application.

- Vérifiez que l’application apparaît dans la liste Applications.

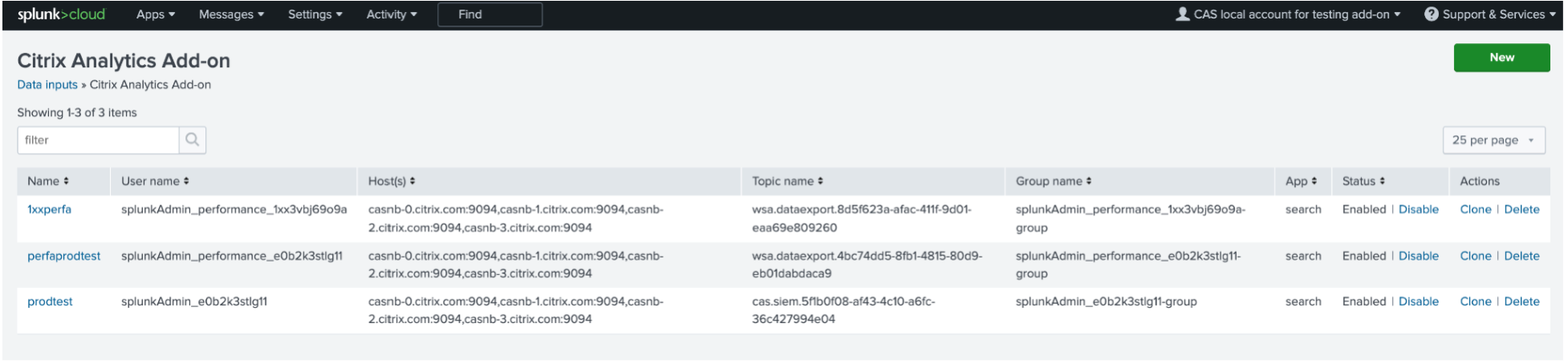

Configurer l’add-on Citrix Analytics pour Splunk

-

Accédez à Paramètres > Entrées de données > Add-on Citrix Analytics.

-

Ajoutez l’entrée : Intégration Splunk Citrix Analytics for Security. Cliquez sur Ajouter un nouveau.

-

Configurez l’entrée de données en saisissant les détails configurés sur la page Exportations de données Citrix Analytics.

-

Vérifiez si votre entrée de données a été ajoutée avec succès.

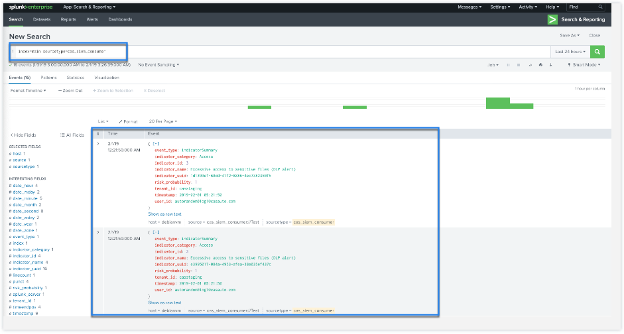

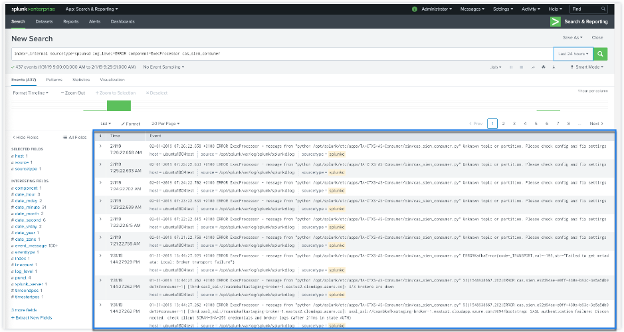

Comment consommer des événements dans votre environnement Splunk

Après avoir configuré l’add-on, Splunk commence à récupérer les informations sur les risques de Citrix Analytics for Security. Vous pouvez commencer à rechercher les événements de votre organisation sur le nœud de recherche Splunk en fonction de l’entrée de données configurée.

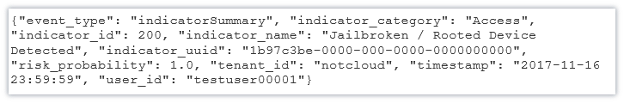

Les résultats de la recherche sont affichés au format suivant :

Un exemple de sortie :

Pour rechercher et déboguer les problèmes avec l’add-on, utilisez la requête de recherche suivante :

Les résultats sont affichés au format suivant :

Pour plus d’informations sur le format des données, consultez Format de données Citrix Analytics pour SIEM.

Dépannage de l’add-on Citrix Analytics pour Splunk

Si vous ne voyez aucune donnée dans vos tableaux de bord Splunk ou si vous avez rencontré des problèmes lors de la configuration de l’add-on Citrix Analytics pour Splunk, effectuez les étapes de débogage pour résoudre le problème. Pour plus d’informations, consultez Problèmes de configuration avec l’add-on Citrix Analytics pour Splunk.

Remarque

Contactez CAS-PM-Ext@cloud.com pour demander de l’aide concernant l’intégration Splunk, l’exportation de données vers Splunk ou pour fournir des commentaires.

Application Citrix Analytics pour Splunk

Remarque

Cette application est en préversion.

L’application Citrix Analytics pour Splunk permet aux administrateurs Splunk Enterprise de visualiser les données utilisateur collectées à partir de Citrix Analytics for Security sous forme de tableaux de bord perspicaces et exploitables sur Splunk. Grâce à ces tableaux de bord, vous obtenez une vue détaillée du comportement à risque des utilisateurs de votre organisation et prenez des mesures opportunes pour atténuer toute menace interne. Vous pouvez également corréler les données collectées à partir de Citrix Analytics for Security avec d’autres sources de données configurées sur votre Splunk. Cette corrélation vous offre une visibilité sur les activités à risque des utilisateurs provenant de plusieurs sources et vous permet de prendre des mesures pour protéger votre environnement informatique.

Version Splunk prise en charge

L’application Citrix Analytics pour Splunk fonctionne sur les versions Splunk suivantes :

-

Splunk 9.0 64 bits

-

Splunk 8.2 64 bits

-

Splunk 8.1 64 bits

Conditions préalables pour l’application Citrix Analytics pour Splunk

-

Installer l’add-on Citrix Analytics pour Splunk.

-

Assurez-vous que les conditions préalables mentionnées pour l’add-on Citrix Analytics pour Splunk sont déjà remplies.

-

Assurez-vous que les données circulent de Citrix Analytics for Security vers Splunk.

Installation et configuration

Où installer l’application ?

Nœud de recherche Splunk

Comment installer et configurer l’application ?

Vous pouvez installer l’application Citrix Analytics pour Splunk en la téléchargeant depuis Splunkbase ou en l’installant depuis Splunk.

Installer l’application à partir d’un fichier

-

Accédez à Splunkbase.

-

Téléchargez le fichier de l’application Citrix Analytics pour Splunk.

-

Sur la page d’accueil de Splunk Web, cliquez sur l’icône d’engrenage à côté de Applications.

-

Cliquez sur Installer l’application à partir d’un fichier.

-

Localisez le fichier téléchargé et cliquez sur Charger.

Remarque

Si vous avez une version plus ancienne de l’application, sélectionnez Mettre à niveau l’application pour l’écraser.

-

Vérifiez que l’application apparaît dans la liste Applications.

Installer l’application depuis Splunk

-

Depuis la page d’accueil de Splunk Web, cliquez sur +Rechercher plus d’applications.

-

Sur la page Parcourir plus d’applications, recherchez Application Citrix Analytics pour Splunk.

-

Cliquez sur Installer à côté de l’application.

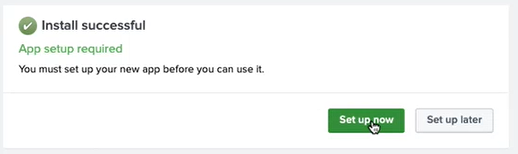

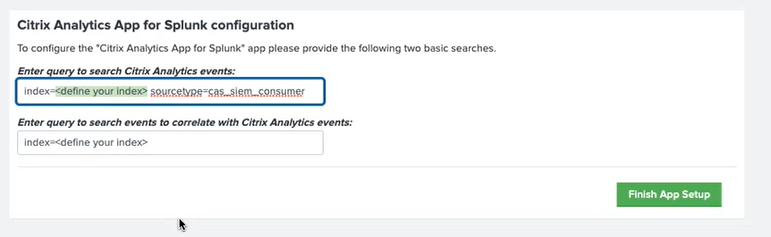

Configurer votre index et votre type de source pour corréler les données

-

Après avoir installé l’application, cliquez sur Configurer maintenant.

-

Entrez les requêtes suivantes :

-

Index et type de source où les données de Citrix Analytics for Security sont stockées.

Remarque

Ces valeurs de requête doivent être les mêmes que celles spécifiées dans l’add-on Citrix Analytics pour Splunk. Pour plus d’informations, consultez Configurer l’add-on Citrix Analytics pour Splunk.

-

Index à partir duquel vous souhaitez corréler vos données avec Citrix Analytics for Security.

-

-

Cliquez sur Terminer la configuration de l’application pour terminer la configuration.

Après avoir configuré et mis en place l’application Citrix Analytics pour Splunk, utilisez les tableaux de bord Citrix Analytics pour visualiser les événements utilisateur sur votre Splunk.

Pour plus d’informations sur l’intégration Splunk, consultez les liens suivants :

Dans cet article

- Intégrer Citrix Analytics for Security™ à Splunk

- Activer ou désactiver la transmission des données

- Add-on Citrix Analytics pour Splunk

- Add-on Citrix Analytics pour Splunk (sur site/Enterprise)

- Add-on Citrix Analytics pour Splunk (Cloud)

- Dépannage de l’add-on Citrix Analytics pour Splunk

- Application Citrix Analytics pour Splunk