Kontinuierliche Risikobewertung

Die zunehmende Nutzung tragbarer Computergeräte und des Internets ermöglicht es Benutzern von Citrix Workspace™, von fast jedem Ort und auf jedem Gerät zu arbeiten. Die Herausforderung bei dieser Flexibilität besteht darin, dass der Fernzugriff sensible Daten Sicherheitsrisiken durch Cyberkriminalität wie Datenexfiltration, Diebstahl, Vandalismus und Dienstunterbrechungen aussetzt. Auch Mitarbeiter innerhalb von Organisationen tragen wahrscheinlich zu diesem Schaden bei.

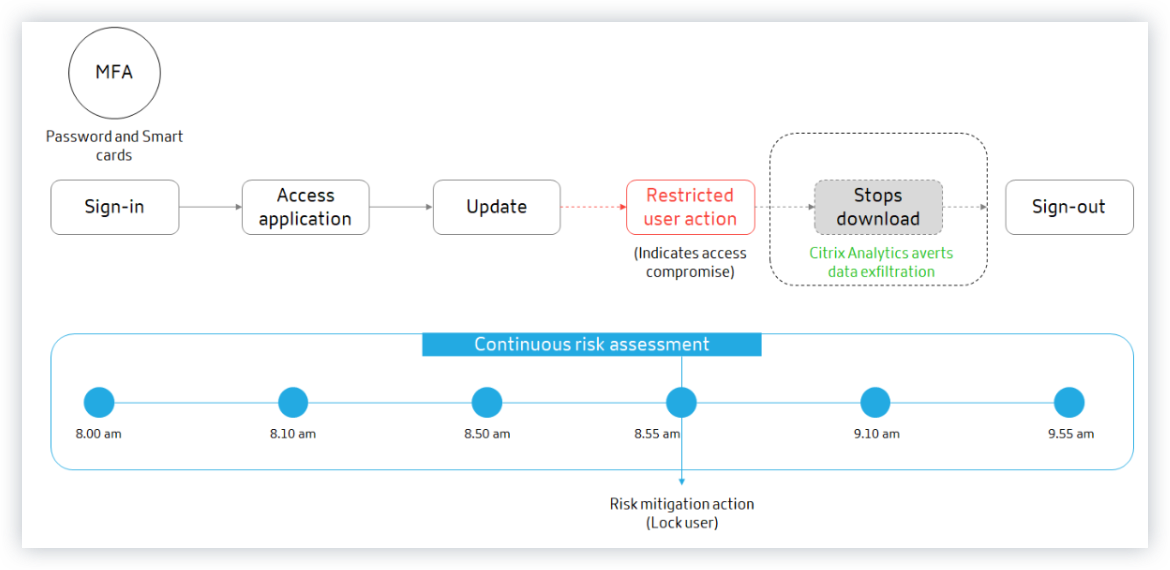

Einige herkömmliche Methoden zur Bewältigung solcher Risiken sind die Implementierung von Multi-Faktor-Authentifizierung, kurzen Anmeldesitzungen und so weiter. Obwohl diese Risikobewertungsmethoden ein höheres Maß an Sicherheit gewährleisten, bieten sie nach der anfänglichen Validierung der Benutzer keine vollständige Sicherheit. Wenn ein böswilliger Benutzer erfolgreich Zugang zum Netzwerk erhält, missbraucht er sensible Daten, was für eine Organisation schädlich ist.

Um den Sicherheitsaspekt zu verbessern und ein besseres Benutzererlebnis zu gewährleisten, führt Citrix Analytics die Lösung der kontinuierlichen Risikobewertung ein. Diese Lösung schützt Ihre Daten sowohl vor externen Cyberkriminellen als auch vor böswilligen Insidern, indem sie sicherstellt, dass das Risikoprofil der Benutzer, die Citrix Virtual Apps and Desktops oder Citrix DaaS (ehemals Citrix Virtual Apps and Desktops Service) verwenden, dasselbe bleibt wie bei der Überprüfung in der Anfangsphase, ohne dass der Benutzer dies jedes Mal erneut nachweisen muss. Diese Lösung wird erreicht, indem ein riskantes Ereignis während einer Sitzung kontinuierlich bewertet und automatisch Maßnahmen angewendet werden, um die Ressourcen der Organisation vor weiterem Missbrauch zu schützen.

Anwendungsfälle

Betrachten Sie einen Benutzer, Adam Maxwell, der zum ersten Mal nach mehreren fehlgeschlagenen Anmeldeversuchen von einem ungewöhnlichen Ort aus auf ein Netzwerk zugreifen konnte, was seinem üblichen Verhalten widerspricht. Außerdem hat der Standort eine Vorgeschichte von Cyberangriffen. In diesem Szenario müssen Sie sofort Maßnahmen ergreifen, um Adams Konto vor weiterem Missbrauch zu schützen. Sie können Adams Konto sperren und ihn über die ergriffene Maßnahme informieren. Diese Maßnahme kann vorübergehend zu Dienstunterbrechungen des Benutzerkontos führen. Der Benutzer kann sich an den Administrator wenden, um Unterstützung bei der Wiederherstellung des Kontos zu erhalten.

Betrachten Sie ein weiteres Szenario, in dem Adam zum ersten Mal von einem neuen Gerät und einer neuen IP-Adresse auf ein Netzwerk zugegriffen hat. Sie können Adam kontaktieren und ihn bitten, zu bestätigen, ob er diese Aktivität identifiziert. Wenn ja, könnte es sein, dass Adam sein Arbeitsgerät gewechselt hat und von seinem Heimnetzwerk aus arbeitet. Diese Aktivität verursacht keinen Schaden für die Sicherheit Ihrer Organisation und kann ignoriert werden. Wenn der Benutzer diese Aktivität jedoch nicht durchgeführt hat, ist es wahrscheinlich, dass das Konto kompromittiert wurde. In diesem Szenario können Sie das Konto des Benutzers sperren, um weiteren Schaden zu verhindern.

Hauptfunktionen

Die kontinuierliche Risikobewertung automatisiert einige der Funktionen, die mit Richtlinien und Übersichts-Dashboards verbunden sind:

Unterstützung mehrerer Bedingungen

Wenn Sie eine Richtlinie erstellen oder ändern, können Sie bis zu vier Bedingungen hinzufügen. Die Bedingungen können Kombinationen aus Standard-Risikoindikatoren und benutzerdefinierten Risikoindikatoren, Benutzer-Risikobewertungen oder beides enthalten.

Weitere Informationen finden Sie unter Was sind Richtlinien.

Benutzer vor dem Anwenden von Aktionen benachrichtigen

Bevor Sie eine geeignete Aktion auf das Konto eines Benutzers anwenden, können Sie den Benutzer benachrichtigen und die Art einer ungewöhnlichen Aktivität bewerten, die erkannt wurde.

Weitere Informationen finden Sie unter Endbenutzerantwort anfordern.

Benutzer nach dem Anwenden von Aktionen benachrichtigen

Bei einigen Aktivitäten kann das Warten auf eine Benutzerantwort, bevor eine Aktion angewendet wird, das Konto des Benutzers und die Sicherheit Ihrer Organisation gefährden. In solchen Szenarien können Sie eine störende Aktion anwenden, wenn Sie eine ungewöhnliche Aktivität erkennen, und den Benutzer darüber informieren.

Weitere Informationen finden Sie unter Benutzer nach dem Anwenden einer störenden Aktion benachrichtigen.

Erzwingungs- und Überwachungsmodi

Sie können Richtlinien je nach Ihren Anforderungen auf Erzwingungs- oder Überwachungsmodi einstellen. Richtlinien im Erzwingungsmodus haben direkte Auswirkungen auf die Benutzerkonten. Wenn Sie jedoch die Auswirkungen oder Ergebnisse Ihrer Richtlinien bewerten möchten, bevor Sie sie implementieren, können Sie Ihre Richtlinien auf den Überwachungsmodus einstellen.

Weitere Informationen finden Sie unter Unterstützte Modi.

Einblick in Zugriffs- und Richtlinien-Dashboards

Mithilfe des Dashboards Zugriffsübersicht erhalten Sie Einblicke in die Anzahl der Zugriffsversuche von Benutzern. Weitere Informationen finden Sie unter Zugriffsübersicht.

Mithilfe des Dashboards Richtlinien und Aktionen erhalten Sie Einblicke in die auf Benutzerkonten angewendeten Richtlinien und Aktionen. Weitere Informationen finden Sie unter Richtlinien und Aktionen.

Standardrichtlinien

Citrix Analytics führt vordefinierte Richtlinien ein, die standardmäßig im Dashboard Richtlinien aktiviert sind. Diese Richtlinien werden unter Verwendung von Risikoindikatoren und Benutzer-Risikobewertungen als vordefinierte Bedingungen erstellt. Jeder Standardrichtlinie ist eine globale Aktion zugewiesen.

Hinweis

Die in Ihrer Umgebung aufgeführten Richtlinien können variieren, je nachdem, wann Sie Citrix Analytics zum ersten Mal verwendet haben und ob Sie lokale Änderungen vorgenommen haben.

Weitere Informationen finden Sie unter Was sind Richtlinien.

Sie können die folgenden Standardrichtlinien verwenden oder sie basierend auf Ihren Anforderungen ändern:

| Richtlinienname | Bedingung | Datenquelle | Aktion |

|---|---|---|---|

| Erfolgreiche Anmeldeinformationen-Ausnutzung | Wenn die Risikoindikatoren Übermäßige Authentifizierungsfehler und Verdächtige Anmeldung ausgelöst werden | Citrix Gateway | Benutzer sperren |

| Potenzielle Datenexfiltration | Wenn der Risikoindikator Potenzielle Datenexfiltration ausgelöst wird | Citrix Virtual Apps and Desktops und Citrix DaaS | Benutzer abmelden |

| Ungewöhnlicher Zugriff von einer verdächtigen IP | Wenn die Risikoindikatoren Verdächtige Anmeldung und Anmeldung von verdächtiger IP ausgelöst werden | Citrix Gateway | Benutzer sperren |

| Erster Zugriff von Gerät | Wenn der Risikoindikator CVAD – Erster Zugriff von neuem Gerät ausgelöst wird | Citrix Virtual Apps and Desktops und Citrix DaaS | Endbenutzerantwort anfordern |

| Unmögliche Reise bei Zugriff | Wenn der Risikoindikator Unmögliche Reise ausgelöst wird. | Citrix Virtual Apps and Desktops und Citrix DaaS | Endbenutzerantwort anfordern |

| Unmögliche Reise bei Authentifizierung | Wenn der Risikoindikator Unmögliche Reise ausgelöst wird. | Citrix Gateway | Endbenutzerantwort anfordern |