Authentifizieren

Verbesserung der Citrix-Sicherheit mit voreingestelltem Benutzernamen

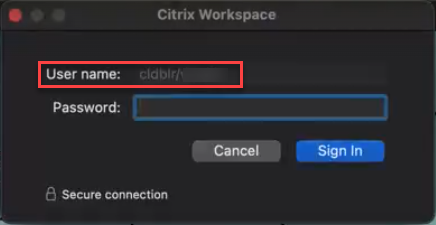

Ab Version 2411 können Administratoren Mobile Device Management (MDM) verwenden, um den Benutzernamen in einem bestimmten Format zu übertragen und Geräte zu verwalten. Die Citrix Workspace-App liest diese Konfiguration, ruft den Benutzernamen ab und trägt ihn in die Authentifizierungsaufforderung ein, sodass er schreibgeschützt ist. Dadurch wird sichergestellt, dass sich nur Endbenutzer, bei denen ein Mac registriert ist, bei der Citrix Workspace-App auf dieser bestimmten Maschine authentifizieren können. Dieses Feature verbessert die Anmeldesicherheit und gibt Administratoren mehr Kontrolle über die Authentifizierung.

Sie können dieses Feature über MDM mit den folgenden Einstellungen konfigurieren:

<array>

<dict>

<key>LockUserName</key>

<true/>

<key>CitrixUserName</key>

<string>UserNameValue</string>

</dict>

</array>

<!--NeedCopy-->

Einschränkungen:

- Diese Lösung funktioniert nur mit lokalen Stores, die eine grundlegende Authentifizierung verwenden.

- Es ist nicht mit der SAML-Authentifizierung (WebView) kompatibel.

- Der Umfang ist auf die Citrix Workspace-App beschränkt und browserbasierte Anmeldungen werden nicht verwaltet.

Informationen zur Verwendung von MDM finden Sie unter Mobilgeräteverwaltung (MDM).

Fordern Sie Endbenutzer auf, sich zu authentifizieren und über native Apps auf Apps und Desktops zuzugreifen

Ab Version 2411 können Administratoren Benutzern auf Mac-Geräten vorschreiben, ausschließlich über die native App auf die Citrix Workspace-App zuzugreifen. Wenn dieses Feature aktiviert ist, werden Benutzer, die versuchen, auf die Store-URL und Browser von Drittanbietern zuzugreifen, automatisch zur Citrix Workspace-App umgeleitet. Dadurch wird sichergestellt, dass sie alle Features der nativen App nutzen und ein nahtloses Benutzererlebnis genießen können. Darüber hinaus werden Benutzer, die beim Aufrufen der HDX-Engine eine Verbindung über einen Browser herstellen, aufgefordert, den Store für den zukünftigen Zugriff zum nativen Client hinzuzufügen. Dieses Feature gibt Administratoren außerdem mehr Kontrolle über die Benutzerumgebung und verbessert die Sicherheit, indem der Authentifizierungsprozess innerhalb der nativen App bleibt und das Herunterladen von ICA-Dateien überflüssig wird.

Administratoren können dieses Feature über ihr Citrix Cloud-Konto aktivieren. Dieses Feature wird derzeit nur für Cloudstores unterstützt. Weitere Informationen finden Sie unter Fordern Sie Endbenutzer auf, sich zu authentifizieren und über native Apps auf Apps und Desktops zuzugreifen.

Verbesserungen der Smartcardleserauthentifizierung

Ab Version 2409 unterstützt Citrix Workspace-App die Plug&Play-Funktionalität für Smartcardleser. Mit diesem Feature können Benutzer ihre Smartcards bequem verwenden, ohne das Lesegerät manuell anschließen zu müssen, bevor sie eine ICA-Sitzung starten. Das System erkennt und initialisiert das Lesegerät automatisch, sobald die Smartcard eingesteckt ist.

Außerdem verarbeitet die Citrix Workspace-App gleichzeitige Smartcard-Befehlsanforderungen effizienter. Wenn mehrere Prozesse auf dem Virtual Delivery Agent (VDA) die Smartcard gleichzeitig lesen, wird die Umleitungsgeschwindigkeit verbessert.

Diese Verbesserungen sorgen für eine reibungslosere Benutzererfahrung bei der Verwendung des Smartcardlesegeräts zur Authentifizierung.

Unterstützung für Schnelle Smartcard

Ab Version 2409 unterstützt Citrix Workspace-App das Schnelle-Smartcard-Feature. Das Schnelle-Smartcard-Feature ist eine Verbesserung gegenüber der alten HDX PC/SC-basierten Smartcardumleitung. Das Feature verbessert die Leistung signifikant, wenn Smartcards in WANs mit hoher Latenz verwendet werden.

Schnelle Smartcardanmeldung in Citrix Workspace-App aktivieren

Um dieses Feature zu aktivieren, müssen Sie den Speicherort der PKCS #11-Bibliotheksdatei in den Smartcard-Einstellungen unter den Citrix Workspace-App-Einstellungen angeben. Weitere Informationen finden Sie unter PKCS #11-Modul für die Smartcardauthentifizierung angeben.

Schnelle Smartcardanmeldung in Citrix Workspace-App deaktivieren

Um die schnelle Smartcardanmeldung in Citrix Workspace-App zu deaktivieren, setzen Sie das “PKCS #11-Modul” in den Einstellungen von Citrix Workspace-App auf “Keine ausgewählt”.

Hinweis:

- Die schnelle Smartcardanmeldung ist standardmäßig auf dem VDA aktiviert und in Citrix Workspace-App standardmäßig deaktiviert.

- Frühere Versionen von Citrix Workspace-App für Mac verwendeten das PKCS #11-Modul, um SSL-Verbindungen herzustellen, anstatt sich auf Smartcardumleitung und Authentifizierung zu verlassen. Derzeit unterstützen schnelle Smartcards in der Citrix Workspace-App für Mac ausschließlich Karten, die den RSA-Algorithmus verwenden. Der Versuch, ein inkompatibles PKCS #11-Modul zu konfigurieren, kann zu einem Authentifizierungsfehler führen.

Smartcard

Die Citrix Workspace-App für Mac unterstützt die Smartcardauthentifizierung für die folgenden Konfigurationen:

-

Smartcardauthentifizierung bei Workspace für Web oder StoreFront 3.12 und höher

-

Citrix Virtual Apps and Desktops 7 2203 und höher.

-

XenApp und XenDesktop 7.15 und höher.

-

In smartcard-aktivierten Anwendungen, z. B. Microsoft Outlook und Microsoft Office, können Benutzer Dokumente, die in virtuellen Desktop- oder Anwendungssitzungen verfügbar sind, digital signieren oder verschlüsseln.

-

Die Citrix Workspace-App für Mac unterstützt die Verwendung von mehreren Zertifikaten mit einer Smartcard oder mit mehreren Smartcards. Wenn ein Benutzer eine Smartcard in einen Kartenleser einsteckt, sind die Zertifikate für alle Anwendungen verfügbar, die auf dem Gerät ausgeführt werden, einschließlich der Citrix Workspace-App für Mac.

-

In Double-Hop-Sitzungen wird eine weitere Verbindung zwischen der Citrix Workspace-App für Mac und dem virtuellen Desktop des Benutzers hergestellt.

Info zur Smartcardauthentifizierung an Citrix Gateway

Es stehen mehrere Zertifikate zur Verfügung, wenn Sie eine Verbindung per Smartcard authentifizieren. Die Citrix Workspace-App für Mac fordert Sie auf, ein Zertifikat auszuwählen. Nach der Auswahl des Zertifikats werden Sie von der Citrix Workspace-App für Mac aufgefordert, das Smartcardkennwort einzugeben. Nach der Authentifizierung wird die Sitzung gestartet.

Wenn auf der Smartcard nur ein passendes Zertifikat ist, verwendet die Citrix Workspace-App für Mac das Zertifikat und Sie müssen keine Auswahl treffen. Sie müssen allerdings das Kennwort für die Smartcard eingeben, um die Verbindung zu authentifizieren und die Sitzung zu starten.

Angeben eines PKCS#11-Moduls für die Smartcardauthentifizierung

Hinweis:

Die Installation des PKCS#11-Moduls ist nicht zwingend erforderlich. Dieser Abschnitt gilt nur für ICA-Sitzungen. Die Beschreibung gilt nicht für Citrix Workspace-Zugriff auf Citrix Gateway oder StoreFront, wenn eine Smartcard erforderlich ist.

Um das PKCS#11-Modul für die Smartcardauthentifizierung anzugeben:

- Wählen Sie in der Citrix Workspace-App für Mac Einstellungen.

- Klicken Sie auf Sicherheit & Datenschutz.

- Klicken Sie im Abschnitt Security & Privacy auf Smart Card.

- Wählen Sie im Feld PKCS#11 das entsprechende Modul aus. Klicken Sie auf Other, um zum Speicherort des PKCS#11-Moduls zu wechseln, falls das gewünschte Modul nicht aufgeführt ist.

- Wählen Sie das entsprechende Modul aus und klicken Sie auf Hinzufügen.

Unterstützte Leser, Middleware und Smartcardprofile

Die Citrix Workspace-App für Mac unterstützt die meisten, mit macOS kompatiblen Smartcardleser und kryptografische Middleware. Die Funktion der folgenden Smartcardleser wurde von Citrix überprüft.

Unterstützte Smartcardleser:

- Gängige Smartcardleser mit USB-Anschluss

Unterstützte Middleware:

- Clarify

- ActivIdentity (Clientversion)

- Charismathics (Clientversion)

Unterstützte Smartcards:

- PIV-Karten

- Common Access Card (CAC)

- Gemalto .NET-Karten

Folgen Sie zum Konfigurieren von Benutzergeräten den Anweisungen des macOS-kompatiblen Smartcardlesers und der kryptografischen Middleware.

Einschränkungen

- Zertifikate müssen auf einer Smartcard und nicht auf dem Benutzergerät gespeichert sein.

- Die Citrix Workspace-App für Mac speichert nicht die Zertifikatauswahl des Benutzers.

- Die Citrix Workspace-App für Mac speichert nicht die Smartcard-PIN des Benutzers. PIN-Abfragen werden vom Betriebssystem gehandhabt, das möglicherweise seinen eigenen Cachingmechanismus hat.

- Die Citrix Workspace-App für Mac stellt die Verbindung mit Sitzungen nicht wieder her, wenn eine Smartcard eingesteckt ist.

- Für die Verwendung von VPN-Tunneln mit der Smartcardauthentifizierung müssen Sie das Citrix Gateway Plug-In installieren und sich über eine Webseite anmelden. Verwenden Sie Ihre Smartcards und PINs zur Authentifizierung bei jedem Schritt. Die Passthrough-Authentifizierung bei StoreFront mit dem Citrix Gateway Plug-In ist für Smartcardbenutzer nicht verfügbar.

Bedingter Zugriff mit Azure Active Directory

Diese Authentifizierungsmethode wird derzeit in der Citrix Workspace-App für Mac nicht unterstützt.

User-Agent

Die Citrix Workspace-App sendet einen User-Agent in Netzwerkanforderungen, mit dem Authentifizierungsrichtlinien konfiguriert werden können, einschließlich der Umleitung der Authentifizierung an andere Identitätsanbieter (IdPs).

Hinweis:

Ber Konfiguration der Richtlinien nicht die Versionsnummern erwähnen.

| Szenario | Beschreibung | User-Agent |

|---|---|---|

|

Allgemeine HTTP-Anforderungen

|

Netzwerkanforderungen der Citrix Workspace-App erhalten in der Regel einen allgemeinen User-Agent.

Zum Beispiel enthalten die folgenden Netzwerkanforderungen einen allgemeinen User-Agent |

CitrixReceiver/23.05.0.36 MacOSX/13.4.0 com.citrix.receiver.nomas X1Class CWACapable

|

|

Cloudstore

|

Wenn Benutzer der Citrix Workspace-App einen Cloudstore hinzufügen, enthalten die Netzwerkanforderungen der Citrix Workspace-App einen bestimmten User-Agent.

Zum Beispiel enthalten Netzwerkanforderungen mit dem Pfad /core/connect/authorize einen bestimmten User-Agent. |

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Citrix Workspace/23.05.0.36 MacOSX/13.4.0 com.citrix.receiver.nomas X1Class CWACapable

|

|

On-Premises-Store mit Gateway Advanced Auth

|

Wenn Benutzer der Citrix Workspace-App einen On-Premises-Store hinzufügen, bei dem Advanced Auth auf dem Gateway konfiguriert ist, enthalten die Netzwerkanforderungen der Citrix Workspace-App einen bestimmten User-Agent.

Zum Beispiel Netzwerkanforderungen mit Anfragen, die Folgendes enthalten |

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko), CWAWEBVIEW/23.05.0.36

|

| Benutzerdefinierter Webstore | Wenn ein Benutzer eine benutzerdefinierte Citrix Workspace-App für den Webstore hinzufügt, enthalten die Netzwerkanforderungen der Citrix Workspace-App einen bestimmten User-Agent. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Safari CWA/23.05.0.18 MacOSX/13.4.0 |

FIDO2 für kennwortlose Authentifizierung

Die Citrix Workspace-App für Mac unterstützt die kennwortlose Authentifizierung mit FIDO2-Sicherheitsschlüsseln bei der Verbindung mit einem Cloudstore bzw. innerhalb von HDX-Sitzungen. Mit FIDO2-Sicherheitsschlüsseln können Unternehmensmitarbeiter sich ohne Eingabe von Benutzernamen oder Kennwort bei Apps und Desktops, die FIDO2 unterstützen, authentifizieren. Dieses Feature unterstützt derzeit Roaming-Authentifikatoren (nur USB) mit PIN-Code und Touch ID. Dieses Feature wird unter macOS 12 und späteren Versionen unterstützt.

Weitere Informationen zu FIDO2 finden Sie unter FIDO2-Authentifizierung.

Informationen zu den Voraussetzungen und zur Verwendung dieses Features finden Sie unter Lokale Autorisierung und virtuelle Authentifizierung mit FIDO2.

FIDO2-Authentifizierung beim Verbinden mit einem Cloudstore und eine On-premises-Store

Die Citrix Workspace-App verwendet den Standardbrowser des Benutzers für die FIDO2-Authentifizierung (Webauthentifizierung), wenn eine Verbindung zum Cloudstore und On-Premises-Stores hergestellt wird. Administratoren können den Browsertyp für die Authentifizierung bei der Citrix Workspace-App konfigurieren. Weitere Informationen zu den Webbrowsereinstellungen finden Sie in der Dokumentation zum Global App Configuration Service.

Mit den folgenden Einstellungen können Sie den Browsertyp auswählen, der für die Authentifizierung eines Endbenutzers in der Citrix Workspace-App verwendet wird:

| Einstellungen | Beschreibung |

|---|---|

| System | Hiermit können Sie den Standardbrowser des Benutzers für die Authentifizierung verwenden (z. B. Safari oder Chrome). Die Authentifizierung erfolgt außerhalb der Citrix Workspace-App. Verwenden Sie diese Einstellung, um die kennwortlose Authentifizierung zu unterstützen. Diese Einstellung versucht, die bestehende Benutzersitzung vom Browser des Benutzers zu verwenden. |

| SystemWithPrivateSession | Diese Einstellung ähnelt der Einstellung System. Die Citrix Workspace-App verwendet eine private Sitzung im Browser für die Authentifizierung. Der Browser speichert keine Authentifizierungscookies oder -daten. Single Sign-On wird in dieser Option nicht unterstützt. |

| Eingebettet | Ermöglicht die Authentifizierung in der Citrix Workspace-App. Die Citrix Workspace-App speichert die Sitzungsdaten oder Cookies für Single Sign-On (z. B. SaaS-Apps), wenn die erweiterte Funktion für einmaliges Anmelden aktiviert ist. Diese Authentifizierungsmethode unterstützt keine kennwortlosen Authentifizierungen wie FIDO2. |

| EmbeddedWithPrivateSession | Diese Einstellung ähnelt der Einstellung Embedded. Single Sign-On wird nicht unterstützt, da keine Sitzungsdaten oder Cookies in der Citrix Workspace-App vorhanden sind. |

Um die konfigurierten Einstellungen zu übertragen, führen Sie die folgenden Befehle über die Mobilgeräteverwaltung (MDM), Global App Configuration Service (GACS) oder die Befehlszeilenschnittstelle aus:

-

FIDO2 mit MDM aktivieren: Um die Authentifizierung per Mobilgeräteverwaltung (MDM) zu aktivieren, müssen Administratoren die folgende Einstellung verwenden:

`<key>WebBrowserForAuthentication</key><string>System</string>`

Informationen zur Verwendung von MDM finden Sie unter Mobilgeräteverwaltung (MDM).

- FIDO2 mit GACS aktivieren: Um die Authentifizierung per GACS zu aktivieren, müssen Administratoren die folgende Einstellung verwenden:

{

"serviceURL": {

"url": "https://serviceURL:443"

},

"settings": {

"name": "Web browser for Authenticating into Citrix Workspace",

"description": "Allows admin to select the type of browser used for authenticating an end user into Citrix Workspace app",

"useForAppConfig": true,

"appSettings": {

"macos": [

{

"assignedTo": [

"AllUsersNoAuthentication"

],

"category": "authentication",

"settings": [

{

"name": "web browser for authentication",

"value": "SystemWithPrivateSession"

}

],

"userOverride": false

}

]

}

}

}

<!--NeedCopy-->

-

FIDO2 über die Befehlszeilenschnittstelle aktivieren: Um die Authentifizierung per Befehlszeilenschnittstelle zu aktivieren, müssen Administratoren den folgenden Befehl ausführen:

defaults write com.citrix.receiver.nomas WebBrowserForAuthentication System

FIDO2-Authentifizierung in HDX-Sitzungen

Sie können FIDO2-Sicherheitsschlüssel für die Authentifizierung innerhalb einer HDX-Sitzung konfigurieren. Dieses Feature unterstützt derzeit Roaming-Authentifikatoren (nur USB) mit PIN-Code.

Beim Zugriff auf eine App oder Website, die FIDO2 unterstützt, wird eine Aufforderung zur Eingabe des Sicherheitsschlüssels angezeigt. Wenn Sie Ihren Sicherheitsschlüssel zuvor mit einer PIN registriert haben (4 bis 64 Zeichen), müssen Sie die PIN bei der Anmeldung eingeben.

Wenn Sie Ihren Sicherheitsschlüssel zuvor ohne PIN registriert haben, tippen Sie einfach auf den Sicherheitsschlüssel, um sich anzumelden.

Dieses Feature ist standardmäßig für die Citrix Workspace-App ab Version 2307 aktiviert. Sie können die FIDO2-Authentifizierung mithilfe von MDM oder der Befehlszeilenschnittstelle wie folgt deaktivieren:

-

FIDO2-Authentifizierung mit MDM deaktivieren: Um das Feature über MDM zu deaktivieren, müssen Administratoren die folgende Einstellung verwenden:

<key>Fido2Enabled</key><false/>

Informationen zur Verwendung von MDM finden Sie unter Mobilgeräteverwaltung (MDM).

-

FIDO2-Authentifizierung über die Befehlszeilenschnittstelle deaktivieren: Führen Sie den folgenden Befehl aus, um das Feature zu deaktivieren:

defaults write com.citrix.receiver.nomas Fido2Enabled -bool NO

Unterstützung für Geräte-Touch-ID für die kennwortlose FIDO2-Authentifizierung

Bisher unterstützte Citrix Workspace-App die kennwortlose FIDO2-Authentifizierung über die Roamingauthentifikatoren (nur USB) mit PIN-Code und Touch.

Ab Version 2405 unterstützt Citrix Workspace-App jetzt die Touch-ID des Geräts für die kennwortlose FIDO2-Authentifizierung und verbessert so das Anmeldeerlebnis für Benutzer. Mit diesem Feature können sich Benutzer mit der Touch-ID des Geräts sicher bei dem in Citrix Workspace-App konfigurierten Store anmelden, sodass keine Passcodes oder Kennwörter erforderlich sind. Diese Funktion verbessert sowohl die Benutzerfreundlichkeit als auch die Sicherheit von Citrix Workspace-App für macOS-Benutzer. Dieses Feature ist standardmäßig aktiviert.

Unterstützung für die zertifikatbasierte Authentifizierung

Ab Version 2305 können Workspace-Administratoren Richtlinien für den bedingten Zugriff mit Azure Active Directory für Benutzer konfigurieren und erzwingen, die sich bei der Citrix Workspace-App authentifizieren.

Die folgenden Methoden können verwendet werden, um die Authentifizierung mit bedingtem Zugriff zu aktivieren:

- Mobilgeräteverwaltung (MDM)

- Global App Configuration Service (GACS)

Die von der Citrix Workspace-App gelesenen Flagwerte haben folgende Vorrangreihenfolge:

- Mobilgeräteverwaltung (MDM)

- Global App Configuration Service (GACS)

Authentifizierung mit bedingtem Zugriff über MDM aktivieren

Um die Authentifizierung mit bedingtem Zugriff mit Azure AD über MDM zu aktivieren, müssen Administratoren die folgenden Einstellung verwenden:

<key>enableAAD</key> <true/>

Diese Einstellung unterstützt boolesche Werte. Der Wert ist standardmäßig auf “false” gesetzt. Der Standardwert wird berücksichtigt, wenn der Schlüsselwert nicht verfügbar ist.

Informationen zur Verwendung von MDM finden Sie unter Mobilgeräteverwaltung (MDM).

Authentifizierung mit bedingtem Zugriff über GACS aktivieren

Um die Authentifizierung mit bedingtem Zugriff mit Azure AD über GACS zu aktivieren, müssen Administratoren die folgende Einstellung verwenden:

enable conditional AAD

Weitere Informationen finden Sie unter Supported settings and their values per platform für macOS in der GACS-Dokumentation.

In diesem Artikel

- Verbesserung der Citrix-Sicherheit mit voreingestelltem Benutzernamen

- Fordern Sie Endbenutzer auf, sich zu authentifizieren und über native Apps auf Apps und Desktops zuzugreifen

- Verbesserungen der Smartcardleserauthentifizierung

- Unterstützung für Schnelle Smartcard

- Smartcard

- Bedingter Zugriff mit Azure Active Directory

- User-Agent

- FIDO2 für kennwortlose Authentifizierung

- Unterstützung für die zertifikatbasierte Authentifizierung