Citrix Virtual Apps and Desktops™ および Citrix DaaS のリスクインジケーター

不可能な移動

Citrix Analytics は、ユーザーの連続したログオンが、2つの異なる国から、それらの国間の予想移動時間よりも短い時間内に行われた場合、そのログオンを危険と判断します。

不可能な移動時間シナリオは、以下のリスクを示します。

- 侵害された資格情報: リモート攻撃者が正規ユーザーの資格情報を盗みます。

- 共有された資格情報: 異なるユーザーが同じユーザー資格情報を使用しています。

不可能な移動リスクインジケーターがトリガーされるタイミング

不可能な移動リスクインジケーターは、連続するユーザーログオンの各ペア間の時間と推定距離を評価し、その距離が個人がその時間内に移動できる距離よりも大きい場合にトリガーされます。

注

このリスクインジケーターには、ユーザーの実際の場所を反映しない以下のシナリオにおける誤検知アラートを減らすためのロジックも含まれています。

- ユーザーがプロキシ接続から仮想アプリおよびデスクトップにログオンする場合。

- ユーザーがホスト型クライアントから仮想アプリおよびデスクトップにログオンする場合。

不可能な移動リスクインジケーターの分析方法

ユーザー Adam Maxwell が、ロシアのモスクワと中国のフフホトという2つの場所から1分以内にログオンしたとします。Citrix Analytics はこのログオンイベントを不可能な移動シナリオとして検出し、不可能な移動リスクインジケーターをトリガーします。このリスクインジケーターは Adam Maxwell のリスクタイムラインに追加され、リスクスコアが割り当てられます。

Adam Maxwell のリスクタイムラインを表示するには、セキュリティ > ユーザーを選択します。危険なユーザーペインから、ユーザー Adam Maxwell を選択します。

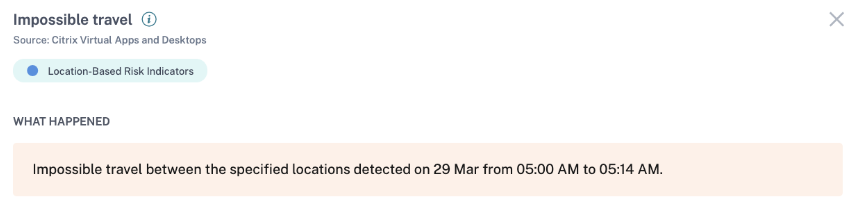

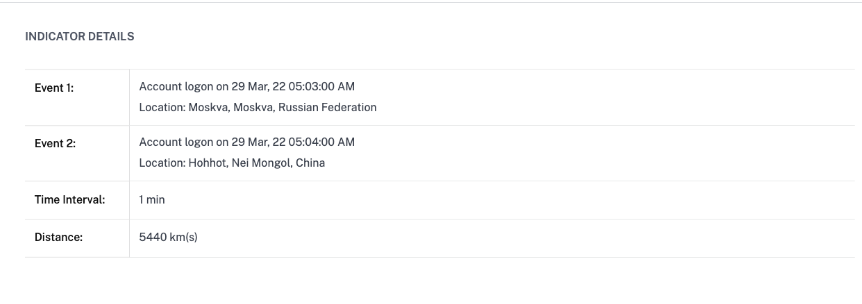

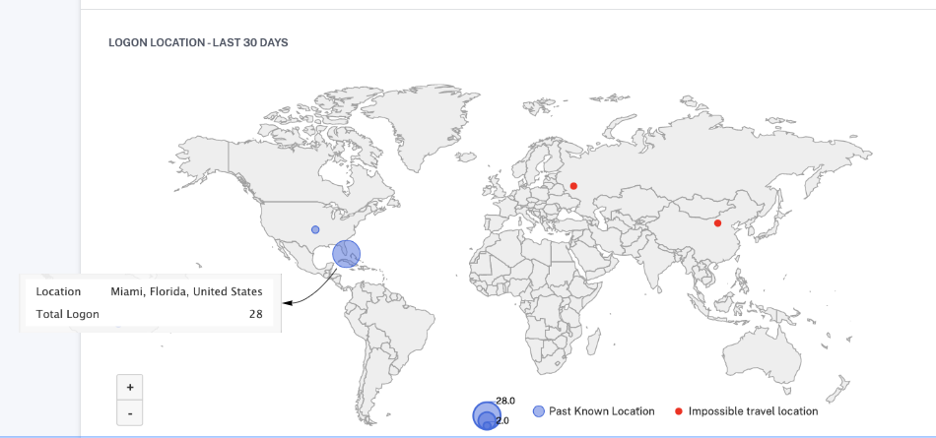

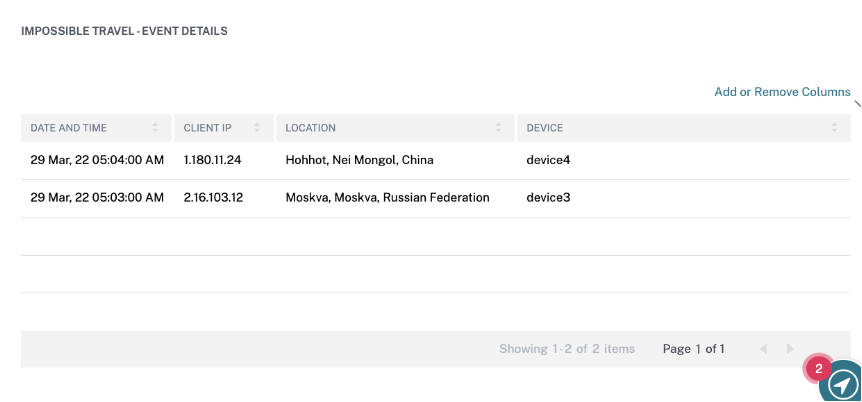

Adam Maxwell のリスクタイムラインから、不可能な移動リスクインジケーターを選択します。以下の情報を表示できます。

-

何が起こったかセクションには、不可能な移動イベントの簡単な概要が記載されています。

-

インジケーターの詳細セクションには、ユーザーがログオンした場所、連続するログオン間の時間、および2つの場所間の距離が記載されています。

-

ログオン場所 - 過去30日間セクションには、不可能な移動場所とユーザーの既知の場所の地理的な地図ビューが表示されます。場所のデータは過去30日間について表示されます。マップ上のポインターにカーソルを合わせると、各場所からの合計ログオン数を表示できます。

-

不可能な移動 - イベントの詳細セクションには、不可能な移動イベントに関する以下の情報が記載されています。

- 日付と時刻: ログオンの日付と時刻を示します。

- クライアント IP: ユーザーデバイスの IP アドレスを示します。

- 場所: ユーザーがログオンした場所を示します。

- デバイス: ユーザーのデバイス名を示します。

- ログオンの種類: ユーザーアクティビティがセッションログオンかアカウントログオンかを示します。アカウントログオンイベントは、ユーザーのアカウントへの認証が成功したときにトリガーされます。一方、セッションログオンイベントは、ユーザーが資格情報を入力し、アプリまたはデスクトップセッションにログオンしたときにトリガーされます。

- OS: ユーザーデバイスのオペレーティングシステムを示します。

- ブラウザ: アプリケーションへのアクセスに使用される Web ブラウザを示します。

ユーザーに適用できるアクション

ユーザーのアカウントに対して、以下の操作を実行できます。

- ウォッチリストに追加: 将来の潜在的な脅威についてユーザーを監視したい場合、ウォッチリストに追加できます。

- 管理者への通知: ユーザーのアカウントに異常または不審なアクティビティがあった場合、すべてまたは選択された管理者にメール通知が送信されます。

- ユーザーのログオフ: ユーザーがアカウントからログオフされると、Virtual Desktops を介してリソースにアクセスできなくなります。

- セッション記録の開始: ユーザーの Virtual Desktops アカウントで異常なイベントが発生した場合、管理者は将来のログオンセッションのユーザーアクティビティの記録を開始できます。ただし、ユーザーが Citrix Virtual Apps and Desktops 7.18 以降を使用している場合、管理者はユーザーの現在のログオンセッションの記録を動的に開始および停止できます。

アクションの詳細と手動での設定方法については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。アクションメニューからアクションを選択し、適用をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。

潜在的なデータ流出

Citrix Analytics は、過剰なデータ流出の試行に基づいてデータ脅威を検出し、対応するリスクインジケーターをトリガーします。

潜在的なデータ流出リスクインジケーターに関連するリスク要因は、データベースのリスクインジケーターです。リスク要因の詳細については、「Citrix ユーザーリスクインジケーター」を参照してください。

潜在的なデータ流出リスクインジケーターは、Citrix Receiver ユーザーがファイルドライブまたはプリンターにファイルをダウンロードまたは転送しようとしたときにトリガーされます。このデータは、ローカルドライブ、マップされたドライブ、または外部ストレージデバイスへのファイルのダウンロードなどのファイルダウンロードイベントである可能性があります。データは、クリップボードまたはコピー&ペースト操作を使用して流出させることもできます。

注

クリップボード操作は SaaS アプリケーションのみでサポートされています。

潜在的なデータ流出リスクインジケーターがトリガーされるタイミング

ユーザーが特定の期間内に過剰な数のファイルをドライブまたはプリンターに転送した場合に通知を受け取ることができます。このリスクインジケーターは、ユーザーがローカルコンピューターでコピー&ペースト操作を使用した場合にもトリガーされます。

Citrix Receiver がこの動作を検出すると、Citrix Analytics はこのイベントを受信し、該当するユーザーにリスクスコアを割り当てます。潜在的なデータ流出リスクインジケーターは、ユーザーのリスクタイムラインに追加されます。

潜在的なデータ流出リスクインジケーターの分析方法

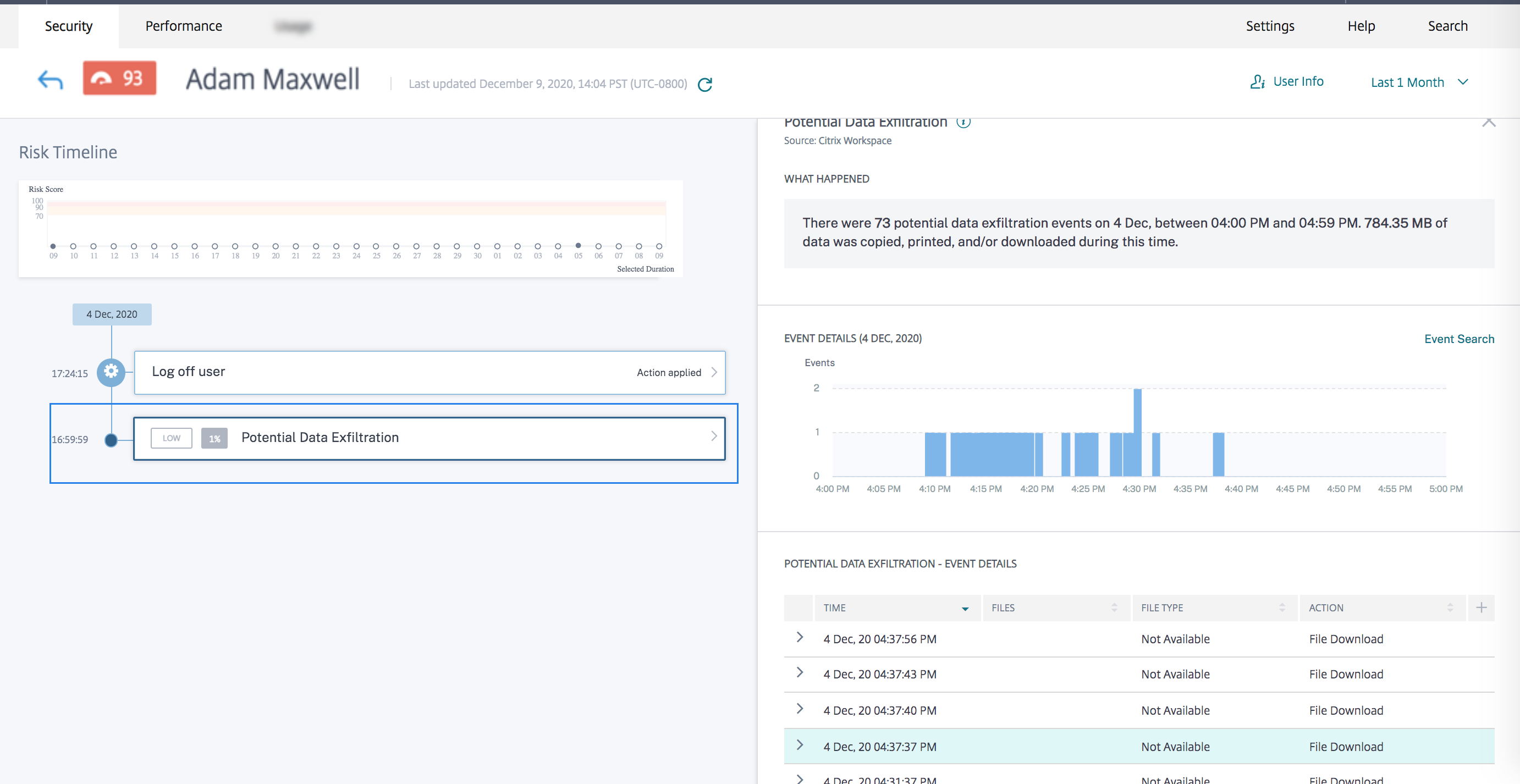

ユーザー Adam Maxwell がセッションにログオンしており、事前定義された制限を超えるファイルを印刷しようとしたとします。このアクションにより、Adam Maxwell は機械学習アルゴリズムに基づいた通常のファイル転送動作を超過しました。

Adam Maxwell のタイムラインから、潜在的なデータ流出リスクインジケーターを選択できます。イベントの理由が、転送されたファイルやファイルの転送に使用されたデバイスなどの詳細とともに表示されます。

ユーザーについて報告された潜在的なデータ流出リスクインジケーターを表示するには、セキュリティ > ユーザーに移動し、ユーザーを選択します。

-

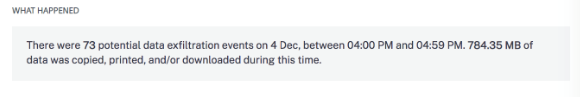

何が起こったかセクションでは、潜在的なデータ流出イベントの概要を表示できます。特定の期間中に発生したデータ流出イベントの数を表示できます。

-

イベントの詳細セクションでは、データ流出の試行がグラフ形式と表形式で表示されます。イベントはグラフに個別のエントリとして表示され、表には以下の主要情報が記載されています。

- 時刻: データ流出イベントが発生した時刻。

- ファイル: ダウンロード、印刷、またはコピーされたファイル。

-

ファイルの種類: ダウンロード、印刷、またはコピーされたファイルの種類。

注

印刷されたファイル名は、SaaS アプリの印刷イベントからのみ利用可能です。

- アクション: 実行されたデータ流出イベントの種類 – 印刷、ダウンロード、またはコピー。

- デバイス: 使用されたデバイス。

- サイズ: 流出されたファイルのサイズ。

- 場所: ユーザーがデータを流出しようとしている都市。

-

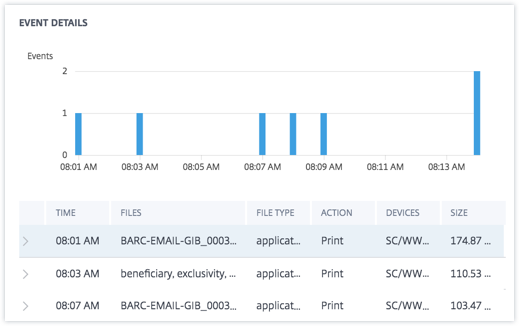

追加のコンテキスト情報セクションでは、イベント発生時に以下を表示できます。

- 流出されたファイルの数。

- 実行されたアクション。

- 使用されたアプリケーション。

- ユーザーが使用したデバイス。

ユーザーに適用できるアクション

ユーザーのアカウントに対して、以下の操作を実行できます。

- ウォッチリストに追加: 将来の潜在的な脅威についてユーザーを監視したい場合、ウォッチリストに追加できます。

- 管理者への通知: ユーザーのアカウントに異常または不審なアクティビティがあった場合、すべてまたは選択された管理者にメール通知が送信されます。

- ユーザーのログオフ: ユーザーがアカウントからログオフされると、Virtual Desktops を介してリソースにアクセスできなくなります。

- セッション記録の開始: ユーザーの Virtual Desktops アカウントで異常なイベントが発生した場合、管理者は将来のログオンセッションのユーザーアクティビティの記録を開始できます。ただし、ユーザーが Citrix Virtual Apps and Desktops 7.18 以降を使用している場合、管理者はユーザーの現在のログオンセッションの記録を動的に開始および停止できます。

アクションの詳細と手動での設定方法については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。アクションメニューからアクションを選択し、適用をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。

不審なログオン

Citrix Analytics は、ユーザーが使用するデバイス、場所、ネットワークによって共同で定義される複数のコンテキスト要因に基づいて、異常または危険と見なされるユーザーのログオンを検出します。

不審なログオンリスクインジケーターがトリガーされるタイミング

リスクインジケーターは、以下の要因の組み合わせによってトリガーされます。各要因は、1つ以上の条件に基づいて潜在的に不審であると見なされます。

| 要因 | 条件 |

|---|---|

| 異常なデバイス | ユーザーが過去30日間使用されていないデバイスからログオンする。 |

| ユーザーが HTML5 クライアントまたは Chrome クライアントからログオンし、デバイス署名がユーザーの履歴と一致しない。 | |

| 異常な場所 | ユーザーが過去30日間ログオンしていない都市または国からログオンする。 |

| その都市または国が、最近(過去30日間)のログオン場所から地理的に遠い。 | |

| 過去30日間、その都市または国からログオンしたユーザーがゼロまたは最小限である。 | |

| 異常なネットワーク | ユーザーが過去30日間使用していない IP アドレスからログオンする。 |

| ユーザーが過去30日間使用していない IP サブネットからログオンする。 | |

| 過去30日間、その IP サブネットからログオンしたユーザーがゼロまたは最小限である。 | |

| IP 脅威 | IP アドレスがコミュニティ脅威インテリジェンスフィード (Webroot) によって高リスクと識別される。 |

| Citrix Analytics が最近、他のユーザーからのその IP アドレスからの非常に不審なログオンアクティビティを検出した。 | |

不審なログオンリスクインジケーターの分析方法

ユーザー Adam Maxwell が、インドのムンバイから初めてログオンしたとします。彼は新しいデバイス、または過去30日間使用されていないデバイスを使用して Citrix Virtual Apps and Desktops にログオンし、新しいネットワークに接続しました。Citrix Analytics は、場所、デバイス、ネットワークといった要因が彼の通常の行動から逸脱しているため、このログオンイベントを不審と判断し、不審なログオンリスクインジケーターをトリガーします。このリスクインジケーターは Adam Maxwell のリスクタイムラインに追加され、リスクスコアが割り当てられます。

Adam Maxwell のリスクタイムラインを表示するには、セキュリティ > ユーザーを選択します。危険なユーザーペインから、ユーザー Adam Maxwell を選択します。

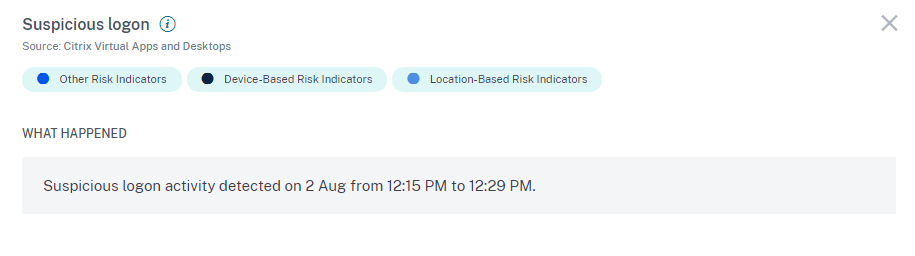

Adam Maxwell のリスクタイムラインから、不審なログオンリスクインジケーターを選択します。以下の情報を表示できます。

-

何が起こったかセクションには、リスク要因とイベントの時刻を含む不審なアクティビティの簡単な概要が記載されています。

-

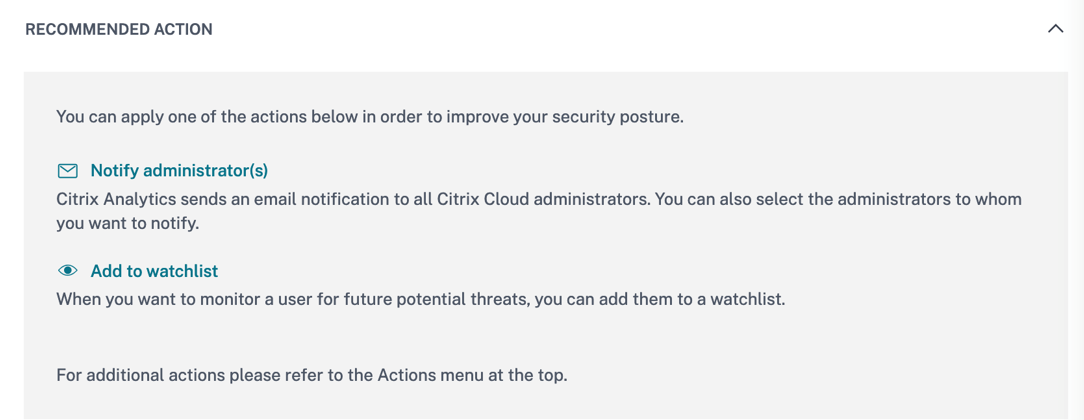

推奨されるアクションセクションには、リスクインジケーターに適用できる推奨アクションが記載されています。Citrix Analytics for Security™ は、ユーザーがもたらすリスクの重大度に応じてアクションを推奨します。推奨事項は、以下のいずれかまたは複数のアクションの組み合わせである場合があります。

- 管理者への通知

- ウォッチリストに追加

- ポリシーの作成

推奨事項に基づいてアクションを選択できます。または、アクションメニューから、ご自身の選択に応じて適用したいアクションを選択することもできます。詳細については、「アクションを手動で適用する」を参照してください。

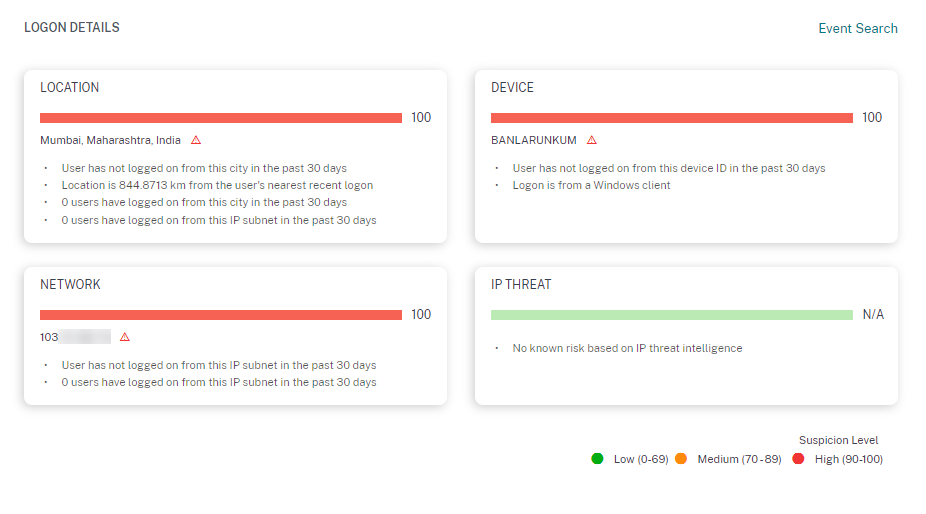

-

ログオンの詳細セクションには、各リスク要因に対応する不審なアクティビティの詳細な概要が記載されています。各リスク要因には、疑いのレベルを示すスコアが割り当てられます。単一のリスク要因だけでは、ユーザーからの高リスクを示すものではありません。全体的なリスクは、複数のリスク要因の相関関係に基づいています。

疑いのレベル 表示 0–69 要因は正常に見え、不審とは見なされません。 70–89 要因はわずかに異常に見え、他の要因と合わせて中程度の不審と見なされます。 90–100 要因は完全に新しいか異常であり、他の要因と合わせて非常に不審と見なされます。

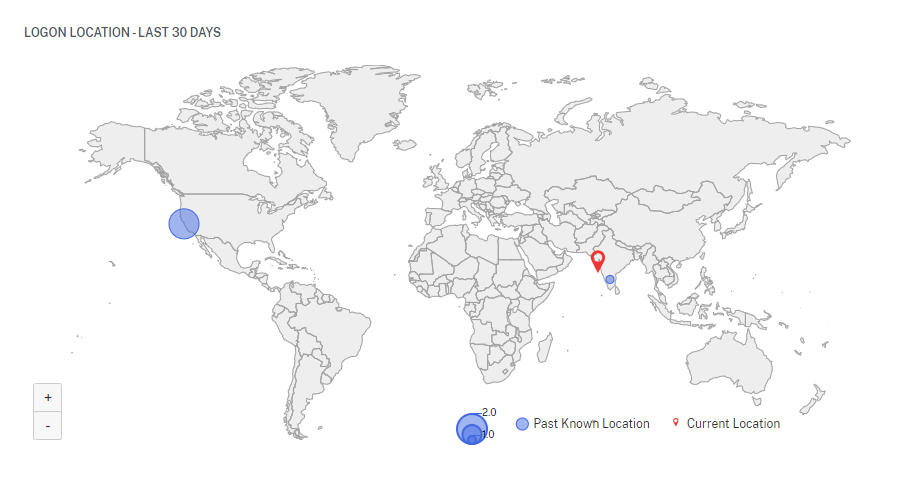

-

ログオン場所 - 過去30日間セクションには、ユーザーの最後に確認された場所と現在の場所の地理的な地図ビューが表示されます。場所のデータは過去30日間について表示されます。マップ上のポインターにカーソルを合わせると、各場所からの合計ログオン数を表示できます。

-

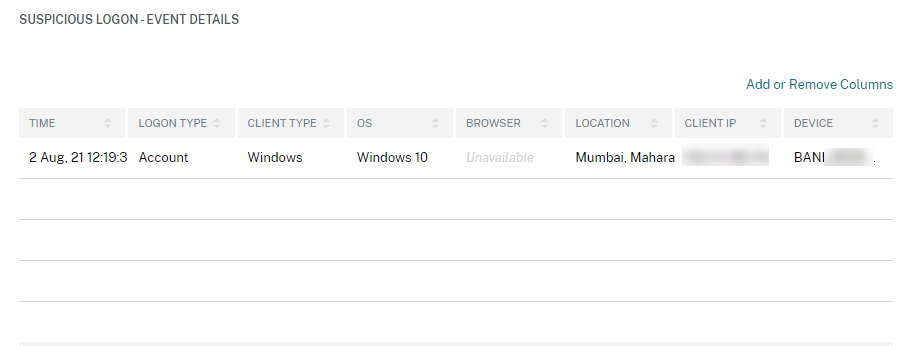

不審なログオン - イベントの詳細セクションには、不審なログオンイベントに関する以下の情報が記載されています。

- 時刻: 不審なログオンの日付と時刻を示します。

- ログオンの種類: ユーザーアクティビティがセッションログオンかアカウントログオンかを示します。アカウントログオンイベントは、ユーザーのアカウントへの認証が成功したときにトリガーされます。一方、セッションログオンイベントは、ユーザーが資格情報を入力し、アプリまたはデスクトップセッションにログオンしたときにトリガーされます。

- クライアントの種類: ユーザーデバイスにインストールされている Citrix Workspace アプリの種類を示します。ユーザーデバイスのオペレーティングシステムに応じて、クライアントの種類は Android、iOS、Windows、Linux、Mac などになります。

- OS: ユーザーデバイスのオペレーティングシステムを示します。

- ブラウザ: アプリケーションへのアクセスに使用される Web ブラウザを示します。

- 場所: ユーザーがログオンした場所を示します。

- クライアント IP: ユーザーデバイスの IP アドレスを示します。

- デバイス: ユーザーのデバイス名を示します。

ユーザーに適用できるアクション

ユーザーのアカウントに対して、以下の操作を実行できます。

- ウォッチリストに追加: 将来の潜在的な脅威についてユーザーを監視したい場合、ウォッチリストに追加できます。

- 管理者への通知: ユーザーのアカウントに異常または不審なアクティビティがあった場合、すべてまたは選択された管理者にメール通知が送信されます。

- ユーザーのログオフ: ユーザーがアカウントからログオフされると、Virtual Desktops を介してリソースにアクセスできなくなります。

- セッション記録の開始: ユーザーの Virtual Desktops アカウントで異常なイベントが発生した場合、管理者は将来のログオンセッションのユーザーアクティビティの記録を開始できます。ただし、ユーザーが Citrix Virtual Apps and Desktops 7.18 以降を使用している場合、管理者はユーザーの現在のログオンセッションの記録を動的に開始および停止できます。

アクションの詳細と手動での設定方法については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。アクションメニューからアクションを選択し、適用をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。