Citrix Endpoint Management™ のリスクインジケーター

ブラックリスト登録済みアプリが検出されたデバイス

Citrix Analytics は、ブラックリスト登録済みアプリがインストールされたデバイスでのアクティビティに基づいてアクセス脅威を検出し、対応するリスクインジケーターをトリガーします。

ブラックリスト登録済みアプリが検出されたデバイスのリスクインジケーターは、Endpoint Management サービスがソフトウェアインベントリ中にブラックリスト登録済みアプリを検出したときにトリガーされます。このアラートにより、組織のネットワーク上のデバイスでは、承認されたアプリのみが実行されるようになります。

ブラックリスト登録済みアプリが検出されたデバイスのリスクインジケーターに関連付けられているリスク要因は、その他のリスクインジケーターです。リスク要因の詳細については、「Citrix ユーザーリスクインジケーター」を参照してください。

ブラックリスト登録済みアプリが検出されたデバイスのリスクインジケーターがトリガーされるタイミング

ブラックリスト登録済みアプリが検出されたデバイスのリスクインジケーターは、ユーザーのデバイスでブラックリスト登録済みアプリが検出されたときに報告されます。Endpoint Management サービスがソフトウェアインベントリ中にデバイス上で1つ以上のブラックリスト登録済みアプリを検出すると、イベントが Citrix Analytics に送信されます。

Citrix Analytics はこれらのイベントを監視し、ユーザーのリスクスコアを更新します。また、ユーザーのリスクタイムラインにブラックリスト登録済みアプリが検出されたデバイスのリスクインジケーターエントリを追加します。

ブラックリスト登録済みアプリが検出されたデバイスのリスクインジケーターの分析方法

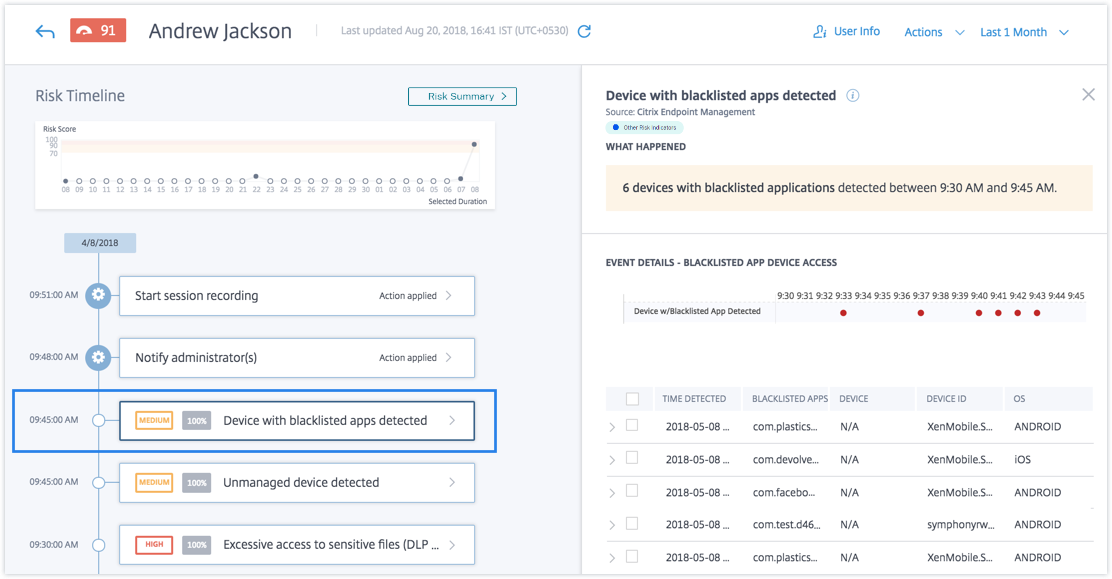

最近ブラックリスト登録済みアプリがインストールされたデバイスを使用したユーザー、Andrew Jackson を例に考えてみましょう。Endpoint Management はこの状態を Citrix Analytics に報告し、Citrix Analytics は Andrew Jackson に更新されたリスクスコアを割り当てます。

Andrew Jackson のリスクタイムラインから、報告されたブラックリスト登録済みアプリが検出されたデバイスのリスクインジケーターを選択できます。イベントの理由が、ブラックリスト登録済みアプリのリスト、Endpoint Management がブラックリスト登録済みアプリを検出した時刻などの詳細とともに表示されます。

ユーザーのブラックリスト登録済みアプリが検出されたデバイスのリスクインジケーターを表示するには、[Security]>[Users]の順に移動し、ユーザーを選択します。

-

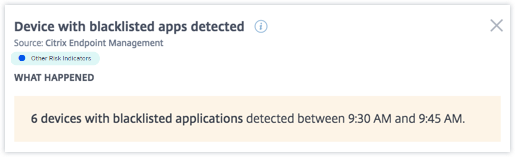

[WHAT HAPPENED]セクションでは、イベントの概要を表示できます。Endpoint Management サービスによって検出されたブラックリスト登録済みアプリケーションがインストールされたデバイスの数と、イベントが発生した時刻を表示できます。

-

[EVENT DETAILS – BLACKLISTED APP DEVICE ACCESS]セクションでは、イベントがグラフィカル形式と表形式で表示されます。イベントはグラフ内の個々のエントリとしても表示され、表には次の主要情報が示されます。

- 検出時刻 - Endpoint Management によって報告されたブラックリスト登録済みアプリの存在が検出された時刻

- ブラックリスト登録済みアプリ - デバイス上のブラックリスト登録済みアプリ

- デバイス - 使用されたモバイルデバイス

- デバイス ID - セッションへのログオンに使用されるデバイスの ID に関する情報

-

OS - モバイルデバイスのオペレーティングシステム

注

詳細を表形式で表示するだけでなく、アラートのインスタンスの横にある矢印をクリックして、詳細を表示することもできます。

ユーザーに適用できるアクション

ユーザーのアカウントに対して、次のアクションを実行できます。

-

ウォッチリストに追加。将来の潜在的な脅威についてユーザーを監視したい場合は、ウォッチリストに追加できます。

-

管理者への通知。ユーザーのアカウントで異常または不審なアクティビティがあった場合、すべてまたは選択した管理者にメール通知が送信されます。

アクションの詳細と手動での構成方法については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。[Actions]メニューからアクションを選択し、[Apply]をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。

ジェイルブレイクまたはルート化されたデバイスの検出

Citrix Analytics は、ジェイルブレイクまたはルート化されたデバイスのアクティビティに基づいてアクセス脅威を検出し、対応するリスクインジケーターをトリガーします。

ジェイルブレイクまたはルート化されたデバイスのリスクインジケーターは、ユーザーがジェイルブレイクまたはルート化されたデバイスを使用してネットワークに接続したときにトリガーされます。Secure Hub はデバイスを検出し、そのインシデントを Endpoint Management サービスに報告します。このアラートにより、組織のネットワーク上には承認されたユーザーとデバイスのみが存在するようになります。

ジェイルブレイクまたはルート化されたデバイスのリスクインジケーターに関連付けられているリスク要因は、その他のリスクインジケーターです。リスク要因の詳細については、「Citrix ユーザーリスクインジケーター」を参照してください。

ジェイルブレイクまたはルート化されたデバイスの検出リスクインジケーターがトリガーされるタイミング

セキュリティ担当者にとって、ユーザーがネットワーク準拠のデバイスを使用して接続していることを確認できることは重要です。ジェイルブレイクまたはルート化されたデバイスが検出されたリスクインジケーターは、ジェイルブレイクされた iOS デバイスまたはルート化された Android デバイスを使用しているユーザーに警告します。

ジェイルブレイクまたはルート化されたデバイスのリスクインジケーターは、登録済みのデバイスがジェイルブレイクまたはルート化されたときにトリガーされます。Secure Hub はデバイス上のイベントを検出し、それを Endpoint Management サービスに報告します。

ジェイルブレイクまたはルート化されたデバイスの検出リスクインジケーターの分析方法

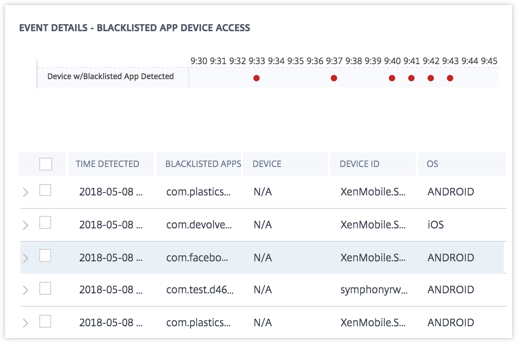

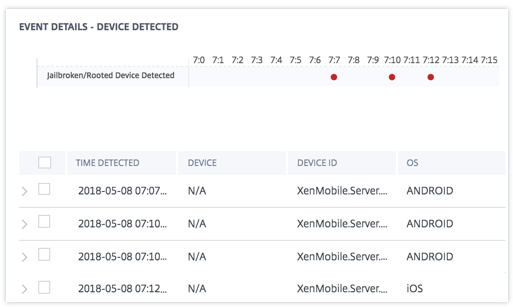

登録済みの iOS デバイスが最近ジェイルブレイクされたユーザー、Georgina Kalou を例に考えてみましょう。この不審な動作は Citrix Analytics によって検出され、Georgina Kalou にリスクスコアが割り当てられます。

Georgina Kalou のリスクタイムラインから、報告されたジェイルブレイクまたはルート化されたデバイスが検出されたリスクインジケーターを選択できます。イベントの理由が、リスクインジケーターがトリガーされた時刻、イベントの説明などの詳細とともに表示されます。

ユーザーのジェイルブレイクまたはルート化されたデバイスが検出されたリスクインジケーターを表示するには、[Security]>[Users]の順に移動し、ユーザーを選択します。

-

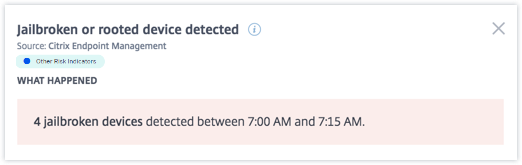

[WHAT HAPPENED]セクションでは、イベントの概要を表示できます。検出されたジェイルブレイクまたはルート化されたデバイスの数と、イベントが発生した時刻を表示できます。

-

[EVENT DETAILS – DEVICE DETECTED]セクションでは、イベントがグラフィカル形式と表形式で表示されます。イベントはグラフ内の個々のエントリとしても表示され、表には次の主要情報が示されます。

- 検出時刻。ジェイルブレイクまたはルート化されたデバイスが検出された時刻

- デバイス。使用されたモバイルデバイス

- デバイス ID。セッションへのログオンに使用されるデバイスの ID に関する情報

- OS。モバイルデバイスのオペレーティングシステム

ユーザーに適用できるアクション

ユーザーのアカウントに対して、次のアクションを実行できます。

-

ウォッチリストに追加。将来の潜在的な脅威についてユーザーを監視したい場合は、ウォッチリストに追加できます。

-

管理者への通知。ユーザーのアカウントで異常または不審なアクティビティがあった場合、すべてまたは選択した管理者にメール通知が送信されます。

アクションの詳細と手動での構成方法については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。[Actions]メニューからアクションを選択し、[Apply]をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。

管理対象外デバイスの検出

Citrix Analytics は、管理対象外デバイスのアクティビティに基づいてアクセス脅威を検出し、対応するリスクインジケーターをトリガーします。

管理対象外デバイスが検出されたリスクインジケーターは、デバイスが次のいずれかの状態になったときにトリガーされます。

- 自動化されたアクションによりリモートワイプされた

- 管理者によって手動でワイプされた

- ユーザーによって登録解除された

管理対象外デバイスが検出されたリスクインジケーターに関連付けられているリスク要因は、その他のリスクインジケーターです。リスク要因の詳細については、「Citrix ユーザーリスクインジケーター」を参照してください。

管理対象外デバイスの検出リスクインジケーターがトリガーされるタイミング

管理対象外デバイスが検出されたリスクインジケーターは、ユーザーのデバイスが管理対象外になったときに報告されます。デバイスが管理対象外の状態になるのは、次のいずれかの理由によります。

- ユーザーによって実行されたアクション

- Endpoint Management 管理者またはサーバーによって実行されたアクション

組織では、Endpoint Management サービスを使用して、ネットワークにアクセスするデバイスとアプリを管理できます。詳細については、「管理モード」を参照してください。

ユーザーのデバイスが管理対象外の状態に変わると、Endpoint Management サービスはこのイベントを検出し、Citrix Analytics に報告します。ユーザーのリスクスコアが更新されます。管理対象外デバイスが検出されたリスクインジケーターがユーザーのリスクタイムラインに追加されます。

管理対象外デバイスの検出リスクインジケーターの分析方法

サーバー上の自動化されたアクションによってデバイスがリモートワイプされたユーザー、Georgina Kalou を例に考えてみましょう。Endpoint Management はこのイベントを Citrix Analytics に報告し、Citrix Analytics は Georgina Kalou に更新されたリスクスコアを割り当てます。

Georgina Kalou のリスクタイムラインから、報告された管理対象外デバイスが検出されたリスクインジケーターを選択できます。イベントの理由が、リスクインジケーターがトリガーされた時刻、イベントの説明などの詳細とともに表示されます。

ユーザーの管理対象外デバイスが検出されたリスクインジケーターを表示するには、[Security]>[Users]の順に移動し、ユーザーを選択します。

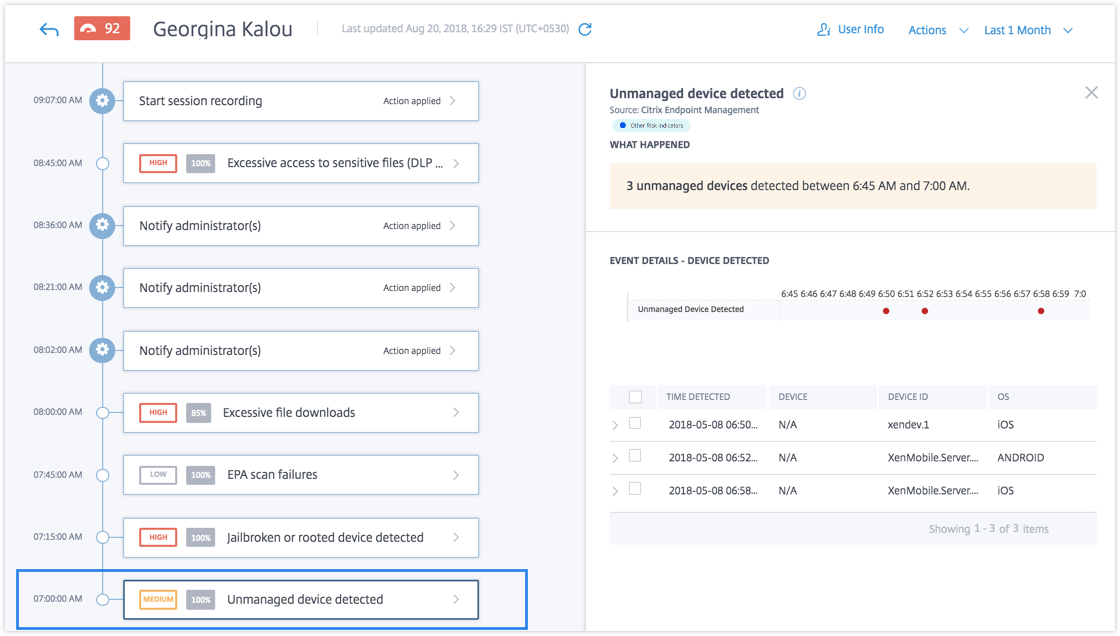

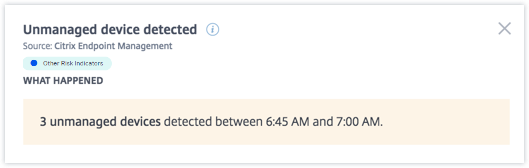

- [WHAT HAPPENED]セクションでは、イベントの概要を表示できます。検出された管理対象外デバイスの数と、イベントが発生した時刻を表示できます。

-

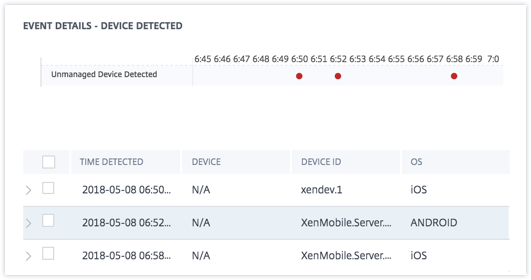

[EVENT DETAILS – DEVICE DETECTED]セクションでは、イベントがグラフィカル形式と表形式で表示されます。イベントはグラフ内の個々のエントリとしても表示され、表には次の主要情報が示されます。

- 検出時刻。イベントが検出された時刻

- デバイス。使用されたモバイルデバイス

- デバイス ID。モバイルデバイスのデバイス ID

-

OS。モバイルデバイスのオペレーティングシステム

ユーザーに適用できるアクション

ユーザーのアカウントに対して、次のアクションを実行できます。

-

ウォッチリストに追加。将来の潜在的な脅威についてユーザーを監視したい場合は、ウォッチリストに追加できます。

-

管理者への通知。ユーザーのアカウントで異常または不審なアクティビティがあった場合、すべてまたは選択した管理者にメール通知が送信されます。

アクションの詳細と手動での構成方法については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。[Actions]メニューからアクションを選択し、[Apply]をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。