シナリオ2

このシナリオは、ブラウザーベースのアクセスで開始した接続のApp Protectionを無効にし、Citrix Workspaceアプリで開始した接続のApp Protectionを有効にする方法について説明します。

次の手順では、「Win10Desktop」というデリバリーグループで、Webブラウザーからアクセスして接続が開始されたときにApp Protectionを無効にし、Citrix Workspaceアプリからの接続に対してApp Protectionを有効にします:

-

スマートアクセスポリシーを作成する:

-

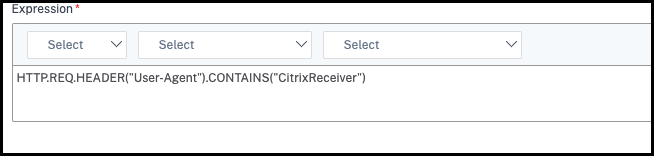

前述のシナリオ「特定のデバイスタイプのApp Protectionを無効にする」で定義されているように、Citrix Workspaceアプリから開始された接続をフィルター処理するスマートアクセスポリシーを作成します。ユーザーエージェント文字列で「CitrixReceiver」を確認するには、次の式を作成します:

HTTP.REQ.HEADER("User-Agent").CONTAINS("CitrixReceiver") <!--NeedCopy-->このシナリオでは、スマートアクセスポリシーは「

cwa」です。

-

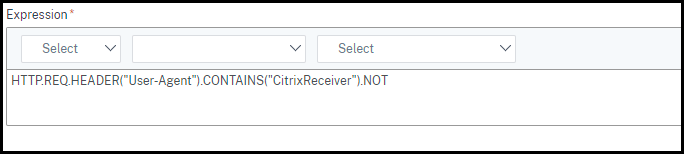

別のスマートアクセスポリシーを作成して、Citrix Workspaceアプリから開始されていない接続をフィルター処理します。

HTTP.REQ.HEADER("User-Agent").CONTAINS("CitrixReceiver").NOT。ここでは、このスマートアクセスポリシーは「browser」です。

-

-

ブローカーアクセスポリシー規則を作成する:

-

GetBrokerAccessPolicyRuleを実行して、Win10Desktopの2つのブローカーアクセスポリシーを表示します。デリバリーグループ「Win10Desktop」の場合、ブローカーアクセスポリシーは、「Win10Desktop_AG」と「Win10Desktop_Direct」です。Win10DesktopのデスクトップグループUIDを書き留めておいてください。 -

Win10Desktop向けのブローカーアクセスポリシーを作成し、次のコマンドを使用してCitrix Workspaceアプリから開始された接続をフィルタリングします:New-BrokerAccessPolicyRule -Name Win10Desktop_AG_CWA -DesktopGroupUid <Uid_of_desktopGroup> -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated -AllowRestart $true -Enabled $true -IncludedSmartAccessFilterEnabled $true <!--NeedCopy-->Uid_of_desktopGroupは、手順1でGetBrokerAccessPolicy規則を実行して取得したデリバリーグループのDesktopGroupUIDです。

-

次のコマンドを使用して、スマートアクセスタグ「

cwa」を参照してCWAを経由してくる接続に対してのみApp Protectionポリシーを有効にします:Set-BrokerAccessPolicyRule Win10Desktop_AG_CWA -IncludedSmartAccessTags Primary_HDX_Proxy:cwa -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true <!--NeedCopy-->Primary_HDX_Proxyは、先ほどの「手順1、スマートアクセスポリシーを作成する」で書き留めておいたVPN仮想サーバー名です。

-

次のコマンドを使用して、Webブラウザーを経由してくる残りの接続に対してApp Protectionポリシーを無効にします:

Set-BrokerAccessPolicyRule Win10Desktop_AG -IncludedSmartAccessTags Primary_HDX_Proxy:browser -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false <!--NeedCopy-->

-

-

確認

Citrix Workspaceアプリが開いている場合は、サインアウトします。Citrix Workspaceアプリに再度サインインし、Access Gateway経由の外部接続から必要なリソースを起動します。リソースに対してApp Protectionポリシーが有効になっていることがわかります。Webブラウザーから同じリソースを外部接続で起動すると、App Protectionポリシーが無効になっていることがわかります。