Configuration du réseau et de la sécurité

Le Service d’authentification fédérée (FAS) est étroitement intégré à Microsoft Active Directory et à l’autorité de certification Microsoft. Assurez-vous que le système est géré et sécurisé de manière appropriée, en développant une stratégie de sécurité comme vous le feriez pour un contrôleur de domaine ou toute autre infrastructure critique.

Ce document présente les problèmes de sécurité à prendre en compte lorsque vous déployez FAS. Il offre également une vue d’ensemble des fonctionnalités qui peuvent vous aider à sécuriser votre infrastructure.

Architecture et sécurité du réseau

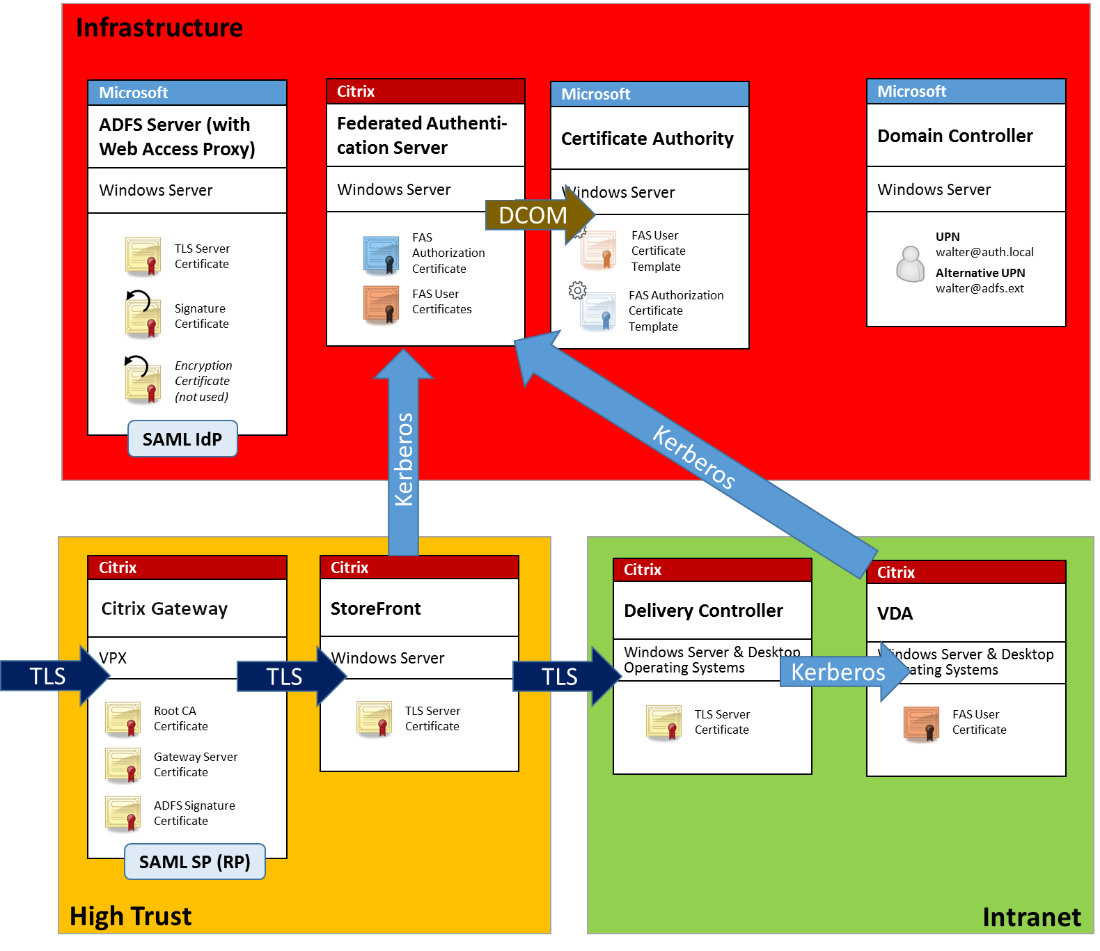

Le diagramme suivant illustre les composants principaux et les limites de sécurité utilisés dans un déploiement FAS.

Le serveur FAS fait partie de l’infrastructure de sécurité, tout comme l’autorité de certification et le contrôleur de domaine. Dans un environnement fédéré, Citrix Gateway et Citrix StoreFront sont des composants qui permettent d’authentifier les utilisateurs. L’introduction de FAS n’affecte pas les autres composants Citrix Virtual Apps and Desktops.

| Serveur | Connexions |

|---|---|

| Service d’authentification fédérée | [entrante] HTTP avec sécurité Kerberos en provenance de StoreFront et des VDA, [sortante] DCOM vers l’autorité de certification Microsoft |

| Citrix Gateway | [entrant] HTTPS depuis les machines clientes, [entrant/sortant] HTTPS depuis/vers un serveur StoreFront, [sortant] HDX vers VDA |

| StoreFront | [entrante] HTTPS en provenance de Citrix Gateway, [sortante] HTTPS vers le Delivery Controller, [sortante] HTTP avec sécurité Kerberos au FAS |

| Delivery Controller | [entrante] HTTPS en provenance du serveur StoreFront, [entrante/sortante] HTTP avec sécurité Kerberos en provenance des VDA |

| VDA | [entrante/sortante] HTTP avec sécurité Kerberos en provenance du Delivery Controller, [entrante] HDX en provenance de Citrix Gateway, [sortante] HTTP avec sécurité Kerberos vers le FAS |

| Autorité de certification Microsoft | [entrante] DCOM en provenance du FAS |

Communication entre StoreFront et FAS

-

Lors du lancement d’un VDA, le serveur StoreFront contacte le serveur FAS pour obtenir un ticket à usage unique dont Citrix Virtual Delivery Agent (VDA) a besoin pour connecter l’utilisateur.

-

StoreFront se connecte au FAS à l’aide du protocole SOAP via HTTP. Par défaut, il utilise le port 80.

-

Il s’authentifie via le processus Kerberos mutuel avec l’identité Kerberos HÔTE/FQDN du serveur FAS et avec l’identité du compte de machine Kerberos du serveur StoreFront.

-

Les données sont cryptées à l’aide de la fonctionnalité de sécurité de niveau de message. Aucune configuration supplémentaire n’est requise pour activer le cryptage.

Communication entre le VDA et le FAS

Lorsqu’une session HDX est connectée au VDA, le VDA contacte le serveur FAS pour demander un certificat.

-

Le VDA se connecte au serveur FAS à l’aide du protocole SOAP via HTTP. Par défaut, il utilise le port 80.

-

Il s’authentifie via le processus Kerberos mutuel avec l’identité Kerberos HÔTE/FQDN du serveur FAS et avec l’identité de machine Kerberos du VDA. De plus, le VDA doit fournir le « handle d’informations d’identification » pour accéder au certificat et à la clé privée.

-

Les données sont cryptées à l’aide de la fonctionnalité de sécurité de niveau de message. Aucune configuration supplémentaire n’est requise pour activer le cryptage.

Communication entre le FAS et l’autorité de certification Microsoft

Lorsqu’un utilisateur lance un VDA, si le serveur FAS ne dispose pas déjà d’un certificat d’utilisateur, il communique avec l’autorité de certification pour demander un certificat. L’autorité de certification requiert que le serveur FAS fournisse un paquet CMC signé par un certificat d’agent d’inscription approuvé.

-

Le serveur FAS communique avec l’autorité de certification Microsoft à l’aide de DCOM. Pour plus d’informations sur les ports requis, consultez la documentation Microsoft.

-

Il s’authentifie à l’aide de Kerberos.

Connexions entre Citrix Federated Authentication Service et Citrix Cloud

Si vous connectez le FAS à Citrix Cloud, vos serveurs FAS doivent pouvoir accéder aux adresses suivantes via le port HTTPS 443.

Citrix Cloud :

- Console d’administration FAS qui s’exécute sous le compte de l’utilisateur

*.cloud.com*.citrixworkspacesapi.net- Adresses requises par un fournisseur d’identité tiers, si un tel fournisseur est utilisé dans votre environnement

- Service FAS exécuté sous le compte du service réseau :

*.citrixworkspacesapi.net*.citrixnetworkapi.net

Citrix Cloud Japan :

- Console d’administration FAS, sous le compte de l’utilisateur

*.citrixcloud.jp*.citrixworkspacesapi.jp- Adresses requises par un fournisseur d’identité tiers, si elles sont utilisées dans votre environnement

- Service FAS, sous le compte de service réseau :

*.citrixworkspacesapi.jp*.citrixnetworkapi.jp

Citrix Cloud Government :

- Console d’administration FAS, sous le compte de l’utilisateur

*.cloud.us*.citrixworkspacesapi.us- Adresses requises par un fournisseur d’identité tiers, si elles sont utilisées dans votre environnement

- Service FAS, sous le compte de service réseau :

*.citrixworkspacesapi.us*.citrixnetworkapi.us

Si votre environnement inclut des serveurs proxy, configurez le proxy utilisateur avec les adresses de la console d’administration FAS. Assurez-vous également que l’adresse du compte de service réseau est configurée à l’aide de netsh ou d’un outil similaire.

Informations complémentaires

Pour plus d’informations sur la sécurisation des communications entre d’autres composants Citrix, consultez les articles suivants :

- Citrix Virtual Apps and Desktops - Considérations de sécurité et meilleures pratiques.

- Sécurisez votre déploiement StoreFront.

Considérations de sécurité

FAS dispose d’un certificat d’autorité d’inscription qui lui permet d’émettre des certificats de manière autonome pour vos utilisateurs de domaine. Cela permet de développer et d’implémenter une stratégie de sécurité pour protéger les serveurs FAS et limiter leurs autorisations.

Agents d’inscription délégués

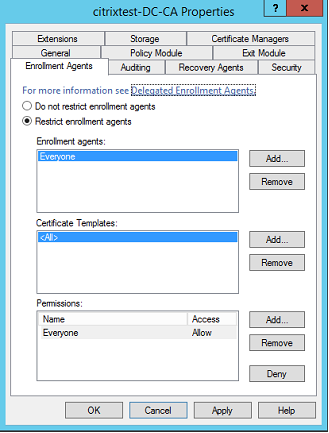

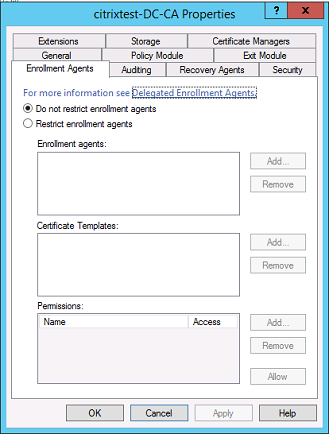

FAS émet des certificats utilisateur en agissant en tant qu’agent d’inscription. L’autorité de certification Microsoft vous permet de limiter les agents d’inscription, les modèles de certificats et les utilisateurs pour lesquels les agents d’inscription peuvent émettre des certificats.

Vous pouvez utiliser la boîte de dialogue indiquée pour vous assurer que :

- La liste Agents d’inscription ne contient que des serveurs FAS.

- La liste Modèles de certificats contient uniquement des modèles FAS.

- La liste Autorisations contient les utilisateurs autorisés à utiliser le FAS. Par exemple, il est déconseillé d’émettre des certificats pour un groupe d’administrateurs ou d’utilisateurs protégés.

Configuration de la liste de contrôle d’accès

Comme décrit dans la section Configurer des règles, vous devez configurer une liste de serveurs StoreFront. Ces serveurs StoreFront certifient l’identité des utilisateurs auprès de FAS lors de l’émission de certificats. De même, vous pouvez restreindre les utilisateurs auxquels des certificats sont délivrés et les machines VDA sur lesquelles ils peuvent s’authentifier. Cette fonctionnalité vient s’ajouter à toute autre fonctionnalité Active Directory standard ou de sécurité d’autorité de certification que vous configurez.

Paramètres de pare-feu

Le serveur FAS doit accepter les connexions entrantes provenant de StoreFront et des VDA, en utilisant le port 80, sauf si est configuré autrement. Pour plus d’informations sur la communication réseau, consultez la section Architecture et sécurité réseau.

Le programme d’installation de FAS peut éventuellement configurer le pare-feu Windows. Pour plus d’informations, consultez la section Options du programme d’installation de FAS.

Changer le port du serveur FAS

Le serveur FAS utilise le port 80 par défaut. Vous pouvez personnaliser le port :

-

Exécutez la ligne de commandes suivante sur votre serveur FAS :

"C:\Program Files\Citrix\Federated Authentication Service\Citrix.Authentication.FederatedAuthenticationService.exe" /SVCPORT [port] /CONFIGUREFIREWALL <!--NeedCopy-->Remplacez

[port]par le numéro de port que vous souhaitez utiliser.Le commutateur

/CONFIGUREFIREWALLdéclenche la mise à jour du pare-feu Windows pour autoriser les connexions entrantes sur le port spécifié. -

Redémarrez le service FAS.

-

Dans l’objet de stratégie de groupe FAS, mettez à jour la liste des serveurs FAS pour inclure le port (par exemple

fas.example.com:[port]). -

Propager la modification au serveur FAS, StoreFront et au VDA (par exemple en utilisant

gpupdate /force)

Analyse du journal des événements

FAS et le VDA écrivent des informations dans le journal d’événements Windows. Ce journal peut être utilisé pour à des fins de contrôle et d’audit d’informations. La section Journaux d’événements répertorie les entrées de journal d’événements qui peuvent être générées.

Modules matériels de sécurité

Toutes les clés privées, y compris les clés de certificat utilisateur émises par le FAS, sont stockées sous forme de clés privées non exportables par le compte de service réseau. FAS prend en charge l’utilisation d’un module matériel de sécurité cryptographique, si votre stratégie de sécurité l’exige.

La configuration cryptographique de bas niveau est disponible à l’aide des commandes PowerShell. Différents paramètres peuvent être utilisés pour les clés privées du certificat d’autorisation FAS et les clés du certificat utilisateur. Pour en savoir plus, consultez Protection de la clé privée.

Responsabilités en matière d’administration

L’administration de l’environnement peut être divisée dans les groupes suivants :

| Nom | Responsabilité |

|---|---|

| Administrateur d’entreprise | Installer et sécuriser les modèles de certificat dans la forêt |

| Administrateur de domaine | Configurer les paramètres de stratégie de groupe |

| Administrateur d’autorité de certification | Configurer l’autorité de certification |

| Administrateur FAS | Installer et configurer le serveur FAS |

| Administrateur StoreFront/Citrix Gateway | Configurer l’authentification utilisateur |

| Administrateur Citrix Virtual Desktops | Configurer les VDA et les Controller |

Chaque administrateur contrôle différents aspects du modèle de sécurité, ce qui assure une protection approfondie du système.

Paramètres de stratégie de groupe

Les machines FAS approuvées sont identifiées par une table de recherche de « numéro d’index -> FQDN » configurée via la stratégie de groupe. Lors de la prise de contact avec un serveur FAS, les clients vérifient l’identité Kerberos HOST\<fqdn> du serveur FAS. Tous les serveurs qui accèdent au serveur FAS doivent posséder les mêmes configurations de nom domaine complet (FQDN) pour le même index ; dans le cas contraire, il est possible que StoreFront et les VDA contactent des serveurs FAS différents.

Citrix recommande d’appliquer une stratégie unique à toutes les machines de l’environnement afin d’éviter toute erreur de configuration. Soyez prudent lors de la modification de la liste des serveurs FAS, plus particulièrement lors de la suppression ou de la réorganisation d’entrées.

Le contrôle de cet objet de stratégie de groupe doit être limité aux administrateurs FAS (et/ou aux administrateurs de domaine) qui installent et désactivent des serveurs FAS. Prenez soin de ne pas réutiliser le nom de domaine complet (FQDN) d’une machine peu de temps après avoir désactivé un serveur FAS.

Modèles de certificats

Si vous ne souhaitez pas utiliser le modèle de certificat Citrix_SmartcardLogon fourni avec FAS, vous pouvez modifier une copie. Les modifications suivantes sont prises en charge.

Renommer un modèle de certificat

Si vous souhaitez renommer Citrix_SmartcardLogon pour qu’il corresponde aux conventions de nom de modèle de votre entreprise, vous devez :

- Créer une copie du modèle de certificat et le renommer pour qu’il corresponde aux conventions de nom de modèle de votre entreprise.

- Utiliser les commandes PowerShell FAS pour administrer FAS, plutôt que l’interface utilisateur d’administration. (L’interface utilisateur d’administration est conçue uniquement pour une utilisation avec les noms de modèle par défaut Citrix).

- Utiliser le composant logiciel enfichable pour modèles de certificats MMC de Microsoft ou la commande Publish-FasMsTemplate pour publier votre modèle et

- utiliser la commande New-FasCertificateDefinition pour configurer les FAS avec le nom de votre modèle.

Modifier les propriétés générales

Par défaut, la durée de vie d’un certificat utilisateur est de sept jours. Vous pouvez modifier la période de validité dans le modèle de certificat.

Ne modifiez pas la période de renouvellement. FAS ignore ce paramètre dans le modèle de certificat. FAS renouvelle automatiquement le certificat au cours de sa période de validité.

Modifier les propriétés de traitement de demande

Ne modifiez pas ces propriétés. FAS ignore ces paramètres dans le modèle de certificat. FAS désélectionne toujours Autoriser l’exportation de la clé privée et Renouveler avec la même clé.

Modifier les propriétés de cryptographie

Ne modifiez pas ces propriétés. FAS ignore ces paramètres dans le modèle de certificat.

Consultez Protection des clés privées pour connaître les paramètres équivalents fournis par FAS.

Modifier les propriétés d’attestation de clé

Ne modifiez pas ces propriétés. FAS ne gère pas l’attestation de clé.

Modifier les propriétés de modèles obsolètes

Ne modifiez pas ces propriétés. FAS ne gère pas les modèles obsolètes.

Modifier les propriétés d’extensions

Vous pouvez modifier ces paramètres en fonction de la stratégie de votre organisation.

Remarque:

Des paramètres d’extension inappropriés peuvent entraîner des problèmes de sécurité ou aboutir à des certificats inutilisables.

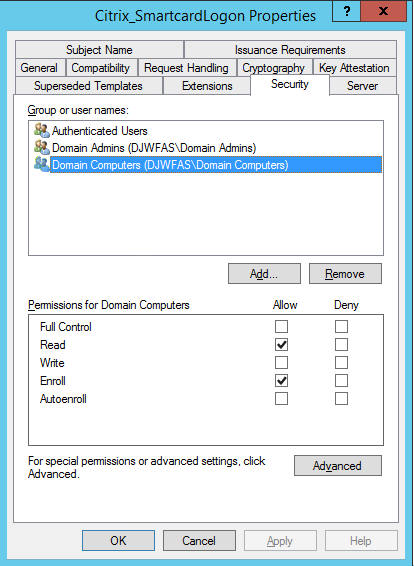

Modifier les propriétés de sécurité

Citrix recommande de modifier ces paramètres pour accorder les autorisations Lire et Inscription aux comptes de machine des serveurs FAS uniquement. Le service FAS ne requiert aucune autre autorisation. Toutefois, comme pour d’autres modèles de certificat, vous pouvez :

- autoriser les administrateurs à lire ou écrire le modèle

- autoriser les utilisateurs authentifiés à lire le modèle

Modifier les propriétés de nom du sujet

Citrix vous recommande de ne pas modifier ces propriétés.

L’option Build from this Active Directory information est sélectionnée dans le modèle, obligeant l’autorité de certification à inclure le SID de l’utilisateur dans une extension de certificat, ce qui fournit un mappage solide avec le compte Active Directory de l’utilisateur.

Modifier les propriétés de serveur

Citrix ne le recommande pas, mais vous pouvez modifier ces paramètres en fonction de la stratégie de votre organisation, si nécessaire.

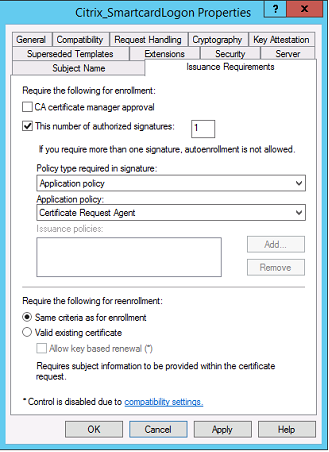

Modifier les propriétés de conditions d’émission

Ne modifiez pas ces paramètres. Ces paramètres doivent être définis comme suit :

Modifier les propriétés de compatibilité

Vous pouvez modifier ces paramètres. Le paramètre doit être au moins Windows Server 2003 CAs (version de schéma 2). Toutefois, FAS prend en charge uniquement Windows Server 2008 et les autorités de certification ultérieures. Comme expliqué ci-dessus, FAS ignore également les paramètres supplémentaires disponibles si Windows Server 2008 CAs (version de schéma 3) ou Windows Server 2012 CAs est sélectionné (version de schéma 4).

Administration de l’autorité de certification

L’administrateur de l’autorité de certification est responsable de la configuration du serveur d’autorité de certification et de l’émission de la clé privée de certificat qu’il utilise.

Publication de modèles

Pour qu’une autorité de certification puisse émettre des certificats basés sur un modèle fourni par l’administrateur de l’entreprise, l’administrateur de l’autorité de certification doit choisir de publier ce modèle.

Une simple pratique de sécurité consiste à publier uniquement les modèles de certificat d’autorité d’inscription lorsque les serveurs FAS sont installés, ou d’opter pour un processus d’émission hors connexion. Dans les deux cas, l’administrateur d’autorité de certification doit conserver un contrôle total sur l’autorisation des demandes de certificat d’autorité d’inscription et disposer d’une stratégie pour autoriser les serveurs FAS.

Paramètres de pare-feu

L’administrateur de l’autorité de certification contrôle les paramètres de pare-feu réseau de l’autorité de certification, ce qui lui permet de contrôler les connexions entrantes. L’administrateur de l’autorité de certification peut configurer le protocole TCP de DCOM et des règles de pare-feu de manière à ce que seuls les serveurs FAS puissent demander des certificats.

Inscription restreinte

Par défaut, le détenteur d’un certificat d’autorité d’inscription peut émettre des certificats pour tous les utilisateurs, à l’aide d’un modèle de certificat autorisant l’accès. L’émisison de certificats doit être restreinte à un groupe d’utilisateurs sans privilèges à l’aide de la propriété d’autorité de certification « Restreindre les agents d’inscription ».

Modules de stratégie et d’audit

Pour les déploiements avancés, des modules de sécurité personnalisés peuvent être utilisés pour assurer le suivi et interdire l’émission de certificats.

Administration de FAS

FAS possède plusieurs fonctions de sécurité.

Restreindre StoreFront, les utilisateurs et les VDA via une liste de contrôle d’accès

Au centre du modèle de sécurité de FAS figure le contrôle grâce auquel les comptes Kerberos peuvent accéder aux fonctionnalités :

| Vecteur d’accès | Description |

|---|---|

| StoreFront [fournisseur d’identité] | Ces comptes Kerberos sont approuvés pour déclarer qu’un utilisateur a été correctement authentifié. Si l’un de ces comptes est compromis, des certificats peuvent être créés et utilisés pour les utilisateurs autorisés par la configuration de FAS. |

| VDA [partie de confiance] | Il s’agit des machines qui sont autorisées à accéder aux certificats et aux clés privées. Un handle d’informations d’identification récupéré par le fournisseur d’identité est également nécessaire, de façon à limiter les possibilités d’attaque du système par un compte VDA compromis dans ce groupe. |

| Utilisateurs | Cette option contrôle les utilisateurs qui peuvent être certifiés par le fournisseur d’identité. Veuillez noter qu’il existe un chevauchement avec les options de configuration « Restreindre les agents d’inscription » de l’autorité de certification. En règle générale, il est conseillé d’inclure uniquement des comptes non privilégiés dans cette liste. Ceci empêche un compte StoreFront compromis de réaffecter des privilèges à un niveau administratif plus élevé. Particulièrement, les comptes d’administrateur de domaine ne doivent pas être autorisés par cette ACL. |

Configurer des règles

Les règles sont utiles si plusieurs déploiements Citrix Virtual Apps ou Citrix Virtual Desktops indépendants utilisent la même infrastructure de serveur FAS. Chaque règle dispose d’options de configuration distinctes ; en particulier, les listes de contrôle d’accès Kerberos (ACL) peuvent être configurées indépendamment.

Configurer l’autorité de certification et les modèles

Différents modèles de certificats et autorités de certification peuvent être configurés afin d’octroyer des droits d’accès différents. Des configurations avancées peuvent choisir d’utiliser plus ou moins de certificats puissants, en fonction de l’environnement. À titre d’exemple, les utilisateurs identifiés en tant que « externes » peuvent posséder un certificat avec moins de privilèges que les utilisateurs « internes ».

Certificats d’authentification et dans la session

L’administrateur FAS peut contrôler si le certificat utilisé pour l’authentification peut être utilisé dans la session de l’utilisateur. Par exemple, un utilisateur peut uniquement disposer de certificats « de signature » dans la session, afin de réserver le certificat « d’ouverture de session » plus puissant uniquement pour l’ouverture de session.

Protection de clé privée et longueur de clé

L’administrateur FAS peut configurer FAS afin de stocker les clés privées dans un module de sécurité matériel (HSM) ou un module de plateforme sécurisée (TPM). Citrix recommande de protéger au moins la clé privée du certificat d’autorisation en la stockant sur un TPM.

De même, les clés privées de certificat utilisateur peuvent être stockées dans un module TPM ou HSM. Toutes les clés doivent être générées sous forme non exportable et avoir une longueur d’au moins 2 048 bits si la norme RSA est utilisée.

Remarque:

Bien que le FAS puisse générer et stocker des clés de certificat utilisateur sur un TPM ou un HSM, le matériel peut être trop lent ou de taille limitée pour les déploiements à grande échelle.

Pour en savoir plus, consultez Protection de la clé privée.

Journaux d’événements

Le serveur FAS fournit des informations détaillées sur la configuration et des journaux d’événements, qui peuvent être utilisés pour l’audit et la détection des intrusions.

Accès administratif et outils d’administration

FAS comprend des fonctionnalités d’administration à distance (authentification mutuelle Kerberos) ainsi que des outils. Les membres du « groupe Administrateurs local » exercent un contrôle total sur la configuration du FAS. La configuration FAS doit être correctement tenue à jour.

Administrateurs Citrix Virtual Apps, Citrix Virtual Desktops et VDA

L’utilisation du FAS ne modifie pas le modèle de sécurité des administrateurs des machines Delivery Controller et VDA. En effet, la « gestion des informations d’identification » du FAS remplace simplement le « mot de passe Active Directory ». Les groupes d’administration des composants Controller et VDA ne doivent contenir que des utilisateurs approuvés. Les journaux d’audit et d’événements doivent être tenus à jour.

Sécurité des serveurs Windows

Tous les correctifs doivent avoir été installés sur tous les serveurs, ainsi que des pare-feu et des logiciels antivirus. Les serveurs d’infrastructure dont la sécurité est critique doivent être conservés dans un endroit sûr, et un soin tout particulier doit être apporté aux options de cryptage de disque et de maintenance des machines virtuelles.

L’audit et les journaux d’événements doivent être stockés de manière sécurisée sur une machine distante.

L’accès RDP doit être limité aux administrateurs autorisés. Citrix recommande d’ouvrir les sessions des comptes utilisateur par carte à puce, notamment pour les comptes d’administrateur de domaine et d’autorité de certification.

Prise en charge de la norme FIPS (Federal Information Processing Standard)

FAS utilise les algorithmes cryptographiques validés par FIPS sur les ordinateurs Windows compatibles FIPS. Si vous configurez FAS pour utiliser un TPM ou un HSM pour le stockage des clés, consultez votre fournisseur de matériel pour obtenir des informations sur la conformité FIPS.

Informations connexes

- L’article Installer et configurer est le document de référence principal pour obtenir des informations sur l’installation et la configuration de FAS.

- Les architectures FAS sont présentées dans l’article Architectures de déploiement.

- D’autres informations pratiques sont disponibles dans l’article Configuration avancée.

Dans cet article

- Architecture et sécurité du réseau

- Considérations de sécurité

- Responsabilités en matière d’administration

- Paramètres de stratégie de groupe

- Modèles de certificats

- Administration de l’autorité de certification

- Administration de FAS

- Administrateurs Citrix Virtual Apps, Citrix Virtual Desktops et VDA

- Sécurité des serveurs Windows

- Prise en charge de la norme FIPS (Federal Information Processing Standard)

- Informations connexes