Authentification unique avec Azure Active Directory

Remarque:

Depuis juillet 2023, Microsoft a renommé Azure Active Directory (Azure AD) Microsoft Entra ID. Dans ce document, toute mention d’Azure Active Directory, d’Azure AD ou d’AAD fait désormais référence à Microsoft Entra ID.

Le service d’authentification fédérée (FAS) de Citrix fournit une authentification unique (SSO) aux Virtual Delivery Agents (VDA) joints à un domaine. FAS réalise l’authentification unique en fournissant au VDA un certificat utilisateur, que le VDA utilise pour authentifier l’utilisateur auprès d’Active Directory (AD). Une fois connecté à la session VDA, vous pouvez accéder aux ressources AD sans vous réauthentifier.

Il est courant d’implémenter Microsoft Entra ID (ME-ID) en configurant la synchronisation entre vos comptes AD et Microsoft Entra ID. Ce procédé crée des identités hybrides pour les utilisateurs et les ordinateurs. Cet article décrit la configuration supplémentaire requise pour mettre en œuvre l’authentification unique (SSO) sur Microsoft Entra ID à partir de votre session VDA lors de l’utilisation de FAS. Cette configuration permet aux utilisateurs d’accéder aux applications protégées par Microsoft Entra ID sans réauthentification.

Remarque:

- Aucune configuration spéciale n’est requise pour que le service FAS puisse utiliser l’authentification unique avec Microsoft Entra ID.

- Vous n’avez pas besoin de certificats dans les sessions FAS.

- Vous pouvez utiliser n’importe quelle version de FAS.

- Vous pouvez utiliser n’importe quelle version de VDA qui prend en charge FAS.

Les méthodes d’authentification unique avec Microsoft Entra ID sont résumées dans le tableau suivant :

| Type d’authentification ME-ID | Le VDA est joint à un domaine | Le VDA est joint hybride |

|---|---|---|

| Géré | Utiliser l’authentification unique transparente ME-ID | Utiliser l’authentification basée sur le certificat ME-ID |

| Fédérée vers Active Directory Federation Services (ADFS) | Activer l’authentification Windows sur ADFS | Assurez-vous que le point de terminaison certificatemixedWS-Trust est activé |

| Fédérée à un fournisseur d’identité tiers | Utiliser une solution tierce | Utiliser une solution tierce |

-

Un domaine Microsoft Entra ID géré est un domaine dans lequel l’authentification de l’utilisateur se produit via Microsoft Entra ID, méthode parfois appelée « authentification Microsoft Entra ID native ».

-

Un domaine Microsoft Entra ID fédéré est un domaine dans lequel Microsoft Entra ID est configuré pour rediriger l’authentification ailleurs. Par exemple, à ADFS ou à un fournisseur d’identité tiers.

-

Un VDA hybride est joint à AD et à Microsoft Entra ID.

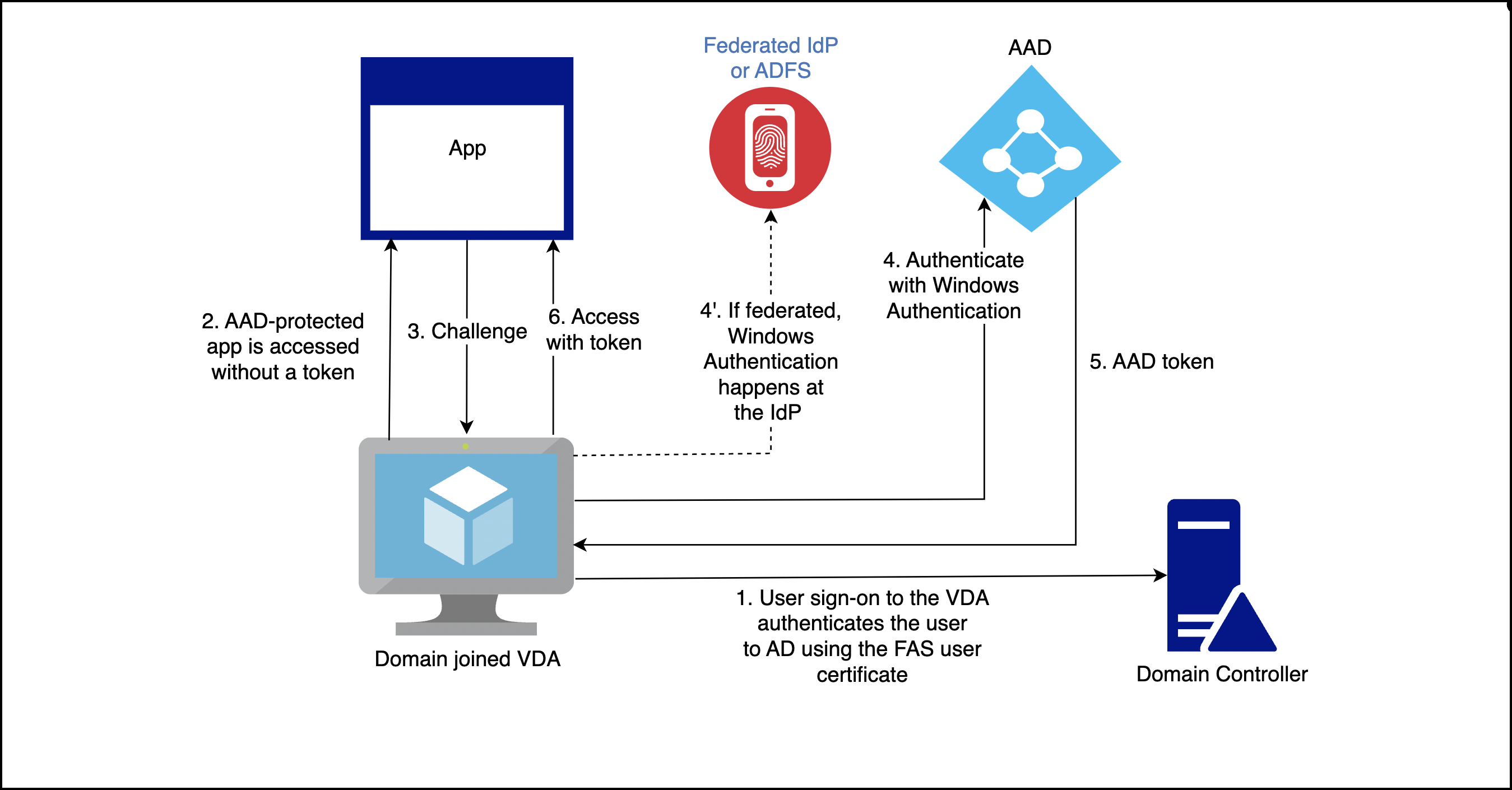

VDA joints à un domaine

Pour les VDA joints à un domaine, l’authentification unique s’effectue sur Microsoft Entra ID à l’aide de l’authentification Windows (traditionnellement appelée authentification Windows intégrée ou Kerberos). L’authentification auprès de Microsoft Entra ID se produit lorsque l’utilisateur accède à une application protégée par Microsoft Entra ID à partir de la session VDA. Le schéma suivant montre le processus d’authentification de haut niveau :

Les détails exacts varient selon que le domaine Microsoft Entra ID est géré ou fédéré.

Pour en savoir plus sur la configuration d’un domaine Microsoft Entra ID géré, consultez Authentification unique transparente.

Pour un domaine Microsoft Entra ID fédéré sur ADFS, activez l’authentification Windows sur le serveur ADFS.

Dans le cas d’un domaine Microsoft Entra ID fédéré avec un fournisseur d’identité tiers, une solution similaire existe. Contactez votre fournisseur d’identité pour obtenir de l’aide.

Remarque:

Vous pouvez également utiliser les solutions répertoriées pour les VDA joints à un domaine pour les VDA joints hybrides. Cependant, un jeton d’actualisation principal (PRT) Microsoft Entra ID n’est pas généré lors de l’utilisation du service FAS.

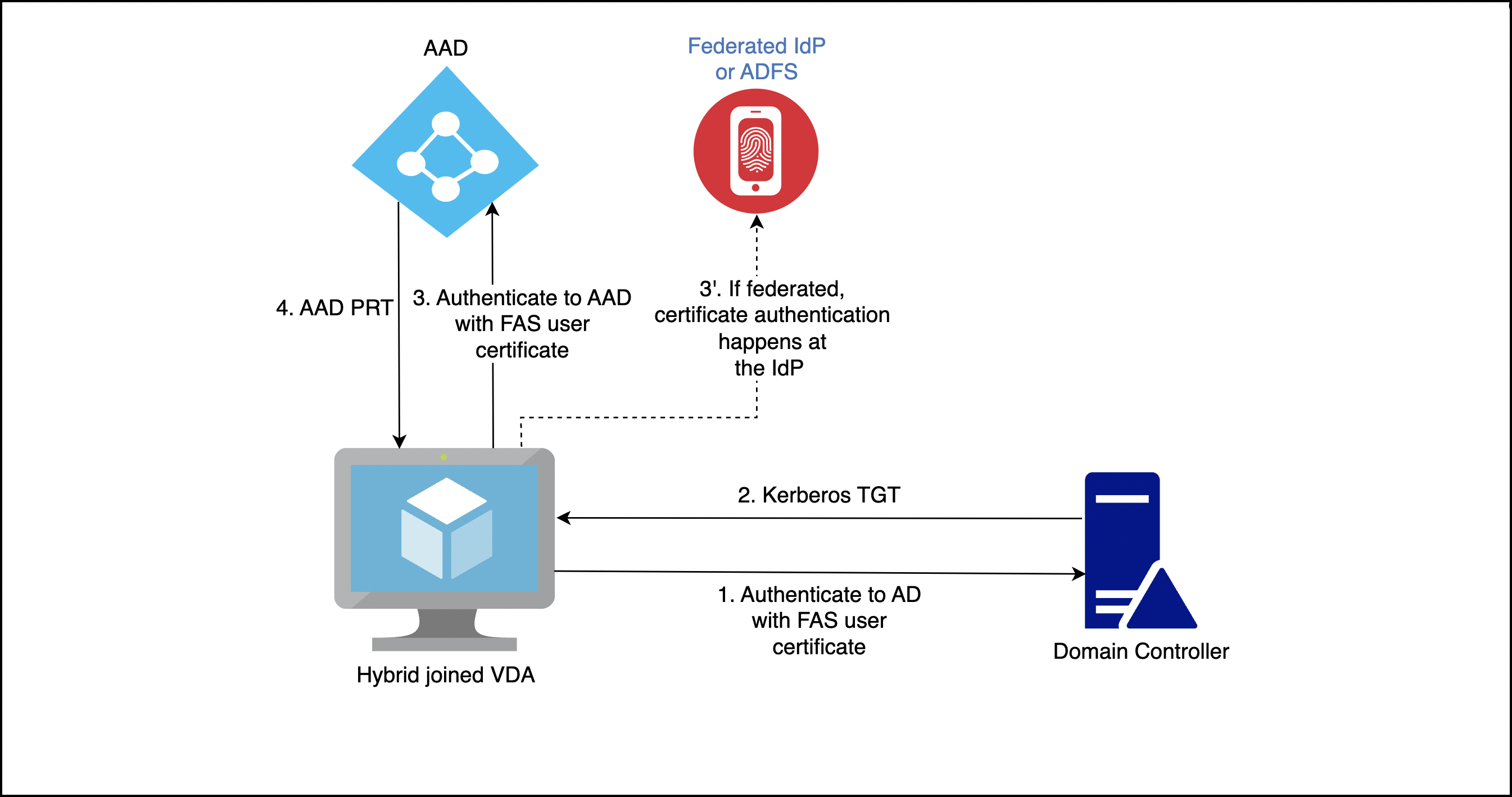

VDA joints hybrides

Les VDA hybrides sont joints à AD et à Microsoft Entra ID en même temps. Lorsque l’utilisateur se connecte au VDA, les artefacts suivants sont créés :

- Un ticket TGT (Ticket Granting Ticket), pour s’authentifier auprès des ressources AD

- Un jeton d’actualisation principal (PRT) permettant de s’authentifier auprès des ressources Microsoft Entra ID

Le PRT contient des informations à la fois sur l’utilisateur et sur l’ordinateur. Ces informations sont utilisées dans une stratégie d’accès conditionnel Microsoft Entra ID si nécessaire.

Étant donné que le service FAS authentifie l’utilisateur en fournissant un certificat au VDA, un PRT ne peut être créé que si l’authentification basée sur un certificat via Microsoft Entra ID est implémentée. Le schéma suivant montre le processus d’authentification de haut niveau :

Les détails exacts varient selon que le domaine Microsoft Entra ID est géré ou fédéré.

Pour un domaine Microsoft Entra ID géré, configurez l’authentification Microsoft Entra ID par certificat (CBA). Pour plus d’informations, consultez la section Présentation de l’authentification basée sur les certificats Azure AD. Le VDA authentifient les utilisateurs auprès de Microsoft Entra ID avec leur certificat FAS.

Remarque:

La documentation Microsoft décrit la connexion avec un certificat de carte à puce, mais la méthode sous-jacente s’applique lors de la connexion à l’aide d’un certificat utilisateur FAS.

Pour un domaine Microsoft Entra ID fédéré sur ADFS, le VDA fait appel au point de terminaison WS-Trust certificatemixed du serveur ADFS pour authentifier l’utilisateur sur Microsoft Entra ID à l’aide de son certificat FAS. Ce point de terminaison est activé par défaut.

Dans le cas d’un domaine Microsoft Entra ID fédéré avec un fournisseur d’identité tiers, une solution similaire peut exister. Le fournisseur d’identité doit implémenter un point de terminaison certificatemixed WS-Trust. Contactez votre fournisseur d’identité pour obtenir de l’aide.