Résoudre les problèmes d’ouverture de session Windows

Cet article décrit les journaux et les messages d’erreur que Windows génère lorsqu’un utilisateur ouvre une session à l’aide de certificats ou de cartes à puce ou les deux. Ces journaux fournissent des informations que vous pouvez utiliser pour résoudre les échecs d’authentification.

Certificats et infrastructure de clé publique

Windows Active Directory propose plusieurs magasins de certificats qui gèrent les certificats pour les utilisateurs qui ouvrent une session.

-

Magasin de certificats NTAuth : pour s’authentifier auprès de Windows, l’autorité de certification émettant les certificats utilisateur (aucune chaîne n’est prise en charge) doit être placée dans le magasin NTAuth. Pour afficher ces certificats, depuis le programme certutil, entrez :

certutil –viewstore –enterprise NTAuth. - Magasins de certificats racine et intermédiaires : en règle générale, les systèmes d’ouverture de session par certificat peuvent fournir un seul certificat. Donc, si une chaîne est utilisée, le magasin de certificats intermédiaires sur toutes les machines doit inclure ces certificats. Le certificat racine doit être dans le magasin racine de confiance et l’avant-dernier certificat doit être dans le magasin NTAuth.

- Extensions de certificat d’ouverture de session et stratégie de groupe : Windows peut être configuré pour appliquer la vérification des EKU et d’autres stratégies de certificat. Consultez la documentation Microsoft : https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/ff404287(v=ws.10).

| Stratégie du Registre | Description |

|---|---|

| AllowCertificatesWithNoEKU | Lorsqu’elle est désactivée, les certificats doivent inclure l’Utilisation améliorée de la clé (EKU) pour l’ouverture de session avec carte à puce. |

| AllowSignatureOnlyKeys | Par défaut, Windows filtre les clés privées de certificats qui ne permettent pas le décryptage RSA. Cette option remplace ce filtre. |

| AllowTimeInvalidCertificates | Par défaut, Windows filtre les certificats expirés. Cette option remplace ce filtre. |

| EnumerateECCCerts | Active l’authentification à courbe elliptique. |

| X509HintsNeeded | Si un certificat ne contient pas de nom d’utilisateur principal (UPN) unique, ou s’il est ambigu, cette option permet aux utilisateurs de spécifier manuellement leur compte d’ouverture de session Windows. |

| UseCachedCRLOnlyAnd, IgnoreRevocationUnknownErrors | Désactive la vérification de la révocation des certificats (définie sur le contrôleur de domaine). |

- Certificats du contrôleur de domaine : pour authentifier les connexions Kerberos, tous les serveurs doivent avoir des certificats « Contrôleur de domaine » appropriés. Ils peuvent être demandés depuis le menu du composant logiciel enfichable MMC « Local Computer Certificate Personal Store » (magasin personnel de certificats de l’ordinateur local).

Nom UPN et mappage de certificat

Il est recommandé que les certificats utilisateur incluent un nom d’utilisateur principal (UPN) unique dans l’extension Nom de sujet alternatif.

Noms UPN dans Active Directory

Par défaut, chaque utilisateur dans Active Directory possède un nom d’utilisateur principal (UPN) implicite basé sur le modèle <samUsername>@<domainNetBios> et <samUsername>@<domainFQDN>. Les domaines et noms de domaines complets disponibles sont inclus dans l’entrée RootDSE de la forêt. Un seul domaine peut disposer de plusieurs noms de domaine complets enregistrés dans RootDSE.

En outre, chaque utilisateur d’Active Directory a un nom UPN explicite et des altUserPrincipalNames. Ce sont des entrées LDAP qui spécifient le nom d’utilisateur principal (UPN) pour l’utilisateur.

Lors d’une recherche d’utilisateurs par UPN, Windows recherche d’abord dans le domaine courant (en fonction de l’identité du processus de recherche de l’UPN) les UPN explicites, puis les UPN alternatifs. S’il n’existe pas de correspondance, il recherche l’UPN implicite, qui peut se résoudre sur différents domaines de la forêt.

Service de mappage de certificat

Si un certificat ne contient pas d’UPN explicite, Active Directory peut stocker un certificat public exact pour chaque utilisation dans un attribut « x509certificate ». Pour résoudre un tel certificat pour un utilisateur, un ordinateur peut interroger cet attribut directement (par défaut, dans un seul domaine).

L’utilisateur peut spécifier un compte d’utilisateur qui accélère la recherche et permet également à cette fonctionnalité d’être utilisée dans un environnement inter-domaines.

S’il existe plusieurs domaines dans la forêt et que l’utilisateur ne spécifie pas explicitement un domaine, Active Directory rootDSE spécifie l’emplacement du service de mappage de certificat. Il est situé sur une machine de catalogue global et bénéficie d’une vue en cache de tous les attributs x509certificate de la forêt. Cet ordinateur peut être utilisé pour rechercher efficacement un compte utilisateur dans tout domaine, en se basant uniquement sur le certificat.

Contrôle de la sélection du contrôleur de domaine d’ouverture de session

Lorsqu’un environnement contient plusieurs contrôleurs de domaine, il est utile de voir et de restreindre le contrôleur de domaine qui est utilisé pour l’authentification, de façon à ce que les journaux puissent être activés et récupérés.

Contrôler la sélection du contrôleur de domaine

Pour forcer Windows à utiliser un contrôleur de domaine Windows spécifique pour l’ouverture de session, vous pouvez explicitement définir la liste des contrôleurs de domaine qu’une machine Windows utilise en configurant le fichier lmhosts : \Windows\System32\drivers\etc\lmhosts.

Il existe généralement un exemple de fichier nommé « lmhosts.sam » dans cet emplacement. Il vous suffit d’inclure une ligne :

1.2.3.4 dcnetbiosname #PRE #DOM:mydomai

Où « 1.2.3.4 » correspond à l’adresse IP du contrôleur de domaine nommé dcnetbiosname dans le domaine mydomain.

Après un redémarrage, la machine Windows utilise ces informations pour se connecter à mydomain. Cette configuration doit être rétablie lors d’un débogage.

Identifier le contrôleur de domaine utilisé

À l’ouverture de session, Windows définit une variable d’environnement MSDOS avec le contrôleur de domaine qui a ouvert la session de l’utilisateur. Pour la voir, démarrez l’invite de commande avec la commande : echo %LOGONSERVER%.

Les journaux liés à l’authentification sont stockés sur l’ordinateur renvoyé par cette commande.

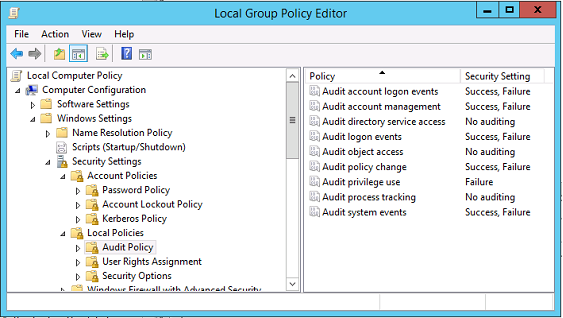

Activer les événements d’audit de compte

Par défaut, les contrôleurs de domaine Windows n’activent pas les journaux d’audit de compte complets. Ce réglage peut être contrôlé par le biais des stratégies d’audit dans les paramètres de sécurité dans l’éditeur de stratégie de groupe. Pour ouvrir l’éditeur de stratégie de groupe, exécutez gpedit.msc sur le contrôleur de domaine. Une fois les stratégies d’audit activées, le contrôleur de domaine génère des informations supplémentaires dans le journal de sécurité.

Journaux de validation de certificat

Vérifier la validité du certificat

Si un certificat de carte à puce est exporté en tant que certificat DER (sans clé privée), vous pouvez le valider avec la commande : certutil –verify user.cer

Activer la journalisation CAPI

Sur le contrôleur de domaine et les machines utilisateur, ouvrez l’observateur d’événements et activez la journalisation pour Microsoft/Windows/CAPI2/Operational Logs.

Sur le contrôleur de domaine et la machine VDA, ouvrez l’observateur d’événements et accédez à Journaux des applications et des services > Microsoft > Windows > CAPI2 > Opérationnel. Cliquez avec le bouton droit de la souris sur Opérationnel, puis sélectionnez Activer le journal.

En outre, affinez la journalisation CAPI à l’aide des valeurs de registre suivantes : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\crypt32. Les valeurs suivantes n’existent pas par défaut. Vous devez les créer. Supprimez les valeurs si vous souhaitez revenir aux paramètres de journalisation CAPI2 par défaut.

| Valeur | Description |

|---|---|

| DiagLevel (DWORD) | Niveau de détail (0 à 5) |

| DiagMatchAnyMask (QUADWORD) | Filtre d’événements (utiliser 0xffffff pour tout) |

| DiagProcessName (MULTI_SZ) | Filtre par nom du processus (par exemple, LSASS.exe) |

Journaux CAPI

| Message | Description |

|---|---|

| Build Chain | CertGetCertificateChain appelé par LSA (comprend résultat) |

| Verify Revocation | CertVerifyRevocation appelé par LSA (comprend résultat) |

| X509 Objects | En mode détaillé, les certificats et les listes de révocation de certificats (CRL) sont placés dans AppData\LocalLow\Microsoft\X509Objects |

| Verify Chain Policy | CertVerifyChainPolicy appelé par LSA (comprend paramètres) |

Messages d’erreur

| Code d’erreur | Description |

|---|---|

| Certificat non approuvé | Le certificat de carte à puce n’a pas pu être créé à l’aide de certificats contenus dans les magasins de certificats racine approuvés et intermédiaires de l’ordinateur. |

| Erreur de vérification de la révocation de certificats | La liste de révocation de certificats pour la carte à puce n’a pas pu être téléchargée à partir de l’adresse spécifiée par le point de distribution de la liste de révocation de certificat. Si la vérification de révocation est obligatoire, la connexion ne pourra pas s’établir. Consultez la section Certificats et infrastructure de clé publique. |

| Erreurs d’utilisation de certificat | Le certificat n’est pas approprié pour l’ouverture de session. Par exemple, il peut s’agir d’un certificat de serveur ou d’un certificat de signature. |

Journaux Kerberos

Pour activer la journalisation Kerberos, sur le contrôleur de domaine et la machine utilisateur, créez les valeurs de registre suivantes :

| Ruche | Nom de la valeur | Valeur [DWORD] |

|---|---|---|

| CurrentControlSet\Control\Lsa\Kerberos\Parameters | LogLevel | 0x1 |

| CurrentControlSet\Control\Lsa\Kerberos\Parameters | KerbDebuglevel | 0xffffffff |

| CurrentControlSet\Services\Kdc | KdcDebugLevel | 0x1 |

| CurrentControlSet\Services\Kdc | KdcExtraLogLevel | 0x1f |

La journalisation Kerberos est écrite dans le journal d’événements système.

- Les messages tels que certificat non approuvé doivent être faciles à diagnostiquer.

- Deux codes d’erreur sont des messages d’informations et peuvent être ignorés :

- KDC_ERR_PREAUTH_REQUIRED (utilisé pour la rétrocompatibilité avec les contrôleurs de domaine plus anciens)

- Erreur inconnue 0x4b

Journaux du contrôleur de domaine et de la station de travail

Cette section décrit les entrées de journal attendues sur le contrôleur de domaine et la station de travail lorsque l’utilisateur ouvre une session avec un certificat.

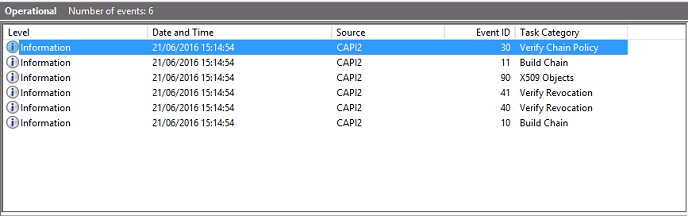

- Journal CAPI2 du contrôleur de domaine

- Journaux de sécurité du contrôleur de domaine

- Journal de sécurité Virtual Delivery Agent (VDA)

- Journal CAPI VDA

- Journal système VDA

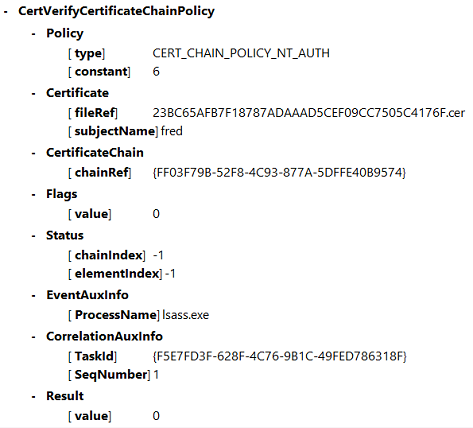

Journal CAPI2 du contrôleur de domaine

Lors d’une ouverture de session, le contrôleur de domaine valide le certificat de l’appelant, produisant une séquence d’entrées de journal comme illustré ci-dessous.

Le dernier message du journal d’événements indique que lsass.exe sur le contrôleur de domaine construit une chaîne en fonction du certificat fourni par le VDA et vérifie sa validité (y compris la révocation). Le résultat est « ERROR_SUCCESS ».

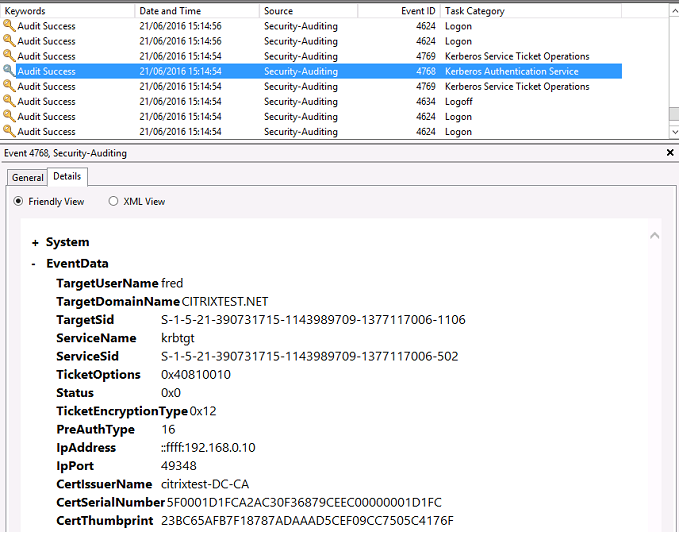

Journal de sécurité du contrôleur de domaine

Le contrôleur de domaine présente une séquence des événements d’ouverture de session, l’événement clé étant 4768, dans lequel le certificat est utilisé pour émettre le ticket Kerberos Ticket Granting (krbtgt).

Les messages précédents indiquent que le compte de machine du serveur s’authentifie auprès du contrôleur de domaine. Les messages suivants indiquent le compte d’utilisateur appartenant au nouveau krbtgt utilisé pour s’authentifier auprès du contrôleur de domaine.

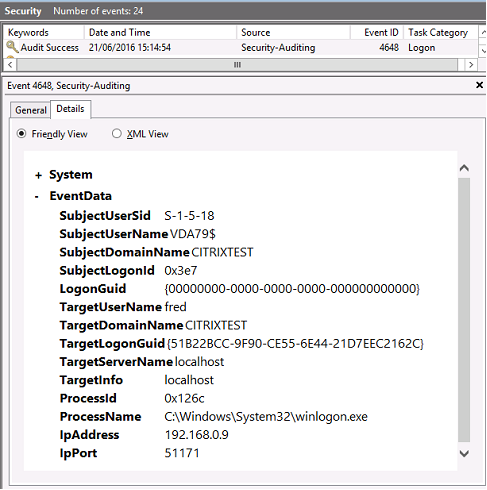

Journal de sécurité VDA

Les journaux d’audit de sécurité VDA correspondant à l’événement d’ouverture de session sont l’entrée avec l’ID 4648, provenant de winlogon.exe.

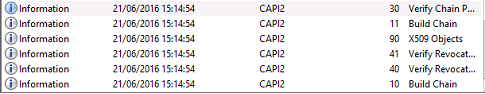

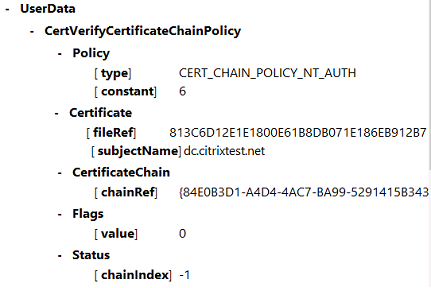

Journal CAPI VDA

Cet exemple de journal CAPI VDA présente une séquence de création de chaîne et de vérification depuis lsass.exe, validant le certificat du contrôleur de domaine (dc.citrixtest.net).

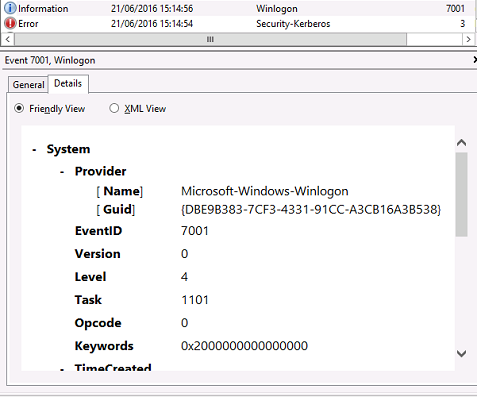

Journal système VDA

Lorsque la journalisation Kerberos est activée, le journal système affiche l’erreur KDC_ERR_PREAUTH_REQUIRED (qui peut être ignorée), ainsi qu’une entrée d’ouverture de session Windows indiquant que la connexion Kerberos est établie.

Surveillance de FAS à l’aide du journal des événements Windows

Tous les événements du FAS sont consignés dans le journal des événements d’application Windows **. Vous pouvez utiliser des produits tels que System Center Operations Manager (SCOM) pour surveiller l’intégrité de votre service FAS à l’aide des processus et des événements décrits ici.

Le service FAS est-il en cours d’exécution ?

Pour déterminer si le service FAS est en cours d’exécution, surveillez le processus Citrix.Authentication.FederatedAuthenticationService.exe.

Seuls les événements les plus importants liés à la surveillance du service FAS sont décrits dans cette section. Pour obtenir la liste complète des codes d’événement de FAS, reportez-vous à la section Journaux des événements de FAS.

Événements d’intégrité de FAS

Les événements suivants indiquent si votre service FAS fonctionne correctement.

Source de l’événement : Citrix.Authentication.FederatedAuthenticationService.

| Événement | Texte de l’événement | Explication | Remarques |

|---|---|---|---|

| [S003] | Administrator [{0}] setting Maintenance Mode to [{1}] | Le service FAS a été placé en mode de maintenance ou retiré de celui-ci. | En mode de maintenance, le serveur FAS n’est pas utilisable pour l’authentification unique. |

| [S022] | Administrator [{0}] setting Maintenance Mode to Off | Le service FAS a été retiré du mode de maintenance. | Disponible à partir de FAS 10.7/Citrix Virtual Apps and Desktops 2109. |

| [S023] | Administrator [{0}] setting Maintenance Mode to On | Le service FAS a été placé en mode de maintenance. | Disponible à partir de FAS 10.7/Citrix Virtual Apps and Desktops 2109. |

| [S123] | Impossible d’émettre un certificat auprès d’une autorité de certification pour [UPN : {0} rôle : {1}] [exception : {2}] | Cet événement se produit après [S124] si aucune des autorités de certification de FAS n’est configurée avec un certificat utilisateur émis avec succès. L’authentification unique échouera pour cet utilisateur. | Cet événement indique qu’aucune des autorités de certification configurées ne fonctionne. Si FAS est configuré pour utiliser un HSM, cela peut également indiquer que le HSM ne fonctionne pas. |

| [S124] | Failed to issue a certificate for [upn: {0} role: {1}] at [certificate authority: {2}] [exception: {3}] | Un échec s’est produit lorsque FAS a tenté de demander un certificat utilisateur auprès de l’autorité de certification donnée. Si FAS est configuré avec plus d’une autorité de certification, FAS effectue une nouvelle demande auprès d’une autre autorité de certification. | Cet événement peut indiquer que l’autorité de certification ne fonctionne pas ou n’est pas joignable. Si FAS est configuré pour utiliser un HSM, cela peut également indiquer que le HSM ne fonctionne pas. L’exception peut être utilisée pour identifier la cause du problème. |

| [S413] | Authorization certificate expiring soon ({0} days left). Certificate details: {1} | Cet événement est généré périodiquement lorsque le certificat d’autorisation de FAS est sur le point d’expirer. Par défaut, l’événement est généré tous les jours si le certificat d’autorisation entre dans les 30 jours suivant l’expiration. | Les paramètres par défaut peuvent être ajustés à l’aide de l’applet de commande Set-FasRaCertificateMonitor ; voir Applets de commande PowerShell. |

| [S414] | Authorization certificate has expired. Certificate details: {0} | Cet événement est généré périodiquement lorsque le certificat d’autorisation de FAS a expiré. Par défaut, l’événement est généré tous les jours. | Une fois l’autorisation FAS expirée, le FAS n’est pas en mesure de générer de nouveaux certificats utilisateur et l’authentification unique commence à échouer. |

Événements FAS connectés au cloud

Si vous utilisez FAS avec Citrix Cloud, les événements suivants indiquent si votre service FAS fonctionne correctement.

La source de l’événement est Citrix.Fas.Cloud.

| Événement | Texte de l’événement | Explication | Remarques |

|---|---|---|---|

| [S012] | The FAS service is available for single sign-on from Citrix Cloud | Cet événement indique que l’authentification unique devrait fonctionner depuis Workspace (c’est-à-dire Citrix Cloud). | Avant d’émettre cet événement, FAS vérifie (1) qu’il est configuré, (2) qu’il n’est pas en mode de maintenance et (3) qu’il est connecté à Citrix Cloud. |

| [S013] | The FAS service is not available for single sign-on from Citrix Cloud. [{0}] La console d’administration fournit davantage d’informations. | Cet événement indique que le FAS n’est pas en mesure de fournir l’authentification unique à partir de Workspace (c’est-à-dire Citrix Cloud). Le message inclut la raison pour laquelle l’authentification unique ne fonctionne pas. | FAS maintient une connexion permanente à Citrix Cloud. De temps en temps, cette connexion peut prendre fin pour diverses raisons (par exemple, un problème réseau ou une stratégie de durée de vie de connexion sur un serveur proxy). Lorsque cela se produit, le texte de l’événement contient « Service is not connected to the cloud ». Ce comportement est normal et FAS tente immédiatement de rétablir une connexion à Citrix Cloud. |

Événements de sécurité

Les événements suivants indiquent qu’une entité non autorisée a tenté d’utiliser FAS.

Source de l’événement : Citrix.Authentication.FederatedAuthenticationService.

| Événement | Texte de l’événement | Explication |

|---|---|---|

| [S001] | ACCESS DENIED: User [{0}] is not a member of the Administrators group | Une tentative d’affichage ou de modification de la configuration de FAS a été effectuée, mais l’appelant n’était pas un administrateur FAS. |

| [S002] | ACCESS DENIED: User [{0}] is not an Administrator of Role [{1}] | Une tentative d’affichage ou de modification de la configuration d’une règle de FAS a été effectuée, mais l’appelant n’était pas un administrateur FAS. |

| [S101] | Server [{0}] is not authorized to assert identities in role [{1}] | Une tentative a été faite pour affirmer l’identité des utilisateurs, mais l’appelant n’est pas autorisé à effectuer une telle opération. Seuls les serveurs StoreFront qui y ont été autorisés dans la configuration de la règle FAS (et Workspace le cas échéant) peuvent affirmer des identités utilisateur. |

| [S104] | Server [{0}] failed to assert UPN [{1}] (UPN not allowed by rule [{2}]) | Une tentative a été faite pour affirmer l’identité d’un utilisateur, mais le compte de l’utilisateur n’y est pas autorisé conformément à la configuration de la règle FAS. |

| [S205] | Relying party access denied - the calling account [{0}] is not a permitted relying party of the rule [{1}] | Un VDA a tenté d’effectuer une authentification unique avec FAS, mais le VDA n’y est pas autorisé conformément à la configuration de la règle FAS. |

Journaux d’événements de FAS

Les tableaux suivants répertorient les entrées de journal d’événements générées par FAS.

Événements d’administration du [Service d’authentification fédérée]

[Source de l’événement : Citrix.Authentication.FederatedAuthenticationService]

Ces événements sont consignés en réponse à une modification de la configuration du serveur FAS.

| Codes de journal |

|---|

| [S001] ACCESS DENIED: User [{0}] is not a member of Administrators group |

| [S002] ACCESS DENIED: User [{0}] is not an Administrator of Role [{1}] |

| [S003] Administrator [{0}] setting Maintenance Mode to [{1}] |

| [S004] Administrator [{0}] requesting authorization certificate from CA [{1}] using templates [{2} and {3}] |

| [S005] Administrator [{0}] removing FAS authorization [RA cert id: {1}] |

| [S006] Administrator [{0}] creating Certificate Definition [{1}] |

| [S007] Administrator [{0}] updating Certificate Definition [{1}] |

| [S008] Administrator [{0}] deleting Certificate Definition [{1}] |

| [S009] Administrator [{0}] creating Rule [{1}] |

| [S010] Administrator [{0}] updating Rule [{1}] |

| [S011] Administrator [{0}] deleting Rule [{1}] |

| [S012] Administrator [{0}] creating certificate [upn: {1} sid: {2} rule: {3}]Certificate Definition: {4} Security Context: {5}] |

| [S013] Administrator [{0}] deleting certificates [upn: {1} role: {2} Certificate Definition: {3} Security Context: {4}] |

| [S015] Administrator [{0}] creating certificate request [TPM: {1}] |

| [S016] Administrator [{0}] importing Authorization certificate [Reference: {1}] |

| [S022] Administrator [{0}] setting Maintenance Mode to Off |

| [S023] Administrator [{0}] setting Maintenance Mode to On |

| [S024] Administrator [{0}] setting system health monitor |

| [S025] Administrator [{0}] setting system health monitor |

| [S026] Administrator [{0}] setting RA Certificate Monitor |

| [S027] Administrator [{0}] resetting RA certificate monitor |

| [S028] L’administrateur [{0}] définit la configuration de la clé du certificat [{1}] sur [{2}] |

| [S029] L’administrateur [{0}] réinitialise la configuration de la clé du certificat [{1}] aux valeurs par défaut [{2}] |

| [S030] L’administrateur [{0}] définit les propriétés du service sur [{1}] |

| [S031] Administrator [{0}] de-authorizing CA [RA cert id: {1}] |

| [S050] Administrator [{0}] creating cloud configuration: [{1}] |

| [S051] Administrator [{0}] updating cloud configuration: [{1}] |

| [S052] Administrator [{0}] removing cloud configuration |

| [S060] Administrator [{0}] Requesting Cloud Registration. Instance: {1} |

| [S060] Administrator [{0}] Requesting Direct Trust Cloud Registration. Instance: {1} CloudServiceUrlFormat: {2} |

| [S061] Administrator [{0}] Completing Cloud Registration. Resource location: {1}, Rule name: {2} |

| [S062] Administrator [{0}] Completed Cloud Registration. Resource location: {1} ({2}), Rule name: {3}, Customer: {4} ({5}) |

| [S063] A KRS error occurred during cloud registration. The exception was {0} |

| [S064] An unknown error occurred during cloud registration. The exception was {0} |

| [S065] Administrator [{0}] Requesting Direct Trust Cloud Registration. Instance: {1} CloudServiceUrlFormat: {2} |

| Codes de journal |

|---|

| [S401] Performing configuration upgrade - [From version {0} to version {1}] |

| [S402] ERROR: The Citrix Federated Authentication Service must be run as Network Service [currently running as: {0}] |

| [S404] Forcefully erasing the Citrix Federated Authentication Service database |

| [S405] An error occurred while migrating data from the registry to the database: [{0}] |

| [S406] Migration of data from registry to database is complete (note: user certificates are not migrated) |

| [S407] Registry-based data was not migrated to a database since a database already existed |

| [S408] Cannot downgrade the configuration – [From version {0} to version {1}] |

| [S409] ThreadPool configuration succeeded - MinThreads adjusted from [workers: {0} completion: {1}] to: [workers: {2} completion: {3}] |

| [S410] ThreadPool configuration failed - failed to adjust MinThreads from [workers: {0} completion: {1}] to: [workers: {2} completion: {3}]; this may impact the scalability of the FAS server |

| [S411] Error starting the FAS service: [{0}] |

| [S412] Configuration upgrade complete – [From version {0} to version {1}] |

| [S413] Authorization certificate expiring soon ({0} days left). Certificate details: {1} |

| [S414] Authorization certificate has expired. Certificate details: {0} |

| [S415] Vérifications du certificat d’autorisation terminées. {0} problèmes ont été journalisés. Le prochain chèque est dû dans {1} |

Création d’assertions d’identité [Service d’authentification fédérée]

[Source de l’événement : Citrix.Authentication.FederatedAuthenticationService]

Ces événements sont journalisés au moment de l’exécution sur le serveur FAS lorsqu’un serveur approuvé assume l’ouverture de session d’un utilisateur.

| Codes de journal |

|---|

| [S101] Server [{0}] is not authorized to assert identities in role [{1}] |

| [S102] Server [{0}] failed to assert UPN [{1}] (Exception: {2}{3}) |

| [S103] Server [{0}] requested UPN [{1}] SID {2}, but lookup returned SID {3} |

| [S104] Server [{0}] failed to assert UPN [{1}] (UPN is not allowed by rule [{2}]) |

| [S105] Server [{0}] issued identity assertion [upn: {1}, role {2}, Security Context: [{3}]] |

| [S120] Issuing certificate to [upn: {0} role: {1} Security Context: [{2}]] |

| [S121] Certificate issued to [upn: {0} role: {1}] by [certificate authority: {2}] |

| [S122] Avertissement : le serveur est surchargé [UPN : {0} rôle : {1}][Requêtes par minute {2}]. |

| [S123] Impossible d’émettre un certificat auprès d’une autorité de certification pour [UPN : {0} rôle : {1}] [exception : {2}] |

| [S124] Failed to issue a certificate for [upn: {0} role: {1}] at [certificate authority: {2}] [exception: {3}] |

| [S125] L’appel a expiré au bout de {0} secondes d’attente avant l’exécution de la demande de certificat [UPN : {1} rôle : {2} Contexte de sécurité : [{3}]] |

| [S126] Le serveur [{0}] a tenté de revendiquer une identité à l’aide d’une règle non définie [{1}] |

| [S127] FAS could not request a certificate for [upn: {0} role: {1} definition: {2}] because the server is in maintenance mode; use PowerShell cmdlet Set-FasServer to change the behavior while in maintenance mode |

Agissant en tant que partie de confiance [Service d’authentification fédérée]

[Source de l’événement : Citrix.Authentication.FederatedAuthenticationService]

Ces événements sont journalisés au moment de l’exécution sur le serveur FAS lorsqu’un VDA connecte un utilisateur.

| Codes de journal |

|---|

| [S201] Relying party [{0}] does not have access to a password. |

| [S202] Relying party [{0}] does not have access to a certificate. |

| [S203] La partie de confiance [{0}] n’a pas accès au fournisseur d’ouverture de session |

| [S204] Accès de la partie de confiance [{0}] au fournisseur de connexion pour [UPN : {1}] dans le rôle : [{2}] [Opération : {3}] comme autorisé par [{4}] |

| [S205] Relying party access denied - the calling account [{0}] is not a permitted relying party of the rule [{1}] |

| [S206] Calling account [{0}] is not a relying party |

| [S208] Échec de l’opération de clé privée [Opération : {0} UPN : {1} rôle : {2} certificateDefinition {3} Erreur {4} {5}]. |

| [S209] Cached certificate not found. [Caller: {0}] [upn: {1}] [role: {2}] [cert definition: {3}] [Operation: {4}] |

Serveur de certificats dans la session [Service d’authentification fédérée]

[Source de l’événement : Citrix.Authentication.FederatedAuthenticationService]

Ces événements sont journalisés sur le serveur FAS lorsqu’un utilisateur utilise un certificat dans la session.

| Codes de journal |

|---|

| [S301] Access Denied: User [{0}] does not have access to a Virtual Smart Card |

| [S302] User [{0}] requested unknown Virtual Smart Card [thumbprint: {1}] |

| [S303] Access Denied: User [{0}] does not match Virtual Smart Card [upn: {1}] |

| [S304] User [{0}] running program [{1}] on computer [{2}] using Virtual Smart Card [upn: {3} role: {4} thumbprint: {5}] for private key operation [{6}] |

| [S305] Private Key operation failed [Operation: {0}] [upn: {1} role: {2} containerName {3} Error {4} {5}]. |

Plugin d’assertion FAS [Service d’authentification fédérée]

[Source de l’événement : Citrix.Authentication.FederatedAuthenticationService]

Ces événements sont enregistrés par le plug-in d’assertion FAS.

| Codes de journal |

|---|

| [S500] No FAS assertion plug-in is configured |

| [S501] The configured FAS assertion plug-in could not be loaded [exception:{0}] |

| [S502] FAS assertion plug-in loaded [pluginId={0}] [assembly={1}] [location={2}] |

| [S503] Server [{0}] failed to assert UPN [{1}] (logon evidence was supplied but the plug-in [{2}] does not support it) |

| [S504] Server [{0}] failed to assert UPN [{1}] (logon evidence was supplied but there is no configured FAS plug-in) |

| [S505] Server [{0}] failed to assert UPN [{1}] (the plug-in [{2}] rejected the logon evidence with status [{3}] and message [{4}]) |

| [S506] The plug-in [{0}] accepted logon evidence from server [{1}] for UPN [{2}] with message [{3}] |

| [S507] Server [{0}] failed to assert UPN [{1}] (the plugin [{2}] threw exception [{3}] during method [{4}]) |

| [S507] Server [{0}] failed to assert UPN [{1}] (the plug-in [{2}] threw exception [{3}]) |

| [S508] Server [{0}] failed to assert UPN [{1}] (access disposition was supplied but the plug-in [{2}] does not support it) |

| [S509] Server [{0}] failed to assert UPN [{1}] (access disposition was supplied but there is no configured FAS plugin) |

| [S510] Server [{0}] failed to assert UPN [{1}] (the access disposition was considered invalid by plug-in [{2}] |

FAS activé pour Workspace [Service d’authentification fédérée]

[Source de l’événement : Citrix.Fas.Cloud]

Ces événements sont consignés lorsque FAS est utilisé avec Workspace.

| Codes de journal |

|---|

| [S001] Rotated Citrix Cloud authorization key [fas id: {0}] [old key id:{1}] [new key id:{2}] |

| [S002] The cloud support module is starting. FasHub cloud service URL: {0} |

| [S003] FAS registered with the cloud [fas id: {0}] [transaction id: {1}] |

| [S004] FAS failed to register with the cloud [fas id: {0}] [transaction id: {1}] [exception: {2}] |

| [S005] FAS sent its current configuration to the cloud [fas id: {0}] [transaction id: {1}] |

| [S006] FAS failed to send its current configuration to the cloud [fas id: {0}] [transaction id: {1}] [exception: {2}] |

| [S007] FAS unregistered from the cloud [fas id: {0}] [transaction id: {1}] |

| [S009] FAS failed to unregister from the cloud [fas id: {0}] [transaction id: {1}] [exception: {2}] |

| [S010] The FAS service is connected to the cloud messaging URL: {0} |

| [S011] The FAS service is not connected to the cloud |

| [S012] The FAS service is available for single sign-on from Citrix Cloud |

| [S013] Le service FAS n’est pas disponible pour l’authentification unique depuis Citrix Cloud. [{0}] La console d’administration fournit davantage d’informations. |

[S014] Échec d’un appel au service cloud <service name> [ID FAS : {0}] [ID transaction : {1}] [Exception : {2}] |

| [S015] A message from Citrix Cloud was blocked because the caller is not permitted [message ID {0}] [transaction ID {1}] [caller {2}] |

[S016] Réussite d’un appel au service cloud <service name> [ID FAS : {0}] [ID transaction : {1}] |

| [S019] FAS downloaded its configuration from the cloud [fas id: {0}] [transaction id: {1}] |

| [S020] FAS failed to download its configuration from the cloud [fas id: {0}] [transaction id: {1}] [exception: {2}] |

| [S021] The cloud support module failed to start. Exception: {0} |

| [S022] The cloud support module is stopping |

| [S023] Failed to rotate Citrix Cloud authorization key [fas id: {0}] [current key id:{1}] [new key id:{2}] [keys in cloud:{3}] |

| [S024] Initiating rotation of Citrix Cloud authorization key [fas id: {0}] [current key id:{1}] [new key id:{2}] |

| [S025] This service’s authorization key is present in the Citrix Cloud [current key: {0}] [keys in cloud: {1}] |

| [S026] This service’s authorization key is not present in the Citrix Cloud [current key: {0}] [keys in cloud: {1}] |

| [S027] Upgraded the Citrix Cloud authorization key storage format [fas id: {0}] |

| [S028] Le FAS a envoyé ses données de télémétrie actuelles au cloud [ID FAS : {0}] [ID transaction : {1}] |

| [S029] Le FAS n’a pas réussi à envoyer ses données de a télémétrie actuelles au cloud [ID FAS : {0}] [ID transaction : {1}] [Exception : {2}] |

Ouverture de session [VDA]

[Source de l’événement : Citrix.Authentication.IdentityAssertion]

Ces événements sont journalisés sur le VDA durant la phase d’ouverture de session.

| Codes de journal |

|---|

| [S101] Identity Assertion Logon failed. Unrecognised Federated Authentication Service GPO index [index: {0}] [registry name: {1}] |

| [S102] Identity Assertion Logon failed. Échec de la recherche du SID pour {0} [Exception : {1}{2}] |

| [S103] Identity Assertion Logon failed. User {0} has SID {1}, but the expected SID is {2} |

| [S104] Identity Assertion Logon failed. L’appel à {0} a renvoyé [Erreur : {1} {2}] |

| [S105] Identity Assertion Logon. Logging in [Username: {0} Domain: {1}] |

| [S106] Identity Assertion Logon.\n\nFederated Authentication Service: {0}\n\nLogging in [Certificate: {1}] |

| [S107] Identity Assertion Logon failed. [Exception: {0}{1}] |

| [S108] Identity Assertion Subsystem. ACCESS_DENIED [Caller: {0}] |

Certificats dans la session [VDA]

[Source de l’événement : Citrix.Authentication.IdentityAssertion]

Ces événements sont journalisés sur le VDA lorsqu’un utilisateur tente d’utiliser un certificat dans la session.

| Codes de journal |

|---|

| [S201] Virtual smart card access authorized by [{0}] for [PID: {1} Program Name: {2}Certificate thumbprint: {3}] |

| [S203] Virtual Smart Card Subsystem. Access Denied [caller: {0}, session {1}] |

| [S204] Virtual Smart Card Subsystem. Smart card support disabled |

Demande de certificat et génération de paires de clés [Service d’authentification fédérée]

[Source de l’événement : Citrix.Fas.PkiCore]

Ces événements sont journalisés lorsque le serveur FAS effectue des opérations cryptographiques de bas niveau.

| Codes de journal |

|---|

| [S001] TrustArea::TrustArea: Installed certificate [TrustArea: {0} Certificate {1}TrustAreaJoinParameters {2}] |

| [S014] Pkcs10Request::Create: demande PKCS10 créée [Nom unique : {0}] [Raison : {1}] |

| [S016] PrivateKey::Create [Identifiant : {0}] [MachineWide: {1}] [Fournisseur : {2}] [ProviderType: {3}] [EllipticCurve: {4}] [KeyLength: {5}] [isExportable: {6}] [CreateReason: {7}] |

| [S017] PrivateKey::Delete [Provider: {0}] [Identifier {1}] [Twin: {2}] |

| [S018] PrivateKey::Create a échoué [Identifiant : {0}] [MachineWide : {1}] [Fournisseur : {2}] [ProviderType : {3}] [EllipticCurve : {4}] [KeyLength : {5}] [isExportable : {6}] [CreateReason : {7}] [Exception : {8}] |

| Codes de journal |

|---|

| [S104] FAS received an authorization certificate from CA {0} |

| [S105] MicrosoftCertificateAuthority::SubmitCertificateRequest Error submit response [{0}] |

| [S106] MicrosoftCertificateAuthority::SubmitCertificateRequest Issued certificate [{0}] |

| [S112] MicrosoftCertificateAuthority::SubmitCertificateRequest - Waiting for approval [CR_DISP_UNDER_SUBMISSION] [Reference: {0}] |

Messages d’erreur de l’utilisateur final

Cette section dresse la liste des messages d’erreur courants s’affichant sur la page d’ouverture de session Windows.

| Message d’erreur affiché | Description et référence |

|---|---|

| Nom d’utilisateur ou mot de passe non valide | L’ordinateur détecte que vous disposez d’un certificat et d’une clé privée valides, mais le contrôleur de domaine Kerberos a rejeté la connexion. Consultez la section Journaux Kerberos de cet article. |

| Le système n’a pas pu vous connecter. Impossible de vérifier les informations d’identification. / La requête n’est pas prise en charge | Le Controller de domaine ne peut pas être contacté ou le Controller de domaine n’a pas été configuré avec un certificat prenant en charge l’authentification par carte à puce. Inscrivez les certificats de contrôleur de domaine pour « Authentification Kerberos », « Authentification du contrôleur de domaine » ou « Contrôleur de domaine ». Cette réinscription est recommandée, même lorsque le certificat existant semble valide. |

| Le système n’a pas pu vous connecter. Le certificat de carte à puce utilisé pour l’authentification n’est pas approuvé. | Les certificats racine et intermédiaire ne sont pas installés sur l’ordinateur local. Consultez Certificats et infrastructure de clé publique. |

| Demande incorrecte | Cela indique généralement que les extensions du certificat ne sont pas définies correctement ou que la clé RSA est trop courte (<2 048 bits). |

Traçage permanent FAS

Avec le traçage permanent, FAS enregistre son activité dans le système de fichiers. Cela peut vous aider à résoudre des problèmes, éliminant ainsi le besoin de reproduire un incident qui s’est produit.

Le traçage permanent est activé lorsque vous installez ou mettez à niveau FAS à l’aide de l’une de ces méthodes :

- Programme d’installation de Citrix Virtual Apps and Desktops : à partir du bouton Service d’authentification fédérée sur l’écran de démarrage d’exécution automatique lorsque l’ISO est inséré

-

XenDesktopFasSetup.exe: fichier situé sur l’ISO Citrix Virtual Apps and Desktops sousx64\XenDesktop Setup\XenDesktopFasSetup.exe -

FasSetup_2503.exe: fichier d’installation FAS autonome, disponible à partir de la page Citrix Downloads

Remarque:

Le traçage permanent n’est pas disponible si vous effectuez une installation ou une mise à niveau à l’aide du fichier MSI du programme d’installation FAS,

FederatedAuthenticationService_x64.msi.

Collecte des données de traçage permanent

Utilisez Citrix Scout pour collecter des données de traçage permanent et d’autres données de diagnostic à partir de votre serveur FAS. Citrix Scout est installé lorsque vous installez FAS à l’aide de l’une des méthodes précédentes.

Désactivation du traçage permanent

Si, pour une raison quelconque, vous souhaitez désactiver le traçage permanent, arrêtez et désactivez Citrix Telemetry Service sur votre serveur FAS.

Informations connexes

- Configuration d’un domaine pour ouverture de session par carte à puce

- Stratégies d’ouverture de session par carte à puce

- Activation de l’ouverture de session CAPI

- Activation de l’ouverture de session Kerberos

- Instructions pour activer l’ouverture de session par carte à puce avec des autorités de certification tierces

Dans cet article

- Certificats et infrastructure de clé publique

- Nom UPN et mappage de certificat

- Contrôle de la sélection du contrôleur de domaine d’ouverture de session

- Activer les événements d’audit de compte

- Journaux de validation de certificat

- Journaux Kerberos

- Journaux du contrôleur de domaine et de la station de travail

- Surveillance de FAS à l’aide du journal des événements Windows

- Journaux d’événements de FAS

- Messages d’erreur de l’utilisateur final

- Traçage permanent FAS

- Informations connexes