Authentification pass-through au domaine pour Citrix Workspace en utilisant Azure Active Directory en tant que fournisseur d’identité

Vous pouvez implémenter l’authentification unique (SSO ou Single Sign-On) à Citrix Workspace à l’aide d’Azure Active Directory (AAD) en tant que fournisseur d’identité avec des points de terminaison/machines virtuelles joints au domaine, hybrides et inscrits auprès de Azure AD.

Avec cette configuration, vous pouvez également utiliser Windows Hello pour l’authentification unique à Citrix Workspace à l’aide de points de terminaison inscrits auprès de AAD.

- Vous pouvez vous authentifier auprès de l’application Citrix Workspace via Windows Hello.

- Authentification basée sur FIDO2 avec l’application Citrix Workspace.

- Authentification unique (SSO) à l’application Citrix Workspace à partir de machines jointes à Microsoft AAD (AAD en tant que fournisseur d’identité). Accès conditionnel avec AAD.

Pour utiliser l’authentification unique sur les applications et les bureaux virtuels, vous pouvez déployer FAS ou configurer l’application Citrix Workspace comme suit.

Remarque :

Vous pouvez utiliser l’authentification unique pour les ressources Citrix Workspace uniquement avec Windows Hello. Toutefois, vous êtes invité à saisir un nom d’utilisateur et un mot de passe lorsque vous accédez à vos applications et bureaux virtuels publiés. Pour résoudre ce problème, vous pouvez déployer FAS et SSO sur des applications et des bureaux virtuels.

Logiciels requis :

- Connectez Azure Active Directory à Citrix Cloud. Pour plus d’informations, consultez Connecter Azure Active Directory à Citrix Cloud dans la documentation Citrix Cloud.

- Activez l’authentification Azure AD pour l’accès aux espaces de travail. Pour plus d’informations, consultez Activer l’authentification Azure AD pour les espaces de travail dans la documentation Citrix Cloud.

Pour utiliser l’authentification unique avec Citrix Workspace, procédez comme suit :

- Configurez l’application Citrix Workspace avec includeSSON

- Désactivez l’attribut

prompt=logindans Citrix Cloud. - Configurez l’authentification unique Azure Active Directory avec Azure Active Directory Connect.

Configurer l’application Citrix Workspace pour prendre en charge l’authentification unique

Logiciels requis :

- Citrix Workspace version 2109 ou supérieure.

Remarque :

Si vous utilisez FAS pour l’authentification unique, la configuration de Citrix Workspace n’est pas nécessaire.

-

Installez l’application Citrix Workspace depuis la ligne de commande administrative avec l’option

includeSSON:CitrixWorkspaceApp.exe /includeSSON - Déconnectez-vous du client Windows et connectez-vous pour démarrer le serveur SSON.

-

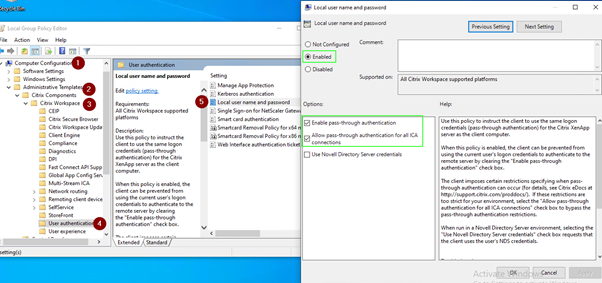

Cliquez sur Configuration ordinateur > Modèles d’administration > Composants Citrix > Citrix Workspace > Authentification utilisateur pour modifier l’objet de stratégie de groupe Citrix Workspace et autoriser Nom d’utilisateur et mot de passe locaux.

Remarque :

Ces stratégies peuvent être transmises à l’appareil client via Active Directory. Cette étape est requise uniquement lors de l’accès à Citrix Workspace depuis le navigateur Web.

-

Activez le paramètre comme indiqué sur la capture d’écran.

-

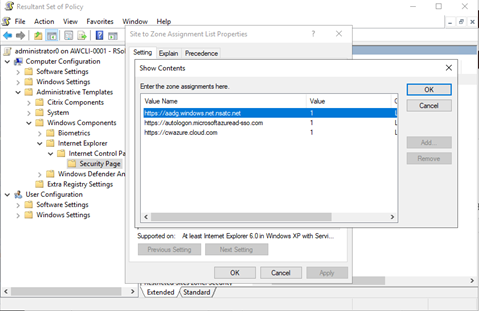

Ajoutez les sites de confiance suivants via l’objet de stratégie de groupe :

https://aadg.windows.net.nsatc.nethttps://autologon.microsoftazuread-sso.com-

https://xxxtenantxxx.cloud.com: URL de l’espace de travail

Remarque :

L’authentification unique pour AAD est désactivée lorsque le registre AllowSSOForEdgeWebview dans

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\Dazzleest défini sur false.

Désactiver le paramètre prompt=login dans Citrix Cloud

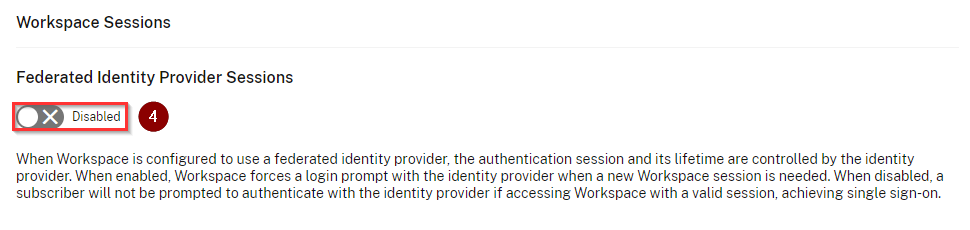

Par défaut, prompt=login est activé pour Citrix Workspace, ce qui force l’authentification même si l’utilisateur a choisi de rester connecté ou si l’appareil est joint à Azure AD.

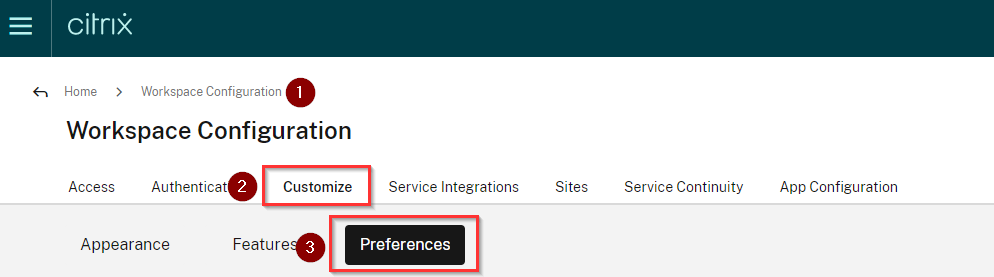

Vous pouvez désactiver prompt=login dans votre compte Citrix Cloud. Accédez à Workspace Configuration\Customize\Preferences-Federated Identity Provider Sessions et désactivez le paramètre.

Pour de plus amples informations, veuillez consulter l’article CTX253779 du centre de connaissances.

Remarque :

Sur les appareils AAD ou AAD hybrides joints, si AAD est utilisé comme IdP pour Workspace, l’application Citrix Workspace ne demande pas d’informations d’identification. Les utilisateurs peuvent se connecter automatiquement à l’aide d’un compte professionnel ou scolaire.

Pour permettre aux utilisateurs de se connecter à l’aide d’un autre compte, définissez le registre suivant sur false.

Créez et ajoutez une chaîne de registre REG_SZ appelée AllowSSOForEdgeWebview sous

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\DazzleouComputer\HKEY_CURRENT_USER\SOFTWARE\Citrix\Dazzleet définissez sa valeur sur False. Si les utilisateurs se déconnectent de l’application Citrix Workspace, ils peuvent également se connecter avec un compte différent lors de la prochaine connexion.

Configurer l’authentification unique Azure Active Directory avec Azure Active Directory Connect

- Si vous installez Azure Active Directory Connect pour la première fois, sur la page Connexion utilisateur, sélectionnez Authentification directe comme méthode de connexion. Pour plus d’informations, consultez Authentification directe Azure Active Directory : Démarrage rapide dans la documentation Microsoft.

-

Si Microsoft Azure Active Directory Connect existe :

- Sélectionnez la tâche Modifier la connexion utilisateur et cliquez sur Suivant.

- Sélectionnez Authentification unique comme méthode de connexion.

Remarque :

Vous pouvez ignorer cette étape si l’appareil client est joint à Azure AD ou hybride. Si l’appareil est joint à AD, l’authentification unique au domaine fonctionne avec l’authentification Kerberos.