Siempre encendido antes del inicio de sesión de Windows

La conectividad Always On de acceso privado seguro garantiza que un dispositivo administrado esté siempre conectado a una red empresarial antes (solo túnel de máquina) y después del inicio de sesión de Windows. La función Always On establece un túnel VPN a nivel de máquina antes de que un usuario inicie sesión en un sistema Windows. Después de que el usuario inicia sesión, el túnel VPN a nivel de máquina se reemplaza por un túnel VPN a nivel de usuario. El acceso a la aplicación se basa en políticas asignadas a la máquina para el túnel a nivel de máquina y al usuario para el túnel a nivel de usuario.

La función Acceso privado seguro siempre activado antes del inicio de sesión de Windows (túnel de máquina) es compatible con las siguientes máquinas:

- Máquinas Windows unidas a un dominio de Active Directory

- Máquinas Windows unidas a un dominio híbrido

La función Always On antes del inicio de sesión de Windows se autentica mediante la autenticación basada en certificado del dispositivo informático con Active Directory.

El certificado del dispositivo lo emite una autoridad de certificación empresarial (CA) de Active Directory. El certificado del dispositivo es único para cada máquina Windows unida al dominio.

Nota:

- Se admite la autoridad de certificación empresarial de Microsoft de uno a varios niveles.

-

El acceso privado seguro siempre activo después del inicio de sesión de Windows (túnel de usuario) se logra mediante uno de los siguientes métodos de autenticación de inicio de sesión automático para Active Directory:

- Inicio de sesión único (SSO) en el cliente Citrix Secure Access utilizando las credenciales de Active Directory proporcionadas durante el inicio de sesión de Windows. SSO no funciona si se configura un segundo factor.

- SSO basado en Kerberos con configuración de Citrix Gateway/Autenticación adaptable. Para obtener más detalles, consulte Conectar un Citrix Gateway local como proveedor de identidad a Citrix Cloud y aprovisionar autenticación adaptativa y Aprovisionamiento de autenticación adaptativa.

-

El acceso privado seguro siempre activo después del inicio de sesión de Windows (túnel de usuario) se logra mediante el siguiente método de autenticación de inicio de sesión automático para máquinas unidas híbridas de Entra, SSO con token de actualización principal (PRT) de autenticación de Microsoft Entra.

Deshabilite ADFS navegando a Configuración del espacio de trabajo\Personalizar\Preferencias-Sesiones de proveedor de identidad federada y deshabilite el interruptor.

¿Cómo funciona Always On?

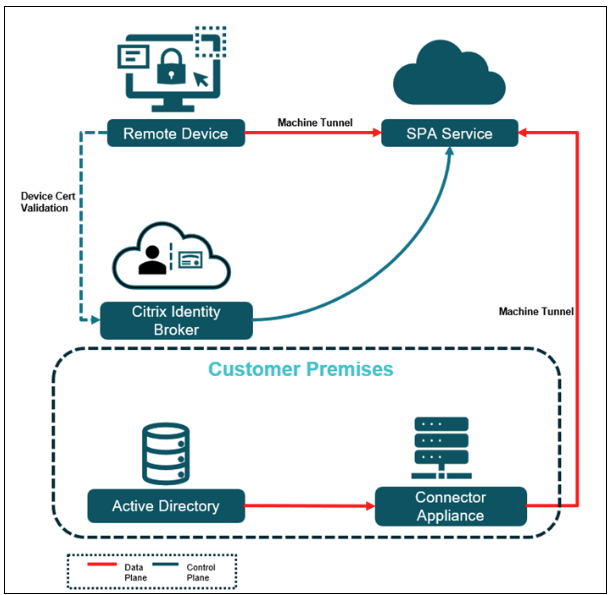

El siguiente diagrama ilustra el flujo de trabajo de la función Siempre activado antes del inicio de sesión de Windows.

- Citrix Identity Broker verifica el certificado del dispositivo para autenticar el dispositivo inmediatamente después del arranque. Los siguientes son los pasos de verificación del certificado del dispositivo:

- El cliente presenta el certificado del dispositivo basado en los certificados de CA cargados en la consola de administración de Secure Private Access.

- El proveedor de identidad de Citrix realiza la autenticación basada en certificados del dispositivo.

- El proveedor de identidad de Citrix verifica los siguientes detalles:

- Firma del certificado del dispositivo

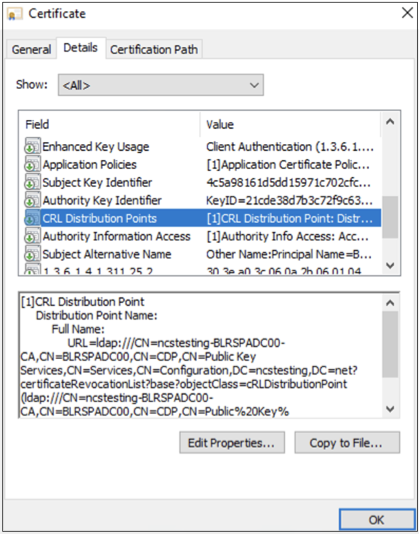

- Comprobación de revocación de certificado de dispositivo basada en CRL

- Validar el certificado del dispositivo contra el objeto Equipo de Active Directory

- Tras la verificación exitosa del certificado del dispositivo, se establece un túnel de máquina seguro entre el dispositivo y los recursos en las instalaciones corporativas según la política de acceso.

- Al permitir el acceso a Active Directory, Windows Logon autentica las credenciales del usuario con Active Directory y admite la caducidad y el cambio de contraseña.

- Después de iniciar sesión en Windows, el túnel a nivel de máquina se reemplaza automáticamente por el túnel de usuario con inicio de sesión automático. En caso de falla o desconexión del túnel del usuario, la conexión vuelve al túnel de la máquina.

- La función de inicio de sesión automático es compatible con el entorno de Active Directory y Hybrid Entra ID.

Configuración de Active Directory y Entra Hybrid AD

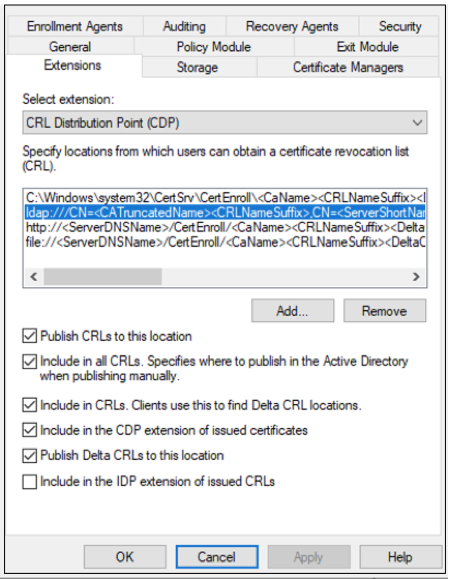

Las máquinas Windows deben estar unidas a Active Directory o Entra Hybrid como requisito previo para Always On. Se requiere la autoridad de certificación empresarial de Active Directory para emitir el certificado del dispositivo para la autenticación de la máquina Always On. La revocación del certificado se verifica en función de la extensión CDP con la configuración de URL LDAP en la autoridad de certificación.

Configuración de inscripción de certificados de dispositivos

Los siguientes pasos están involucrados en la inscripción del certificado del dispositivo:

- La autoridad de certificación empresarial de Active Directory emite un certificado de dispositivo para la autenticación de la máquina.

-

La autoridad de certificación debe tener la URL LDAP publicada para la extensión del punto de distribución de CRL (CDP).

-

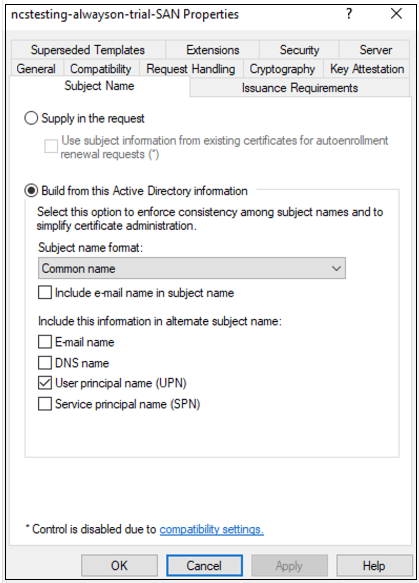

Se debe crear una plantilla de certificado en esta autoridad de certificación para inscribir el certificado del dispositivo con los siguientes detalles.

- Abra el complemento de plantilla de certificación y duplique la plantilla Computadora o Autenticación de estación de trabajo (preferida).

- Proporcione un nuevo nombre para el certificado.

-

Cambie a la pestaña Nombre del sujeto , cambie la configuración Formato del nombre del sujeto a Nombre comúny marque Nombre principal del usuario (UPN) para que se incluya en el nombre del sujeto alternativo.

-

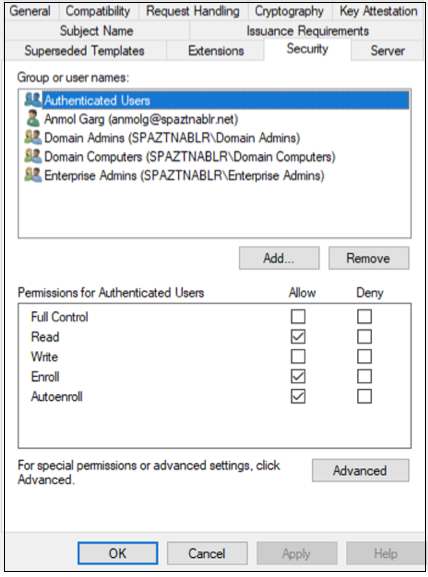

Cambie a la pestaña Seguridad y agregue un grupo de seguridad (que contenga solo cuentas de computadora) en el que desee inscribir automáticamente la nueva plantilla de certificado. Seleccione el grupo agregado y seleccione Permitir para Inscripción automática.

Nota

En la imagen anterior, Usuarios autenticados (todos los objetos de computadora) tienen permiso para inscribir/inscribir automáticamente la nueva plantilla de certificado.

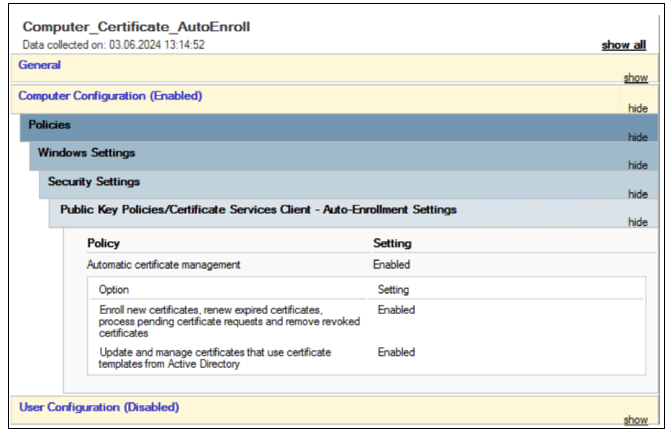

- (Opcional) Cree un objeto de política de grupo (GPO) que permita la inscripción automática de certificados y vincúlelo a una unidad organizativa (OU) o al nivel de dominio.

Configuración de acceso privado seguro

Configurar Always On antes del inicio de sesión de Windows (túnel de la máquina)

- Vaya a Acceso privado seguro > Configuración y haga clic en Autenticación basada en máquina.

- Habilite la función Siempre activado antes del inicio de sesión de Windows deslizando el interruptor de palanca Aplicar túnel a nivel de máquina antes de que los usuarios inicien sesión .

-

Cargar un certificado CA: haga clic en Cargar certificado CA, seleccione el certificado y haga clic en Abrir.

- Se admiten certificados tanto para CA raíz como para CA intermedia. Los certificados a cargar deben estar en formato PEM e incluir la cadena completa. El certificado debe generarse comenzando desde el certificado intermedio hasta la CA raíz.

-

Si el certificado está en formato CER, ejecute el siguiente comando en una terminal Linux o Mac para convertir el certificado al formato PEM. Después de convertir el certificado al formato PEM, cargue el certificado en la interfaz de usuario de Secure Private Access.

openssl x509 -in /Users/t_abhishes2/Downloads/cert12.crt out/Users/t_abhishes2/Downloads/cer_pem12_ao.pem

- Cree una aplicación TCP/UDP para acceder a Active Directory como un servidor TCP/UDP. Por ejemplo, dominio de Active Directory, dirección IP y puertos. Esto es para el inicio de sesión de usuario de Windows con credenciales de AD. Para obtener detalles sobre la creación de una aplicación TCP/UDP, consulte Configuración de administrador: acceso basado en cliente de Citrix Secure Access a aplicaciones TCP/UDP.

- Cree aplicaciones adicionales si es necesario acceder a ellas antes del inicio de sesión de Windows y antes de la migración del túnel a nivel de usuario.

-

Cree una política de acceso y proporcione acceso a la máquina unida al dominio o a su grupo de AD.

- En la consola de administración de Secure Private Access, haga clic en Políticas de acceso, y luego haga clic en Crear política.

- Introduzca el nombre de la política y la descripción de la misma.

- En Aplicaciones, seleccione la aplicación o el conjunto de aplicaciones para las cuales se debe aplicar esta política.

-

Haga clic en Crear regla para crear reglas para la política.

- Ingrese el nombre de la regla y una breve descripción de la regla y luego haga clic en Siguiente.

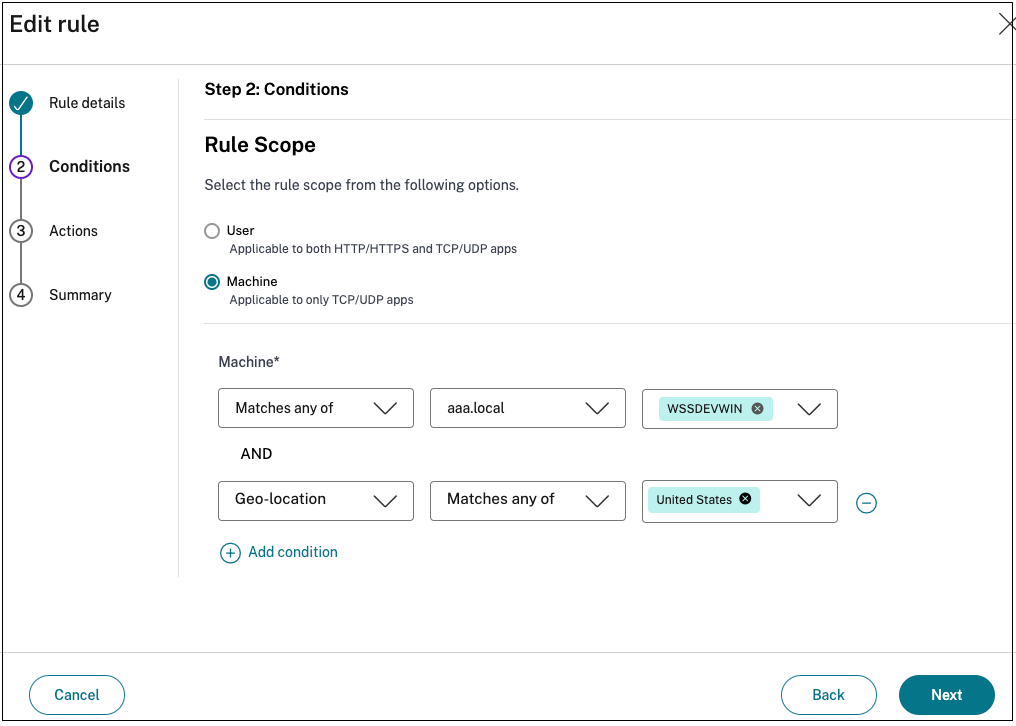

- En el ámbito de la regla **, seleccione **Máquina.

Nota

Cuando selecciona una máquina, los privilegios de acceso son limitados ya que el túnel a nivel de máquina se basa en la autenticación de un solo factor. - Seleccione la condición coincidente y el dominio, y busque la máquina/los grupos a los que se debe aplicar la política. Añade más condiciones si es necesario. Cuando haya terminado, haga clic en Siguiente. - Coincide con cualquiera de : solo se permite el acceso a las máquinas/grupos que coincidan con cualquiera de los nombres enumerados en el campo y que pertenezcan al dominio seleccionado. - No coincide con ningún – Se permite el acceso a todas las máquinas/grupos excepto aquellos enumerados en el campo y que pertenecen al dominio seleccionado.

-

Seleccione una de las siguientes acciones que se aplicarán en función de la evaluación de la condición.

- Permitir acceso

- Denegar acceso

-

Haga clic en Siguiente, y luego haga clic en Finalizar.

-

(Opcional) Cree reglas adicionales para la ubicación geográfica y la ubicación de la red, etc. Para obtener más detalles, consulte Configurar una política de acceso.

La política aparece en la página Políticas de acceso. De forma predeterminada, se asigna un orden de prioridad a la política. La prioridad con un valor más bajo tiene la mayor preferencia. La política con el número de prioridad más bajo se evalúa primero. Si la política no coincide con las condiciones definidas, se evalúa la siguiente política. Si las condiciones coinciden, se omiten las demás políticas.

Configuración del dispositivo conector

Connector Appliance realiza la validación del certificado del dispositivo, la verificación de revocación de certificado (CRL) y la verificación de objetos del dispositivo para la autenticación del certificado Always On Device. El dispositivo conector debe estar unido al dominio de Active Directory para que se admita la autenticación del certificado del dispositivo.

Configuración del cliente

- La máquina Windows que necesita soporte Always On debe estar unida a un dominio de Active Directory o Entra ID híbrido.

- La máquina Windows debe inscribir un certificado de dispositivo de la autoridad de certificación empresarial para el acceso privado seguro siempre activo.

-

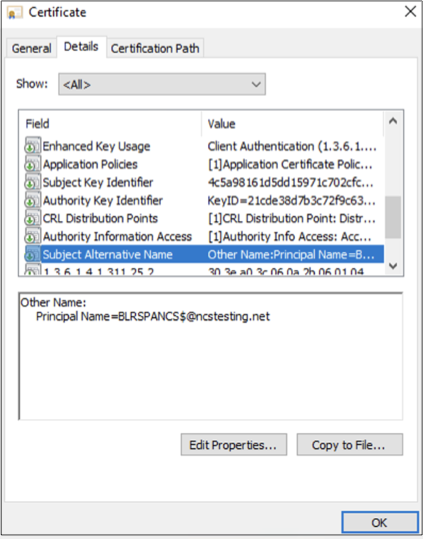

Los atributos del certificado del dispositivo deben incluir los siguientes detalles.

-

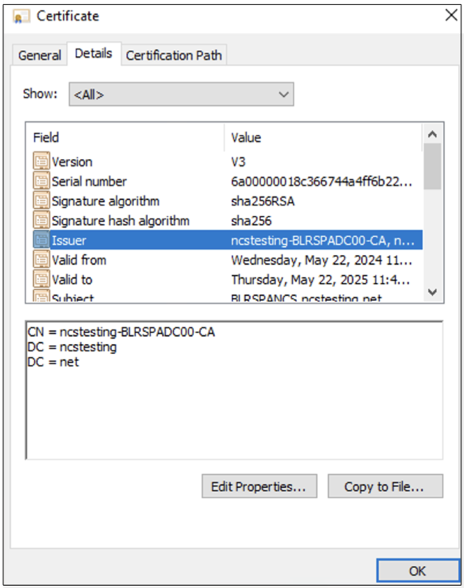

El nombre del emisor en el certificado del dispositivo debe coincidir con el nombre común del certificado de CA cargado en la consola de administración de Secure Private Access.

-

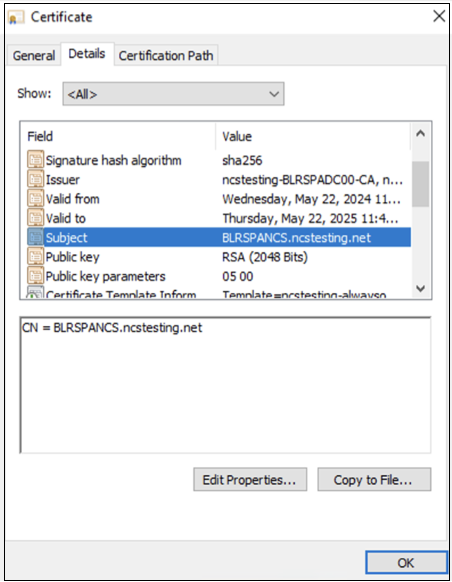

El asunto debe contener el nombre común de la computadora.

-

El nombre alternativo del sujeto (SAN) debe contener el UPN de la computadora.

-

El punto de distribución de CRL debe contener la URL LDAP adecuada.

-

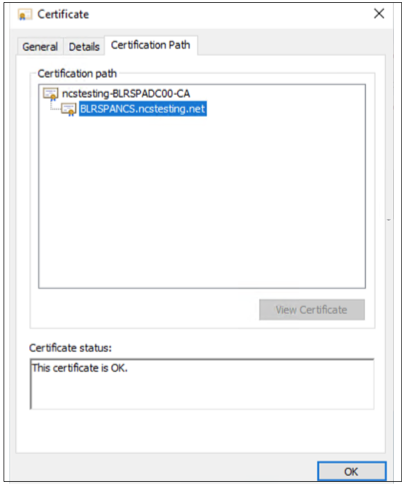

La ruta de certificación debe ser apropiada para la cadena de autoridad de certificación.

-

-

Instale el cliente Citrix Secure Access para Always On.

-

Se deben crear los siguientes registros en el cliente para habilitar Always On antes del inicio de sesión de Windows.

-

CloudAlwaysOnURL en HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client.

Tipo de registro: CADENA

Valor de registro:

<Customer Workspace FQDN>(por ejemplo, company.cloud.com) -

AlwaysOnService en HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client.

Tipo de registro: DWORD

Valor de registro: 0x00000002

-

Configurar Always On después del inicio de sesión de Windows (túnel de máquina/usuario)

Después de un inicio de sesión exitoso en Windows, el túnel de la máquina continúa hasta que el usuario inicia sesión correctamente con el cliente Citrix Secure Access.

- Si el inicio de sesión automático del usuario es exitoso, el túnel de la máquina se migra a un túnel de usuario.

- Si falla el inicio de sesión automático del usuario, el túnel de la máquina continúa.

- Si el túnel del usuario se desconecta, la conexión vuelve automáticamente al túnel de la máquina.

El inicio de sesión automático del usuario después del inicio de sesión de Windows es compatible con los siguientes métodos de autenticación en la configuración de autenticación del espacio de trabajo.

- Autenticación del espacio de trabajo con Active Directory (sin segundo factor): credencial de AD SSO

- Autenticación del espacio de trabajo con Citrix Gateway/Adaptive Auth configurado con Kerberos SSO

- Autenticación del espacio de trabajo con Azure Active Directory (SSO con token de actualización principal (PRT) de autenticación de Microsoft Entra).

Nota

Deshabilite ADFS navegando a Configuración del espacio de trabajo\Personalizar\Preferencias-Sesiones de proveedor de identidad federada y deshabilite el interruptor.

Limitaciones

- El nombre de host UPN de la computadora no debe exceder los 15 caracteres.

- El caso de inicio de sesión automático de Windows (usuario primerizo (FTU)) solo se admite si la máquina está unida al dominio y el certificado del dispositivo está presente.

- La función Siempre activado antes del inicio de sesión de Windows solo es compatible con Windows 10 o versiones posteriores.

- La función Siempre activado antes del inicio de sesión de Windows no es compatible con los sistemas operativos Windows Server.

- La función Siempre activado antes del inicio de sesión de Windows no es compatible con Cloud Connector. Incluso si no ha seleccionado Connector Appliance como conector preferido, el tráfico del túnel de la máquina pasa por Connector Appliance.