Dispositivo conector para Secure Private Access

El Connector Appliance es un componente de Citrix alojado en el hipervisor. Funciona como un canal de comunicaciones entre Citrix Cloud y las ubicaciones de recursos, lo que permite administrar la nube sin necesidad de una configuración compleja de la red o de la infraestructura. El Connector Appliance permite administrar y centrarse en los recursos que ofrecen más valor a los usuarios.

Todas las conexiones se establecen desde el Connector Appliance hacia la nube mediante el puerto HTTPS estándar (443) y el protocolo TCP. No se aceptan conexiones entrantes. El puerto TCP 443, con los siguientes FQDN, se permite la salida:

- *.nssvc.net

- *.netscalermgmt.net

- *.citrixworkspacesapi.net

- *.citrixnetworkapi.net

- *.citrix.com

- *.servicebus.windows.net

- *.adm.cloud.com

Configuración del Secure Private Access con Connector Appliance

-

Instale dos o más dispositivos de conexión en la ubicación de recursos.

Para obtener más información sobre la configuración de los Connector Appliances, consulte Connector Appliance para Cloud Services.

-

Para configurar Secure Private Access para conectarse a aplicaciones web locales mediante KCD, configure KCD realizando los siguientes pasos:

-

Una el Connector Appliance a un dominio de Active Directory.

Unirse a un bosque de Active Directory le permite usar la delegación limitada de Kerberos (KCD) al configurar Secure Private Access, pero no permite las solicitudes de identidad ni la autenticación para usar el Connector Appliance.

-

Conéctese a la página web de administración de Connector Appliances en su explorador web mediante la dirección IP proporcionada en la consola de Connector Appliance.

-

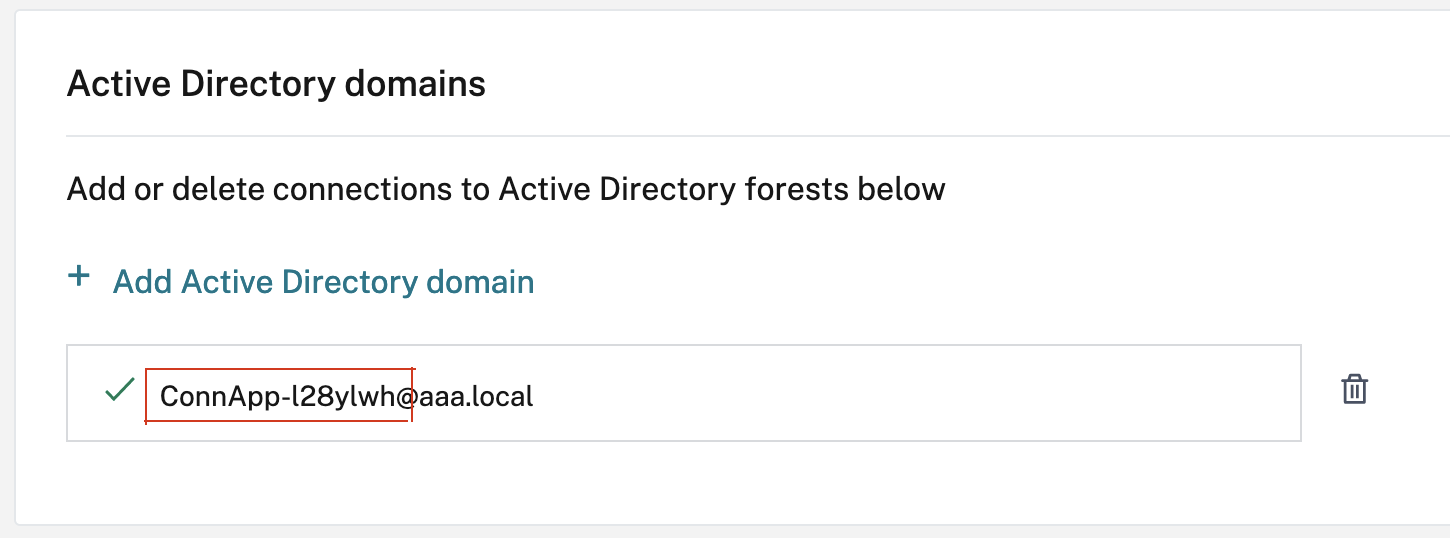

En la sección Dominios de Active Directory, haga clic en + Agregar dominio de Active Directory.

Si no tiene una sección de dominios de Active Directory en la página de administración, contacte con Citrix para solicitar la inscripción en la función Tech Preview.

-

Introduzca el nombre de dominio en el campo Nombre de dominio. Haga clic en Agregar.

-

Connector Appliance comprueba el dominio. Si la comprobación se realiza correctamente, se abre el cuadro de diálogo Unirse a Active Directory.

-

Introduzca el nombre de usuario y la contraseña de un usuario de Active Directory que tenga permiso para unirse a este dominio.

-

Connector Appliance sugiere un nombre de máquina. Si quiere, puede reemplazar el nombre sugerido y proporcionar su propio nombre de máquina (hasta 15 caracteres de longitud). Anote el nombre de la cuenta de la máquina.

El nombre de esta máquina se crea en el dominio de Active Directory cuando el Connector Appliance se une a él.

-

Haga clic en Unirse.

-

-

Configure la delegación de restricciones Kerberos para el servidor web sin un equilibrador de carga.

- Identifique el nombre del equipo del dispositivo conector. Puede obtener este nombre desde el lugar donde lo alojó o simplemente desde la interfaz de usuario del conector.

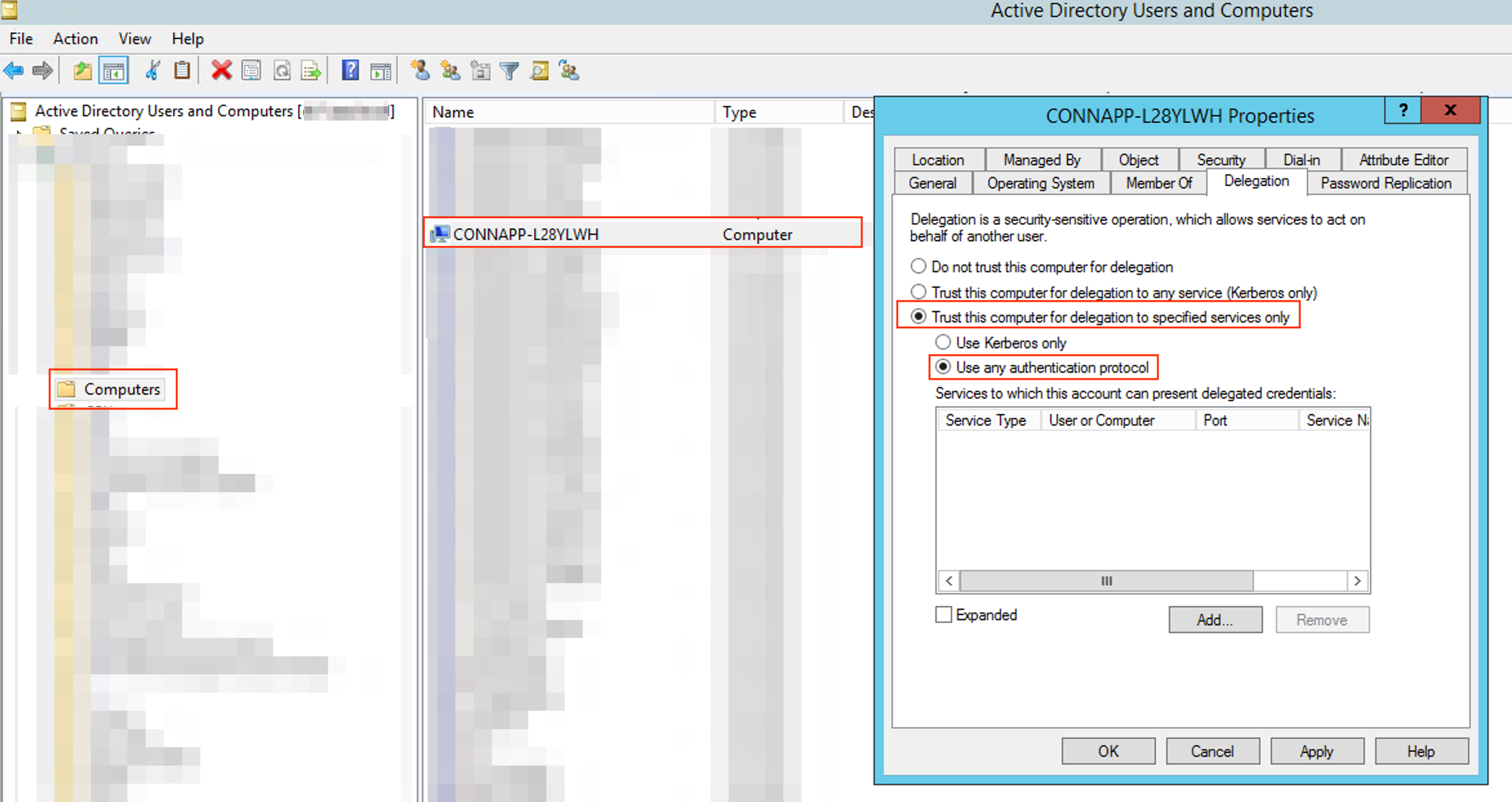

- En la controladora de Active Directory, busque el equipo del dispositivo conector.

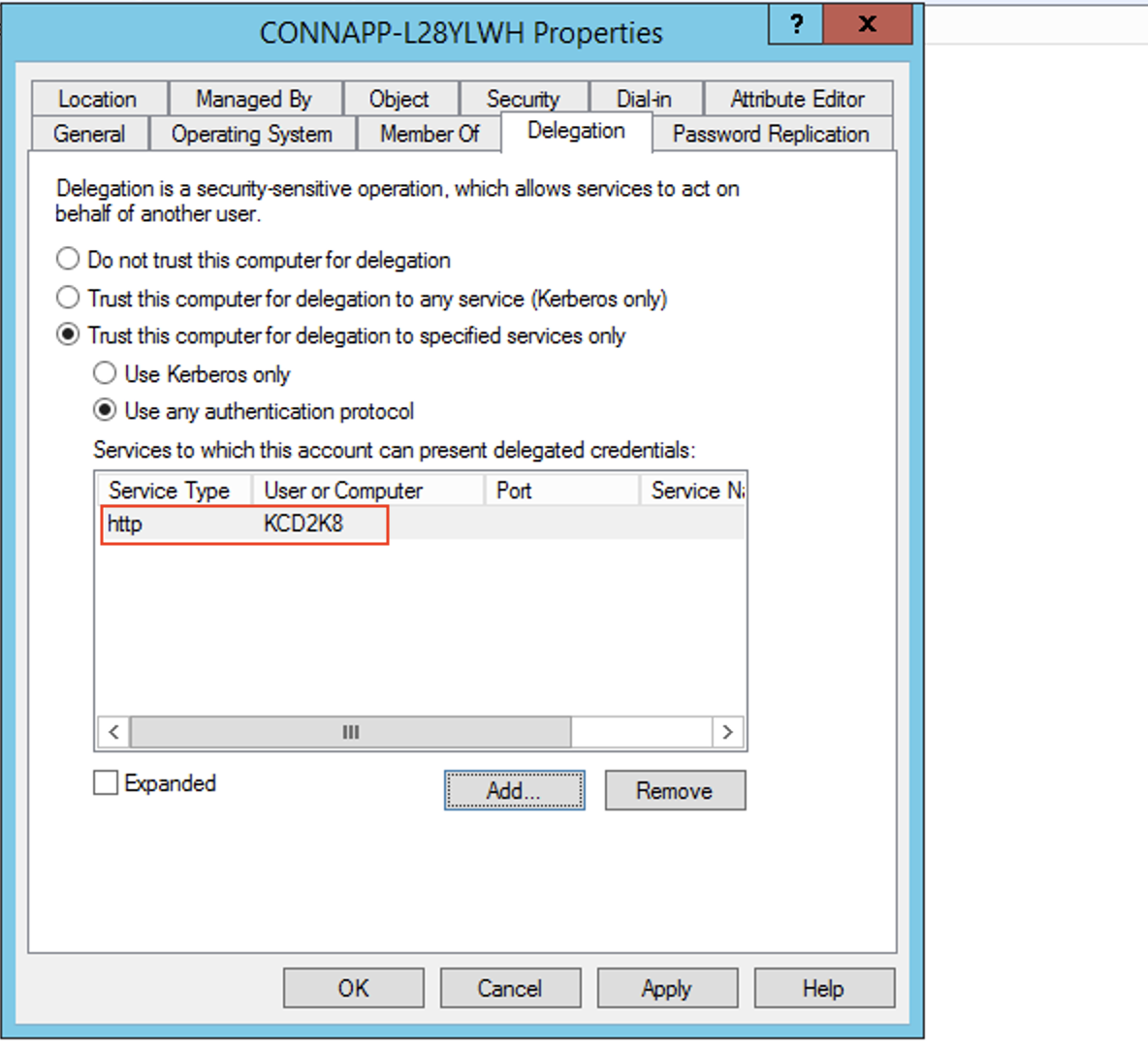

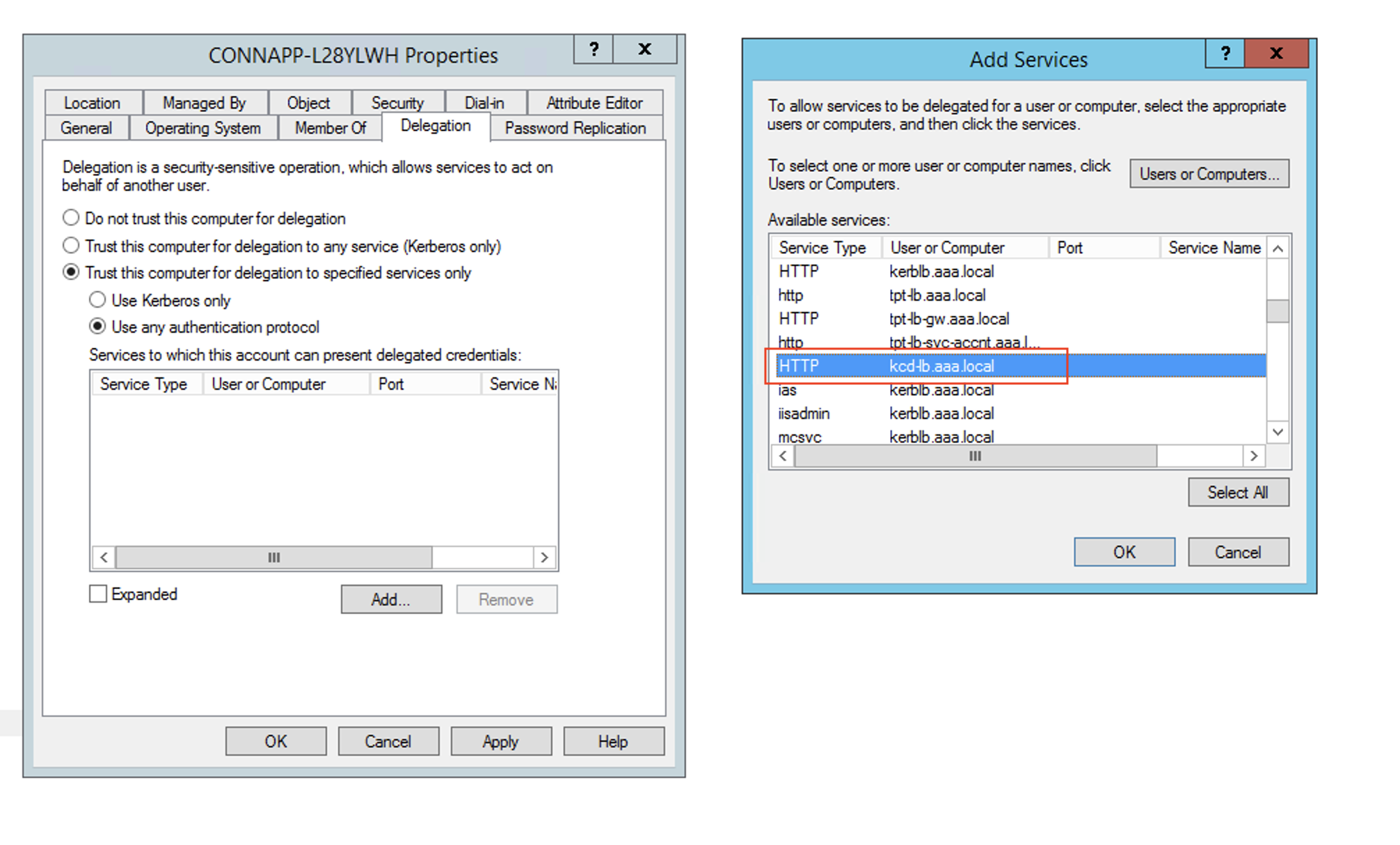

- Vaya a las propiedades de la cuenta de equipo del Connector Appliance y vaya a la ficha Delegación.

-

Elija Confiar en el equipo para la delegación solo a los servicios especificados. y, a continuación, seleccione Usar cualquier protocolo de autenticación.

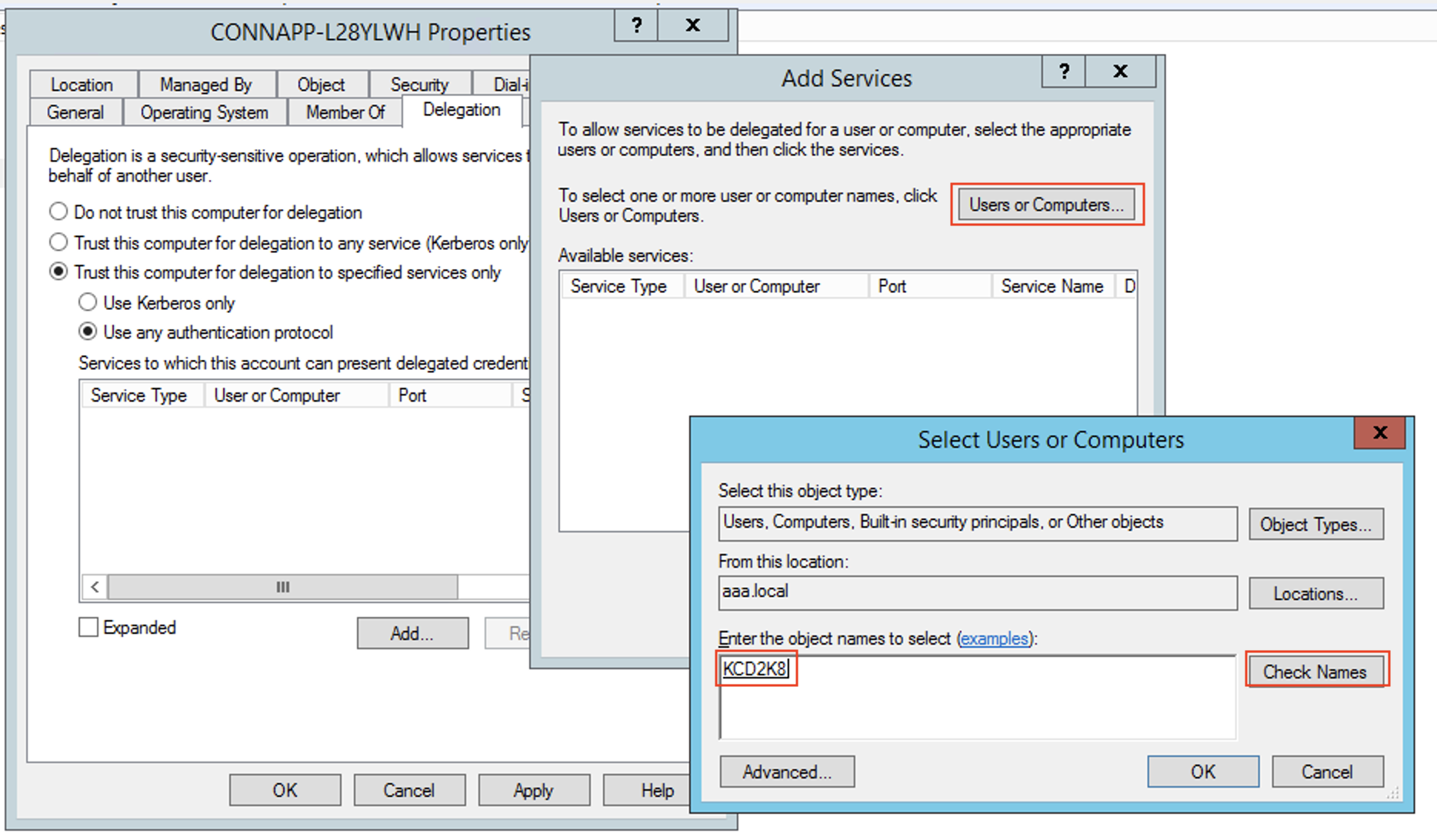

- Haga clic en Agregar.

- Haga clic en Usuarios o equipos.

- Introduzca el nombre del equipo del servidor web de destino y después haga clic en Comprobar nombres. En la imagen anterior, KCD2K8 es el servidor web.

- haga clic en Aceptar.

-

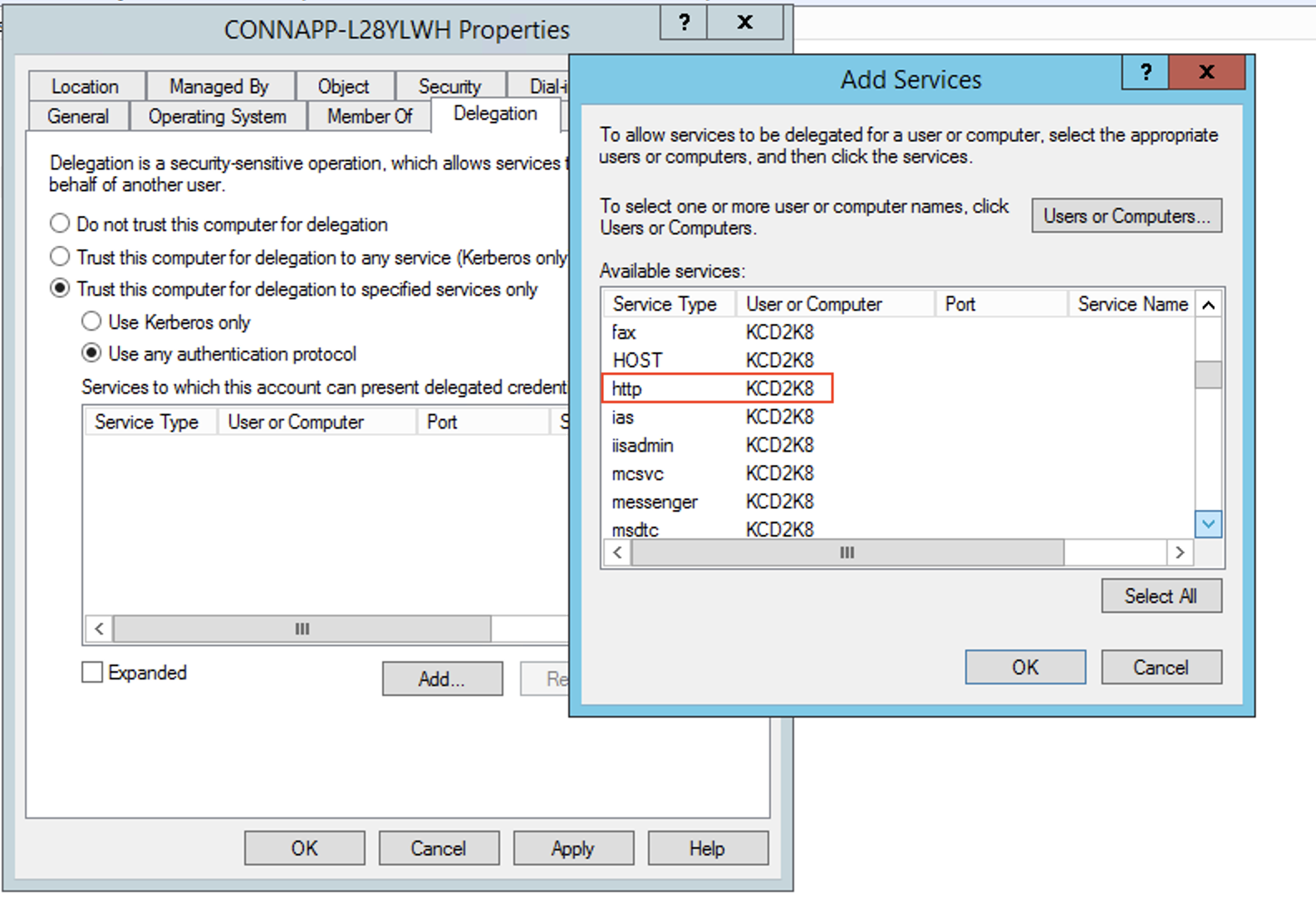

Seleccione el tipo de servicio http.

- Haga clic en Aceptar.

-

Haga clic en Aplicar y después en Aceptar.

Esto completa el procedimiento para agregar la delegación de un servidor web.

-

Configure la delegación de restricciones Kerberos (KCD) para un servidor web detrás de un equilibrador de carga.

-

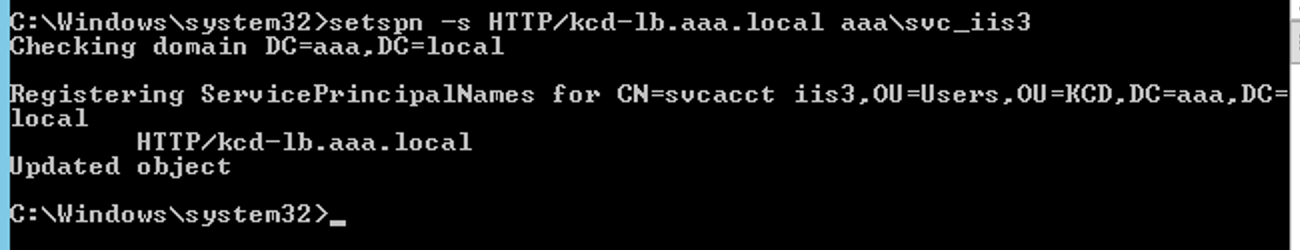

Agregue el SPN del equilibrador de cargas a la cuenta de servicio mediante este comando

setspn.setspn -S HTTP/<web_server_fqdn> <service_account>

-

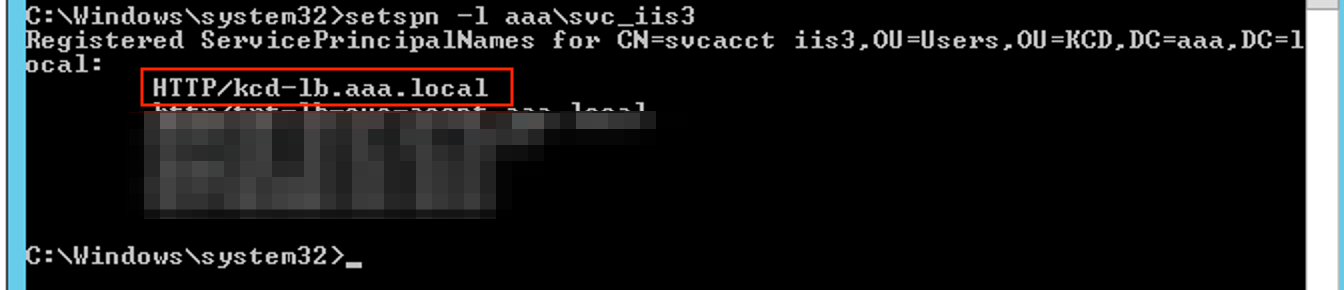

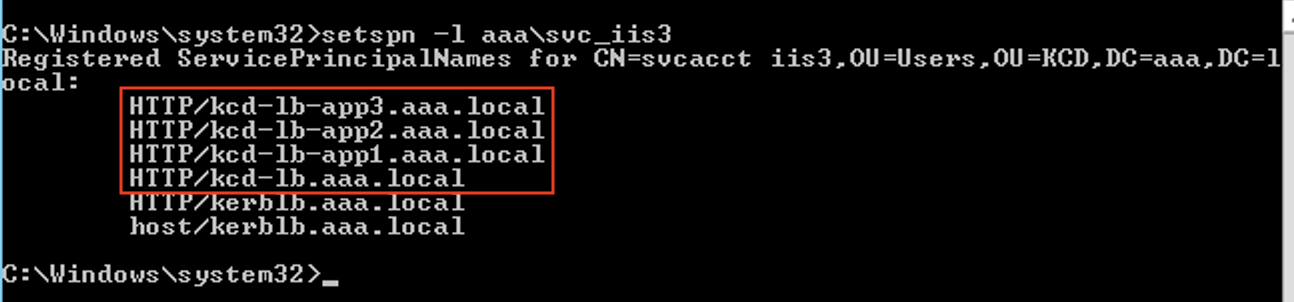

Confirme los SPN de la cuenta de servicio mediante el siguiente comando.

setspn -l <service_account>

-

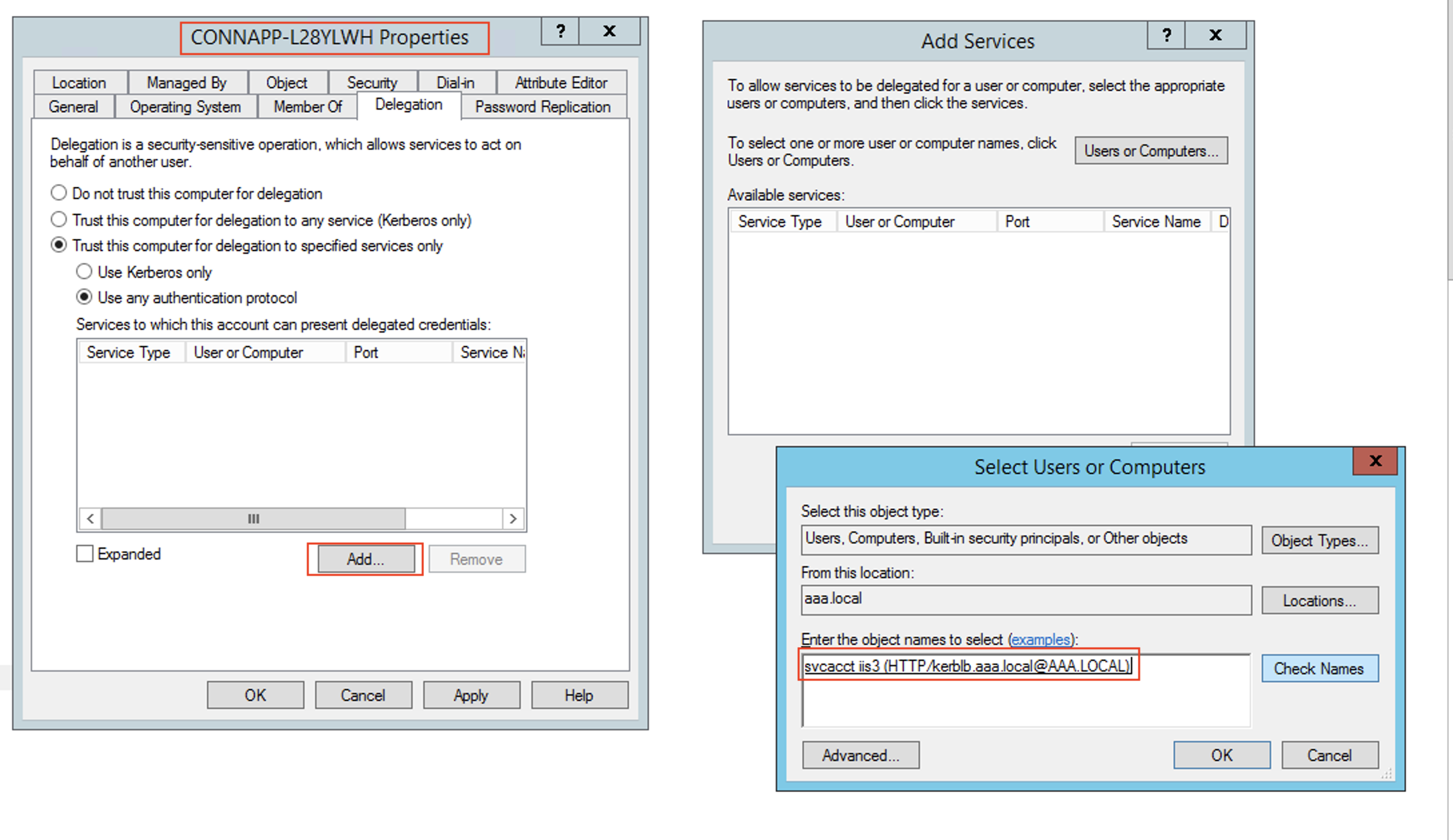

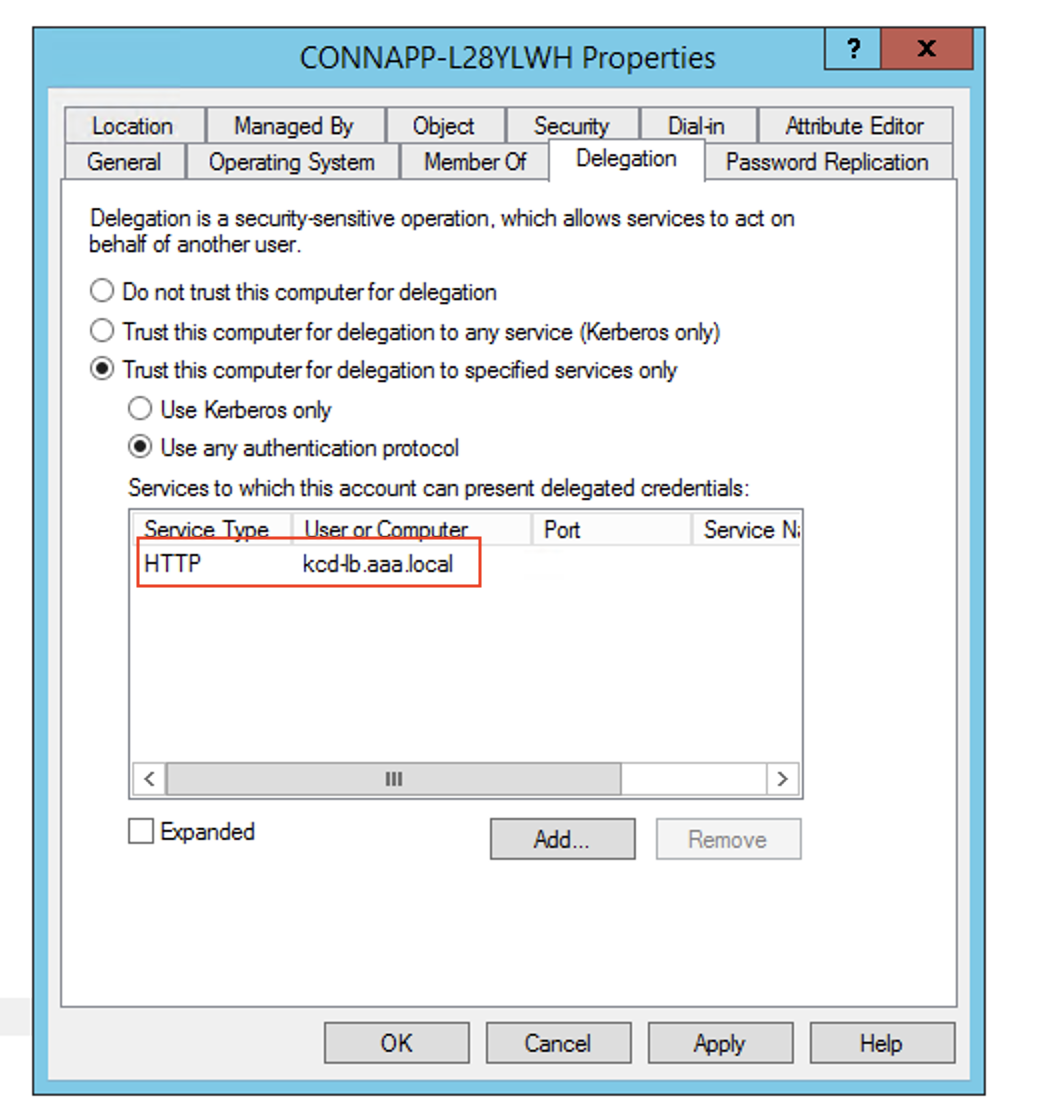

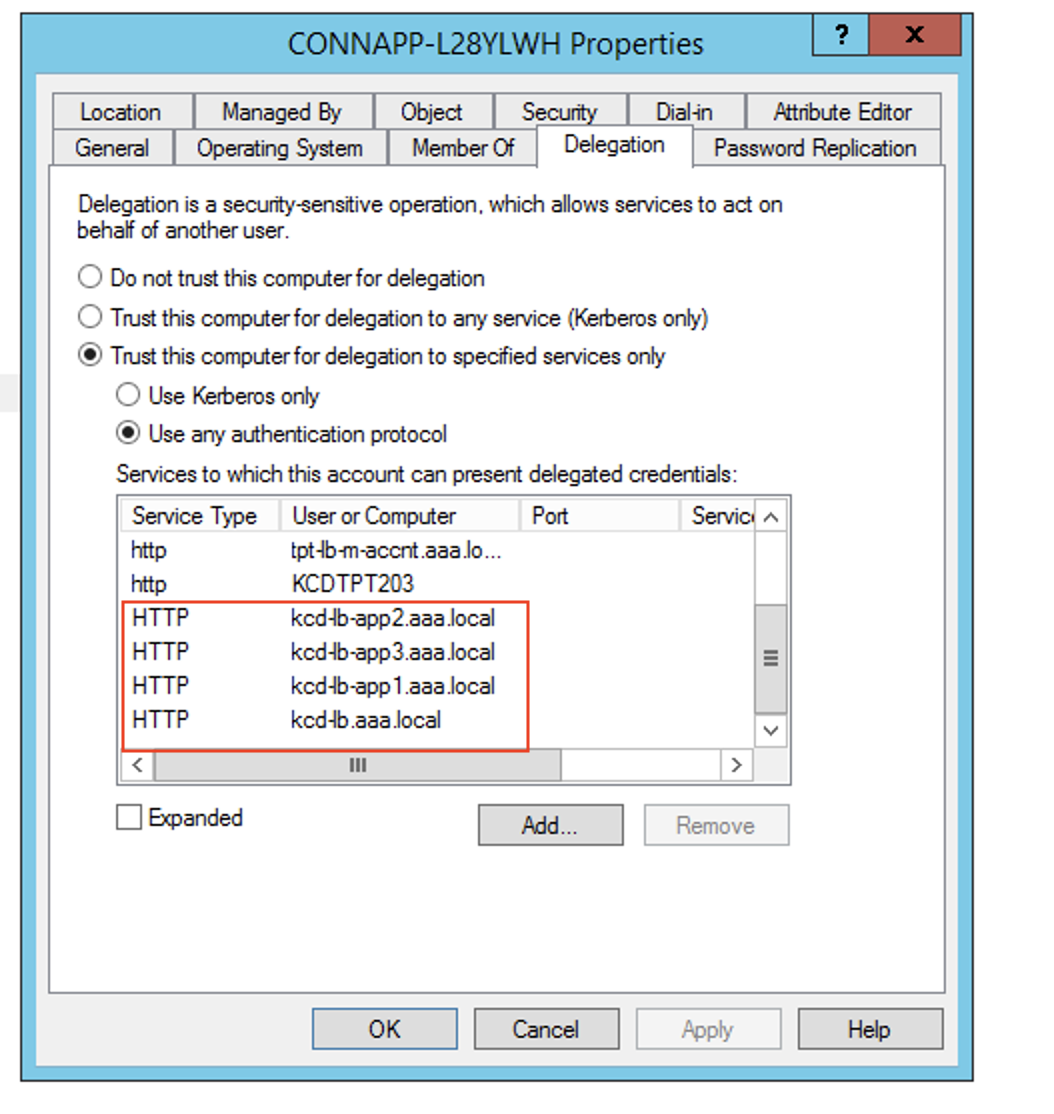

Cree una delegación para la cuenta de equipo del dispositivo conector.

- Siga los pasos para configurar la delegación de restricciones Kerberos para el servidor web sin un equilibrador de carga para identificar la máquina de CA y navegar hasta la interfaz de usuario de delegación.

- En Seleccionar Usuarios y equipos, seleccione la cuenta de servicio (por ejemplo, aaa\svc_iis3).

- En los servicios, seleccione la entrada ServiceType: HTTP y User or Computer: web server (por ejemplo,

kcd-lb.aaa.local)

- Haga clic en Aceptar.

- Haga clic en Aplicar y después en Aceptar.

-

-

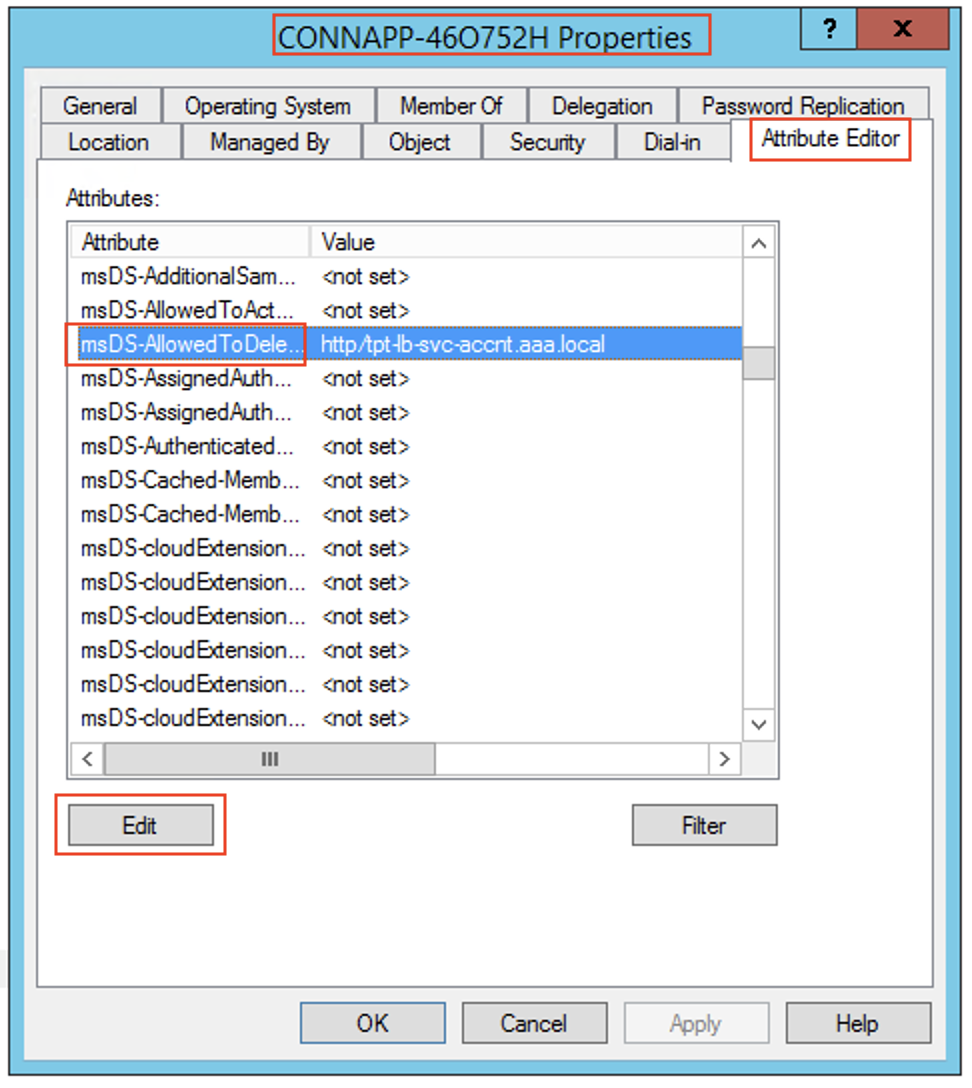

Configure la delegación restringida de Kerberos (KCD) para una cuenta de servicio administrada por grupo.

-

Agregue SPN a la cuenta de servicio administrado del grupo si aún no lo ha hecho.

setspn -S HTTP/<web_server_fqdn> <group_manged_service_account> -

Confirme el SPN con el siguiente comando.

setspn -l <group_manged_service_account>

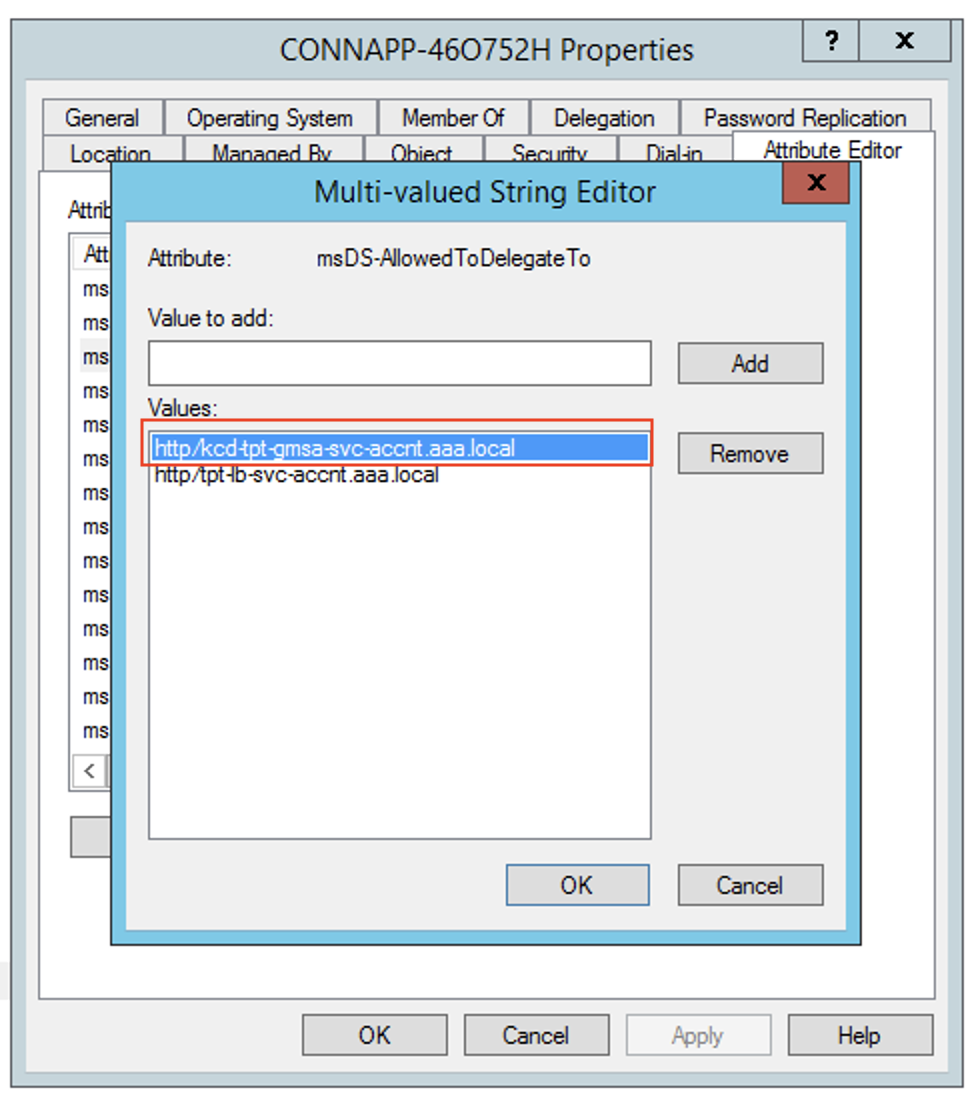

Dado que la cuenta de servicio administrado por grupo no se puede mostrar en la búsqueda de

Users and Computersmientras se agrega la entrada de delegación para la cuenta de equipo, no se puede agregar la delegación de una cuenta de equipo mediante el método habitual. Por lo tanto, puede agregar este SPN como entrada delegada a la cuenta de equipo de la CA mediante el editor de atributos.- En las propiedades del equipo del Connector Appliance, vaya a la ficha Editor de atributos y busque el atributo

msDA-AllowedToDeleteTo. - Modifique

msDA-AllowedToDeleteTo attributey después agregue el SPN.

)

) )

) -

-

Migre del NetScaler Gateway Connector al dispositivo Citrix Connector.

- Como los SPN ya están configurados en la cuenta de servicio al configurar el conector de puerta de enlace, no es necesario agregar más SPN para la cuenta de servicio si no se ha configurado una nueva aplicación kerberos. Puede ver la lista de todos los SPN asignados a la cuenta de servicio siguiendo el comando y asignarlos como entradas delegadas para la cuenta de equipo de la CA.

setspn -l <service_account>

En este ejemplo, los SPN (

kcd-lb.aaa.local, kcd-lb-app1.aaa.local, kcd-lb-app2.aaa.local, kcd-lb-app3.aaa.local) están configurados para KCD.- Agregue los SPN necesarios a la cuenta de equipo del dispositivo conector como entrada delegada. Para obtener más información, paso Crear una delegación para la cuenta de equipo del dispositivo conector.

En este ejemplo, el SPN requerido se agrega como entradas delegadas para la cuenta de equipo de la CA.

Nota: Estos SPN se agregaron a la cuenta de servicio como entradas delegadas al configurar el conector de puerta de enlace. A medida que se aleja de la delegación de cuentas de servicio, esas entradas se pueden eliminar de la ficha Delegación de la cuenta de servicio.

-

Siga la documentación de Citrix Secure Private Access para configurar Citrix Secure Private Access Service. Durante la configuración, Citrix Cloud reconoce la presencia de los Connector Appliances y los utiliza para conectarse a la ubicación de recursos.

-

Validar la configuración de Kerberos

Si usa Kerberos para el inicio de sesión único, puede comprobar que la configuración del controlador de Active Directory es correcta en la página de administración de Connector Appliance. La función Validación de Kerberos le permite validar una configuración del modo de solo dominio de Kerberos o una configuración de delegación limitada de Kerberos (KCD).

- Vaya a la página de administración de Connector Appliance.

- Desde la consola de Connector Appliance del hipervisor, copie la dirección IP en la barra de direcciones del explorador web.

- Introduzca la contraseña que estableció al registrar su Connector Appliance.

- En el menú Administración de la parte superior derecha, seleccione Validación de Kerberos.

- En el cuadro de diálogo Validación de Kerberos, elija el modo de validación de Kerberos.

- Especifique o seleccione el dominio de Active Directory.

- Si piensa validar una configuración del modo de solo dominio de Kerberos, puede especificar cualquier dominio de Active Directory.

- Si piensa validar una configuración de delegación limitada de Kerberos, debe seleccionar un dominio de una lista de dominios del bosque unido.

- Especifique el FQDN del servicio. Se supone que el nombre de servicio predeterminado es

http. Si especifica “computer.example.com”, se considera lo mismo quehttp/computer.example.com. - Especifique el nombre de usuario.

- Si piensa validar una configuración del modo de solo dominio de Kerberos, especifique la contraseña de ese nombre de usuario.

- Haga clic en Probar Kerberos.

Si la configuración de Kerberos es correcta, verá el mensaje Successfully validated Kerberos setup. Si la configuración de Kerberos no es correcta, verá un mensaje de error que proporciona información sobre el error de validación.