这篇文章已经过机器翻译.放弃

Windows 登录前始终开启

Secure Private Access Always On 连接可确保托管设备在 Windows 登录之前(仅限计算机隧道)和之后始终连接到企业网络。 Always On 功能可在用户登录到 Windows 系统之前建立计算机级 VPN 隧道。 用户登录后,计算机级 VPN 隧道将替换为用户级 VPN 隧道。 应用程序访问基于分配给计算机(计算机级隧道)和用户(用户级隧道)的策略。

以下计算机支持 Secure Private Access Always On before Windows Logon(计算机隧道)功能:

- 已加入 Active Directory 域的 Windows 计算机

- 已加入 Entra 混合域的 Windows 计算机

Windows 登录前 Always On 是通过对 Active Directory 使用基于计算机设备证书的身份验证进行身份验证的。

设备证书由 Active Directory 企业证书颁发机构 (CA) 颁发。 设备证书对于每台已加入域的 Windows 计算机都是唯一的。

注意:

- 支持一层到多层 Microsoft 企业证书颁发机构。

-

Secure Private Access 在 Windows 登录后始终开启(用户隧道)是通过以下 Active Directory 自动登录身份验证方法之一实现的:

- 使用 Windows 登录期间提供的 Active Directory 凭据单点登录到 Citrix Secure Access 客户端。 如果配置了第二个因素,则 SSO 不起作用。

- 使用 Citrix Gateway/自适应身份验证配置的基于 Kerberos 的 SSO。 有关详细信息,请参阅 将本地 Citrix Gateway 作为身份提供商连接到 Citrix Cloud 并配置自适应身份验证 和 预配自适应身份验证.

-

Windows 登录后 Secure Private Access 始终开启(用户隧道)是通过以下自动登录身份验证方法实现的,适用于已加入 Entra 混合的计算机,即使用 Microsoft Entra 身份验证的主刷新令牌 (PRT) 的 SSO。

通过导航到 Workspace Configuration\Customize\Preferences-Federated Identity Provider Sessions 并禁用切换来禁用 ADFS。

Always On 的工作原理是什么

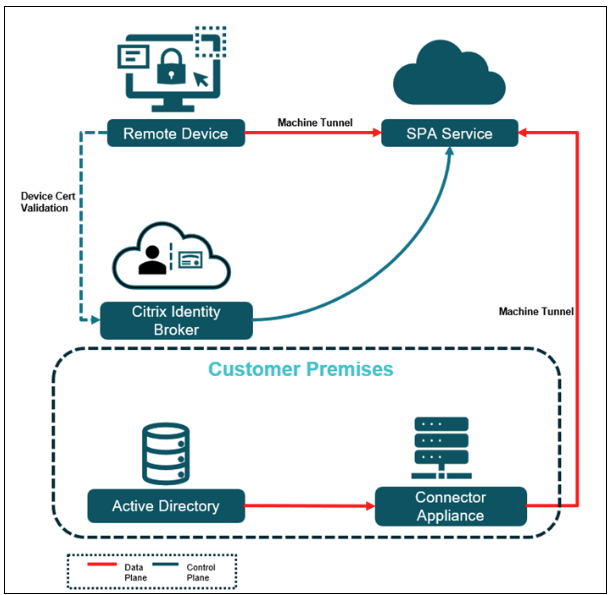

下图说明了 Windows 登录前 Always On 功能的工作流程。

- Citrix Identity Broker 会验证设备证书,以便在启动后立即对设备进行身份验证。 以下是设备证书验证步骤:

- 客户端根据上传到 Secure Private Access 管理控制台的 CA 证书提供设备证书。

- Citrix 身份提供程序执行基于设备证书的身份验证。

- Citrix 身份提供商会验证以下详细信息:

- 设备证书签名

- 基于 CRL 的设备证书吊销检查

- 根据 Active Directory Computer 对象验证设备证书

- 成功验证设备证书后,将根据访问策略在设备和公司内部的资源之间建立安全的计算机隧道。

- 在允许访问 Active Directory 时,Windows Logon 使用 Active Directory 对用户凭据进行身份验证,并支持密码过期和密码更改。

- Windows 登录后,计算机级隧道将自动替换为具有 autologon 的用户隧道。 在用户隧道失败/断开连接时,连接将回退到计算机隧道。

- Active Directory 和混合 Entra ID 环境支持自动登录功能。

Active Directory 和 Entra 混合 AD 配置

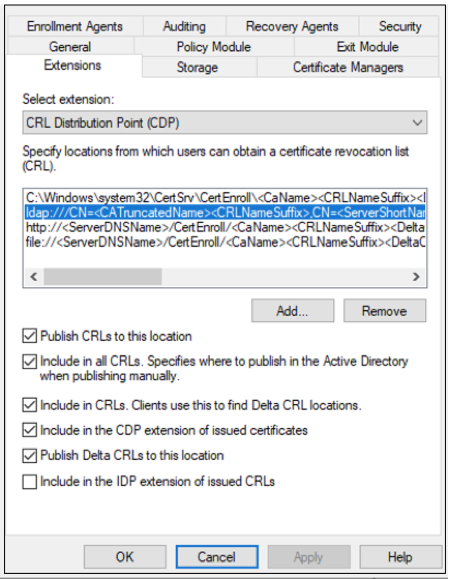

Windows 计算机必须加入 Active Directory 或 Entra 混合,这是 Always On 的先决条件。 需要 Active Directory 企业证书颁发机构颁发设备证书以进行 Always On 计算机身份验证。 证书吊销是根据证书颁发机构中 LDAP URL 配置的 CDP 扩展进行验证的。

设备证书注册配置

设备证书注册涉及以下步骤:

- Active Directory 企业证书颁发机构颁发用于计算机身份验证的设备证书。

-

证书颁发机构必须为 CRL 分发点 (CDP) 扩展发布 LDAP URL。

-

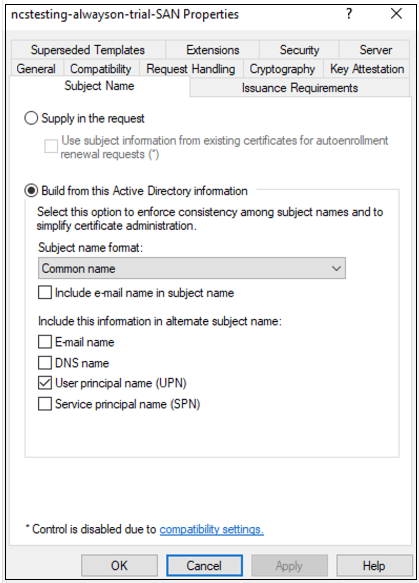

必须在此证书颁发机构中创建证书模板,才能使用以下详细信息注册设备证书。

- 打开认证模板管理单元并复制 计算机 或 工作站身份验证 (首选)模板。

- 为证书提供新名称。

-

切换到 主题名称 选项卡中,更改 使用者名称格式 设置为 常用名,然后检查 用户主体名称 (UPN) 以包含在备用使用者名称中。

-

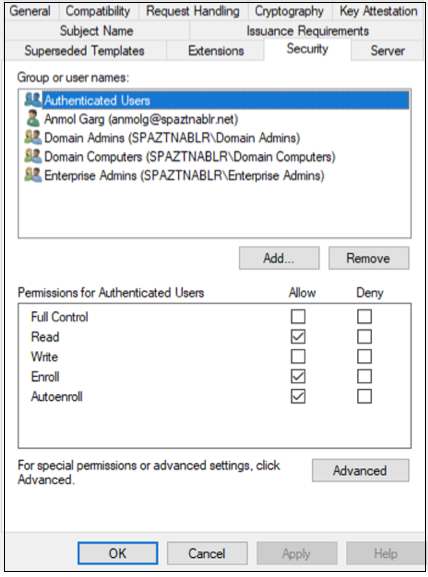

切换到 安全 选项卡,然后添加要自动注册新证书模板的安全组(仅包含计算机帐户)。 选择添加的组,然后选择 允许 为 自动注册.

注意:

在上图中, 经过身份验证的用户 (所有计算机对象)可以注册/自动注册新的证书模板。

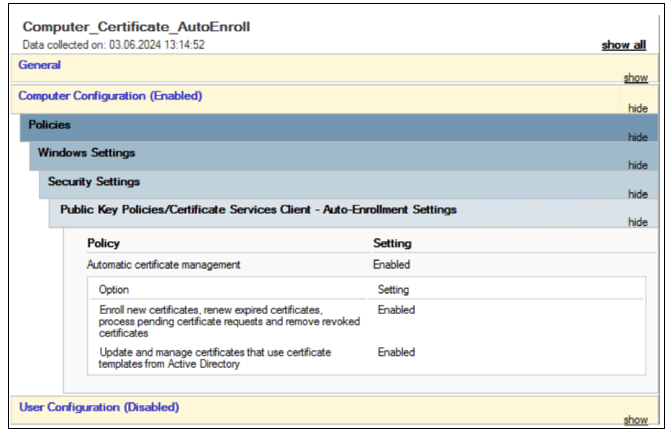

- (可选)创建允许自动证书注册的组策略对象 (GPO),并将其绑定到组织单位 (OU) 或域级别。

Secure Private Access 配置

在 Windows 登录之前配置 Always On(计算机隧道)

- 导航到 Secure Private Access > 设置 ,然后单击 基于机器的身份验证.

- 通过滑动 Windows 登录前始终开启功能 在用户登录之前强制实施计算机级隧道 切换开关。

-

上传 CA 证书:单击 上传 CA 证书,选择证书,然后单击 打开.

- 支持根 CA 和中间 CA 的证书。 需要上传的证书必须为 PEM 格式,并且包含整个证书链。 必须从中间证书一直到根 CA 生成证书。

-

如果证书是 CER 格式,请在 Linux 或 Mac 终端上运行以下命令,将证书转换为 PEM 格式。 将证书转换为 PEM 格式后,在 Secure Private Access 用户界面中上传证书。

openssl x509 -in /Users/t_abhishes2/Downloads/cert12.crt out/Users/t_abhishes2/Downloads/cer_pem12_ao.pem

- 创建 TCP/UDP 应用程序以作为 TCP/UDP 服务器访问 Active Directory。 例如,Active Directory 域、IP 地址和端口。 这适用于使用 AD 凭据登录的 Windows 用户。 有关创建 TCP/UDP 应用程序的详细信息,请参阅 管理员配置 — Citrix Secure Access 基于客户端的 TCP/UDP 应用程序访问.

- 如果需要,请在 Windows 登录和用户级隧道迁移之前访问其他应用程序。

-

创建访问策略并为已加入域的计算机或其 AD 组提供访问权限。

- 在 Secure Private Access 管理控制台中,单击 访问策略、 ,然后单击 创建策略.

- 输入策略名称和策略的描述。

- 在 应用,选择必须强制执行此策略的应用程序或应用程序集。

-

单击 创建规则 为该策略创建规则。

- 输入规则名称和规则的简短描述,然后单击 下一步。

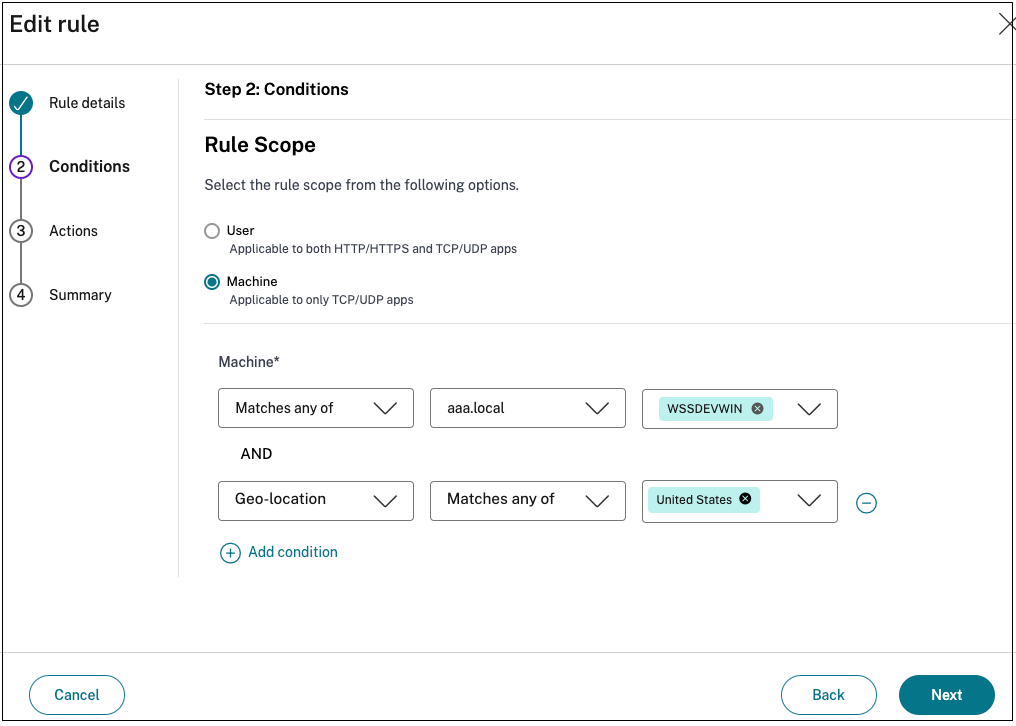

- 在 规则范围选择 机器.

注意:

选择计算机时,访问权限会受到限制,因为计算机级隧道基于单因素身份验证。 - 选择匹配条件和域,然后搜索必须应用策略的计算机/组。 如果需要,添加更多条件。 完成后,单击 “ 下一步”。 - 匹配以下任意一项 – 仅允许与字段中列出的任何名称匹配且属于所选域的计算机/组进行访问。 - 不匹配任何 – 允许访问除字段中列出的属于所选域的计算机/组之外的所有计算机/组。

-

根据条件评估,选择要应用的以下操作之一。

- 允许访问

- 拒绝访问

-

点击 下一个 ,然后单击 完成.

-

(可选)为地理位置和网络位置等创建其他规则。 有关详细信息,请参阅 配置访问策略.

该策略列在 Access Policies (访问策略) 页面上。 默认情况下,为策略分配优先级顺序。 值较低的优先级具有最高的优先级。 首先评估优先级编号最低的策略。 如果策略与定义的条件不匹配,则评估下一个策略。 如果条件匹配,则跳过其他策略。

连接器设备配置

连接器设备执行设备证书验证、证书吊销检查 (CRL) 和设备对象验证,以实现 Always On 设备证书身份验证。 连接器设备必须加入 Active Directory 域,才能支持设备证书身份验证。

客户端配置

- 需要始终启用支持的 Windows 计算机必须加入 Active Directory 或 Entra ID 混合的域。

- Windows 计算机必须从企业证书颁发机构注册设备证书,以实现 Secure Private Access Always On。

-

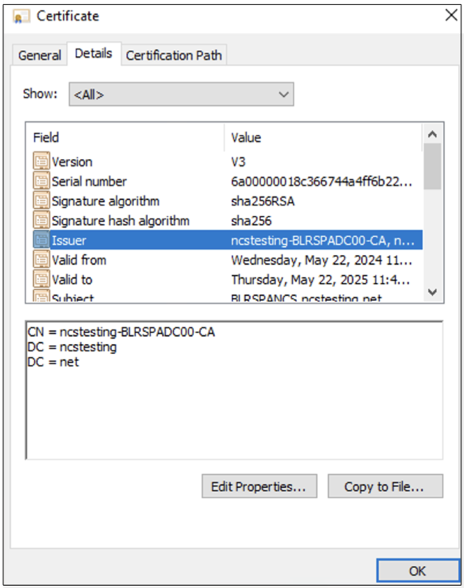

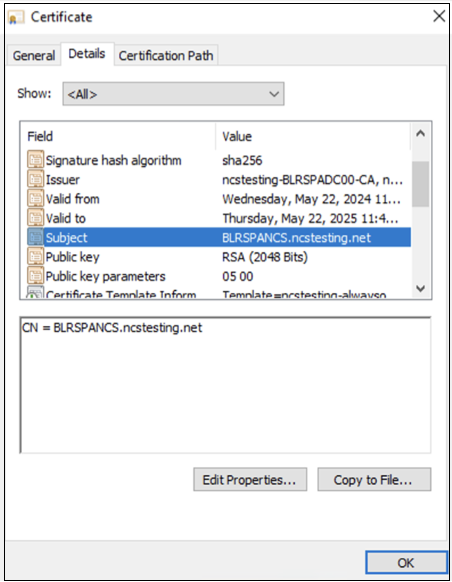

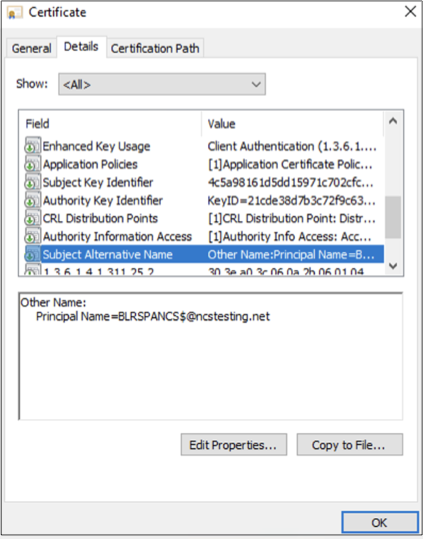

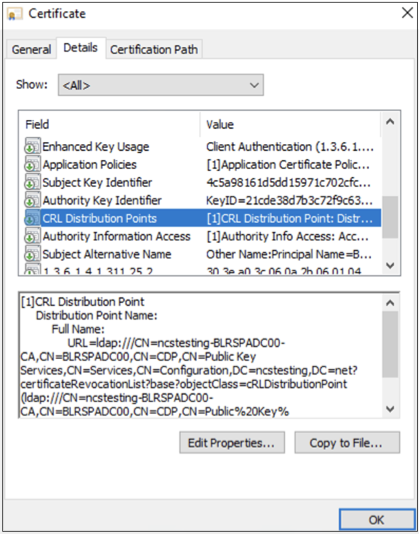

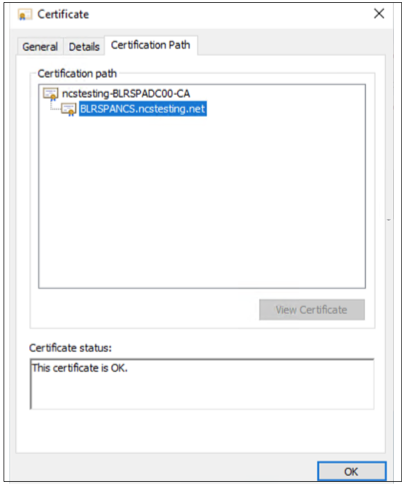

设备证书属性必须包含以下详细信息。

-

设备证书中的颁发者名称必须与上传到 Secure Private Access 管理控制台的 CA 证书的公用名匹配。

-

Subject 必须包含计算机的公用名。

-

使用者备用名称 (SAN) 必须包含计算机的 UPN。

-

CRL 分发点必须包含相应的 LDAP URL。

-

证书路径必须适合证书颁发机构链。

-

-

安装适用于 Always On 的 Citrix Secure Access 客户端。

-

必须在客户端上创建以下注册表,才能在 Windows 登录之前启用 Always On。

-

CloudAlwaysOnURL 在 HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client 中。

注册表类型 - STRING

注册表值 -

<Customer Workspace FQDN>(例如,company.cloud.com) -

永远在线服务 在 HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client 中。

注册表类型 - DWORD

注册表值 - 0x00000002

-

配置 Windows 登录后始终开启(计算机/用户隧道)

成功登录 Windows 后,计算机隧道将继续,直到用户使用 Citrix Secure Access 客户端成功登录。

- 如果用户自动登录成功,则机器隧道将迁移到用户隧道。

- 如果用户自动登录失败,则计算机隧道将继续。

- 如果用户隧道断开连接,则连接会自动回退到计算机隧道。

Workspace 身份验证配置中的以下身份验证方法支持在 Windows 登录后自动登录。

- 使用 Active Directory 进行工作区身份验证(无第二个因素)- AD 凭证 SSO

- 使用配置了 Kerberos SSO 的 Citrix Gateway/自适应身份验证进行 Workspace 身份验证

- 使用 Azure Active Directory 进行工作区身份验证(使用 Microsoft Entra 身份验证的主刷新令牌 (PRT) 的 SSO)。

注意:

通过导航到 Workspace Configuration\Customize\Preferences-Federated Identity Provider Sessions 并禁用切换来禁用 ADFS。

限制

- 计算机 UPN 主机名不得超过 15 个字符。

- 仅当计算机已加入域且存在设备证书时,才支持 Windows 自动登录(首次用户 (FTU)) 情况。

- 仅在 Windows 10 或更高版本上支持 Windows 登录前始终开启功能。

- Windows Server 操作系统不支持 Windows 登录前始终开启功能。

- Cloud Connector 不支持 Windows 登录前始终开启功能。 即使您没有选择 Connector Appliance 作为首选连接器,计算机隧道流量也会通过 Connector Appliance。