Immer eingeschaltet vor der Windows-Anmeldung

Die Secure Private Access Always On-Konnektivität stellt sicher, dass ein verwaltetes Gerät vor (nur Maschinentunnel) und nach der Windows-Anmeldung immer mit einem Unternehmensnetzwerk verbunden ist. Die Funktion „Always On“ richtet einen VPN-Tunnel auf Maschinenebene ein, bevor sich ein Benutzer bei einem Windows-System anmeldet. Nachdem sich der Benutzer angemeldet hat, wird der VPN-Tunnel auf Maschinenebene durch einen VPN-Tunnel auf Benutzerebene ersetzt. Der Anwendungszugriff basiert auf Richtlinien, die der Maschine für den Tunnel auf Maschinenebene und dem Benutzer für den Tunnel auf Benutzerebene zugewiesen sind.

Die Funktion „Secure Private Access Always On vor der Windows-Anmeldung (Maschinentunnel)“ wird auf den folgenden Maschinen unterstützt:

- In die Active Directory-Domäne eingebundene Windows-Computer

- In die Entra-Hybriddomäne eingebundene Windows-Computer

Die Authentifizierung von Always On vor der Windows-Anmeldung erfolgt über die zertifikatbasierte Authentifizierung des Computergeräts mit Active Directory.

Das Gerätezertifikat wird von einer Active Directory Enterprise-Zertifizierungsstelle (CA) ausgestellt. Das Gerätezertifikat ist für jeden Windows-Computer, der einer Domäne angehört, eindeutig.

Hinweis:

- Die ein- bis mehrstufige Microsoft Enterprise Certification Authority wird unterstützt.

-

Der sichere private Zugriff „Always On“ nach der Windows-Anmeldung (Benutzertunnel) wird durch eine der folgenden automatischen Anmeldeauthentifizierungsmethoden für Active Directory erreicht:

- Single Sign-On (SSO) beim Citrix Secure Access-Client mit den Active Directory-Anmeldeinformationen, die bei der Windows-Anmeldung bereitgestellt wurden. SSO funktioniert nicht, wenn ein zweiter Faktor konfiguriert ist.

- Kerberos-basiertes SSO mit Citrix Gateway/Adaptive Authentication-Konfiguration. Weitere Einzelheiten finden Sie unter Verbinden eines lokalen Citrix Gateways als Identitätsanbieter mit Citrix Cloud und Bereitstellen adaptiver Authentifizierung und Bereitstellen adaptiver Authentifizierung.

-

Der sichere private Zugriff „Always On“ nach der Windows-Anmeldung (Benutzertunnel) wird durch die folgende Autologon-Authentifizierungsmethode für mit Entra hybrid verbundene Maschinen erreicht: SSO mit Primary Refresh Token (PRT) der Microsoft Entra-Authentifizierung.

Deaktivieren Sie ADFS, indem Sie zu „Workspace-Konfiguration\Anpassen\Einstellungen-Federated Identity Provider-Sitzungen“ navigieren und den Schalter deaktivieren.

Wie funktioniert Always On?

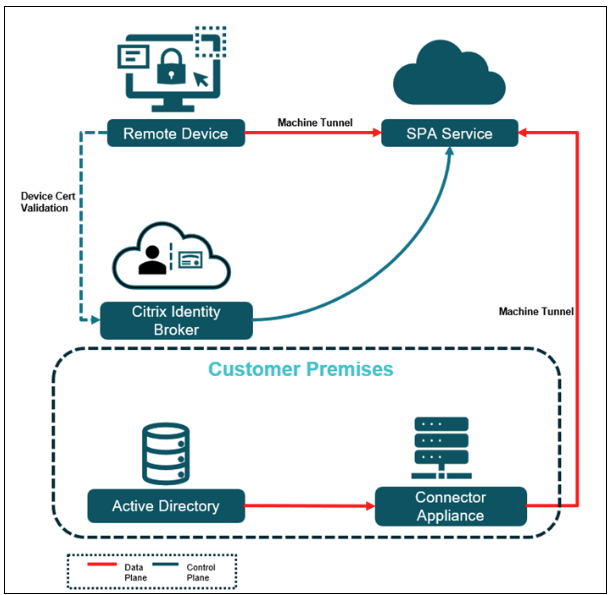

Das folgende Diagramm veranschaulicht den Arbeitsablauf der Funktion „Always On vor der Windows-Anmeldung“.

- Der Citrix Identity Broker überprüft das Gerätezertifikat, um das Gerät unmittelbar nach dem Start zu authentifizieren. Im Folgenden sind die Schritte zur Überprüfung des Gerätezertifikats aufgeführt:

- Der Client legt das Gerätezertifikat basierend auf CA-Zertifikaten vor, die in die Secure Private Access-Administratorkonsole hochgeladen wurden.

- Der Citrix-Identitätsanbieter führt eine gerätezertifikatbasierte Authentifizierung durch.

- Der Citrix-Identitätsanbieter überprüft die folgenden Details:

- Signatur des Gerätezertifikats

- CRL-basierte Überprüfung des Widerrufs von Gerätezertifikaten

- Überprüfen des Gerätezertifikats anhand des Active Directory-Computerobjekts

- Nach erfolgreicher Überprüfung des Gerätezertifikats wird basierend auf der Zugriffsrichtlinie ein sicherer Maschinentunnel zwischen dem Gerät und den Ressourcen auf dem Unternehmensgelände eingerichtet.

- Beim Zulassen des Zugriffs auf Active Directory authentifiziert die Windows-Anmeldung die Benutzeranmeldeinformationen mit Active Directory und unterstützt das Ablaufen und Ändern von Passwörtern.

- Nach der Windows-Anmeldung wird der Tunnel auf Maschinenebene automatisch durch den Benutzertunnel mit automatischer Anmeldung ersetzt. Bei einem Fehler/einer Trennung des Benutzertunnels wird die Verbindung auf den Maschinentunnel zurückgesetzt.

- Die Autologin-Funktion wird für die Active Directory- und Hybrid Entra ID-Umgebung unterstützt.

Active Directory- und Entra Hybrid AD-Konfiguration

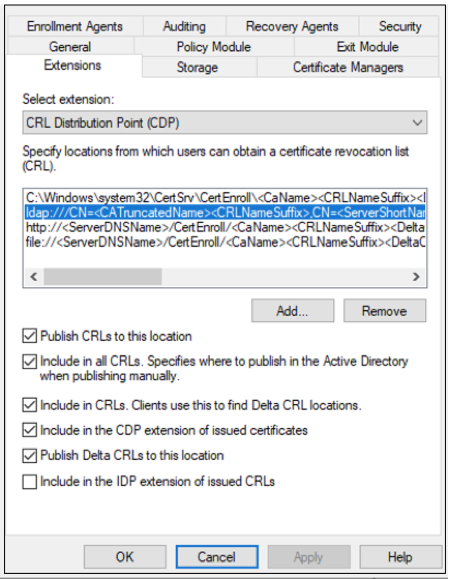

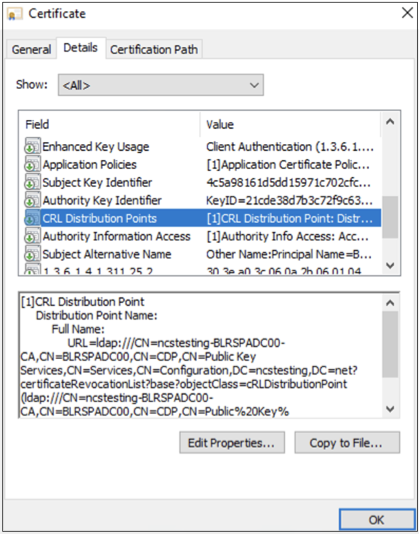

Als Voraussetzung für Always On müssen die Windows-Maschinen in Active Directory oder Entra Hybrid eingebunden sein. Zum Ausstellen des Gerätezertifikats für die Always On-Computerauthentifizierung ist die Active Directory Enterprise-Zertifizierungsstelle erforderlich. Der Zertifikatswiderruf wird anhand der CDP-Erweiterung mit LDAP-URL-Konfiguration in der Zertifizierungsstelle überprüft.

Konfiguration der Gerätezertifikatregistrierung

Die Registrierung eines Gerätezertifikats umfasst die folgenden Schritte:

- Die Active Directory Enterprise-Zertifizierungsstelle stellt ein Gerätezertifikat zur Computerauthentifizierung aus.

-

Die Zertifizierungsstelle muss die LDAP-URL für die CRL-Verteilungspunkt-Erweiterung (CDP) veröffentlicht haben.

-

Um das Gerätezertifikat mit den folgenden Details zu registrieren, muss in dieser Zertifizierungsstelle eine Zertifikatsvorlage erstellt werden.

- Öffnen Sie das Snap-In für die Zertifizierungsvorlage und duplizieren Sie entweder die Vorlage Computer oder Arbeitsstationsauthentifizierung (bevorzugt).

- Geben Sie einen neuen Namen für das Zertifikat ein.

-

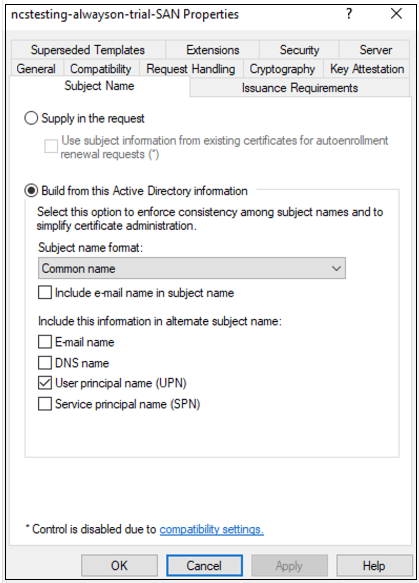

Wechseln Sie zur Registerkarte Betreffname , ändern Sie die Einstellung Betreffnamenformat in Allgemeiner Nameund aktivieren Sie Benutzerprinzipalname (UPN) , damit es in den alternativen Betreffnamen aufgenommen wird.

-

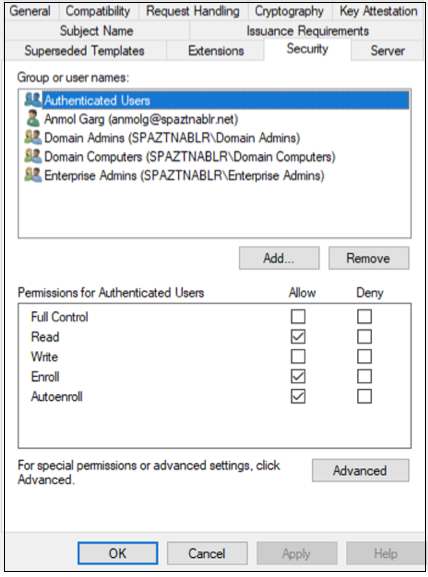

Wechseln Sie zur Registerkarte Sicherheit und fügen Sie eine Sicherheitsgruppe (die nur Computerkonten enthält) hinzu, bei der Sie die neue Zertifikatsvorlage automatisch registrieren möchten. Wählen Sie die hinzugefügte Gruppe aus und wählen Sie Zulassen für Automatische Registrierung.

Hinweis:

Im vorhergehenden Bild dürfen authentifizierte Benutzer (alle Computerobjekte) die neue Zertifikatsvorlage registrieren/automatisch registrieren.

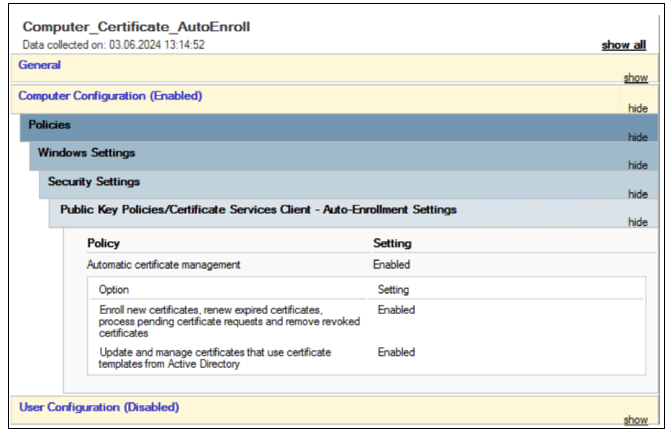

- (Optional) Erstellen Sie ein Gruppenrichtlinienobjekt (GPO), das die automatische Zertifikatsregistrierung ermöglicht, und binden Sie es an eine Organisationseinheit (OU) oder auf Domänenebene.

Secure Private Access-Konfiguration

Always On vor der Windows-Anmeldung konfigurieren (Maschinentunnel)

- Navigieren Sie zu Sicherer privater Zugriff > Einstellungen und klicken Sie auf Maschinenbasierte Authentifizierung.

- Aktivieren Sie die Funktion „Always On vor der Windows-Anmeldung“, indem Sie den Kippschalter Tunnel auf Maschinenebene erzwingen, bevor sich Benutzer anmelden verschieben.

-

Laden Sie ein CA-Zertifikat hoch: Klicken Sie auf CA-Zertifikat hochladen, wählen Sie das Zertifikat aus und klicken Sie auf Öffnen.

- Es werden Zertifikate sowohl für Stammzertifizierungsstellen als auch für Zwischenzertifizierungsstellen unterstützt. Die hochzuladenden Zertifikate müssen im PEM-Format vorliegen und die gesamte Kette enthalten. Das Zertifikat muss ausgehend vom Zwischenzertifikat bis hin zur Stammzertifizierungsstelle generiert werden.

-

Wenn das Zertifikat im CER-Format vorliegt, führen Sie den folgenden Befehl auf einem Linux- oder Mac-Terminal aus, um das Zertifikat in das PEM-Format zu konvertieren. Nachdem Sie das Zertifikat in das PEM-Format konvertiert haben, laden Sie das Zertifikat in die Secure Private Access-Benutzeroberfläche hoch.

openssl x509 -in /Users/t_abhishes2/Downloads/cert12.crt out/Users/t_abhishes2/Downloads/cer_pem12_ao.pem

- Erstellen Sie eine TCP/UDP-Anwendung, um auf Active Directory als TCP/UDP-Server zuzugreifen. Beispielsweise Active Directory-Domäne, IP-Adresse und Ports. Dies gilt für die Windows-Benutzeranmeldung mit AD-Anmeldeinformationen. Einzelheiten zum Erstellen einer TCP/UDP-App finden Sie unter Admin-Konfiguration – Citrix Secure Access-Clientbasierter Zugriff auf TCP/UDP-Apps.

- Erstellen Sie bei Bedarf zusätzliche Anwendungen, auf die vor der Windows-Anmeldung und vor der Tunnelmigration auf Benutzerebene zugegriffen werden muss.

-

Erstellen Sie eine Zugriffsrichtlinie und gewähren Sie dem in die Domäne eingebundenen Computer oder seiner AD-Gruppe Zugriff.

- Klicken Sie in der Secure Private Access-Administratorkonsole auf Zugriffsrichtlinien, und dann auf Richtlinie erstellen.

- Geben Sie den Richtliniennamen und eine Beschreibung der Richtlinie ein.

- Wählen Sie unter Anwendungendie App oder die Gruppe von Apps aus, für die diese Richtlinie erzwungen werden soll.

-

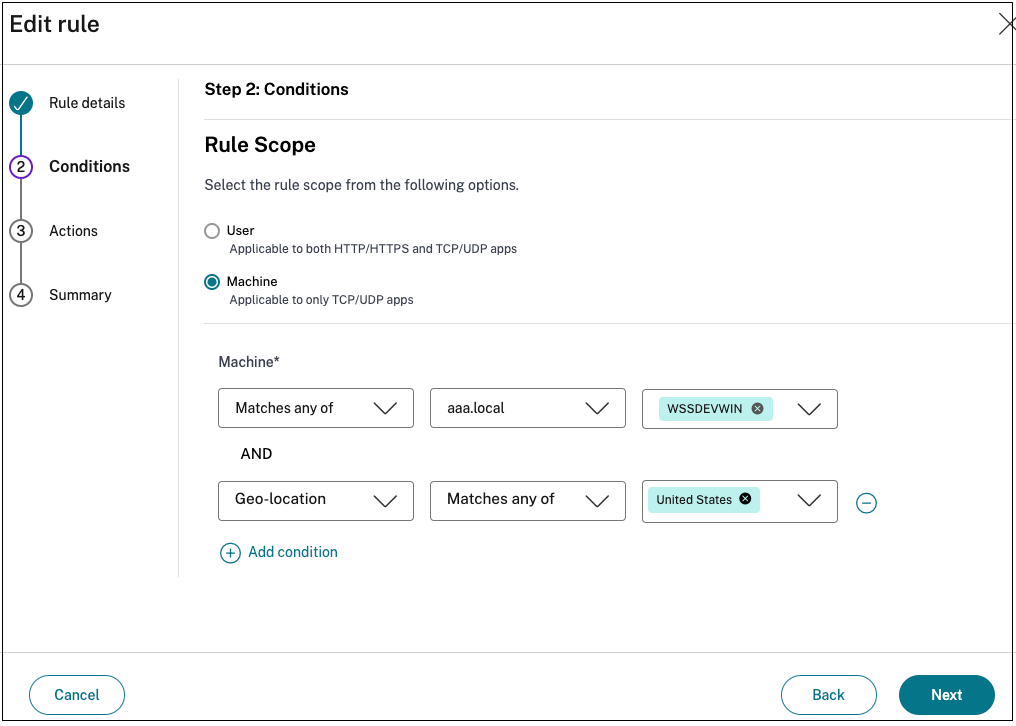

Klicken Sie auf Regel erstellen , um Regeln für die Richtlinie zu erstellen.

- Geben Sie den Regelnamen und eine kurze Beschreibung der Regel ein und klicken Sie dann auf Weiter.

- Wählen Sie im Regelbereichdie Maschineaus.

Hinweis:

Wenn Sie eine Maschine auswählen, sind die Zugriffsrechte eingeschränkt, da der Tunnel auf Maschinenebene auf einer Ein-Faktor-Authentifizierung basiert. - Wählen Sie die passende Bedingung und die Domäne aus und suchen Sie nach den Maschinen/Gruppen, auf die die Richtlinie angewendet werden muss. Fügen Sie bei Bedarf weitere Bedingungen hinzu. Wenn Sie fertig sind, klicken Sie auf Weiter. - Entspricht einem der Werte – Nur den Maschinen/Gruppen, die mit einem der im Feld aufgeführten Namen übereinstimmen und zur ausgewählten Domäne gehören, wird der Zugriff gestattet. - Stimmt mit keiner überein – Allen Maschinen/Gruppen außer den im Feld aufgeführten und zur ausgewählten Domäne gehörenden wird der Zugriff gestattet.

-

Wählen Sie eine der folgenden Aktionen aus, die basierend auf der Bedingungsbewertung angewendet werden soll.

- Zugriff erlauben

- Zugriff verweigern

-

Klicken Sie auf Weiter, und dann auf Fertig stellen.

-

(Optional) Erstellen Sie zusätzliche Regeln für den Geo- und Netzwerkstandort usw. Einzelheiten finden Sie unter Konfigurieren einer Zugriffsrichtlinie.

Die Richtlinie ist auf der Seite „Zugriffsrichtlinien“ aufgeführt. Der Richtlinie wird standardmäßig eine Prioritätsreihenfolge zugewiesen. Die Priorität mit dem niedrigeren Wert hat die höchste Präferenz. Die Richtlinie mit der niedrigsten Prioritätsnummer wird zuerst ausgewertet. Wenn die Richtlinie nicht den definierten Bedingungen entspricht, wird die nächste Richtlinie ausgewertet. Wenn die Bedingungen übereinstimmen, werden die anderen Richtlinien übersprungen.

Connector-Appliance-Konfiguration

Connector Appliance führt eine Gerätezertifikatsvalidierung, eine Zertifikatsperrprüfung (CRL) und eine Geräteobjektüberprüfung für die Always On-Geräte-Zertifikatauthentifizierung durch. Das Connectorgerät muss der Active Directory-Domäne beigetreten sein, damit die Gerätezertifikatsauthentifizierung unterstützt wird.

Clientkonfiguration

- Die Windows-Maschine, die Always On-Unterstützung benötigt, muss einer Domäne von Active Directory oder Entra ID Hybrid beigetreten sein.

- Der Windows-Computer muss für Secure Private Access Always On ein Gerätezertifikat der Enterprise Certificate Authority registrieren.

-

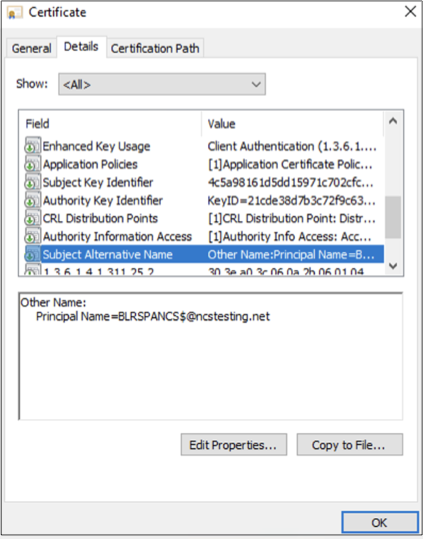

Die Gerätezertifikatattribute müssen die folgenden Details enthalten.

-

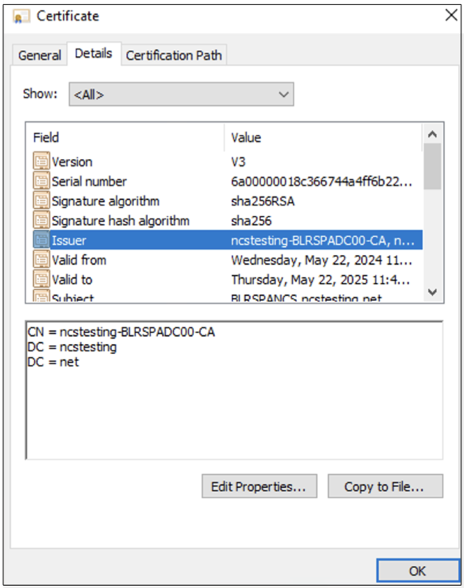

Der Ausstellername im Gerätezertifikat muss mit dem allgemeinen Namen des CA-Zertifikats übereinstimmen, das in die Secure Private Access-Verwaltungskonsole hochgeladen wurde.

-

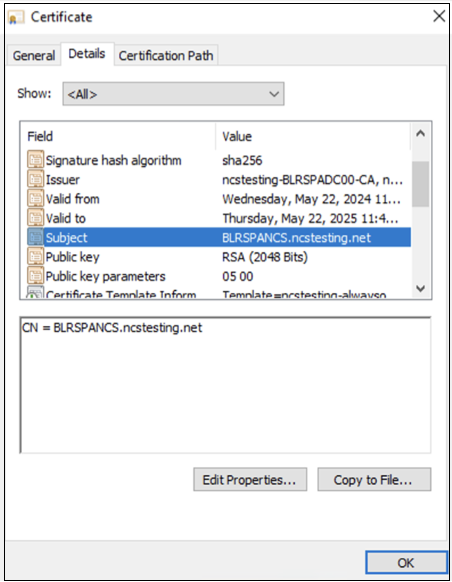

Der Betreff muss den allgemeinen Namen des Computers enthalten.

-

Der alternative Antragstellername (SAN) muss den UPN des Computers enthalten.

-

Der CRL-Verteilungspunkt muss die entsprechende LDAP-URL enthalten.

-

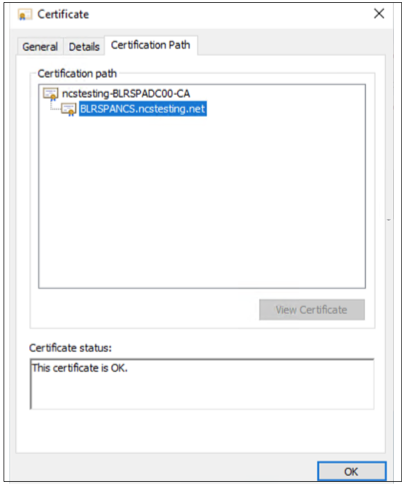

Der Zertifizierungspfad muss zur Zertifizierungsstellenkette passen.

-

-

Installieren Sie den Citrix Secure Access-Client für Always On.

-

Um Always On vor der Windows-Anmeldung zu aktivieren, müssen auf dem Client folgende Registrierungen erstellt werden.

-

CloudAlwaysOnURL in HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client.

Registrierungstyp – STRING

Registrierungswert –

<Customer Workspace FQDN>(Beispiel: company.cloud.com) -

AlwaysOnService in HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client.

Registrierungstyp – DWORD

Registrierungswert – 0x00000002

-

Always On nach Windows-Anmeldung konfigurieren (Maschinen-/Benutzertunnel)

Nach erfolgreicher Windows-Anmeldung wird der Maschinentunnel so lange fortgesetzt, bis die Benutzeranmeldung beim Citrix Secure Access-Client erfolgreich ist.

- Wenn die automatische Benutzeranmeldung erfolgreich ist, wird der Maschinentunnel in einen Benutzertunnel migriert.

- Wenn die automatische Benutzeranmeldung fehlschlägt, wird der Maschinentunnel fortgesetzt.

- Wenn der Benutzertunnel getrennt wird, wird die Verbindung automatisch auf den Maschinentunnel zurückgesetzt.

Die automatische Benutzeranmeldung nach der Windows-Anmeldung wird für die folgenden Authentifizierungsmethoden in der Workspace-Authentifizierungskonfiguration unterstützt.

- Workspace-Authentifizierung mit Active Directory (ohne zweiten Faktor) – AD-Anmeldeinformationen SSO

- Workspace-Authentifizierung mit Citrix Gateway/Adaptive Auth, konfiguriert mit Kerberos SSO

- Workspace-Authentifizierung mit Azure Active Directory (SSO mit Primary Refresh Token (PRT) der Microsoft Entra-Authentifizierung).

Hinweis:

Deaktivieren Sie ADFS, indem Sie zu „Workspace-Konfiguration\Anpassen\Einstellungen-Federated Identity Provider-Sitzungen“ navigieren und den Schalter deaktivieren.

Einschränkungen

- Der UPN-Hostname des Computers darf nicht länger als 15 Zeichen sein.

- Die automatische Anmeldung unter Windows (First Time User (FTU)) wird nur unterstützt, wenn der Computer einer Domäne angehört und das Gerätezertifikat vorhanden ist.

- Die Funktion „Always On vor der Windows-Anmeldung“ wird nur unter Windows 10 oder höheren Versionen unterstützt.

- Die Funktion „Always On vor der Windows-Anmeldung“ wird für Windows Server-Betriebssysteme nicht unterstützt.

- Die Funktion „Always On vor der Windows-Anmeldung“ wird vom Cloud Connector nicht unterstützt. Auch wenn Sie Connector Appliance nicht als bevorzugten Connector ausgewählt haben, erfolgt der Maschinentunnelverkehr über Connector Appliance.