Adaptive Zugriffs- und Sicherheitskontrollen für Enterprise Web-, TCP- und SaaS-Anwendungen

In den sich ständig ändernden Situationen von heute ist Anwendungssicherheit für jedes Unternehmen von entscheidender Bedeutung. Kontextbezogene Sicherheitsentscheidungen zu treffen und dann den Zugriff auf die Anwendungen zu ermöglichen, reduziert die damit verbundenen Risiken und ermöglicht gleichzeitig den Zugriff für Benutzer.

Die Funktion für den adaptiven Zugriff des Citrix Secure Private Access-Dienstes bietet einen umfassenden Zero-Trust-Zugriffsansatz, der sicheren Zugriff auf die Anwendungen ermöglicht. Durch den adaptiven Zugriff können Administratoren granularen Zugriff auf die Apps gewähren, auf die Benutzer basierend auf dem Kontext zugreifen können. Der Begriff “Kontext” bezieht sich hier auf:

- Benutzer und Gruppen (Benutzer und Benutzergruppen)

- Geräte (Desktop- oder Mobilgeräte)

- Standort (Geolocation oder Netzwerkstandort)

- Gerätestatus (Gerätestatusprüfung)

- Risiko (Benutzerrisikobewertung)

Die Funktion für adaptiven Zugriff wendet adaptive Richtlinien auf die Anwendungen an, auf die zugegriffen wird. Diese Richtlinien bestimmen die Risiken auf der Grundlage des Kontextes und treffen dynamische Zugriffsentscheidungen, um den Zugriff auf die Enterprise Web-, SaaS-, TCP- und UDP-Apps zu gewähren oder zu verweigern.

Funktionsweise

Um den Zugriff auf Anwendungen zu gewähren oder zu verweigern, erstellen Administratoren Richtlinien basierend auf den Benutzern, Benutzergruppen, den Geräten, von denen aus die Benutzer auf die Anwendungen zugreifen, dem Standort (Land oder Netzwerkstandort), von dem aus der Benutzer auf die Anwendung zugreift, und dem Benutzerrisikowert.

Die Richtlinien für den adaptiven Zugriff haben Vorrang vor den anwendungsspezifischen Sicherheitsrichtlinien, die beim Hinzufügen von SaaS oder einer Web-App im Secure Private Access-Dienst konfiguriert werden. Die Sicherheitskontrollen auf App-Ebene werden durch die adaptiven Zugriffsrichtlinien überschrieben.

Die adaptiven Zugriffsrichtlinien werden in drei Szenarien bewertet:

-

Während einer Web-, TCP- oder SaaS-App-Aufzählung vom Secure Private Access-Dienst — Wenn diesem Benutzer der Anwendungszugriff verweigert wird, kann der Benutzer diese Anwendung nicht im Workspace sehen.

-

Beim Starten der Anwendung — Nachdem Sie die App aufgelistet haben und die adaptive Richtlinie geändert wurde, um den Zugriff zu verweigern, können Benutzer die App nicht starten, obwohl die App zuvor aufgelistet wurde.

-

Wenn die App in einem Citrix Enterprise Browser oder einem Remote Browser Isolation Service geöffnet wird, setzt der Citrix Enterprise Browser einige Sicherheitskontrollen durch. Diese Kontrollen werden vom Kunden durchgesetzt. Wenn der Citrix Enterprise Browser gestartet wird, wertet der Server die adaptiven Richtlinien für den Benutzer aus und gibt diese Richtlinien an den Client zurück. Der Client setzt die Richtlinien dann lokal im Citrix Enterprise Browser durch.

Erstellen Sie eine adaptive Zugriffsrichtlinie mit mehreren Regeln

Sie können mehrere Zugriffsregeln erstellen und verschiedene Zugriffsbedingungen für verschiedene Benutzer oder Benutzergruppen innerhalb einer einzigen Richtlinie konfigurieren. Diese Regeln können getrennt für HTTP/HTTPS- und TCP/UDP-Anwendungen angewendet werden, und das alles innerhalb einer einzigen Richtlinie.

Mit den Zugriffsrichtlinien in Secure Private Access können Sie den Zugriff auf die Apps je nach Kontext des Benutzers oder Benutzergeräts aktivieren oder deaktivieren. Darüber hinaus können Sie den eingeschränkten Zugriff auf die Apps aktivieren, indem Sie die folgenden Sicherheitseinschränkungen hinzufügen:

- Zugriff auf Zwischenablage einschränken

- Drucken einschränken

- Downloads einschränken

- Uploads einschränken

- Wasserzeichen anzeigen

- Schlüsselprotokollierung einschränken

- Bildschirmaufnahme einschränken

Weitere Informationen zu diesen Einschränkungen finden Sie unter Verfügbare Zugriffsbeschränkungen.

Stellen Sie sicher, dass Sie die folgenden Aufgaben abgeschlossen haben, bevor Sie eine Zugriffsrichtlinie konfigurieren.

-

Klicken Sie im Navigationsbereich auf Zugriffsrichtlinien und dann auf Richtlinie erstellen.

Für Erstbenutzer werden auf der Zielseite Zugriffsrichtlinien keine Richtlinien angezeigt. Sobald Sie eine Richtlinie erstellt haben, können Sie sie hier sehen.

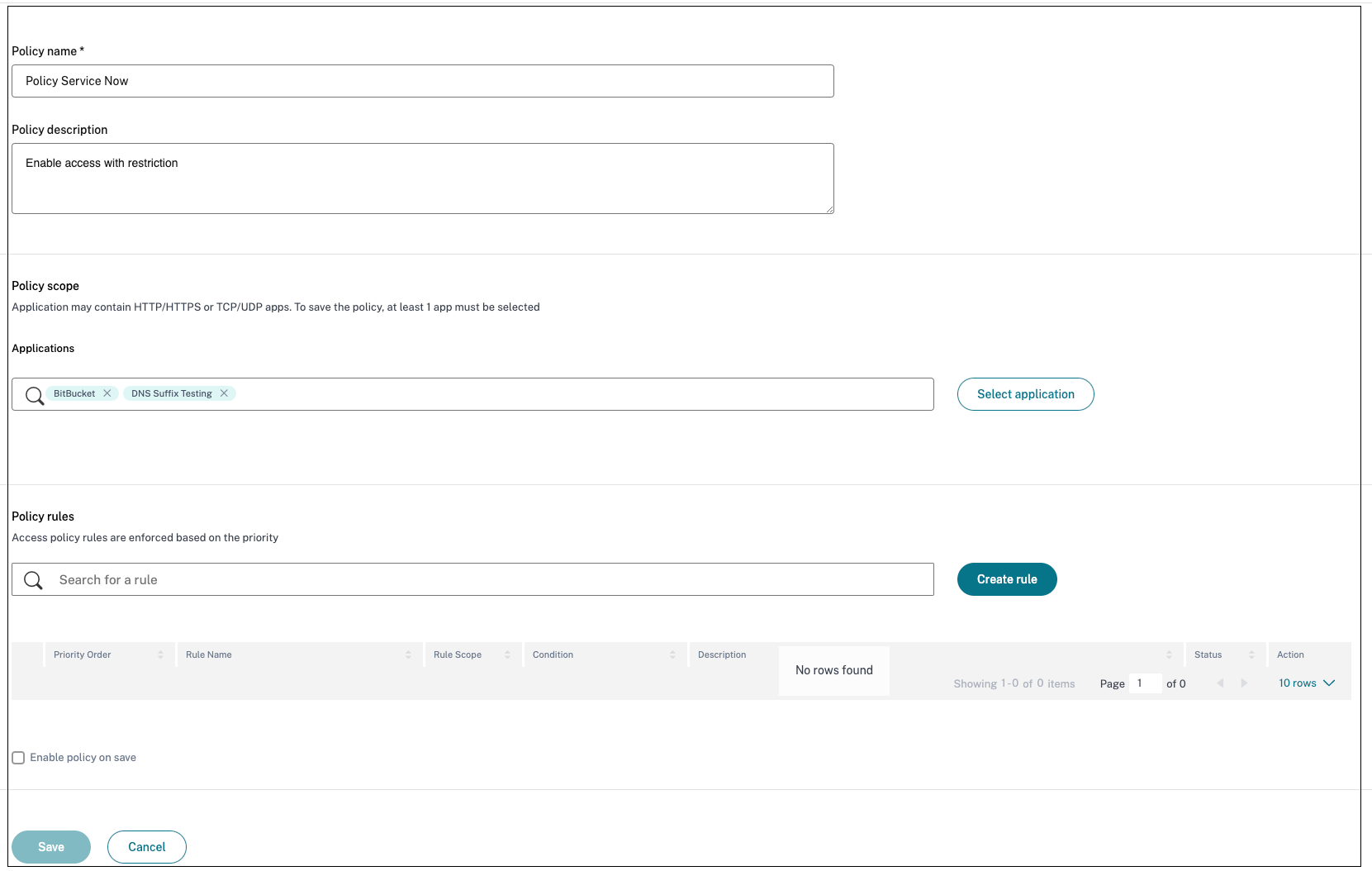

- Geben Sie den Richtliniennamen und die Beschreibung der Richtlinie ein.

- Wählen Sie unter Anwendungen die App oder die Gruppe von Apps aus, für die diese Richtlinie durchgesetzt werden muss.

-

Klicken Sie auf Regel erstellen, um Regeln für die Richtlinie zu erstellen.

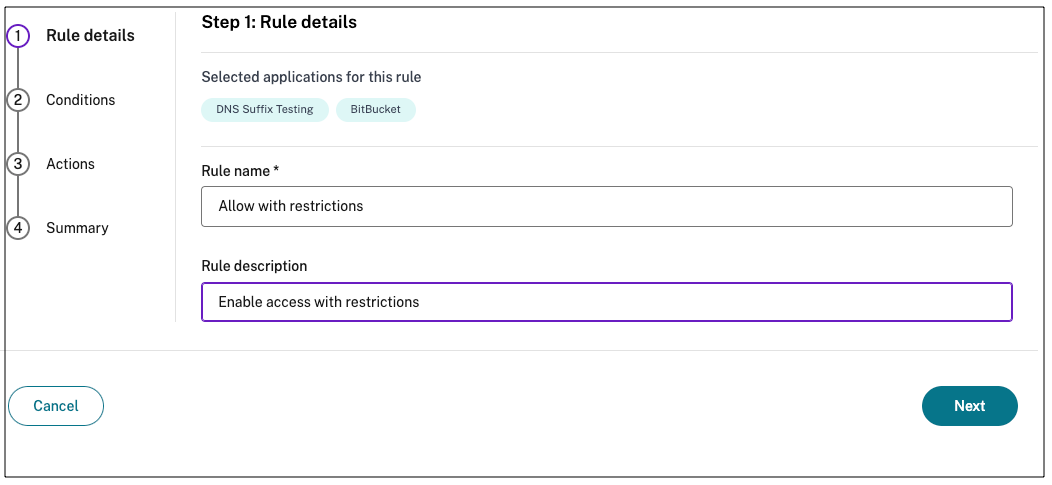

-

Geben Sie den Regelnamen und eine kurze Beschreibung der Regel ein, und klicken Sie dann auf Weiter.

-

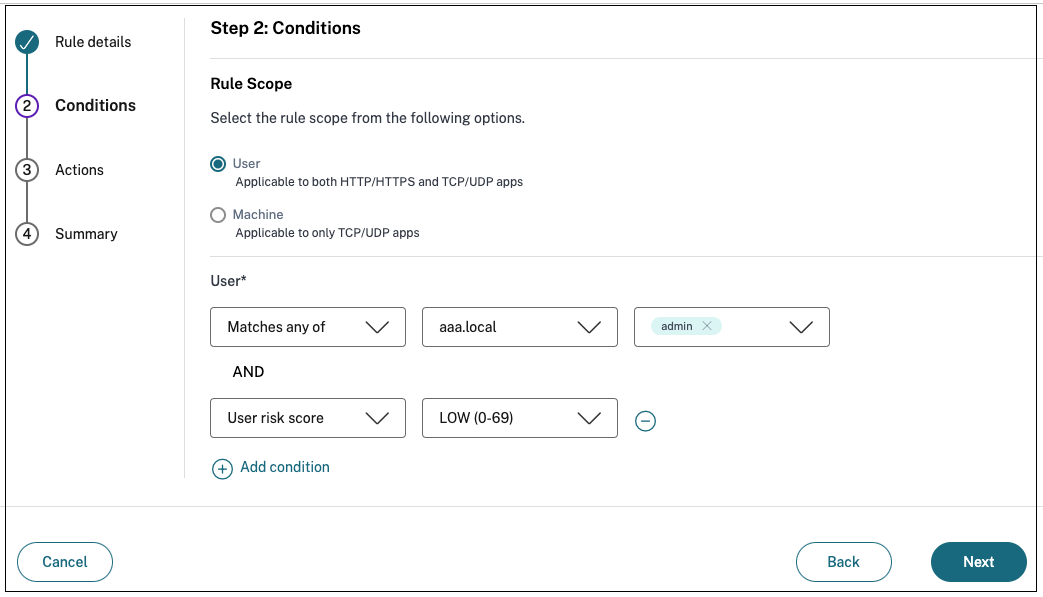

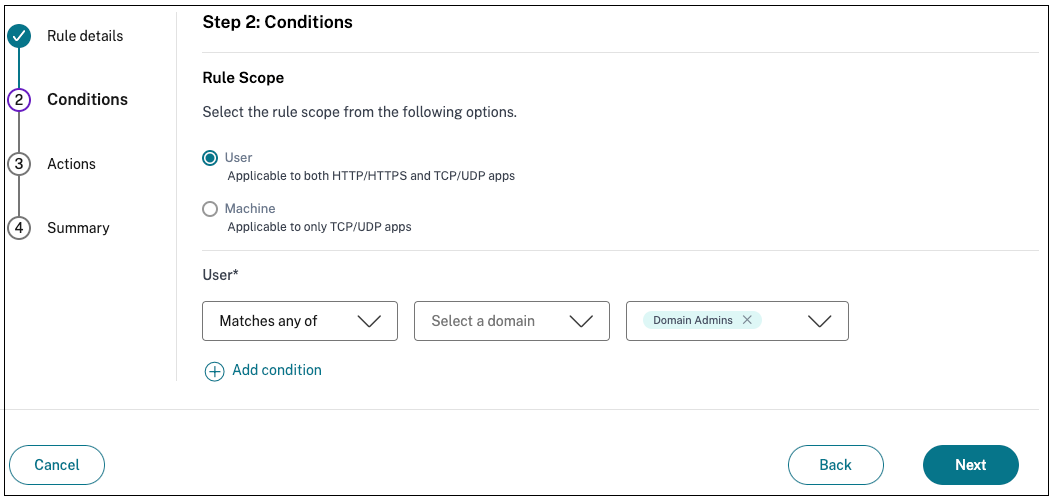

Wählen Sie die Bedingungen der Benutzer aus. Die Benutzerbedingung ist eine zwingende Voraussetzung, die erfüllt sein muss, um den Benutzern Zugriff auf die Anwendungen zu gewähren. Wählen Sie eine Option aus:

- Entspricht einem von — Nur die Benutzer oder Gruppen, die mit einem der im Feld aufgeführten Namen übereinstimmen und zur ausgewählten Domäne gehören, haben Zugriff.

- Entspricht keinem — Alle Benutzer oder Gruppen mit Ausnahme der im Feld aufgeführten Benutzer oder Gruppen, die zur ausgewählten Domäne gehören, sind berechtigt, darauf zuzugreifen.

-

(Optional) Klicken Sie auf +, um je nach Kontext mehrere Bedingungen hinzuzufügen.

Wenn Sie Bedingungen hinzufügen, die auf einem Kontext basieren, wird eine UND-Operation auf die Bedingungen angewendet, wobei die Richtlinie nur dann ausgewertet wird, wenn die Benutzer* und die optionalen kontextbezogenen Bedingungen erfüllt sind. Sie können die folgenden Bedingungen je nach Kontext anwenden.

- Desktop oder Mobilgerät — Wählen Sie das Gerät aus, für das Sie den Zugriff auf die Apps aktivieren möchten.

- Geografischer Standort — Wählen Sie die Bedingung und den geografischen Standort aus, von dem aus die Benutzer auf die Apps zugreifen.

- Netzwerkstandort — Wählen Sie die Bedingung und das Netzwerk aus, über das die Benutzer auf die Apps zugreifen.

- Gerätestatusprüfung — Wählen Sie die Bedingungen aus, die das Benutzergerät für den Zugriff auf die Anwendung erfüllen muss.

- Risikobewertung für Benutzer — Wählen Sie die Risikobewertungskategorien aus, auf deren Grundlage die Benutzer Zugriff auf die Anwendung erhalten müssen.

- Klicken Sie auf Weiter.

-

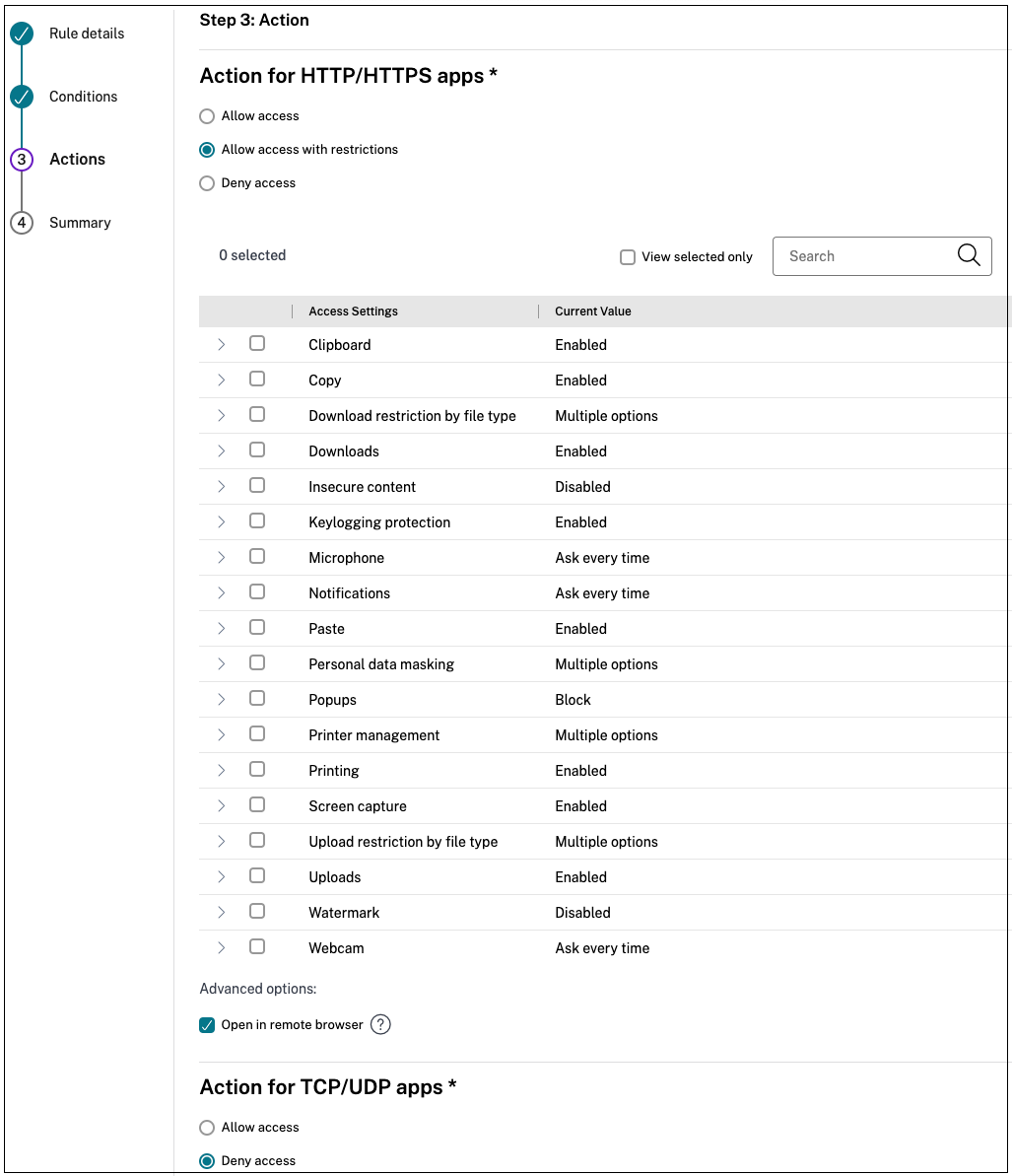

Wählen Sie die Aktionen aus, die auf der Grundlage der Zustandsbewertung angewendet werden müssen.

- Für HTTP/HTTPS-Apps können Sie Folgendes auswählen:

- Zugriff erlauben

- Zugriff mit Einschränkungen zulassen

- Zugriff verweigern

Hinweis:

Wenn Sie Zugriff mit Einschränkungen zulassenauswählen, müssen Sie die Einschränkungen auswählen, die Sie für die Apps erzwingen möchten. Einzelheiten zu den Einschränkungen finden Sie unter Verfügbare Optionen für Zugriffsbeschränkungen . Sie können auch angeben, ob die App in einem Remote-Browser oder im Citrix Secure Browser geöffnet werden soll.

- Für den TCP/UDP-Zugriff können Sie Folgendes auswählen:

- Zugriff erlauben

- Zugriff verweigern

- Für HTTP/HTTPS-Apps können Sie Folgendes auswählen:

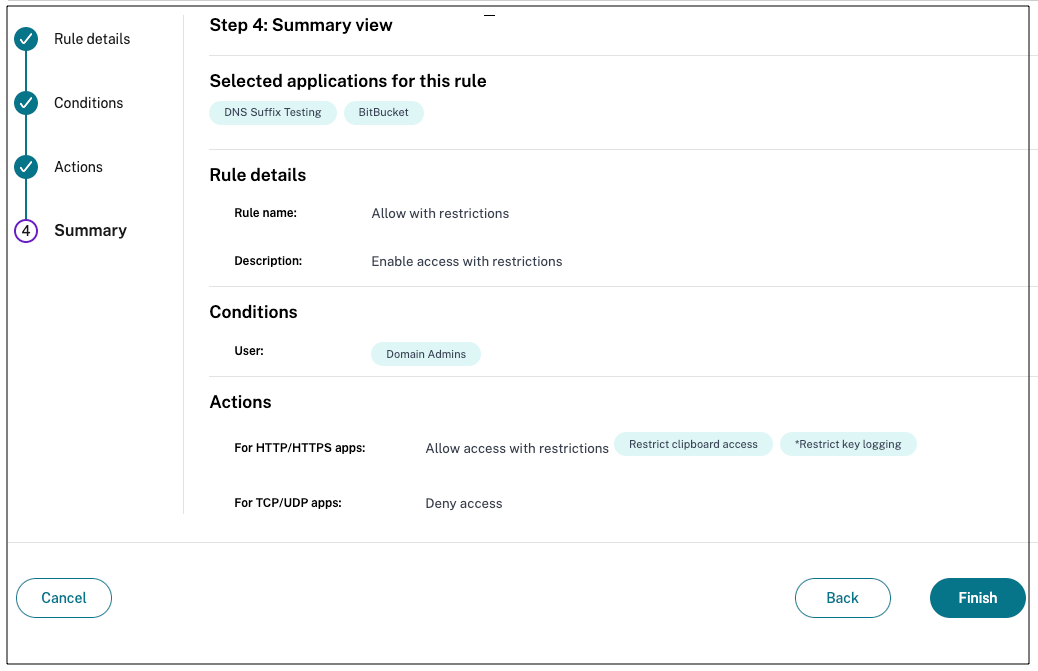

- Klicken Sie auf Weiter. Auf der Übersichtsseite werden die Richtliniendetails angezeigt.

-

Sie können die Details überprüfen und auf Fertig stellenklicken.

Punkte, die Sie sich nach der Erstellung einer Richtlinie merken sollten

-

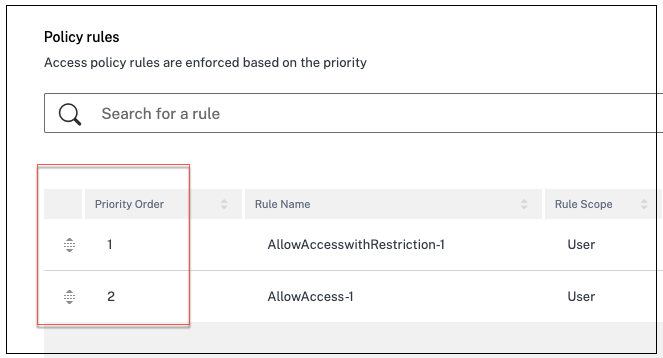

Die von Ihnen erstellte Richtlinie wird im Abschnitt Richtlinienregeln angezeigt und ist standardmäßig aktiviert. Sie können die Regeln bei Bedarf deaktivieren. Stellen Sie jedoch sicher, dass mindestens eine Regel aktiviert ist, damit die Richtlinie aktiv ist.

-

Der Richtlinie ist standardmäßig eine Prioritätsreihenfolge zugewiesen. Die Priorität mit einem niedrigeren Wert hat die höchste Präferenz. Die Regel mit der niedrigsten Prioritätsnummer wird zuerst bewertet. Wenn die Regel (n) nicht den definierten Bedingungen entspricht, wird die nächste Regel (n+1) ausgewertet und so weiter.

Beispiel für die Bewertung von Regeln mit Prioritätsreihenfolge:

Nehmen wir an, Sie haben zwei Regeln erstellt, Regel 1 und Regel 2. Regel 1 wird Benutzer A zugewiesen und Regel 2 wird Benutzer B zugewiesen, dann werden beide Regeln ausgewertet. Gehen Sie davon aus, dass beide Regeln, Regel 1 und Regel 2, dem Benutzer A zugewiesen sind. In diesem Fall hat Regel 1 die höhere Priorität. Wenn die Bedingung in Regel 1 erfüllt ist, wird Regel 1 angewendet und Regel 2 wird übersprungen. Andernfalls, wenn die Bedingung in Regel 1 nicht erfüllt ist, wird Regel 2 auf Benutzer A angewendet.

Hinweis:

Wenn keine der Regeln ausgewertet wird, wird die App für die Benutzer nicht aufgeführt.

Verfügbare Optionen für Zugriffsbeschränkungen

Wenn Sie die Aktion Zugriff mit Einschränkungen zulassenauswählen, müssen Sie mindestens eine der Sicherheitseinschränkungen auswählen. Diese Sicherheitseinschränkungen sind im System vordefiniert. Administratoren können keine anderen Kombinationen ändern oder hinzufügen. Einzelheiten finden Sie unter Verfügbare Optionen für Zugriffsbeschränkungen

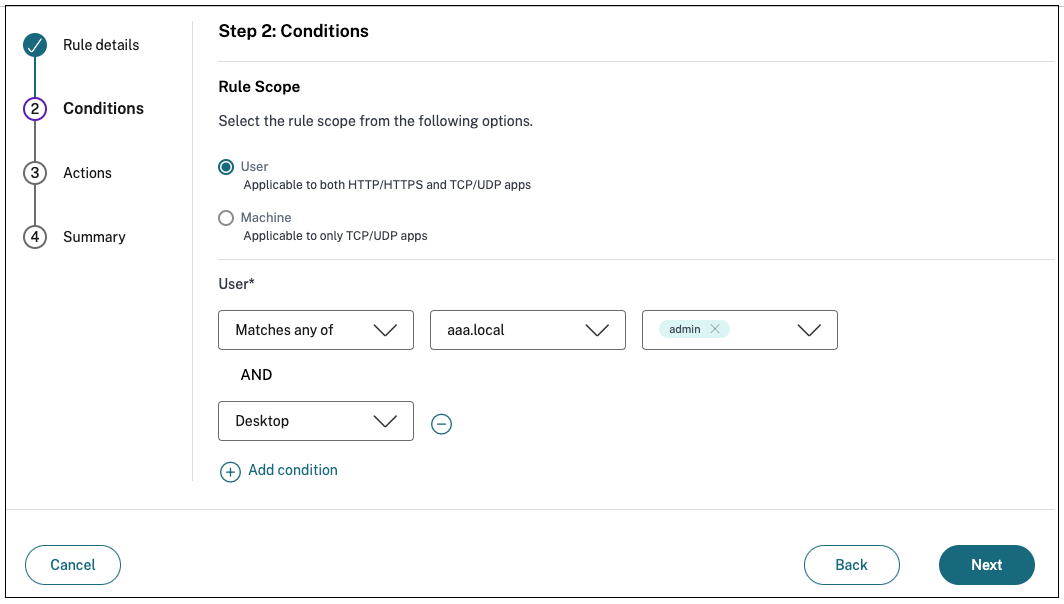

Adaptiver Zugriff basierend auf Geräten

Um eine adaptive Zugriffsrichtlinie auf der Grundlage der Plattform (Mobilgerät oder Desktop-Computer) zu konfigurieren, von der aus der Benutzer auf die Anwendung zugreift, verwenden Sie das Verfahren Adaptive Zugriffsrichtlinie mit mehreren Regeln erstellen mit den folgenden Änderungen.

- Klicken Sie auf der Seite Schritt 2: Bedingungen auf Bedingung hinzufügen.

- Wählen Sie Desktop oder Mobilgerätaus.

- Schließen Sie die Konfiguration der Richtlinie ab.

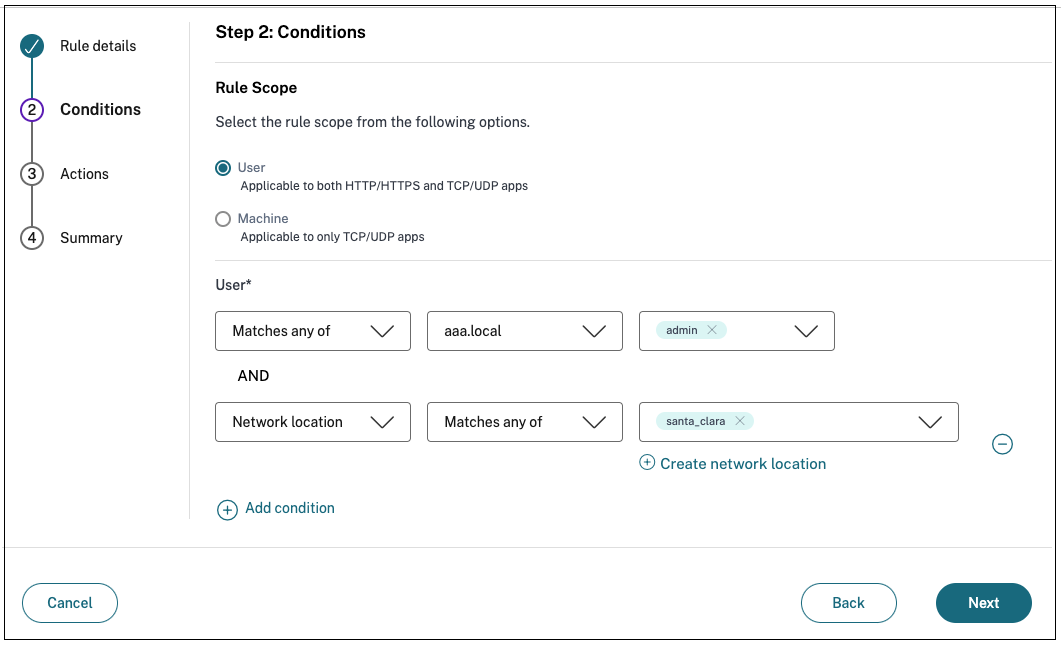

Adaptiver Zugriff basierend auf dem Standort

Ein Administrator kann die Richtlinie für den adaptiven Zugriff basierend auf dem Standort konfigurieren, von dem aus der Benutzer auf die Anwendung zugreift. Der Standort kann das Land sein, von dem aus der Benutzer auf die Anwendung zugreift, oder der Netzwerkstandort des Benutzers. Der Netzwerkstandort wird mithilfe eines IP-Adressbereichs oder Subnetzadressen definiert.

Um eine adaptive Zugriffsrichtlinie basierend auf dem Standort zu konfigurieren, verwenden Sie das Verfahren [Adaptive Zugriffsrichtlinie mit mehreren Regeln erstellen mit den folgenden Änderungen.

- Klicken Sie auf der Seite Schritt 2: Bedingungen auf Bedingung hinzufügen.

- Wählen Sie Geolocation oder Netzwerkstandort.

- Wenn Sie mehrere Geo-Locations oder Netzwerkstandorte konfiguriert haben, wählen Sie je nach Anforderung eine der folgenden Optionen aus.

- Entspricht einem von — Die geografischen Standorte oder Netzwerkstandorte stimmen mit einem der in der Datenbank konfigurierten geografischen Standorte oder Netzwerkstandorte überein.

- Stimmt mit keinem überein — Die geografischen Standorte oder Netzwerkstandorte stimmen nicht mit den in der Datenbank konfigurierten geografischen oder Netzwerkstandorten überein.

Hinweis:

-

Wenn Sie Geo-Locationauswählen, wird die Quell-IP-Adresse des Benutzers mit der IP-Adresse der Länderdatenbank ausgewertet. Wenn die IP-Adresse des Benutzers dem Land in der Richtlinie zugeordnet ist, wird die Richtlinie angewendet. Wenn das Land nicht übereinstimmt, wird diese adaptive Richtlinie übersprungen und die nächste adaptive Richtlinie wird bewertet.

-

Für Netzwerkstandortkönnen Sie einen vorhandenen Netzwerkstandort auswählen oder einen Netzwerkstandort erstellen. Um einen neuen Netzwerkstandort zu erstellen, klicken Sie auf Netzwerkstandort erstellen.

-

Stellen Sie sicher, dass Sie Adaptive Access über Citrix Cloud > Citrix Workspace > Access > Adaptive Access aktiviert haben. Wenn nicht, können Sie die Standort-Tags nicht hinzufügen. Einzelheiten finden Sie unter Adaptiven Zugriff aktivieren.

-

Sie können auch über die Citrix Cloud-Konsole einen Netzwerkstandort erstellen. Einzelheiten finden Sie unter Konfiguration des Citrix Cloud-Netzwerkstandorts.

- Schließen Sie die Konfiguration der Richtlinie ab.

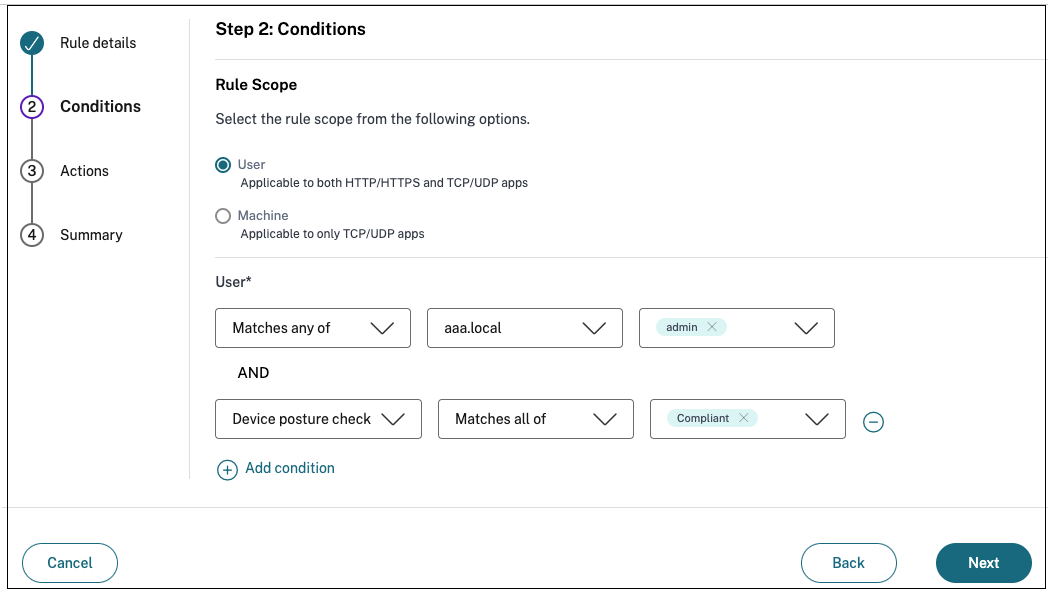

Adaptiver Zugriff basierend auf der Gerätehaltung

Sie können den Secure Private Access Service so konfigurieren, dass er die Zugriffskontrolle mithilfe von Device Posture Tags erzwingt. Nachdem sich ein Gerät nach der Überprüfung der Gerätehaltung anmelden darf, kann das Gerät als konform oder nicht konform eingestuft werden. Diese Informationen sind als Tags für den Citrix DaaS-Dienst und den Citrix Secure Private Access-Dienst verfügbar und werden verwendet, um kontextbezogenen Zugriff auf der Grundlage des Gerätestatus bereitzustellen.

Vollständige Informationen zum Device Posture Service finden Sie unter Device Posture.

Um eine adaptive Zugriffsrichtlinie auf der Grundlage des Gerätezustands zu konfigurieren, verwenden Sie das Verfahren “Adaptive Zugriffsrichtlinie mit mehreren Regeln erstellen “ mit den folgenden Änderungen.

- Klicken Sie auf der Seite Schritt 2: Bedingungen auf Bedingung hinzufügen.

- Wählen Sie Device Posture Check und den logischen Ausdruck aus dem Drop-down-Menü aus.

- Geben Sie einen der folgenden Werte in benutzerdefinierte Tags ein:

- Konform — Für konforme Geräte

- Nicht Konform — Für Geräte, die nicht konform sind

Hinweis:

Die Syntax für die Geräteklassifizierungs-Tags muss auf dieselbe Weise eingegeben werden, wie sie zuvor erfasst wurde, d. h. in Großbuchstaben (Konform und Nicht Konform). Andernfalls funktionieren die Gerätestatusrichtlinien nicht wie vorgesehen.

Adaptiver Zugriff basierend auf der Risikobewertung des Benutzers

Wichtig:

Diese Funktion steht den Kunden nur zur Verfügung, wenn sie über die Berechtigung Security Analytics verfügen.

Die Benutzerrisikobewertung ist ein Bewertungssystem zur Bestimmung der Risiken, die mit den Benutzeraktivitäten in Ihrem Unternehmen verbunden sind. Risikoindikatoren werden Benutzeraktivitäten zugewiesen, die verdächtig aussehen oder eine Sicherheitsbedrohung für Ihr Unternehmen darstellen können. Die Risikoindikatoren werden ausgelöst, wenn das Verhalten des Benutzers vom Normalwert abweicht. Jeder Risikoindikator kann einen oder mehrere Risikofaktoren aufweisen. Diese Risikofaktoren helfen Ihnen, die Art der Anomalien in den Benutzerereignissen zu bestimmen. Die Risikoindikatoren und die damit verbundenen Risikofaktoren bestimmen den Risiko-Score eines Nutzers. Die Risikobewertung wird regelmäßig berechnet und es gibt eine Verzögerung zwischen der Aktion und der Aktualisierung der Risikobewertung. Einzelheiten finden Sie unter Risikoindikatoren für Benutzer von Citrix.

Um eine adaptive Zugriffsrichtlinie mit Risikobewertung zu konfigurieren, verwenden Sie das Verfahren Adaptive Zugriffsrichtlinie mit mehreren Regeln erstellen mit den folgenden Änderungen.

- Klicken Sie auf der Seite Schritt 2: Bedingungen auf Bedingung hinzufügen.

-

Wählen Sie Benutzerrisikobewertung und dann die Risikobedingung aus.

-

Voreingestellte Tags, die vom CAS-Service abgerufen wurden

- NIEDRIG 1—69

- MITTEL 70—89

- HOCH 90—100

Hinweis:

Ein Risiko-Score von 0 wird nicht als Risikoniveau “Niedrig” angesehen.

- Schwellenwert-Typen

- Größer oder gleich

- Kleiner oder gleich

- Ein Nummernkreis

- Reichweite

-