ADFS-Integration mit Secure Private Access

Anspruchsregeln sind notwendig, um den Fluss von Ansprüchen durch die Anspruchspipeline zu steuern. Anspruchsregeln können auch verwendet werden, um den Anspruchsablauf während des Ausführungsprozesses für Anspruchsregeln anzupassen. Weitere Informationen zu Ansprüchen finden Sie in der Microsoft-Dokumentation.

Um ADFS so einzurichten, dass Ansprüche von Citrix Secure Private Access akzeptiert werden, müssen Sie die folgenden Schritte ausführen:

- Fügen Sie Vertrauen von Anspruchsanbietern in ADFS hinzu

- Vervollständigen Sie die App-Konfiguration auf Citrix Secure Private Access.

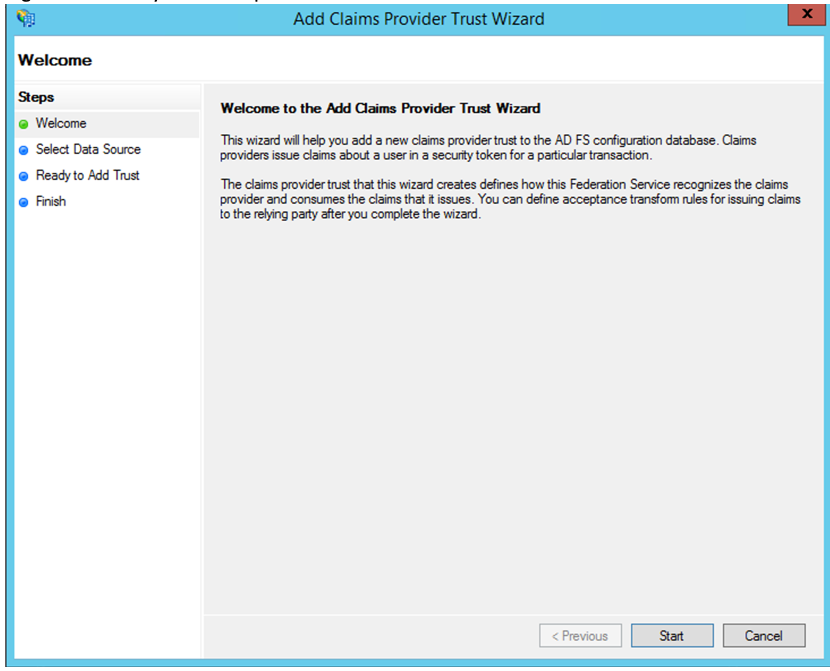

Vertrauen des Antragsanbieters in ADFS hinzufügen

- Öffnen Sie die ADFS-Managementkonsole. Gehen Sie zu ADFS > Trust Beziehung > Claim Provider Trust.

-

Klicken Sie mit der rechten Maustaste und wählen Sie Vertrauensstellungfür

-

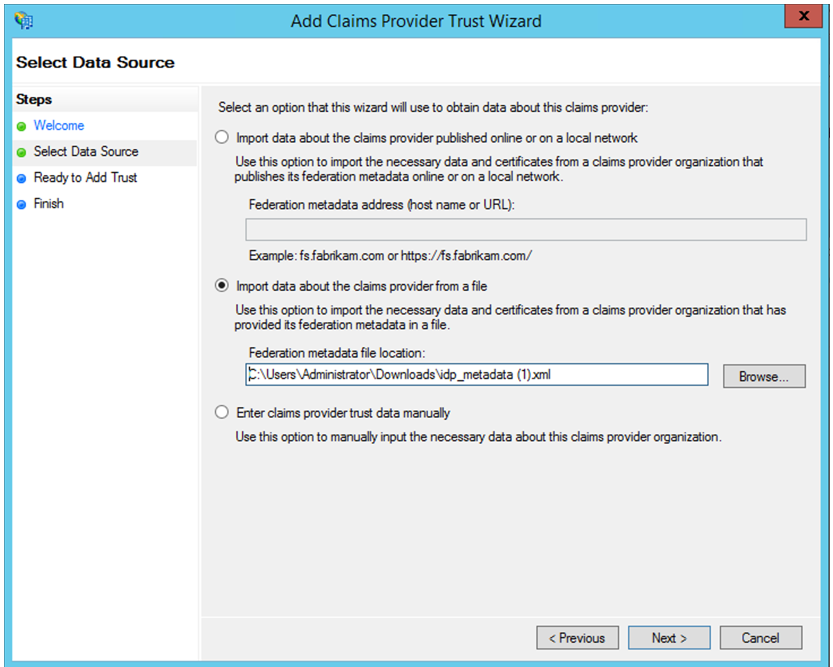

Fügen Sie in Secure Private Access eine App hinzu, die für die Verbindung zu ADFS verwendet wird. Einzelheiten finden Sie unter App-Konfiguration auf Citrix Secure Private Access.

Hinweis:

Fügen Sie zuerst die App hinzu und aus dem SSO-Konfigurationsbereich der App können Sie die SAML-Metadatendatei herunterladen und dann die Metadatendatei in ADFS importieren.

- Führen Sie die Schritte aus, um das Hinzufügen des Anspruchsanbietervertrauens abzuschließen Nachdem Sie die Vertrauensstellung des Antragsanbieters hinzugefügt haben, wird ein Fenster zur Bearbeitung der Anspruchsregel angezeigt.

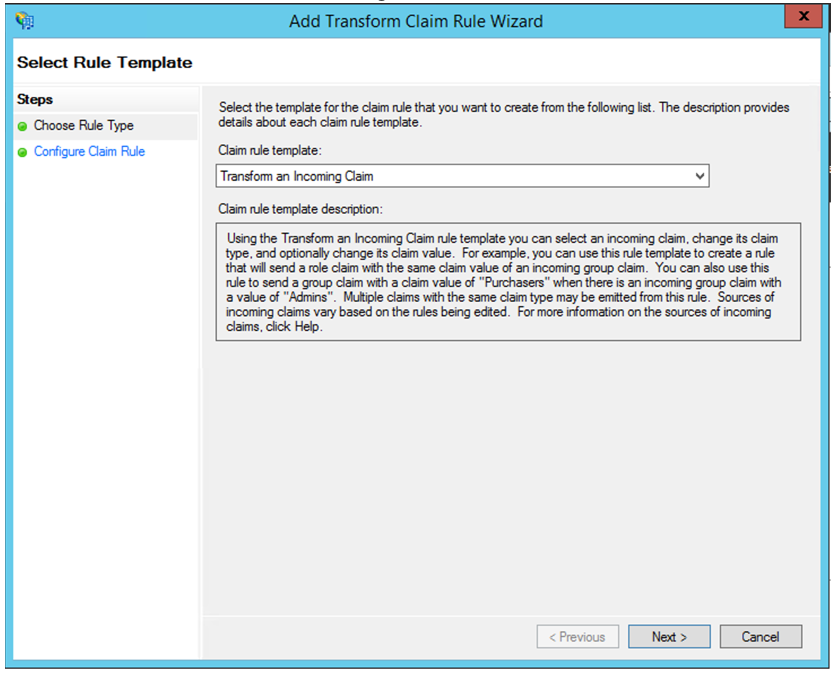

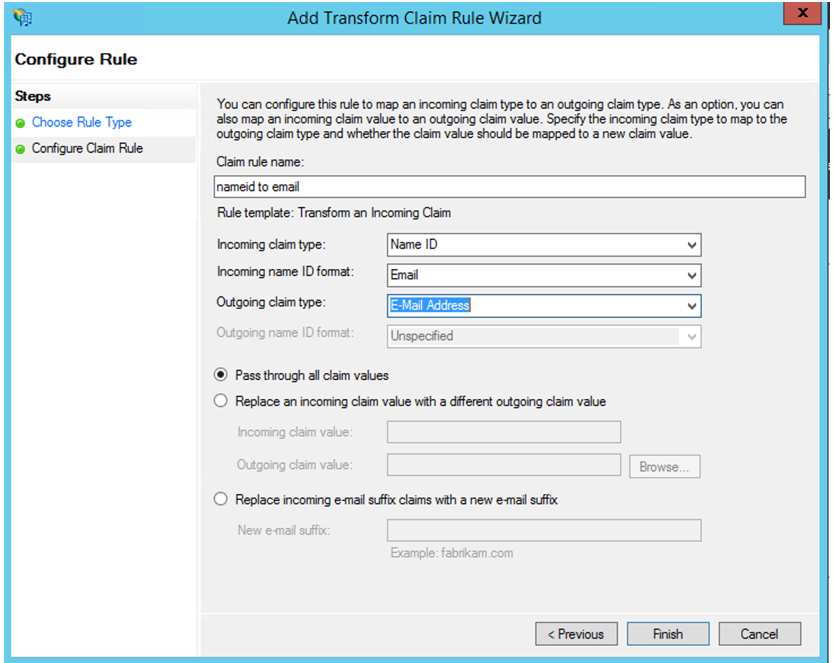

- Fügen Sie eine Anspruchsregel mit Eingehenden Anspruch transformieren hinzu

- Vervollständigen Sie die Einstellungen wie in der folgenden Abbildung gezeigt. Wenn Ihr ADFS andere Ansprüche akzeptiert, verwenden Sie diese Ansprüche und konfigurieren Sie SSO in Secure Private Access ebenfalls entsprechend.

-

Sie haben jetzt die Anspruchsanbietervertrauensstellung konfiguriert, die bestätigt, dass ADFS jetzt Citrix Secure Private Access for SAML vertraut.

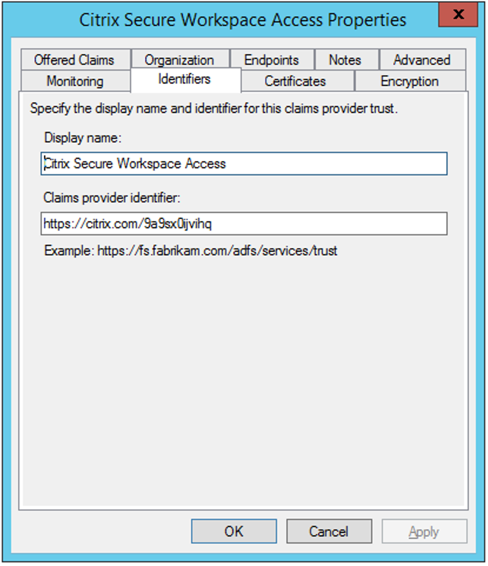

Vertrauensnummer des Anbieters

Notieren Sie sich die Vertrauensnummer des Anspruchsanbieters, die Sie hinzugefügt haben Sie benötigen diese ID bei der Konfiguration der App in Citrix Secure Private Access.

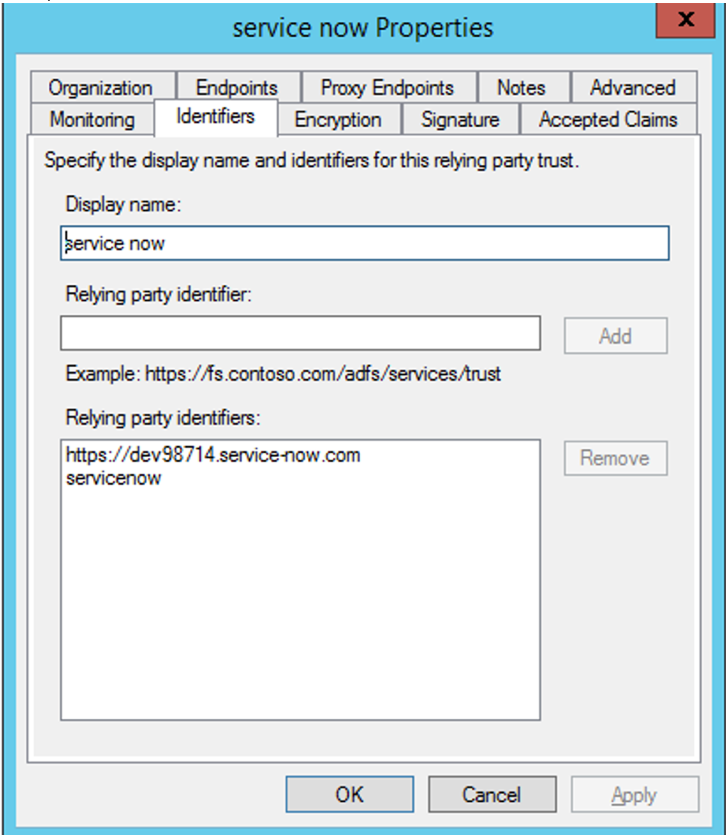

Partei-Identifikator weiterleiten

Wenn Ihre SaaS-App bereits mithilfe von ADFS authentifiziert wurde, müssen Sie bereits die Vertrauensstellung der Relaying-Partei für diese App hinzugefügt haben. Sie benötigen diese ID bei der Konfiguration der App in Citrix Secure Private Access.

Aktivieren des Relay-Status im IdP-initiierten Flow

RelayState ist ein Parameter des SAML-Protokolls, der verwendet wird, um die spezifische Ressource zu identifizieren, auf die die Benutzer zugreifen, nachdem sie angemeldet und an den Federation Server der vertrauenden Partei weitergeleitet wurden. Wenn RelayState in ADFS nicht aktiviert ist, wird Benutzern ein Fehler angezeigt, nachdem sie sich bei den Ressourcenanbietern authentifiziert haben, die ihn benötigen.

Für ADFS 2.0 müssen Sie das Update KB2681584 (Update Rollup 2) oder KB2790338 (Update Rollup 3) installieren, um RelayState-Unterstützung zu bieten. ADFS 3.0 hat RelayState Unterstützung eingebaut. In beiden Fällen muss RelayState noch aktiviert werden.

So aktivieren Sie den RelayState-Parameter auf Ihren ADFS-Servern

- Öffne die Datei.

- Für ADFS 2.0 geben Sie die folgende Datei in Notepad ein: %systemroot%\inetpub\adfs\ls\web.config

- Geben Sie für ADFS 3.0 die folgende Datei in Notepad ein: %systemroot%\ADFS\Microsoft.IdentityServer.Servicehost.exe.config

- Fügen Sie im Abschnitt Microsoft.IdentityServer.web eine Zeile für useRelyStateForIdpInitiatedSignOn wie folgt hinzu, und speichern Sie die Änderung:

<microsoft.identityServer.web> ... <useRelayStateForIdpInitiatedSignOn enabled="true" /> ...</microsoft.identityServer.web>- Führen Sie für ADFS 2.0 aus,

IISResetum IIS neu zu starten.

- Führen Sie für ADFS 2.0 aus,

- Starten Sie für beide Plattformen die Active Directory Federation Services neu

(adfssrv) service.Hinweis: Wenn Sie Windows 2016 oder Windows 10 haben, verwenden Sie den folgenden PowerShell-Befehl, um es zu aktivieren.Set-AdfsProperties -EnableRelayStateForIdpInitiatedSignOn $true

Link zu den Befehlen - https://docs.microsoft.com/en-us/powershell/module/adfs/set-adfsproperties?view=win10-ps

App-Konfiguration auf Citrix Secure Private Access

Sie können entweder den IdP-initiierten Flow oder den von SP initiierten Flow konfigurieren. Die Schritte zum Konfigurieren des IdP- oder SP-initiierten Flusses in Citrix Secure Private Access sind dieselben, mit der Ausnahme, dass Sie für SP-initiierten Flow das Kontrollkästchen App mit der angegebenen URL starten (SP-initiiert) in der Benutzeroberfläche aktivieren müssen.

IdP initiierter Flow

- Konfigurieren Sie beim Einrichten des IdP-initiierten Flows Folgendes.

-

App-URL — Verwenden Sie das folgende Format für die App-URL.

https://<adfs fqdn>/adfs/ls/idpinitiatedsignon.aspx?LoginToRP=<rp id>&RedirectToIdentityProvider=<idp id> - ADFS FQDN — FQDN Ihres ADFS-Setups.

- RP-ID — RP-ID ist die ID, die Sie von Ihrem vertrauenswürdigen Parteivertrauen erhalten können. Es ist das gleiche wie der Relaying Party Identifier. Wenn es sich um eine URL handelt, erfolgt die URL-Codierung.

-

IDP-ID — IdP-ID ist die gleiche wie die Vertrauensnummer des Anspruchsanbieters. Wenn es sich um eine URL handelt, erfolgt die URL-Codierung.

-

App-URL — Verwenden Sie das folgende Format für die App-URL.

-

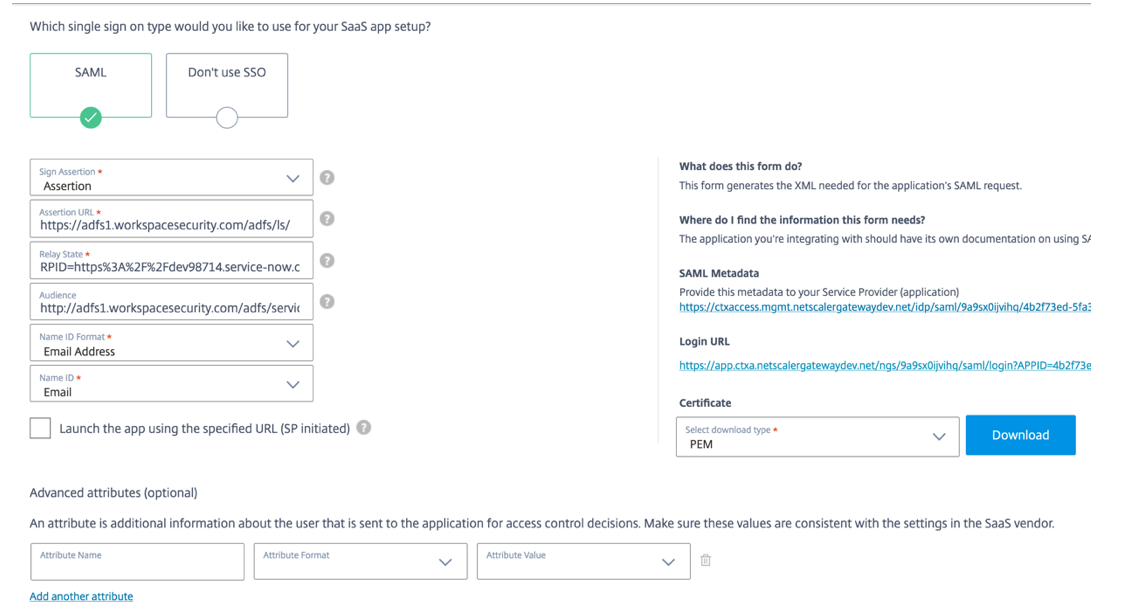

SAML SSO-Konfiguration

Im Folgenden sind die Standardwerte des ADFS-Servers aufgeführt. Wenn einer der Werte geändert wird, holen Sie sich die richtigen Werte aus den Metadaten des ADFS-Servers. Federation-Metadaten des ADFS-Servers können von seinem Federation-Metadaten-Endpunkt heruntergeladen werden, dessen Endpunkt unter ADFS > Service > Endpoints bekannt sein kann.

-

Behauptung URL —

https://<adfs fqdn>/adfs/ls/ -

Relay State — Der Relay-Status ist wichtig für den IdP-initiierten Flow. Folgen Sie diesem Link, um es richtig zu konstruieren -

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/jj127245(v=ws.10)Beispiel: RPID=https%3A%2F%2Fdev98714.service-now.com&RelayState=https%3A%2F%2Fdev98714.service-now.com%2F

-

Zielgruppe —

http://<adfsfqdn>/adfs/services/trust - Informationen zu den anderen SAML SSO-Konfigurationseinstellungen finden Sie in der folgenden Abbildung. Weitere Einzelheiten finden Sie unter https://docs.citrix.com/en-us/citrix-secure-private-access/service/support-saas-apps.html

-

Behauptung URL —

- Speichern und abonnieren Sie die App für den Benutzer.

SP initiierte Flow

Konfigurieren Sie für einen von SP initiierten Flow die Einstellungen wie im Abschnitt IDP initiated Flow erfasst. Aktivieren Sie außerdem das Kontrollkästchen App mit der angegebenen URL (SP initiiert) starten.