XenMobile Server 10.11 中的新增功能

XenMobile Server 10.11(PDF 下载)

Apple 批量购买计划迁移到 Apple 商务管理 (ABM) 和 Apple 校园教务管理 (ASM)

使用 Apple 批量购买计划 (VPP) 的公司和机构必须在 2019 年 12 月 1 日之前迁移到 Apple 商务管理或 Apple 校园教务管理中的“应用程序和图书”。

在 XenMobile 中迁移 VPP 帐户之前,请参阅此 Apple 支持文章。

如果贵组织或学校仅使用批量购买计划 (VPP),您可以在 ABM/ASM 中注册,然后邀请现有 VPP 购买者加入新的 ABM/ASM 帐户。 对于 ASM,请导航到 https://school.apple.com。 对于 ABM,请导航到 https://business.apple.com。

要更新 XenMobile 上的批量购买(以前称为 VPP)帐户,请执行以下操作:

-

在 XenMobile 控制台中,单击右上角的齿轮图标。 此时将显示设置页面。

-

单击批量购买。 此时将显示批量购买配置页面。

-

确保您的 ABM 或 ASM 帐户具有与之前的 VPP 帐户相同的应用程序配置。

-

在 ABM 或 ASM 门户中,下载更新的令牌。

-

在 XenMobile 控制台中,执行以下操作:

-

使用该位置的更新令牌信息编辑现有批量购买帐户。

-

编辑您的 ABM 或 ASM 凭据。 请勿更改后缀。

-

单击保存两次。

-

对 iOS 13 的其他支持

重要说明:

准备将设备升级到 iOS 12+:适用于 iOS 的 VPN 设备策略中的 Citrix VPN 连接类型不支持 iOS 12+。 删除您的 VPN 设备策略,然后使用 Citrix SSO 连接类型创建新的 VPN 设备策略。

删除 VPN 设备策略后,Citrix VPN 连接将继续在以前部署的设备中运行。 在用户注册期间,您的新 VPN 设备策略配置将在 XenMobile Server 10.11 中生效。

XenMobile Server 支持升级到 iOS 13 的设备。 升级会影响您的用户,如下所示:

-

在注册过程中,将显示几个新的 iOS 设置助理选项屏幕。 Apple 在 iOS 13 中增加了新的 iOS 设置助理选项屏幕。 此版本的设置 > Apple 设备注册计划 (DEP) 页面中未包含新选项。 因此,您无法将 XenMobile Server 配置为跳过这些屏幕。 这些页面显示给 iOS 13 设备上的用户。

-

早期版本的 iOS 的受监督或不受监督设备上可用的某些限制设备策略设置仅适用于 iOS 13+ 的受监督设备。 当前 XenMobile Server 控制台工具提示尚未指示这些设置仅适用于 iOS 13+ 的受监管设备。

- 在允许硬件控制中:

- FaceTime

- 安装应用程序

- 在允许使用应用程序中:

- iTunes Store

- Safari

- Safari > 自动填充

- 在 网络 - 允许执行 iCloud 操作中:

- iCloud 文档 & 数据

- 在仅监管设置 - 允许中:

- 游戏中心 > 添加好友

- 游戏中心 > 多人游戏

- 在媒体内容 - 允许中:

- 成人音乐、博客及 iTunes U 资料

- 在允许硬件控制中:

这些限制适用如下:

- 如果 iOS 12(或更低版本)设备已在 XenMobile Server 中注册,然后升级到 iOS 13,则上述限制将适用于未受监督和受监督的设备。

- 如果未受监督的 iOS 13+ 设备在 XenMobile Server 中注册,上述限制将仅适用于受监督的设备。

- 如果受监督的 iOS 13+ 设备在 XenMobile Server 中注册,上述限制将仅适用于受监督的设备。

iOS 13 和 macOS 15 中对可信证书的要求

Apple 对 TLS 服务器证书有新的要求。 验证所有证书都符合 Apple 的新要求。 请参阅 Apple 出版物 https://support.apple.com/en-us/HT210176。 有关管理证书方面的帮助,请参阅在 XenMobile 中上载证书。

从 GCM 升级到 FCM

截至 2018 年 4 月 10 日,Google 弃用了 Google Cloud Messaging (GCM)。 Google 于 2019 年 5 月 29 日删除了 GCM 服务器和客户端 API。

重要要求:

- 升级到最新版本的 XenMobile Server。

- 升级到最新版本的 Secure Hub。

Google 建议您立即升级到 Firebase Cloud Messaging (FCM) 以开始充分利用 FCM 中提供的新功能。 有关 Google 中的信息,请参阅 https://developers.google.com/cloud-messaging/faq 和 https://firebase.googleblog.com/2018/04/time-to-upgrade-from-gcm-to-fcm.html。

继续支持向您的 Android 设备发送推送通知:如果您将 GCM 与 XenMobile Server 结合使用,请迁移到 FCM。 然后,请使用 Firebase Cloud Messaging 控制台提供的新 FCM 密钥更新 XenMobile Server。

使用可信证书时,以下步骤将反映注册工作流程。

升级步骤:

- 请按照 Google 提供的信息,从 GCM 升级到 FCM。

- 在 Firebase Cloud Messaging 控制台中,复制新 FCM 密钥。 执行下一步操作时您将需要使用该密钥。

- 在 XenMobile Server 控制台中,转到设置 > Firebase Cloud Messaging 并配置您的设置。

设备下次在 XenMobile Server 中签入并执行策略刷新时将切换到 FCM。 要强制 Secure Hub 刷新策略,请执行以下操作:在 Secure Hub 中,转到首选项 > 设备信息,然后轻按刷新策略。 有关配置 FCM 的详细信息,请参阅 Firebase Cloud Messaging。

升级到 XenMobile 10.11(本地)之前的准备工作

某些系统要求发生了变化。 有关信息,请参阅系统要求和兼容性和 XenMobile 兼容性。

-

请先将您的 Citrix 许可证服务器更新到 11.15 或更高版本,然后再更新到最新版本的 XenMobile Server 10.11。

最新版本的 XenMobile 需要 Citrix 许可证服务器 11.15(最低版本)。

Note:

如果要使用您自己的许可证进行预览,请知晓 XenMobile 10.11 中的 Customer Success Services 日期(以前称为专享升级服务日期)为 2019 年 4 月 9 日。 Citrix 许可证上的 Customer Success Services 日期必须晚于此日期。

可以在许可证服务器中的许可证旁边查看该日期。 如果要将最新版本的 XenMobile 连接到较旧的许可证服务器环境,连接检查将失败,并且您无法配置许可证服务器。

要续订许可证上的日期,请从 Citrix 门户下载最新的许可证文件并将该文件上载到许可服务器。 有关详细信息,请参阅 Customer Success Services。

-

对于群集环境:向运行 iOS 11 及更高版本的设备部署 iOS 策略和应用程序具有以下要求。 如果为 Citrix Gateway 配置了 SSL 持久性,则必须在所有 XenMobile Server 节点上打开端口 80。

-

如果运行要升级的 XenMobile Server 的虚拟机的 RAM 低于 4 GB ,请将 RAM 增加到至少 4 GB。 请谨记,对于生产环境,建议的最低 RAM 是 8 GB。

-

建议:安装 XenMobile 更新之前,请使用 VM 中的功能创建系统的快照。 此外,还请备份您的系统配置数据库。 如果您在升级过程中遇到问题,请完成允许您还原的备份。

升级

可以从 XenMobile 10.10.x 或 10.9.x 直接升级到 XenMobile 10.11。 要进行升级,请下载最新的可用二进制文件:转到 https://www.citrix.com/downloads。 导航到 Citrix Endpoint Management (和 Citrix XenMobile Server) > XenMobile Server (本地) > 产品软件 > XenMobile Server 10。 在您的虚拟机管理程序的 XenMobile Server 软件磁贴上,单击下载文件。

要上载升级,请使用 XenMobile 控制台中的发布管理页面。 有关详细信息,请参阅使用“发布管理”页面进行升级。

升级之后需要执行的操作

升级到 XenMobile 10.11(本地)之后需要执行的操作

如果涉及传出连接的功能停止运行,并且您尚未更改自己的连接配置,请在 XenMobile Server 日志中检查是否存在如下所示的错误:“Unable to connect to the VPP Server: Host name ‘192.0.2.0’ does not match the certificate subject provided by the peer”(无法连接到 VPP 服务器: 主机名 192.0.2.0 与对等机提供的证书使用者不匹配)。

证书验证错误指示您需要在 XenMobile Server 上禁用主机名验证。 默认情况下,主机名验证对除 Microsoft PKI 服务器以外的传出连接启用。 如果主机名验证中断了您的部署,请将服务器属性 disable.hostname.verification 更改为 true。 此属性的默认值为 false。

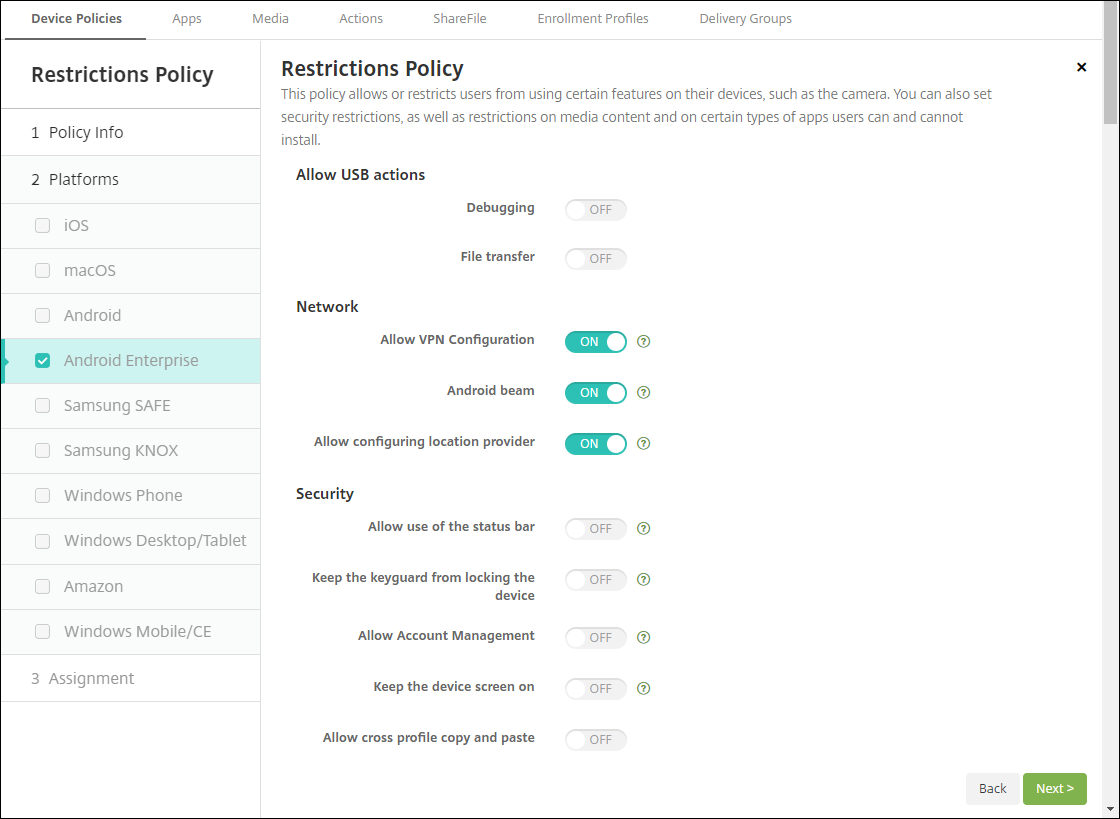

适用于 Android Enterprise 设备的新设备策略设置和更新后的设备策略设置

Samsung Knox 和 Android Enterprise 策略统一。 对于运行 Samsung Knox 3.0 或更高版本以及 Android 8.0 或更高版本的 Android Enterprise 设备:Knox 和 Android Enterprise 组合成统一的设备和 Profile Management 解决方案。 请在以下设备策略的 Android Enterprise 页面上配置 Knox 设置:

- 操作系统更新设备策略。 包括 Samsung Enterprise FOTA 更新的设置。

- 通行码设备策略。

- Samsung MDM 许可证密钥设备策略。 配置 Knox 许可证密钥。

- “限制”设备策略设置。

Android Enterprise 的应用程序清单设备策略。 您现在可以收集托管设备上的 Android Enterprise 应用程序清单。 请参阅应用程序清单设备策略。

访问托管 Google Play 应用商店中的所有 Google Play 应用程序。 访问托管 Google Play 应用商店中的所有应用程序服务器属性使得公共 Google Play 应用商店中的所有应用程序都可以从托管 Google Play 应用商店访问。 将此属性设置为 true 会将所有 Android Enterprise 用户的公共 Google Play 应用商店应用程序列入允许列表。 然后,管理员可以使用限制设备策略来控制对这些应用程序的访问。

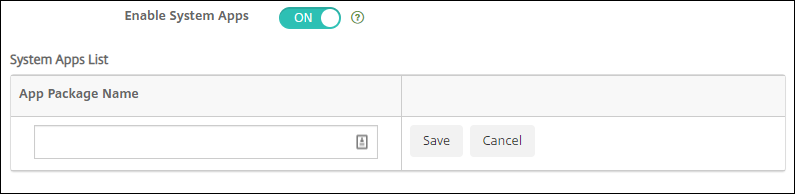

在 Android Enterprise 设备上启用系统应用程序。 要允许用户在 Android Enterprise 工作配置文件模式或完全托管模式下运行预安装的系统应用程序,请配置限制设备策略。 该配置授予用户对默认设备应用程序的访问权限,例如摄像头、库和其他应用程序。 要限制对特定应用程序的访问,请使用 Android Enterprise 应用程序权限设备策略设置应用程序权限。

支持 Android Enterprise 专用设备。 XenMobile 现在支持专用设备的管理,以前称为企业拥有的单一用途 (COSU) 设备。

专用 Android Enterprise 设备属于完全托管设备,专门用于满足单个用例。 您将这些设备限制为执行此用例需要执行的任务所需的一个应用程序或一小组应用程序。 您还将阻止用户启用其他应用程序或在设备上执行其他操作。

有关预配 Android Enterprise 设备的信息,请参阅预配专用 Android Enterprise 设备。

重命名策略。 为了与 Google 术语保持一致,“Android Enterprise 应用程序限制”设备策略现在称为“托管配置”设备策略。 请参阅“托管配置”设备策略。

锁定和重置 Android Enterprise 的密码

XenMobile 现在支持针对 Android Enterprise 设备的锁定和重置密码安全操作。 这些设备必须在运行 Android 8.0 及更高版本的工作配置文件模式下注册。

- 发送的密码将锁定工作配置文件。 设备不会被锁定。

- 如果未发送通行码或发送的通行码不符合通行码要求:

- 并且尚未在工作配置文件中设置通行码,设备将被锁定。

- 并且已在工作配置文件中设置了通行码。 工作配置文件已锁定,但设备未锁定。

有关锁定和重置通行码安全操作的详细信息,请参阅安全操作。

面向 iOS 和 macOS 的新“限制”设备策略

- 非托管应用程序读取托管联系人: 可选。 仅当在非托管应用程序中使用托管应用程序中的文档处于禁用状态时才可用。 如果启用,则非托管应用程序可以读取托管帐户的联系人数据。 默认设置为关。 截至 iOS 12 适用。

- 托管应用程序写入非托管联系人: 可选。 如果启用,则允许托管应用程序将联系人写入非托管帐户的联系人。 如果在非托管应用程序中使用托管应用程序中的文档处于启用状态,则此限制无效。 默认设置为关。 截至 iOS 12 适用。

- 密码自动填充: 可选。 如果禁用,用户将无法使用“自动填充密码”或“自动使用强密码”功能。 默认值为开。 截至 iOS 12 和 macOS 10.14 适用。

- 密码邻近请求: 可选。 如果禁用,用户的设备将不从附近的设备请求密码。 默认值为开。 截至 iOS 12 和 macOS 10.14 适用。

- 密码共享: 可选。 如果禁用,用户将无法使用“AirDrop 密码”功能共享其密码。 默认值为开。 截至 iOS 12 和 macOS 10.14 适用。

- 强制自动填写日期和时间: 受监督。 如果已启用,用户将无法禁用选项常规 > 日期和时间 > 自动设置。 默认设置为关。 截至 iOS 12 适用。

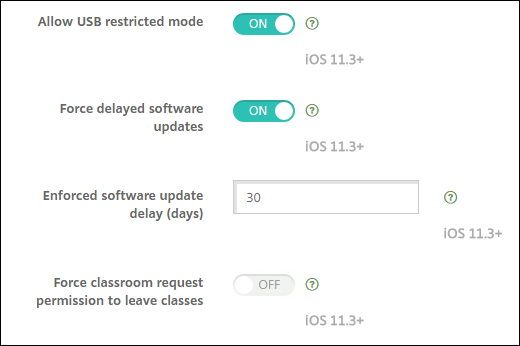

- 允许 USB 受限模式: 仅适用于受监管的设备。 如果设置为“关”,设备在锁定状态下可以始终连接到 USB 附属设施。 默认值为开。 截至 iOS 11.3 可用。

- 强制执行延迟的软件更新: 仅适用于受监管的设备。 如果设置为开,则延迟软件更新的用户可见性。 设置此限制后,用户在软件更新发布日期后的指定天数之后才能看到软件更新。 默认设置为关。 截至 iOS 11.3 和 macOS 10.13.4 适用。

- 强制执行的软件更新延迟(天): 仅适用于受监管的设备。 此限制允许管理员设置在设备上延迟软件更新的时间长度。 最大值为 90 天,默认值为 30 天。 截至 iOS 11.3 和 macOS 10.13.4 适用。

- 强制课堂申请离开课程的权限: 仅适用于受监督的设备。 如果设置为开,通过“课堂”应用程序在非托管课程中注册的学生在尝试离开课程时将向教师申请权限。 默认设置为关。 截至 iOS 11.3 可用。

请参阅限制设备策略。

面向 iOS 或 macOS 的“Exchange”设备策略更新

自 iOS 12 起的更多 S/MIME Exchange 签名和加密设置。 “Exchange”设备策略现在包括用于配置 S/MIME 签名和加密的设置。

对于 S/MIME 签名:

- 签署身份凭据: 选择要使用的签名凭据。

- S/MIME 签名用户可替代: 如果设置为开,用户可以在其设备的设置中打开和关闭 S/MIME 签名。 默认值为关。

- S/MIME 签名证书 UUID 用户可替代: 如果设置为开,用户可以在其设备的设置中选择要使用的签名凭据。 默认值为关。

对于 S/MIME 加密:

- 加密身份凭据: 选择要使用的加密凭据。

- 启用“为消息单独设置 S/MIME”开关:设置为开时,向用户显示一个选项,用于为其撰写的每条消息打开或关闭 S/MIME 加密。 默认值为关。

- S/MIME 默认加密用户可覆盖: 如果设置为开,用户可以在其设备的设置中选择是否默认开启 S/MIME。 默认值为关。

- S/MIME 加密证书 UUID 用户可替代:如果设置为开,用户可以在其设备的设置中打开和关闭 S/MIME 加密身份和加密。 默认值为关。

自 iOS 12 起的 Exchange OAuth 设置。 您现在可以配置与 Exchange 的连接以使用 OAuth 进行身份验证。

自 macOS 10.14 起的 Exchange OAuth 设置。 您现在可以配置与 Exchange 的连接以使用 OAuth 进行身份验证。 对于使用 OAuth 进行身份验证,可以为不使用自动发现的设置指定登录 URL。

请参阅 Exchange 设备策略。

面向 iOS 的“邮件”设备策略更新

自 iOS 12 起的更多 S/MIME Exchange 签名和加密设置。 “邮件”设备策略包含更多用于配置 S/MIME 签名和加密的设置。

对于 S/MIME 签名:

-

启用 S/MIME 签名: 选择此帐户是否支持 S/MIME 签名。 默认值为开。 设置为开时,将显示以下两个字段。

- S/MIME 签名用户可替代: 如果设置为开,用户可以在其设备的设置中打开和关闭 S/MIME 签名。 默认值为关。 此选项适用于 iOS 12.0 及更高版本。

- S/MIME 签名证书 UUID 用户可替代: 如果设置为开,用户可以在其设备的设置中选择要使用的签名凭据。 默认值为关。 此选项适用于 iOS 12.0 及更高版本。

对于 S/MIME 加密:

-

启用 S/MIME 加密: 选择此帐户是否支持 S/MIME 加密。 默认值为关。 设置为开时,将显示以下两个字段。

- 启用“为消息单独设置 S/MIME”开关:设置为开时,向用户显示一个选项,用于为其撰写的每条消息打开或关闭 S/MIME 加密。 默认值为关。

- S/MIME 默认加密用户可覆盖: 如果设置为开,用户可以在其设备的设置中选择是否默认开启 S/MIME。 默认值为关。 此选项适用于 iOS 12.0 及更高版本。

- S/MIME 加密证书 UUID 用户可替代:如果设置为开,用户可以在其设备的设置中打开和关闭 S/MIME 加密身份和加密。 默认值为关。 此选项适用于 iOS 12.0 及更高版本。

请参阅邮件设备策略。

面向 iOS 的“应用程序通知”设备策略更新

以下应用程序通知设置自 iOS 12 起可用。

- 在 CarPlay 中显示: 如果设置为开,通知将在 Apple CarPlay 中显示。 默认值为开。

- 启用严重警报:如果设置为开,应用程序可以将通知标记为忽略“请勿打扰”和铃声设置的关键通知。 默认设置为关。

请参阅应用程序通知设备策略

支持用于 Apple 教育的共用 iPad

XenMobile 与 Apple 教育的集成功能现在支持共用的 iPad。 课堂中的多个学生可以共享一个 iPad,学习一位或多位教师教授的不同学科。

您或教师注册共用的 iPad,然后将设备策略、应用程序和媒体部署到这些设备。 之后,学生提供其托管 Apple ID 凭据以登录共用的 iPad。 如果您以前为学生部署了“教育配置”策略,这些学生将不再以“其他用户”身份登录共享设备。

共用的 iPad 的必备条件:

- 任意 iPad Pro、iPad 第五代、iPad Air 2 或更高版本以及 iPad mini 4 或更高版本

- 至少 32 GB 存储空间

- 受监督

有关详细信息,请参阅配置共用的 iPad。

基于角色的访问控制 (RBAC) 权限更改

RBAC 权限“添加/删除本地用户”现在分为两种权限:“添加本地用户”和“删除本地用户”。

有关详细信息,请参阅使用 RBAC 配置角色。

在本文中

- Apple 批量购买计划迁移到 Apple 商务管理 (ABM) 和 Apple 校园教务管理 (ASM)

- 对 iOS 13 的其他支持

- iOS 13 和 macOS 15 中对可信证书的要求

- 从 GCM 升级到 FCM

- 升级到 XenMobile 10.11(本地)之前的准备工作

- 升级

- 升级之后需要执行的操作

- 适用于 Android Enterprise 设备的新设备策略设置和更新后的设备策略设置

- 锁定和重置 Android Enterprise 的密码

- 面向 iOS 和 macOS 的新“限制”设备策略

- 面向 iOS 或 macOS 的“Exchange”设备策略更新

- 面向 iOS 的“邮件”设备策略更新

- 面向 iOS 的“应用程序通知”设备策略更新

- 支持用于 Apple 教育的共用 iPad

- 基于角色的访问控制 (RBAC) 权限更改