使用 Microsoft Azure 作为 IdP 单点登录 Citrix Workspace 应用程序

可以为 ChromeOS 设备配置安全声明标记语言 (SAML) 单点登录 (SSO)。 使用 Microsoft Entra ID(以前称为 Azure Active Directory)作为 SAML IdP,使用 Google 管理插件作为服务提供程序 (SP)。

您只能为托管用户配置此功能。 作为用例,我们已将 Citrix VM 添加到在 Azure 上创建的本地 Active Directory (AD) 中。 如果您在 Azure 上有基于 AD 的本地 VM 和 Microsoft Entra ID 用户,请关注本文。

必备条件

以下必备条件需要管理员权限:

-

Active Directory (AD)

在您的设置中安装和配置活动域控制器。 有关详细信息,请参阅 Installing AD DS by using Server Manager(使用服务器管理器安装 AD DS)。 要使用服务器管理器安装 Active Directory 域服务,请执行步骤 1 到 19。

-

证书颁发机构 (CA)

安装 CA。 有关详细信息,请参阅 Install the Certification Authority(安装证书颁发机构)。

可以在以下任何计算机上安装和配置证书颁发机构:

- 一台新的专用计算机

- 现有的 CA 计算机

- 在 Citrix Cloud Connector 上安装此证书颁发机构组件

- Active Directory 计算机

-

Citrix Cloud 和 Citrix Cloud Connector

如果您不熟悉 Citrix Cloud,请定义资源位置并配置连接器。 建议您至少在生产环境中部署两个 Cloud Connector。 有关如何安装 Citrix Cloud Connector 的信息,请参阅 Cloud Connector 安装。

-

Azure 门户上的全局管理员帐户

在 Microsoft Entra ID 中,您必须是全局管理员。 此权限可帮助您将 Citrix Cloud 配置为使用 Entra ID 作为 IdP。 有关 Citrix Cloud 在连接和使用 Entra ID 时请求的权限的信息,请参阅 Citrix Cloud 的 Azure Active Directory 权限。

-

联合身份验证服务(可选)。

有关详细信息,请参阅使用 Citrix 联合身份验证服务对工作区启用单点登录。

-

Google 管理控制台上的全局管理员帐户

-

Citrix Workspace 应用程序

入门

要开始,请执行以下操作:

-

在配置已安装的软件或者其上的角色之前,将所有计算机加入域。

-

在相应的计算机上安装 Citrix Cloud Connector 软件,但尚未进行任何配置。

-

在相应的计算机上安装 Citrix FAS,但尚未进行任何配置。

如何将 Citrix Cloud 配置为使用 Azure AD 作为 IdP

注意:

确保您满足所有必备条件。

-

要将 Entra ID 连接到 Citrix Cloud,请参阅将 Azure Active Directory 连接到 Citrix Cloud。

-

要通过 Entra ID 向 Citrix Cloud 中添加管理员,请参阅从 Azure AD 将管理员添加到 Citrix Cloud。

-

要使用 Entra ID 登录 Citrix Cloud,请参阅使用 Azure AD 登录 Citrix Cloud。

-

要启用高级 Entra ID 功能,请参阅启用高级 Azure AD 功能。

-

要重新连接到适用于更新后的应用程序的 Entra ID,请参阅重新连接到适用于更新后的应用程序的 Azure AD。

-

要重新连接 Entra ID,请参阅重新连接适用于更新后的应用程序的 Azure AD。

-

要使用 Entra ID Connect 同步帐户,请参阅同步帐户。

建议您将本地 AD 帐户与 Entra ID 同步。

注意:

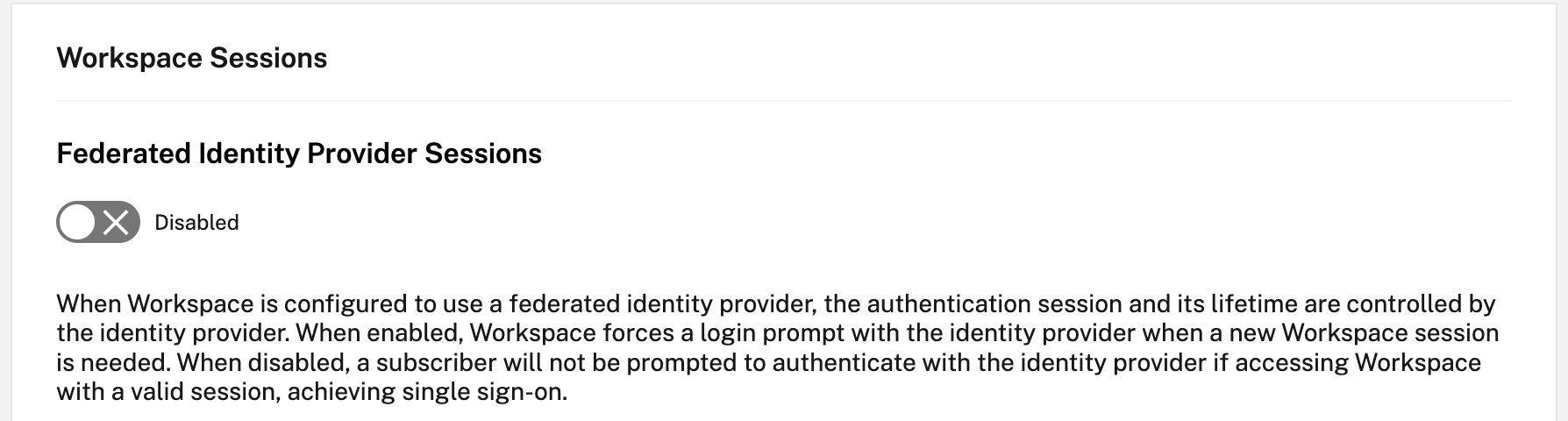

在 Citrix Workspace 配置中禁用联合身份提供程序会话的登录提示。

在 Azure 门户上设置 Microsoft Azure 与 ChromeOS 之间的 SSO 和用户配置

在 Microsoft Entra ID 租户与 Google for ChromeOS 之间设置了 SSO 的预配后,最终用户可以在其 ChromeOS 设备上登录到 Azure 身份验证页面,而无需登录 Google 登录屏幕。

有关详细信息,请参阅:

- Google 文章 Set-up SSO and user provisioning between Microsoft Azure and ChromeOS(在 Google Azure 与 ChromeOS 之间设置 SSO 和用户预配)。

和

- Microsoft 教程 Microsoft Entra ID SSO integration with Google Cloud / G Suite Connector by Microsoft(Microsoft Entra ID SSO 与 Google Cloud / G Suite Connector by Microsoft 的集成)。

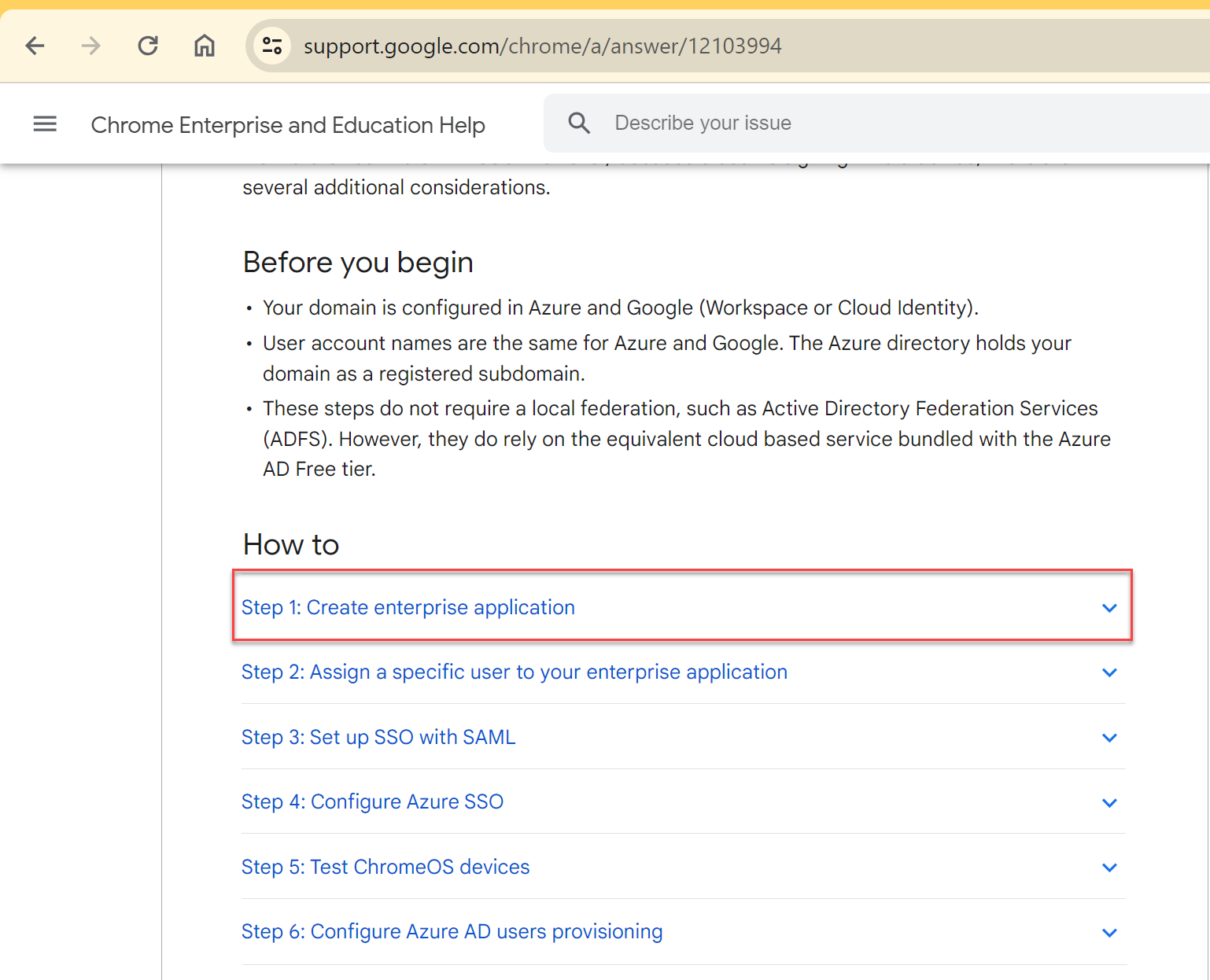

要在 Azure 门户上设置 SSO,请执行以下操作:

- 在 Microsoft Entra ID 门户中创建企业应用程序。 有关详细信息,请参阅 Google 文章 Set-up SSO and user provisioning between Microsoft Azure and ChromeOS(在 Microsoft Azure 与 ChromeOS 之间设置 SSO 和用户预配)中的步骤 1。

-

为您在步骤 1 中创建的企业应用程序分配一个或多个用户。 有关详细信息,请参阅 Google 文章 Set-up SSO and user provisioning between Microsoft Azure and ChromeOS(在 Google Azure 与 ChromeOS 之间设置 SSO 和用户预配)中的步骤 2。

-

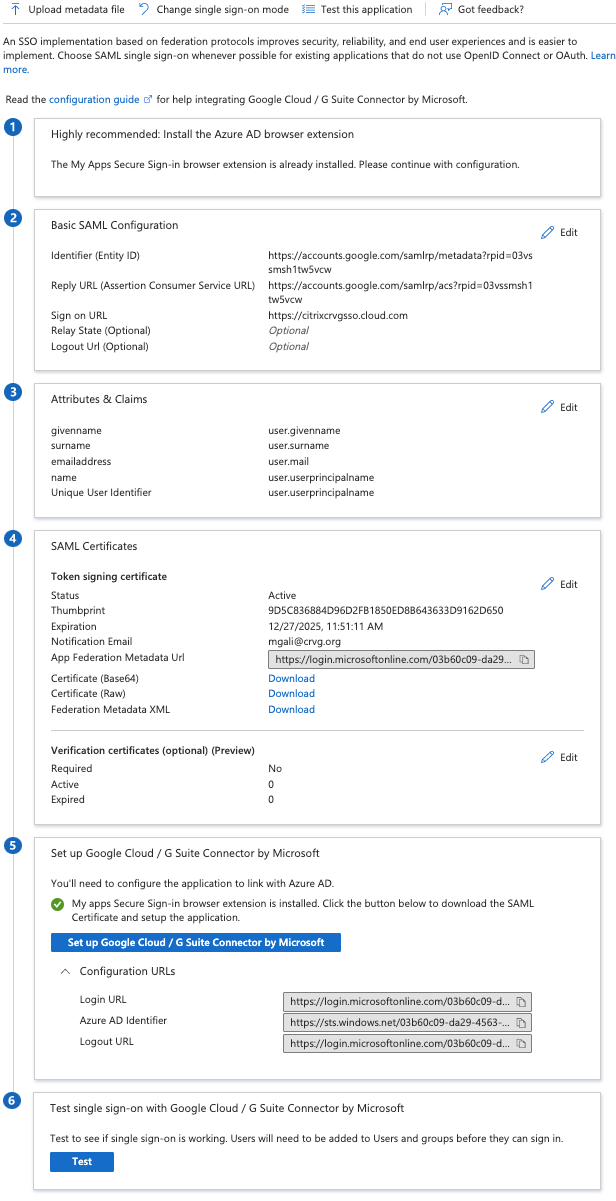

使用 SAML 设置 SSO。 有关详细信息,请参阅 Google 文章 Set-up SSO and user provisioning between Microsoft Azure and ChromeOS(在 Google Azure 与 ChromeOS 之间设置 SSO 和用户预配)中的步骤 3。

注意:

建议您在 Google 管理策略中创建 SAML 策略后更改基本 SAML 配置。

在 Azure 门户上为基于 SAML 的单点登录设置 URL 后,应用程序显示如下。

验证检查点

当您输入应用商店 URL 时,Azure IdP 的登录页面必须出现。 如果失败,请重新访问在 Azure 门户上设置 Microsoft Azure 与 ChromeOS 之间的 SSO 和用户配置步骤。

通过 Google 管理控制台配置 SAML SSO 配置文件

- 添加域、用户并创建 OU。 有关详细信息,请参阅 A complete guide to Google Organizational Units(Google 组织单位的完整指南)。

- 使用 Microsoft Entra ID 作为 IdP 创建 SAML SSO 配置文件。 有关详细信息,请参阅 Configuring SAML single sign-on (SSO) for Azure AD Users(为 Azure AD 用户配置 SAML 单点登录 (SSO))。

验证检查点

使用 Chromebook,您必须能够使用 Azure 凭据登录 Citrix Workspace 应用程序。 当您在浏览器中输入应用商店 URL 时,您必须能够登录。

使用 SAML SSO Chrome 扩展程序为适用于 ChromeOS 的 Citrix Workspace 应用程序配置 SSO

要使用 SAML 扩展程序配置 SSO,请执行以下操作:

-

为 Chrome 设备上安装的 Chrome 应用扩展程序安装并配置 SAML SSO。

要安装该扩展程序,请单击适用于 Chrome 应用程序的 SAML SSO。

-

该扩展程序从浏览器中检索 SAML cookie 并将其提供给适用于 ChromeOS 的 Citrix Workspace 应用程序。

-

为该扩展程序配置以下策略以允许 Citrix Workspace 应用程序获取 SAML cookie。 下面是 JSON 数据:

{ "whitelist": { "Value": [ { "appId": "haiffjcadagjlijoggckpgfnoeiflnem", "domain": "login.microsoftonline.com" } ] } } <!--NeedCopy-->

验证检查点

当您使用 Azure IdP 应用商店和 SSO 扩展程序启动 Citrix Workspace 应用程序时,必须成功登录 Citrix Workspace 应用程序。

部署 FAS 以实现虚拟应用程序和桌面的 SSO

要实现虚拟应用程序和桌面的 SSO,您可以部署联合身份验证服务 (FAS)。

注意:

如果没有 FAS,则系统会提示您输入 Active Directory 用户名和密码。 有关详细信息,请参阅使用 Citrix 联合身份验证服务对工作区启用单点登录。