デバイス姿勢のグローバル設定を構成する

以下は、必要に応じて構成できるグローバル デバイス ポスチャ設定の一部です。

- デバイスの定期的なスキャン

- アクセス拒否シナリオ用のカスタマイズされたメッセージ

- デバイスの姿勢チェックをスキップする

- カスタムワークスペースURLのサポート

- デバイス姿勢によるセッション記録の構成

- デバイス証明書の確認

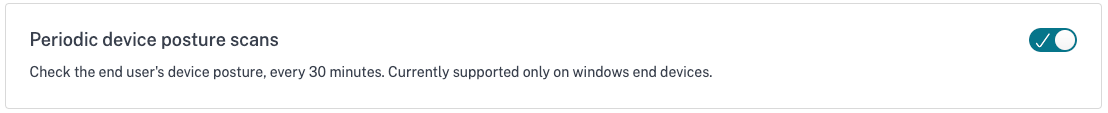

デバイスの定期的なスキャン

構成されたチェックに対して、30 分ごとに Windows デバイスの定期的なスキャンを有効にすることができます。 デバイスの定期的なスキャンを有効にするには、エンド デバイス上の EPA クライアントを管理者権限でインストールする必要があります。 定期的なスキャンを有効にするには、次の手順を実行します。

- デバイスの状態 > デバイス スキャン に移動し、 設定をクリックします。

- 定期的なデバイス姿勢スキャン セクションで、トグルスイッチをオンにスライドして、デバイスの定期的なスキャンを有効にします。

注意:

- HTTP/HTTPS アプリの場合、スキャンの結果が 準拠 から 非準拠 または アクセス拒否に変わると、後続のアプリの起動はブロックされますが、既に起動されているアプリには影響がありません。

- TCP/UDP アプリの場合、デバイス ポスチャ スキャンの結果がダウングレードされた場合 (たとえば、デバイス ステータスが 準拠 から 非準拠 または アクセス拒否 に変更された場合、または 非準拠 から アクセス拒否に変更された場合)、アクティブな TCP/UDP セッションはすべて終了します。

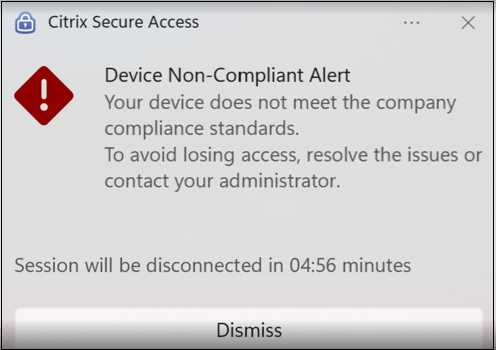

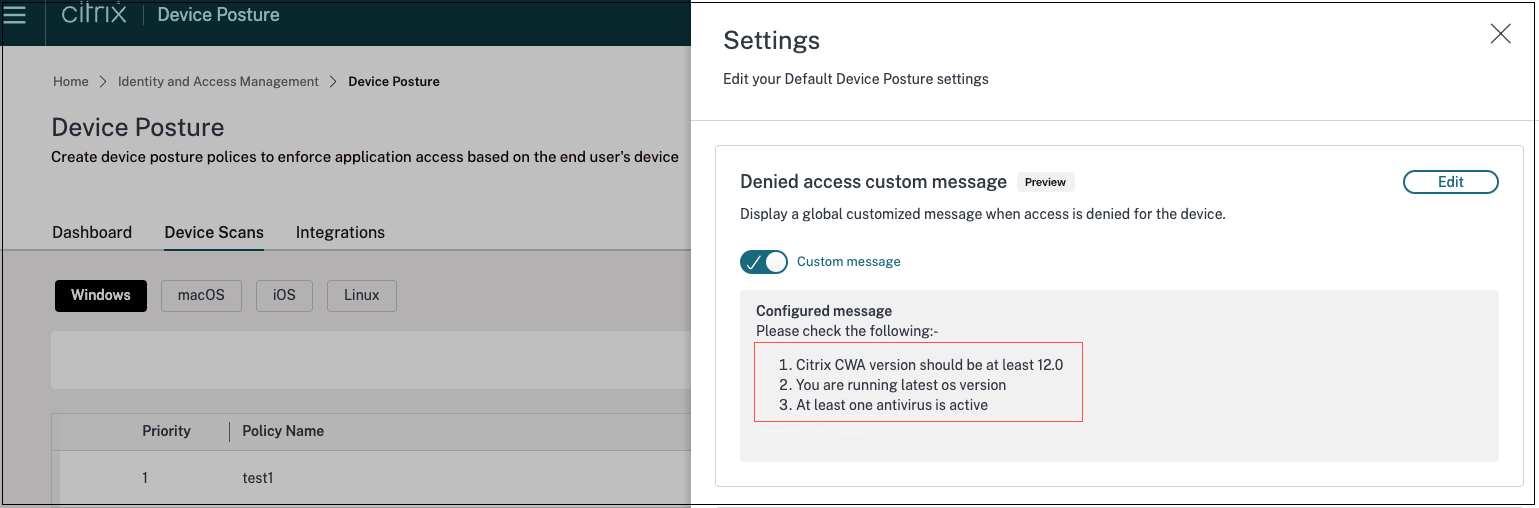

アクセス拒否シナリオ用のカスタマイズされたメッセージ

管理者は、アクセスが拒否されたときにエンド デバイスに表示されるメッセージをカスタマイズできます。

カスタマイズされたメッセージを追加するには、次の手順を実行します。

- デバイスの状態 > デバイス スキャン ページに移動します。

- [ 設定] をクリックします。

- 編集 をクリックし、 メッセージ ボックスに、アクセスが拒否されたシナリオで表示する必要があるメッセージを入力します。 最大 256 文字まで入力できます。

-

カスタム メッセージを表示するオプションを適用するには、[ 保存時にカスタム メッセージを有効にする ] をクリックします。 このチェックボックスを選択しない場合、カスタム メッセージは作成されますが、アクセスが拒否されたシナリオではデバイスに表示されません。

または、[ 設定 ] ページの [ カスタム メッセージ ] トグル スイッチを有効にして、デバイスにメッセージを表示することもできます。

- [保存] をクリックします。

次の画像は、管理者によって追加されたサンプル メッセージを示しています。

次の画像は、アクセスが拒否されたときにエンド ユーザーのデバイスに表示されるカスタム メッセージを示しています。

エンド デバイスへのアクセスが拒否されるたびに、入力したメッセージが表示されます。

デバイスの姿勢チェックをスキップする

管理者は、次のシナリオでエンドユーザーがデバイス上のデバイス ポスチャ チェックをスキップできるようにすることができます。

- デバイス ポスチャ エージェントがデバイスにインストールされていません。

- デバイスにインストールされている EPA クライアントは最新バージョンではありません。

スキップ チェック機能を有効にすると、デフォルトのポリシー結果 (非準拠) が適用され、デバイスは非準拠として分類されます。 エンドユーザーには、Citrix Secure Private Access または Citrix DaaS リソースへの部分的または制限付きアクセスが提供されます。

デバイスの姿勢チェックをスキップできるようにする

- デバイスの状態 > デバイス スキャンに移動します。

- [ 設定] をクリックします。

-

デバイス姿勢チェックをスキップ セクションで、トグルスイッチをオンにスライドして、デバイス姿勢チェックのスキップを有効にします。

デバイス ポスチャ チェックをスキップ オプションが有効になっている場合、エンド ユーザーが Citrix Workspace にログオンすると、エンド ユーザーがクライアントをダウンロードするか EPA バージョンをアップグレードしようとすると、次のメッセージが表示されます。

あるいは、アクセスが制限された Citrix Workspace に進むこともできます。

カスタムワークスペースURLのサポート

デバイス ポスチャ サービスでは、カスタム ワークスペース URL がサポートされています。 ワークスペースにアクセスするには、cloud.com URL に加えて、自分が所有する URL を使用できます。 ネットワークから citrix.com へのアクセスを許可していることを確認してください。 カスタム ドメインの詳細については、「 カスタム ドメインを構成する」を参照してください。

デバイス姿勢によるセッション記録の構成

Session Recordingにより、組織は仮想セッションでの画面上のユーザーアクティビティを録画できます。 カスタム セッション記録ポリシー、イベント検出ポリシー、またはイベント応答ポリシーを作成するときに、タグを指定できます。 例に関しては、「カスタム録画ポリシーの作成」を参照してください。

デバイス証明書の確認

デバイス ポスチャ サービスを使用してデバイス証明書のチェックを構成するには、管理者はデバイスから発行者証明書をインポートする必要があります。 有効な発行者証明書がデバイス ポスチャ サービスに存在すると、管理者はデバイス ポスチャ ポリシーの一部としてデバイス証明書チェックを使用できます。

注意事項:

- デバイス ポスチャ サービスは、PEM 発行者証明書タイプのみをサポートします。

- Windows でデバイス証明書をチェックするには、エンド デバイス上の EPA クライアントを管理者権限でインストールする必要があります。 その他のチェックでは、ローカル管理者権限は必要ありません。 サポートされているスキャンの詳細については、「 デバイス ポスチャでサポートされるスキャン」を参照してください。

Windows に管理者権限で EPA クライアントをインストールするには、EPA クライアント プラグインがダウンロードされた場所で次のコマンドを実行します。

msiexec /i epasetup.msi- デバイス ポスチャ サービスによるデバイス証明書チェックでは、証明書失効チェックはサポートされていません。

デバイス証明書が中間証明書によって署名されている場合は、ルート証明書と中間証明書を含む完全なチェーンを 1 つの PEM ファイルにアップロードする必要があります。

Example: chain.pem -----BEGIN CERTIFICATE----- ****************************** -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- ****************************** -----END CERTIFICATE

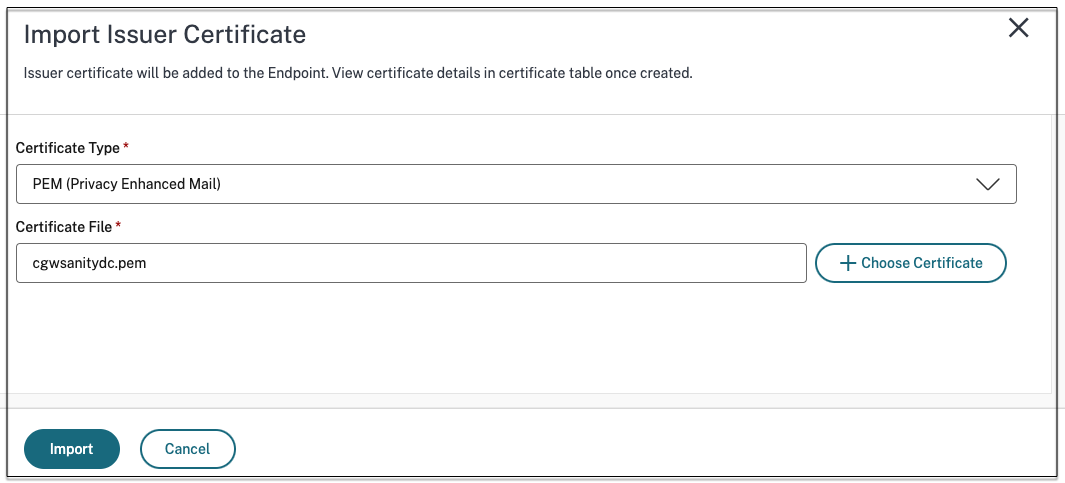

デバイス証明書をアップロード

- デバイス姿勢ホームページで 設定 をクリックします。

- 管理をクリックし、次に 発行証明書のインポートをクリックします。

- 証明書タイプで、証明書タイプを選択します。 PEM タイプのみがサポートされます。

- 証明書ファイルで、 証明書の選択 をクリックして発行者証明書を選択します。

- 開くをクリックし、次に インポートをクリックします。

選択した証明書は、 設定 > 発行者証明書に表示されます。 複数の証明書をインポートできます。

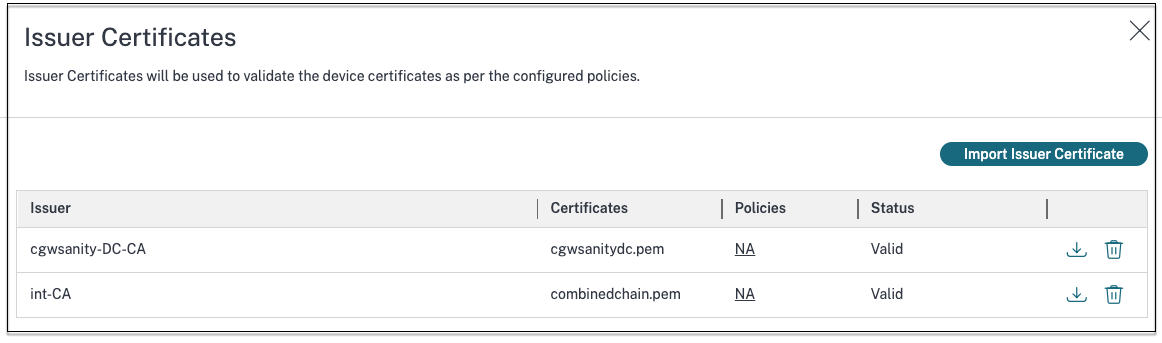

インポートされた証明書を表示する

- デバイス姿勢ホームページで 設定 をクリックします。

- 発行者証明書で、 管理をクリックします。

- 「発行者証明書」ページには、インポートされた発行者証明書が一覧表示されます。

エンドデバイスにデバイス証明書をインストールする

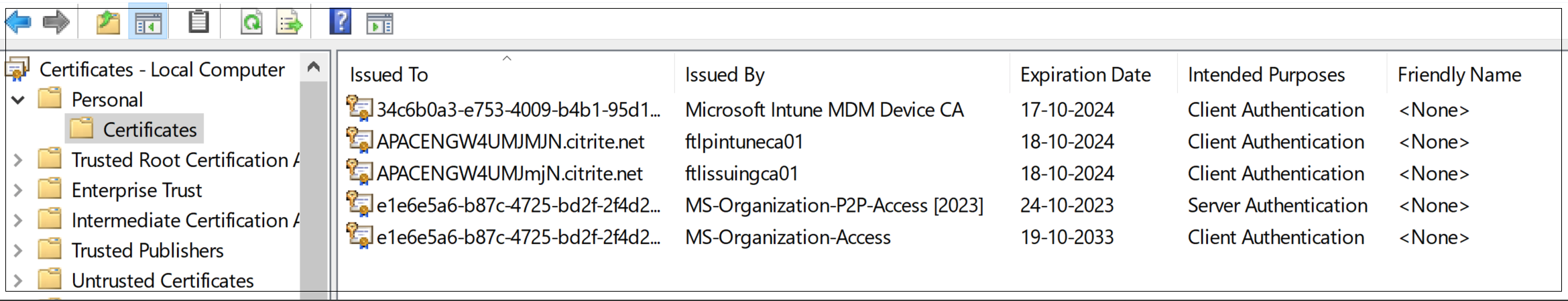

Windows:

- スタート メニューから、 コンピューター証明書マネージャーを開きます。

-

証明書が

証明書 - ローカル コンピューター\個人\証明書にインストールされていることを確認します。- 使用目的 には クライアント認証が含まれている必要があります。

- 発行者 列は、管理 GUI で設定された発行者名と一致する必要があります。

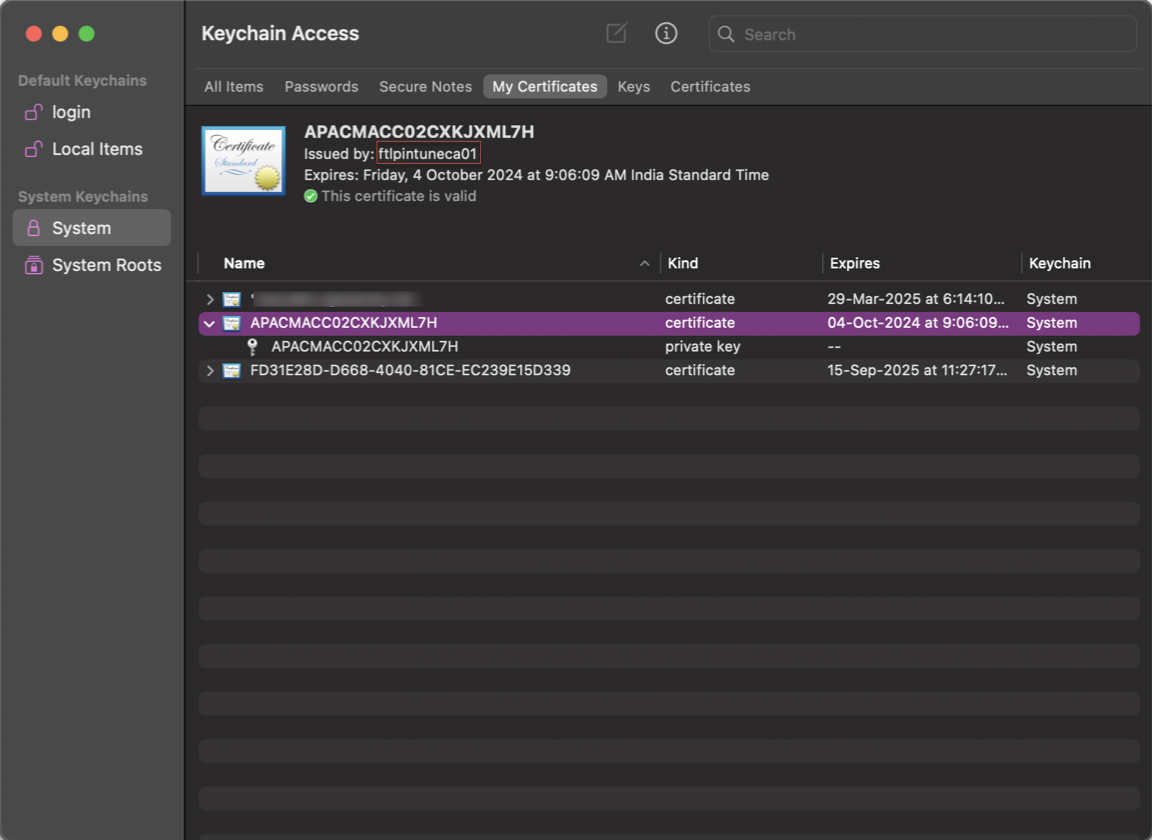

macOS:

- キーチェーンアクセス を開き、 システムを選択します。

-

証明書をインポートするには、 ファイル > インポート項目 をクリックします。

発行者 フィールドに証明書の発行者名を表示する必要があります。