SAMLをIDプロバイダーとしてCitrix Cloud Japanに接続する

Citrix Cloud Japanでは、ワークスペースにサインインする管理者(プレビュー)および利用者を認証するためのIDプロバイダーとして、SAML(セキュリティアサーションマークアップランゲージ)を使用できます。 オンプレミスのActive Directory(AD)で、選択したSAML 2.0プロバイダーを使用できます。

ほとんどのSAMLプロバイダーの場合、この記事の情報を使用してSAML認証を設定します。 Azure ADでSAML認証を使用する場合は、Azure ADアプリギャラリーからCitrix Cloud Japan SAML SSOアプリを使用することを許可できます。 Citrix Cloud Japan SAML SSOアプリを使用したCitrix Cloud JapanでのSAML認証の設定方法について詳しくは、Azure ADアプリドキュメントWebサイトの「チュートリアル:Azure Active Directoryシングルサインオン(SSO)とCitrix Cloud SAML SSOの統合」を参照してください。

前提条件

Citrix Cloud JapanでSAML認証を使用する場合、次の要件があります:

- SAML 2.0をサポートするSAMLプロバイダー

- オンプレミスのADドメイン

- リソースの場所に展開され、オンプレミスのADドメインに参加している2つのCloud Connector。 Cloud Connectorは、Citrix Cloud Japanがリソースの場所と通信するために使用されます。

- SAMLプロバイダーとのAD統合。

Cloud Connector

Citrix Cloud Connector™ソフトウェアのインストール先となるサーバーが少なくとも2台必要です。 Cloud Connectorの可用性を高めるため、サーバーは2台以上用意することをCitrixではお勧めします。 これらのサーバーは、次の要件を満たしている必要があります:

- 「Citrix Cloud Connectorの要件」に記載されているシステム要件を満たしている。

- 他のCitrix®コンポーネントはインストールされておらず、ADドメインコントローラーではなく、リソースの場所のインフラストラクチャに不可欠なマシンでもない。

- リソースが存在するドメインに参加している。 ユーザーが複数のドメインにあるリソースにアクセスする場合は、各ドメインにCitrix Cloudを少なくとも2つインストールする必要がある。

- 利用者がCitrix Workspaceを介してアクセスするリソースにアクセスできるネットワークに接続済み。

- インターネットに接続済み。 詳しくは、「接続要件」を参照してください。

Cloud Connectorのインストール手順について詳しくは、「タスク3:Cloud Connectorのインストール」を参照してください。

Active Directory

SAML認証を構成する前に、次のタスクを実行します:

- ワークスペース利用者にActive Directory(AD)のユーザーアカウントがあることを確認します。 SAML認証が構成されている場合、ADアカウントがない利用者はワークスペースにサインインできません。

- 利用者のADアカウントのユーザープロパティが入力されていることを確認します。 Citrix Cloud Japanでは、利用者がCitrix Workspaceにサインインする際、ユーザーコンテキストを決定するためにこれらのプロパティが必要とされます。 これらのプロパティが入力されていないと、利用者がサインインできません。 これらのプロパティには以下が含まれます:

- メールアドレス

- 表示名(オプション)

- 共通名

- SAMアカウント名

- ユーザープリンシパル名

- オブジェクトGUID

- SID

- Cloud Connectorを展開して、オンプレミスのActive Directory(AD)とCitrix Cloud Japanアカウントの間で接続を確立します。

- ADユーザーをSAMLプロバイダーに同期します。 Citrix Cloud Japanでは、サインインするワークスペース利用者のADユーザー属性が必要とされます。

Active DirectoryとのSAML統合

SAML認証を有効にする前に、オンプレミスのADをSAMLプロバイダーと統合する必要があります。 この統合により、SAMLプロバイダーはSAMLアサーションで次の必要なADユーザー属性をCitrix Cloud Japanに渡すことができます:

- SecurityIDentifier(SID)

- objectGUID(OID)

- userPrincipalName(UPN)

- メール(email)

正確な統合手順はSAMLプロバイダーによって異なりますが、通常統合プロセスには、次のタスクが含まれます:

- ADドメインに同期エージェントをインストールして、ドメインとSAMLプロバイダー間の接続を確立します。

- 前述のADユーザー属性に対応するカスタム属性が使用できない場合は、カスタム属性を生成し、Active Directory(AD)に関連付けます。 このタスクの一般的な手順は、この記事の「カスタムSAML属性の作成およびマッピング」で説明されています。

- ADユーザーをSAMLプロバイダーに同期します。

注意:

表示されたADユーザー属性にマッピングするカスタム属性を既に作成している場合は、それ以上の作成やマッピングは必要ありません。 代わりに、Citrix Cloud JapanでSAMLプロバイダーからメタデータを構成するときに、既存のカスタム属性を使用してください。

ADとSAMLプロバイダーの統合について詳しくは、SAMLプロバイダーの製品ドキュメントを参照してください。

SAML 2.0による管理者認証

注意:

Citrix Cloud Japan管理者向けのSAML認証は、Technical Preview段階です。 プレビュー機能を非実稼働環境でのみ使用することをCitrixではお勧めします。

ADグループ

ADグループのみを使用してCitrix Cloud Japanに管理者を追加できます。 SAML認証を使用して個別の管理者を追加することはできません。

サインインURL

SAML認証を構成するときは、管理者がCitrix Cloud Japanへのサインインに使用できるサインインURLを構成します。 このURLにはhttps://citrix.citrixcloud.jp/go/myorganization形式を使用します。ここで、「myorganization」は組織用に選択する一意の識別子です。

ADグループを追加すると、そのグループの管理者は、指定したサインインURLを使用してすぐにCitrix Cloud Japanにサインインできます。 Citrixは、Citrix Cloud Japanにアクセスできることを管理者に通知で知らせることはありません。

サポートされている権限

カスタムアクセス権限のみがサポートされています。 ADグループを追加するときは、グループ内の管理者に付与する権限を選択する必要があります。 フルアクセス権限はサポートされていません。

タスクの概要

SAML認証を設定するには、次のタスクを実行します:

- [IDおよびアクセス管理] で、「Active DirectoryをCitrix Cloud Japanに接続する」の説明に従って、オンプレミスのADをCitrix Cloud Japanに接続します。

- 本記事の「Active DirectoryとのSAML統合」で説明されているように、SAMLプロバイダーをオンプレミスのADと統合します。

-

[IDおよびアクセス管理]で、Citrix Cloud JapanでのSAML認証を構成します。Citrix Cloud Japanのメタデータを使用してSAMLプロバイダーを構成してから、SAMLプロバイダーからのメタデータを使用してCitrix Cloud Japanを構成してSAML接続を確立します。

- SAMLを使用して管理者を認証する場合:

- 管理者がCitrix Cloud Japanへのサインインに使用できるサインインURLを構成します。

- 所属するADグループを指定して、Citrix Cloud Japanに管理者を追加します。

- SAMLを使用してワークスペース利用者を認証する場合は、[ワークスペース構成] でSAML認証方法を有効にします。 SAMLをCitrix Cloud管理者の認証にのみ使用している場合、このタスクを実行する必要はありません。

カスタムSAML属性の作成およびマッピング

SAMLプロバイダーでSID、UPN、OID、およびメール属性のカスタム属性を既に構成している場合は、このタスクを実行する必要はありません。 「SAMLコネクタアプリケーションの作成」に進み、手順8の既存のカスタムSAML属性を使用します。

注意:

このセクションの手順では、SAMLプロバイダーの管理コンソールで実行するアクションについて説明します。 これらのアクションを実行するために使用する特定のコマンドは、選択したSAMLプロバイダーによっては、このセクションで説明するコマンドとは異なる場合があります。 このセクションのSAMLプロバイダーコマンドは、例としてのみ提供されています。 SAMLプロバイダーに固有の関連コマンドの詳細については、SAMLプロバイダーのドキュメントを参照してください。

- SAMLプロバイダーの管理コンソールにサインインし、カスタムユーザー属性を作成するためのオプションを選択します。 たとえば、SAMLプロバイダーのコンソールによっては、[Users]>[Custom User Fields]>[New User Field]を選択します。

- 次の属性を追加します:

- cip_sid

- cip_upn

- cip_oid

- cip_email

- Citrix Cloud Japanに接続したADを選択します。 たとえば、SAMLプロバイダーのコンソールによっては、[Users]>[Directories]を選択します。

- ディレクトリ属性を追加するためのオプションを選択します。 たとえば、SAMLプロバイダーのコンソールによっては、[Directory Attributes] を選択します。

- 属性を追加するためのオプションを選択し、次のAD属性を手順2で作成したカスタムユーザー属性にマップします:

-

objectSidを選択し、cip_sid属性にマップします。 -

userPrincipalNameを選択し、cip_upn属性にマップします。 -

ObjectGUIDを選択し、cip_oid属性にマップします。 -

mailを選択し、cip_email属性にマップします。

-

管理者のサインインURLの構成

- Citrix Cloudにサインインします(https://citrix.citrixcloud.jp)。

- Citrix Cloudメニューで、[IDおよびアクセス管理] を選択します。

- [SAML 2.0] を見つけ、省略記号メニューから [接続] を選択します。

- 入力画面が表示されたら、URLに適した短い会社の識別子を入力し、[保存して続行] を選択します。 [SAMLの構成] ページが表示されます。

- 次のセクションに進み、Citrix CloudへのSAML接続を構成します。

SAMLプロバイダーのメタデータの構成

このタスクでは、Citrix Cloud JapanのSAMLメタデータを使用してコネクタアプリケーションを作成します。 SAMLアプリケーションを構成した後、SAMLメタデータを使用して、コネクタアプリケーションからCitrix Cloud JapanへのSAML接続を構成します。

注意:

このセクションのいくつかの手順では、SAMLプロバイダーの管理コンソールで実行するアクションについて説明します。 これらのアクションを実行するために使用する特定のコマンドは、選択したSAMLプロバイダーによっては、このセクションで説明するコマンドとは異なる場合があります。 このセクションのSAMLプロバイダーコマンドは、例としてのみ提供されています。 SAMLプロバイダーに固有の関連コマンドの詳細については、SAMLプロバイダーのドキュメントを参照してください。

SAMLコネクタアプリケーションの作成

- SAMLプロバイダーの管理コンソールから、属性付き、署名応答付きIDプロバイダーのアプリケーションを追加します。 たとえば、プロバイダーのコンソールによっては、[Applications]>[Applications]>[Add App]を選択して[SAML Test Connector (IdP w/ attr w/ sign response)]を選択します。

- 必要に応じて、表示名を入力してアプリを保存します。

- Citrix Cloud Japanの [SAMLの構成] 画面の [SAMLメタデータ] で [ダウンロード] を選択します。 メタデータXMLファイルが別のブラウザータブに表示されます。 > 注: > >必要に応じて、

https://saml.citrixcloud.jp/saml/metadata.xml.からこのファイルをダウンロードすることもできます。 このエンドポイントは、一部のIDプロバイダーにとって、SAMLプロバイダーのメタデータをインポートおよび監視するときにより適している場合があります。 - コネクタアプリケーションについて、次の詳細を入力します:

-

Audienceフィールドに、

https://saml.citrixcloud.jpと入力します。 -

Recipientフィールドに、

https://saml.citrixcloud.jp/saml/acsと入力します。 - ACS URL検証のフィールドに、

https://saml.citrixcloud.jp/saml/acsと入力します。 - ACS URLのフィールドに、

https://saml.citrixcloud.jp/saml/acsと入力します。

-

Audienceフィールドに、

-

カスタムSAML属性をアプリケーションのパラメーター値として追加します。

このフィールドを作成 このカスタム属性を割り当て cip_sid cip_sidまたは既存のSID属性 cip_upn cip_upnまたは既存のUPN属性 cip_oid cip_oidまたは既存のOID属性 cip_email cip_emailまたは既存のメール属性 - ワークスペース利用者をユーザーとして追加して、アプリケーションへのアクセスを許可します。

SAMLプロバイダーのメタデータをCitrix Cloud Japanに追加

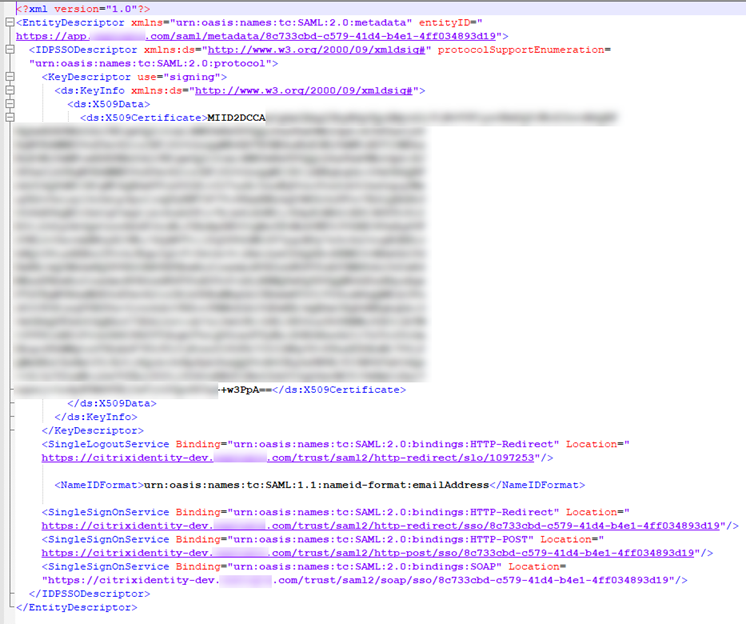

- SAMLプロバイダーからSAMLメタデータを取得します。 次の画像は、このファイルのイメージ例です:

- Citrix Cloud Japanの [SAMLの構成] 画面で、SAMLプロバイダーのメタデータファイルから次の値を入力します:

-

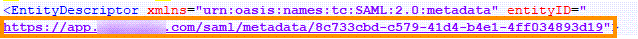

[エンティティID] で、メタデータのEntityDescriptor要素からentityIDの値を入力します。

- [認証要求に署名する] で [はい] を選択してCitrix Cloud Japanが認証要求に署名できるようにして、Citrix Cloud Japanによるものであり、悪意のあるアクターによるものではないことを保証します。 安全なSAML応答のためにSAMLプロバイダーが使用する許可リストにCitrix ACS URLを追加する場合は、[いいえ] を選択します。

-

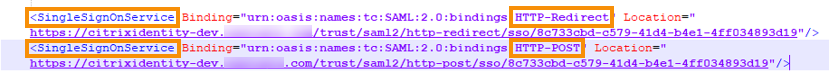

[SSOサービスURL] で、使用するバインドメカニズムのURLを入力します。 HTTP-POSTまたはHTTP-Redirectバインドのいずれかを使用できます。 メタデータファイルで、HTTP-POSTまたは HTTP-Redirectのいずれかのバインド値を持つSingleSignOnService要素を見つけます。

- [バインドメカニズム] で、メタデータファイルから選択したSSOサービスURLのバインドに一致するメカニズムを選択します。

- [SAML応答] で、SAMLプロバイダーがSAML応答とSAMLアサーションに使用する署名方法を選択します。 デフォルトでは、Citrix Cloud Japanはこのフィールドで指定されたとおりに署名されていない応答を拒否します。

-

- SAMLプロバイダーの管理コンソールで、次のアクションを実行します:

- SAML署名アルゴリズムにSHA-256を選択します。

- X.509証明書をPEMファイルとしてダウンロードします。

- Citrix Cloud Japanの [SAMLの構成] 画面で、[ファイルのアップロード] を選択し、前の手順でダウンロードしたPEMファイルを選択します。

- [続行] を選択してアップロードを完了します。

- [認証コンテキスト] で、使用するコンテキストとCitrix Cloud Japanがコンテキストを適用する厳格さのレベルを選択します。 選択したコンテキストで認証を強制せずに、そのコンテキストで認証を要求するには、[最小] を選択します。 選択したコンテキストで認証を要求し、そのコンテキストでのみ認証を強制するには、[完全一致] を選択します。 SAMLプロバイダーが認証コンテキストをサポートしていない場合、または認証コンテキストを使用しないことを選択した場合は、[未指定] および [最小] を選択します。

- [ログアウトURL] で、SAMLプロバイダーのメタデータファイルからHTTP-Redirectバインディングを使用したSingleSignOnService要素を見つけ、URLを入力します。 ログアウトURLを省略することを選択した場合、Citrix Cloud JapanはIDプロバイダーにログオフ要求を送信しません。 代わりに、Citrix Cloud JapanはワークスペースURLにリダイレクトします。 Citrix Cloud Japanは、シングルログアウト(SLO)または署名されたログアウト要求の送信をサポートしていません。

- Citrix Cloud Japanの次のデフォルトの名前属性値が、SAMLプロバイダーの管理コンソールの対応する属性値と一致することを確認します。 SAMLプロバイダーの値が異なる場合は、Citrix Cloud Japanでこれらの値を変更して、SAMLプロバイダーと一致させることができます。

-

ユーザー表示名の属性名:

displayName -

ユーザーの名の属性名:

givenName -

ユーザーの姓の属性名:

familyName

-

ユーザー表示名の属性名:

- Citrix Cloud Japanで、SAMLプロバイダーからのカスタムSAML属性を入力します。

-

[セキュリティ識別子(SID)の属性名] に、カスタムSID属性名を入力します。 デフォルト値は

cip_sidです。 -

[ユーザープリンシパル名(UPN)の属性名] に、カスタムUPN属性名を入力します。 デフォルト値は

cip_upnです。 -

[メールの属性名] では、カスタムメール属性名を入力します。 デフォルト値は

cip_emailです。 -

[ADオブジェクト識別子(OID)の属性名] に、カスタムOID属性名を入力します。 デフォルト値は

cip_oidです。

-

[セキュリティ識別子(SID)の属性名] に、カスタムSID属性名を入力します。 デフォルト値は

- [テストして終了] を選択して、正常に接続を構成したことを確認します。

ADからCitrix Cloud Japanに管理者を追加する

- Citrix Cloud Japanの [IDおよびアクセス管理] ページで [管理者] を選択します。

![[管理者]タブが選択された[IDおよびアクセス管理]](/en-us/citrix-cloud-japan/media/id-access-mgmt-admins-page.png)

- [管理者の詳細] で、[Active Directory] を選択し、使用するドメインを選択します。

- [追加するグループを検索する] で、検索ボックスに追加するグループの名前を入力し始めます。 表示されたら、プラス記号(+)をクリックしてグループを選択します。

- [次へ] を選択します。

- グループに割り当てるカスタムアクセス権限または役割を選択します。 [次へ] を選択します。

- 管理者の詳細を確認します。 変更するには、[戻る] を選択します。

- 完了したら、[保存] を選択します。

ワークスペースのSAML認証を有効にする

- Citrix Cloud Japanメニューから、[ワークスペース構成] を選択します。

- [認証] タブを選択します。

- [SAML 2.0] を選択します。

トラブルシューティング

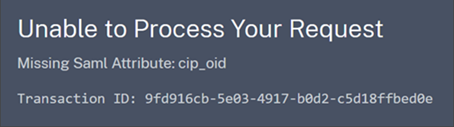

属性エラー

SAML構成で必要な属性が正しくエンコードされていない場合、属性エラーが発生することがあります。 属性エラーが発生すると、Citrix Cloud Japanは問題のある属性について説明したエラーメッセージを表示します。

この種類のエラーを解決するには、これらの属性が以下の表の説明に従ってエンコードされていることを確認してください。

| 属性 | エンコーディング |

|---|---|

| cip_email | 文字列形式である必要があります(user@domain) |

| cip_oid | Base64または文字列形式である必要があります |

| cip_sid | Base64または文字列形式である必要があります |

| cip_upn | 文字列形式である必要があります(user@domain) |

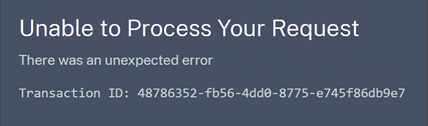

予期しないエラー

次の場合、Citrix Cloud Japanで予期しないエラーが発生することがあります:

- ユーザーが、IDP開始のフローを使用して、SAML要求を開始する。 たとえば、ワークスペースURLに直接アクセスするのではなく、IDプロバイダーのアプリポータルからタイルを選択することによって、要求が開始される場合。 (

customer.citrixcloud.jp)。 - SAML証明書が無効であるか、有効期限が切れている。

- 認証コンテキストが無効である。

- SAMLアサーションと応答署名が一致していない。

このエラーが発生すると、Citrix Cloud Japanは一般的なエラーメッセージを表示します。

IDプロバイダーのアプリポータルを介してCitrix Cloud Japanに移動した結果としてこのエラーが発生した場合は、次の回避策が考えられます:

- ワークスペースURL(

https://customer.citrixcloud.jpなど)を参照するブックマークアプリを、IDプロバイダーのアプリポータルに作成します。 - SAMLアプリとブックマークアプリの両方にユーザーを割り当てます。

- アプリポータルの表示設定を変更して、SAMLアプリを非表示にし、ブックマークアプリを表示します。

- Prompt=Loginパラメーターを無効にして、余分なパスワードプロンプトを削除します。