Sécuriser

ProGuard activé pour plus de sécurité

Nous avons activé ProGuard pour sécuriser Citrix Workspace pour Android grâce à l’obfuscation. ProGuard renomme différentes parties du code pour empêcher l’inspection des traces de pile et sécurise l’application Workspace. ProGuard réduit également la taille de l’application en raccourcissant les noms des classes, des méthodes et des champs des applications.

Cryptographie

Cette fonctionnalité est un changement important au protocole de communication sécurisé. Les suites de chiffrement avec le préfixe TLS_RSA_ ne proposent pas la fonctionnalité Forward Secrecy et sont considérées comme faibles.

Les suites de chiffrement TLS_RSA_ ont été supprimées. Les versions 20.6.5 et ultérieures prennent en charge les suites de chiffrement avancées TLS_ECDHE_RSA_. Si votre environnement n’est pas configuré avec les suites de chiffrement TLS_ECDHE_RSA_, vous ne pouvez pas lancer le client en raison de chiffrements faibles.

Les suites de chiffrement avancées suivantes sont prises en charge :

TLS v1.2 prend en charge :

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS v1.3 prend en charge :

- TLS_AES_256_GCM_SHA384

- TLS_AES_128_GCM_SHA256

Prise en charge du protocole TLS 1.3

L’application Citrix Workspace pour Android prend désormais en charge le protocole Transport Layer Security (TLS) 1.3. Celui-ci offre une performance et une efficacité accrues. Le protocole TLS 1.3 garantit une sécurité de haut niveau grâce à ses suites de chiffrement complexes et à ses clés de session uniques.

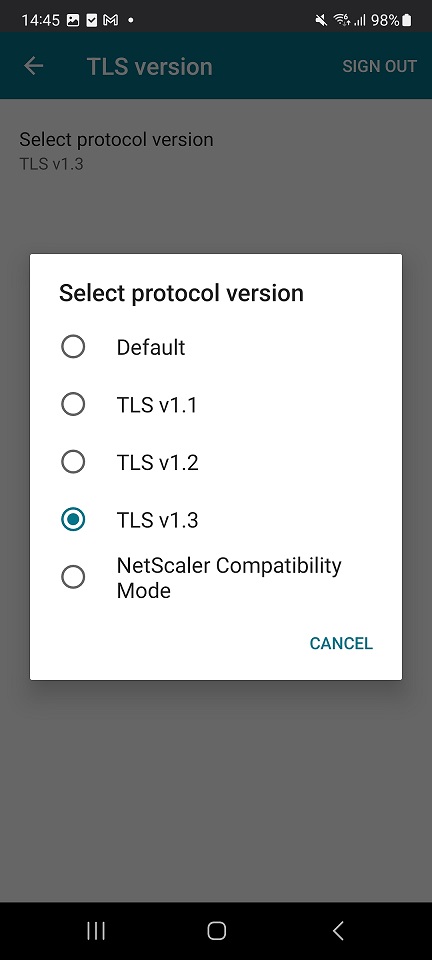

Les utilisateurs finaux peuvent l’activer sur l’application Citrix Workspace pour Android comme suit :

- Dans l’application Citrix Workspace, accédez à Paramètres > Version TLS.

-

Appuyez sur l’option Sélectionner la version du protocole et sélectionnez TLS v1.3.

Pour en savoir plus, voir Cryptographie

Pour plus d’informations sur la documentation d’aide, consultez la version TLS.

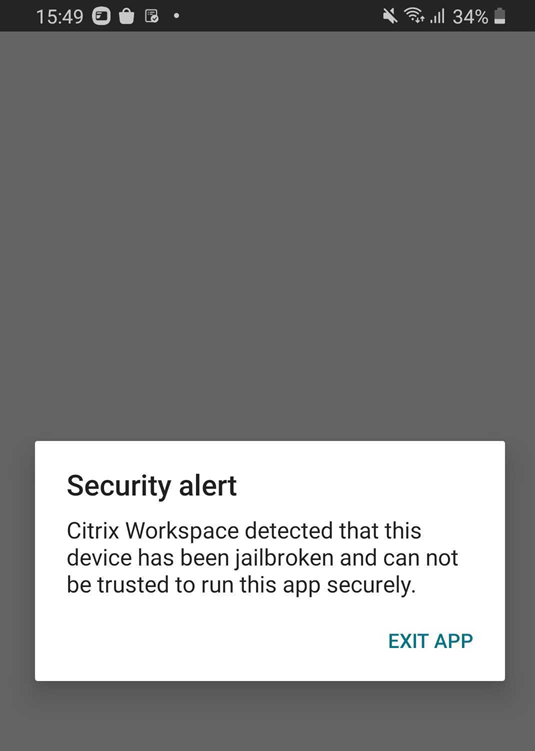

Appareils jailbreakés

Vos utilisateurs peuvent compromettre la sécurité de votre déploiement en se connectant à l’aide d’appareils Android jailbreakés. Les appareils jailbreakés sont des appareils qui ont été modifiés par leurs propriétaires, généralement dans le but de contourner certaines mesures de sécurité. Lorsque l’application Citrix Workspace pour Android effectue une détection de base d’un appareil Android jailbreaké, elle affiche une alerte à l’intention de l’utilisateur.

Pour sécuriser davantage votre environnement, vous pouvez configurer StoreFront ou l’Interface Web de manière à empêcher les appareils jailbreakés d’exécuter des applications.

Remarque

L’application Citrix Workspace se désactive si elle détecte un appareil débloqué pour protéger les données et maintenir la sécurité. Cela garantit que l’application ne peut pas être utilisée sur des appareils avec des modifications non autorisées.

Exigences:

- Application Citrix Workspace pour Android 24.7.0 ou version ultérieure.

- Accès à StoreFront ou à l’Interface Web via un compte d’administrateur.

Pour empêcher les appareils jailbreakés d’exécuter des applications :

- Connectez-vous au serveur StoreFront ou Interface Web en tant qu’utilisateur doté de privilèges d’administrateur.

-

Accédez au fichier default.ica, qui se trouve à l’un des emplacements suivants :

-

C:\\inetpub\\wwwroot\\Citrix\\*storename* conf(Microsoft Internet Information Services) -

C:\\inetpub\\wwwroot\\Citrix\\*storename*\\App _Data(Microsoft Internet Information Services) -

./usr/local/tomcat/webapps/Citrix/XenApp/WEB-INF(Apache Tomcat)

-

- Sous la section [Application], ajoutez ce qui suit :

AllowJailBrokenDevices=OFF - Enregistrez le fichier et redémarrez votre serveur StoreFront ou Interface Web.

Après avoir redémarré le serveur StoreFront, les utilisateurs qui ont vu l’alerte à propos des appareils jailbreakés ne peuvent pas démarrer les applications depuis votre serveur StoreFront ou Interface Web

Pour autoriser les appareils jailbreakés à exécuter des applications :

Si vous ne définissez pas AllowJailBrokenDevices, la valeur par défaut est d’afficher l’alerte aux utilisateurs d’appareils débloqués tout en leur permettant d’ouvrir des applications.

Si vous souhaitez autoriser vos utilisateurs à exécuter des applications sur des appareils débloqués spécifiquement, définissez AllowJailBrokenDevices=ON.

Lorsque vous définissez AllowJailBrokenDevices sur ON, vos utilisateurs voient l’alerte concernant l’utilisation d’un appareil débloqué, mais ils peuvent exécuter des applications via StoreFront ou l’interface Web.