Proteger comunicaciones

Para proteger la comunicación entre el servidor Citrix Virtual Apps and Desktops y la aplicación Citrix Workspace, se pueden integrar las conexiones de la aplicación Citrix Workspace a través de todo un abanico de tecnologías de seguridad, como, por ejemplo:

- Citrix Gateway: Para obtener información, consulte los temas de esta sección, además de la documentación de Citrix Gateway y StoreFront.

- Un firewall: Los firewall o servidores de seguridad de red pueden permitir o bloquear los paquetes basándose en la dirección y el puerto de destino.

- Se admiten las versiones 1.2 y 1.3 de Transport Layer Security (TLS).

- Servidor de confianza para establecer relaciones de confianza en las conexiones de la aplicación Citrix Workspace.

- ICA File Signing

- Protección de la autoridad de seguridad local (LSA)

- Solo para el servidor proxy de implementaciones de Citrix Virtual Apps: un servidor proxy SOCKS o un servidor proxy seguro. Los servidores proxy ayudan a limitar el acceso entrante y saliente de la red. También gestionan las conexiones entre la aplicación Citrix Workspace y el servidor. La aplicación Citrix Workspace admite protocolos de proxy seguro y SOCKS.

- Proxy saliente

Citrix Gateway

Citrix Gateway (anteriormente Access Gateway) protege las conexiones a los almacenes de StoreFront. Además, permite a los administradores controlar de manera detallada el acceso de los usuarios a los escritorios y las aplicaciones.

Para conectarse a escritorios y aplicaciones a través de Citrix Gateway:

-

Especifique la URL de Citrix Gateway que el administrador proporciona de una de las siguientes maneras:

- La primera vez que use la interfaz de usuario de autoservicio, se le solicitará que introduzca la dirección URL en el cuadro de diálogo Agregar cuenta

- Cuando más tarde utilice la interfaz de usuario de autoservicio, ingrese la URL haciendo clic en Preferencias > Cuentas > Agregar.

- Si quiere establecer una conexión mediante el comando storebrowse, escriba la dirección URL en la línea de comandos.

La dirección URL especifica la puerta de enlace y, si quiere, un almacén concreto:

-

Para conectarse al primer almacén que encuentra la aplicación Citrix Workspace, use una URL en este formato:

-

Para conectarse a un almacén específico, utilice una URL con el formato, por ejemplo: https://gateway.company.com?<storename>. Esta dirección URL dinámica no tiene el formato estándar; no incluya = (el signo igual) en la URL. Si quiere establecer una conexión a un almacén concreto mediante storebrowse, puede que se necesiten comillas alrededor de la dirección URL en el comando storebrowse.

- Cuando se le solicite, conéctese al almacén (a través de la puerta de enlace) con su nombre de usuario, contraseña y token de seguridad. Para obtener más información sobre este paso, consulte la documentación de Citrix Gateway.

Una vez completado el proceso de autenticación, se muestran los escritorios y las aplicaciones.

Conectarse a través de un firewall

Los firewall o servidores de seguridad de red pueden permitir o bloquear los paquetes basándose en la dirección y el puerto de destino. Si utiliza un firewall, la aplicación Citrix Workspace para Windows puede comunicarse a través de él con el servidor web y el servidor de Citrix.

Puertos comunes de comunicación Citrix

| Origen | Tipo | Puerto | Detalles |

|---|---|---|---|

| Aplicación Citrix Workspace | TCP | 80/443 | Comunicación con StoreFront |

| ICA o HDX | TCP/UDP | 1494 | Acceso a aplicaciones y escritorios virtuales |

| ICA o HDX con fiabilidad de la sesión | TCP/UDP | 2598 | Acceso a aplicaciones y escritorios virtuales |

| ICA o HDX por TLS | TCP/UDP | 443 | Acceso a aplicaciones y escritorios virtuales |

Para obtener más información sobre los puertos, consulte el artículo CTX101810 de Knowledge Center.

Transport Layer Security

Transport Layer Security (TLS) es el reemplazo del protocolo SSL (Secure Sockets Layer). La organización Internet Engineering Taskforce (IETF) le cambió el nombre a TLS al asumir la responsabilidad del desarrollo de TLS como un estándar abierto.

TLS protege las comunicaciones de datos mediante la autenticación del servidor, el cifrado del flujo de datos y la comprobación de la integridad de los mensajes. Algunas organizaciones, entre las que se encuentran organizaciones del gobierno de los EE. UU., requieren el uso de TLS para las comunicaciones de datos seguras. Es posible que estas organizaciones también exijan el uso de cifrado validado, como FIPS 140 (Federal Information Processing Standard). FIPS 140 es un estándar para cifrado.

Para utilizar el cifrado TLS como medio de comunicación, debe configurar el dispositivo del usuario y la aplicación Citrix Workspace. Para obtener información sobre cómo proteger las comunicaciones de StoreFront, consulte la sección Segura en la documentación de StoreFront. Para obtener información sobre cómo proteger los VDA, consulte Transport Layer Security (TLS) en la documentación de Citrix Virtual Apps and Desktops.

Puede usar estas directivas para:

- Imponer el uso de TLS: recomendamos utilizar TLS para conexiones que utilicen redes que no sean de confianza, incluido Internet.

- Hacer cumplir el uso de FIPS (Estándares Federales de Procesamiento de Información): criptografía aprobada y seguir las recomendaciones de NIST SP 800-52. Estas opciones están inhabilitadas de forma predeterminada.

- Imponer el uso de una versión específica de TLS y conjuntos de cifrado TLS específicos: Citrix admite el protocolo TLS 1.2 y 1.3.

- Conectarse solamente a servidores específicos.

- Comprobar si el certificado del servidor se ha revocado.

- Comprobar si existe alguna directiva de emisión de certificados de servidor específica.

- Seleccionar un certificado de cliente concreto, si el servidor está configurado para solicitar uno.

La aplicación Citrix Workspace para Windows admite los siguientes conjuntos de cifrado para el protocolo TLS 1.2 y 1.3:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

Importante:

Estos conjuntos de cifrado se han retirado para mejorar la seguridad:

- Conjuntos de cifrado RC4 y 3DES

- Conjuntos de cifrado con el prefijo “TLS_RSA_*”

- TLS_RSA_WITH_AES_256_GCM_SHA384 (0x009d)

- TLS_RSA_WITH_AES_128_GCM_SHA256 (0x009c)

- TLS_RSA_WITH_AES_256_CBC_SHA256 (0x003d)

- TLS_RSA_WITH_AES_256_CBC_SHA (0x0035)

- TLS_RSA_WITH_AES_128_CBC_SHA (0x002f)

- TLS_RSA_WITH_RC4_128_SHA (0x0005)

- TLS_RSA_WITH_3DES_EDE_CBC_SHA (0x000a)

Compatibilidad con TLS

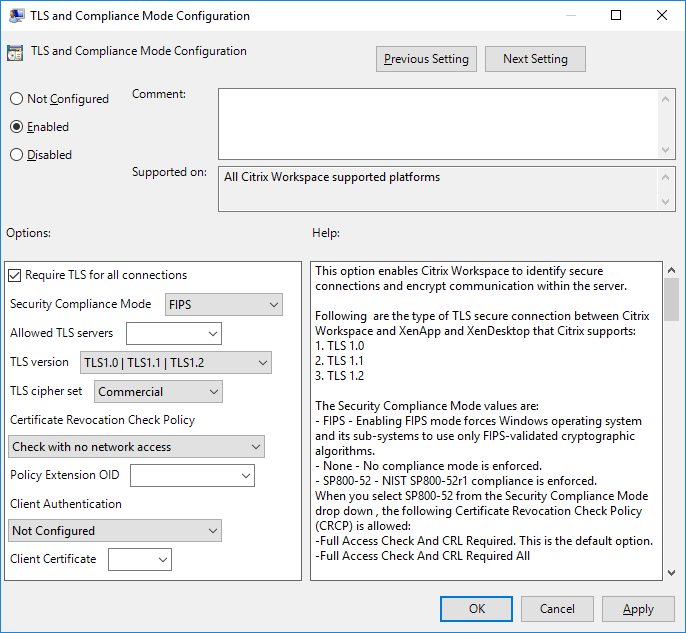

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace; para ello, ejecute gpedit.msc.

-

En el nodo Configuración del equipo, vaya a Plantillas administrativas > Citrix Workspace > Enrutamiento de red y seleccione la directiva Configuración de modo de conformidad y TLS.

-

Seleccione Habilitada para habilitar las conexiones seguras y para cifrar la comunicación en el servidor. Configure estas opciones:

Nota

Citrix recomienda usar TLS para proteger las conexiones.

-

Seleccione Requerir TLS para todas las conexiones si quiere obligar a la aplicación Citrix Workspace a usar TLS en las conexiones con aplicaciones y escritorios publicados.

-

En el menú Modo de conformidad para la seguridad, seleccione la opción correspondiente:

- Ninguno: No se impone ningún modo de conformidad.

- SP800-52: Seleccione SP800-52 para la conformidad con NIST SP 800-52. Seleccione esta opción solo si los servidores o la puerta de enlace cumplen las recomendaciones de NIST SP 800-52.

Nota

Si selecciona SP800-52, se usará automáticamente la criptografía aprobada por FIPS, incluso aunque no esté seleccionada la opción Habilitar FIPS. Asimismo, habilite la opción de seguridad de Windows Criptografía de sistema: usar algoritmos que cumplan FIPS para cifrado, firma y operaciones hash. De lo contrario, la aplicación Citrix Workspace puede fallar al intentar conectarse a aplicaciones y escritorios publicados.

Si selecciona SP800-52, establezca la configuración de la directiva Comprobación de revocación de certificados en Requerir comprobación con acceso completo y lista de revocación de certificados.

Cuando selecciona SP 800-52, la aplicación Citrix Workspace verifica si el certificado de servidor sigue las recomendaciones de NIST SP 800-52. Si el certificado de servidor no las cumple, la aplicación Citrix Workspace no se podrá conectar.

- Habilitar FIPS: Seleccione esta opción para exigir el uso de la criptografía aprobada por FIPS. Igualmente, habilite la opción de seguridad de Windows Criptografía de sistema: usar algoritmos que cumplan FIPS para cifrado, firma y operaciones hash en la directiva de grupo del sistema operativo. De lo contrario, la aplicación Citrix Workspace puede fallar al intentar conectarse a aplicaciones y escritorios publicados.

-

En el menú desplegable Servidores TLS permitidos, seleccione el número de puerto. Utilice una lista separada por comas para asegurarse de que la aplicación Citrix Workspace solo se conecta a un servidor especificado. Se pueden especificar comodines y números de puerto. Por ejemplo, *.citrix.com: 4433 permite conexiones a cualquier servidor cuyo nombre común termine con .citrix.com en el puerto 4433. La precisión de la información que contenga un certificado de seguridad es responsabilidad del emisor del certificado. Si Citrix Workspace no reconoce o no confía en el emisor de un certificado, se rechaza la conexión.

-

En el menú Versión de TLS, seleccione una de las siguientes opciones:

-

TLS 1.0, TLS 1.1 o TLS 1.2: este es el parámetro predeterminado, que se recomienda solo si existe un requisito comercial para TLS 1.0 por compatibilidad.

-

TLS 1.1 o TLS 1.2: Use esta opción para que las conexiones usen TLS 1.1 o TLS 1.2.

-

TLS 1.2: Esta opción se recomienda si TLS 1.2 es un requisito del negocio.

-

Conjunto de cifrado TLS: Para obligar el uso de un conjunto de cifrado TLS específico, seleccione Gubernamental (GOV), Comercial (COM) o Todos (ALL).

-

En el menú Directiva de comprobación de revocación de certificados, seleccione alguna de las siguientes opciones:

-

Comprobar sin acceso a red: Se lleva a cabo una comprobación de la lista de revocación de certificados. Solo se usan almacenes locales de listas de revocación de certificados. Se ignoran todos los puntos de distribución. Una comprobación de la lista de revocación de certificados que verifica el certificado del servidor disponible en el servidor de traspaso SSL o de Citrix Secure Web Gateway de destino no es obligatorio.

-

Comprobar con acceso completo: Se lleva a cabo una comprobación de la lista de revocación de certificados. Se utilizan los almacenes locales de listas de revocación de certificados y todos los puntos de distribución. Si se encuentra información de revocación de un certificado, se rechaza la conexión. La comprobación de la lista de revocación de certificados para verificar el certificado de servidor disponible en el servidor de destino no es esencial.

-

Requerir comprobación con acceso completo y lista de revocación de certificados: Se hace una comprobación de listas de revocación de certificados, a excepción de la entidad de certificación (CA) raíz. Se utilizan los almacenes locales de listas de revocación de certificados y todos los puntos de distribución. Si se encuentra información de revocación de un certificado, se rechaza la conexión. Para la verificación, es necesario encontrar todas las listas de revocación de certificados requeridas.

-

Requerir comprobación con acceso completo y todas las listas de revocación de certificados: Se hace una comprobación de listas de revocación de certificados, incluida la entidad de certificación (CA) raíz. Se utilizan los almacenes locales de listas de revocación de certificados y todos los puntos de distribución. Si se encuentra información de revocación de un certificado, se rechaza la conexión. Para la verificación, es necesario encontrar todas las listas de revocación de certificados requeridas.

-

No comprobar: No se comprueban listas de revocación de certificados.

-

Puede restringir la aplicación Citrix Workspace para que solo pueda conectarse a servidores con una directiva de emisión de certificados concreta, mediante un OID de extensión de directiva. Cuando se selecciona OID de extensión de directiva, la aplicación Citrix Workspace solamente acepta certificados de servidor que contienen ese OID de extensión de directiva.

-

En el menú Autenticación del cliente, seleccione alguna de las siguientes opciones:

-

Inhabilitada: La autenticación de cliente está inhabilitada.

-

Mostrar selector de certificados: Pedir siempre al usuario que seleccione un certificado.

-

Seleccionar automáticamente, si es posible: Pedir al usuario que seleccione un certificado solo si hay varios para elegir.

-

No configurado: La autenticación del cliente no está configurada.

-

Usar un certificado especificado: Usar el certificado de cliente que esté definido en la opción “Certificado del cliente”.

-

Use el parámetro Certificado del cliente para especificar la huella digital del certificado de identificación y evitar tener que preguntar al usuario innecesariamente.

-

Haga clic en Aplicar y Aceptar para guardar la directiva.

-

Compatibilidad con la versión 1.3 del protocolo TLS

A partir de la versión 2409, la aplicación Citrix Workspace admite el protocolo de seguridad de la capa de transporte (TLS) versión 1.3.

Nota

Esta mejora requiere la versión 2303 de VDA o una posterior.

Esta función está habilitada de manera predeterminada. Para desactivarlo, haga lo siguiente:

- Abra el Editor del Registro con

regediten el comando Ejecutar. - Vaya a

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\ICA Client\TLS1.3. - Cree una clave DWORD con el nombre

EnableTLS1.3y establezca el valor de la clave en0.

Limitaciones:

- Las conexiones que emplean Access Gateway o NetScaler Gateway Service intentan utilizar TLS 1.3. Sin embargo, estas conexiones recurren a TLS 1.2 porque Access Gateway y NetScaler Gateway Service aún no son compatibles con TLS 1.3.

- La conexión directa a una versión de VDA que no es compatible con TLS 1.3 recurre a TLS 1.2.

Servidor de confianza

Aplicar conexiones de servidor de confianza

La directiva de configuración “Servidor de confianza” identifica y aplica relaciones de confianza en las conexiones de la aplicación Citrix Workspace.

Con esta directiva, los administradores pueden controlar cómo el cliente identifica la aplicación o el escritorio publicados a los que se conecta. El cliente determina un nivel de confianza, denominado región de confianza, con una conexión. La región de confianza, a su vez, determina cómo se configura el cliente para la conexión.

Al habilitar esta directiva, se evitan conexiones a los servidores que no se encuentran en las regiones de confianza.

De manera predeterminada, la identificación de la región se basa en la dirección del servidor con el que se conecta el cliente. Para ser miembro de la región de confianza, el servidor debe ser miembro de la zona de Sitios de confianza de Windows. Esto se puede configurar con el parámetro Zona de Internet de Windows.

Como alternativa, para compatibilidad con clientes que no sean Windows, se puede confiar específicamente en la dirección del servidor utilizando el parámetro Dirección en la directiva de grupo. La dirección del servidor debe ser una lista separada por comas de servidores que admiten el uso de comodines, por ejemplo, cps*.citrix.com.

Requisito previo:

- Asegúrese de haber instalado la aplicación Citrix Workspace para Windows versión 2409 o posterior.

- Establezca la resolución de DNS en true en DDC cuando use el almacén interno y el FQDN del host en las Opciones de Internet de Windows. Para obtener más información, consulte el artículo del Centro de conocimiento CTX135250.

Nota

No se requieren cambios en DDC si la dirección IP se utiliza en las opciones de la zona de seguridad de Internet de Windows.

- Copie y pegue la última plantilla de directivas de cliente de ICA según la siguiente tabla:

| Tipo de archivo | Copiar de | Copiar a |

|---|---|---|

| receiver.admx | Directorio de instalación\ICA Client\Configuration\receiver.admx | %systemroot%\policyDefinitions |

| CitrixBase.admx | Directorio de instalación\ICA Client\Configuration\CitrixBase.admx | %systemroot%\policyDefinitions |

| receiver.adml | Directorio de instalación\ICA Client\Configuration[MUIculture]receiver.adml | %systemroot%\policyDefinitions[MUIculture] |

| CitrixBase.adml | Directorio de instalación\ICA Client\Configuration[MUIculture]\CitrixBase.adml | %systemroot%\policyDefinitions[MUIculture] |

Nota

- Asegúrese de estar utilizando los últimos archivos .admx y .adml incluidos con la aplicación Citrix Workspace para Windows versión 2409 o posterior. Para obtener más detalles de configuración, consulte la documentación de la directiva de grupo.

-

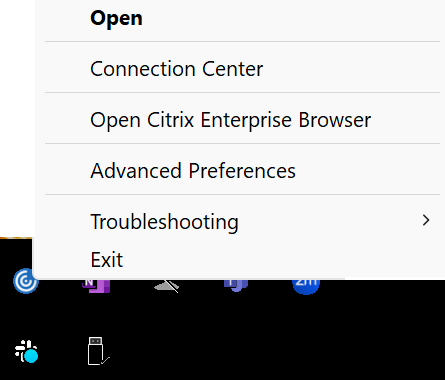

Cierre cualquier instancia de la aplicación Citrix Workspace que esté en ejecución y salga de la bandeja del sistema.

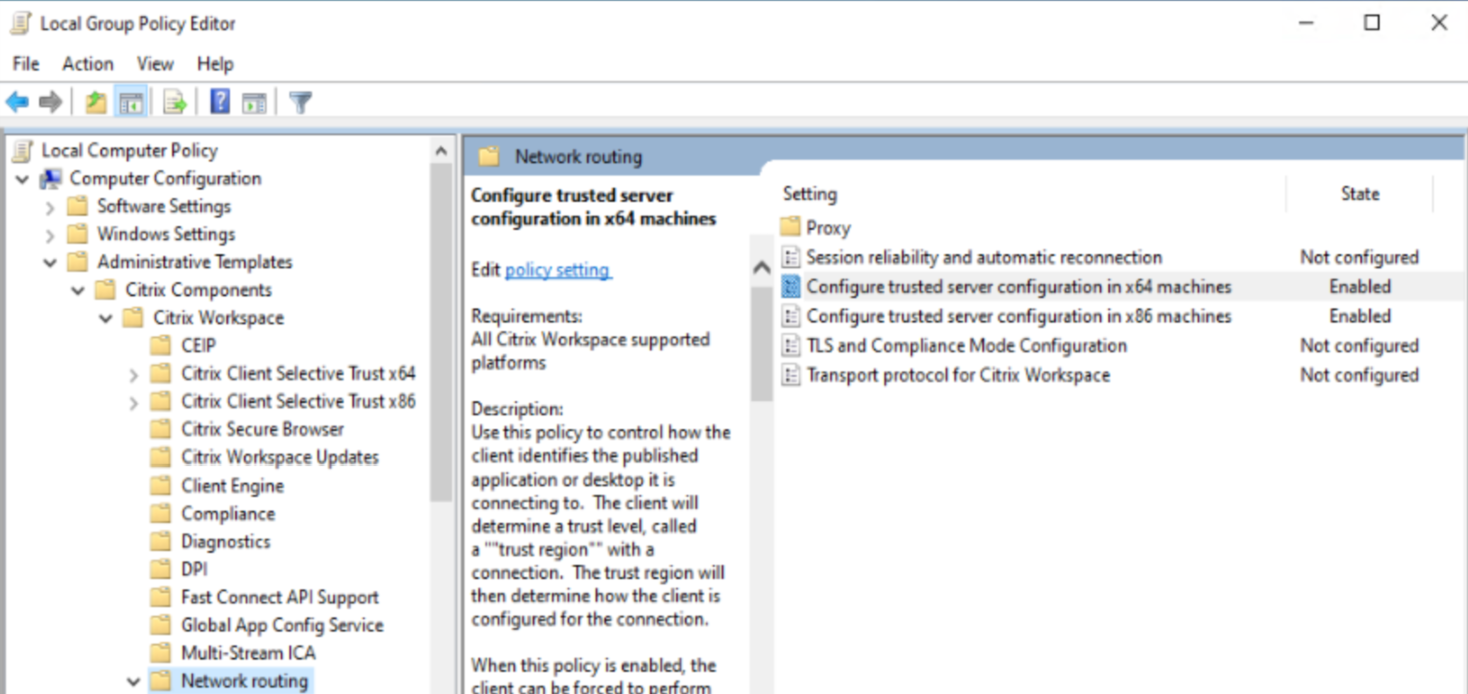

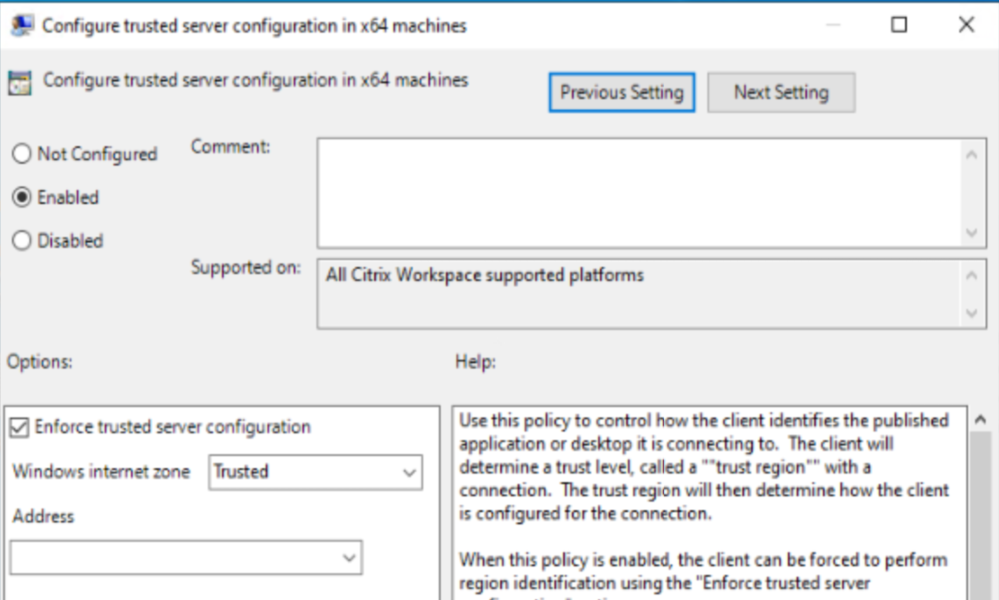

Realice los siguientes pasos para habilitar la configuración del servidor de confianza mediante la plantilla administrativa del objeto de directiva de grupo:

- Abra la plantilla administrativa de objetivo de directiva de grupo de la aplicación Citrix Workspace ejecutando

gpedit.msc. -

En el nodo Configuración del equipo, vaya a Plantillas administrativas > Componentes de Citrix > Citrix Workspace > Enrutamiento de red :

- Para implementaciones x64, seleccione Configurar la configuración del servidor de confianza en máquinas x64.

- Para implementaciones x86, seleccione Configurar la configuración del servidor de confianza en máquinas x86.

- Habilite la directiva seleccionada y seleccione la casilla de verificación Aplicar configuración de servidor de confianza.

-

En el menú desplegable Zona de Internet de Windows, seleccione De confianza.

Nota

Puede omitir la selección de opciones de la lista desplegable Dirección.

- Haga clic en Aceptar y Aplicar.

-

Si el mismo usuario que inició sesión ha publicado recursos de Citrix, puede continuar con lo siguiente o iniciar sesión con un usuario diferente.

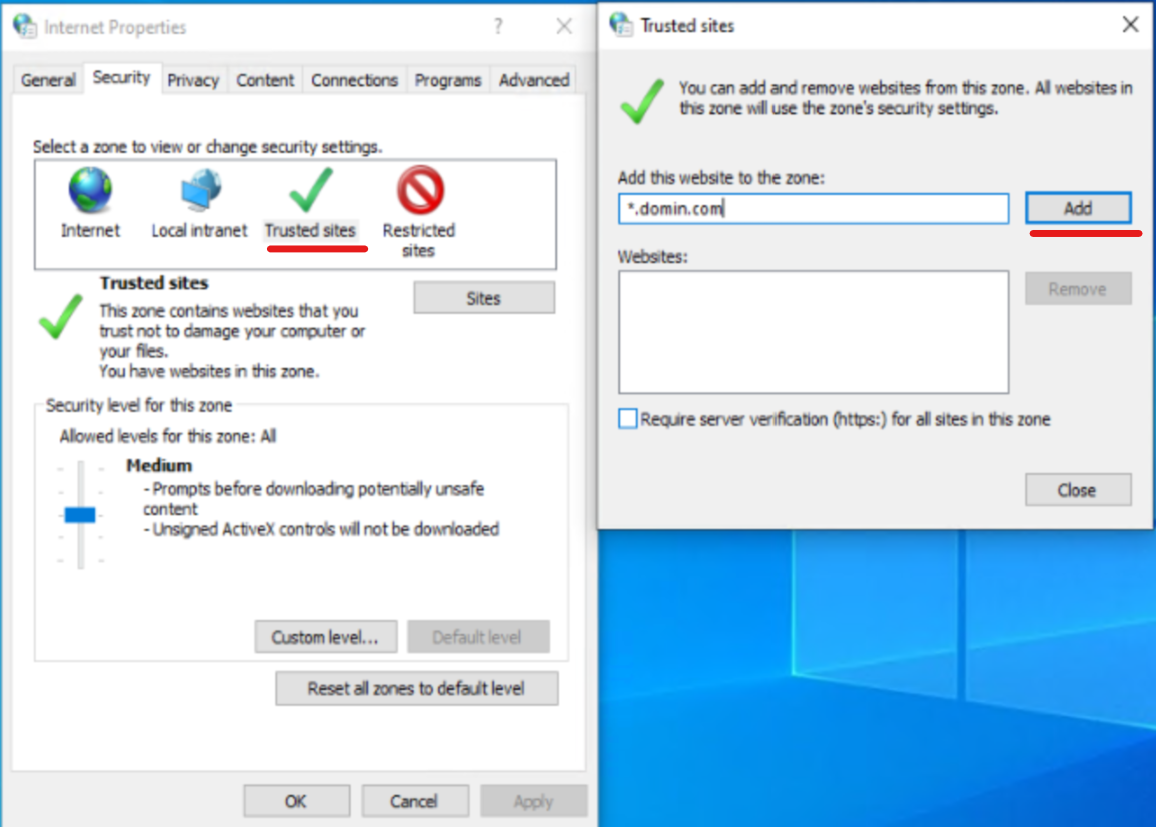

- Abra Opciones de Internet de Windows y navegue a Sitios de confianza > Sitios para agregar una dirección de dominio o FQDN de VDA al mismo.

Nota

Puede agregar un dominio no válido

*.test.como un FQDN de VDA válido o no válido específico para probar la función.

-

Según la preferencia, cambie a De confianza o Sitios de Intranet locales según la selección de zona en Zona de Internet de Windows dentro de la directiva Configurar la configuración del servidor de confianza.

Para obtener más información, consulte Modificar los parámetros de Internet Explorer en la sección Autenticar.

- Actualice la directiva de grupo en el dispositivo de destino donde está instalada la aplicación Citrix Workspace mediante un símbolo del sistema con privilegios de administrador o reinicie el sistema.

- Asegúrese de que el FQDN interno de StoreFront se agregue a la zona de Intranet local o a las zonas de Sitios de confianza según la selección de zona en la Zona de Internet de Windows dentro de la directiva Configuración de servidores de confianza. Para obtener información, consulte Modificar los parámetros de Internet Explorer en la sección Autenticar. Además, asegúrese de que en el caso de los almacenes Gateway, la URL de Gateway se debe agregar a los sitios de confianza.

- Abra la aplicación Citrix Workspace o los recursos publicados y valide la función.

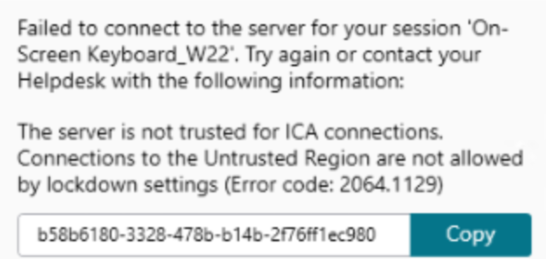

Nota

Si no ha configurado los pasos anteriores, el inicio de la sesión podría fallar y podría recibir el siguiente mensaje de error:

Como solución alternativa, puede inhabilitar la directiva Configurar configuración de servidor de confianza en el GPO.

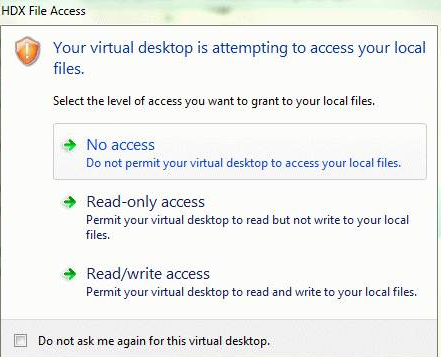

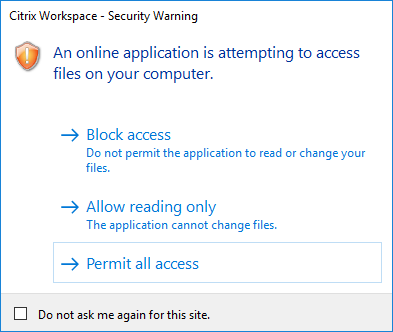

Confianza selectiva de clientes

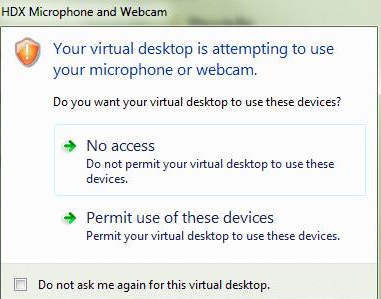

Además de permitir o impedir conexiones a los servidores, el cliente también utiliza las regiones para identificar el acceso SSO a archivos, micrófonos o cámaras web.

| Regiones | Recursos | Nivel de acceso |

|---|---|---|

| Internet | Archivo, micrófono, web | Solicitar acceso al usuario, no se permite SSO |

| Intranet | Micrófono, web | Solicitar acceso al usuario, se permite SSO |

| Sitios restringidos | Todo | Es posible que no se impida el acceso ni la conexión |

| De confianza | Micrófono, web | Lectura o escritura, se permite SSO |

Cuando el usuario ha seleccionado el valor predeterminado para una región, es posible que aparezca este cuadro de diálogo:

Los administradores pueden modificar este comportamiento predeterminado al crear y configurar las claves del Registro de la confianza selectiva de cliente mediante la directiva de grupo o en el Registro. Para obtener más información sobre cómo configurar las claves del Registro de la confianza selectiva de cliente, consulte el artículo CTX133565 de Knowledge Center.

Protección de la autoridad de seguridad local (LSA)

La aplicación Citrix Workspace ofrece la protección de la autoridad de seguridad local (LSA) de Windows, que conserva información sobre todos los aspectos de la seguridad local de un sistema. Esto proporciona el nivel LSA de protección del sistema para los escritorios alojados.

Conectarse a través de un servidor proxy

Se usan servidores proxy para limitar el acceso hacia y desde la red, así como para administrar las conexiones entre los servidores y la aplicación Citrix Workspace para Windows. La aplicación Citrix Workspace admite protocolos de proxy seguro y SOCKS.

En la comunicación con el servidor, la aplicación Citrix Workspace utiliza los parámetros del servidor proxy configurados de forma remota en el servidor con Workspace para Web.

En la comunicación con el servidor web, la aplicación Citrix Workspace utiliza los parámetros de servidor proxy configurados a través de la opción Internet del explorador web predeterminado en el dispositivo de usuario. Configure los parámetros de Internet del explorador web predeterminado en el dispositivo de usuario según corresponda.

Para aplicar los parámetros de proxy a través del archivo ICA en StoreFront, consulte el artículo CTX136516de Knowledge Center.

Compatibilidad del proxy SOCKS5 con EDT

Anteriormente, la aplicación Citrix Workspace solo admitía servidores proxy HTTP que operaban en TCP. Sin embargo, la funcionalidad del proxy SOCKS5 ya era totalmente compatible con el Agente de Entrega Virtual (VDA). Para obtener más información sobre la compatibilidad con VDA, consulte la documentación de Rendezvous V2.

A partir de la versión 2409, la aplicación Citrix Workspace ahora admite servidores proxy SOCKS5 para Enlightened Data Transport (EDT), lo que mejora la compatibilidad con las configuraciones de red empresarial modernas.

Beneficios clave:

- Compatibilidad de proxy ampliada: conéctese sin problemas a través de servidores proxy SOCKS5, ampliamente utilizados por equipos de redes empresariales por su soporte de tráfico TCP y UDP.

- Rendimiento EDT mejorado: utilice todos los beneficios de EDT (basado en UDP) para una transferencia de datos optimizada dentro de las sesiones de la aplicación Citrix Workspace.

Esta función está inhabilitada de forma predeterminada. Para habilitar esta función, lleve a cabo lo siguiente:**

-

Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace ejecutando

gpedit.msc. -

En el nodo Configuración del equipo, vaya a Plantillas administrativas > Citrix Workspace > Enrutamiento de red > Proxy > Configure los ajustes del proxy del cliente y seleccione los tipos de proxy.

-

Establezca estos parámetros:

- ProxyType: SocksV5

- ProxyHost: Especifique la dirección del servidor proxy.

Para obtener más información, consulte Referencia de configuración de ICA y el artículo del Centro de conocimiento CTX136516.

Compatibilidad con proxy saliente

SmartControl permite a los administradores configurar y aplicar directivas que afectan al entorno. Por ejemplo, es posible que quiera prohibir a los usuarios asignar unidades a sus escritorios remotos. Puede lograr la granularidad mediante la función SmartControl en Citrix Gateway.

Sin embargo, la situación cambia cuando la aplicación Citrix Workspace y Citrix Gateway pertenecen a cuentas empresariales distintas. En tales casos, el dominio del cliente no puede aplicar la función SmartControl porque la puerta de enlace no existe en el dominio. En su lugar, puede utilizar el proxy ICA saliente. La función proxy ICA saliente permite utilizar la función SmartControl incluso cuando la aplicación Citrix Workspace y Citrix Gateway se implementan en organizaciones distintas.

La aplicación Citrix Workspace admite inicios de sesión mediante el proxy de LAN de NetScaler. Utilice el plug-in de proxy saliente para configurar un único proxy estático o seleccione un servidor proxy en tiempo de ejecución.

Puede configurar proxies salientes a través de los métodos siguientes:

- Proxy estático: El servidor proxy se configura al proporcionarle un nombre de host y un número de puerto.

- Proxy dinámico: Se puede seleccionar un servidor proxy único entre uno o más servidores proxy mediante la DLL del plug-in de proxy.

Puede configurar el proxy saliente mediante la plantilla administrativa de objetos de directiva de grupo o el Editor del Registro.

Para obtener más información acerca del proxy saliente, consulte Compatibilidad con proxies ICA salientes en la documentación de Citrix Gateway.

Compatibilidad con proxies salientes: Configuración

Nota

Si se configuran tanto proxies estáticos como proxies dinámicos, la configuración de proxies dinámicos tiene prioridad.

Configurar el proxy saliente mediante la plantilla administrativa de GPO:

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace; para ello, ejecute gpedit.msc.

- En el nodo Configuración del equipo, vaya a Plantillas administrativas > Citrix Workspace > Enrutamiento de red.

- Seleccione una de estas opciones:

- Para proxies estáticos: Seleccione la directiva Configurar el proxy de LAN de NetScaler manualmente. Seleccione Habilitado y, a continuación, indique el nombre de host y el número de puerto.

- Para proxies dinámicos: Seleccione la directiva Configurar el proxy de LAN de NetScaler con DLL. Seleccione Habilitado y, a continuación, indique la ruta de acceso completa al archivo DLL. Por ejemplo,

C:\Workspace\Proxy\ProxyChooser.dll.

- Haga clic en Aplicar y en Aceptar.

Configurar el proxy saliente mediante el Editor del Registro:

-

Para proxies estáticos:

- Inicie el editor de Registro y vaya a

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler. -

Cree claves de valor DWORD de la siguiente manera:

"StaticProxyEnabled"=dword:00000001"ProxyHost"="testproxy1.testdomain.com"ProxyPort"=dword:000001bb

- Inicie el editor de Registro y vaya a

-

Para proxies dinámicos:

- Inicie el editor de Registro y vaya a

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler LAN Proxy. - Cree claves de valor DWORD de la siguiente manera:

"DynamicProxyEnabled"=dword:00000001"ProxyChooserDLL"="c:\\Espacio de trabajo\\Proxy\\ProxyChooser.dll"

- Inicie el editor de Registro y vaya a

Conexiones y certificados

Conexiones

- Almacén HTTP

- Almacén HTTPS

- Citrix Gateway 10.5 y versiones posteriores

Certificados

Nota

La aplicación Citrix Workspace para Windows está firmada digitalmente. La firma digital contiene una marca de tiempo. Por lo tanto, el certificado es válido incluso después de haber caducado.

- Privados (autofirmados)

- Raíz

- Carácter comodín

- Intermedios

Certificados privados (autofirmados)

Si existe un certificado privado en la puerta de enlace remota, instale el certificado raíz de la entidad de certificación de la organización en el dispositivo de usuario que accede a los recursos de Citrix.

Nota

Si el certificado de la puerta de enlace remota no se puede verificar durante la conexión, aparece una advertencia de certificado que no es de confianza. Esta advertencia aparece cuando falta el certificado raíz en el almacén de claves local. Cuando un usuario elige ignorar la advertencia y continuar con la conexión, se muestran las aplicaciones, pero no se pueden iniciar.

Certificados raíz

Para equipos unidos a dominios, puede utilizar una plantilla administrativa de objetos de directiva de grupo para distribuir y configurar la confianza en los certificados de la CA.

Para equipos que no están unidos a un dominio, la organización puede crear un paquete de instalación personalizado para distribuir e instalar el certificado de la CA. Póngase en contacto con el administrador del sistema para recibir ayuda.

Certificados comodín

Se usan certificados comodín en un servidor dentro del mismo dominio.

La aplicación Citrix Workspace admite certificados comodín. Use certificados comodín de acuerdo con la directiva de seguridad de su organización. Una alternativa a los certificados comodín es un certificado que contenga la lista de nombres de servidor con la extensión del nombre alternativo del sujeto (SAN). Las entidades de certificación privadas o públicas emiten esos certificados.

Certificados intermedios

Si la cadena de certificados incluye un certificado intermedio, deberá agregar este certificado al certificado del servidor de Citrix Gateway. Para obtener información, consulte Configurar certificados intermedios.

Lista de revocación de certificados

La lista de revocación de certificados (CRL) permite a la aplicación Citrix Workspace comprobar si el certificado del servidor está revocado. La comprobación del certificado mejora la autenticación criptográfica del servidor y la seguridad general de la conexión TLS entre el dispositivo de usuario y un servidor.

La comprobación de la revocación de certificados (CRL) se puede habilitar en varios niveles. Por ejemplo, es posible configurar la aplicación Citrix Workspace para que verifique solo la lista local de certificados, o para que verifique las listas de certificados locales y de red. También puede configurar la verificación de certificados para permitir que los usuarios inicien sesiones solo cuando se verifiquen todas las listas de revocación de certificados.

Si está configurando la comprobación de certificados en su equipo local, salga de la aplicación Citrix Workspace. Compruebe si todos los componentes de Citrix Workspace, incluyendo Central de conexiones, están cerrados.

Para obtener más información, consulte Transport Layer Security.

Apoyo para mitigar ataques de intermediarios

La aplicación Citrix Workspace para Windows le ayuda a reducir el riesgo de ataques de tipo “Man in the middle” mediante la función Asignación de certificados de empresa de Microsoft Windows. Un ataque de tipo “Man in the middle” es un tipo de ciberataque en el que el atacante intercepta y retransmite mensajes en secreto entre dos partes que creen que se están comunicando directamente entre sí.

Antes, al contactar con el servidor del almacén, no había forma de comprobar si la respuesta recibida provenía del servidor con el que intentaba contactar. Con la función Asignación de certificados de empresa de Microsoft Windows, puede comprobar la validez y la integridad del servidor mediante la asignación de su certificado.

La aplicación Citrix Workspace para Windows está preconfigurada para saber qué certificado de servidor debe esperar para un dominio o sitio en particular mediante las reglas de asignación de certificados. Si el certificado del servidor no coincide con el certificado de servidor preconfigurado, la aplicación Citrix Workspace para Windows bloquea la sesión.

Para obtener información sobre cómo implementar la función Asignación de certificados de empresa, consulte la documentación de Microsoft.

Nota

Debe conocer la fecha de vencimiento del certificado y actualizar correctamente las directivas de grupo y las listas de confianza de certificados. De lo contrario, es posible que no pueda iniciar la sesión aunque no haya ningún ataque.