Installation und Konfiguration

Reihenfolge der Schritte zur Installation und Einrichtung

- Installieren des Verbundauthentifizierungsdiensts (FAS)

- Aktivieren des FAS-Plug-Ins für StoreFront-Stores

- Konfigurieren der Gruppenrichtlinie

- Verwenden Sie die FAS-Verwaltungskonsole für folgende Aufgaben: (a) Bereitstellen der vorhandenen Vorlagen, (b) Einrichten von Zertifizierungsstellen und (c) Autorisieren des Verbundauthentifizierungsdiensts für die Verwendung der Zertifizierungsstelle.

- Konfigurieren von Benutzerregeln

Verbundauthentifizierungsdienst installieren

Aus Sicherheitsgründen empfiehlt Citrix die Installation des Verbundauthentifizierungsdiensts (FAS) auf einem dedizierten Server, der ähnlich geschützt wird wie ein Domänencontroller oder eine Zertifizierungsstelle. Der FAS kann über die Schaltfläche Verbundauthentifizierungsdienst auf dem Begrüßungsbildschirm der automatischen Ausführung beim Einfügen der ISO-Datei installiert werden.

Folgende Komponenten werden installiert:

- Verbundauthentifizierungsdienst

- PowerShell-Snap-In-Cmdlets zur Remotekonfiguration von FAS

- FAS-Verwaltungskonsole

- FAS-Gruppenrichtlinienvorlagen (CitrixFederatedAuthenticationService.admx/adml)

- Zertifikatvorlagendateien zur einfachen Konfiguration einer Zertifizierungsstelle

- Leistungsindikatoren und Ereignisprotokolle

Aktivieren des FAS-Plug-Ins für StoreFront-Stores

Zum Aktivieren der FAS-Integration auf einem StoreFront-Store führen Sie als Administrator folgende PowerShell-Cmdlets aus. Wenn Sie mehrere Stores haben oder der Store einen anderen Namen hat, kann der Pfad von dem unten angegebenen abweichen.

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "FASClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider "FASLogonDataProvider"

<!--NeedCopy-->

Zum Beenden der Verwendung des FAS verwenden Sie folgendes PowerShell-Skript:

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "standardClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider ""

<!--NeedCopy-->

Konfigurieren des Delivery Controllers

Zur Verwendung des FAS konfigurieren Sie den Citrix Virtual Apps- oder Citrix Virtual Desktops-Delivery Controller für eine Vertrauensstellung mit den StoreFront-Servern, die mit ihm verbunden werden können. Führen Sie hierfür das PowerShell-Cmdlet Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true aus.

Konfigurieren der Gruppenrichtlinie

Nach der FAS-Installation müssen Sie die vollständigen DNS-Adressen der FAS-Server in der Gruppenrichtlinie angeben und hierfür die im Installationsprogramm enthaltenen Gruppenrichtlinienvorlagen verwenden.

Wichtig:

Die Tickets anfordernden StoreFront-Server und die Tickets auslösenden Virtual Delivery Agents (VDAs) müssen die gleiche DNS-Adresskonfiguration haben, einschließlich der automatischen Servernummerierung, die vom Gruppenrichtlinienobjekt angewendet wird.

Der Einfachheit halber zeigen die folgenden Beispiele die Konfiguration einer Richtlinie auf Domänenebene für alle Maschinen. Dies ist jedoch nicht erforderlich. Der FAS funktioniert, wenn die Liste der DNS-Adressen für die StoreFront-Server, die VDAs und die Maschine mit der FAS-Verwaltungskonsole identisch sind. Von dem Gruppenrichtlinienobjekt wird jedem Eintrag eine Indexnummer hinzugefügt. Diese Nummern müssen, wenn mehrere Objekte verwendet werden, ebenfalls übereinstimmen.

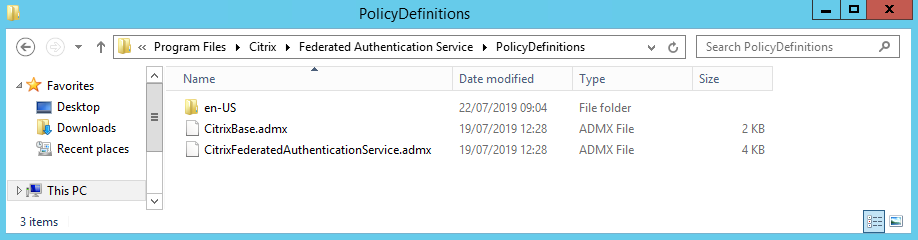

Schritt 1. Suchen Sie auf dem Server, auf dem Sie den FAS installiert haben, die Dateien C:\Programme\Citrix\Federated Authentication Service\PolicyDefinitions\CitrixFederatedAuthenticationService.admx und CitrixBase.admx und den Ordner “de-DE”.

Schritt 2. Kopieren Sie beide auf den Domänencontroller in den Pfad C:\Windows\PolicyDefinitions.

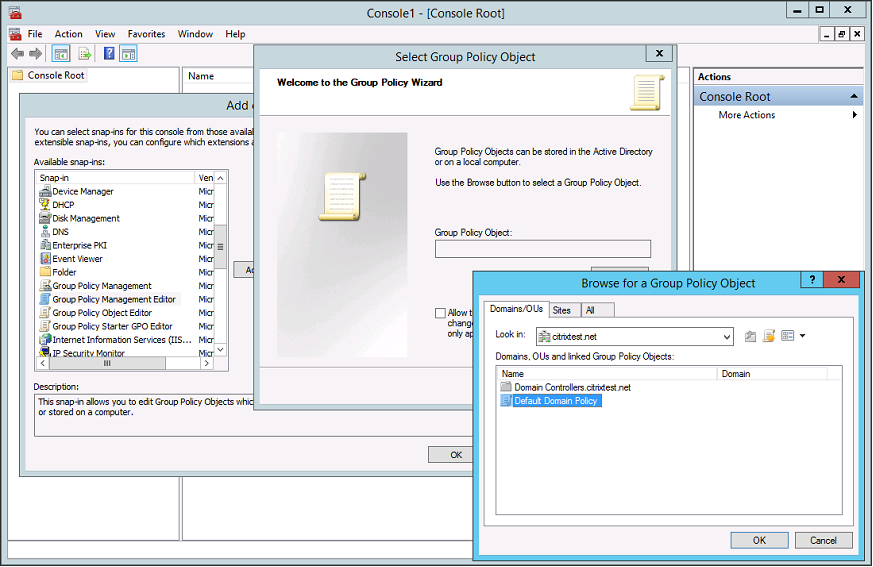

Schritt 3. Führen Sie Microsoft Management Console (Befehlszeile: “mmc.exe”) aus. Wählen Sie auf der Menüleiste Datei > Snap-In hinzufügen/entfernen. Fügen Sie den Gruppenrichtlinienverwaltungs-Editorhinzu.

Wenn Sie nach einem Gruppenrichtlinienobjekt gefragt werden, wählen Sie Durchsuchen und dann Standarddomänenrichtlinie. Alternativ können Sie ein für Ihre Umgebung geeignetes Richtlinienobjekt mit einem Tool Ihrer Wahl erstellen und auswählen. Die Richtlinie muss auf alle Maschinen angewendet werden, auf denen relevante Citrix Software (VDAs, StoreFront-Server, Verwaltungstools) ausgeführt wird.

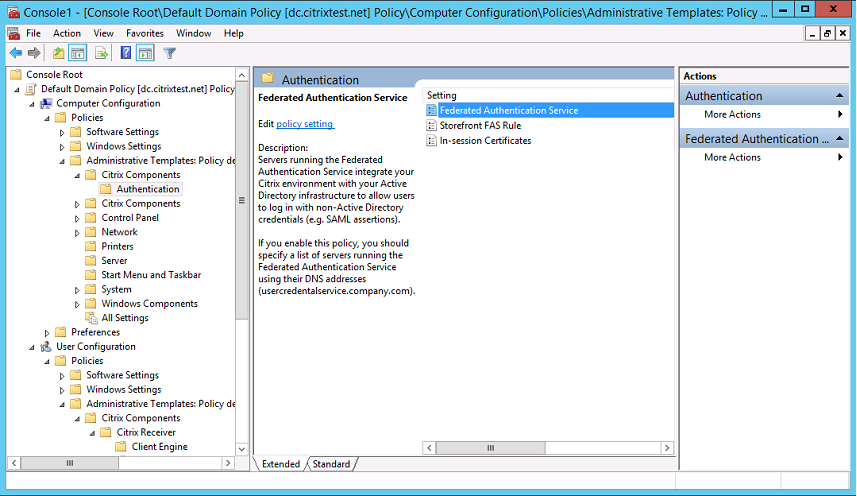

Schritt 4. Navigieren Sie zur Richtlinie Verbundauthentifizierungsdienst (Federated Authentication Service) unter Configuration/Policies/Administrative Templates/Citrix Components/Authentication.

Hinweis:

Die Einstellung der Verbundauthentifizierungsdienst-Richtlinie ist nur im Gruppenrichtlinienobjekt der Domäne verfügbar, wenn Sie die Vorlagendatei CitrixBase.admx/CitrixBase.adml in den Ordner PolicyDefinitions einfügen. Die Verbundauthentifizierungsdienst-Richtlinieneinstellung wird dann im Ordner “Administrative Vorlagen> Citrix Komponenten> Authentifizierung” aufgeführt.

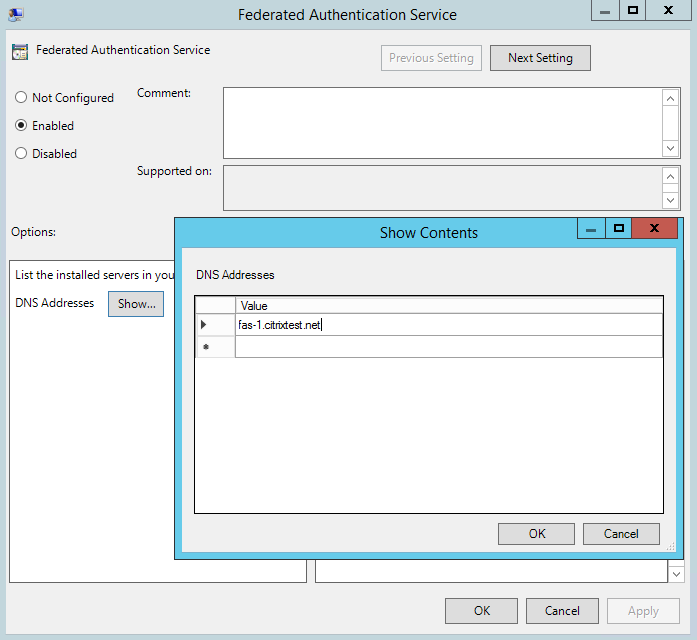

Schritt 5. Öffnen Sie die Verbundauthentifizierungsdienst-Richtlinie und wählen Sie Aktiviert. Dadurch wird die Schaltfläche Anzeigen wählbar, über die Sie die DNS-Adressen der FAS-Server konfigurieren.

Schritt 6. Geben Sie die vollqualifizierten Domänennamen (FQDNs) der Server ein, auf denen FAS gehostet wird.

Hinweis: Wenn Sie mehrere FQDNs eingeben, muss die Reihenfolge der Liste bei StoreFront-Servern und VDAs übereinstimmen. Dies gilt auch für leere bzw. nicht verwendete Listeneinträge.

Schritt 7. Klicken Sie auf OK, um den Gruppenrichtlinien-Assistenten zu beenden und die Änderungen der Gruppenrichtlinie anzuwenden. Sie müssen u. U. die Maschinen neu starten oder gpupdate /force an der Befehlszeile ausführen, damit die Änderungen wirksam werden.

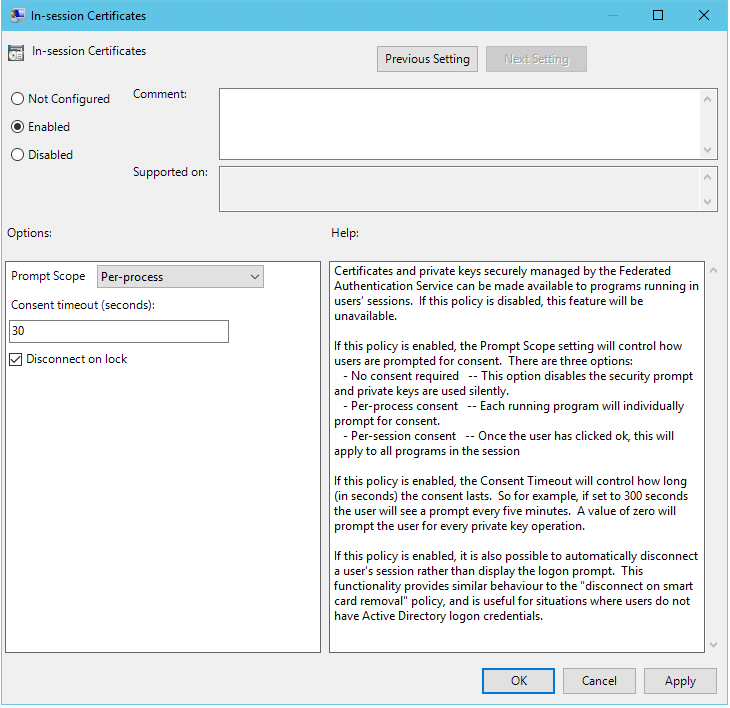

Unterstützung für sitzungsinterne Zertifikate und Trennen der Verbindung beim Sperren

Unterstützung für sitzungsinterne Zertifikate

Standardmäßig gestatten VDAs keinen Zugriff auf Zertifikate nach der Anmeldung. Bei Bedarf können Sie die Gruppenrichtlinienvorlage verwenden, um das System für sitzungsinterne Zertifikate zu konfigurieren. Damit werden Zertifikate nach der Anmeldung eines Benutzers in dessen persönlichem Zertifikatspeicher abgelegt. Ein Zertifikat kann dann beispielsweise von Internet Explorer verwendet werden, wenn innerhalb der VDA-Sitzung eine TLS-Authentifizierung bei Webservern erforderlich ist.

Disconnect on lock

Wenn diese Richtlinie aktiviert ist, wird die Sitzung des Benutzers automatisch getrennt, wenn der Bildschirm gesperrt wird. Diese Funktionalität bietet ein ähnliches Verhalten wie die Richtlinie “Trennen beim Entfernen von Smartcards” und ist nützlich für Situationen, in denen Benutzer keine Active Directory Anmeldeinformationen haben.

Hinweis:

Die Richtlinie zum Trennen der Verbindung beim Sperren gilt für alle Sitzungen auf dem VDA.

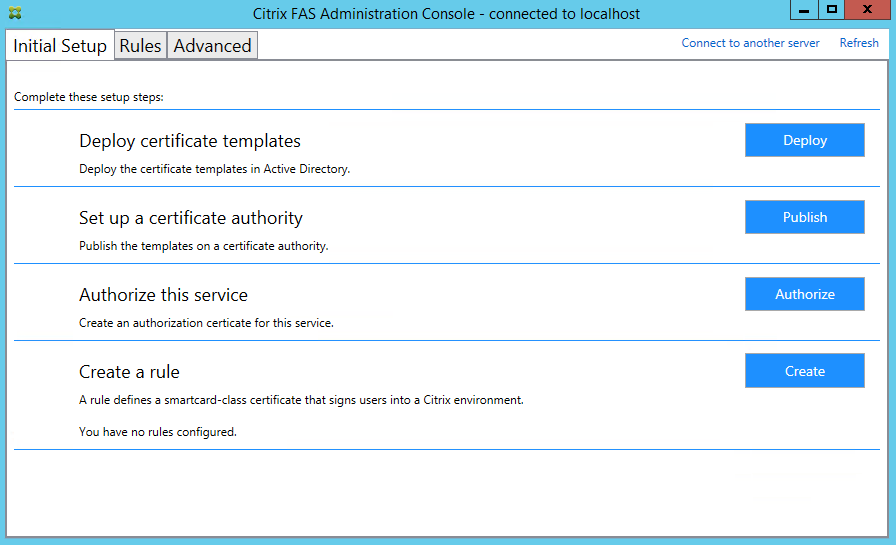

Verwendung der FAS-Verwaltungskonsole

Die FAS-Verwaltungskonsole wird als Teil des FAS installiert. Ein Symbol (Citrix Verbundauthentifizierungsdienst) wird in das Startmenü eingefügt.

Bei der ersten Verwendung der Verwaltungskonsole werden Sie durch ein Verfahren zum Bereitstellen von Zertifikatvorlagen, Einrichten der Zertifizierungsstelle und Autorisieren des FAS für die Verwendung der Zertifizierungsstelle geführt. Einige Schritte können auch manuell mit Tools zur Betriebssystemkonfiguration durchgeführt werden.

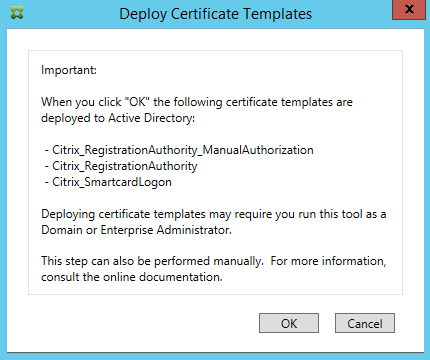

Bereitstellen von Zertifikatvorlagen

Zur Vermeidung von Interoperabilitätsproblemen mit anderer Software bietet der FAS drei eigene Citrix Zertifikatvorlagen.

- Citrix_RegistrationAuthority_ManualAuthorization

- Citrix_RegistrationAuthority

- Citrix_SmartcardLogon

Diese Vorlagen müssen bei Active Directory registriert sein. Wenn sie von der Konsole nicht gefunden werden, können Sie sie mit dem Tool Deploy certificate templates installieren. Dieses Tool muss mit einem Konto ausgeführt werden, das Administratorberechtigung für die Gesamtstruktur des Unternehmens hat.

Die Konfiguration der Vorlagen ist in den XML-Dateien mit der Erweiterung “certificatetemplate” zu finden. Diese werden mit dem FAS in folgenden Pfad installiert:

C:\Programme\Citrix\Federated Authentication Service\CertificateTemplates

Wenn Sie keine Berechtigung zum Installieren dieser Vorlagendateien haben, geben Sie sie dem Active Directory-Administrator.

Zur manuellen Installation der Vorlagen können Sie die folgenden PowerShell-Befehle verwenden:

$template = [System.IO.File]::ReadAllBytes("$Pwd\Citrix_SmartcardLogon.certificatetemplate")

$CertEnrol = New-Object -ComObject X509Enrollment.CX509EnrollmentPolicyWebService

$CertEnrol.InitializeImport($template)

$comtemplate = $CertEnrol.GetTemplates().ItemByIndex(0)

$writabletemplate = New-Object -ComObject X509Enrollment.CX509CertificateTemplateADWritable

$writabletemplate.Initialize($comtemplate)

$writabletemplate.Commit(1, $NULL)

<!--NeedCopy-->

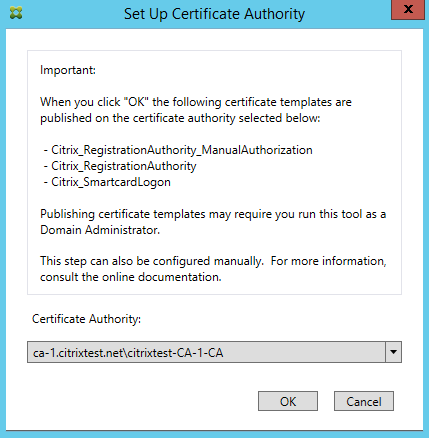

Einrichten von Active Directory-Zertifikatdienste

Nach Installation der Citrix Zertifikatvorlagen müssen sie auf mindestens einem Microsoft-Zertifizierungsstellenserver veröffentlicht werden. Informationen zur Bereitstellung von Active Directory-Zertifikatdienste finden Sie in der Dokumentation von Microsoft.

Wenn die Vorlagen nicht auf mindestens einem Server veröffentlicht sind, bietet das Tool zum Einrichten der Zertifizierungsstelle an, sie zu veröffentlichen. Sie müssen das Tool als Benutzer mit Berechtigung zum Verwalten der Zertifizierungsstelle ausführen.

(Zertifikatvorlagen können auch mit der Microsoft-Zertifizierungsstellenkonsole veröffentlicht werden.)

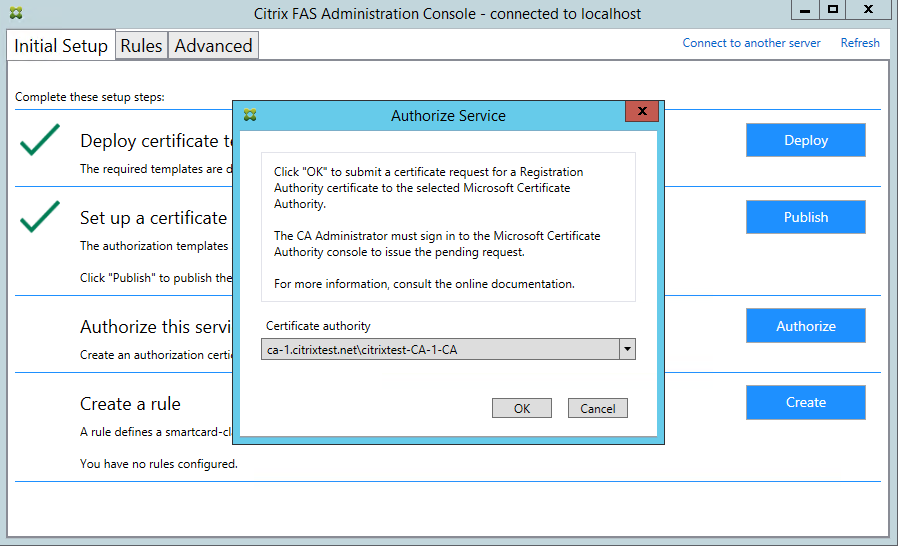

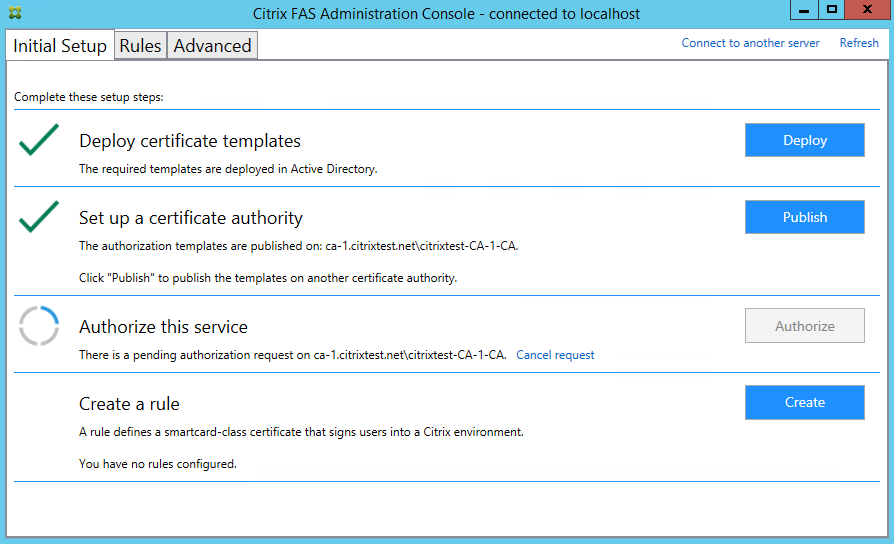

Autorisieren des Verbundauthentifizierungsdiensts

Dieser Schritt leitet die Autorisierung des FAS ein. Von der Verwaltungskonsole wird die Vorlage “Citrix_RegistrationAuthority_ManualAuthorization” zum Erstellen einer Zertifikatanforderung verwendet, die dann an eine der Zertifizierungsstellen gesendet wird, die das Zertifikat veröffentlichen.

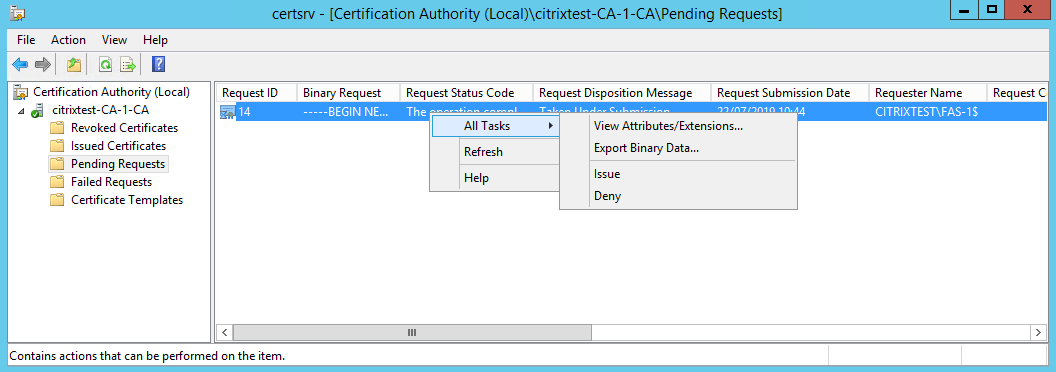

Nachdem die Anforderung gesendet wurde, wird sie in der Liste Ausstehende Anforderungen der Microsoft-Zertifizierungsstellenkonsole angezeigt. Der Administrator der Zertifizierungsstelle muss die Anforderung ausstellen oder ablehnen, damit die Konfiguration des FAS fortgesetzt werden kann. Die Autorisierungsanforderung wird als ausstehende Anforderung des FAS-Computerkontos angezeigt.

Klicken Sie mit der rechten Maustaste auf Alle Tasks und wählen Sie für die Zertifikatanforderung Ausstellen oder Verweigern. Die FAS-Verwaltungskonsole erkennt automatisch, wenn dieser Prozess abgeschlossen ist. Er kann einige Minuten dauern.

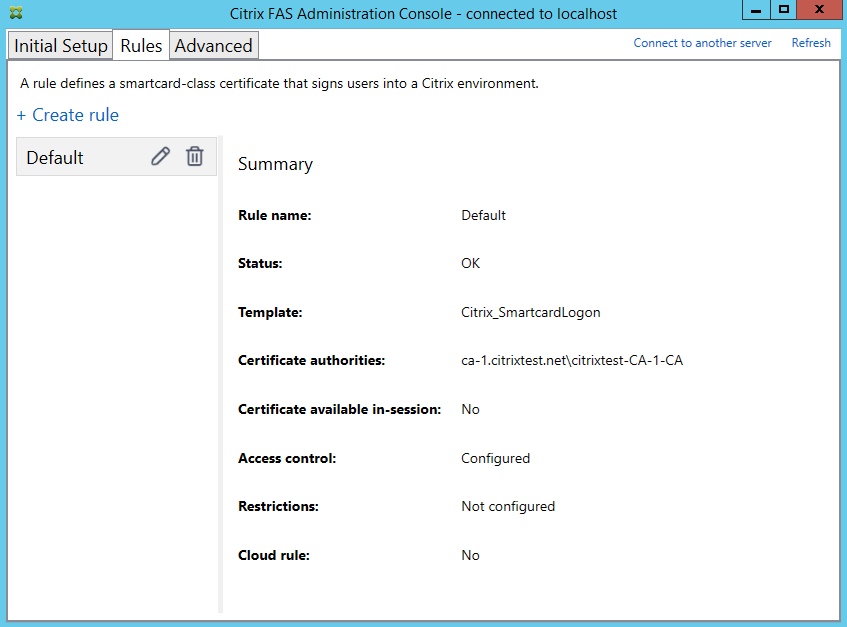

Konfigurieren von Benutzerregeln

Mit Benutzerregeln wird die Ausstellung von Zertifikaten für VDA-Anmeldungen und -Sitzungen nach Vorgabe von StoreFront autorisiert. Jede Regel legt die StoreFront-Server fest, die als vertrauenswürdig zum Anfordern von Zertifikaten gelten, die Benutzer, für die sie angefordert werden können, und die VDA-Maschinen, die sie verwenden dürfen.

Zum Abschluss des FAS-Setups müssen Sie die Standardregel definieren. Klicken Sie auf Create, um eine Regel zu erstellen, oder wechseln Sie zur Registerkarte “Rules” und klicken Sie auf Create rule. Der Assistent erfasst alle Informationen, die zum Definieren einer Regel erforderlich sind.

Folgende Informationen werden vom Assistenten erfasst:

Template: Die Zertifikatvorlage, die zum Ausstellen von Benutzerzertifikaten verwendet wird. Dies sollte die Vorlage Citrix_SmartCardLogon oder eine modifizierte Kopie.

Certificate Authority: Die Zertifizierungsstelle, die Benutzerzertifikate ausstellt. Die Vorlage muss von der Zertifizierungsstelle veröffentlicht werden. Für Failover und Lastausgleich können mehrere Zertifizierungsstellen hinzugefügt werden.

In-Session Use: Mit der Option Allow in-session use legen Sie fest, ob ein Zertifikat nach der Anmeldung am VDA verwendet werden kann. Wählen Sie diese Option nur aus, wenn Benutzer nach der Authentifizierung Zugriff auf das Zertifikat haben sollen. Bei deaktivierter Option wird das Zertifikat nur für das Anmelden oder Wiederverbinden verwendet, und der Benutzer hat nach der Authentifizierung keinen Zugriff auf das Zertifikat.

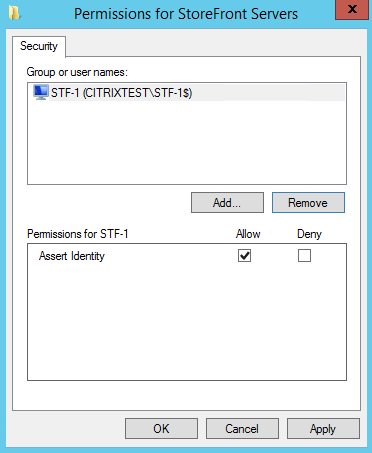

Access control: Liste der vertrauenswürdigen StoreFront-Servermaschinen, die Zertifikate für die Anmeldung oder Wiederverbindung von Benutzern anfordern dürfen.

Wichtig:

Die Einstellung Access control ist sicherheitsrelevant und muss mit großer Sorgfalt gewählt werden.

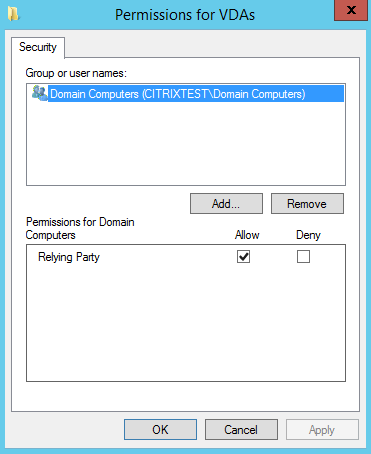

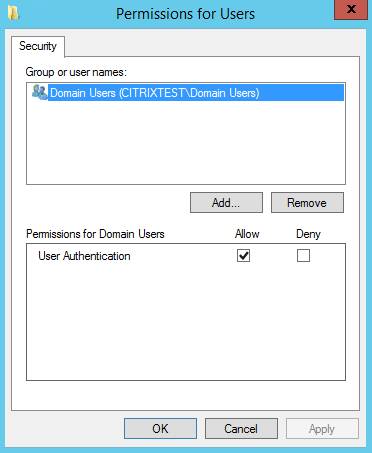

Restrictions: Liste der VDA-Maschinen, die Benutzer über den FAS anmelden können, und die Liste der Benutzer, für die Zertifikate über den FAS ausgestellt werden können. Die Liste der VDAs enthält standardmäßig die Domänencomputer und die Liste der Benutzer die Domänenbenutzer. Die Listen können geändert werden, wenn sie nicht geeignet sind.

Cloud rule: Derzeit nicht unterstützt.

Erweiterte Verwendung

Sie können weitere Regeln mit Verweisen auf andere Zertifikatvorlagen und Zertifizierungsstellen mit anderen Eigenschaften und Berechtigungen einrichten. Diese Regeln können zur Verwendung durch andere StoreFront-Server konfiguriert werden, die ihrerseits zur Anforderung der neuen Regel nach deren Namen konfiguriert werden müssen. Standardmäßig fordert StoreFront default bei der Kontaktaufnahme mit dem FAS an. Dies kann über die Optionen zur Konfiguration der Gruppenrichtlinie geändert werden.

Zum Erstellen einer neuen Zertifikatvorlage kopieren Sie die Vorlage “Citrix_SmartcardLogon” in der Microsoft-Zertifizierungsstellenkonsole, benennen Sie sie um (z. B. in “Citrix_SmartcardLogon2”) und bearbeiten Sie sie nach Bedarf. Erstellen Sie eine neue Benutzerregel, indem Sie auf Add klicken, um auf die neue Zertifikatvorlage zu verweisen.

Überlegungen zu Upgrades

- Alle FAS-Servereinstellungen bleiben erhalten, wenn Sie ein direktes Upgrade durchführen.

- Führen Sie zum Upgrade des FAS das vollständige Installationsprogramm für Virtual Apps and Desktops aus.

- Aktualisieren Sie vor dem FAS-Upgrade den Controller und die VDAs (sowie andere Kernkomponenten) auf die erforderliche Version.

- Stellen Sie sicher, dass die FAS-Verwaltungskonsole geschlossen ist, bevor Sie den FAS aktualisieren.

- Stellen Sie sicher, dass stets mindestens ein FAS-Server verfügbar ist. Wenn kein Server mit einem für den Verbundauthentifizierungsdienst aktivierten StoreFront-Server erreichbar ist, können die Benutzer sich nicht anmelden und keine Anwendungen starten.

Sicherheitsüberlegungen

Der FAS hat ein RA-Zertifikat, mit dem er selbständig Zertifikate für Ihre Domänenbenutzer ausstellen kann. Es ist daher wichtig, eine Sicherheitsrichtlinie zum Schutz des FAS-Servers zu implementieren und die zugehörigen Berechtigungen einzuschränken.

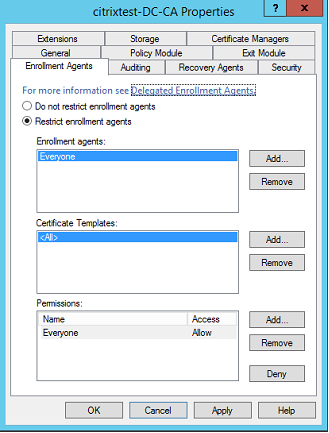

Delegierte Registrierungsagents

FAS stellt Benutzerzertifikate als Registrierungsagent aus. Über die Microsoft-Zertifizierungsstelle können Sie festlegen, welche Vorlagen der FAS-Server verwenden kann, und die Zahl der Benutzer, denen der FAS-Server Zertifikate ausstellen kann, limitieren.

Citrix empfiehlt dringend, diese Optionen zu konfigurieren, damit der FAS nur den beabsichtigten Benutzern Zertifikate ausstellen kann. Es empfiehlt sich beispielsweise, die Ausstellung von Zertifikaten für Benutzer in der Verwaltungsgruppe oder der Gruppe der geschützten Benutzer zu unterbinden.

Konfigurieren der Zugriffssteuerungsliste

Wie unter Konfigurieren von Benutzerregeln beschrieben, müssen Sie eine Liste vertrauenswürdiger StoreFront-Server konfigurieren, die FAS beim Ausstellen von Zertifikaten Benutzeridentitäten bestätigen können. Sie können außerdem festlegen, welchen Benutzern Zertifikate ausgestellt werden dürfen und bei welchen VDA-Maschinen sie sich authentifizieren können. Dies versteht sich zusätzlich zu den von Ihnen konfigurierten Active Directory- bzw. Zertifizierungsstellen-Standardsicherheitsfeatures.

Firewalleinstellungen

Für die gesamte Kommunikation mit FAS-Servern werden gegenseitig authentifizierte Kerberos-Netzwerkverbindungen gemäß Windows Communication Foundation über Port 80 verwendet.

Ereignisprotokollüberwachung

FAS und VDA schreiben Informationen in das Windows-Ereignisprotokoll. Diese können zur Überwachung und Überprüfung verwendet werden. Der Abschnitt Ereignisprotokolle enthält eine Liste möglicher Ereignisprotokolleinträge.

Hardwaresicherheitsmodule

Alle privaten Schlüssel (einschließlich der Schlüssel der vom FAS ausgestellten Benutzerzertifikate) werden als nicht exportierbare private Schlüssel vom Netzwerkdienstkonto gespeichert. Der FAS unterstützt die Verwendung eines kryptographischen Hardwaresicherheitsmoduls, sollte eine Sicherheitsrichtlinie dies erfordern.

Eine detaillierte Kryptographiekonfiguration ist über die Datei FederatedAuthenticationService.exe.config verfügbar. Diese Einstellungen gelten für die Ersterstellung privater Schlüssel. Daher können verschiedene Einstellungen für private Registrierungsstellenschlüssel (z. B. 4096 Bit, TPM-geschützt) und Laufzeit-Benutzerzertifikate verwendet werden.

| Parameter | Beschreibung |

|---|---|

| ProviderLegacyCsp | Bei der Einstellung “true” verwendet der FAS die Microsoft CryptoAPI (CAPI). Andernfalls verwendet der FAS die Microsoft Cryptography Next Generation-API (CNG). |

| ProviderName | Name des CAPI- oder CNG-Anbieters, der verwendet werden soll. |

| ProviderType | Bezieht sich auf Microsoft KeyContainerPermissionAccessEntry.ProviderType Property PROV_RSA_AES 24. Muss immer 24 lauten, es sei denn, Sie verwenden ein HSM mit CAPI und der HSM-Hersteller hat eine andere Spezifikation. |

| KeyProtection | Steuert das Flag “Exportable” privater Schlüssel. Ermöglicht außerdem die Verwendung eines TPM-Schlüsselspeichers (Trusted Platform Module), wenn die Hardware dies unterstützt. |

| KeyLength | Schlüssellänge privater RSA-Schlüssel. Zulässige Werte sind 1024, 2048 und 4096 (Standard = 2048). |

PowerShell SDK

Die FAS-Verwaltungskonsole eignet sich für einfache Bereitstellungen, während die PowerShell erweiterte Optionen bietet. Wenn Sie mit Optionen arbeiten, die in der Konsole nicht verfügbar sind, empfiehlt Citrix, ausschließlich PowerShell für die Konfiguration zu verwenden.

Mit dem folgenden Befehl werden die PowerShell-Cmdlets hinzugefügt:

Add-PSSnapin Citrix.Authentication.FederatedAuthenticationService.V1

Verwenden Sie Get-Help <cmdlet name>, um die Cmdlet-Hilfe anzuzeigen. Die folgende Tabelle enthält einige Befehle, wobei * für das standardmäßige PowerShell-Verb (New, Get, Set, Remove usw.) steht.

| Befehle | Übersicht |

|---|---|

| *-FasServer | Zum Auflisten und Umkonfigurieren der FAS-Server in der aktuellen Umgebung |

| *-FasAuthorizationCertificate | Zum Verwalten des Registrierungsstellenzertifikats |

| *-FasCertificateDefinition | Zum Steuern der Parameter, die vom FAS beim Generieren von Zertifikaten verwendet werden |

| *-FasRule | Zum Verwalten von Benutzerregeln, die auf dem FAS konfiguriert sind. |

| *-FasUserCertificate | Zum Auflisten und Verwalten von Zertifikaten, die im FAS zwischengespeichert sind. |

PowerShell-Cmdlets können remote unter Angabe der Adresse eines FAS-Servers verwendet werden.

Informationen zu den FAS-PowerShell-Cmdlets finden Sie unter PowerShell-Cmdlets.

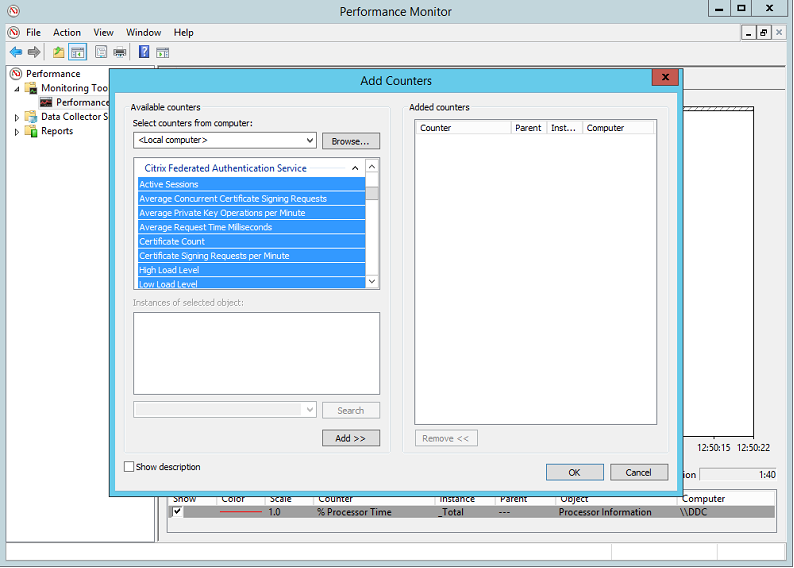

Leistungsindikatoren

Der FAS enthält eine Reihe von Leistungsindikatoren zur Lastnachverfolgung.

In der folgenden Tabelle werden die Leistungsindikatoren aufgelistet. Die meisten Leistungsindikatoren sind gleitende Mittelwerte über fünf Minuten.

| Name | Beschreibung |

|---|---|

| Aktive Sitzungen | Anzahl der Verbindungen, die vom FAS nachverfolgt werden. |

| Gleichzeitige CSRs | Anzahl der gleichzeitig verarbeiteten Zertifikatanforderungen |

| Privater-Schlüssel-Vorgänge | Anzahl der pro Minute für private Schlüssel durchgeführten Vorgänge |

| Request time | Länge der beim Generieren und Signieren eines Zertifikats verstrichenen Zeit |

| Certificate Count | Anzahl der im FAS zwischengespeicherten Zertifikate. |

| CSR per minute | Anzahl der Zertifikatsignaturanforderungen, die pro Minute verarbeitet werden. |

| Low/Medium/High | Schätzung der Last, die der FAS in Form von Zertifikatsignieranforderungen (CSR) pro Minute übernehmen kann. Bei Überschreitung des Schwellenwerts für “High Load” können Sitzungsstarts fehlschlagen. |

Ereignisprotokolle

Die folgenden Tabellen enthalten die vom FAS generierten Ereignisprotokolleinträge.

Administrationsereignisse [Verbundauthentifizierungsdienst]

[Ereignisquelle: Citrix.Authentication.FederatedAuthenticationService]

Diese Ereignisse werden bei einer Konfigurationsänderung des FAS-Servers protokolliert.

| Logcodes |

|---|

| [S001] ACCESS DENIED: User [{0}] is not a member of Administrators group |

| [S002] ACCESS DENIED: User [{0}] is not an Administrator of Role [{1}] |

| [S003] Administrator [{0}] setting Maintenance Mode to [{1}] |

| [S004] Administrator [{0}] enrolling with CA [{1}] templates [{2} and {3}] |

| [S005] Administrator [{0}] de-authorizing CA [{1}] |

| [S006] Administrator [{0}] creating new Certificate Definition [{1}] |

| [S007] Administrator [{0}] updating Certificate Definition [{1}] |

| [S008] Administrator [{0}] deleting Certificate Definition [{1}] |

| [S009] Administrator [{0}] creating new Role [{1}] |

| [S010] Administrator [{0}] updating Role [{1}] |

| [S011] Administrator [{0}] deleting Role [{1}] |

| [S012] Administrator [{0}] creating certificate [upn: {1} sid: {2} role: {3} Certificate Definition: {4} Security Context: {5}] |

| [S013] Administrator [{0}] deleting certificates [upn: {1} role: {2} Certificate Definition: {3} Security Context: {4}] |

| [S015] Administrator [{0}] creating certificate request [TPM: {1}] |

| [S016] Administrator [{0}] importing Authorization certificate [Reference: {1}] |

| Logcodes |

|---|

| [S401] Performing configuration upgrade – [From version {0} to version {1}] |

| [S402] ERROR: The Citrix Federated Authentication Service must be run as Network Service [currently running as: {0}] |

| [S404] Forcefully erasing the Citrix Federated Authentication Service database |

| [S405] An error occured while migrating data from the registry to the database: [{0}] |

| [S406] Migration of data from registry to database is complete (note: user certificates are not migrated) |

| [S407] Registry-based data was not migrated to a database since a database already existed |

| [S408] Cannot downgrade the configuration – [From version {0} to version {1}] |

| [S409] ThreadPool MinThreads adjusted from [workers: {0} completion: {1}] to: [workers: {2} completion: {3}] |

| [S410] Failed to adjust ThreadPool MinThreads from [workers: {0} completion: {1}] to: [workers: {2} completion: {3}] |

Erstellen von Identitätsassertions [Verbundauthentifizierungsdienst]

[Event Source: Event Source: Citrix.Authentication.FederatedAuthenticationService]

Diese Ereignisse werden zur Laufzeit auf dem FAS-Server protokolliert, wenn von einem vertrauenswürdigen Server eine Benutzeranmeldung bestätigt wird.

| Logcodes |

|---|

| [S101] Server [{0}] is not authorized to assert identities in role [{1}] |

| [S102] Server [{0}] failed to assert UPN [{1}] (Exception: {2}{3}) |

| [S103] Server [{0}] requested UPN [{1}] SID {2}, but lookup returned SID {3} |

| [S104] Server [{0}] failed to assert UPN [{1}] (UPN not allowed by role [{2}]) |

| [S105] Server [{0}] issued identity assertion [upn: {1}, role {2}, Security Context: [{3}]] |

| [S120] Issuing certificate to [upn: {0} role: {1} Security Context: [{2}]] |

| [S121] Certificate issued to [upn: {0} role: {1}] by [certifcate authority: {2}] |

| [S122] Warning: Server is overloaded [upn: {0} role: {1}][Requests per minute {2}]. |

| [S123] Failed to issue a certificate for [upn: {0} role: {1}] [exception: {2}] |

| [S124] Failed to issue a certificate for [upn: {0} role: {1}] at [certifcate authority: {2}] [exception: {3}] |

Bei Agieren als vertrauende Seite [Verbundauthentifizierungsdienst]

[Event Source: Event Source: Citrix.Authentication.FederatedAuthenticationService]

Diese Ereignisse werden zur Laufzeit auf dem FAS-Server protokolliert, wenn von einem VDA ein Benutzer angemeldet wird.

| Logcodes |

|---|

| [S201] Relying party [{0}] does not have access to a password. |

| [S202] Relying party [{0}] does not have access to a certificate. |

| [S203] Relying party [{0}] does not have access to the Logon CSP |

| [S204] Relying party [{0}] accessing the Logon CSP for [upn: {1}] in role: [{2}] [Operation: {3}] as authorized by [{4}] |

| [S205] Calling account [{0}] is not a relying party in role [{1}] |

| [S206] Calling account [{0}] is not a relying party |

| [S208] Private Key operation failed [Operation: {0} upn: {1} role: {2} certificateDefinition {3} Error {4} {5}]. |

Server für sitzungsinterne Zertifikate [Verbundauthentifizierungsdienst]

[Event Source: Event Source: Citrix.Authentication.FederatedAuthenticationService]

Diese Ereignisse werden auf dem FAS-Server protokolliert, wenn ein Benutzer ein sitzungsinternes Zertifikat verwendet.

| Logcodes |

|---|

| [S301] Access Denied: User [{0}] does not have access to a Virtual Smart Card |

| [S302] User [{0}] requested unknown Virtual Smart Card [thumbprint: {1}] |

| [S303] Access Denied: User [{0}] does not match Virtual Smart Card [upn: {1}] |

| [S304] User [{0}] running program [{1}] on computer [{2}] using Virtual Smart Card [upn: {3} role: {4} thumbprint: {5}] for private key operation [{6}] |

| [S305] Private Key operation failed [Operation: {0} upn: {1} role: {2} containerName {3} Error {4} {5}]. |

FAS assertion plugin [Federated Authentication Service]

[Event Source: Event Source: Citrix.Authentication.FederatedAuthenticationService]

Diese Ereignisse werden vom FAS-Assertion-Plug-In protokolliert.

| Logcodes |

|---|

| [S500] No FAS assertion plugin is configured |

| [S501] The configured FAS assertion plugin could not be loaded [exception:{0}] |

| [S502] FAS assertion plugin loaded [pluginId={0}] [assembly={1}] [location={2}] |

| [S503] Server [{0}] failed to assert UPN [{1}] (logon evidence was supplied but the plugin [{2}] does not support it) |

| [S504] Server [{0}] failed to assert UPN [{1}] (logon evidence was supplied but there is no configured FAS plugin) |

| [S505] Server [{0}] failed to assert UPN [{1}] (the plugin [{2}] rejected the logon evidence with status [{3}] and message [{4}]) |

| [S506] The plugin [{0}] accepted logon evidence from server [{1}] for UPN [{2}] with message [{3}] |

| [S507] Server [{0}] failed to assert UPN [{1}] (the plugin [{2}] threw exception [{3}]) |

| [S507] Server [{0}] failed to assert UPN [{1}] (the plugin [{2}] threw exception [{3}]) |

| [S508] Server [{0}] failed to assert UPN [{1}] (access disposition was supplied but the plugin [{2}] does not support it) |

| [S509] Server [{0}] failed to assert UPN [{1}] (access disposition was supplied but there is no configured FAS plugin) |

| [S510] Server [{0}] failed to assert UPN [{1}] (the access disposition was deemed invalid by plugin [{2}] |

Anmeldung [VDA]

[Ereignisquelle: Citrix.Authentication.IdentityAssertion]

Diese Ereignisse werden bei der Anmeldung auf dem VDA protokolliert.

| Logcodes |

|---|

| [S101] Identity Assertion Logon failed. Unrecognised Federated Authentication Service [id: {0}] |

| [S102] Identity Assertion Logon failed. Could not lookup SID for {0} [Exception: {1}{2}] |

| [S103] Identity Assertion Logon failed. User {0} has SID {1}, expected SID {2} |

| [S104] Identity Assertion Logon failed. Failed to connect to Federated Authentication Service: {0} [Error: {1} {2}] |

| [S105] Identity Assertion Logon. Logging in [Username: {0} Domain: {1}] |

| [S106] Identity Assertion Logon. Logging in [Certificate: {0}] |

| [S107] Identity Assertion Logon failed. [Exception: {0}{1}] |

| [S108] Identity Assertion Subsystem. ACCESS_DENIED [Caller: {0}] |

Sitzungsinterne Zertifikate [VDA]

[Ereignisquelle: Citrix.Authentication.IdentityAssertion]

Diese Ereignisse werden auf dem VDA protokolliert, wenn ein Benutzer versucht, ein sitzungsinternes Zertifikat zu verwenden.

| Logcodes |

|---|

| [S201] Virtual smart card access authorized by [{0}] for [PID: {1} Program Name: {2} Certificate thumbprint: {3}] |

| [S203] Virtual Smart Card Subsystem. Access Denied [caller: {0}, session {1}] |

| [S204] Virtual Smart Card Subsystem. Smart card support disabled |

Zertifikatanforderung und Schlüsselpaargenerierung [Verbundauthentifizierungsdienst]

[Event Source: Citrix.Fas.PkiCore]

Diese Ereignisse werden protokolliert, wenn der FAS-Server low-level kryptographische Vorgänge durchführt.

| Logcodes |

|---|

| [S001] TrustArea::TrustArea: Installed certificate [TrustArea: {0}] [Certificate {1} TrustAreaJoinParameters{2} |

| [S014] Pkcs10Request::Create: Created PKCS10 request [Distinguished Name {0}] |

| [S016] PrivateKey::Create [Identifier {0} MachineWide: {1} Provider: {2} ProviderType: {3}EllipticCurve: {4} KeyLength: {5} isExportable: {6}] |

| [S017] PrivateKey::Delete [CspName: {0}, Identifier {1}] |

| Logcodes |

|---|

| [S104] MicrosoftCertificateAuthority::GetCredentials: Authorized to use {0} |

| [S105] MicrosoftCertificateAuthority::SubmitCertificateRequest Error submit response [{0}] |

| [S106] MicrosoftCertificateAuthority::SubmitCertificateRequest Issued certificate [{0}] |

| [S112] MicrosoftCertificateAuthority::SubmitCertificateRequest - Waiting for approval [CR_DISP_UNDER_SUBMISSION] [Reference: {0}] |

Verwandte Informationen

- Unter Bereitstellungsarchitekturen finden Sie eine Übersicht über die gebräuchlichen FAS-Architekturen.

- Der Artikel Erweiterte Konfiguration enthält Links zu weiteren Anleitungen.

In diesem Artikel

- Reihenfolge der Schritte zur Installation und Einrichtung

- Verbundauthentifizierungsdienst installieren

- Aktivieren des FAS-Plug-Ins für StoreFront-Stores

- Konfigurieren des Delivery Controllers

- Konfigurieren der Gruppenrichtlinie

- Verwendung der FAS-Verwaltungskonsole

- Bereitstellen von Zertifikatvorlagen

- Einrichten von Active Directory-Zertifikatdienste

- Autorisieren des Verbundauthentifizierungsdiensts

- Konfigurieren von Benutzerregeln

- Überlegungen zu Upgrades

- Sicherheitsüberlegungen

- PowerShell SDK

- Leistungsindikatoren

- Ereignisprotokolle

- Verwandte Informationen