Domänen-Passthrough-Authentifizierung an Citrix Workspace mit On-Premises-Citrix Gateway als Identitätsanbieter

Wichtig:

Dieser Artikel unterstützt Sie beim Konfigurieren der Domänen-Passthrough-Authentifizierung. Wenn Sie bereits ein On-Premises-Gateway als IdP eingerichtet haben, fahren Sie mit dem unter Konfigurieren von Domänen-Passthrough als Authentifizierungsmethode in Citrix Gateway beschriebenen Verfahren fort.

Citrix Cloud unterstützt die Verwendung eines On-Premises-Citrix Gateways als Identitätsanbieter für die Authentifizierung von Abonnenten, wenn diese sich bei ihrem Workspace anmelden.

Vorteile der Authentifizierung mit Citrix Gateway:

- Fortdauernde Authentifizierung von Benutzern über das vorhandene Citrix Gateway, damit sie über Citrix Workspace auf die Ressourcen in der On-Premises-Bereitstellung von Virtual Apps and Desktops zugreifen können.

- Verwenden Sie die Funktionen “Authentifizierung”, “Autorisierung” und “Auditing” von Citrix Gateway mit Citrix Workspace.

- Stellen Sie den Benutzerzugriff auf erforderliche Ressourcen über Citrix Workspace-Features wie Passthrough-Authentifizierung, Smartcards, Sicherheitstoken, Richtlinien für bedingten Zugriff, Verbund usw. bereit.

Die Authentifizierung mit Citrix Gateway wird für folgende Produktversionen unterstützt:

- Citrix Gateway 13.1.4.43 Advanced Edition oder höher

Voraussetzungen:

- Cloud Connectors: Sie benötigen mindestens zwei Server zum Installieren der Citrix Cloud Connector-Software.

- Active Directory und die Domäne muss registriert sein.

- Anforderungen für Citrix Gateway

- Verwenden Sie erweiterte Richtlinien, da klassische Richtlinien veraltet sind.

- Beim Konfigurieren des Gateways für die Authentifizierung von Abonnenten bei Citrix Workspace fungiert das Gateway als OpenID Connect-Anbieter. Nachrichten zwischen Citrix Cloud und Gateway entsprechen dem OIDC-Protokoll, was auch die digitale Signatur von Token umfasst. Daher müssen Sie ein Zertifikat zur Signatur dieser Token konfigurieren.

- Zeitsynchronisierung: Citrix Gateway muss mit der NTP-Zeit synchronisiert werden.

Einzelheiten finden Sie unter Voraussetzungen in der Citrix Cloud-Dokumentation.

Bevor Sie die OAuth IdP-Richtlinie erstellen, müssen Sie Citrix Workspace oder Cloud zur Verwendung des Gateways als Authentifizierungsoption im IdP einrichten. Einzelheiten hierzu finden Sie unter Verbinden eines On-Premises-Citrix Gateways mit Citrix Cloud. Wenn Sie die Einrichtung vornehmen, werden die Client-ID, das Geheimnis und die Umleitungs-URL generiert, die zum Erstellen der OAuth-IdP-Richtlinie erforderlich sind.

Die Domänen-Passthrough-Authentifizierung für Workspace für Web ist aktiviert, wenn Sie Internet Explorer, Microsoft Edge, Mozilla Firefox und Google Chrome verwenden. Die Domänen-Passthrough-Authentifizierung wird nur aktiviert, wenn der Client erfolgreich erkannt wurde.

Hinweis:

Wenn der HTML5-Client von einem Benutzer bevorzugt oder vom Administrator erzwungen wird, wird die Domänen-Passthrough-Authentifizierungsmethode nicht aktiviert.

Beim Starten der StoreFront-URL in einem Browser wird die Aufforderung Receiver ermitteln angezeigt.

Wenn die Geräte verwaltet werden, konfigurieren Sie die Gruppenrichtlinie so, dass diese Aufforderung deaktiviert wird, anstatt die Clienterkennung zu deaktivieren. Weitere Informationen:

- URLAllowlist in der Microsoft-Dokumentation.

- URLAllowlist in der Google Chrome-Dokumentation.

Hinweis:

Der von der Citrix Workspace-App verwendete Protokollhandler ist receiver:. Konfigurieren Sie dies als eine zugelassene URL.

Die Benutzer können auch das im folgenden Beispiel einer StoreFront-URL in der Aufforderung zur Clienterkennung gezeigte Kontrollkästchen aktivieren. Durch Aktivieren dieses Kontrollkästchens wird die Aufforderung auch bei anschließenden Starts vermieden.

Nachfolgend wird erläutert, wie Citrix Gateway als IdP eingerichtet werden kann.

Erstellen einer OAuth-IdP-Richtlinie im On-Premises-Citrix Gateway

Das Erstellen einer OAuth-IdP-Authentifizierungsrichtlinie umfasst die folgenden Aufgaben:

- Erstellen eines OAuth-IdP-Profils

- Hinzufügen einer OAuth-IdP-Richtlinie

- Binden der OAuth-IdP-Richtlinie an einen virtuellen Server

- Globales Binden des Zertifikats

Erstellen eines OAuth-IdP-Profils

-

Um ein OAuth-IdP-Profil mithilfe der CLI zu erstellen, geben Sie an der Eingabeaufforderung Folgendes ein:

add authentication OAuthIdPProfile <name> [-clientID <string>][-clientSecret ][-redirectURL <URL>][-issuer <string>][-audience <string>][-skewTime <mins>] [-defaultAuthenticationGroup <string>] add authentication OAuthIdPPolicy <name> -rule <expression> [-action <string> [-undefAction <string>] [-comment <string>][-logAction <string>] add authentication ldapAction <name> -serverIP <IP> -ldapBase "dc=aaa,dc=local" ldapBindDn <administrator@aaa.local> -ldapBindDnPassword <password> -ldapLoginName sAMAccountName add authentication policy <name> -rule <expression> -action <string> bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <integer> -gotoPriorityExpression NEXT bind authentication vserver auth_vs -policy <OAuthIdPPolicyName> -priority <integer> -gotoPriorityExpression END bind vpn global –certkey <> <!--NeedCopy--> -

Zum Erstellen eines OAuth-IdP-Profils mit der GUI gehen Sie folgendermaßen vor:

-

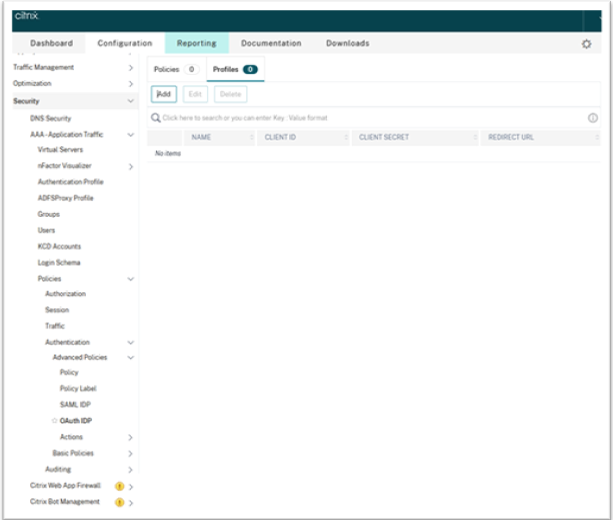

Melden Sie sich bei dem Verwaltungsportal Ihres On-Premises-Citrix Gateways an und gehen Sie zu Security > AAA – Application Traffic > Policies > Authentication > Advanced Policies > OAuth IDP.

- Klicken Sie auf der Seite OAuth IdP auf die Registerkarte Profiles und dann auf Add.

-

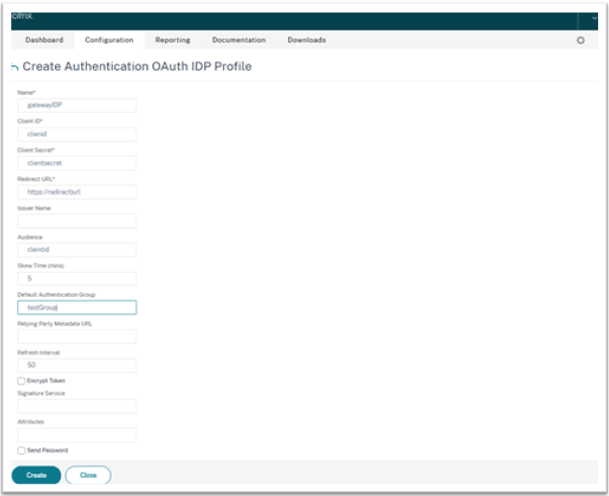

Konfigurieren Sie das OAuth-IdP-Profil.

Hinweis:

- Kopieren Sie die Client-ID-, das Geheimnis und Umleitungs-URL auf der Registerkarte Citrix Cloud > Identitäts- und Zugriffsverwaltung > Authentifizierung und fügen Sie sie ein, um die Verbindung mit Citrix Cloud herzustellen.

- Geben Sie die Gateway-URL korrekt in das Feld Issuer Name ein. Beispiel:

https://GatewayFQDN.com. - Kopieren Sie die Client-ID und fügen Sie sie in das Feld Audience ein.

- Send Password: Aktivieren Sie diese Option für SSO. Standardmäßig ist diese Option deaktiviert.

-

Legen Sie auf der Seite Create Authentication OAuth IdP Profile Werte für die folgenden Parameter fest und klicken Sie auf Create.

- Name: Name des Authentifizierungsprofils. Muss mit einem Buchstaben, einer Zahl oder dem Unterstrich (_) beginnen. Der Name darf ausschließlich Buchstaben, Zahlen Bindestriche (-), Punkte (.) Rautenzeichen (#), Leerzeichen (), At-Zeichen (@), das Gleichheitszeichen (=), Doppelpunkte (:) und Unterstriche enthalten. Sie können den Namen nicht mehr ändern, wenn das Profil erstellt ist.

- Client ID: Eindeutige Zeichenfolge zur SP-Identifizierung. Der Autorisierungsserver leitet die Clientkonfiguration von dieser ID ab. Maximale Länge: 127.

- Client Secret: Geheime Zeichenfolge, die vom Benutzer und Autorisierungsserver erstellt wird. Maximale Länge: 239.

- Redirect URL: Endpunkt auf dem SP, auf dem der Code / das Token gepostet werden muss.

-

Issuer Name: Name des Servers, dessen Token akzeptiert werden sollen. Maximale Länge: 127. Beispiel:

https://GatewayFQDN.com. - Audience: Zielempfänger für das vom IdP gesendete Token. Der Empfänger überprüft dieses Token.

- Skew Time Zeitversatz (in Minuten), den Citrix ADC für ein eingehendes Token zulässt. Beispiel: Bei einem Wert von 10 ist das Token ab aktuelle Zeit minus 10 Minuten bis aktuelle Zeit plus 10 Minuten, also insgesamt 20 Minuten gültig. Standardwert: 5.

- Default Authentication Group: Gruppe, die zur Liste der internen Gruppen der Sitzung hinzugefügt wird, wenn das Profil vom IdP ausgewählt wird, und die im nFactor-Flow verwendet werden kann. Sie kann im Ausdruck (AAA.USER.IS_MEMBER_OF(xxx”)) für Authentifizierungsrichtlinien verwendet werden, um den nFactor-Flow zu identifizieren, der mit einer vertrauenden Partei zusammenhängt. Maximale Länge: 63

Der Sitzung für dieses Profil wird eine Gruppe hinzugefügt, um die Richtlinienbewertung und das Anpassen von Richtlinien zu vereinfachen. Die Gruppe ist die Standardgruppe, die zusätzlich zu extrahierten Gruppen ausgewählt wird, wenn die Authentifizierung erfolgreich ausgeführt wird. Maximale Länge: 63.

-

Hinzufügen einer OAuth IdP-Richtlinie

- Klicken Sie auf der Seite “OAuth IdP” auf die Registerkarte Profiles und dann auf Add.

-

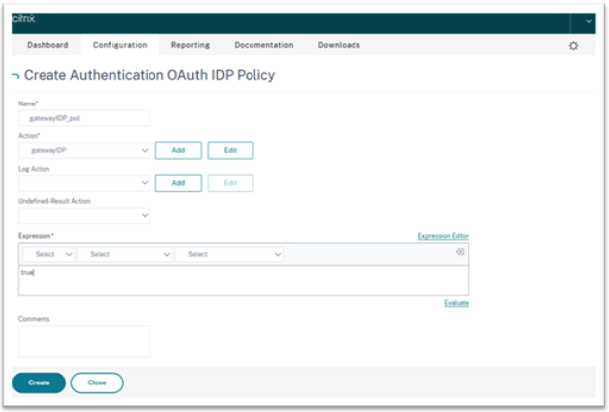

Legen Sie auf der Seite Create Authentication OAuth IdP Policy Werte für die folgenden Parameter fest und klicken Sie auf Create.

- Name: Name der Authentifizierungsrichtlinie.

- Action: Name des zuvor erstellten Profils.

- Log Action: Name der Nachrichtenprotokollaktion, die verwendet werden soll, wenn eine Anforderung mit dieser Richtlinie übereinstimmt. Kein Pflichtfeld.

- Undefined-Result Action: Aktion, die ausgeführt werden soll, wenn das Ergebnis der Richtlinienbewertung nicht definiert ist (UNDEF). Kein Pflichtfeld.

- Expression: Standardsyntaxausdruck, den die Richtlinie verwendet, um auf eine bestimmte Anfrage zu antworten. Beispiel: true.

- Comments: Kommentare zu der Richtlinie.

Hinweis:

Wenn sendPassword auf ON (standardmäßig OFF) festgelegt ist, werden Benutzeranmeldeinformationen verschlüsselt und über einen sicheren Kanal an Citrix Cloud weitergeleitet. Werden Benutzeranmeldeinformationen über einen sicheren Kanal übergeben, können Sie SSO für Citrix Virtual Apps and Desktops beim Start aktivieren.

Binden Sie die OAuthIDP-Richtlinie und die LDAP-Richtlinie an den virtuellen Authentifizierungsserver

Jetzt müssen Sie die OAuth IdP-Richtlinie an den virtuellen Authentifizierungsserver auf dem On-Premises-Citrix Gateway binden.

- Melden Sie sich bei dem Verwaltungsportal Ihres On-Premises-Citrix Gateways an und gehen Sie zu Configuration > Security > AAA-Application Traffic > Policies > Authentication > Advanced Policies > Actions > LDAP.

- Klicken Sie auf der Seite LDAP Actions auf Add.

-

Legen Sie auf der Seite “Create Authentication LDAP Server” Werte für die folgenden Parameter fest und klicken Sie auf Create.

- Name: Name der LDAP-Aktion.

- ServerName/ServerIP : FQDN oder IP des LDAP-Servers.

- Wählen Sie die entsprechenden Werte für Security Type, Port, Server Type, Time-Out.

- Stellen Sie sicher, dass die Authentication aktiviert ist.

-

Base DN: Basis, von der aus die LDAP-Suche gestartet wird Beispiel:

dc=aaa,dc=local. -

Administrator Bind DN: Benutzername der Bindung an den LDAP-Server. Beispiel:

admin@aaa.local. - Administrator Password/Confirm Password: Kennwort zum Binden von LDAP.

- Klicken Sie auf Test Connection, um Ihre Einstellungen zu testen.

- Server Logon Name Attribute: Wählen Sie “sAMAccountName”.

- Die anderen Felder sind nicht obligatorisch und können daher nach Bedarf konfiguriert werden.

- Gehen Sie zu Configuration > Security > AAA-Application Traffic > Policies > Authentication > Advanced Policies > Policy.

- Klicken Sie auf der Seite Authentication Policies auf Add.

-

Legen Sie auf der Seite Create Authentication Policy Werte für die folgenden Parameter fest und klicken Sie auf Create.

- Name: Name der LDAP-Authentifizierungsrichtlinie.

- Action Type: Wählen Sie LDAP.

- Action: Wählen Sie die LDAP-Aktion.

- Expression: Standardsyntaxausdruck, den die Richtlinie verwendet, um auf eine bestimmte Anfrage zu antworten. Beispiel: true**.

Globales Binden des Zertifikats an das VPN

Das globale Binden des Zertifikats an das VPN erfordert CLI-Zugriff auf das On-Premises-Citrix Gateway. Melden Sie sich mit Putty (o. ä.) unter Einsatz von SSH beim On-Premises-Citrix Gateway an.

- Starten Sie ein Befehlszeilendienstprogramm wie Putty.

- Melden Sie sich unter Einsatz von SSH beim On-Premises-Citrix Gateway an.

-

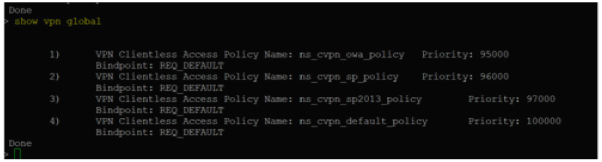

Geben Sie den folgenden Befehl ein:

show vpn globalHinweis:

Es muss kein Zertifikat gebunden werden.

- Um die Zertifikate des On-Premises-Citrix Gateways aufzulisten, geben Sie den folgenden Befehl ein:

show ssl certkey -

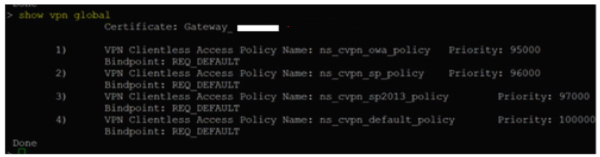

Wählen Sie das geeignete Zertifikat und geben Sie den folgenden Befehl ein, um es global an das VPN zu binden:

bind vpn global -certkey cert_key_name“cert_key_name” ist der Name des Zertifikats.

-

Geben Sie den folgenden Befehl ein, um zu überprüfen, ob das Zertifikat global an das VPN gebunden ist:

show vpn global

Konfigurieren von Domänen-Passthrough als Authentifizierungsmethode in Citrix Gateway

Wenn Sie die Einrichtung des Citrix Gateways als IdP abgeschlossen haben, führen Sie die folgenden Schritte aus, um Domänen-Passthrough als Authentifizierungsmethode im Citrix Gateway zu konfigurieren.

Wenn Domänen-Passthrough als Authentifizierungsmethode festgelegt ist, verwendet der Client Kerberos-Tickets zur Authentifizierung anstelle von Anmeldeinformationen. Citrix Gateway unterstützt sowohl Identitätswechsel als auch die eingeschränkte Kerberos-Delegierung (KCD). In diesem Artikel wird die KCD-Authentifizierung beschrieben. Weitere Informationen finden Sie im Knowledge Center-Artikel CTX236593.

Konfigurieren Sie Domänen-Passthrough mit folgenden Schritten:

- Konfiguration der eingeschränkten Kerberos-Delegierung

- Clientkonfiguration

Konfiguration der eingeschränkten Kerberos-Delegierung

-

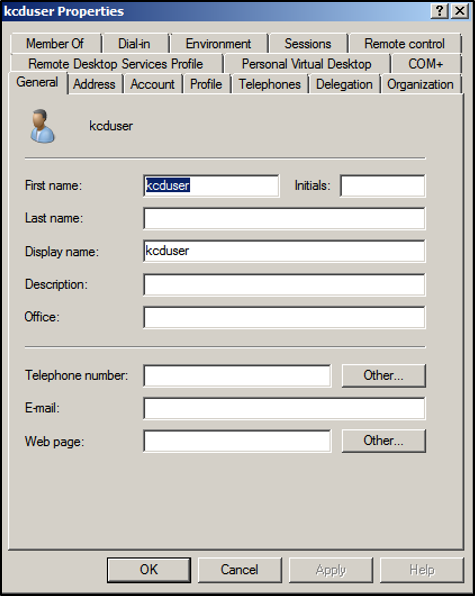

Erstellen Sie einen KCD-Benutzer in Active Directory

Kerberos funktioniert mit einem Ticketsystem zur Authentifizierung von Benutzern für Ressourcen und umfasst einen Client, einen Server und ein Schlüsselverteilungszentrum (KDC).

Damit Kerberos funktioniert, muss der Client ein Ticket beim KDC anfordern. Der Client muss sich zunächst mit Benutzernamen, Kennwort und Domäne beim KDC authentifizieren, bevor er ein Ticket anfordert (AS-Anforderung).

-

Ordnen Sie dem neuen Benutzer den Service Principal Name (SPN) zu.

Der Gateway-SPN wird vom Client zur Authentifizierung verwendet.

- Service Principal Name (SPN): Ein Service Principal Name (SPN) ist eine eindeutige ID einer Dienstinstanz. Die Kerberos-Authentifizierung verwendet den SPN, um eine Dienstinstanz einem Dienstanmeldekonto zuzuordnen. Diese Funktion ermöglicht es einer Clientanwendung, die Dienstauthentifizierung eines Kontos anzufordern, selbst wenn der Client nicht über den Kontonamen verfügt.

SetSPN ist die Anwendung zum Verwalten von SPNs auf Windows-Geräten. Mit SetSPN können Sie SPN-Registrierungen anzeigen, bearbeiten und löschen.

- Öffnen Sie auf dem Active Directory-Server eine Eingabeaufforderung.

-

Geben Sie an der Eingabeaufforderung den folgenden Befehl ein:

setspn –A http/<LB fqdn> <domain\Kerberos user> -

Führen Sie den folgenden Befehl aus, um die SPNs für den Kerberos-Benutzer zu bestätigen:

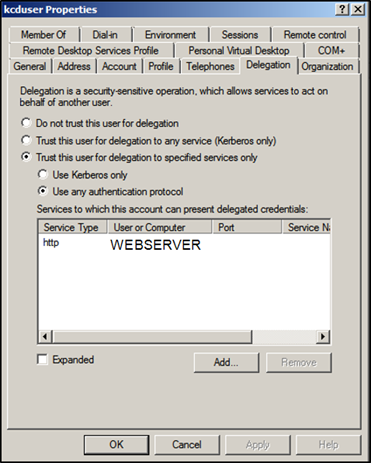

setspn –l <Kerberos user>Die Registerkarte für die Delegierung wird angezeigt, nachdem Sie den Befehl

setspnausgeführt haben. -

Wählen Sie Benutzer bei Delegierungen angegebener Dienste vertrauen und Beliebiges Authentifizierungsprotokoll verwenden. Fügen Sie den Webserver hinzu und wählen Sie den HTTP-Dienst aus.

-

Erstellen Sie einen DNS-Eintrag für den Client, um den SPN des Gateways zu finden:

Fügen Sie einen TXT-DNS-Eintrag in Active Directory hinzu.

Hinweis:

Der Name muss mit “_Kerberos” beginnen, die Daten müssen der Domainname sein. Als FQDN muss Kerberos angezeigt werden.

.

Ein mit einer Windows-Domäne verbundener Client verwendet _kerberos.fqdn, um Tickets anzufordern. Wenn der Client beispielsweise mit citrite.net verbunden ist, kann das Betriebssystem Tickets für alle Websites mit *.citrite.net erhalten. Bei externen Gateway-Domänen (z. B. gateway.citrix.com) kann das Clientbetriebssystem das Kerberos-Ticket jedoch nicht erhalten.

Daher müssen Sie einen DNS TXT-Eintrag erstellen, anhand dessen der Client nach _kerberos.gateway.citrix.com suchen und das Kerberos-Ticket für die Authentifizierung abrufen kann.

-

Konfigurieren Sie Kerberos als Authentifizierungsfaktor.

-

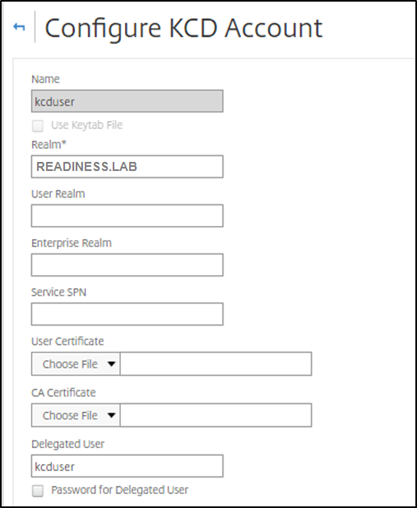

Erstellen Sie ein KCD-Konto für den NetScaler-Benutzer. Im vorliegenden Beispiel erfolgt dies manuell, Sie können aber auch eine Keytab-Datei erstellen.

Hinweis:

Wenn Sie alternative Domänen (interne und externe Domäne) verwenden, müssen Sie den Dienst-SPN auf

HTTP/PublicFQDN.com@InternalDomain.extfestlegen.- Realm - Kerberos-Bereich. Normalerweise das Suffix der internen Domäne.

- User Realm: Dies ist das interne Domänensuffix des Benutzers.

- Enterprise Realm: Dies muss nur in bestimmten KDC-Bereitstellungen angegeben werden, in denen KDC den Enterprise-Benutzernamen anstelle des Prinzipalnamens erwartet.

- Delegated User: NetScaler-Benutzerkonto für KCD, das Sie zuvor in AD erstellt haben. Stellen Sie sicher, dass das Kennwort korrekt ist.

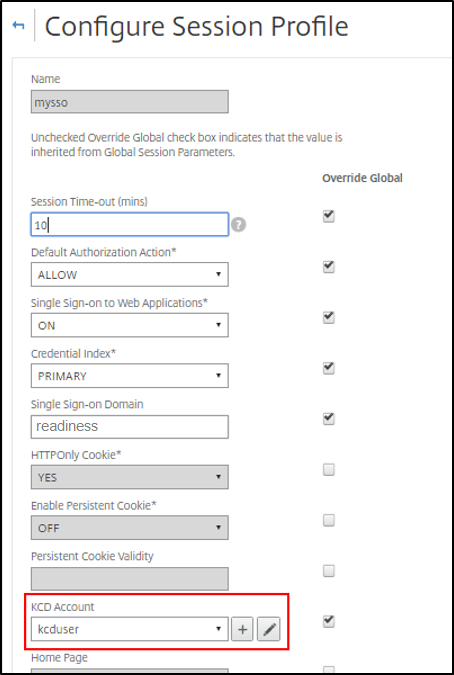

-

Stellen Sie sicher, dass das Sitzungsprofil das richtige KCD-Konto verwendet. Binden Sie die Sitzungsrichtlinie an den virtuellen Authentifizierungs-, Autorisierungs- und Auditingserver.

-

Binden Sie die Authentifizierungsrichtlinie an den virtuellen Authentifizierungs-, Autorisierungs- und Auditingserver. Bei den Authentifizierungs-, Autorisierungs- und Auditmethoden dieser Richtlinien wird kein Kennwort vom Client abgerufen, weshalb KCD verwendet werden muss. Es müssen allerdings weiterhin der und die Domäneninformationen im UPN-Format abgerufen werden.

Hinweis:

Sie können die IP-Adresse oder den EPA-Scan verwenden, um domänengebundene und nicht domänengebundene Geräte zu unterscheiden und Kerberos oder reguläres LDAP als Authentifizierungsfaktor zu verwenden.

-

Konfigurieren des Clients

Gehen Sie wie folgt vor, um Single Sign-On beim VDA zu ermöglichen.

Voraussetzungen:

- Domänengebundene Maschine

- Citrix Workspace 2112.1 oder höher mit aktiviertem SSO

- Vertrauen erforderlicher URLs (Prüfung, ob die Verbindungen geschützt sind)

- Validieren Sie Kerberos von Client und AD. Das Clientbetriebssystem muss mit AD verbunden sein, um Kerberos-Tickets abzurufen.

Nachfolgenden sind einige der URLs aufgeführt, denen im Browser vertraut werden muss:

- Gateway-URL oder -FQDN

- AD-FQDN

- Workspace-URL für SSO aus browserbasierten Starts.

-

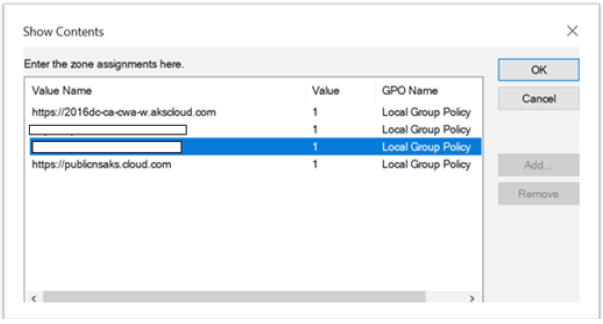

Wenn Sie Internet Explorer, Microsoft Edge oder Google Chrome verwenden, gehen Sie wie folgt vor:

- Starten Sie den Browser.

- Öffnen Sie den Editor für lokale Gruppenrichtlinien auf dem Client.

- Gehen Sie zu Computerkonfiguration > Windows-Komponente > Internet Explorer > Internetsystemsteuerung > Sicherheit.

- Öffnen Sie die Liste der Site-zu-Zonen-Zuweisungen und fügen Sie alle aufgelisteten URLs mit dem Wert eins (1) hinzu.

- (Optional) Führen Sie

Gpupdateaus, um Richtlinien anzuwenden.

-

Wenn Sie Mozilla Firefox verwenden, gehen Sie wie folgt vor:

- Öffnen Sie den Browser.

- Geben Sie

about:configin die Suchleiste ein. - Akzeptieren Sie das Risiko und fahren Sie fort.

- Geben Sie in das Suchfeld negotiate ein.

-

Überprüfen Sie in der Liste der angezeigten Daten, ob network.negotiate-auth.trusted-uris auf den Domänenwert festgelegt ist.

Damit ist die Konfiguration auf der Clientseite abgeschlossen.

-

Melden Sie sich mit der Citrix Workspace-App oder dem Browser bei Workspace an.

Dabei darf keine Eingabe eines Benutzernamens oder Kennworts auf einem mit der Domäne verbundenen Gerät angefordert werden.

Problembehandlung bei Kerberos

Hinweis:

Sie müssen Domänenadministrator sein, um diesen Überprüfungsschritt ausführen zu können.

Führen Sie an der Eingabeaufforderung oder in Windows PowerShell den folgenden Befehl aus, um die Kerberos-Ticketüberprüfung für den SPN-Benutzer zu überprüfen:

KLIST get host/FQDN of AD